اسپوفینگ یا حمله جعل عبارت است از اینکه هر شخص، شرکت، وبسایت، و یا سرور ایمیلی؛ با جعل عنوان یا تغییر هویت، قصد کلاهبرداری، حقهبازی یا حتی تمسخر کاربر را داشته باشد. حمله جعل درواقع موقعیتی است که در آن یک شخص یا برنامه بهعنوان یکی دیگر خود را معرفی کرده و یا با جعل دادهها موفق به دسترسی میشود که البته این دسترسی از نظر قانونی غیر مجاز است.

این نوع از حمله به روشهای مختلفی رخ میدهد. بهعنوان مثال، هکر میتواند از آدرس IP جعلی برای رسیدن به اهداف خود کمک بگیرد. همچنین، یک مهاجم ممکن است ایمیلهای جعلی ارسال کند یا وبسایتهای جعلی بهمنظور جذب کاربران و به دست آوردن: نام ورود به سیستم، کلمه عبور، اطلاعات حساب کاربران و.. راهاندازی کند؛ پس اسپوفینگ روشی برای هکرهای خرابکار است تا عملیات کلاهبرداری خود را مخفی کرده و آن را حقیقی و درست جلوه دهند.

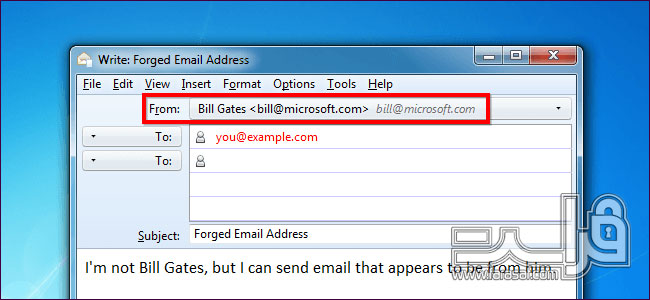

بهعنوان مثال، ایمیلی ناشناس دریافت میکنید که ظاهراً از طرف رئیس شما است، اما هکر آدرس این ایمیل را جعل کرده، با این حال به نظر میرسد رئیس شما فرستنده این ایمیل است.

اسپوفینگ شناسه تماسگیرنده (Caller ID spoofing) یک روش رایج دیگر برای این نوع از حملات جعل است که در آن هکر، شماره تلفن حقیقی خود را در پشت یک شماره جعلی دیگر پنهان میکند؛ یعنی شمارهای دیگر در صفحه نمایشگر تلفن ظاهر میشود.

در سایر مواقع، حمله میتواند بسیار حرفهایتر هم باشد. با جعل IP یک دستگاه، مهاجم میتواند به شبکه یا سروری که اساس احراز هویت آن بر پایه IP است و نه بر پایه حساب و رمز ورود، دسترسی پیدا کند.

مجرمان سایبری چگونه ایمیل را جعل میکنند و چگونه میتوان متوجه آن شد؟

در جریان یک حمله جعل ایمیل، هکر خرابکار فیلد “From” را تغییر میدهد تا یک آدرس ایمیل و نام نویسندهای جعلی را نمایش دهد. این عمل باعث میشود تا گیرنده باور کند که ایمیل حقیقی است، حتی اگر محتویات آن عجیب، غریب و نامعمول باشند.

دلیل این کار، این است که جعل ایمیل، کسب و کار بسیار پرسودی است. همچنین پیامهای جعلی نرخ توزیع بسیار زیادی دارند.

ایمیلهای فیشینگ و هرزنامهای تنها تهدیدات موجود نیستند. در چند سال اخیر، نوعی از کلاهبرداریهای سطح بالا با نامهای Business Email Compromise (یا به شکل خلاصه BEC) یا حملات شکار نهنگ (whaling) ریشه دواندهاند، هدف این دسته از کلاهبرداریها، مدیران ردهبالای شرکتها بوده و از این طریق بودجهبندی شرکت را کنترل کرده و باعث ایجاد گردش مالی غیرمجاز در حسابهای شرکتها میشوند.

| بیشتر بخوانید: کلاهبرداری با ایمیل فیشینگ در لینکدین (LinkedIn) |

در اصل، مهاجم تظاهر میکند که یک همکار است، او حتی مدیر را مخاطب قرار داده و میپرسد آیا پرداختی بهحساب مشخصی انجامشده یا خیر. اگر فرد هدف، عادت به چنین پرداختهایی داشته باشد با دریافت ایمیلهایی از سوی فرستنده ایمیل جعلی، احتمالاً خواسته هکر را برآورده میکند.

برای اینکه نشان دهیم این نوع از کلاهبرداریها تا چه اندازه موفق هستند، نمونهای ذکر میکنیم؛ یک هکر خرابکار اهل لیتوانی 200 میلیون دلار را از طریق گوگل و فیسبوک، به دست آورد.

چگونه هکرهای خرابکار میتوانند یک آدرس ایمیل را جعل کنند

حملات جعل ایمیل (email spoofing) به دلیل محدودیتهای موجود در پروتکل SMTP (پروتکل انتقال ایمیل ساده) حاصل میشوند، این تکنولوژی اجازه میدهد تا ایمیلها از فردی به فرد دیگر فرستاده شوند.

| بیشتر بخوانید: آشنایی با حملات ویشینگ |

SMTP یا Simple Mail Transfer Protocol یکی از پروتکلهای TCP/IP برای ارسال یا انتقال ساده ایمیل است که مانند یک دستیار عمل میکند و ایمیل را از فرستنده دریافت کرده و برای گیرنده میفرستد. SMTP، پروتکلی ساده و درعینحال مهم برای انتقال ایمیل است. این اصطلاح از آن رو به کار میرود که نسبت به سایر پروتکلهای قبلی ایمیل، بسیار ساده عمل میکند. SMTP برای مسیریابی مستقیم پیغام به سمت گیرنده فقط به نام کاربری و دامنه نیاز دارد. SMTP یک پروتکل ارسال است و برای دریافت مناسب نیست، به همین دلیل برای دریافت ایمیل بهجای SMTP از پروتکلهای دریافت ایمیل مثل POP3 استفاده میکنند.

تنها محدودیت پروتکل SMTP در این است که اگر آدرسی در قسمت “from” ایمیل باشد، اصالت آن را بررسی نمیکند.

| بیشتر بخوانید: هدف مجرمان سایبری از هک کردن ایمیل شما |

در حالت عادی، حتی رایانه شما میتواند بهعنوان یک سرور SMTP عمل کرده و ایمیلهای جعلی بفرستد. البته، شرکتهای ارائهدهنده خدمات اینترنتی (ISP)ها به این تاکتیک پی بردهاند و پورت 25 را مسدود کردهاند، این پورت مسئول ارسال ایمیل است. اما راههای ساده دیگری نیز وجود دارند.

اگر هکر خرابکاری بخواهد ایمیلی را جعل کند، تنها کاری که مجبور است انجام دهد، این است که از یکی از خدمات سرور SMTP آنلاین استفاده کند، ایمیلی بنویسد و سپس آدرس ایمیل دلخواهش را در فیلد “From” وارد کرده و بر روی گزینه ارسال کلیک کند. یا از یک برنامه مخصوص جعل ایمیل استفاده کند.

مهم نیست که هکر صاحب واقعی آدرس ایمیل نباشد، زیرا سرور SMTP او را برای تائید آن آدرس مورد پرس و جو قرار نمیدهد.

البته، اگر کسی که ایمیل را دریافت میکند، پاسخ ایمیل را بدهد، این پاسخ وارد صندوق صاحب آدرس میشود، نه صندوق هکر. البته، تا زمانی که شما بر روی لینک ایمیل جعلی کلیک نکردهاید و یا عملیاتی را که در ایمیل از شما خواسته شده انجام ندادهاید، برای جاعل فرقی نمیکند.

| بیشتر بخوانید: بررسی ساختار ایمیل فیشینگ |

چگونه بهعنوان یک کاربر، ایمیلهای جعلی را تشخیص دهیم؟

1.نام فرستنده و آدرس آن ایمیل را چک کنید

این کار همیشه جواب نمیدهد. اما حداقل، هکرهای شروری را که از ایمیلهای مشابه با آدرس اصلی استفاده میکنند حذف میکنید. برای مثال، هکرها ممکن است از help@faceb00k.com یا حتی آدرسهای مشابه عجیبتری استفاده کنند.

2.کاربران جیمیل میتوانند به فیلدهای send-by، signed-byوencryption نگاه کنند

یک ویژگی ساده و مفید جیمیل این است که شما را از حقیقی بودن ایمیل آگاه میسازد.

همه آن چیزی که باید انجام دهید این است که ایمیل را باز کرده و روی مثلث کوچک زیر نام فرستنده کلیک کنید.

سپس، به فیلدهای mailed-by و signed-by نگاه کنید. اگر این گزینهها موجود باشند، شانس اینکه ایمیل حقیقی باشد، زیاد است.

اگر یک فیلد mailed-by وجود داشته باشد، این یعنی ایمیل با استفاده از SPF ایمن شده است، اگر فیلد signed-by وجود داشته باشد، پس ایمیل با DKIM نشانهگذاری (signed) شده است. در ادامه توضیح بسیار مختصری از DKIM و SPF خواهیم داد.

DKIM مخفف Domain Key Identified Mail یک سیستم تصدیق هویت ایمیل است که جهت شناسایی حقههای پست الکترونیکی طراحی شده است. این مکانیزم امکانی را فراهم میکند که سرورهای گیرنده ایمیل بررسی کنند که ایمیل دریافتی از دامنه مربوطه توسط مدیریت دامنه مجاز و تائید شده باشد. یک امضای دیجیتال شامل پیغامی است که میتواند توسط دریافتکننده از طریق Public Key امضاکننده که در DNS zone دامنه قرار داده شده است اعتبار سنجی شود.

بیشتر بانکها و شرکتهای عظیم، برای اطمینان از امن بودن زیرساختهایشان این اقدامات امنیتی را در نظر میگیرند، بنابراین از روشهای تائید بیانشده در ذیل، استفاده میکنند تا با کلاهبرداری مبارزه کرده باشند.

چگونه SPF و DKIM را در ایمیل سرور اکسیژن(Axigen) بررسی کنید؟

اکسیژن بسیار ساده به شما قانونی و حقیقی بودن ایمیل را نمایش میدهد. در صورتی که در کنار آدرس فرستند یک تیک سبز رنگ وجود داشته باشد میتوانید مطمئن شوید که فرستنده ایمیل همان کسی است که ادعا کرده است. در صورت وجود یک علامت قرمز رنگ باید مواظب باشید، زیرا ممکن است ایمیل ارسالی جعلی باشد.

چگونه SPF و DKIM را در یاهو بررسی کنید؟

یاهو نیز پیشنهادی ساده (اما نه به تمیزی و ظرافت گوگل) برای بررسی قانونی و حقیقی بودن ایمیل ارائه میدهد.

در ابتدا، ایمیل موردنظر خود را وارد کنید، سپس بر روی دکمه “Actions” که سه نقطه را نمایش میدهد کلیک کنید. پس از آن، روی “View Raw Message” کلیک نمایید.

بعد، به صفحه متفاوتی میروید که نوشتههای بسیار زیادی در قالب فونت notepad دارد. اگر نمیتوانید به آسانی آنها را پیدا کنید، پیشنهاد میکنیم که دکمه جستجو را فشار داده و به دنبال عبارتهای زیر بگردید:

برای SPF:

برای DKIM:

اگر SPF و DKIM هر دو دارای گزینه “pass” بودند، ایمیل صحیح بوده و معتبر است.

3.اگر تقاضای ایمیل عجیب به نظر میآید، یک ایمیل در جواب بفرستید و تائید آن را بخواهید

مزیت این کار این است که در حقیقت، پاسخ به ایمیلهای جعلی به صاحب اصلی ایمیل ارسال میشوند، و نه به کلاهبردار. به یاد داشته باشید، ایمیل باید دقیقاً یکسان با نمونه واقعی باشد.

بهعنوان نمونه، هکر خرابکار ایمیل دوست خوب شما “محسن عزیزی (Mohsen Azizi)” را جعل میکند و خود را جای او جا میزند: azizi@company.com. او به شما ایمیلی میزند و تقاضای 50 میلیون تومان برای قرض میکند. طبق تجارب قبلی خود میدانید که این ایمیل حقیقی اوست، پس در جواب ایمیلی مینویسید و از او سؤال میکنید که آیا این درخواست حقیقت دارد. این نامه درون صندوق ورودی “محسن عزیزی” میرود و نه به صندوق کلاهبردار.

اگر او پاسخ دهد بله، به این فکر خواهید کرد که آیا وی بازگشت 50میلیون تومان را به حساب شما تضمین میکند؟ اصلاً شاید حساب او هک شده باشد.

اگر بگوید هرگز 50 میلیون تومان پول از شما نخواسته است، پس به احتمال قوی کسی ایمیل او را جعل کرده است.

البته، اگر آدرس ایمیل azizi@c0mpany.com است (به صفر درون c0mpany توجه کنید)، پاسخ شما به صندوق ایمیل هکر خرابکار ارسال میشود.

به همین دلیل، چک کردن اصالت آدرس ایمیل، اهمیت ویژهای دارد.

به فیلد “From” بهطور کامل اعتماد نکنید

مراقب باشید، ممکن است کسی آدرس ایمیلی جعل کند پس باید بهاندازه کافی نسبت به ایمیلهای عجیبی که از جانب دوستان، بستگان و همکارانتان میآید، مشکوک باشید.

| بیشتر بخوانید: فیشینگ و نحوه مقابله با آن |

بهعنوان صاحب یک وبسایت یا ادمین، چگونه از جعل ایمیل (Email Spoofing) جلوگیری کنیم

اینکه کسی آدرس ایمیل شرکت شما را جعل کند برای کسب و کارتان بد است، همینطور ممکن است به برند شما لطمه زده یا آن را نابود کند.

خوشبختانه، اقداماتی وجود دارند که با انجام آنها، حتی در سایتهای کوچکتری که به بلاگرها یا SMBها تعلق دارند، میتوان از این تهدیدات جلوگیری کرد.

1.پیادهسازی SPF

SPF کوتاه شده عبارت “چارچوب سیاست فرستنده” (Sender Policy Framework) است و بررسی میکند آیا نام دامنه فرستنده ایمیل (ID@gmail.com) میتواند در مجموعهای برگزیده که سرورها و IPها از آن دامنه ایمیل ارسال میکنند، باشد.

SPF یک سیستم تائید پست الکترونیکی است تا از ارسال / دریافت هرزنامه جلوگیری کند و استفاده از این روش رایگان بوده و با شناسایی جعل ایمیل و یا بررسی و تائید آدرس فرستنده، نامههای دریافتی را از این نظر رتبهبندی مینماید.

SPF، در ابتدا دامنه ایمیل و پس از آن IP دستگاهی را که از آن ایمیل فرستاده شده است چک خواهد کرد. اگر دستگاه فرستنده غیرمجاز باشد، پس ایمیل، بررسی SPF را متوقف میکند و آن را با عنوان “جعلی (fake)” علامتگذاری میکند. سپس نرمافزار ایمیل، از سرور این نشانه “fake” را خوانده و ایمیل را مسدود خواهد کرد یا آن را به پوشه هرزنامه میفرستد.

هرچند، اگر خود دریافتکننده نیز، درخواست ایمیل را بهخوبی تنظیم نکرده باشد، نشانه “fake” را دریافت نمیکند و به این ایمیل اجازه میدهد که وارد صندوق شود.

2.از کلیدهای دامنهای برای ایمیلهای خود استفاده کنید

کلید دامنه (Domain key) یک سیستم تصدیق هویت ایمیل برای تائید نام دامنه اینترنتی ارسالکننده و همینطور یکپارچگی دادههای یک ایمیل است.

این روش امنیتی، ایمیلهای خروجی از دامنه شما را با یک کلید عمومی انتشار یافته در DNS، تائید خواهد کرد.

این تأییدیه بهعنوان اثبات مهر و موم بودن عمل میکند به این مفهوم که جزییات بخش “From” مشروعیت دارند و دستکاری نشدهاند.

متأسفانه، DKIM دارای نقاط ضعف نیز هست. برای مثال، یک هکر خرابکار میتواند تنها از بخش نشاندار شده ایمیل (بخش “From”) استفاده کند و محتوای خرابکارانه را به بخش نشاندار نشده ایمیل بچسباند. سپس آن را به مقصد هدف ارسال کند. در اصل، این یک حمله کلاسیک متقابل است.

3.DMARC، ترکیبی از SPF و DKIM

DMARC کوتاه شده عبارت Domain-based Massage Authentication, Reporting and Conformace به معنای “تصدیق هویت، گزارش و مطابقت پیام بر اساس دامنه” است.

این پروتکل برای ادغام بهترینهای SPF و DKIM در یک پروتکل منفرد و سپس اضافه کردن کارکردهای بیشتری همچون تحت نظر داشتن ایمیلها، قرنطینه کردن آنها و باز پس دادن ایمیلها در نظر گرفته شده است.

یکی از مزیتهای دیگری که استفاده از ویژگیهای امنیتی به همراه دارد، این است که متقاضیان ایمیل اعتماد بیشتری به دامنه شما میکنند.

از آنجا که شما هرزنامهنویسان و متخلفان را بیرون انداختهاید، ارائهدهندگان ایمیل مانند جیمیل و یاهو میفهمند که پیامهای بیرون آمده از دامنه شما تعاملی واقعی است، پس احتمال ارسال آنها به پوشه هرزنامه کمتر خواهد بود.

جعل شناسه تماس گیرنده (Caller ID Spoofing)

این روش کلاهبرداری، شماره تلفن شما را پشت یک شماره جعلی پنهان میکند. شخص دریافتکننده تماس، باور میکند که فرد دیگری با او تماس میگیرد. خوشبختانه، برنامههای معدودی وجود دارند که با استفاده از آنها میتوان جاعلان تلفن را پیدا کرد.

این تکنیک جعل، امروزه گستردگی بسیاری یافته و خیلی قانونی است. در ایالاتمتحده چندین شرکت وجود دارند که خدمات جعل صفحه نمایشگر شماره تلفن (Caller ID) را ارائه میدهند. این کار تنها زمانی جرم محسوب میشود که برای فریب قربانی استفاده شود.

چرا Caller ID Spoofing خطرناک است!

این نوع از حملات جعل خطرناک است زیرا ممکن است که برعلیه بانکها و سایر مؤسسات مشابه که کاربر را از روی صدایش نمیشناسند انجام شود.

کلاهبرداری که تاریخ تولد، شماره تأمین اجتماعی و آدرس شما را بداند، میتواند شماره شما را جعل کرده و با بانک تماس بگیرد، به سؤالات امنیتی پاسخ داده و خود را جای شما جا بزند. در این مرحله، میتواند اعتبار شما را تغییر داده و حتی به حساب شما دسترسی پیدا کند.

در موارد دیگر، کلاهبردار ممکن است تظاهر کند حامی مشتری از یک شرکت بهخصوص مانند مایکروسافت است، و اینگونه تلاش میکند تا از قربانی پول بگیرد.

یکی از معروفترین کاربردهای این روش از حملات جعل؛ “سواتینگ” (swatting) است. در اصل، کلاهبردار، یک شماره تلفن را جعل میکند و بعد به گروه SWAT (نیروی ویژه پلیس آمریکا) تماس میگیرد تا به منزل هدف هجوم برند. همینقدر خارقالعاده به نظر میرسد، این اتفاق آنقدر رخ داده که مطالب بسیاری در فضای آنلاین دربارهاش نوشتهاند.

آنها چگونه این کار را انجام میدهند

این روش از اسپوفینگ نهتنها بسیار آسان است، بلکه انجام آن نیز ساده است. برای مثال نرمافزار Spoofcard از یک اپلیکیشن ساده برای اندروید یا iOS استفاده میکند، در این نرمافزار تمام آنچه که باید انجام دهید، واردکردن شماره تلفنی است که میخواهید تماس از سوی آن برقرار شود، شماره تلفنی که میخواهید با او تماس بگیرید و اینکه چه شمارهای را میخواهید دریافتکننده تماس ببیند. همین.

و تعداد بیشماری از شرکتهایی همچون Spoof card وجود دارند که این نوع خدمات را ارائه میدهند.

چگونه خود را از حملات جعل شناسه تماسگیرنده (Caller ID SPOOFING) در امان نگهدارید

متأسفانه، اقدامات تکنیکی زیادی وجود ندارند که بتوانید با استفاده از آنها مانع از این گونه کلاهبرداریها شوید، پس در غالب موارد مجبورید از عقل خود برای رد هرزنامهها استفاده کنید.

اولین گام در حفاظت از خودتان در برابر این نوع تهدیدات، آگاهی به امکان این نوع تهدیدهاست. به هر تماسی که دریافت میکنید و تقاضای عجیب و نامعمولی برای آن شرکت دارند، مشکوک باشید.

جدای از آن، نکات و ترفندهای اساسی معدود دیگری وجود دارند که باید از آنها پیروی کنید:

شماره تلفن را در گوگل جستجو کنید و ببینید آیا در کلاهبرداریهای قبلی مشارکت داشته است یا خیر

این روش همیشه جواب نمیدهد و اطلاعات نامربوطی احتمالاً خواهید دید، اما نقطه شروع خوبی است که بهراحتی میتوان آن را اجرا کرد.

تماس را قطع کنید و خودتان با آن شماره تماس بگیرید

کسی که شماره را جعل کرده درواقع صاحب آن نیست، او تنها بهعنوان پوشش از آن استفاده میکند. اگر با آن شماره تماس بگیرید، با صاحب واقعی شماره تماس گرفتهاید، نه کلاهبردار.

در صورت تکرار این تماسها از ترپ کال (Trapcall) استفاده کنید

Trapcall یک سرویس پرداختی است که برای نشان دادن هویت تماسگیرنده، کاربران لیست سیاه و حتی تماسهای ضبط نشده کاربرد دارد. ترپکالها میتوانند نقطه شروع معتبری برای افرادی که با تماسهای جعلی اذیت و آزار دیدهاند باشند.

پلیس را آگاه کنید

اگر تماسگیرنده شما را اذیت میکند، حتی وقتیکه شماره او را مسدود کردهاید، پس باید یک شکایتنامه برای پلیس تنظیم کنید. با کمک آنها، ارائهدهنده خدمات تلفنی به شما باید بتواند شما را از هویت و شماره تماس فرد تماسگیرنده آگاه کند. پس از این، میتوانید اقدامات مناسبی علیه او پیش گیرید.

IP Spoofing

جعل IP نمونهای تخصصیتر از اسپوفینگ یا حملات جعل است، در این روش فرد جاعل به دنبال جعل هویت دستگاه شماست، نه آنکه بخواهد هویت شخصی شما را جعل نماید. این کار جزء مهمی در بسیاری از انواع حملات سایبری است.

دسترسی به یک شبکه رایانهای

جعل IP اغلب در مقابله با شبکههای رایانهای استفاده میشود، جایی که در آن حسابها از روش ورود به حساب (Login) استفاده نمیکنند.

برای نمونه، شما چندین رایانه کاری دارید که همه به یک سرور وصل میشوند. سرور میداند این رایانهها و IPهایشان شامل پایگاههای دادهای از ابزارهای مجاز هستند. پس سرور خیلی راحت به رایانهها اجازه دسترسی میدهد زیرا IP آنها را میداند، بدون اینکه به گامهای ورود اضافی دیگری ازجمله حساب و رمز ورود نیاز باشد.

با جعل IP، مهاجم خود را بهعنوان یک رایانه آشنا جا میزند و سپس بدون ارائه اطلاعات ورود میتواند به شبکه دسترسی یابد.

افزایش توان حملات دیداس (DDoS)

حملات دیداس نیز ممکن است از روش جعل IP استفاده کنند تا قدرت محرومسازی از سرویس خود را افزایش دهند. DDoS مخفف (Distributed Denial of Service) به معنی سرازیر کردن تقاضاهای زیاد به یک سرور و استفاده بیشازحد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) بهطوریکه به دلیل حجم بالای پردازش سرویسدهی عادی آن به کاربرانش دچار اختلال شده یا از دسترس خارج شود.

حمله محرومسازی از سرویس، به تلاش برای خارج کردن ماشین و منابع شبکه از دسترس کاربران مجازش میپردازد. اگرچه ممکن است منظور از حمله دیداس و انگیزه انجام آن متفاوت باشد، اما به طور کلی شامل تلاش برای قطع موقت یا دائمی یا تعلیق خدمات یک میزبان متصل به اینترنت است.

| بیشتر بخوانید: به حداقل رساندن خسارات ناشی از حملات دیداس (DDOS) |

اهداف حمله دیداس معمولاً سایتها یا خدمات میزبانی وب سرور مانند بانکها، کارتهای اعتباری و حتی سرورهای اصلی هستند. یکی از روشهای معمول حمله شامل اشباع ماشین هدف با درخواستهای ارتباط خارجی است به طوری که ماشین هدف، نمیتواند به ترافیک قانونی پاسخ دهد یا پاسخها با سرعت کم داده میشوند و یا در دسترس نمیباشند.

چنین حملاتی منجر به سر ریز دادههای سرور میشوند. حمله دیداس، کامپیوتر هدف را وادار به ریست کردن خود و یا از بین بردن منابعش میکند، بهگونهای که نتواند به دستگاههای مورد نظرش سرویسی ارائه دهد و همچنین سیاستهای مورد قبول ارائهدهندگان سرویسهای اینترنتی را نقض کند.

این روش منابع بیشتری را میطلبد تا اطلاعات ورودی را از IPهای چندگانه در مقایسه با یک IP، فرایندسازی کند. بنابراین کلاهبرداری انبوه آدرسهای IP باعث افزایش فرایند پیلود (Payload) برای قربانی میشود.

حملات سرقت نشست و IP کور

در این روش حمله، مهاجم بر روی پاسخ ارسالی از مقصد دسترسی ندارد، به همین علت از اعتمادی که بین هاستها برقرار است، سوءاستفاده میکند. این روش حمله، “کلاهبرداری کور” (blind) نامیده میشود زیرا کلاهبردار تنها از اطلاعات ارسالی به سمت هدف اطلاع داشته ولی از پاسخ ارسالی از سوی هدف اطلاعی ندارد.

در جعل شماره تلفن و آدرس ایمیل، مهاجم از IPجعلی بهعنوان یک نقاب (mask) استفاده میکند در حالی که صاحب آن ایمیل یا شماره تماس نیست. از این رو، هر اطلاعاتی که از هدف ارسال شود به IP قانونی و اصلی و نه به کلاهبردار فرستاده میشود.

به همین دلیل، مهاجم از محتویات بسته دادههایی که هدف به بیرون فرستاده اطلاعی ندارد.

البته، درست مثل بازی Battleship، یک هکر خرابکار میتواند حدس بزند، هدف چه نوع اطلاعاتی میخواهد و سپس درست همان بسته داده را به او ارسال کند.

حملات مرد میانی

در حملات مردمیانی (Man-in-the-middle) هکر خرابکار خود را بین دو دستگاهی که با یکدیگر ارتباط دارند، قرار میدهد.

در یک نمونه آزمایشی از این نوع حمله، داده ارسالی بین یک گوشی هوشمند و یک روتر وایفای باز قرار دارد. در این مورد، هکر به دقت مراقب است که کدام داده بین این دو دستگاه ارسال شده است. در بدترین حالت، او حتی میتواند کنترل کامل گوشی هوشمند هدف را در دست گیرد.

مهاجم این کار را با استفاده از جعل IPگوشی هوشمند انجام میدهد و بعد بهطور مستقیم با روتر وایفای ارتباط برقرار میکند.

چگونه خود را از جعل IP در امان نگهدارید

حفظ خود در برابر حملات جعل IP کار مهمی است که باید انجام گیرد، زیرا هکر خرابکار از ضعف موجود در زیرساختهای فناوری اطلاعات که شما بر آن کنترلی ندارید، بهره میبرد.

از جمله اقدامات امنیتی که باید در این زمینه به کار گرفته شوند در زیر آمدهاند:

1-برای روتر وای فای خود، از فیلترهای ورودی و خروجی استفاده کنید

فیلترهای ورودی (ingress filtring) یک تکنیک دفاعی هستند که اطمینان میدهند بستههای داده دقیقاً از منابع اصلی آمدهاند و جعل نشدهاند.

فیلترهای خروجی (Egress filtering) از سوی دیگر تائید میکنند که بستههای داده، دستگاه شما را به مقصد دستگاههای مجاز ترک میکنند. این فیلتر میتواند مقصد، پروتکل ارتباطی و… را تحت نظر گیرد.

2-شبکه وایفای خود را رمزگذاری کنید

بله، از یک پسورد قدرتمند استفاده کنید تا از جعل IP و به سرقت رفتن اطلاعات خود ممانعت به عمل آورید.

همچنین، اطمینان حاصل کنید که پسورد پیشفرض روتر خود را تغییر دادهاید. بسیاری ازاین روترها در عمل پسوردی را بهصورت پیشفرض دارند، بنابراین اگر یک هکر خرابکار، دستش به فهرست پسوردهای پیشفرض برای این روترها برسد، میتواند از طریق روش حملات جستجوی فراگیر (brute-force) به پسورد روتر بیسیم شما دسترسی بیابد.

| بیشتر بخوانید : ۱۰ گام برای به حداکثر رساندن امنیت WiFi (شبکه بیسیم خانگی شما) |

یک پسورد خوب و قدرتمند باید حداقل 10 کاراکتر باشد و حاوی کاراکترهای خاص (مانند * یا %)، یک عدد و حروف کوچک و حروف بزرگ باشد.

3-از گزینه فیلتر کردن ترافیک استفاده کنید

راهحل جدیدی مثل فیلترکردن ترافیک (traffic filtering solutions)، ترافیک ورودی و خروجی شما را پویش کرده و به دنبال هر نشانه مشکوکی همچون بدافزار یا درز اطلاعات میگردد. اگر این فیلتر، ارتباطات خرابکارانهای را بیابد که سعی در نشت دادههای محرمانه دارند، وارد عمل شده و داده را از رسیدن به سرور مجرمان سایبری و سایر زیرساختها، باز میدارد.

نتیجهگیری

اسپوفینگ “spoofing” یکی از پر تکرارترین انواع تهدیدات است که میتوانید در اینترنت بیابید. افراد خرابکار بهطور مرتب راههای جدیدی برای جعل یک IP یا ایمیل ایجاد میکنند و همینطور حقهها و ترفندهای باور پذیری میسازند تا در سرمایه و اطلاعات شخصی شما سهیم شوند.

اگر تا به حال شاهد این حملههای جعل یا اسپوفینگ بودهاید یا خود از قربانیان آن هستید، در بخش نظرات، تجربه خود را برای ما بنویسید.