در اینجا ساختار ایمیل فیشینگ و ترفندهای مورد استفاده توسط کلاهبرداران در ایمیل های فیشینگ را مورد بررسی قرار میدهیم. در مقالات قبل با ۱۴ نوع از حملات فیشینگ آشنا شدیم. ایمیلهای فیشینگ، یک برند یا کمپانی مورد اعتماد و مشهور را جعل کرده تا گیرنده ایمیل را متقاعد به ارائه اطلاعات شخصی خود کنند. این ترفندها بر اساس اینکه در ایمیلها یا سایتهای جعلی (که کاربر با لینک درج شده در ایمیل به سمت آنها هدایت میشود) به کار رفته باشند طبقهبندی میشوند. تمام نمونههای مورد استفاده در این مقاله از ایمیلهای تقلبی استخراج شدهاند که از مشتریان شرکت MailFrontier, Inc به این کمپانی فوروارد شدهاند.

پیشگفتار

امروزه حجم ایمیلهای جعلی و تقلبی رو به افزایش است، زیرا افراد تبهکار طیف وسیعی از ایمیلها را به کاربران ارسال میکنند که شامل ایمیلهای ساده تا بسیار پیچیدهای هستند و میتوانند حتی کاربران آگاه و مطلع را نیز فریب دهند. این ایمیلهای فریبآمیز با سرقت هویت یا موجودی حساب کاربران به آنها خسارت وارد میکنند.

همچنین منجر به آسیب رسیدن به کسبوکارهای اینترنتی میشوند، زیرا مردم از ترس این کلاهبرداریها اعتماد خودشان را به تراکنشهای اینترنتی از دست میدهند. به عنوان مثال بسیاری از مردم باور دارند که استفاده از بانکداری آنلاین احتمال قربانی شدن آنها در برابر سرقت هویت را افزایش میدهد، این در حالیاست که بانکداری آنلاین نسبت به سیستمهای مبتنی بر ایمیل و کاغذ، مکانیزمهای محافظت از هویت قویتری دارد.

فیشینگ، نوعی کلاهبرداری از طریق ایمیل است که در آن سعی میشود اطلاعات شخصی افراد از جمله شماره کارت اعتباری، اطلاعات حساب بانکی، شماره تامین اجتماعی یا کد ملی و سایر اطلاعات مهم و خصوصی کاربران جمعآوری شود. منشا اصطلاح فیشینگ کلمه fishing یا همان ماهیگیری است، زیرا در این روش هکرها به دنبال صید اطلاعات شخصی افراد هستند.

کار گروه ضد فیشینگ در ماه می سال 2004 تعداد 1197 ایمیل فیشینگ منحصر بفرد را دریافت کرد؛ یعنی به صورت میانگین هر روز 38.6 عدد. از نوامبر 2003 تا آوریل 2004 تعداد ایمیلهای فیشینگ هر ماه به طور میانگین 110 درصد افزایش پیدا کرد. تقریباً 57 میلیون بزرگسال آمریکایی باور دارند که تا به حال یک ایمیل فیشینگ دریافت کردهاند.

زبانهای مورد استفاده در ایمیلهای فیشینگ هم رو به افزایش و تنوع است از جمله زبانهای اسپانیایی، آلمانی و هلندی. “شاخص فیشینگ MailFrontier” برای ماه می سال 2004 نشان میدهد از هر 10 دریافت کننده ایمیلهای فیشینگی که MailFrontier به آن برچسب مشکوک داده است، یک نفر فریب خورده و اقدام خواسته شده را انجام داده است. کمپانی Mi2g که محصولات مربوط به بانکداری الکترونیک را میفروشد، تخمین میزند که آسیب اقتصادی ناشی از کلاهبرداریهای فیشینگ در سال 2003 بین 32.2 تا 39.4 میلیارد دلار بوده است.

اینجا سعی کردهایم ترفندهای مختلف مورد استفاده در ایمیلهای فیشینگ و همچنین خطرات آنها در سایتهای جعلی را مورد بررسی قرار دهیم. معمولاً وبسایتهای تقلبی به سرعت شناسایی و از دسترس خارج میشوند. در این زمان محدود، مجرمین سعی میکنند اعتماد دریافت کنندگان ایمیل را جلب کرده و آنها را متقاعد کنند که اقدام مورد نظرشان را انجام دهند. در ایمیلهای فیشینگ از ابزارهای فریبنده مختلفی استفاده میشود تا به نظر برسد که این ایمیلها از طرف یک کمپانی معتبر ارسال شدهاند و ارسال کننده اصلی ایمیل مخفی میشود.

ترفندهای مورد استفاده در ایمیلهای تقلبی

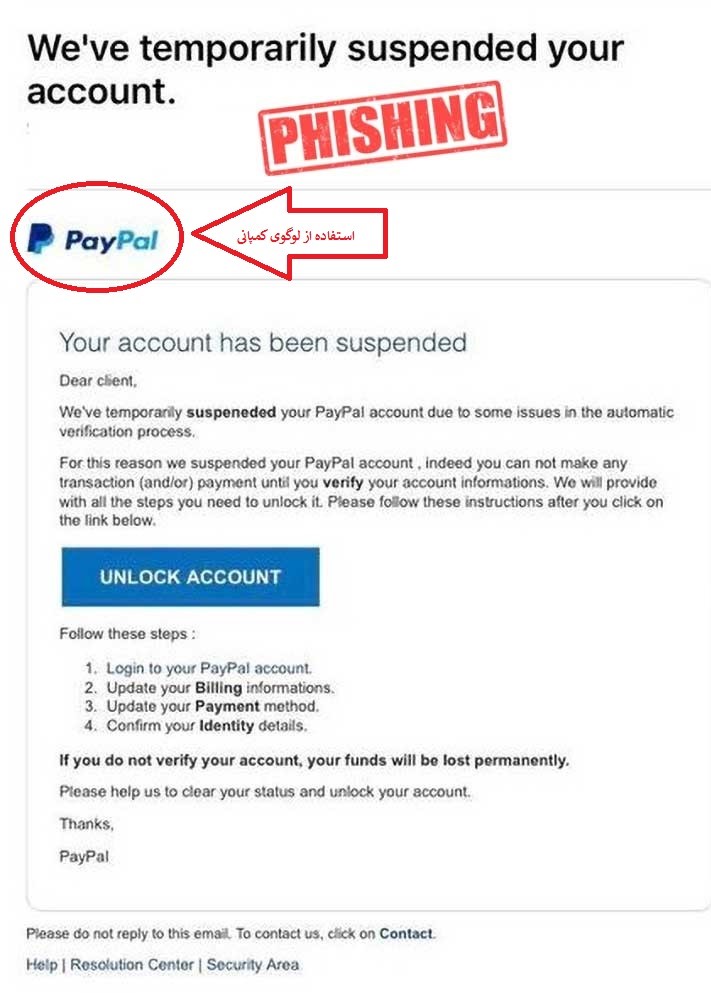

1. جعل کمپانیهای مشهور

فرستنده ایمیل فیشینگ باید بتواند اعتماد گیرنده آن را را جلب کند تا وی متقاعد به ارائه اطلاعات شخصی خودش شود. برای به دست آوردن این اعتماد، تبهکاران یک کمپانی مشهور را جعل کرده و سعی میکنند نقش این کمپانیها را بازی کنند. کمپانیهایی که بیشتر از همه جعل میشوند شامل سیتی بانک، ایبِی و پیپال هستند. صنعت خدمات مالی نیز بیشتر از سایر صنایع مورد هدف قرار میگیرد. فروشندگان اینترنتی و ارائه دهندگان سرویسهای اینترنتی هم جزء اهداف اصلی این حملات هستند.

ایمیلهای فیشینگ به صورت گسترده و انبوه ارسال میشوند. در آوریل 2004 حدود 1.3 میلیارد ایمیل فیشینگ در سطح جهان ارسال شد. بسیاری از دریافت کنندگان این ایمیلها مشتری کمپانی جعل شده نیستند و ممکن است به سرعت متوجه تقلبی بودن ایمیل شده یا تصور کنند که این ایمیلها به اشتباه برای آنها ارسال شده و آنها را نادیده بگیرند. مجرمان سایبری متکی به پاسخ چند کاربری هستند که واقعاً مشتری کمپانی جعل شده هستند و فریب میخورند. این افراد برای تقلید و جعل یک کمپانی معتبر از ترفندهای زیر استفاده میکنند:

- استفاده از تصویر کمپانی: در هنگام جعل یک کمپانی، مهاجمین نه تنها ادعا میکنند که یک کمپانی مشهور و معتبر هستند بلکه سعی میکنند عناصر بصری و قابل توجه در برند کمپانی را جعل کنند. معمولاً ساختار ایمیل فیشینگ حاوی لوگوی کمپانی اصلی هستند و در آنها فونت و طرحهای رنگی مشابه با آنچه در سایت کمپانی وجود دارد، به کار میرود. بسیاری از ایمیلهای تقلبی از لینک یا ارجاع به تصاویر سایت کمپانی استفاده میکنند.

- لینک وبسایت واقعی کمپانی: لینک اصلی درج شده در ایمیل تقلبی، فرستنده را به وبسایت فیشینگ جعلی هدایت میکند اما بسیاری از ایمیلهای تقلبی حاوی لینکهای دیگری هم هستند که گیرنده ایمیل را به سایت کمپانی اصلی هدایت میکند.

- وانمود به ارسال ایمیل از سوی کمپانی جعل شده: برای متقاعد کردن دریافت کننده ایمیل به اینکه ارسال کننده ایمیل یک کمپانی معتبر است، سعی میشود با به کار بردن نام دامنه کمپانی از آدرسهایی استفاده شود که به نظر برسد مربوط به کمپانی اصلی هستند (مثل ebay.com@ و paypal.com@).

2. متفاوت بودن آدرس پاسخ با فرستنده جعل شده

در برخی ایمیلهای تقلبی، ادعا میشود که ایمیل از سوی یک کمپانی معتبر ارسال شده است؛ اما ایمیل به گونهای تنظیم میشود که یک آدرس پاسخ جعلی داشته باشد. در ادامه دو مثال از این موضوع را مشاهده میکنید:

3. ایجاد فرضیاتی قابل قبول

پس از متقاعد کردن دریافت کننده ایمیل به اینکه ایمیل از طرف یک کمپانی معتبر ارسال شده، باید با استفاده از فرضیاتی قابل قبول قربانی را تشویق به ارائه اطلاعات شخصی کرد. ممکن است در این در ساختار ایمیل فیشینگ ادعا شود که اطلاعات حساب گیرنده ایمیل یا کارت اعتباری او منقضی شده و یا حساب او به صورت تصادفی برای اعتبارسنجی انتخاب شده است.

نکته جالب این است که در این ایمیلها از ترس از کلاهبرداری برای کلاهبرداری از افراد استفاده میشود. ممکن است در ایمیل ادعا شود که کمپانی یک نرمافزار امنیتی جدید نصب کرده و گیرنده باید اطلاعات حسابش را بروزرسانی کند یا اینکه اطلاعات حساب کاربر به نوعی در معرض خطر قرار گرفته و باید حساب او اعتبارسنجی و بروزرسانی شود. روشهای مختلفی مورد استفاده قرار میگیرند و هر کدام سعی به ایجاد سناریویی دارند که گیرنده را متقاعد به ارائه اطلاعات درخواستی کند.

4. الزام به پاسخ سریع

افراد تبهکار باید در زمانی کوتاه و قبل از اینکه وبسایتشان از دسترس خارج شود، گیرنده را متقاعد کنند که بلافاصله به پیام پاسخ دهد. در ادامه چند مورد از تقاضاهای فوری که در ایمیلهای تقلبی مطرح میشوند را بررسی میکنیم:

“اگر تا 24 ساعت بعد از دریافت این ایمیل پاسخ ندهید، حساب شما غیرفعال شده و از سرور ما پاک میشود (همانطور که در بخش نهم توافقنامه کاربری ایبِی نوشته شده، به دلیل وجود چندین تناقض در اطلاعات ثبت نام شما، حساب شما تعلیق خواهد شد.)”

“لطفا این اطلاعات را در اختیار ما قرار دهید تا بتوانیم هویت شما را تایید کنیم. در غیر اینصورت دسترسی شما به خدمات Earthlink قطع خواهد شد.”

5. فرضیات امنیتی

در ایمیلهای فیشینگ سعی میشود برای جلب اعتماد گیرنده به او اطمینان داده شود که این تراکنش کاملاً امن است. در ادامه چند مورد از این تضمینها را ملاحظه میکنید:

“به خاطر داشته باشید: ایبِی اطلاعات حساس (مثل رمزعبور، شماره کارت اعتباری، شماره حساب، شماره تامین اجتماعی و غیره) را از طریق ایمیل از شما درخواست نمیکند.” توجه: در این ایمیلها آدرس یک سایت جعلی به کاربر داده میشود تا اطلاعات حساب و اطلاعات شخصی خود را در آن سایت وارد کند.

“اطلاعات شما از طریق یک سرور امن ارسال و ثبت میشود. EarthLink تمام اطلاعات مربوط به لیست تماس و صورت حساب شما را به صورت محرمانه و خصوصی نگه میدارد.”

معمولاً در ساختار ایمیل فیشینگ، در قسمت پایین آن از نماد اعتماد اینترنتی (TRUSTe) هم استفاده میشود. این نماد برای کسب و کارهایی طراحی شده که سطح بالایی از استاندارد محافظت از اطلاعات شخصی را قبول کردهاند. (سایت http://www.truste.org را مشاهده کنید) متاسفانه در ایمیلهای فیشینگ از این نماد سوء استفاده میشود.

6. جمعآوری اطلاعات در ایمیل

در ایمیلهای فیشینگ قدیمیتر از فرمهای HTML برای جمعآوری اطلاعات استفاده میشود. این روش هنوز هم در برخی از کلاهبرداریها استفاده میشود. پس از ورود اطلاعات توسط کاربر، باید به نوعی این اطلاعات به تبهکاران اینترنتی ارسال شود. معمولاً دکمه ارسال (Submit) که پایین ایمیل قرار دارد، منجر به ارسال اطلاعات به محل تعیین شده توسط تبهکاران میشود.

در دو مثال زیر، صفتِ action مقصد اصلی اطلاعات ارسال شده را نشان میدهد. در اولین مثال، وانمود شده که ایمیل و فرم داخل آن مربوط به شرکت ایبِی است اما صفت action نشان میدهد که اطلاعات در واقع به آدرس “www.christmas-offer.com.” ارسال میشوند.

7. لینک وبسایتهایی که اطلاعات را جمعآوری میکنند

در حال حاضر، اکثر ایمیلهای فیشینگ به جای فرم حاوی لینکی هستند که گیرنده را به یک وبسایت هدایت میکند. برخی از تبهکاران دامنههایی را برای خودشان ثبت میکنند که شباهت زیادی به دامنه یک کمپانی مشهور و معتبر دارد. به عنوان مثال در یکی از ایمیلهای تقلبی ایبِی از این لینک (“http://ebaysecuritycheck. easy.dk3.com/Ebayupdatessl.html”) استفاده شده بود.

آدرس سایت واقعی ایبِی www.eBay.com است. مجرمین دامنه “http://ebay-securitycheck.easy.dk3.com” را برای خودشان ثبت کردهاند به این امید که گیرندگان این ایمیل تصور کنند که این URL متعلق به ایبِی است. سایر مجرمین هم سعی میکنند مقصد واقعی لینک را با استفاده از ترفندهای کدنویسی HTML مخفی کنند.

8. متفاوت بودن متن لینک در ایمیل با مقصد لینک

در ایمیلهای تقلبی معمولاً متن لینک که در ایمیل مشاهده میشود با مقصد واقعی لینک تفاوت دارد. در مثال زیر، به نظر میرسد که قرار است لینک درج شده در ایمیل کاربر را به مقصد “http://account.earthlink.com” ارسال کند اما مقصد واقعی “http://www.memberupdating.com” است.

9. استفاده از “onMouseOver” جهت مخفی کردن لینک

برخی از مجرمین از کنترلگر رویداد جاوا اسکریپت “onMouseOver” برای نمایش دادن یک URL متفاوت در نوار وضعیت اپلیکیشن ایمیل کاربر استفاده میکنند. کد زیر از یک ایمیل جعلی پیپال کپی شده است. زمانی که کاربر اشاره گر ماوس را روی لینک حرکت میدهد، نوار وضعیت مسیر “https://www.paypal.com/cgi-bin/webscr?cmd=_login-run” را نشان میدهد،

اما این لینک در اصل کاربر را به مسیر “http://leasurelandscapes[.]com/snow/webscr[.]dll” هدایت میکند.

10. استفاده از آیپی آدرس

در مثالی که در بخش 8.2 ارائه شد، کد به وضوح مقصد لینک را نشان میدهد: www.memberupdating.com. در بسیاری موارد کلاهبرداران و متقلبین سعی میکنند مقصد اصلی لینک را با مبهم سازی URL پنهان کنند. یک روش مخفی کردن مقصد استفاده از آیپی وبسایت به جای نام هاست است. یک مثال از آیپیهای مورد استفاده در ایمیلهای تقلبی “http://210.14.228.66/sr/” است. میتوان با نوشتن آیپی در قالبهای Dword، مبنای هشت یا شانزده آن را مبهم کرد.

11. استفاده از نماد @ برای مبهمسازی

اگر در یک URL از نوع “//:http” یا “//:https” از نماد @ استفاده شود. مرورگر تمام متنهای قبل از @ را نادیده گرفته و فقط اطلاعات پس از این نماد را در نظر میگیرد. به عبارت دیگر، اگر از قالبی مثل <userinfo>@<host> استفاده شود، مرورگر به سایت <host> حرکت کرده و <userinfo> را نادیده میگیرد. کلاهبرداران از این ترفند استفاده میکنند به این امید که بیننده کد ایمیل تصور کند به سایتی که قبل از نماد @ قرار دارد هدایت میشود اما واقعیت این است که کاربر به سایت جعلی بعد از علامت @ هدایت میشود.

در مثال زیر، به نظر میرسد که این لینک کاربر را به سایت ایبِی به آدرس “http://cgi1.ebay.com.awcgiebayISAPI. dll” هدایت میکند. اما متن قبل از علامت @ نادیده گرفته میشود و در واقع کاربر به آدرس “210.93.131.250/my/index.htm” هدایت میشود که آیپی وبسایت تقلبی است.

برای مخفی کردن هر چه بیشتر URL، ممکن است نماد @ با کد هگزا دسیمال “%40” نمایش داده شود.

12. مخفی کردن اطلاعات میزبان (هاست)

گاهی اوقات مجرمین در هنگام استفاده از لینکهایی با فرمت <userinfo>@<host> که در بخش 11.2 درباره آنها توضیح دادیم، فراتر رفته و یک کاراکتر null یا کاراکتر غیرقابل چاپ دیگری را قبل از نماد @ چاپ میکنند که این کار مانع نمایش دادن اطلاعات میزبان در نوار آدرس مرورگر میشود.

معمولاً مرورگرهای وب اطلاعات URL صفحه فعلی را در نوار آدرس نمایش میدهند. اما اگر در لینک ارسال شده توسط ایمیل از قالب <userinfo><null>@<host> استفاده شود، برخی از نسخههای اینترنت اکسپلورر اطلاعات میزبان را نمایش نمیدهند. به عنوان مثال اگر مهاجمین از قالب <userinfo><null>@<host> استفاده کنند، نوار آدرس اینترنت اکسپلورر بخش <userinfo> را نمایش داده و اطلاعات <host> مخفی میشود. برای مثال بالا:

کاراکتری که با “%00” نمایش داده شده، باعث میشود که فقط اطلاعات بخش userinfo یعنی “http://cgi1………” در نوار آدرس مرورگر نمایش داده شما اما در واقع فقط از بخش اطلاعات میزبان استفاده میشود یعنی “210.93.131.250/my/index.htm”.

مایکروسافت یک وصله امنیتی (پچ) برای نسخه 6 مرورگر اینترنت اکسپلورر منتشر کرده که دیگر امکان استفاده از نماد @ در URL در آن نسخه از مرورگر وجود نداشت. پس از نصب این وصله امنیتی در صورت وجود نماد @ در URL پیام خطای “invalid syntax error” نمایش داده میشد. متاسفانه بعد از آن یک آسیب پذیری دیگر در این مرورگر شناسایی شد. اگر مهاجم کنترل پیکربندی DNS وب سرور را در دست داشته باشد، میتواند برای صفحه تقلبی یک URL متفاوت در اینترنت اکسپلورر نمایش دهد که با URL اصلی متفاوت است. بعلاوه، این آسیب پذیری بسیار جدی است و به مهاجمین امکان میدهد مدل سطح دسترسی “منطقه امن” مرورگر را با اختلال روبرو کرده و باعث شوند که اسکریپت و کدهای مخرب دیگری روی کامپیوتر کلاینت اجرا شود. چند نوع آسیب پذیری URL در مرورگرهای موزیلا و اوپرا هم مشاهده شده است.

13. استفاده از کدهای کاراکتری هگزا دسیمال

مجرمین میتوانند با استفاده از کدهای کاراکتری هگزا دسیمال که منجر به نمایش اعداد آیپی میشود URL را مخفی کنند. این کدها با کاراکتر “%” آغاز میشوند. در ادامه نمونهای را مشاهده میکنید که چند مورد از ترفندهای اشاره شده در آن ترکیب شده است:

این URL در قالب <userinfo><null>@<host> قرار دارد. در کامپیوترهایی با مرورگر اینترنت اکسپلورر که وصله امنیتی ذکر شده روی آنها نصب نشده باشد، تنها بخش www.visa.com در نوار آدرس نمایش داده میشود، اما پنجره مرورگر سایتی که در آدرس بعد از @ قرار دارد را نشان میدهد که در واقع آیپی سایت تقلبی است که در قالب کدهای هگزا دسیمال مخفی شده است. این کد به آدرس “http://220.68.214.213” تبدیل میشود (ابزار تبدیل در آدرس http://www.zegelin.com قرار دارد).

14. تغییر مسیر URL

میتوان با استفاده از یک سرویس تغییر مسیر، URL را مبهمتر کرد. به عنوان مثال سایتهای cjb.net و tinyurl.com سرویسهای تغییر مسیری دارند که یک نام ناشناس و مستعار برای URL تعیین شده توسط کاربر ایجاد میکنند. وقتی کاربر آدرسی را در این سایت درج میکند، یک URL مثل “http://tinyurl.com/3” ایجاد میشود.

وقتی از سرویس تغییر مسیر استفاده شود، لینک ایجاد شده کاربر را به سایت سرویس (مثل cjb یا tinyurl) هدایت کرده و این سایت میتواند کاربر را به مسیر در نظر گرفته شده هدایت کند. این سرویس برای جایگزینی URLهای طولانی مفید است اما متاسفانه افراد متقلب میتوانند از آن سوء استفاده کنند چون مقصد واقعی لینک مخفی میشود.

برخی از افراد متقلب حتی این تغییر مسیر را دو بار انجام میدهند. لینک “http://r.aol.com/cgi/…..” که در ایمیل جعلی سیتی بانک مورد استفاده قرار گرفته بود، دو بار تغییر مسیر داده شده است. در ابتدا مرورگر به مسیر “http://r.aol.com/cgi” هدایت میشود. سپس به مسیر “http://jne9rrfj4.CjB.neT/?uudzQYRgY1GNEn” هدایت میشود که توسط سایت cjb.net ایجاد شده است. در نهایت cjb.net برای بار دوم کاربر را به سایت مورد نظر هدایت میکند (URL واقعی در سایت cjb.net ذخیره شده و نمیتوان از طریق مسیر مستعار به آن دسترسی پیدا کرد).

15. جابهجا کردن پورتها

صفحات وب از طریق پورت میتوانند به سرورها دسترسی پیدا کنند. با قرار دادن علامت دو نقطه و سپس شماره پورت بعد از URL میتوان به پورت دسترسی پیدا کرد. اگر هیچ پورتی مشخص نشود، مرورگر از پورت 80 استفاده میکند که پورت پیش فرض صفحات وب است. مجرمین سایبری هر از گاهی از سایر پورتها برای مخفی کردن موقعیت شان استفاده میکنند. در مثال زیر، پس از آیپی عدد “:8034” درج شده که نشان دهنده پورت 8034 است.

برخی از این افراد حتی سرور یک کمپانی را هک میکنند و سایت خودشان را با یک پورت شماره بالا در آن سرور قرار میدهند. ممکن است کمپانی مورد نظر از وجود این سایت تقلبی کاملاً بی اطلاع باشد.

ترفندهای مورد استفاده در وبسایتهای تقلبی

افراد متقلب از تمام ترفندهای فیشینگ در ایمیلها استفاده میکنند تا کاربران را متقاعد به ارسال اطلاعات شخصی خودشان کنند. در بیشتر ایمیلهای فیشینگ هدف، متقاعد کردن کاربران به کلیک کردن روی لینکی در ایمیل است که آنها را به یک صفحه جعلی هدایت میکند. در اینجا مهاجم باید همچنان گیرنده را متقاعد کند که ارسال اطلاعات شخصی ضروری است. در ادامه تکنیکهای فریبنده مورد استفاده مهاجمین در سایتهای تقلبی را بررسی میکنیم.

1. ادامه دادن به جعل کمپانی

مجرمین سعی میکنند با استفاده از تصاویر سایت اصلی، فونتها و تمهای رنگی مشابه آن سایت را جعل کنند. برخی از کدهای سایت اصلی استفاده کرده و فقط چند مورد مهم از جمله مقصد ارسال اطلاعات را تغییر داده یا لینکی برای هدایت کاربر به یک صفحه جعلی دیگر در آن درج میکنند. بسیاری از سایتهای جعلی کاملاً شبیه به سایت اصلی به نظر میرسند.

2. گواهینامه SSL

اگر آدرسی (به جای “http://”) با “https://” آغاز شود، این یعنی اطلاعات در آن سایت از طریق یک کانکشن امن ارسال میشود و برای آن کمپانی گواهینامه لایه انتقال امن[2] (SSL) صادر شده است. برخی وبسایتهای تقلبی از یک URL “https://” استفاده میکنند تا به نظر برسد که معتبر و مجاز هستند. در ادامه لینک سایت تقلبی پیپال را مشاهده میکنید:

کلیک کردن روی این لینک کاربر را به مسیر “https:// 207.173.185.20/f/” هدایت کرده و یک هشدار امنیتی نمایش داده میشود که به بازدیدکننده هشدار میدهد این مجوز توسط کمپانی صادر شده که کاربر طبق تنظیمات مرورگر به آن کمپانی اعتماد نکرده و نام داخل مجوز امنیتی نامعتبر است و یا با نام روی سایت همخوانی ندارد.

اما بیشتر کاربران اطلاع ندارند که این هشدارها نشان دهنده چه موضوعی هستند و بعلاوه هنگام دسترسی به سایتهای مجاز و معتبر هم چنین هشدارهایی مشاهده میشود. حتی با وجود این هشدار، ممکن است وجود یک مجوز نامعتبر یا جعلی باعث شود که کاربر حس امنیتی بیشتر در هنگام اجرای تراکنش داشته باشد.

3. جمعآوری اطلاعات از طریق صفحات وب

وقتی گیرنده، لینک درج شده در سایت تقلبی را دنبال میکند اطلاعات از طریق فرمها جمعآوری شده و به مهاجمین ارسال میشود. این فرایند شبیه ارسال اطلاعات از طریق فرمهای درون ایمیل است که پیش از این توضیح دادیم. اما استفاده از صفحات وب به جای فرمهای درون ایمیل انعطاف پذیری بیشتری برای مهاجمین فراهم میکند.

سایتهای تقلبی علاوه بر داشتن فرمهای جمعآوری اطلاعات، دارای صفحات معرفی، صفحاتی که نشان دهنده در دست پردازش بودن دادهها هستند و صفحات تشکر هم هستند. در بسیاری مواقع، پس از جمعآوری اطلاعات، کاربر به سایت اصلی کمپانی هدایت میشود تا باور کند که درخواست ارائه اطلاعات واقعاً از سوی کمپانی اصلی مطرح شده است.

4. بررسی مرورگر

جاوا اسکریپت امکان تشخیص نام و نسخه مرورگر را فراهم کرده است. برخی از مجرمین از این اطلاعات جهت محدود کردن مرورگرهایی که امکان مشاهده سایتشان را دارند، استفاده میکنند. در یکی از سایتهای تقلبی پیپال صفحات طوری کدنویسی شده بودند که سایت تقلبی تنها در صورت استفاده از اینترنت اکسپلورر نمایش داده شود. اگر کاربر سعی میکرد سایت را در یک مرورگر دیگر باز کند، به سمت سایت اصلی پیپال هدایت میشد. مهاجمین به این دلیل از این ترفند استفاده میکنند که از حفرههای امنیتی یا توابعی که فقط در یک مرورگر خاص وجود دارند، بهره برداری میکنند.

| بیشتر بخوانید: امنیت مرورگرهای اینترنتی چرا و چگونه؟ |

5. نوار آدرس جعلی

یکی دیگر از ترفندهای مورد استفاده تبهکاران، نمایش نوار آدرس جعلی است. یک روش برای دستیابی به این هدف، استفاده از جاوا اسکریپت برای بستن نوار آدرس مرورگر و نمایش یک نوار آدرس جعلی است که در واقع بخشی از جدول صفحه سایت است؛ اولین سطر این جدول حاوی نوار آدرس جعلی است و سطر دوم آن حاوی بقیه بخشهای صفحه سایت است.

ممکن است این نوار آدرس جعلی حاوی یک مسیر “https://” باشد که این کار با استفاده از یک فیلد فرم با مقداری خاص انجام میشود. اخیراً تبهکاران برای ایجاد نوار آدرس جعلی از کدهای جاوا اسکریپت استفاده کرده و یک پنجره مرورگر بسیار کوچک را باز میکنند که به صورت یک باکس سفید کوچک نمایش داده میشود. این صفحه یک URL جعلی نمایش میدهد که بخشی از نوار آدرس صفحه جعلی را میپوشاند.

6. استفاده از پاپآپ

بسیاری از صفحات تقلبی به صورت پاپآپ باز میشوند. تبهکاران باعث میشوند لینک ایمیل، کاربر را به یک وبسایت جعلی هدایت کند که پاپآپهایی ایجاد میکند و سپس پنجره اصلی مرورگر را به سایت کمپانی اصلی هدایت میکنند.

این تراکنش برای کاربر به صورت یک پاپآپ در سایت اصلی کمپانی دیده میشود. مهاجمین از این تکنیک جهت معتبرتر به نظر رسیدن فرایند جمعآوری اطلاعات استفاده میکنند. برخی از تبهکاران از کدهای جاوا اسکریپت برای باز کردن مجدد پاپآپها در صورت بسته شدن آنها توسط کاربر استفاده میکنند تا وقتی که کاربر اطلاعات درخواست شده را ارسال کند.

استفاده از یک پاپآپ همراه با غیرفعال کردن منوی مرورگر باعث میشود که کاربر سعی نکند صفحه را ذخیره کند. کاربر برای ذخیره سورس کد باید روی پاپآپ راست کلیک کرده، گزینه View Source را انتخاب و سپس کد را ذخیره کند.

7. غیرفعال کلیک راست

همانطور که پیش از این اشاره شد، استفاده از پاپآپ باعث میشود که ذخیره کردن صفحه سخت شود. برخی مهاجمین از کدهای جاوا اسکریپت نیز برای غیرفعال کردن امکان راست کلیک استفاده میکنند که این کار مانع مشاهده و ذخیره کد صفحه توسط کاربر میشود.

گاهی اوقات امکان کلیک راست روی صفحات سایت جعلی هم غیر فعال میشود. اما در این شرایط کاربر میتواند از نوار منوی بالای صفحه برای مشاهده یا ذخیره کد صفحه استفاده کند.

قابلیت کلیک راست با کدنویسی غیر فعال میشود تا اگر کاربر کلید راست ماوس را کلیک کرد، یک هشدار به وی نمایش داده شود. این کد جاوا اسکریپت از یک سایت جعلی پیپال کپی شده است:

8. پردازش اطلاعات ارسال شده

برخی وبسایتهای تقلبی به وضوح اطلاعات ارسال شده توسط کاربر را پردازش میکنند. به عنوان مثال برخی سایتها شماره کارت اعتباری را بررسی میکنند تا از اعتبار آن مطمئن شوند و برخی دیگر شناسه و رمز عبور کاربر را به کمپانی اصلی ارسال میکنند تا از معتبر بودن آنها اطمینان پیدا کنند. اگر اطلاعات ارسال شده توسط کاربر نادرست و اشتباه باشد، یک پیام خطا ایجاد میشود. تا زمانی که کاربر اطلاعات معتبر و درستی را وارد نکند، امکان رفتن به مرحله بعد وجود نخواهد داشت.

9. خریدن زمان برای دسترسی به حسابها

در برخی کلاهبرداریهای فیشینگ، تبهکاران سعی میکنند قبل از اینکه قربانی حساب خودش را بررسی کند کمی زمان برای خود بخرند تا فرصت استفاده از اطلاعات شخصی به دست آمده را داشته باشند. مهاجمین برای رسیدن به این هدف در ایمیل یا صفحه سایت اعلام میکنند که بروزرسانی حساب مقداری زمان میبرد. آنها امید دارند که این کار مانع از بررسی حساب توسط قربانی در این بازه زمانی شود. در ادامه نمونههایی از کلاهبرداریهای فیشینگ را مشاهده میکنید. (توجه: اشتباه املایی و گرامر ضعیف هم نشانهای دیگر از جعلی بودن این درخواستها است):

“اطلاعات ارسال شده شما ظرف مدت 24 ساعت توسط دپارتمان مدیریت حسابهای ایبِی اعتبارسنجی میشود.”

“این فرایند 5 روز زمان میبرد، در این مدت شما امکان دسترسی به حساب ایبِی خودتان را نخواهید داشت. پس از گذشت این زمان دستورالعملهایی جهت ورود به حساب و ایمن سازی آن دریافت خواهید کرد.”

استفاده از ویروس برای فیشینگ

ما در این مقاله بر ایمیلهای فیشینگی متمرکز بودیم که اطلاعات را به صورت مستقیم، یا از طریق ایمیل یا یک سایت جعلی جمعآوری میکنند. اما امکان انجام فیشینگ از طریق ویروس یا تروجان هم وجود دارد که ممکن است این آلودگیها از طریق پیوستهای ایمیلی یا فایلهای قابل دانلود در سایتها منتقل شوند.

به عنوان مثال، تبهکاران اینترنتی ایمیلهای فیشینگی میسازند که در آن لینکی قرار دارد که کاربر را به یک سایت مشخص هدایت میکند. در این سایت از یک آسیب پذیری در قابلیت Compiled Help File اینترنت اکسپلورر برای دانلود یک تروجان کیلاگر بر روی کامپیوتر کاربر استفاده میشود.

این تروجان تمام اطلاعات وارد شده در سایت بانکی تعیین شده توسط تبهکاران را ثبت کرده و دادهها را برای آنها ارسال میکند. اخیراً یک ویروس دیگر تحت عنوان Scob از سه نقص امنیتی موجود در محصولات مایکروسافت سوء استفاده کرد.

این ویروس صدها یا شاید هزاران وبسایت از جمله وبسایتهای مورد اعتماد را آلوده کرده و یک تروجان کیلاگر روی کامپیوتر بازدیدکنندگان سایت دانلود میکرد. پس از آلوده سازی، کامپیوتر کلیدهای وارد شده توسط کاربر از جمله شماره کارت اعتباری و رمز حسابهای بانکی وی را ثبت کرده و این اطلاعات را به مجرمین ارسال میکرد.

نتیجهگیری و معرفی گرایشات جدید

معمولاً در سلام ابتدای ایمیلهای تقلبی از عبارات کلی مثل “مشتری عزیز”، “عضو عزیز …” و یا از ایمیل آدرس کاربر استفاده میشود. با آموزش دادن کمپانیها به خطاب کردن مشتریان بر اساس نامشان، میتوان این ایمیلهای تقلبی را شناسایی کرد.

اما در مقاله منتشر شده توسط سایت SFGate.com اعلام شده که هکرها توانستهاند مالکان سایتهای اینترنتی را فریب دهند تا به نوعی به حساب آنها دسترسی پیدا کنند. به این ترتیب توانستند اطلاعات مشتریان از جمله نام، آدرس ایمیل، آدرس منزل و اطلاعات تراکنشهای آنها را دانلود کنند.

میتوان از این دادهها در ایمیلهای تقلبی استفاده کرده و نه تنها سلام ابتدای نامه را شخصی سازی کرد بلکه با اشاره به تراکنشهای اخیر کاربر اعتماد وی را جلب کرد. تبهکاران دائماً در حال تلاش برای گسترش و تقویت روشهای مورد استفاده شان جهت افزایش تعداد قربانیان هستند.

کلاهبرداران ایمیلی سعی دارند با استفاده از متدهایی قوی حتی آگاهترین کاربران اینترنت را هم فریب دهند. هر چند آموزش دادن کاربران درباره کلاهبرداری ایمیلی مهم است اما بسیاری از ترفندهای ذکر شده در این مقاله قادر به فریب دادن کاربران معمولی هستند.

کلاهبرداری ایمیلی همچنان رشد کرده و پیچیدهتر میشود. با تحلیل ترفندهای مورد استفاده تبهکاران اینترنتی، میتوانیم برای ساخت تکنولوژی که با کلاهبرداریهای اینترنتی مقابله میکند، مجهزتر شویم.