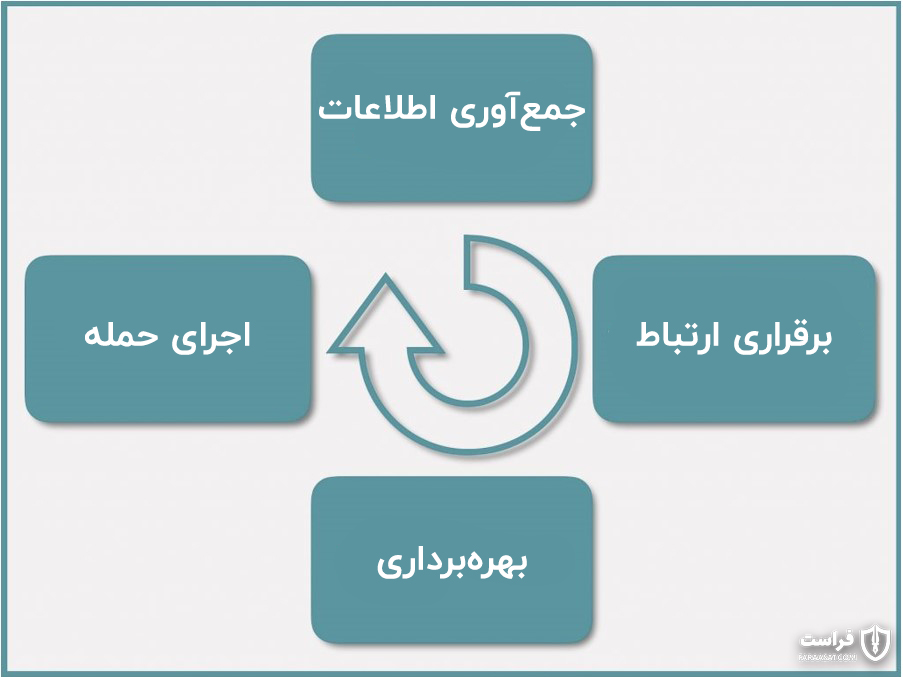

4 مرحله چرخه حملات مهندسی اجتماعی

حملات مهندسی اجتماعی یک ترتیب چهار مرحلهای قابل پیش بینی دارند که معمولاً به آنها چرخه حمله گفته میشود و عبارتند از:

- جمع آوری اطلاعات

- برقراری رابطه و مناسبت

- بهره برداری

- اجرا

اما چند عامل میتوانند باعث شوند که این چرخه چندین بار تکرار شود. بسته به ماهیت حمله و هدف ممکن است چند مرحله خاص یا تمام مراحل چندین بار اجرا شوند تا وقتی که مهاجم به هدف برسد، تسلیم شود یا نتیجه کار وی را راضی کند.

به عنوان مثال ممکن است مهاجم از یکسری حملات خاص استفاده کند تا مسیر را برای دستیابی به هدف باز کند زیرا ممکن است حرکت مستقیم به سمت فرد مورد نظر با شکست روبرو شود.

به این فرایند، ارتقای سطح امتیاز و دسترسی هم گفته میشود که در آن از آشنایی قبلی در کمپانی یا اطلاعات به دست آمده از طریق تعاملات قبلی سوء استفاده میشود.

1. جمعآوری اطلاعات

احتمال موفقیت بیشتر در اولین قدم از چرخه حملات مهندسی اجتماعی به این فاز بستگی دارد بنابراین طبیعی است که زمان و توجه زیادی در این مرحله صرف شود. تکنیکهای جمع آوری اطلاعات در این سایت (Framework) تشریح شده اند. از اطلاعات جمع آوری شده برای تعیین مسیر حمله، پسوردهای ممکن، تشخیص پاسخهای احتمالی افراد مختلف، بهبود اهداف، آشنایی و راحتی بیشتر با هدف و ساختن سناریوهای قوی استفاده میشود.

2. برقراری ارتباط

در مرحله دوم از چرخه حملات مهندسی اجتماعی، یک رابطه کاری با شخص مورد نظر برقرار میشود. این مرحله مهم و حیاتی است زیرا کیفیت رابطه ایجاد شده توسط مهاجم سطح همکاری و میزان پیشبرد اهداف با کمک قربانی را مشخص میکند. ممکن است این مرحله خیلی ساده و خلاصه باشد مثل اینکه مهاجم با یک لبخند بزرگ و برقراری تماس چشمی به سمت شخص مورد نظر حرکت کند تا در را برای ورود وی به داخل سازمان باز کند.

یا ممکن است این مرحله متشکل از برقراری ارتباط شخصی از طریق تلفن یا به صورت خیلی شخصی باشد مثل نشان دادن تصاویر خانوادگی و بازگو کردن داستانهای خانوادگی در لابی برای قربانی. یا ممکن است برای این مرحله یک رابطه آنلاین از طریق پروفایلی جعلی در شبکههای اجتماعی یا سایتهای دوست یابی ایجاد شود. در Framework مرحله برقراری ارتباط با دقت و توضیحات بیشتری مورد بررسی قرار گرفته است.

3. بهرهبرداری

در این مرحله از چرخه حملات مهندسی اجتماعی، مهاجم از اطلاعات و روابط برقرار شده برای رخنه به هدف استفاده میکند. در این فاز تمرکز مهاجم حفظ رابطه برقرار شده و رضایت و توافق کسب شده در مرحله 2 بدون ایجاد شک و بدگمانی است. ممکن است این بهره برداری از طریق به دست آوردن اطلاعات به ظاهر بی اهمیت یا دستیابی به یکسری دسترسیها انجام شود. چند نمونه از این سوء استفادهها عبارتند از:

- باز نگهداشتن درب یا دادن اجازه ورود به تشکیلات

- افشای نام کاربری و پسورد پشت تلفن

- فراهم کردن تاییدیه اجتماعی (تایید مهاجم توسط قربانی) با معرفی و تایید مهاجم برای سایر پرسنل کمپانی

- وارد کردن یک درایو USB حاوی فایلهای مخرب در یکی از کامپیوترهای کمپانی

- باز کردن یک ضمیمه ایمیلی آلوده

- افشای اسرار محرمانه در گفتگویی که ظاهراً با “همکار” انجام میشود (یعنی مهاجم هویت همکار را جعل کرده است)

4. اجرای حمله

این مرحله، مرحلهای است که در آن هدف حمله محقق شده یا به دلایل مختلف حمله به صورتی پایان پیدا میکند که شک و ظنی درباره آنچه اتفاق افتاده ایجاد نشود. عموماً بهتر است که در این مرحله از چرخه حملات مهندسی اجتماعی به گونهای عمل شود که شخص مورد نظر حس کند کار خوبی برای یک شخص دیگر انجام داده و امکان تعاملات بیشتر در آینده وجود داشته باشد. همچنین در این مرحله بهتر است کارهایی مثل پاک کردن اثرات و ردپاهای دیجیتال و اطلاعات باقیماندهای که نشان میدهند حملهای صورت گرفته یا هویت مهاجم را مشخص میکنند، انجام شود. هدف نهایی و آخرین اقدام مهاجم ایجاد یک استراتژی خروج برنامه ریزی شده و دقیق است.

پیشنهاد ما به شما مطالعه مقاله: حملات مهندسی اجتماعی میباشد.