چگونه با بدافزارهای پنهان شده در سیستمها مقابله کنیم؟

مهاجمان معمولاً از سرویسهای مخربی که مشابه سرویسهای واقعی ویندوز[1] طراحی شدهاند برای نفوذ به سیستمها و ماندگاری بیشتر خود استفاده میکنند. برای مثال ممکن است بدافزارها تحت عنوان سرویس بهروزرسانی ویندوز در برنامه سرویسها[2] وجود داشته باشند. کاربران عادی عموماً قادر به تشخیص سرویسهای سالم از سرویسهای جعلی و مخرب نیستند. به همین خاطر برای شناسایی بدافزارها بهتر است با سرویسها و پردازشهای عادی رایانهتان آشنا باشید.

ایجاد یک لیست از سرویسهای ویندوزی برای شناسایی بدافزارها

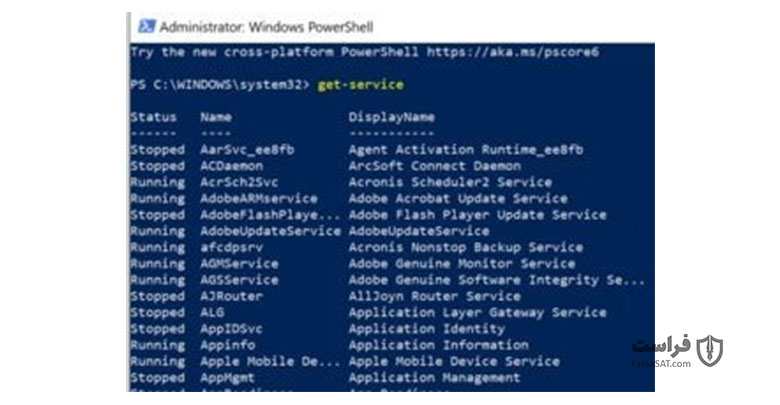

در ابتدا یک فهرست از سرویسهایی که باید در سیستمها و شبکه شما فعال باشند، تهیه کنید. با استفاده از فرمان پاورشل get-service میتوانید در کمترین زمان ممکن لیستی از سرویسهایی که بر روی سیستمها در حال اجرا هستند را مشاهده کنید.

برای تهیه این فهرست، کار را با گامهای ساده و اولیه شروع کنید. ابتدا بررسی کنید چه سرویسهایی باید بر روی سیستمهای شبکه شما فعال باشند. همچنین نظارت بر روی سرور جهت شناسایی تغییرات سرویسها و دایرکتوریهای مهم از جمله فرایندهای امنیتی است که حتماً باید توجه لازم را به آن داشته باشید. بنابراین برای انجام این کار، سرویسهای نظارتی لازم را بر روی سرورها نصب و فعال کنید. این سرویسهای نظارتی در صورت نصب هر سرویس جدید بر روی سرور، یک پیام هشدار برای شما ارسال خواهند کرد. معمولاً سرویسهای سرورها چندان دچار تغییر نشده و سرویسهای جدید به ایستگاههای کاری شبکه[1] اضافه میشوند. با افزودن [2]Sysmon به سرور مدنظرتان میتوانید بر تغییرات صورت گرفته در آن نظارت فعال داشته باشید.

شناسایی و مقابله با رویکردهای مخفی کردن بدافزارها

در گذشته، مجرمان سایبری تلاش چندان زیادی برای پنهان کردن بدافزارهای خود در سیستمهای کاربران انجام نمیدادند. این بدافزارها که در ظاهر شبیه سرویسها و درایورهای کاربردی و مورد نیاز کاربران بودند، پس از نفوذ به سیستم مثل یک سرویس عادی رفتار میکردند. با گذشت زمان و امنسازی هر چه بیشتر سیستمها و همچنین ارایه راهکارهای امنیتی توسط متخصصان امنیتی، مهاجمان نیز تلاش کردند تا از رویکردها و ابزارهای پیشرفته جهت مخفی کردن بدافزارهایشان استفاده کنند.

در حال حاضر مهاجمان با استفاده از روشهای رمزنگاری، فشردهسازی، کدگذاری و همچنین استفاده از ابزارهای مختلف تلاش میکنند نرمافزارهای مخرب خود را از دید کاربران و حتی کارشناسان امنیتی پنهان کنند. از طرف دیگر آنتیویروسها هم توجه چندانی به نام ظاهری فایلها، سرویسهای در حال اجرا و حتی نوع آنها ندارند و فقط رفتار یا الگوی تهدیدات را برای مقابله با آلودگیهای بدافزاری مدنظر قرار میدهند.

پاورشل، ویبی اسکریپت، جاوا اسکریپت، ویژوال بیسیک، برنامههای کاربردی و فرمانهایی که توسط پوسته فرمان (cmd.exe) تفسیر میشوند از جمله ابزارها و زبانهای محبوب مهاجمان هستند. برای مثال بدافزارهای Emotet یا Trickbot در فایلهای پیوستی که برای مخفی کردن پیلودهای جاوا اسکریپت مخرب در ایمیلها طراحی شده بودند، قرار میگرفتند.

از این رو کاربران باید آموزشهای لازم را در خصوص فایلهای مشکوک، رفتارهای غیرعادی سیستمها، افت سرعت و کارایی سیستم و غیره دیده و دانش خود را در این زمینه افزایش دهند. یک کاربر آگاه بهترین ابزار دفاعی در برابر مهاجمان سایبری است. کاربران باید بدانند که چگونه میتوانند مانع از ورود پیلودهای مخرب به سیستمشان شده و از ابزارهای امنیت ایمیل برای بررسی و بازبینی فایلهای پیوست دریافتی استفاده کنند.

مهاجمان اغلب سرویسهای جعلی خود که در حال اجرا بر روی سیستم قربانی هستند را بررسی میکنند تا مطمئن شوند این سرویسها بر روی ماشین مجازی یا محیط سندباکس[3] اجرا نمیشوند. آنها ترجیح میدهند که محققان امنیتی نحوه کار بدافزارهایشان را بر روی این سیستمهای آزمایشی محک نزنند. بنابراین همواره سعی میکنند رفتار پیشفرض بدافزارها را تغییر داده تا مانع از تشخیص شیوه عملکرد آنها شوند.

بدافزارها معمولاً در قالب فایلهای Word که ماکرونویسی شدهاند، خود را پنهان میکنند. به همین خاطر باید از طریق سیاستهای اکتیو دایرکتوری اقدام به غیرفعال کردن ماکروها نمود. همچنین بهتر است از سرویس حفاظت پیشرفته در برابر تهدیدات ویندوزی (ATP[4]) نیز استفاده کرد. این سرویس تحت ابر به عنوان بخشی از مجوز ویندوز 10 E5 یا مایکروسافت 365 E5 ارایه میشود. البته امکان فعال کردن این سرویس در ویندوز 10 جهت نظارت بر روی فعالیتهای سیستم هم وجود دارد. بنابراین ATP در صورت شناسایی هرگونه فعالیت مخرب به شما هشدارهای لازم را میدهد.

پس از انجام این کارها میتوانید سیاستهایی که منجر به کاهش سطح حمله میشوند را فعال کنید؛ بعضی از این سیاستها عبارتند از:

- ایجاد پردازشهای فرزند را برای تمام نرمافزارهای آفیس ممنوع کنید.

- ایجاد محتوای اجرایی را برای همه نرمافزارهای آفیس ممنوع کنید.

- اجرای محتوای دانلود شده توسط جاوا اسکریپت یا ویبیاسکریپت را ممنوع کنید.

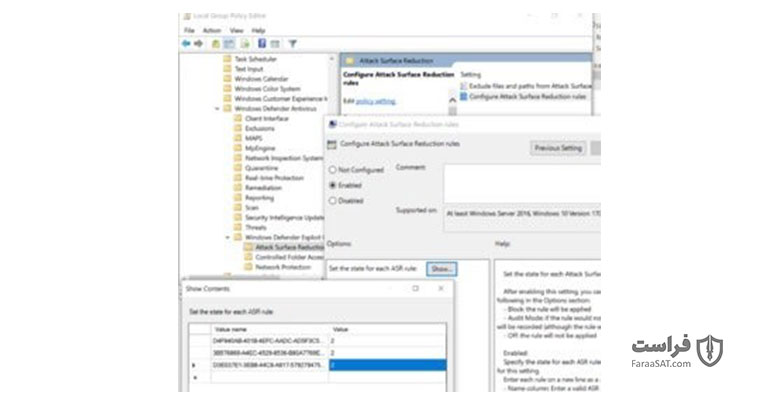

این تنظیمات را میتوانید از طریق Microsoft Intune، Mobile Device Management، Microsoft Endpoint Configuration Manager، Group Policy یا PowerShell فعال کنید. برای مثال در Group Policy باید تنظیمات زیر را انجام دهید:

- در Group Policy Management Editor به بخش Computer configuration بروید.

- بر روی گزینه Administrative templates کلیک کنید.

- Windows components را باز کنید.

- به بخش Windows Defender Antivirus بروید.

- به قسمت Windows Defender Exploit Guard بروید.

- به قسمت Attack surface reduction بروید.

- گزینه Configure Attack surface reduction rules و سپس Enabled را انتخاب نمایید.

سپس در قسمت گزینهها وضعیت هر قانون را به صورت خاص مشخص کنید. برای انجام این کار:

- بر روی گزینه Show کلیک کنید.

- شناسه قانون را در ستون Value name وارد نموده و وضعیت دلخواه را در ستون Value به صورت زیر وارد کنید:

- Disable = 0

- Block (enable ASR rule) = 1

- Audit = 2

برای فهرست بالا، شناسه کاربری منحصربهفرد جهانی (GUID[5]) جهت جلوگیری از تولید پردازش فرزند توسط نرمافزارهای آفیس به صورت زیر است:

D4F940AB-401B-4EFC-AADC-AD5F3C50688A

تنظیم GUID برای جلوگیری از تولید محتوای اجرایی توسط نرمافزارهای آفیس به صورت زیر است:

3B576869-A4EC-4529-8536-B80A7769E899

تنظیم GUID برای جلوگیری از اجرای محتوای قابل اجرا توسط جاوا اسکریپت یا ویبیاسکریپت نیز به صورت زیر است:

D3E037E1-3EB8-44C8-A917-57927947596D

توصیه میشود که قبل از اجرای این کارها ابتدا میزان تأثیر این تغییرات را بر سازمانتان بررسی کنید. پس از اینکه مشخص شد این تغییرات تأثیر ناچیزی بر عملکرد سازمان شما دارند، مقدار تنظیمات را به block (یا 1) تغییر داده یا آنها را فعال کنید. مدیران فناوری و امنیت سازمانها باید با روشهای حفاظت از اطلاعات سازمانی به خوبی آشنا بوده و با درک شیوههای پنهانسازی و ترفندهای مهاجمان، از دادههای مهم کسبوکاری محافظتهای لازم را به عمل آورند.

[1] رایانههای بسیار قوی و سطح بالا که وظیفه انجام عملیاتهای پردازشی قوی را بر عهده داشته و برای کاربردهای فنی و علمی طراحی شدهاند.

[2] System Monitor

[3] محیط سندباکس یک محیط آزمایشی است که امکان اجرای برنامهها و سرویسها را بدون ایجاد آسیب به سیستم اصلی فراهم میکند.

[4] Advanced Threat Protection

[5] Globally Unique Identifier

[1] کاربران، امکانات و قابلیتهای ویندوز مثل پخش موسیقی، Copy و Paste کردن فایلها، وصل شدن به شبکه بیسیم و غیره را از طریق سرویسها دریافت میکنند. آنها میتوانند تعیین کنند چه سرویسی فعال و در حال اجرا بوده و چه سرویسی متوقف باشد.

[2] این برنامه شامل فهرست تمام سرویسهایی است که در ویندوز قابل اجرا هستند.

منبع: csoonline