چگونه کنترلهای امنیتی CIS به سازمانها در برابر حملات امنیتی کمک میکند؟

اجرای سیاستهای قوی رمزگذاری اطلاعات در حین انتقال دادهها

- CIS چیست؟

- ارزیابی کنترلهای امنیتی CIS

- ساختار کنترلهای امنیتی CIS

- CIS Controls v8 شامل چه تغییراتی است؟

- اصول طراحی کنترلهای امنیتی CIS نسخه 8

- آیا استفاده از نسخه قبلی کنترلهای امنیتی CIS جایز است؟

- تنظیم سیاستهای قوی رمزگذاری دادهها در کنترلهای امنیتی CIS

- ارتقاء امنیت با CIS Security Controls

- گروههای پیادهسازی استاندارد cis

- 18 کنترل امنیتی CIS v8

کنترلهای امنیتی CIS در سال 2001، به صورت یک پویش محدود توسط گروهی از متخصصان امنیت سایبری و همکاری SANS وFBI ، با هدف شناسایی رایجترین و مهمترین حملات سایبری جهان که همواره سازمانها را تحت تأثیر خود قرار میدهند، آغاز به کار کرد. اهداف اولیه این طرح شامل کمک به افراد و سازمانها برای تمرکز و شروع گامهای حیاتی جهت دفاع از خودشان در برابر حملات مهم بودند.

حاصل این همکاری منجر به تبدیل تخصصها و تجربیات افراد و نهادهای عضو این جنبش به اقدامهایی سازنده و مثبت برای مدافعان سایبری گردید. در نهایت نیز این اطلاعات با سایر متخصصان و افراد مرتبط بیشتری به اشتراک گذاشته شده و با گذشت زمان و در طی سالها بروزرسانی گردیدند. در سال 2015 میلادی این کنترلها به CIS Critical Security Controls تغییر نام داده و در نهایت تحت عنوان “CIS Controls” یا «کنترلهای CIS» معرفی شدند.

قرار در این مقاله از فراست در مورد هر آن چیزی که باید درباره استاندارد cis و مهم ترین کنترل های حیاتی امنیت توصیه شده توسط موسسه sans بدانید را برای شما بگوییم پس تا انتهای این مبحث ما را همراهی کنید. نسخه 7 کنترلهای امنیتی CIS شامل 20 کنترل است که تمرکز اصلی آنها بر امنیت دادهها و حفاظت از اطلاعات محرمانه است. تعداد این کنترلها در نسخه 8 جهت کاهش پیچیدگیها به 18 مورد کاهش یافت.

CIS چیست؟

به مرور زمان کنترلهای امنیتی CIS رشد و تکامل یافته و در حال حاضر نیز تحت هدایت مرکز امنیت اینترنت قرار دارند. امروزه یک جامعه بینالمللی متشکل از مؤسسات و افراد در حال تلاش برای دستیابی به اهداف زیر هستند:

- به اشتراک گذاری دیدگاهها درباره حملات و مهاجمان، شناسایی دلایل ریشه ای وقوع حملات و تبدیل این اطلاعات به توصیههای دفاعی کارآمد

- ایجاد و به اشتراک گذاری ابزارها، راهکارهای کمکی و روشهای استفاده از این راهکارها جهت حل مشکل

- نگاشت کنترلهای امنیتی CIS به چارچوب های قانونی و استاندارد، جهت کسب اطمینان از همسو بودن این کنترلها با استانداردهای قانونی و حفظ تمرکز و اولویت بخشی به آنها

- تشخیص موانع و مشکلات متداول (مثل ارزیابیهای اولیه و نقشه راه پیادهسازی) و حل آنها به صورت گروهی

به عبارت دیگر کارشناسان امنیتی در سازمانهای مختلف (مثل شرکتها، دولتها و…)، تحلیلگران و پاسخدهندگان به تهدید، اهالی فناوری، مدافعان و مسئولان فناوری اطلاعات، جویندگان آسیبپذیریها، تولیدکنندگان ابزارهای امنیتی و دفاعی، ارایهدهندگان راهکارهای امنیتی، کاربران، تنظیمکنندگان سیاستها، ممیزان و غیره در بخشهای دولتی، دفاع سایبری، اقتصاد، دانشگاهی، مشاوره، امنیت، فناوری اطلاعات، حمل و نقل و غیره دانش و تخصصشان را با همکاری با یکدیگر در قالب کنترلهای امنیتی CIS ارایه نموده و در حال تلاش برای تدوین، پذیرش و پشتیبانی از این کنترلها هستند.

ساختار کنترلهای امنیتی CIS

هر یک از کنترلهای امنیتی CIS دارای توضیحاتی شامل بخشهای زیر است:

- بیان کاربرد کنترل مدنظر و فواید آن به عنوان یک اقدام دفاعی

- ارایه یک توضیح مختصر درباره اهمیت کنترل مربوط برای مسدودسازی، مقابله با حملات یا شناسایی آنها و همچنین توضیحی درباره نحوه سوءاستفاده مهاجمان در صورت عدم پیادهسازی کنترل مدنظر

- ارایه یکسری توضیحات فنی در خصوص فرایندها و فناوریهایی که امکان پیادهسازی و خودکارسازی کنترل مدنظر را فراهم میکنند

- ارایه مجموعهای از اقدامات ویژه که سازمانها جهت پیادهسازی کنترل مدنظر باید انجام دهند.

ارزیابی کنترلهای امنیتی CIS

به مرور زمان کنترلها و معیارهای CIS جهت رشد و تکامل دانشی که پایه و اساس دفاع سایبری را تشکیل میدهد و همچنین جهتدهی به اقدامات امنیتی و تطبیق آنها با استانداردها، قوانین و طرحهای نظارت امنیتی بهبود یافتند.

نسخههای اولیه کنترلهای امنیتی CIS معمولاً شامل یک فهرست استاندارد از حملات سایبری شناخته شده بودند. در آن زمان از چنین فهرستی جهت ارزیابی کارایی توصیهها و راهنماییهای امنیتی استفاده میشد. از سال 2013 نتایج تحلیلهای تیم «گزارش بررسی نشتهای داده (DBIR)» در شرکت ورایزون به کنترلهای امنیتی CIS اضافه شدند. همچنین جهت بهبود وضعیت دفاعی، تلاشهای زیادی در راستای تطبیق گزارشهای مربوط به حملات سایبری که توسط این تیم فراهم شدهاند، در قالب یک طرح استاندارد صورت گرفت.

به تازگی CIS دادهمحورترین روش خود یعنی مدل دفاع اجتماعی را منتشر کرده است. نسخه اولیه این مدل نتایج به دست آمده از جدیدترین گزارش Verizon DBIR و دادههای «مرکز تحلیل و به اشتراک گذاری اطلاعات چندایالتی(MS-ISAC) » را مورد بررسی قرار داده و یکسری از حملات سایبری مهم را هم شناسایی نموده است. همچنین از روشهای خصمانه جهت ارزیابی این حملات، بازسازی الگوها و روشهای مورد استفاده در آنها و ترکیب خاص این فنون استفاده شده است.

انجام چنین اقدامی علاوه بر اینکه امکان ارزیابی کارایی عملیات دفاعی در برابر حملات سایبری را مشخص میکند، منجر به دستیابی به یک روش منسجم برای ارزیابی ارزش امنیتی اقدامات دفاعی در طول چرخه حیات یک حمله سایبری شده و اساس و پایههای لازم برای ایجاد راهبردهایی مانند دفاع در عمق را تشکیل میدهد.

میتوانید جزئیات این تحلیلها و بررسیها را در وبسایت CIS مشاهده کنید. اگرچه این ایدهها همچنان در حال تکامل و بهبود هستند ولی CIS همواره تلاش میکند تا توصیهها و کنترلهای امنیتی CIS را بر مبنای دادهها و به صورت شفاف ارایه دهد و تاکنون نیز اقدامات مهمی برای ارزیابی کارایی کنترلهای امنیتی CIS و زیرمجموعههای آن صورت گرفته است.

در نتیجه انجام چنین تلاشهایی کنترلها و معیارهای CIS بهبود چشمگیری یافتهاند. در حال حاضر نیز کنترلهای امنیتی CIS بسیار فراتر از یک چک لیست «اقدامات مناسب قابل انجام» یا «اقداماتی که میتوانند کمک کنند» هستند. این کنترلها شامل مجموعهای از اقدامات توصیهشده، متمرکز، اولویتبندی شده و مطابق با استانداردهای امنیتی هستند.

خرید هوشمندانه کتاب کنترل های امنیتی حیاتی CIS نسخه 8[/box]

CIS Controls v8 شامل چه تغییراتی است؟

نسخه 8 کنترلهای امنیتی CIS که با هدف افزایش امنیت و سادهسازی عملیات و راهکارهای امنیتی ارایه شده شامل یک بازبینی جامع از نسخه 7 و سایر نسخههای پیشین و همچنین دستورالعملهای بهروز شده بهویژه در اسناد پشتیبانی و توصیههای مربوط به کنترلهای امنیتی CIS است. تصمیم کارشناسان CIS مبنی بر ارایه نسخه 8، تمرکز بر تجدیدنظر در مواردی بود که ایجاد تغییر در آنها منجر به بهبود چشمگیر عملکرد و افزایش کارایی راهکارهای امنیتی گردد.

این افراد جهت سادهسازی و تکمیل دستورالعملها ابتدا کنترلهای CIS را از نو و دوباره طراحی کردند. کارشناسان با هدف کمک به سازمانها برای بکارگیری اصولی توصیههای امنیتی، کنترلهای امنیتی در نسخه 7 را تغییر داده و در قالب دستورالعملهای جدید در نسخه 8 ارایه دادند. به این ترتیب نسخه 8 کنترلهای امنیتی CIS شامل چارچوبی انعطافپذیر است که میتواند در بسیاری از محیطها اعمال گردد. علاوه بر موارد فوق، تیم CIS یکسری فنون جدید را هم جهت پوشش امنیت سیستمهای مدیریت ارایهدهنده خدمات راهکارهای ابری ارایه داده است.

در نسخه 8 میتوانید هرکدام از 18 کنترل امنیتی و پادمانهای آنها را توسط گروههای پیادهسازی (IG) که بر اساس اولویت با یکدیگر مرتبط هستند فیلتر کنید. به عنوان مثال در نسخههای پیشین کنترلهای امنیتی CIS، در صورت علاقمندی به بهداشت اولیه سایبری باید کلیه کنترلها و پادمانها را در IG1 اجرا نموده و سپس به IG2 و IG3 برسید و یک وضعیت امنیتی جامع را ایجاد کنید، در حالی که با استفاده از چنین سیستمی، به جای اجرای لیست از بالا به پایین میدانید از کجا باید شروع کنید.

اصول طراحی کنترلهای امنیتی CIS نسخه 8

در هنگام شروع تدوین نسخه جدید و در مرحله اول کارشناسان تلاش میکردند تا «اصول طراحی» مورد استفاده در این فرایند را مشخص کنند. به این ترتیب یک «سنگ بنای» اولیه برای یادآوری موارد واقعاً مهم و اهداف کنترلهای امنیتی CIS ایجاد شده است. هر چند در طراحی کلیه نسخ کنترلهای امنیتی CIS روند نسبتاً منسجمی وجود داشته ولی واضح است که آخرین نسخههای آن شامل یک تفکر گروهی بهبودیافته و تمرکز ویژه بر نقش کنترلهای امنیتی CIS بر روی کل امنیت سازمانی است.

اصول طراحی استاندارد cis شامل موارد زیر است:

- استفاده از اطلاعات کسب شده از حملات برای دفاع در مقابل آنها؛

- انتخاب، حذف یا اولویتبندی کنترلهای امنیتی CIS بر اساس دادهها و دانش به دست آمده درباره رفتار مهاجمان و نحوه کار آنها؛

- تمرکز بر اجرا؛

- کنترلهای امنیتی CIS به مدافعان در راستای شناسایی اقدامات مهمی که جهت مقابله با حملات مخاطرهآمیز باید انجام گردند، کمک میکند.

- پذیرش این واقعیت که همه مشکلات امنیتی قابل برطرف شدن نیستند؛

- ذکر موارد الزام آور و خودداری از افزودن «کارهای خوب قابل انجام» یا «کارهایی که میتوانید انجام دهید»؛

- عملی بودن دستور العملها

- تمام توصیهها و سازوکارهای حفاظتی باید واضح و شفاف بوده و امکان پیادهسازی و همچنین ارزیابی آنها وجود داشته باشد؛

- ساده سازی یا حذف اصطلاحات مبهم برای جلوگیری از هر گونه تفسیر غیرمنسجم؛

- یکسری از سازوکارهای حفاظتی باید شامل یک حد آستانه مشخص باشند؛

- کنترلهای امنیتی باید مانند اعضای یک تیم با یکدیگر هماهنگی داشته باشند؛

- ایجاد و نشان دادن «همزیستی مسالمتآمیز» با سایر طرحهای مدیریت فرایند، چارچوبها و ساختارهای مقرراتی و حاکمیتی؛

- تعامل با استانداردهای مستقل و توصیههای امنیتی موجود و ارجاع به آنها مثل مؤسسه ملی استاندارد و فناوری، اتحادیه امنیت ابر، انجمن ضمانت نرمافزاری برای اعتلای کد، پروژه امنیت برنامههای کاربردی تحت وب

همچنین در آموزش cis نسخه هشتم مفاهیم مربوط به دستگاههای فیزیکی، مرزبندیهای ثابت و پیادهسازیهای امنیتی مجزا و تفکیک شده از اهمیت چندان زیادی برخوردار نبوده و با بهره گیری از اصطلاحات بازنگری شده و گروهبندی سازوکارهای حفاظتی بیان شدهاند. کارشناسان CIS جهت همگام بودن با پیشرفت فناوری، یکسری از ایدهها را با استفاده از روشهایی متفاوت ترکیب یا گروهبندی نمودهاند. آنها یک واژهنامه را نیز با هدف حذف ابهامات موجود در مفاهیم و اصطلاحات تدوین کردهاند.

ارایه سند تدوین شده کنترلهای امنیتی CIS فقط یک گام در فرایند طراحی، پیادهسازی، ارزیابی، گزارش دهی و مدیریت امنیت سازمانی است. انجام اقدامات زیر در هنگام تدوین کنترلهای CIS به محافظت از مدیریت کلی سازمان کمک میکند:

- اطمینان یابید که هر سازوکار امنیتی فقط یک درخواست را به صورت شفاف که نیاز چندانی هم به تعبیر و تفسیر ندارد مطرح میکند.

- تمرکز ویژه بر روی انجام اقدامات قابل ارزیابی و تعریف رویه ارزیابی به عنوان بخشی از فرایند و همچنین ساده سازی زبان مورد استفاده جهت جلوگیری از نیاز به تکرار.

استاندارد CIS همواره در پی ایجاد یک توازن متناسب در بین توجه به مباحث روز و ثبات کل طرح دفاعی بوده و همچنان در حال تلاش برای تمرکز بر روی بهترین اصول دفاع سایبری است. کارشناسان CIS همچنین میکوشند تا از توجه به فناوریهای نوظهور غافل نشوند. از طرفی دیگر با تکیه بر دانش و تخصصشان از پیروی از ابزارهای جدید فریبنده و فناوریهای پیچیدهای که معمولاً خارج از دسترس سازمانها هستند خودداری میکنند.

آیا استفاده از نسخه قبلی کنترلهای امنیتی CIS جایز است؟

کارشناسان امنیتی معتقدند که نسخه هشتم کنترلهای CIS از جمله جامعترین و کارآمدترین سندهای تدوین شده است. عدم تمایل سازمانهایی که همچنان از کنترلهای امنیتی CIS پیشین به عنوان بخش مهمی از راهبردهای دفاعیشان استفاده میکنند، در حرکت به نسخه هشتم کاملاً قابل درک است. بنا بر توصیه محققین امنیتی اگر همچنان از نسخههای 7 یا 7.1 استفاده میکنید، از یک طرح امنیتی کارآمد و مفید بهره برده بهتر است به مرور زمان اقدامات لازم جهت استفاده از نسخه 8 را انجام دهید و در صورتیکه هنوز از نسخه 6 یا نسخ قدیمیتر استفاده می کنید، در اسرع وقت استفاده از نسخه 8 را شروع نموده و این کار را عقب نیندازید.

تنظیم سیاستهای قوی رمزگذاری دادهها در کنترلهای امنیتی CIS

پیش از هر چیز در صورت استفاده از کنترلهای CIS در جهت پیشبرد طرح امنیتیتان یا سایر نیازهای کسبوکار خود باید بدانید که هدف از ارایه چنین سندی، صرفاً ایجاد یک لیست خاص نیست. میتوانید یک لیست معتبر را که حاوی دستورالعملها و توصیههای امنیتی بسیاری زیادی است از منابع مختلف و وبسایتهای مجاز دریافت نموده و آن را به عنوان یک نقطه شروع در نظر بگیرید. باید به موارد زیر که بر مبنای این لیست شکل میگیرند توجه ویژه داشته باشید:

- آموزش، موارد تکمیلی و توضیحات لازم را از چه منابعی دریافت کنیم؟

- چگونه کاربران این توصیهها را پیادهسازی نموده و از آنها استفاده میکنند؟

- آیا فروشگاهی وجود دارد که شامل ابزارها و سرویسهای مورد نیاز باشد؟ آیا حق انتخاب از بین محصولات موجود در این فروشگاه را داریم؟

- نحوه ارزیابی رشد و پیشرفت این طرحها چگونه است؟

- این تلاشها چه ارتباطی با چارچوبهای مقرراتی و استانداردهای قابل اعمال به سازمان ما دارند؟

قدرت واقعی کنترلهای امنیتی CIS ناشی از ایجاد بهترین لیست نبوده و هدف اصلی از ارایه چنین سندی استفاده از تخصص اجتماعی افراد و سازمانها برای رسیدن به دستاوردهای واقعی امنیتی از طریق به اشتراک گذاری ایدهها، ابزارها، درس آموختهها و تلاش جمعی است. CIS نقش یک عامل شتابدهنده و نهاد مرکزی را برای کاربران، متخصصین و کارشناسان امنیتی و غیره جهت به اشتراکگذاری دانش و تخصصشان با یکدیگر دارد.

در نسخههای هفتم و هشتم کنترلهای امنیتی CIS شاهد توسعه چشمگیر اطلاعات، محصولات و خدمات CIS بهویژه در موارد زیر بودیم:

- ارتباط کنترلهای امنیتی CIS با گستره وسیعی از چارچوبهای مدیریت مخاطرات (مثل NIST، قانون مدیریت امنیت اطلاعات فدرال (FISMA)، سازمان بین لمللی استاندارد (ISO) و …

- کاربردهای پذیرش سازمانی

- فهرست ارجاع کنترلهای CIS به استانداردهای ملی و بین المللی، قوانین ایالتی و ملی، انجمنهای حرفهای و تجاری و …

- اطلاعات مناسب برای شرکتهای کوچک و متوسط

- معیارها و ارزیابیهای مربوط به کنترلهای CIS

- دسترسی به مقالات فروشندگان و سایر مطالبی که از کنترلهای CIS پشتیبانی میکنند

- مستندات مربوط به هماهنگی با چارچوب امنیت سایبری NIST

ارتقاء امنیت با CIS Security Controls

کنترلهای CIS مانند اعضای یک تیم در کنار یکدیگر قرار گرفته و منجر به تمرکز بر روی فعالیتهای امنیت سایبری سازمانها بر اساس یک زیرمجموعه که شامل شش 6 کنترل ابتدایی CIS موسوم به «بهداشت سایبری» هستند، میشوند. البته پس از مدتی مشخص شد که چنین رویکردی ملزم به بازبینی است. ممکن است سازمانها به ویژه سازمانهای کوچک جهت پیادهسازی یکسری سازوکارهای اولیه حفاظتی با مشکلات جدی مواجه شده و قادر به پیادهسازی سایر کنترلهای امنیتی CIS مانند قابلیت پشتیبانگیری اطلاعات جهت بازیابی آنها پس از وقوع حملات سایبری نباشند. در نتیجه گروههای مختلف پیادهسازی کنترلهای CIS به عنوان یک راهنمای جدید جهت تنظیم اولویت پیادهسازیها از نسخه 7.1 به بعد ابداع شدند.

این گروههای پیادهسازی شامل یکسری دسته بندیهای ارزیابی شده برای سازمانها هستند. هر IG شامل یک زیرمجموعه از کنترلهای CIS است. امکان پیادهسازی این کنترلها در سازمانهایی با شرایط مخاطره و منابع مشابه بیشتر است. این گروهها یک چشم انداز کلی را بر روی کنترلهای امنیتی CIS، متناسب با هر نوع سازمانی ایجاد میکنند.

برای مثال گروه اول که تحت عنوان «بهداشت سایبری مقدماتی» تعریف شده، شامل مجموعهای از شرایط اولیه لازم برای دفاع از امنیت سایبری سازمانها است. همه سازمانها جهت مقابله با یکسری حملات سایبری متداول باید از چنین شرایطی برخوردار باشند. همچنین هر IG بر اساس IG قبلی طراحی میشود؛ بنابراین IG2 شامل IG1 و IG3 شامل سازوکارهای حفاظتی موجود در IG1 و IG2 است.

گروههای پیادهسازی استاندارد cis

در استاندارد cis ما 4 تا گروه داریم که در ادامه ما به معرفی تک به تک آنها می پردازیم.

گروه پیادهسازی اول (IG1)

یک سازمانIG1 اشاره به کسبوکار کوچک یا متوسطی دارد که دارای سطح تخصص و منابع محدود در حوزه امنیت سایبری و فناوری اطلاعات جهت حفاظت از کارمندان و داراییهای بخش فناوری اطلاعات است. سطح پایداری چنین سازمانهایی در برابر وقفه و از کار افتادگی چندان زیاد نیست. بنابراین دغدغه اصلی این سازمانها حفظ عملیات کسبوکار میباشد. حجم و حساسیت دادههایی که باید در این سازمانها مورد حفاظت قرار بگیرند چندان زیاد نبوده و معمولاً فقط شامل اطلاعات مالی و کارمندان است.

سازوکارهای حفاظتی منتخب برای IG1 باید قابلیت مقابله با حملات غیرهدفمند و متداول را داشته و امکان پیادهسازی آنها حتی با وجود محدودیتهای امنیت سایبری موجود همچنان وجود داشته باشد. طراحی این سازوکارها معمولاً به گونهای است که با سختافزارها و نرمافزارهای تجاری آماده مورد استفاده توسط سازمانهای کوچک یا در منازل هم تناسب دارند.

گروه پیادهسازی دوم (IG2)

یک سازمان IG2 دارای افرادی است که به صورت ویژه مسئولیت مدیریت و حفاظت از زیرساخت فناوری اطلاعات آن سازمان را بر عهده دارند. چنین سازمانهایی از بخشهای مختلفی تشکیل شدهاند. هر بخش دارای عملکرد، هدف و قوانین متفاوت و در نتیجه شرایط مخاطرات مختلف است. سازمانهای IG2 معمولاً دادههای سازمانی یا اطلاعات مهم مشتریان را ذخیره و پردازش نموده و میتوانند در برابر وقفههای کوتاه مدت مقاومت کنند. با این وجود احتمال از دست دادن اعتماد عمومی در صورت وقوع رخنههای امنیتی وجود دارد.

پیادهسازی و پیکربندی سازوکارهای امنیتی و حفاظتی منتخب در IG2 نیازمند فناوری سازمانی و تخصصهای ویژهای هستند. استفاده از چنین سازوکارهایی در سازمانها امکان مقابله با پیچیدگیهای روزافزون عملیاتی را فراهم میکند.

گروه پیادهسازی سوم (IG3)

یک سازمان IG3 دارای کارشناسان امنیتی است که در حوزههای مختلف امنیت سایبری مثل مدیریت مخاطرات، آزمون نفوذپذیری و امنیت برنامههای کاربردی متخصص هستند. دادهها و داراییهای IG3 شامل اطلاعات یا عملکردهای حیاتی است که تحت نظارتهای قانونی قرار داشته و مقررات خاصی بر روی آنها اعمال میشود. چنین سازمانی باید دسترسپذیری یکسری از خدمات و همچنین محرمانگی و جامعیت دادههای حساس را تضمین کند. وقوع حملات موفق بر ضد این سازمانها میتواند آسیب جدی به رفاه عمومی وارد کند. راهکارهای حفاظتی منتخب برای IG3 باید مانع از اجرای حملات هدفمند از سوی مهاجمان پیشرفته شده و پیامدهای منفی ناشی از وقوع حملات روز صفر را کاهش دهند.

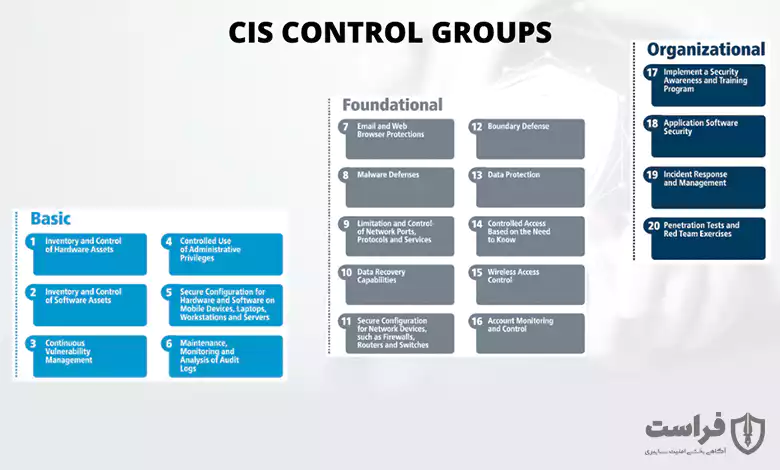

18 کنترل امنیتی CIS v8

در این بخش کنترلهای امنیتی CIS در نسخه 8 را به صورت مختصر مورد بررسی قرار میدهیم. اجرای همه کنترلها مستلزم رعایت 153 اصل حفاظتی است. در صورت پیروی از اصول حفاظتی، بالاترین سطح الزامات IG3 را تکمیل خواهید کرد.

CIS Control 1 موجودی و کنترل داراییهای سازمانی

باید کلیه داراییهای سازمانی که شامل اطلاعات فیزیکی، مجازی، دادههای موجود در محیطهای ابری و غیره هستند را محاسبه، مدیریت و نظارت نموده و از آنها محافظت کنید.

CIS Control 2 موجودی و کنترل داراییهای نرمافزار

باید کلیه نرمافزارهای موجود در شبکه را جهت نصب و اجرای نرمافزارهای مجاز و کشف نرمافزارهای غیرمجاز و مدیریت نشده و جلوگیری از نصب و اجرای آنها به صورت پیوسته مدیریت نموده و بر آنها نظارت داشته باشید.

CIS Control 3 حفاظت از داده ها

باید فرآیندها و کنترلهای فنی را به منظور شناسایی، طبقهبندی، مدیریت امن، نگهداری و امحاء دادهها توسعه دهید.

CIS Control 4 پیکربندی ایمن داراییها و نرم افزارهای سازمانی

پیکربندی ایمن داراییها و نرم افزارهای سخت سازمانی را ایجاد و حفظ کنید.

CIS Control 5 مدیریت حساب

از فرآیندها و ابزارها برای تخصیص و مدیریت مجوز اعتبارنامههای حسابهای کاربران از جمله حسابهای سرپرست و حسابهای خدمات و غیره و مجوز دسترسیهای این حسابها به داراییها و نرمافزارهای سازمانی استفاده کنید.

CIS Control 6 مدیریت کنترل دسترسی

از فرآیندها و ابزارها به منظور ایجاد، تخصیص، مدیریت، لغو اعتبار و امتیازات دسترسی به داراییهای سازمانی و نرمافزارها برای حسابهای کاربری، سرپرستی، خدمات و سایر حسابها استفاده کنید.

CIS Control 7 مدیریت آسیبپذیری

باید طرحی را جهت ارزیابی و بررسی پیوسته آسیبپذیریها در کلیه داراییهای سازمانی و حفاظت از زیرساخت سازمان و با هدف کاهش فرصتهای سوءاستفاده و نفوذ به سازمان ایجاد کنید. همچنین باید بر روی منابع صنعتی دولتی و خصوصی نظارت پیوسته داشته و اطلاعاتتان را درباره تهدیدات و آسیبپذیریها بهروزرسانی کنید.

CIS Control 8 مدیریت گزارش حسابرسی

گزارشهای حسابرسی رویدادهایی را که میتواند به شناسایی، درک یا بازیابی از یک حمله کمک کند بررسی، جمعآوری، و نگهداری کنید.

CIS Control 9 حفاظت از ایمیل و مرورگر وب

مهاجمان بهراحتی میتوانند از طریق ایمیل و برقراری ارتباطات مستقیم رفتارهای انسانی را دستکاری کنند. از این رو باید راهکارهای حفاظت از ایمیل و وبسایتها را بهبود بخشیده و همواره آنها را بهروزرسانی کنید.

CIS Control 10 جلوگیری از نصب بدافزار

از نصب، پخش و اجرای برنامهها، کدها یا اسکریپتهای مخرب بر روی داراییهای سازمانی جلوگیری کنید.

CIS Control 11 بازیابی اطلاعات

یکسری روشهای معتبر و قابل اعتماد جهت بازیابی دادهها و داراییهای سازمانی به وضعیت پیش از حادثه ایجاد نموده و به صورت پیوسته بهروزرسانی کنید.

CIS Control 12 مدیریت زیرساخت شبکه

جهت جلوگیری از سوءاستفاده مهاجمان از سرویسهای آسیبپذیر شبکه و نقاط دسترسی، سرویسهای امن شبکه را ایجاد، پیادهسازی و مدیریت کنید. همچنین بر روی کلیه فعالیتها و عملیات های شبکه نظارت پیوسته داشته و در صورت ردیابی موارد مشکوک، آنها را گزارش دهید.

CIS Control 13 نظارت و دفاع شبکه

باید فرایندها و ابزارها را با هدف حفظ نظارت جامع و پیوسته بر روی شبکه و دفاع از سیستمها در برابر مخاطرات امنیتی در کل زیرساخت شبکه و پایگاه کاربر سازمان اجرا کنید.

CIS Control 14 آموزش آگاهی و مهارتهای امنیتی

باید یک برنامه آگاهسازی امنیتی در سازمان جهت افزایش اطلاعات و مهارتهای نیروی کار و در نتیجه کاهش مخاطرات امنیت سایبری ایجاد کنید.

CIS Control 15 مدیریت ارایهدهنده خدمات

یک طرح ویژه باید جهت ارزیابی ارایهدهندگان خدماتی که به دادههای حساس و اطلاعات محرمانه دسترسی دارند یا مسئولیت پلتفرمهای فناوری اطلاعات حیاتی یک سازمان را بر عهده دارند ایجاد نموده و اطمینان یابید که از دادهها و اطلاعات حساس محافظت میکنند.

CIS Control 16 امنیت نرمافزار کاربردی

چرخه عمر امنیتی نرمافزارهای داخلی توسعه یافته، میزبانی شده یا به دست آمده را مدیریت نموده و آسیبپذیریهای امنیتی را پیش از اینکه منجر به وقوع نفوذهای سایبری گردند، شناسایی و اصلاح کنید.

CIS Control 17 مدیریت واکنش به حادثه

برنامه ای برای توسعه و حفظ قابلیت واکنش به حادثه (مانند سیاست ها، طرح ها، رویه ها، نقش های تعریف شده، آموزش، ارتباطات) برای آماده سازی، شناسایی و پاسخ سریع به یک حمله ایجاد کنید.

CIS Control 18 تست نفوذ

با استفاده از رویکردهای شبیهسازی اهداف و اقدامات مهاجمان سایبری و همچنین شناسایی آسیبپذیریها در سیستمهای سازمانی باید میزان انعطافپذیری داراییها و اطلاعات محرمانه را ارزیابی کنید.

چه افراد و سازمانهایی از کنترلهای امنیتی CIS استفاده میکنند؟

امروزه کنترلهای امنیتی CIS توسط بسیاری از ارایهدهندگان خدمات و راهکارهای امنیتی پشتیبانی شده و هزاران کسبوکار کوچک و بزرگ نیز در سراسر دنیا از آنها استفاده میکنند. این کنترلها به صورت رایگان در اختیار سازمانها قرار میگیرند. با این وجود بنا بر توصیه کارشناسان امنیتی و جهت اجرای صحیح، بهتر است کسبوکارها از تیمهای امنیتی اجرایی کمک بگیرند.

برخی از مجموعه های استفاده کننده از کنترلهای امنیتی CIS در آمریکا، عبارتند از: بانک فدرال رزرو ریچموند، کوردن فارما، بوئینگ، بیمه اموال شهروندان، سیستم بهداشتی باتلر، دانشگاه ماساچوست، ایالت های آیداهو، کلرادو، و آریزونا از جمله سازمانهای آمریکایی هستند که از کنترلهای امنیتی CIS استفاده میکنند.

به طور کلی پیادهسازی کنترلهای امنیتی CIS که مطابق با استانداردها و قوانین امنیتی جهانی هستند یک روش ایمنی کارآمد جهت افزایش امنیت سایبری سازمانها است. در حال حاضر مدیران بسیاری از سازمانها در کلیه کشور ها این کنترلها را در محیط کسبوکارشان اجرا نموده و همواره در حال تلاش برای پیروی از آنها هستند.