کلیه سازمانها، افراد، اطلاعات و منابعی که در همکاری با یکدیگر جهت عرضه یک محصول یا ارایه خدمت به مصرفکننده هستند یک سیستم زنجیره تأمین را تشکیل میدهند. هکرها با یک حمله هدفمند و ساده میتوانند این سیستم را آلوده نموده و به تمام اعضای آن نفوذ کنند. براساس نتایج نظرسنجی شرکت امنیت سایبری Anchore حدود 60 درصد از شرکتکنندگان در این نظرسنجی اعلام کردهاند که در سال جاری حملات زنجیره تأمین بر روی کسبوکارهایشان تأثیر منفی گذاشته و پیامدهای مخرب بسیار زیادی را به بار آورده است. حدود 40 درصد نیز از تمرکز ویژه سازمانهایشان بر روی زنجیرههای تأمین نرمافزاری خبر دادهاند. همچنین با توجه به افزایش بیسابقه حملات زنجیره تأمین حدود 15 درصد از شرکتکنندگان اعلام کردند که راهکارهای مقابله با این حملات و حفاظت از اطلاعات محرمانه در برابر آنها برای سازمانهایشان در اولویت قرار دارد.

بنابراین کلیه سازمانها، کسبوکارها و صنایع باید آمادگی مقابله با حملات زنجیره تأمین را داشته باشند. در این مطلب از فراست یکسری از علل شیوع چشمگیر این حملات، دلایل ایجاد اختلالات عظیم در عملکرد سازمانها توسط آنها و حفاظت از زنجیرههای تأمین را مورد بررسی قرار میدهیم.

اعتماد

حملات زنجیره تأمین مشابه ایجاد آلودگی در منبع اصلی آب آشامیدنی به جای آلوده نمودن آب آشامیدنی گروه خاصی از موجودات زنده هستند. این حملات سیستمهای سازمانهای بسیار زیادی را آلوده نموده و قربانیان بیشتری را در بر میگیرند.

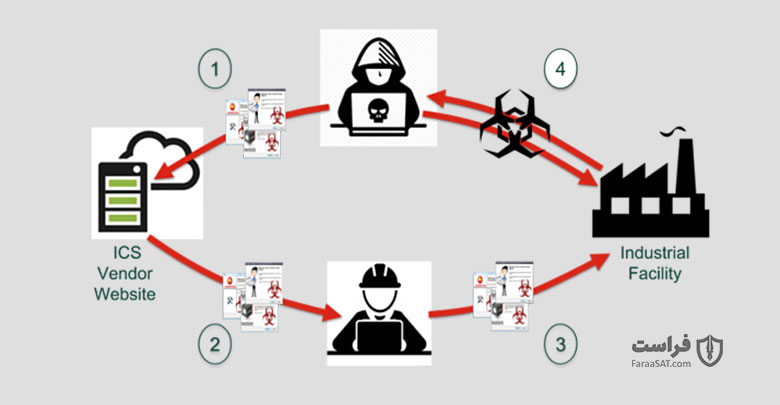

حملات زنجیره تأمین توسط هکرهایی انجام میشوند که از طریق دستکاری فرایندهای تولید یک قطعه فیزیکی یا در مسیر توزیع یک قطعه نرمافزاری، به سیستمی نفوذ نموده و بدافزارهای مدنظرشان را در برنامههای سالم اجرا میکنند. به این ترتیب امکان اجرای کدهای مخرب که شامل دسترسیهایی مشابه برنامه اصلی هستند برای آنها فراهم میشود.

برنامههای کاربردی مجاز و مورد اطمینان قابلیت ایجاد پوششی را برای کدهای مخرب و بدافزارها دارند. به این ترتیب این آلودگیها با همان دسترسیها و سطح اعتماد برنامه اصلی، در سرتاسر زنجیره تأمین توزیع میگردند. هکرها با سوءاستفاده از چنین قابلیت اطمینان و اعتمادی میتوانند بدون اینکه شناسایی شوند، یک نفوذ گسترده انجام دهند.

اجرای بدافزارها در برنامهها و سیستمهای سالم در هر مرحلهای از چرخه حیات محصول قابل انجام بوده و فرصتهای خاصی را برای نفوذ فراهم میکند. همچنین وجود حتی یک حلقه ضعیف هم میتواند مخاطرات امنیتی بسیار زیادی را برای کل زنجیره تأمین ایجاد نماید. هک زنجیره تأمین معمولاً در مراحل اولیه چرخه تولید نرمافزار رخ میدهد. از این رو هرچقدر هم که سیستم امنیتی کاربران نهایی قوی باشد، آنها همچنان در برابر حملات زنجیره تأمین آسیبپذیر هستند. از طرفی دیگر گسترش و پیچیدگی بسیاری از عملیات سازمانها منجر به افزایش مراحل زنجیره تأمین شده است. درنتیجه هکرها فرصتهای بیشتری برای نفوذ در اختیار دارند. همچنین با توجه به عدم تسلط سازمانها به نقشه کل مراحل اجرای زنجیره تأمین شانس شناسایی مجرمان سایبری بسیار پایین است.

حمله به مرکز جهت ایجاد خرابکاری وسیع

افزایش کاربرد فناوری در بخشها و گرایشهای مختلف و توسعه زیرساخت اینترنت اشیا در حوزههایی مثل درمان، صنایع نظامی و مالی، امکان دسترسی وسیع هکرها به اطلاعات حساس را فراهم نموده است. با توجه به فعالیت این صنایع و کسبوکارها در مقیاس عظیم و همچنین گسترش سیستمهای زنجیره تأمین، چنین دسترسیهایی فرصتهای بسیار زیادی را برای حمله ایجاد کرده و پیامدهای مخرب بیشماری را به بار میآورند.

در سال 2021 میلادی محققان اعلام کردند که مهاجمان از سال 2012 تا کنون از یک رابط کاربری یکپارچه توسعهپذیر میانافزار (UEFI[1]) برای ایجاد در پشتی در سیستمهای ویندوزی استفاده میکنند. این بدافزار قابلیت دور زدن سازوکارهای امنیتی ویندوز برای بارگذاری درایور بدون امضای خودش، سرقت اسناد، ثبت ضربات وارد شده به صفحه کلید و ایجاد اسکرینشاتهای منظم از صفحه نمایش کاربر را دارد. مهاجمان پس از نفوذ به مراحل ابتدایی فرایند بوت شدن سیستم امکان دور زدن راهکارهای امنیتی را برای بدافزارها فراهم نموده و درایور مخربشان را در هنگام روشن شدن سیستم بارگذاری کردند. واضح است که با وجود پیادهسازی همه سازوکارهای امنیتی پیشرفته در سمت کاربر نهایی، حتی وجود یک نقطه ضعف امنیتی در زنجیره تولید یک محصول هم میتواند امنیت کل سیستم را دچار مخاطره کند.

شرکتهای مختلف در آمریکای شمالی و اروپا نیز مورد هدف نمونهای دیگر از حملات زنجیره تأمین پیچیده قرار گرفتند. این حمله توسط گروه جاسوسی سایبری Dragonfly اجرا شد. این گروه ابتدا به نرمافزارهای کنترل صنعتی نفوذ کرده و فایلهای مخرب و آلوده را جایگزین فایلهای سالم میکردند. به این ترتیب هکرهای این گروه پس از تبدیل فایلهای اصلی به تروجانهایی برای بدافزار خودشان و بدون این که شناسایی شوند در مسیر زنجیره تأمین حرکت کردند.

هکرها میتوانند ضعیفترین حلقه در زنجیره تأمین را تشخیص داده و دستگاهها را پیش از توزیع آلوده و دستکاری کنند. بنابراین امکان نفوذ به تجهیزات اینترنت اشیا و سختافزارها نیز به راحتی وجود دارد. همچنین ممکن است بدافزاری که سازوکارهای زنجیره تأمین را دور زده و از آن گذشته امکان دسترسی از راه دور و کنترل سیستمها را برای هکرها فراهم کند. حجم انبوه اطلاعات شخصی، هویتی و مالی که در دستگاههای مختلف ذخیره میشود منجر به افزایش جذابیت این منابع برای هکرها و مخاطرات امنیتی برعلیه سیستمهای زنجیره تأمین شده است.

شناسایی در نقطه حمله

تشخیص اینکه آیا واقعاً یک دستگاه یا سیستم دستکاری شده و همچنین مشخص نمودن وضعیت امنیتی نقاط پایانی مختلف در شبکه کار چندان سادهای نیست. بهتازگی Trusted Computing مجموعهای از ویژگیها و یک راهنمای رسمی جهت ارزیابی جامعیت میانافزارها و سنجش عملکرد تجهیزات خریداری شده توسط سازمانها را منتشر نموده است. این راهنما یک چارچوب مشخص برای تعیین مبنای جامعیت میانافزارهای در حال اجرا بر روی یک دستگاه را فراهم میکند. به این ترتیب امکان شناسایی مخاطرات موجود در چرخه حیات یک محصول وجود دارد. انتشار این مجموعه برای زنجیرههای تولید وسیعی که شامل مسیر زنجیره تأمین بسیار پیچیده هستند، یک پیشرفت مهم و اساسی محسوب میشود.

مهاجمانی که زنجیرههای تأمین را مورد هدف قرار میدهند معمولاً فرض میکنند که بدافزار آنها در کل این زنجیره قابل شناسایی نیست. در حالی که تولیدکننده یا کاربر نهایی میتواند با استفاده از راهنماییها و هشدارهای جامع موجود عملکرد نهایی دستگاه و شبکهها را بررسی کند. به این ترتیب امکان تشخیص همه تهدیدات در کلیه مراحل یک زنجیره تأمین وجود دارد. همچنین شناسایی هر نقطه دسترسی ضعیف و اصلاح آن، تعداد دستگاههای در معرض خطر و احتمال وقوع حملات آتی را کاهش میدهد.

حفاظت از زنجیرههای تأمین

در صورت شناسایی زودهنگام تهدیداتی که در مسیر زنجیره تأمین قرار دارند، احتمال ایجاد آسیب برای سایر بخشهای زنجیره تأمین کمتر میشود. از طرفی دیگر نرمافزارها و سختافزارهای آلوده از مسیر زنجیره تأمین عبور نکرده و وارد سیستم کاربران نهایی نمیشوند. بررسی جامعیت و سنجش و ارزیابی عملکرد سختافزار و نرمافزار در هر نقطه از زنجیره تأمین، امکان شناسایی و رفع نقطه ضعفها پیش از وقوع رخنه امنیتی را فراهم نموده و احتمال عدم تشخیص نفوذ هکرها را کاهش میدهد.

[1] unified extensible firmware interface

منبع: infosecurity-magazine