باج افزار Sodinokibi (به نام Sodim یا REvil نیز مشهور است)، از یک آسیبپذیری روز صفر قدیمی ویندوز با شناسه (CVE-2018-8453) جهت بهبود دسترسی به میزبانهای آلوده استفاده میکرد. این آسیبپذیری توسط گروه هکری FruityArmor مورد بهره برداری قرار میگرفت، و در مهر ماه سال گذشته، توسط مایکروسافت برطرف شد.

به گفته محققان امنیتی کسپرسکی، این باج افزار از آسیبپذیری ترفیع امتیازی (privilege escalation) بهره برداری میکند، روشی که کمتر باج افزاری از آن بهره میبرد. پژوهشگران بر این باورند که شمار حملات مرتبط با Sodinokibi رو به افزایش است. همچنین، هکرهایی که روی توسعه این بدافزار سرمایه گذاری کردهاند، انتظار دارند در آینده سود قابل توجهی از این طریق بهدست بیاورند.

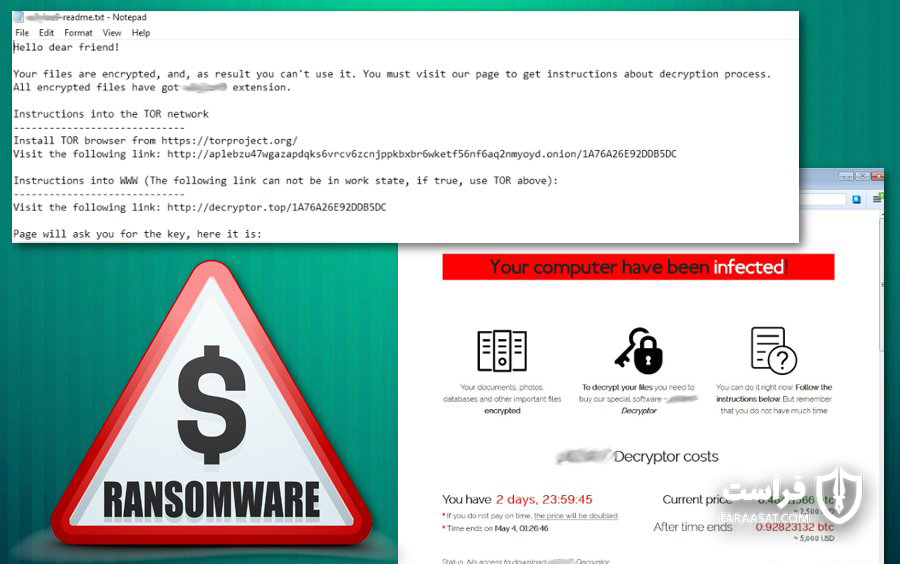

این باج افزار دارای یک درب پشتی است که در فرایند رمزنگاری از آن استفاده میشود. مهاجمان قادرند با استفاده از این درب پشتی فایلهای رمزنگاری شده توسط کامپیوتر را رمزگشایی کنند. به اعتقاد پژوهشگران، Sodinokibi از طریق خدمات فیشینگ (RaaS) توزیع شده است. همچنین، محققان نسبت به امکان تبدیل شدن این باج افزار به تهدیدی گسترده در سالهای آتی ابراز نگرانی کردهاند.