موج جدیدی از کیتهای بهرهبرداری مخرب، مایکروسافت آفیس را مورد هدف قرار دادهاند:

نویسندگان بدافزار مرتباً به دنبال تکنیکهایی خلاقانه بهمنظور گسترش بدافزار و آلوده ساختن کاربران رایانهها هستند. امسال، کیتهای بهرهبرداری (exploit-kits) یکی از رایجترین روشهای آلودهسازی توسط مجرمان سایبری بودند، که از این طریق به اجرای کدهای مخرب و کنترل رایانه و سیستم میپردازند.

در طول هفته گذشته، کیتهای بهرهبرداری مختلفی توجه خود را به آسیبپذیریهای موجود در مایکروسافت آفیس معطوف داشتهاند. بهمنظور آشنایی افراد با کلمه “کیتهای بهرهبرداری (exploit kits)” باید گفت؛ کیتهای بهرهبرداری، برنامههایی رایانهای هستند که برای یافتن آسیبپذیری مرورگرها، سیستمعاملها، و سایر برنامههایی همچون فلش به کار میروند.

این نرمافزارها، در مواردی که مهاجمان، سیستم شما را پویش میکنند، غالباً در صف اول تهاجمات سایبری cyber attack قرار میگیرند و از آسیبپذیریها، سوءاستفاده کرده و بدافزار را روی دستگاه هدف نصب میکنند.

اینگونه حملات بهگونهای هستند که مجرمان سایبری از طریق تزریق کد مخرب به داخل اسناد، بدافزار را تحویل داده، و کاربر را فریب میدهند تا آن را بازکرده و بدافزارهای ماکرو (Macro) را درون بسته نرمافزاری مایکروسافت آفیس 2017 فعال کند.

(Macro:بدافزارهای ماکرو بهوسیله یک ضمیمه هرزنامه به رایانه راه پیدا میکنند، به نحویکه کاربر فریب حقههای مبتنی بر مهندسی اجتماعی را خورده و ماکروی موجود در سند را فعال میکند. بهاینترتیب ماکرو پایلودهای دیگری را بارگیری نموده و رایانه قربانی مورد نفوذ قرار میگیرد.)

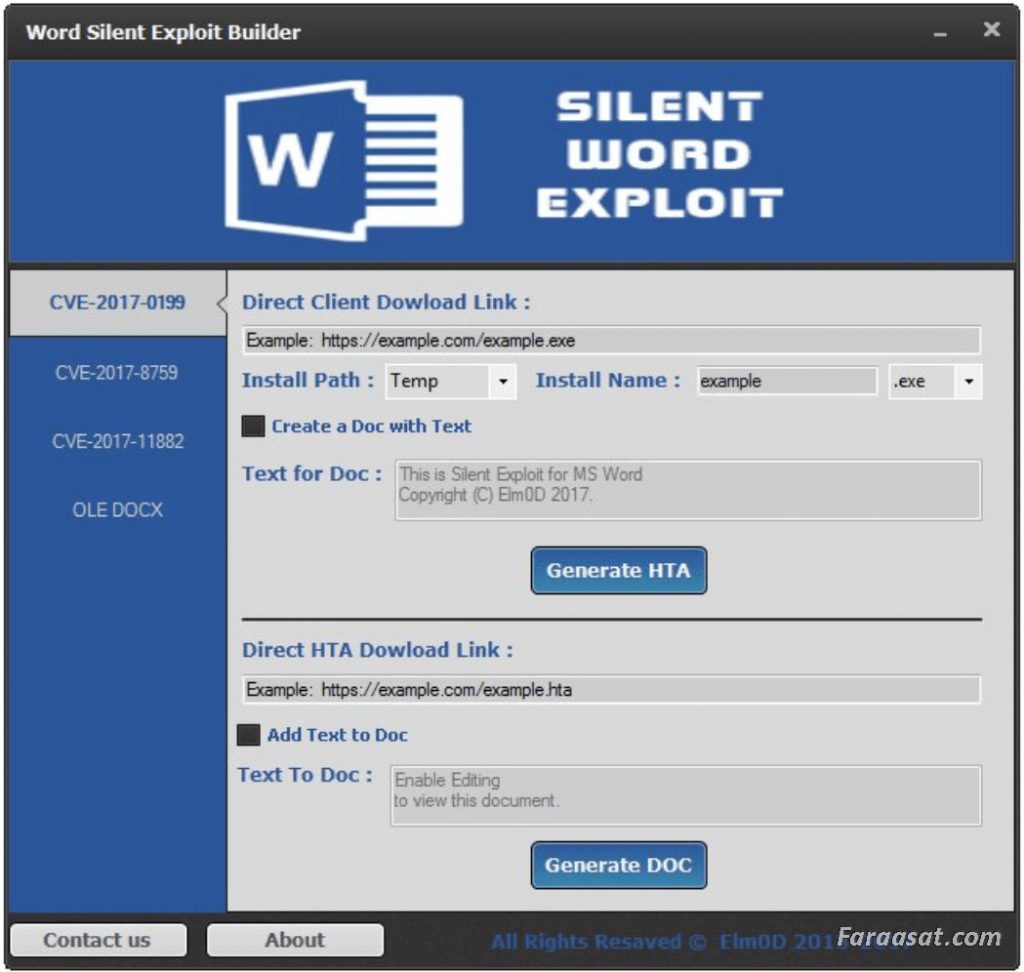

“کلاهبرداری خاموش (word silent exploit)” یکی دیگر از ابزارهای مخرب است که از آسیبپذیری حاصل از اجرای دو قطعه کد از راه دور(remote code execution) (RCE)، موجود در مایکروسافت: CVE-2017-8759 و CVE-2017-11882 بهره میبرد. هکرها نیز این نقاط آسیبپذیری را نشانه گرفتند که به آنها اجازه میداد تا سیستم مورد بهرهبرداری را از طریق یک فایل متنی (Word) مخرب، کنترل نمایند.

در اینجا مشاهده میکنید که صفحه رابط این ابزار به چه شکل است:

در اصل، پای لودهای (payloads) بیشتری میتوانند ساخته شوند، که این پایلودها در اصل، عناصر مهم بدافزاری هستند که عمل تخریب را انجام میدهند. پایلودها آنچه را که برایش برنامهریزی شدهاند انجام میدهند: دادههای مالی کاربران را جمعآوری کرده و دادهی حساس آنها را رمزگذاری مینمایند.

(بیشتر کرمهایی (worm) که ساخته میشوند فقط قصد پخش شدن دارند و تلاشی برای تغییر دستگاههایی که از آنها عبور میکنند ندارند، اگرچه ترافیک شبکه و اثرات ناخواسته گاهی باعث شکست آنها میشوند. یک پایلود، کدی طراحیشده است جهت انجام چیزی بیشتر از منتشر شدن یک کرم، مثلاً ممکن است فایلهای سیستم میزبان را پاک کند، با حمله به یک سازمان سری، فایلها را پنهان کند یا از طریق e-mail اسنادی را بفرستد.یکی از سادهترین پایلودها نصب یک در پشتی (backdoor) است که بعد از سرایت به کامپیوتری یک zombie” zombie اصطلاحاً به کامپیوتری گفته میشود که در یک شبکه تحت تسلط هکر یا یک کرم قرار میگیرد” میسازد.)

جدیدترین ورژن پایلود، ورژن 4.4 است و برای یک سرور C&C (پاکسازیشده برای حفظ امنیت شما) روی elmod [.] Zapto.org قرار دادهشده است که این ابزار هم بهاحتمالزیاد برای اهداف خرابکارانه ثبتشده است.

این ابزارها از طریق وبسایت (پاکسازیشده برای حفظ امنیت شما) / http: //www.elm0d [.] Tk / انتشاریافته و به فروش میرسند.

با یک جستجوی سریع در گوگل “Word Silent Exploit Builder” ورژنهای مخرب بیشتری از این ابزار آشکار خواهدشد.

علاوهبراین ابزار (Silent Word Exploit) ، برنامههای مخرب دیگری همچون برنامهی تروجان دسترسی از راه دور (RAT(Remote Access Trojan به نام “آیاسپای (eyespy)” و “Backconnect RAT” وجود دارند که هدفشان تحویل پایلودهای مخرب و تزریق بدافزار به درون فایل اسناد آفیس است.

(نرمافزار آیاسپای eyeSpy با در اختیار گرفتن وب کم میتواند حرکات را شناسایی، ثبت و ضبط کند و با در اختیار گرفتن میکروفون صداهای موجود را نیز ضبط کند. با استفاده از آیسپای شما قادر خواهید بود صدا و یا تصویر تشخیص دادهشده را به اشتراک بگذارید، اتصال چند کامپیوتر را در وب مدیریت کنید، هنگام ثبت حرکت یا صدا، ایمیل و یا اساماس دریافت نمایید، مطمئناً بعضی از افراد میخواهند بفهمند در زمان غیبت آنها چه کسی از کامپیوتر استفاده میکند که به کمک این برنامه میتوان بهراحتی این کار را انجام داد. نرمافزار آیسپای بهگونهای طراحیشده که نسبت به صوت یا تصویر حساس میباشد و بلافاصله اقدام به ضبط صدا و تصویر میکند. توسط این نرمافزار میتوانید تعیین کنید که در ساعتهای معینی در حالت آمادهباش قرار داشته باشد و اقدام به فیلمبرداری و ضبط صدا کند.)

طبق virus Total نرخ شناسایی ویروس برای برنامه ”Word Silent Exploit Builder” در موتورهای آنتیویروس (AV)، بسیار پایین بوده، بهطوریکه تنها پنج موتور از 68 موتور محصولات AV این فایل مخرب را شناسایی کردهاند.

تهاجمات هرزنامهای (Spam) دیگری که هدف آن مایکروسافت آفیس است، از طریق هانسیتور(Hancitor) منتشر شد، این اسپم، نوعی بدافزار است که مجرمان سایبری با استفاده از آن کاربران را متقاعد به کلیک کردن روی یک لینک مخرب مینمایند.

این لینک همراه با یک سند مخصوص و به همراه کد ماکروی تعبیهشده در آن، وقتیکه باز شود، یک کد (VBA(Visual Basic for Applications را فعال میکند. در این مورد، هدف اصلی حمله، سند آلودهای است که بهمنظور تولید دانلودهای بسیاری از انواع مختلف داده، تنظیمشده است.

ایمیل بهصورت زیر نمایش داده میشود:

From: [Spoof / Forwarded Sender Address] / Subject line: New incoming fax from [phone number] / Content (sanitized for your protection):

http: // agelessshow [.] com? [ obfuscated email address of the recipient] http: // iaasavesthearts [.] com? [obfuscated email address of the recipient] http: // iaaaward [.] com? [obfuscated email address of the recipient]

If users try to click on any of the links above, the following document (eFax_ [6 random digits] .doc) is generated. Hancitor will be downloaded from the following URLs (sanitized for your protection)

http: // aboutthebike [.] co [.] uk / wp-content / plugins / all-in-one-seo-pack / 1

http: // aboutthebike [.] co [.] uk / wp-content / plugins / all-in-one-seo-pack / 2

http: // aboutthebike [.] co [.] uk / wp-content / plugins / all-in-one-seo-pack / 3

http: // beyondthebag [.] feed projects [.] com / wp-content / plugins / featured-image-widget / 1

http: // beyondthebag [.] feed projects [.] com / wp-content / plugins / featured-image-widget / 2

http: // beyondthebag [.] feed projects [.] com / wp-content / plugins / featured-image-widget / 3

http: // model hover [.] org / 1

http: // model hover [.] org / 2

http: // model hover [.] org / 3

بنابر VirusTotal ، از 60 موتور طراحیشده 35 موتور آنتیویروس، این حمله اسپم را شناسایی کردهاند.

چگونه خود را از کیتهای بهرهبرداری در امان نگهدارید؟

کیتهای بهرهبرداری میتوانند امکاناتی برای عاملان تخریب ایجاد کنند، تا از راه دور سیستم مورد بهرهبرداری یا نرمافزار را کنترل کرده و به مهاجمان اجازه میدهد تا بستری برای فعالیتهای خرابکارانه مختلف ایجاد نمایند.

بدترین قسمت این است که آنها اغلب با آنتیویروسهای معمولی، ناشناخته باقی میمانند و شما به سطح حفاظتی دیگری برای مقابلهی مؤثرتر با آنها نیاز دارید.

- ازآنجاکه کیتهای بهرهبرداری اغلب روی نرمافزارهای آپدیت نشده یا نرمافزارهای آسیبپذیر تکیهدارند، اولین چیزی که بهشدت آن را توصیه میکنیم این است که نرمافزار خود را همیشه بهروز نگهدارید. مطمئن شوید که آخرین آپدیتها را نصبکردهاید، این نصب میتواند بهصورت دستی باشد. همهچیز را اصلاح کنید.

- ازآنجاکه کیتهای بهرهبرداری بهراحتی از زیردست آنتیویروسها در میروند، لازم دارید تا لایه امنیتی دیگری روی نرمافزارهای آنتیویروس خود اضافه کنید تا به حداکثر امنیت دستیابید، ازجمله میتوانید از یک نرمافزار امنیت سایبری پیشگیرانه استفاده کنید.

- همواره از دادههای ضروری خود دو پشتیبان(Backup) بر روی منابع خارجی داشته باشید، منابعی همچون یک دیسکسخت یا جایی واقع در فضای ابری: Google Drive، Dropbox، و غیره.

- ایمیلها (پیامها) را باز یا دانلود نکنید و بر روی لینکهای مشکوکی که از منابع ناشناخته دریافت میکنید کلیک نکنید، که این کار میتواند به سیستم شما آسیب برساند.

- آموزش ببینید و اطلاعاتی درزمینه تهدیدهای پیش رو به دست بیاورید، از این طریق میتوانید یاد بگیرید که چگونه حملات سایبری را شناسایی کنید.