یک کمپین فیشینگ جدید از بازخوردهای جستجوی گوگل برای هدایت قربانیان احتمالی به صفحه فرود فیشینگ طراحی شده که به جمع آوری اعتبارات مایکروسافت آفیس 365 از طریق URLهای رمزگذاری شده، میپردازد.

فیشرها و عاملان این حملات از رمزگذاری URL استفاده میکنند – که به عنوان رمزگذاری درصدی نیز شناخته میشود – یعنی روشی که امکان تبدیل کارکترهای ASCII را در URLها باعلائم ٪ و به دنبال آن دو عدد شش رقمی فراهم میکند.

این امر به عاملان تهدید اجازه میدهد تا URL صفحه فیشینگ را از دروازههای امن ایمیل (SEG) مخفی کنند و ایمیلها را برای پیوندها و محتواهای مخرب اسکن کرده و پیامهای خطرناک را مسدود میکنند.

محققان مرکز دفاع فیشینگ Cofense ضمن کشف این حمله فیشینگ اظهار داشتند: “ساده ترین راه برای فریب یک دروازه امن ایمیل (SEG)، مخفی کردن مقصد واقعی بار است.”

اهداف از طریق لینک پیوند با ایجاد URL از دو قسمت به صفحه فیشینگ ارسال میشوند. بخش اول https://google.lv/url?q و بخش دوم URL رمزگذاری شده است.

هنگامی که کاربران بر روی دکمه “مشاهده فاکتور” در انتهای ایمیل کلیک میکنند، آنها به یک صفحه تغییر مسیر جهت ارسال به صفحه گوگل هدایت میشوند که میگوید آنها به دامنه فیشینگ رمزگشایی شده آمده و در صورت تمایل میتوانند به صفحه قبلی بازگردند.

Cofense افزود: “کافی است تا URLهای اصلی و بررسی دامنه توسط دستگاههای پیرامونی، که یک روش ساده اما مؤثر برای عاملان تهدید برای اطمینان از تحویل بارهای مخرب است، جعل شوند.”

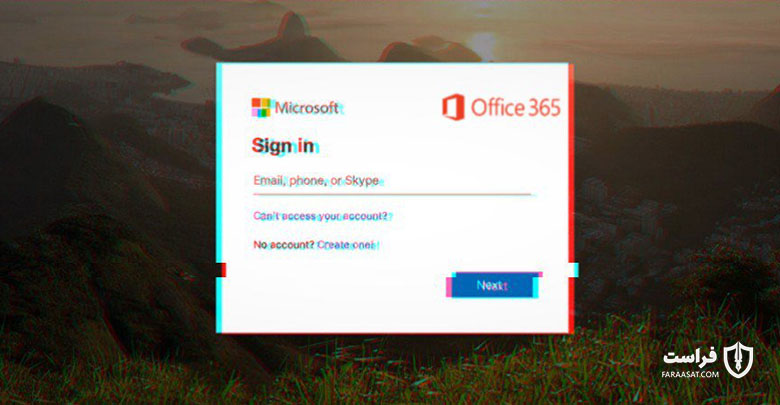

هنگامی که کاربران وارد صفحه فیشینگ میشوند، یک صفحه ورود به سیستم مایکروسافت آفیس 365 را مشاهده میکنند که از آنها میخواهد برای ورود به سایت، آدرس ایمیل و رمز عبور ایمیل خود را وارد کنند.

دستهای دیگر از حملات فیشینگ، مالیات دهندگان ایالات متحده را به بدافزار Amadey با استفاده از ایمیلهای بازپرداخت مالیات بر درآمد جعلی آلوده کردهاند که در این فرآیند نیز یک دروازه امن الکترونیکی نقش داشته است.

فیشرها همچنین از CAPTCHAها استفاده کردند تا از ویژگیهای آنالیز URL خودکار دروازههای ایمیل برای دسترسی و تجزیه و تحلیل به صفحه فرود فیشینگ جلوگیری کنند که برای برداشت حسابهای مایکروسافت استفاده شده است.