محققان امنیتی مؤسسه “F5Labs” توانسته اند حمله ای را شناسایی کنند که با استفاده از پیلودهای بدافزار “Qbot”، درصدد سرقت اطلاعات ورود به حساب بانکی مشتریان دهها مؤسسه مالی آمریکایی بوده است..

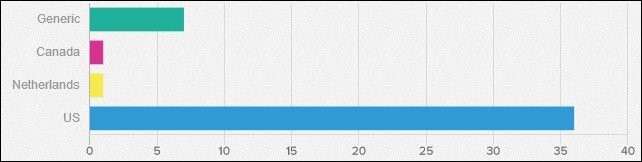

به گفته “Doron Voolf” تحلیلگر بدافزار F5Labs؛ این کمپین در مجموع، 36 مؤسسه مالی آمریکایی مختلف و دو بانک در کانادا و هلند را مورد هدف حملات خود قرار داده است.

“Qbot” (که به نامهای Qakbot، Pinkslipbot و Quakbot هم شناخته میشود) یک تروجان بانکی با امکانات کرمهای رایانهای است که از آن برای سرقت دادههای مالی و اطلاعات ورود به حسابهای بانکی استفاده می شود. از دیگر مواردی که مهاجمان از این تروجان استفاده می کنند می توان به ثبت کلیدهای تایپ شده توسط کاربر، نصب در پشتی و همچنین نصب سایر بدافزارها بر روی سیستمهای آلوده اشاره کرد.

تروجان بانکی قدیمی، اکنون با امکاناتی جدید

با این که از سال 2008 میلادی تاکنون از بدافزار “Qbot” استفاده می شود و در طول این سال ها، هسته اصلی آن تغییر چندانی نداشته است اما در آخرین نمونههای شناسایی شده از آن توسط محققان F5Labs، قابلیتهای جدید متفاوتی به این تروجان افزوده شده است. نسخههای جدید این بدافزار طوری طراحی شده اند که متوجه تحلیل محققان شده و می توانند آن را دور بزنند.

Voolf در گزارش خود گفته است که: «در حال حاضر، Qbot مجهز به یک لایه جدید شده است که این لایه سعی میکند کدها را از دید ابزارهای تشخیص مبتنی بر امضا و پویشگرها مخفی کند. این بدافزار در جدیدترین نسخه های خود، مجهز به فنون ضدماشین مجازی شده که به مقاوم سازی آن در برابر بررسیهای جرم یابی رایانه ای کمک میکند».

روش کار بدافزار Qbot

بدافزار Qbot با استفاده از روشهای مرورگر ربایی (تغییر نشانی وب) وارد رایانههایی میشود که از قبل توسط نفوذگران، مورد هدف قرار گرفته اند. چنین کاری، روش اصلی برای آلوده کردن سیستمهای قربانی توسط این تروجان است.

پس از نصب Qbot بر روی سیستم قربانی، این بدافزار وارد پردازش explorer.exe در حافظه شده و خودش را در پوشه %APPDATA% کپی میکند. همچنین با اضافه کردن یک کلید جدید در رجیستری، تغییری ایجاد می کند که با هر بار روشن شدن سیستم، آن نیز به صورت خودکار اجرا شود.

طبق توضیحات Voolf: «بدافزار Qbot که هر بار به صورت خودکار اجرا می شود، ترافیک اینترنت قربانی را زیرنظر گرفته و همواره به دنبال نرم افزارهای مالی خاصی است که بتواند اطلاعات ورود به حساب کاربر را از آنها استخراج کند».

استفاده از بدافزار در کمپینهای هدفمند

مهاجمان معمولاً برای انتقال پیلودهای مخرب Qbot به سیستم های هدف، از اکسپلویت کیت استفاده میکنند. آنها سپس اکسپلویتها را در سطح شبکه به اشتراک گذاشته و با اجرای حمله های شدید جستجوی فراگیر، به آلوده کردن سایر دستگاههای موجود در آن شبکه میپردازند. علاوه بر این، توسعه دهندگان Qbot جهت پیشگیری از تشخیص بدافزار بانکی شان، از قابلیتهای خاصی استفاده کرده اند که شامل روشی هوشمندانه برای سرهم کردن دو نیمه رمزنگاری شده کد است.

این تروجان بانکی که بیش از یک دهه از فعالیت آن میگذرد، در حمله های هدفمند خود بیشتر بر روی شرکت ها تمرکز کرده است تا میزان سرمایه بازگشتی از حمله های خود را بتواند به بیشترین حد ممکن برساند. کمپینهای Qbot که در سالهای اخیر اجرا شده اند، اثباتی برای این موضوع هستند.

منبع: bleepingcomputer