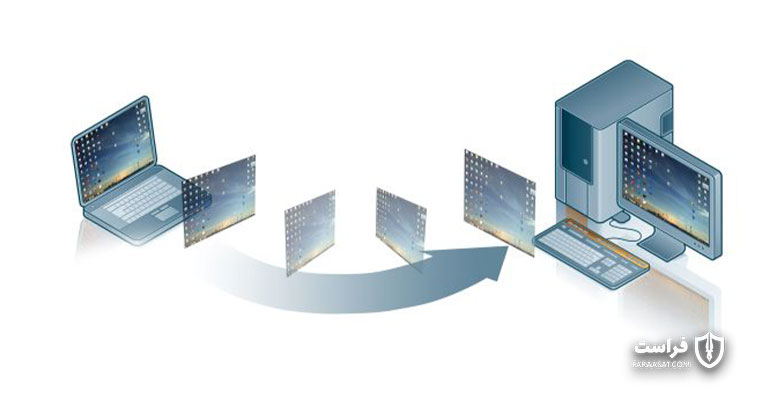

یکی از روشهایی که کاربران توسط آن میتوانند از راه دور به رایانه خود دسترسی داشته باشند، استفاده از ابزارهای ریموت دسکتاپ (نرمافزار دسترسی/کنترل از راه دور) است.

با استفاده از نرمافزارهای ریموت دسکتاپ و بدون استفاده از سرویسهای ایمیل و اشتراک داده ابری میتوان به راحتی به هر سیستم دلخواهی که از طریق شبکه یا اینترنت قابل دسترس است وارد شده، بر آن نظارت داشته، فعالیتهای مورد نظر را انجام داده و مشکلات فنی سیستم را برطرف کرد. علاوه بر این مدیران سازمانها و کارشناسان با استفاده از ابزار ریموت دسکتاپ قادر خواهند بود بین سیستم مبدأ و مقصد ارتباط برقرار کرده و فایلهایی را به سیستم ریموت زده وارد یا از آن خارج کنند.

ریموت دسکتاپ ابتدا توسط شرکت مایکروسافت و برای سیستمعامل ویندوز طراحی شد اما امروزه در سایر سیستمعاملها از جمله لینوکس نیز امکان ارایه این سرویس و برقراری ارتباط از راه دور وجود دارد. طراحی این پروتکل به این صورت است که به محض اینکه کاربر از راه دور به یک سیستم متصل میشود، سیستم به صورت خودکار قفل شده و هیچ شخص دیگری قادر به دسترسی به آن نیست. همچنین کاربر از طریق RDP (پروتکل ریموت دسکتاپ) میتواند همزمان به چندین سیستم دسترسی داشته باشد.

مزایای پروتکل ریموت دسکتاپ (RDP)

از مهمترین مزایای پیاده سازی پروتکل ریموت دسکتاپ می توان به موارد زیر اشاره کرد:

- دسترسی آسان به رایانهها از راه دور

- سهولت در نصب و استفاده از آن

آیا پروتکل ریموت دسکتاپ امن است؟

RDP نیز مانند سایر پروتکلها کاملاً امن نیست و آسیبپذیریهایی در نسخههای قدیمی آن شناسایی شده است. یکی از این آسیبپذیریها موجب اجرای حمله مرد میانی و دسترسی غیرمجاز به سیستمی که RDP روی آن اجرا شده بود، میشد. با گذشت زمان و افزایش محبوبیت RDP در بین کاربران، تعداد حملات سایبری نیز بر ضد آن به شدت افزایش یافته است.

یکی از روشهای ساده و کاربردی برای تأمین امنیت ریموت دستکتاپ، استفاده از پروتکلهای امنیتی استاندارد SSL و TLS است که برای ارتباطات رمزنگاری شده آنلاین کاربرد دارند.

نکات ساده و کاربردی برای تأمین امنیت ریموت دسکتاپ

با توجه به اینکه همواره امکان نفوذ بدافزارها به سیستمهای شبکه ریموت زده، دسترسی غیرمجاز به اطلاعات آنها و سرقت اطلاعات کاربران وجود دارد بنابراین کارشناسان امنیتی توصیه ها و راهکارهای ساده ولی کاربردی را به کاربران جهت تأمین امنیت ریموت دسکتاپ بیان کرده اند. تعدادی از این توصیهها به شرح زیر هستند:

– استفاده از کلمه عبور مناسب

یکی از مراحل الزامی قبل از فعال کردن ریموت دسکتاپ، استفاده از کلمه عبور مناسب برای حسابهای کاربری است که امکان ریموت زدن دارند. استفاده از کلمات عبور قوی، امری ضروری است و باید به یک قانون تبدیل شود.

– بهروزرسانی نرمافزار

یک مزیت استفاده از ریموت دسکتاپ به جای سایر نرمافزارهای مشابه این است که امکان به روزرسانی اجزای آن به نسخههای جدید و قابل اعتماد وجود دارد.

شما باید مطمئن شوید که همواره از آخرین نسخهها بر روی سرور و کلاینت هایتان استفاده میکنید و گزینه بهروزرسانی خودکار نیز بر روی آنها فعال است. همچنین در صورتی که از کلاینت ریموت دسکتاپ در پلتفرمهای مختلف استفاده میکنید باید اطمینان یابید که آنها پشتیبانی میشوند و امکان بهروزرسانی خودکار نیز برای آنها وجود دارد. همواره به این نکته مهم توجه داشته باشید که نسخههای قدیمی، نه تنها از راهکارهای امنیتی مناسب پشتیبانی نمی کنند بلکه حتی مشکلات امنیتی را نیز برای کاربران به وجود میآورند.

– محدود کردن دسترسی با استفاده از فایروال

کارشناسان امنیتی معتقدند استفاده از فایروالهای نرمافزاری و سختافزاری برای محدود کردن دسترسی به پروتکل ریموت دسکتاپ امری ضروری است. آنها به کاربران توصیه میکنند برای دسترسی به ریموت دسکتاپ سرورها و کلاینتها از RDP Gateway استفاده نمایند.

همچنین کاربران میتوانند از VPN که جایگزین امنی برای RDP Gateway است به منظور برقراری ارتباط و دسترسی به منابع داخلی شبکه استفاده کنند. در این صورت کاربران یک آدرس IP دیگر دریافت میکنند که به لیست IPهای فایروال اضافه میشود.

– فعالسازی احراز هویت در سطح شبکه

یکی از ویژگیهای RDP با نسخههای 6 به بالا داشتن قابلیت “Network Level Authenticatin” یا NLA است. این ویژگی به کاربران امکان می دهد قبل از دسترسی به سیستمی که روی آن ریموت زده می شود، احراز هویت شوند. به این ویژگی، اصطلاحاً “Front Authentication” هم گفته می شود.

بیشتر نسخه های سیستم عامل ویندوز به صورت پیشفرض از NLA استفاده میکنند. NLA در حقیقت قبل از برقراری ارتباط، سطحی دیگر از احراز هویت را برای کاربران فراهم میکند. اگر از کلاینت ریموت دسکتاپ در پلتفرمهای دیگری که NLA را پشتیبانی نمیکنند، استفاده میکنید باید حتماً مجوز برقراری ارتباط بدون احراز هویت NLA را در سمت سرور ریموت دسکتاپ بدهید.

بررسی NLA در ویندوز سرور 2012، ویندوز 8 و ویندوز 10

- NLA به صورت پیشفرض در ویندوز سرور 2012 و همچنین ویندوزهای 8 و 10 فعال است.

- برای بررسی این موضوع ابتدا باید وارد تنظیمات Group Policy شده و سپس مسیر زیر را بررسی کنید:

Require user authentication for remote connections by using Network Level Authentication Computer\Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security

** تنظیمات Group Policy باید در سرور میزبان نشست ریموت دسکتاپ فعال شود.

– ایجاد محدودیت در تعداد کاربران ریموت دسکتاپ

به صورت پیشفرض همه مدیران سیستم میتوانند از طریق ریموت دسکتاپ وارد سیستم هایی شوند که این قابلیت در آنها فعال شده است. اگر چندین حساب کاربری مدیر سیستم بر روی رایانه دارید باید مجوز دسترسی از راه دور را فقط به حسابهای کاربری بدهید که نیاز به ارتباط از راه دور و استفاده از RDP دارند.

هچنین اگر مدیران سیستمها از ریموت دسکتاپ استفاده نمیکنند، بهتر است دسترسیهای آنها به RDP را حذف کرده و فقط حسابهای کاربری که به این سرویس نیاز دارند را به لیست دسترسیها اضافه کنید. علاوه بر این توصیه می شود در سازمانهایی که بیشتر سیستمها از راه دور و توسط مدیران، کنترل و مدیریت میشوند ابتدا دسترسیهای RDP مدیران سیستم محلی (لوکال) را پاک کرده و سپس آنها را در گروه فنی قرار داد.

به منظور ایجاد محدودیت در تعداد کاربرانی که به صورت ریموت به سیستم متصل می شوند، اقدامات زیر را انجام دهید:

- در مرحله اول، به این مسیر بروید:

Start>Programs>Administrative Tools>Local Security Policy

- سپس به بخش زیر بروید:

Local Policies>User Rights Assignment

در این بخش، بر روی گزینه “Allow logon through Terminal Services” یا “Remote Desktop Services” کلیک کنید.

- در گام سوم، گروه مدیران را پاک نموده و گروه کاربران ریموت دسکتاپ (Remote Desktop Users) را ترک کنید.

- در نهایت نیز از بخش Control Panel رایانه، کاربران را به گروه کاربران ریموت دسکتاپ اضافه کنید.

مشکلی که وجود دارد این است که حساب کاربری Local Admin به صورت پیشفرض در گروه Administrator قرار دارد. هر چند سیاست انتخاب کلمه عبور مناسب برای پرهیز از انتخاب کلمههای عبور یکسان و مشابه در رایانههای محلی و کنترل دقیق دسترسی ها توصیه میشوند اما یک حساب کاربری که مختص مدیر محلی است، برای کار کردن از راه دور روی یک سیستم کاملاً قفل نشده و کاربری که از سیستم استفاده میکند را مشخص میکند. یکی از راهکارهایی که برای رفع این مشکل ارایه شده است، تغییر سیاست امنیت محلی به تنظیمات سیاستی Group Policy است. همچنین با این کار، کنترل دسترسی با استفاده از گروههای تحت نظارت (Restricted Groups) در Group Policy نیز کارآمدتر و سادهتر است.

در صورتی که از تنظیمات Restricted Group استفاده میکنید تا گروه تان (برای مثال CAMPUS\LAW-TECHIES) را در گروه Administrators و Remote Desktop Users قرار دهید، کارشناسان فنی شما همچنان دسترسی Administrator از راه دور را دارند. با این حال توجه کنید که با استفاده از روش بالا، Local Administrator Account یا به عبارت دیگر گروه مدیران محلی را حذف کردهاید. علاوه بر این هرگاه رایانههای جدیدی در Organization Unit (یک آبجکت که درون اکتیو دایرکتوری قرار داشته و وظیفه سازمان دهی سایر آبجکت هایی که در آن قرار دارند را بر عهده دارد) اضافه میشوند، تنظیمات شما صحیح خواهند بود.

– ایجاد سیاست قفل شدن حساب کاربری (Account Lockout Policy)

یکی از توصیههای کارشناسان امنیتی برای حفظ امنیت ریموت دسکتاپ به کاربران این است که رایانه خود را روی حالتی تنظیم کنند که اگر فردی کلمه عبور را بیش از تعداد مشخص شده، اشتباه وارد کرد حساب کاربری مربوطه قفل شود. این ویژگی از وقوع حملات سایبری از جمله حملات جستجوی فراگیر (Brute-Force) به سیستمها که از طریق آزمون و خطا در وارد کردن کلمه عبور انجام می شوند، جلوگیری میکند. کاربران برای فعال کردن این گزینه باید اقدامات زیر را انجام دهند:

- در مرحله اول، وارد مسیر زیر شوند:

Start>Programs>Administrative Tools>Local Security Policy

- سپس در بخش “Account Policies>Account Lockout Policies”، مقدار “3” را برای هر گزینه وارد کنند. در این صورت با وارد کردن اطلاعات ورودی غلط بعد از 3 مرتبه، حساب کاربری به مدت سه دقیقه قفل و غیرفعال میشود.

اقدامات امنیتی مؤثر برای ایجاد امنیت بیشتر

بعضی دیگر از اقدام هایی که کاربران به منظور افزایش امنیت ریموت دسکتاپ می توانند انجام دهند، شامل موارد زیر است:

– تغییر پورت استفاده شده برای ریموت دسکتاپ

یکی از راهکارهای افزایش امنیت ریموت دسکتاپ (RDP)، تغییر پورت استفاده شده برای ریموت دسکتاپ است. این روش کمک میکند تا پورت مورد نظر از چشمان هکرهایی که در جستجوی باز بودن پورت پیشفرض ریموت دسکتاپ (TCP 3389) هستند، پنهان بماند. همچنین این اقدام از رایانه شما در برابر کرمهای ریموت دسکتاپی مثل “Morto” محافظت میکند. برای انجام این کار باید کلید رجیستری زیر را تغییر دهید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

توجه داشته باشید که این کار را فقط در صورتی که با رجیستری و پروتکل TCP/IP آشنایی دارید، انجام دهید. ابتدا باید پورت پیش فرض را از 3389 به شماره پورت دیگری که از آن استفاده نمی کنید، تغییر دهید. سپس قوانینی که در سیاست های فایروال تعریف کرده اید را برای پورت جدید بهروزرسانی کنید.

لازم به ذکر است این روش از امنیت کاملی برخوردار نیست و کاربران باید از سایر اقدامات امنیتی که در این مطلب از فراست به آنها اشاره شده است، استفاده نمایند. همچنین می بایست تا جایی که ممکن است دسترسیها را به ریموت دسکتاپ محدود و کنترل کنند.

– استفاده از RDP Gateways

کارشناسان امنیتی توصیه اکید بر استفاده از RDP Gateway دارند زیرا این روش علاوه بر اینکه دسترسی از راه دور را از طریق یک سرور Gateway ممکن میسازد، امکان ایجاد محدودیت در دسترسیهای کاربران به پورتهای ریموت دسکتاپ را نیز در اختیار مدیران سیستم قرار می دهد.

در هنگام استفاده از یک سرور RDP Gateway می بایست تمامی سرویسهای ریموت دسکتاپ رایانههای شخصی را محدود به دسترسی از طریق RDP Gateway کرد. شیوه عملکرد سرور RDP Gateway به این صورت است که ابتدا درخواستهای ریموت دسکتاپ را از طریق HTTPS (پورت 443) گوش نموده و سپس آنها را به سرویس ریموت دسکتاپ در سیستم هدف ارسال میکند.

در صورتی که قصد امتحان و تست این سرویس را دارید می توانید از یک گواهینامه Self-Signed استفاده کنید. در غیر این صورت نیز باید از گواهینامههای معتبری مثل Comodo استفاده نمایید.

– ایجاد تونل امن ارتباطی ریموت دسکتاپ از طریق IPSec یا SSH

اگر امکان استفاده از RDP Gateway را ندارید میتوانید یک لایه دیگر احراز هویت و رمزنگاری را از طریق ایجاد تونل ریموت دسکتاپ به کمک IPSec یا SSH اضافه کنید.

IPSec به صورت پیش فرض در تمام نسخههای سیستمعامل ویندوز وجود دارد. اگر به یک سرور SSH دسترسی دارید میتوانید از تونلینگ SSH برای اتصالات ریموت دسکتاپ استفاده کنید. برای دریافت اطلاعات بیشتر در این خصوص، به وب سایت آموزشی مایکروسافت به این آدرس مراجعه کنید http://technet.microsoft.com/en :

– استفاده از ابزارهای مدیریتی برای ثبت لاگ و انجام پیکربندی RDP

کارشناسان امنیتی استفاده از ابزارهایی مثل VNC یا pcAnywhere را توصیه نمیکنند زیرا ورود به این نرمافزارها به روشی حفاظت نشده صورت میگیرد. با استفاده از RDP، ورود کاربران در بخش “Local Security Log” (لاگ امنیت محلی) و سیستم کنترل کننده دامنه (Domain Controller) بررسی شود. هنگامی که لاگهای امنیت محلی را بررسی میکنید، به دنبال حالت های مشکوک در نشستهای RDP همچون تعداد تلاشهایی باشید که برای ورود به عنوان مدیر محلی (Local Administrator) انجام شده اند. علاوه بر آن همانطور که گفتیم، RDP توانایی مدیریت مرکزی از طریق GPO را دارد. تا حد ممکن، از GPO یا سایر ابزارهای مدیریت پیکربندی ویندوز، برای اطمینان از پیکربندی امن و مناسب RDP در همه سرورها و کلاینت ها استفاده کنید.

کارشناسان امنیتی همچنین استفاده از ابزارهایی مانند VNC را برای مشاهده وضعیت سرور در هنگام قطعی شبکه و عدم دسترسی به آن و نیز نرمافزار pcAnywhere برای اتصال یک سیستم به سایر سیستمها و نظارت کامل بر آنها را پیشنهاد نمیکنند؛ زیرا روشهای ورود به این نرمافزارها استاندارد نبوده و اقدامات امنیتی مناسبی در این خصوص در نظر گرفته نشده است. با استفاده از RDP که توسط GPO مدیریت میشود، امکان مشاهده هرگونه رویداد غیرمعمول وجود دارد.

– استفاده از احراز هویت دومرحلهای (Two Factor Authentication) در سیستمهای بسیار مهم

کارشناسان امنیتی توصیه میکنند سازمانهایی که دارای اطلاعات حساس و حیاتی هستند حتماً از روشهای احراز هویت دومرحلهای برای ورود به سیستم ها استفاده کنند. اگرچه این موضوع از بحث این مطلب خارج است اما در حالت کلی، RDP Gateway روشی ساده برای کنترل احراز هویت از طریق گواهینامههای دومرحلهای مبتنی بر دو کارت هوشمند را فراهم میکند. سایر راهکارهای دومرحلهای، نیازمند استفاده از روش دیگری در سیستم میزبان RDP هستند.

– ایجاد امنیت بیشتر با استفاده از سرویس NAP

از سرویس NAP[1] برای حفاظت از دسترسی به شبکه استفاده میشود. این سرویس، گزارشی را از وضعیت سلامت و امنیت کلاینتها بر اساس مجوزهای تعریف شده، گرفته و در صورتی که این مجوزها برای کلاینتی تأیید شود، اجازه دسترسی و ورود آن سیستم به شبکه داخلی داده می شود.

اگرچه این فناوری و استاندارد، هنوز به خوبی توسعه نیافته و چندان که باید قابل اعتماد نیست ولی بیشتر مدیران شبکه به دنبال استفاده از سرویس NAP با یک RD Gateway هستند. در صورتی که کلاینتها بعضی از قوانین را رعایت نکنند، با وجود پیکربندی دقیق به درستی کار نخواهند کرد. NAP به شما کمک میکند تا بتوانید امنیت بیشتری را برای کلاینت هایتان فراهم کنید.

[1] Network Access Protection