معمولاً زیرساخت فناوری اطلاعات سازمانهای بزرگ بسیار ناهمگون و غیرمنسجم است. این سازمانها دارای نقاط انتهایی، سرورها و دستگاههای سیاری هستند که انواع سیستم عاملها بر روی آنها نصب شده و به سامانههای داخلی سازمانها دسترسی دارند. در چنین سیستمهایی انواع ابزارها (از پایگاههای داده متنباز و سرورهای وب گرفته تا ابزارهای تجاری مورد استفاده بخش مالی سازمان) وجود دارد. در حال حاضر این برنامههای کاربردی بر روی بسترهای ابری مختلف پیادهسازی شدهاند تا به انعطافپذیری بیشتری دست یابند. این ویژگی منجر به افزایش سطح پیچیدگی هر چه بیشتر زیرساخت فناوری اطلاعات سازمانها شده است.

به این ترتیب مدیریت زیرساخت فناوری اطلاعات سازمانها به خصوص در شرایط شیوع بیماری کرونا و دورکاری کارمندان تبدیل به یک مشکل جدی شده است. ایجاد لایههای امنیتی بر روی این زیرساخت، اقدام پیچیدهای بوده و موفقیت چنین پروژهای بستگی زیاد به در دسترس بودن کارشناسان امنیتی و ابزارهای نظارت، تشخیص و واکنش امنیتی دارد. با توجه به تنوع روش های حمله و اینکه امنسازی زیرساخت امنیتی از پیچیدگی بالایی برخوردار است، ممکن است ابزارهای امنیتی سازمانها قدرت لازم را برای مقابله با همه تهدیدات نداشته باشند.

یکی از راهکارهایی که برای حل این مشکل ارایه شده است، استفاده از فناوریهایی میباشد که به صورت همزمان قابلیت نظارت کامل بر زیرساخت فناوری اطلاعات سازمانها را فراهم کرده، رویدادهای ناهنجار را شناسایی نموده، اطلاعات مربوط به آنها را جمعآوری و واکنش مناسبی به آنها نشان میدهد. Anton Chuvakin که در حوزه امنیت شبکه فعالیت میکند، مفهوم EDR[1] (راهکار شناسایی و واکنش برای نقاط انتهایی) را پیشنهاد کرد که در آن زمان، خلأ موجود بین قابلیتهای تشخیص و واکنش را رفع میکرد.

EDR به تدریج پیشرفتهتر شده و به XDR[2] (راهکار شناسایی و واکنش توسعه یافته) تبدیل شد که نشاندهنده ادغام و یکپارچهسازی قابلیتهای دفاع و واکنش در لایههای مختلف زیرساخت (مثل ترافیک شبکه، ایمیل، نقاط انتهایی، نمونههای ابر، بستر ذخیره سازی مشترک و غیره) است. XDR برای دستیابی به موفقیت باید لایههای مختلف را بررسی نموده، رویدادها را ثبت و ذخیره کرده و بر اساس قابلیتهای تحلیلی پیشرفته خود، رویدادهای ایجاد شده در لایههای مختلف را به هم ارتباط دهد تا مواردی که نیاز به تحلیل بیشتر دارند را شناسایی کند. این ابزار، سرعت تشخیص را افزایش داده و فرصت کاوش مهاجمان در زیرساختهای سازمان ها را محدود میکند. XDR همچنین حجم کار تحلیلگران مرکز عملیات امنیت را نیز کاهش می دهد.

یکی از راهکارهای مؤثری که به تازگی مورد توجه زیادی قرار گرفته، «شکار تهدید» است که پس از تحلیل اطلاعات و جستجوی فراگیر در سیستمهای سازمان ها تهدیدات موجود را کشف و پیش از اجرای حملات سایبری، مانع از اجرای آنها بر ضد سازمان می شود. ما چارچوب شکار تهدید (THF[3]) شرکت امنیت سایبری Group-IB را آزمایش کرده ایم که ماجراهای کامل یک حمله و ایده اصلی که در اجرای آن وجود دارد را به خوبی برای ما شفاف میسازد.

بعضی از قابلیتهای این چارچوب شامل موارد زیر هستند:

- ارتباط بین رویدادهای گوناگون را مشخص نموده و به هشدارهای مربوط به لایههای مختلف، پیش از جدی شدن مسأله رسیدگی میکند.

- امکان اجرای نظارتهای امنیتی غیرفعال، تشخیص حملات و کاهش فرصت مجرمان سایبری را برای کاوش و جستجو در سیستمهای شما فراهم میکند.

- این ابزار، متکی بر قابلیتهای هوش تهدید سراسری فراهم شده توسط Group-IB است که میتواند دانش لازم درباره هشدارها و رخدادهای امنیتی را برای تحلیلگران فراهم نماید.

در این مطلب از فراست، شیوه عملکرد این چارچوب و جزئیات آن را بررسی میکنیم.

روش کار

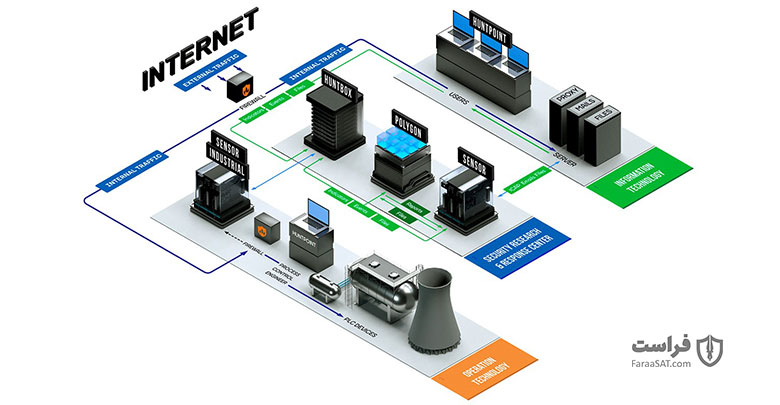

در چارچوب شکار تهدید شرکت Group-IB از یک ابرحسگر[4] و سیستم مدیریت[5] Huntbox برای بازبینی سیستمها استفاده می شود. Huntpoint هم که کارگزاری سبک وزن برای نقاط انتهایی است به صورت دستی بر روی نقاط انتهایی مجازیسازی شده (KVM) نصب شده است. سیستم عامل این نقاط انتهایی، ویندوز 10 بوده و مجهز به جدیدترین وصلههای امنیتی هستند. ما در برخی از کاربردها ویندوز دیفندر (راهکار ضدویروس سیستم عامل ویندوز) را غیرفعال کردیم تا بتوانیم قابلیتهای تشخیص و مسدودسازی Huntpoint را بهتر محک بزنیم.

یکسری اقدام های آزمایشی بر روی نقاط انتهایی انجام دادیم تا بررسی کنیم آیا این رویدادها در چارچوب THF در نظر گرفته شدهاند یا خیر؟ این اقدامات شامل موارد زیر هستند:

- دسترسی به فایلهای مخرب و دانلود آنها

- استفاده از میزبان اسکریپت ویندوز (Windows Script Host) با یک اسکریپت VBS

- استفاده از پاورشل برای مبهمسازی اجرای فرمانها

- فراخوانی فرایند wmic

- استخراج هشهای NTLM با استفاده از Mimikatz

- باز کرن یک bind shell با Netcat

همچنین یک حمله آزمایشی کامل با باجافزار Ryuk هم انجام داده و سعی کردیم این میزبان را (از شبکه) خارج کنیم. برای ارزیابی قابلیتهای تشخیص ایمیل هم از انواع اسناد مخرب (مایکروسافت ورد و پیدیاف) و فایلهای آرشیوی که دوباره آرشیو شده یا توسط کلمه عبور حفاظت شده بودند، استفاده نمودیم. این اسناد مخرب را به صورت پیوستهای ایمیل از یک حساب کاربری ProtonMail ارسال کردیم تا مانع از مسدود شدن آنها شویم.

سپس پلتفرم مقابله با بدافزار THF Polygon را با همان مجموعه فایل، مورد بررسی قرار داده و با بارگذاری باجافزارهای Sigma و Ryuk بر روی Polygon آنها را به صورت دستی تحلیل کردیم. سایر فایلهای مخرب موجود در پایگاه داده آزمایشی ما به صورت خودکار از Huntpoint ارسال شدند. سایر نشانه های جمعآوری شده هم برای تست سیستم هوش تهدید و انتساب Group-IB مورد استفاده قرار گرفتند.

در زمان اجرای فرایند، مروری بر فاکتورهای زیر داشتیم که کمک قابل توجهی به ما برای ایجاد یک دید کلی نسبت به محصول مورد نظر کرد:

- قابلیتهای تشخیص (ایمیل، فایلها و رویدادهای نقاط انتهایی)

- راحتی استفاده و قابلیتهای ادغام

- کیفیت دادههای هوش تهدید در هنگام فراهم نمودن زمینه لازم برای آشنایی با رویدادهای موجود

- مصرف منابع (پردازنده، رم و غیره).

چارچوب شکار تهدید

چارچوب شکار تهدید (THF[6]) Group-IB راهکاری است که به سازمانها برای شناسایی نقاط کور امنیتی شان کمک نموده و یک لایه حفاظتی جامع برای سرویسهای مهم آنها در محیطهای فناوری عملیاتی و فناوری اطلاعاتی ایجاد میکند.

هدف از ارایه این چارچوب، شناسایی مهاجمان و تهدیدات از طریق تشخیص رویدادها و فعالیتهای غیرعادی و ارتباط دادن آنها به «سیستم هوش تهدید و انتساب Group-IB» است که میتواند رخدادهای امنیت سایبری را به مهاجمان خاص نسبت دهد. به عبارت دیگر وقتی یک دامنه یا آیپی مشکوک را در ترافیک شبکه شناسایی کردید میتوانید با چند کلیک مشخص نمایید چه فرد یا گروهی پشت این زیرساخت قرار داشته و تاریخچه فعالیتهای مخرب قبلی مهاجمان را مشاهده و تحقیقاتتان را راحتتر پیش ببرید. THF با اختصاص یک بخش برای هر مرحله، فرایند واکنش به رخداد را به صورت دقیق زیرنظر می گیرد.

راهکارهای THF در دو نسخه زیر وجود دارند:

- نسخه سازمانی که برای بیشتر کسبوکارهایی که از یک زیرساخت فناوری استاندارد (سرور ایمیل، دامنه ویندوزی، نقاط انتهایی ویندوز/macOS، سرور پروکسی و غیره) استفاده میکنند، مناسب است.

- نسخه صنعتی که قابلیت تحلیل پروتکلهای صنعتی و حفاظت از دستگاههای سیستم کنترل صنعتی (ICS[7]) و سامانه سرپرستی و گردآوری داده یا اسکادا (SCADA[8]) را دارد.

بعضی قابلیتهای این راهکارها عبارتند از:

- ترافیک شبکه را تحلیل نموده و فعالیتهای مخرب (کانالهای مخفی، تونلها، ابزارهای کنترل از راه دور، ارتباط با سرورهای فرماندهی و کنترل) را با استفاده از ماژول حسگر شناسایی می کنند.

- ارتباطات رمزنگاری شده را در لایههای 2 و 3 شبکه خاتمه می دهند.

- قابلیت ادغام با سیستمهای ایمیل ابری و درون سازمانی را دارند.

- امکان نظارت کامل بر نقاط انتهایی شبکه را فراهم نموده و رخدادهای به وقوع پیوسته در آنها را با یک سیستم EDR به نام “THF Huntpoint” مدیریت می کنند. THF Huntpoint قابلیت تشخیص حملات ارتقای دسترسی پرکاربرد و تکنیکهای حرکت عرضی در شبکه (مثل ارسال هش/تیکت، Mimikatz، جستجوی فراگیر NTLM، استفاده از کدهای باینری مخرب و انواع ابزارهای مشابه) را دارد.

- فایلها را با استفاده از پلتفرم مقابله با بدافزار THF Polygon تحلیل می کنند.

- با استفاده از فایلهای گزارش THF Huntpoint، تحلیل علائم رفتاری، ترافیکی و ایمیلی شناسایی پیشرفته تهدید را انجام می دهند.

- با ارتباط دادن دادههای ماژولهای مختلف THF، تهدیدات ناشناس و ناهنجاریها را کشف می نمایند.

- با استفاده از دادهها و اطلاعات پایگاه داده ابرهوش تهدید و انتساب Group-IB، توانایی شناسایی رویدادها را با قدرت بیشتر دارند.

تمام این دادهها همبستهسازی شده و از طریق یک داشبورد مرکزی و سیستم مدیریتی به نام “THF Huntbox” در دسترس شما قرار میگیرند. THF Huntbox امکان مدیریت رخداد، تشخیص ارتباط رویدادها و همکاری بین تحلیلگران را در هنگام شکار تهدید و واکنش به رخداد فراهم میکند. اطلاعات مربوط به تمام ناهنجاریهای ترافیک شبکه، هشدارهای ایمیل، تشخیصهای Huntpoint و فایلهای شناسایی شده توسط Polygon به راحتی در دسترس بوده و کاربران میتوانند از طریق تحلیلهای تصویری و سایر فنون دیگر، ارتباط بین رویدادها (نشانه های نفوذ) با پایگاه داده هوش تهدید و انتساب را مشاهده کنند.

همچنین میتوان با ارسال دادههای آماری یا نشانه های نفوذ جهت بررسی بیشتر توسط کارشناسان، THF را با راهکار CERT-GIB[9] (تیم واکنش به رخدادهای اضطراری رایانهای Group-IB) متصل کرد. به این ترتیب سازمانها به تخصص بیشتری برای شناسایی رخدادهای پیچیده، دسترسی یافته و سطح بلوغ و تکامل مرکز عملیات امنیتی آنها ارتقا مییابد.

اجزای THF

حسگر و رمزگشای THF

حسگر THF سیستمی است که از آن برای تحلیل ترافیک ورودی و خروجی شبکه به صورت لحظهای، استخراج فایلها از آن، استفاده از امضاها و روشهای تحلیل ترافیک مبتنی بر یادگیری ماشینی (برای تشخیص حرکت عرضی، فعالیت الگوریتمهای تولید دامنه و کانالهای مخفی) و مسدود کردن فایلهای مخرب (با ادغام ICAP، پروکسی) استفاده میشود. همه فایلهایی که از ترافیک شبکه جمعآوری میشوند برای تحلیل رفتاری به سیستم تشخیص فایل THF Polygon ارسال می شوند.

حسگرها به صورت یک دستگاه فیزیکی 1U طراحی شده اند یا آنها را می توان با توجه به کاربرد و الزامات مدنظر به صورت یک ماشین مجازی نصب کرد. برای تحلیل با سرعت 250 مگابیت بر ثانیه بر روی یک پورت SPAN، حداقل به یک رم 32 گیگابایتی و 12 پردازنده مجازی نیاز دارید. از آنجا که حسگر، قابلیت تحلیل ترافیک کپی شده از پورت SPAN/RSPAN، دستگاههای TAP یا ترافیک RSPAN ارسال شده بر روی تونلهای GRE را دارد نصب آن تأثیر چندانی بر روی توان عملیاتی شبکه نخواهد داشت. مدل استاندارد حسگر از پهنای باند 250، 1000 و 5000 مگابیت بر ثانیه پشتیبانی کرده و قادر است از معماریهایی با توان عملیاتی بالا و سرعتی تا 10 گیگابیت بر ثانیه هم پشتیبانی نماید. کلاینت هم نسبت به حسگر از دادههای بیشتری استفاده میکند و می تواند هر نوع پهنای باندی را حتی در سطح ISP نیز پوشش دهد.

حسگر THF قادر است ناهنجاریهای شبکه مثل تونلها، کانالهای مخفی، کنترل از راه دور و سایر تکنیکهای حرکت عرضی در شبکه را شناسایی کند. حسگر همچنین میتواند محتویات ایمیل را از ترافیک ایمیل استخراج و تحلیل نماید. این قابلیت، جذابیت خاصی دارد چون به حسگر امکان میدهد کلمه عبور فایل های آرشیو شده ارسالی از طریق ایمیل را شناسایی و از جستجوی فراگیر آنها جلوگیری کند.

یک نسخه خاص از حسگر THF هم وجود دارد که برای سیستمهای صنعتی طراحی شده و قادر به تحلیل پروتکلهای سیستمهای کنترل صنعتی است. حسگر صنعتی از انواع پروتکلهای ICS (Modbus، S7comm، S7comm+، UMAS، OPCUA، OPCDA، IEC104، DNP3، DeltaAV، CIP، MQTT و غیره) پشتیبانی کرده و قادر است تغییرات توپولوژی را شناسایی و جامعیت و دسترسی نرمافزار و میانافزار مورد استفاده در PLCها را بررسی کند. قوانین تشخیص را میتوان بر اساس سیاستهایی که در بخش تنظیمات آن وجود دارد، تنظیم کرد.

حسگر THF میتواند نشستهای رمزنگاری شده را با استفاده از بخشی به اسم رمزگشای THF تحلیل نماید. این بخش، نشستهای حفاظت شده با پروتکلهای TLS/SSL را شناسایی کرده، کار جابجایی گواهینامهها را انجام داده و قادر است ترافیک پروکسی شده را مسیریابی کند. رمزگشای THF از همه نسخههای پرکاربرد TLS (1.1 تا 1.3) پشتیبانی نموده و میتواند با انواع روشهای رمزنگاری کار کند. این حسگر در حالتهای مختلف، قابل نصب و کار کردن است؛ از جمله حالت شفاف (پل) که بر روی لایه دوم OSI کار میکند و برای شبکه کاربر قابل مشاهده نیست یا حالت درگاه (مسیریاب) که در این حالت به عنوان درگاهی برای شبکههای کاربر کار میکند.

THF Huntbox

THF Huntbox محل نمایش گزارش ها و داشبورد مدیریت مرکزی از چارچوب شکار تهدید Group-IB است. این ابزار از طریق یک برنامه کاربردی تحت وب قابل دسترس بوده و دارای قابلیتهای مدیریتی برای اجزای THF (حسگر THF، THF Polygon و THF Huntpoint) است و میتواند نقش یک موتور ارتباطدهی را برای مدیریت رویدادها، هشدارها و رخدادها بازی کند.

یک محل ذخیره مقیاسپذیر هم برای گزارشهای جمعآوری شده خام و سایر دادهها در نظر گرفته شده است. کاربران میتوانند از طریق رابط کاربری THF Huntbox جزئیات مربوط به رویدادها را مشاهده نموده، گزارش های لازم را تهیه کرده و شکار تهدید را به صورت محلی و سراسری انجام دهند. THF Huntbox در واقع نقش یک فرانتاند را برای گزارشهای تحلیلی پویای THF Polygon دارد.

اجزای THF Huntbox عبارتند از:

- رخدادها (Incidents): اعلانهای مهمی هستند که نیاز به توجه فوری از سوی تحلیلگران و رفع مشکل دارند. امکان همکاری و صحبت درباره میزان پیشرفت کار توسط تحلیلگران مختلف در سازمان وجود دارد. ما با CERT-GIB همکاری کردیم. بخش پشتیبانی آنها یک سرویس بسیار ارزشمند است که میتواند قابلیتهای تشخیص و واکنش را تکمیل کند.

- هشدارها (Alerts): رویدادهای بالقوه مخربی که اجزای مختلف THF آنها را شناسایی کردهاند (مثل THF Polygon و THF Huntpoint) و شامل اطلاعات تشخیص و رویدادهای مرتبط به هم هستند.

- نمودار (Graph): ابزار Group-IB برای تحلیل شبکه که بر روی پایگاه داده هوش تهدید و انتساب Group-IB کار میکند و حاوی اطلاعات تهدید و اطلاعات تاریخچه همه نودهای شبکه است (از جمله تاریخچه به دست آمده از پروتکل Whois، رکوردهای DNS ،SSL و غیره) و دادههای جمع آوری شده از کانالهای ارتباطی زیرزمینی، انجمنها و شبکههای اجتماعی مختلف را هم تشخیص میدهد.

- تحقیق و بررسی (Investigation): همه رویدادهای موجود در این بخش قرار دارند. این قسمت شامل زیربخشهای زیر است:

- eMails: حاوی تمام ایمیلهای تحلیل شده و تشخیص محتواهای بالقوه مخرب است.

- Files: حاوی همه فایلهای استخراج شده از ترافیک شبکه، سرور پروکسی، نقاط انتهایی، ایمیلها، فایلهای به اشتراکگذاری شده است. فایلها را همچنین میتوان برای تحلیل پویا به صورت دستی یا خودکار با استفاده از API بارگذاری کرد. برای هر فایلی یک گزارش Polygon موجود است که حکم نهایی را درباره مخرب یا سالم بودن آن فایل مشخص میکند.

- Computers: حاوی اطلاعات مربوط به اقدامات در دسترس (مثل تفکیک از شبکه) برای تمام نقاط انتهایی ثبت شده در نمونه THF مورد نظر است.

- Huntpoint Events: حاوی همه رویدادهای جمعآوری شده از کلاینتهای Huntpoint است.

- Network Connections: حاوی ارتباطات شبکه استخراج شده از حسگرها است.

- Reports: حاوی گزارشهای خلاصه درباره تمام فعالیتها در یک محدوده مشخص و گزارشهای مربوط به رخدادها، هشدارها یا رویدادهای خاص است.

ما بیشتر وقت خودمان را در بخش Investigation و برای جستجوی رویدادهای خام و ترکیب گزارشهای ایمیلی و فایلها صرف کردیم. رویدادها و ابردادههای آنها با استفاده از پروتکل syslog و سایر سیستمهای نظارتی، قابل ادغام با راهکار SIEM هستند. THF رویدادهای به وقوع پیوسته در همه ماژولهای خود را به هم ارتباط داده و آنها را تجمیع میکند (مثل تحلیل ایمیل توسط حسگر THF و تحلیل پیوستهای مخرب توسط THF Polygon). به این ترتیب با توجه به قوانین و سیاستهای تعریف شده، قابلیت مسدود کردن آنها را به صورت دستی یا خودکار دارد.

جریانهای کاری THF Huntbox به گونهای طراحی شدهاند که به راحتی میتوان با آنها آشنا شد. به این ترتیب کار تحلیلگران برای شناسایی حملات، کمتر شده و میتوانند تمرکز خود را بر روی هشدارهای مهم بگذارند. همه امکانات تریاژ در یک محل مرکزی ارایه شده و میتوان آنها را در حالت نمایش نموداری (Graph) مشاهده کرد که به درک راحتتر رویدادها کمک میکند.

THF Huntbox میتواند جایگزین سیستم صدور اعلان برای رخدادها شود. بخشهای هشدار و رخداد برای جریانهای کاری واکنش به حادثه مفید هستند و میتوانند ارتباط بین رویدادهای مختلف را به صورت خودکار شناسایی کنند. تحلیلگران هم میتوانند هشدارها را به رخدادها ربط داده، رویدادها را به صورت دستی به هم مرتبط کرده و نظرشان را درباره آنها ثبت نمایند.

هشدارها معمولاً بر اساس یکسری نشانه های نفوذ خاص (مثل دامنه، آیپی، فایل، ایمیل و رویدادهای Huntpoint) که در زمان اجرای فرایند شکار تهدید پیدا میشوند، فعال میگردند. بخش رخدادها حاوی هشدارهای ارسال شده و سایر رویدادهای مربوطه است که میتواند اطلاعات بیشتری را فراهم کند.

قابلیت همکاری این ابزار نیاز به استفاده از یک سیستم دیگر برای انجام چنین کاری را از بین میبرد. تحلیلگران میتوانند درباره فایلها نظر داده و آنها را در این قسمت پیوست کنند (هر چند برای نظرهای طولانیتر وجود یک نمای وسیعتر مناسبتر است).

THF Huntpoint

THF Huntpoint یک کارگزار سبک وزن است که بر روی نقاط انتهایی نصب شده و تمام تغییرات سیستم و رفتارهای کاربر (از جمله بیش از 80 نوع رویداد مختلف مثل ایجاد پردازش، برقراری ارتباط بین پردازشها، تغییر در رجیستری، تغییر در سیستم فایل، ارتباطات شبکه ای و غیره) را جمعآوری و تحلیل میکند. همچنین این بخش، فایلها را از نقاط انتهایی استخراج کرده و برای تحلیل بیشتر به THF Polygon ارسال میکند. از این بخش برای به دست آوردن یک نظارت کامل نسبت به نقاط انتهایی در سازمان استفاده می شود که یک جدول زمانی کامل از رویدادهای به وقوع پیوسته را در سازمان ارایه میکند.

THF Huntpoint ناهنجاریها و فایلهای مخرب را شناسایی و مسدود میکند و میتوان از آن برای جمعآوری اطلاعات جرمشناسی مورد نیاز جهت تریاژ یا جداسازی سیستم آلوده از شبکه، طی فرایند واکنش به رخداد استفاده کرد. همچنین میتوان با استفاده از یک زبان پرسوجو که شبیه به زبان سایر راهکارهای SIEM مثل Splunk و Elasticsearch است، رویدادها را جستجو نمود. نمونهای از جزئیات رخداد، در شکل 5 ارایه شده است.

نصب THF Huntpoint به راحتی انجام میشود. ما این ابزار را به صورت دستی نصب کردیم اما میتوان آن را از طریق Group Policy یا توسط یک ابزار نصب تخصصی که با اکتیو دایرکتوری قابل ادغام است هم نصب کرد.

نقاط انتهایی را با انواع فایلهای مخرب (اسناد مختلف، فایلهای اجرایی و فایلهای آرشیوی مثل ZIP ،RAR و ISO) محک زدیم. آزمایشهای ما در حالتی انجام شدند که ویندوز دیفندر غیرفعال بود تا تداخلی با قابلیتهای تشخیص THF Huntpoint ایجاد نشود. وقتی Huntpoint برای اولین بار اجرا شد همه فایلهای مخرب را شناسایی کرد. این فایلها قرنطینه شده و همانطور که در شکل 6 مشاهده میکنید، هشدارهایی که از طریق THF Huntbox قابل مشاهده هستند، تولید شدند.

THF Huntpoint اطلاعات زیادی درباره آنچه در نقطه انتهایی در جریان بود، فراهم کرد. کلیه فعالیتهای کاربر از جمله ایجاد یا باز کردن فایلها/ پردازشها/ رشته ها/ کلیدهای رجیستری، ترافیک شبکه و غیره در بخش Huntpoint Events از Huntbox قابل مشاهده هستند.

به منظور انجام آزمایشی ساده، یک فایل متنی ایجاد کرده (این کار در THF Huntbox در شکل 5 قابل مشاهده است) و به سایت helpnetsecurity.com مراجعه کردیم (این کار در THF Huntbox شکل 7 قابل مشاهده است). بدون بررسی عمیق مستندات توانستیم فیلدهای لازم را برای کوئری گرفتن از رویدادها پیدا کنیم. هر چند برای عادت کردن به نام فیلدها و افزایش مهارت و سرعت در زمینه اجرای کوئریهای پیچیده برای رویدادهای Huntpoint به صبر و زمان بیشتری نیاز است.

شما میتوانید در THF Huntbox جستجوها را برای بررسیهای آتی ذخیره کرده و حتی این جستجوها را با همکاران تان به اشتراک بگذارید. این قابلیت در مواقعی که به یک راهنمایی کلی برای کوئریهای ساده جهت شناسایی فعالیتهای مخرب پرتکرار (مثل دانلودهای مشکوک پاورشل) نیاز دارید، مفید است.

سایر ارزیابیهای THF Huntpoint که ما انجام دادیم به آلودگیهای بدافزاری مرتبط بودند. یکی از نقاط انتهایی مورد نظرمان در شبکه را به باجافزار آلوده کردیم. سپس فایلهای اجرایی برای بررسی و صدور حکم نهایی به THF Polygon ارسال شدند. این آلودگی که با موفقیت شناسایی شد (شکل 9) در بخش Alerts از THF Huntbox قابل مشاهده است.

در زمان اجرای آخرین آزمایش، کلاینت THF Huntpoin در نقطه انتهایی مورد نظر فقط 20 تا 40 مگابایت رم استفاده کرد و فشار بسیار کمی بر روی پردازنده ایجاد نمود. عملکرد این راهکار، کمترین تأثیر را بر روی منابع دارد. از آنجا که تعداد رویدادهایی که در زمان آلودگی باجافزاری اجرا میشوند بسیار زیاد است، ما متوجه شدیم که در فاصله زمانی که بین نمایش بعضی از رویدادها در Huntbox وجود داشت وقفهای ایجاد میشد اما پس از گذشت مدتی، همه رویدادها برای کوئری گرفتن در دسترس بودند.

همچنین یکسری آزمایش ساده انجام دادیم تا ببینیم آیا همه سناریوهای قابل اجرا توسط مهاجم در THF Huntpoint درج شده و در THF Huntbox قابل مشاهده هستند یا خیر؟ در شکلهای 10 و 11 میتوانید تشخیص استفاده از Netcat و اجرای یک فرمان پاورشل کدگذاری شده ساده را مشاهده کنید.

سعی کردیم از Mimikatz برای استخراج هشهای NTLM موجود در نقاط انتهایی استفاده کنیم. این رویداد هم با موفقیت شناسایی و به عنوان یک رخداد معرفی شد (شکل 12).

در حال حاضر THF Huntpoint فقط برای ویندوز قابل دانلود است ولی به احتمال زیاد در آینده نزدیک برای لینوکس و macOS نیز عرضه خواهد شد.

THF Polygon

THF Polygon یک پلتفرم تحلیل فایل است. این پلتفرم با هدف تحلیل فایلهای ناشناس و ایمیلها در یک محیط ایزوله شده با THF ادغام شده است. ممکن است منبع فایلها، ترافیک شبکه بوده و توسط حسگر THF شناسایی شده باشد یا از روش یکپارچهسازی با ICAP برای تحلیل ترافیک وب به دست آمده باشد. همچنین احتمال دارد این فایلها از محل ذخیره فایل محلی/ عمومی، کلاینت THF Huntpoint یا API ادغام شده با این راهکار ارسال شده باشند.

Group-IB یک کتابخانه متن باز طراحی کرده تا ادغام با THF Polygon API را راحتتر کند. از کتابخانه میتوان برای کار با هر برنامه کاربردی یا جریان کاری که با منابع فایل غیرقابل اطمینان (سیستمهای ارسال اعلان، چتهای بخش پشتیبانی و غیره) سروکار دارد، استفاده کرد. این کتابخانه در گیتهاب به صورت آماده قابل دانلود است.

یکی دیگر از قابلیتهای ادغام مورد پسند ما ادغام با راهکار XSOAR شرکت Palo Alto است. به این ترتیب THF Polygon قابلیت کار با جریانهای کاری امنیتی موجود بر روی پلتفرم XSOAR را پیدا میکند.

بعد از حدود 2 الی 5 دقیقه پس از اجرای فایل تحلیل شده در یک محیط مجزا میتوانید گزارش رفتاری کامل مربوط به فایل، شبکه، رجیستری و رویدادهای پردازشی ثبت شده را مشاهده کنید (شکل 13). همچنین میتوانید تغییرات اجرایی را از طریق ویدیویی که رفتارها را شبیهسازی میکند، مشاهده نمایید.

علائم رفتاری به صورت یک فهرست یا ماتریس MITRE ATT&CK هم قابل مشاهده هستند (شکل 14). همچنین میتوانید درخت پردازشها و ترکیب فایلها را نیز مشاهده کنید (شکل 15). این اقدام برای تکنیکهای شناسایی که شامل تغییر پردازش هستند، بسیار مفید است (مثل تزریق پردازش یا تعلیق پردازش[10]).

همه نشانه های نفوذ که از طریق THF Polygon جمعآوری شدهاند برای ایجاد نظارت کامل و جامع، به ابزار تحلیل شبکه نموداری (Graph Network Analysis) قابل ارسال هستند. میتوان از THF Polygon از طریق یک API هم استفاده کرد که قابلیت فعالسازی تحلیل و استخراج نتایج را پس از تکمیل تحلیل دارد.

همان طور که در بخش روششناسی اشاره کردیم، سعی کردیم فایلهای پیوست مخرب را به یک صندوق ورودی ایمیل نظارت شده ارسال کنیم. در شکلهای 16 تا 18 مشاهده میکنید که فایلهای حاوی پیوستهای مخرب و اسناد آرشیو شده پس از بررسی فایلها توسط THF Polygon با موفقیت شناسایی شدهاند.

قابلیت ادغام با ایمیل برای سرورهای ایمیل داخلی هم وجود دارد. یک قابلیت جدید (به اسم Atmosphere) نیز وجود دارد که میتواند حملات ایمیلی مبتنی بر ابر (مثل حمله به ابزار آفیس 365 یا Google for Business) را شناسایی کند. بخش تحلیل ایمیل علاوه بر اینکه فایلهای پیوست و لینکها را تحلیل میکند، قابلیت تشخیص حملات فیشینگ هدفمند و BEC را هم دارد (یعنی ایمیلهایی که حاوی هیچ لینک یا پیوستی نیستند).

نمایش نموداری (قابلیت هوش تهدید و انتساب Group-IB)

قابلیت هوش تهدید و انتساب Group-IB یک پایگاه داده هوش تهدید و یک ابزار تحلیلی است که حاصل یک سال تلاش Group-IB برای پویش و جمعآوری اطلاعات از اینترنت میباشد. این پایگاه داده حاوی اطلاعات زیر است:

- کل فضای آیپی نسخه چهار و شش (که هر روز پویش میشود.)

- 211 میلیون اثر انگشت SSD

- 650 میلیون دامنه و اطلاعات سابقه آنها در بیش از 16 سال اخیر (از جمله تغییرات ثبت DNS و رکوردهای Whois)

- 1.6 میلیارد گواهینامه

- هش فایلهای مخرب

- دادههای جمعآوری شده از شبکههای اجتماعی و انجمنهای آنلاین

رابط کاربری این ابزار، بسیار ساده و شبیه یکی دیگر از محصولات Group-IB (یعنی پلتفرم تشخیص جعل) است. بخش THF این ابزار، ارزش فوق العاده زیادی دارد چون گاهی وقت ها ممکن است در زمان تحقیق درباره بعضی رویدادها به یکسری هش یا دامنههای عجیب برخورد کنید و نیاز به اطلاعات بیشتر داشته باشید. میتوانید مشخصه مدنظر را در حالت نمایش نموداری کپی کرده تا ظرف چند ثانیه کل گراف مرتبط با آن را مشاهده نمایید. چنین کاری به شما برای پیشبرد تحقیقاتتان کمک زیادی میکند.

برای مثال ما از یک دامنه مخرب استفاده کردیم که در بدافزار Emotet از آن استفاده شده بود. نتیجه را در شکل 19 مشاهده میکنید. شما میتوانید با کوچکتر کردن جدول زمانی، نتایج جستجو را محدودتر کرده یا اینکه با تعیین تعداد گامهایی که تعداد مشخصههای استخراج شده از مشخصه اصلی را تعیین میکنند، عمق نمودار را کنترل نمایید. این قابلیت برای مواقعی که بعضی مشخصهها روابط زیادی با مشخصههای دیگر دارند بسیار مفید است.

THF مراقب دادههای خصوصی است و از انواع قوانین موجود در زمینه حفاظت از حریم خصوصی و امنیت دادهها پیروی میکند، در نتیجه اطلاعات خصوصی (مثل شماره تلفنهای قابل استخراج از شبکههای اجتماعی) را پوشانده و مخفی مینماید. این نمودار برای تحلیلگران بسیار مفید است. مراجع قانونی هم میتوانند از THF استفاده کنند چون امکان استفاده از آن برای ایجاد تصویری کامل از زیرساخت درونی حملات بدافزاری وجود دارد. بسیاری از نهادهای قانونی جهانی مثل اینترپل و یوروپل با Group-IB همکاری کردهاند تا بعضی از زیرساختها و عملیات های بدافزاری را متوقف نمایند.

قابلیت تحلیل شبکه نموداری (Graph Network Analysis) امکان انتساب نشانه های خطر به یک تهدید خاص و همچنین تعیین ارتباط بین رویدادهایی که ظاهراً نامرتبط هستند را فراهم میکند. در شکل 21 مشاهده میکنید که جستجوی دامنه ما باعث انتساب این حمله به کارزار Emotet شده است. این تحلیل خودکار در مقایسه با تحلیل دستی که در آن ممکن است گرفتار حلقههای بی نهایت شده و هر نشانه خطر ما را به یکسری علامت خطر جدید (که نیاز به تحلیل بیشتر دارند) برساند، کار شما را برای تحلیل دامنههای مشکوک آسانتر میکند.

نتیجهگیری

چارچوب شکار تهدید شرکت Group-IB یک محصول قوی میباشد که بر مبنای جریان کاری مورد استفاده در تیمهای پاسخ به رخدادهای اضطراری طراحی شده است. استفاده از این راهکار آسان است و تحلیلگران مرکز عملیات امنیت و مدیران ارشد امنیت اطلاعات در هر سطحی میتوانند از آن برای آگاهی از خلاصه وضعیت و مشخص نمودن سطح امنیت زیرساختشان استفاده کنند.

پس از نصب ماژولهای THF Huntpoint و THF Sensor همه ابزارهای لازم برای شکار تهدید در سازمان تان را در اختیار خواهید داشت. در بیشتر وقت ها میتوان بدون خروج از THF Huntbox تریاژ سریع را انجام داد. با توجه به کاربرد مدنظرتان، THF قادر است نیاز به استفاده از یک راهکار SIEM کامل را برطرف کرده و جایگزین مناسبی برای آن باشد چون بر مبنای همان ایده و هدف طراحی شده است.

منحنی یادگیری کار با THF بسیار ملایم است. پس از آشنایی با زبان کوئری و فیلدهای رویدادها میتوانید به سرعت در زمینه شکار تهدید خلاقیت به خرج دهید. THF از ابزارهای شناخته شدهای مثل Yara و Suricata هم پشتیبانی میکند. در نتیجه معمولاً با منابع هوش تهدید سازگار است و به شما امکان میدهد قوانین دلخواهی برای تشخیص رخدادها ایجاد کنید. این ابزار با دقت کامل طراحی شده تا تعداد هشدارها و سنگینی کار تحلیلگران را کاهش دهد. گاهی اوقات این شرایط به کاهش بعضی از تشخیصهای خودکار در نقاط انتهایی که به رویکردهای تیم قرمز مربوط هستند، منجر میشود.

THF ابزاری ارزشمند برای تحلیلگران و پاسخدهندگان به رخداد است. اگرچه این ابزار نمی تواند جایگزین تخصص انسانی شود ولی میتواند ناهنجاریها را شناسایی کرده و آنها را در لایههای مختلف به هم ارتباط دهد تا نیازی به انجام دستی این کار وجود نداشته باشد. با استفاده از THF میتوان در کنار CERT-GIB و سایر ارایهدهندگان خدمات امنیتی که از پلتفرم امنیتی THF استفاده میکنند، مشکل کمبود تحلیلگران ماهر را کاهش داد. Group-IB با سایر ارایهدهندگان راهکارهای امنیتی مدیریت شده در سطح جهان همکاری میکند تا بتواند سرویسهای امنیتی جدید و پیشرویی را ارایه کند.

ما چارچوب شکار تهدید را توصیه میکنیم چون قابلیت کار با لایههای مختلف (شبکه، ایمیل ها، فایلها، نقاط انتهایی و سرویسهای ابری) را داشته و اطلاعات کاربردی درباره رویدادها و رخدادها ارایه میدهد. قابلیتهای مدیریت رخداد هم در این ابزار وجود داشته و برای بیشتر سازمانها کفایت میکند. امکانات هوش تهدید و انتساب Group-IB منجر به ارتقای قابلیتهای هوش تهدید و شکار تهدید در هر سازمانی شده و امکان تریاژ سریع و تحلیل عمیقتر را فراهم میکند. به این ترتیب منجر به صرفهجویی در وقت و رفع نیاز به ادغام با فیدهای اضافه خواهد شد.

[1] Endpoint Detection and Response

[2] Extended Detection and Response

[3] Threat Hunting Framework

[4] یک رویکرد جدید در رایانش ابری است که از حسگرهای فیزیکی برای جمع آوری دادهها استفاده کرده و تمام اطلاعات حسگر را به یک زیرساخت ابری منتقل می کند.

[5] نظامی است هدفمند و سازماندهی شده با برنامهریزی خاص که با تهیه دستورالعملها، روشهای اجرایی و همچنین استانداردها و مقررات جاری، استقرار و مورد بازنگری قرار گرفته و در مقاطع زمانی مختلف نیز اصلاح میگردد. به عبارت ساده سیستم مدیریتی ایجاد یک سیستم برای مدیریت یک کار است.

[6] Threat Hunting Framework

[7] Industrial Control System

[8] Supervisory Control And Data Acquisition

[9] Group-IB’s Computer Emergency Response Team

[10] Process Hollowing

منبع: helpnetsecurity