مهاجمان سایبری در چند ماه گذشته حملهای را بر ضد شرکت خط لوله Colonial که در زمینه انتقال سوخت فعالیت دارد، اجرا نمودند. نتایج بررسی ها و تحقیقات نشان میدهد که آنها امکان دسترسی اولیه به سیستم های شبکه این شرکت را از طریق یک حساب کاربری قدیمی ویپیان و بیاستفاده که همچنان فعال بوده است، پیدا کرده اند. کارشناسان امنیتی معتقدند کارمندان شرکت Colonial از کلمات عبور تکراری استفاده نموده و احراز هویت دومرحلهای هم برای حساب ویپیان مورد نظر فعال نبوده است.

این حمله باعث شد مدیران سازمانها بررسی کنند که آیا برای حسابهای کاربری کارمندانشان با امکان دسترسی از راه دور، احراز هویت دومرحلهای فعال شده است یا خیر؟ و اینکه آیا روشهای دیگری برای ورود مهاجمان به شبکه های سازمانی وجود دارد؟ در این مطلب از فراست به بررسی نکاتی میپردازیم که مانع از دسترسی مهاجمان به شبکههای ویندوزی میشوند.

1. پیدا کردن حسابهای کاربری و دستگاههای قدیمی از طریق اکتیودایرکتوری

یکی از ابزارهایی که استفاده از آن برای پیدا کردن حسابهای کاربری قدیمی و بیاستفاده توصیه میشود، نرم افزار “Oldcmp” است. همچنین میتوانید از پاورشل برای پیدا کردن حسابهای کاربری غیرفعال یا تشخیص اینکه چه کاربرانی در 90 روز اخیر یا قبلتر از آن وارد سیستم خود نشدهاند، با استفاده از دستور زیر استفاده نمایید:

Get-ADUser -Filter * -Properties LastLogonDate | Where-Object {$_.LastLogonDate -lt (Get-Date).AddDays(-90)}

برای تعیین اینکه آیا دستگاههای بدون استفادهای در اکتیودایرکتوری آژور موجود هستند یا خیر، نیاز به استفاده از کنسول یا پاورشل دارید. پاورشل را با دسترسیهای مدیریتی باز نموده و فرمانهای زیر را اجرا کنید:

Install-Module -Name AzureAD

Install-Module msonline

Import-Module -Name AzureAD

Import-Module msonline

Connect-MsolService

در مرحله بعد باید کلمه عبور مدیر سیستم را برای دسترسی به Azure AD وارد نمایید. فرمان زیر را اجرا نموده تا فهرست دستگاههای قدیمی را در قالب یک فایل csv دریافت کنید:

Get-MsolDevice -all | select-object -Property Enabled, DeviceId, DisplayName, DeviceTrustType, ApproximateLastLogonTimestamp | export-csv “C:\temp\az-devices.csv”

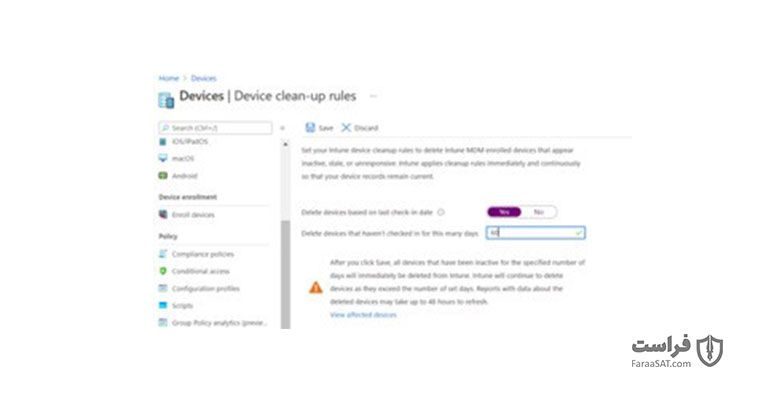

با استفاده از نام کاربری و کلمه عبور مدیر سیستم وارد پورتال آژور شوید. Intune را جستجو و Intune Blade را باز کنید. از منوی سمت چپ ابتدا گزینه Devices و سپس گزینه Device cleanup rules and turn on Delete devices based on last check-in date را انتخاب نمایید. تعداد روزهایی که پس از گذشت آن در صورت عدم ورود به یک دستگاه، آن دستگاه از فهرست حذف میشود را انتخاب کنید.

برای پیدا کردن حسابهای کاربری غیرفعال در Azure AD می توانید نوع ویژگی lastSignInDateTime را که با نوع منبع signInActivity در API Microsoft Graph مرتبط است، ارزیابی کنید. برای تولید گزارش نیز می توانید از این مطلب استفاده نمایید. اگر فهرست اطلاعاتی ایجاد شده خالی است، بیانگر آن است که کاربر هیچ وقت وارد سیستم نشده یا قبل از دسامبر 2019 وارد آن شده است. هر دو حالت نشان دهنده این است که حساب کاربری مورد نظر قدیمی شده و باید غیرفعال شود.

ممکن است امکان دسترسی به ویپیان هم از طریق یک دستگاه لبه شبکه[1] وجود داشته باشد. پس اگر میخواهید اطلاعات قدیمی کاربران را شناسایی کنید بایستی تمام دستگاههای موجود در محیط شبکه را بررسی کنید.

2. فعالسازی احراز هویت دومرحلهای

همه سرویسها اعم از اکتیودایرکتوری و سرویسهای ابری قابلیت پشتیبانی از احراز هویت دومرحلهای را دارند. مدیران فناوری اطلاعات سازمانها میتوانند برای دسترسی از راه دور و ورود کاربران به حسابهای کاربریشان از سازوکار احراز هویت دومرحلهای Duo.com یا Saaspass.com (که با کمک یک پلاگین، احراز هویت دومرحلهای را برای وبسایتها پیادهسازی میکند) استفاده کنند.

سازمانها همچنین با استفاده از راهکارهای Windows Hello و Microsoft Authenticator میتوانند احراز هویت زیست سنجی را پیادهسازی نموده و از امکان ارسال اعلان ها به دستگاههای سیار و نیز کلیدهای امنیتی FIDO2 بهرهمند شوند.

3. نظارت بر فعالیتهای کاربران

در این مرحله باید ورود کاربران به حسابهای کاربریشان و دسترسیهای آنها را بررسی نموده و به کارمندانتان درباره پیامدهای به مخاطره افتادن اطلاعات ورود به حسابهای کاربریشان آگاهی های لازم را بدهید. معمولاً یک فیلتر ساده ورود به حساب کاربری با استفاده از گزینه Failure در Azure AD به شما نشان میدهد کدام حساب کاربری سازمان بیشترین تلاش را برای ورود داشته است.

همچنین باید بررسی کنید که آیا از سازوکارهای حفاظتی و امنیتی لازم برای حسابهای کاربری کاربران استفاده می شود یا خیر؟ در صورت دسترسی به Azure AD میتوانید برای تشخیص رفتارهای مخاطرهآمیز، سیاستهای شرطی تعریف کنید.

4. آموزش اصول امنیت کلمه عبور به کارمندان

مدیران امنیت سازمانها باید آموزشهای لازم را به کارمندان درباره رفتارهای صحیح در زمینه مراقبت از کلمه عبورشان بدهند. کاربران می بایست در خصوص مخاطرات به اشتراک گذاری یا یادداشت کلمات عبورشان از آگاهی لازم برخوردار بوده و بدانند که هرگز نباید از گذرواژههای تکراری استفاده کنند. HaveIbeenpwnd.com منبع بسیار خوبی برای برنامههای کاربردی و وبسایتها است که کلمات عبور فعلی شما را بررسی میکند تا نفوذهای احتمالی را تشخیص داده و اطلاعات لازم را در اختیارتان قرار دهد. چنین راهکارهایی میتوانند زیرساخت اکتیودایرکتوری سازمان شما را برای پیدا کردن مشکلات احتمالی بررسی کنند. همانطور که پروژه k-Anonymity[2] اعلام کرده اگر نگران استفاده از APIها هستید میتوانید برای بررسی وضعیت کلمات عبور کاربران از پایگاههای داده آفلاین استفاده نمایید.

به کاربران باید آموزشهای لازم در خصوص انتخاب کلمات عبور مناسب داده شود. تنظیمات سیاست گروهی برای تعیین حداقل پیچیدگی کلمه عبور، نقطه شروع خوبی برای بازبینی تأثیر سیاست کلمه عبور شما بر انتخابهای کاربران است. این سیاستها معمولاً کاربران را ملزم به تغییر مکرر کلمه عبور در بازه های زمانی مشخص میکنند (مثلاً هر سه ماه یکبار). متأسفانه مشکلی که وجود دارد این است که کاربران در بسیاری از مواقع فقط یک حرف از کلمه عبور فعلی شان را تغییر داده و این رفتار منجر به ایجاد گذرواژههایی میشود که به راحتی توسط مهاجمان قابل حدس زدن هستند. مدیران امنیت باید حتماً تنظیمات مربوطه را بازبینی کرده و مطمئن شوند به کاربران برای انتخاب گذرواژههایی که باعث حفاظت هر چه بیشتر از اطلاعات آنها و سازمانشان میشود، کمک میکنند.

[1] دستگاهی که از آن به عنوان یک نقطه ورود به شبکههای اصلی شرکت یا ارایهدهندگان خدمات استفاده میشود.

[2] یک روش که با ایجاد تغییراتی در اطلاعات باعث حفظ حریم خصوصی کاربران می شود.

منبع: csoonline