یکی از ایدههای ساده و کارآمد برای کلاهبرداری که توسط هکرها مورد استفاده قرار میگیرد، سوءاستفاده از مشتریان یک برند خاص (مثل Malwarebytes) به بهانه تمدید نرمافزار است. هکرها در این روش، فاکتور جدیدی را که مبلغ سنگینی هم دارد برای مشتری مدنظرشان ارسال میکنند. این فاکتور مربوط به محصولی میباشد که مشتری در گذشته آن را تهیه کرده است.

اولین اقدام اشتباهی که ممکن است مشتری انجام دهد تماس با شماره درج شده در فاکتور و اعتراض به دریافت آن به جای پیگیری از طریق نهادهای قانونی است. اقدام اشتباه بعدی، ارایه مجوز دسترسی از راه دور به مهاجمان توسط مشتری است. مشتری چنین کاری را به این امید انجام میدهد که هکرها محصول مدنظر را حذف کرده و مانع از ایجاد هزینههای بیشتر شوند. در این مطلب از فراست، بعضی از روشهایی که در این حمله توسط مهاجمان استفاده می شوند را بررسی میکنیم.

اعلانهای تمدید جعلی

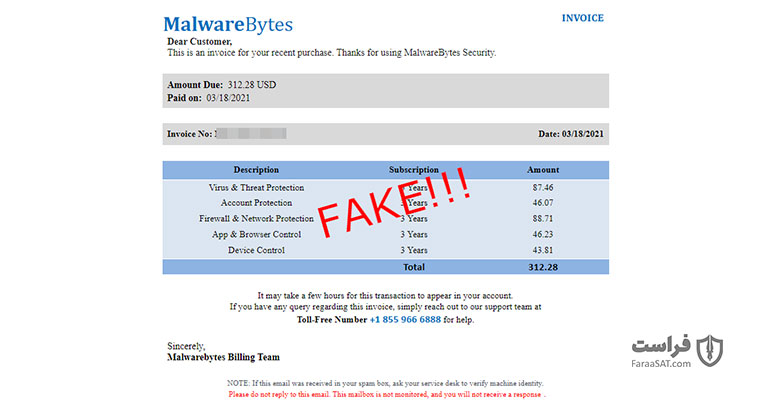

یکی از کلاهبرداریهایی که به این روش صورت گرفته، سوءاستفاده از برند “Malwarebytes” است. هکرها در این حمله ابتدا یک ایمیل برای مشتریان این برند ارسال کردند. این ایمیل به همراه یک فاکتور، به بهانه تمدید محصول ارسال شد و در آن اعلام شده بود که پرداخت این مبلغ به صورت خودکار از طریق کارت های بانکی مشتریان انجام می شود. مبلغ فاکتور نیز حدود 400 دلار بود که نسبت به آنچه معمولاً دریافت میشود بسیار زیاد است.

کلاهبرداران از قربانیان درخواست میکردند که در اسرع وقت، در خصوص مشکل به وجود آمده با آنها تماس بگیرند. کاربران نیز در حالی که مشغول صحبت با هکرها بودند از حساب بانکی یا گردش حساب کارت بانکیشان غافل میشدند. سازوکار چنین طرحی تقریباً شبیه فرایند ایجاد سرنخ یا مشتری راغب[1] (که یکی از اصطلاحات بازاریابی است) میباشد.

دسترسی از راه دور و سخنرانی فروش

هکرها به قربانیان وعده میدهند برای برگشت وجه ابتدا باید سرویسی که بر روی رایانه آنها نصب شده است، حذف شود. آنها در مرحله اول از قربانیان میخواهند وارد یک وبسایت خاص (مثلاً Zfix[.]tech که نرمافزارهایی برای دسترسی از راه دور در آن قرار دارد) شده تا کارمند فنی شرکت بتواند به رایانه آنها دسترسی پیدا کند. سپس از قربانی درخواست میشود نرمافزار [2]TeamViewer را دانلود و نصب نموده و شناسه و کلمه عبور اتصال از راه دور به رایانهاش را در آن وارد کند.

همزمان که قربانی در حال صحبت با مهاجمان و اجرای درخواستهای آنها است، هکرها به صورت مخفیانه برنامه [3]SupRemo را دانلود و نصب میکنند تا بتوانند دسترسیشان به رایانه قربانی را همچنان حفظ کنند. بنابراین حتی اگر قربانی از TeamViewer خارج شود مهاجمان باز هم میتوانند در هر زمانی که خواستند به رایانه قربانی متصل شده و به منابع و اطلاعات مورد نیازشان دسترسی یابند.

از آنجا که ایمیل «تمدید استفاده از محصول» جعلی است بنابراین مهاجمان باید راهی پیدا کنند تا در هر صورت شما را مجبور به پرداخت فاکتور جعلی ارسالی نمایند.

سپس مهاجمان در برنامه Notepad که از جمله ابزارهای محبوبشان است، هشدارهایی را به شما درباره مخاطرات عدم تمدید سرویس میدهند. آنها تمام تلاش خود را میکنند تا شما را قانع نمایند از این به بعد رایانهتان آنطور که باید کار نکند!

قفل کردن سیستم

شواهد نشان میدهد که مهاجمان در مراحل مختلف، سیستم قربانی را قفل میکنند. آنها معمولاً از ابزار ویندوز SysKey برای درج کلمه عبوری که فقط خود قربانی آن را میداند استفاده میکنند. البته در این مورد آنها از یک رویکرد متفاوت نیز استفاده کردند. مهاجمان در پشت صحنه، یک اسکریپت VBS را بر روی سیستم قربانی دانلود نموده و آن را در پوشه Startup سیستم قرار دادند.

پوشه Startup یک مکان برای بارگذاری برنامه ها بوده و کدهایی که در هنگام بارگذاری ویندوز اجرا میشوند را فعال میکند. از این رو امکان سوءاستفاده از آن به راحتی وجود دارد. سپس مهاجمان از قربانیان درخواست میکنند برای تکمیل فرایند حذف، سیستم را یکبار خاموش و دوباره روشن کنند.

قربانی پس از یکبار روشن و خاموش کردن رایانه خود یک هشدار درباره منسوخ شدن کلید مجوز ویندوز دریافت میکند. این هشدار تا زمانی که قربانی بر روی دکمه OK کلیک کند، نمایش داده میشود. پس از کلیک قربانی بر روی گزینه OK، چند پنجره در مرورگر وی باز میشود. این پنجرهها نشاندهنده وجود بدافزار بر روی سیستم وی هستند.

اگر قربانی در این مرحله برای دریافت کمک وسوسه شده و با شمارهای که در اختیار او قرار گرفته تماس بگیرد باید صدها دلار پول به کلاهبرداران پرداخت کند.

در ادامه، روش امنی را به شما معرفی میکنیم که با استفاده از آن میتوانید وضعیت سیستم تان را به حالت اولیه بازگردانید.

اسکریپت قفل کردن سیستم را غیرفعال کنید.

پیش از انجام هر اقدامی باید اتصال سیستم به اینترنت را قطع کرده و سپس یکسری اقدامات را برای غیرفعال کردن اسکریپت VBS انجام دهید. این اقدامات شامل موارد زیر هستند:

- Ctrl+Alt+Delete را گرفته؛

- گزینه Task Manager را انتخاب کرده؛

- به بخش Microsoft Windows Based Script Host رفته؛

- و گزینه End task را انتخاب نمایید.

همچنین برای حذف این اسکریپت از روی سیستم تان می بایست اقدامات زیر را انجام دهید:

- بر روی More details در Task Manager کلیک کنید.

- بر روی عبارت Run new task کلیک نمایید.

- در کادر باز شده، عبارت explorer را تایپ کنید.

حالا دوباره به دسکتاپ سیستم تان رفته و به مسیر زیر بروید:

C:\Users\[your username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

در این مسیر، فایل WIN LICENSE.vbs را حذف کنید.

چگونه کلاهبرداران را شناسایی کنیم؟

در حال حاضر با استفاده از ابزارهایی همچون “HYAS Insight” میتوانیم درباره مهاجمان اطلاعاتی را کسب نموده و هویت آنها را مشخص کنیم. پس از انجام تحقیقات و بررسیهای لازم مشخص شد که Aman Deep Singh Sethi هویت ثبت شده برای دامنه zfix[.]tech بوده و aman.techsquadonline@gmail[.]com آدرس ایمیل مربوط به این شخص است.

سپس متخصصان امنیتی شماره [+9]19810996265 را به دست آورده و با استفاده از آن به اطلاعات بیشتری درباره کلاهبردار دست پیدا کردند. Swinder Singh نام شخصی میباشد که با Deep Singh Sethi همکاری داشته است. این کلاهبرداران خودشان را به عنوان مدیران شرکت Lucro Soft pvt که در دهلی نو سکونت دارند، با آدرس زیر جا زده بودند:

14/28, F/F SUBHASH NAGAR NEW DELHI West Delhi DL 110027

اگرچه این شرکت در سال 2018 میلادی تأسیس شده اما این کلاهبرداران، حداقل از سال 2015 میلادی مشغول به فعالیت بوده و در طول این سال ها از چندین نام دامنه و هویت مختلف برای دستیابی به اهداف مخربشان استفاده کردهاند. تیمهای امنیتی توانستند این زیرساخت را مسدود نموده و گزارش آن را به نهادهای قانونی ارسال کردند.

از آنجا که میزان حملات سایبری و سوءاستفاده از کاربران و مشتریان برندهای معروف به این شیوه اخیراً رواج زیادی یافته، تاکنون آمار رسمی از تعداد قربانیان احتمالی ارایه نشده است. کلاهبرداری در پوشش تیم های پشتیبانی متأسفانه در سال های اخیر به شدت شایع شده است. البته شرکت های امنیتی همواره مهاجمان را زیرنظر داشته و گام های مثبتی در جهت کمک به قربانیان انجام دادهاند. تیمهای امنیتی معمولاً از یک ماشین مجازی که توسط @NeeP ساخته شده و رفتار یک کاربر معمولی را شبیهسازی میکند برای انجام تحقیقات خود استفاده میکنند.

کاربران Malwarebytes میتوانند برای آگاهی در خصوص تمدید دوره استفاده از محصولات این شرکت، از طریق وب سایت رسمی آن با کارشناسان مربوطه در تماس باشند.

نشانه های نفوذ

شماره تلفن های:

1[-]833[-]966[-]2310

1[-]954[-]800[-]4124

1[-]909[-]443[-]4478

1[-]877[-]373[-]2393

1[-]800[-]460[-]9661

1[-]325[-]221[-]2377

1[-]800[-]674[-]5706

1[-]855[-]966[-]6888

1[-]877[-]373[-]2393

1[-]866[-]504[-]0802

ایمیلهای:

aman.techsquadonline@gmail[.]com

aman.bigrock1@gmail[.]com

aman.bigrock2@gmail[.]com

aman.bigrock3@gmail[.]com

نام های دامنه:

help-live[.]us

live-support[.]us

quick-help[.]us

network-security-alerts[.]com

cyberonservices[.]com

zfix[.]tech

2fix[.]tech

cybersmart[.]xyz

live-support[.]us

safebanking[.]biz

classifiedlookup[.]com

quickhelpdesk[.]in

cyberonservices[.]com

support247live[.]us

help-live[.]us

2fix[.]tech

cmdscan[.]info

rrlivehelp[.]com

delvelogic[.]us

quickhelpdeskk[.]us

quick-help[.]us

quickhelpdeskk[.]us

amazondevicesupports[.]xyz

live-online-support[.]info

help365[.]us

cyberonservices[.]com

rightassists[.]com

yahoomailhelplinenumber[.]com

hotmailhelplinenumber[.]com

webroot-support-number[.]com

[1] افرادی که با فروشندگان و مالکان کسب و کارها تماس گرفته و از آنها استعلام قیمت میکنند یا در مورد محصول خاصی از آنها اطلاعات جمع آوری می کنند، نمونهای از سرنخ یا مشتریان راغب هستند.

[2] این نرمافزار امکان دسترسی به سیستم مدنظر را از را دور میدهد.

[3] یک نرمافزار قوی برای دسترسی به رایانهها و کنترل آنها از راه دور است.

منبع: malwarebytes