بازگشت دوباره تروجان Ursnif با قابلیتهای بهروز شده

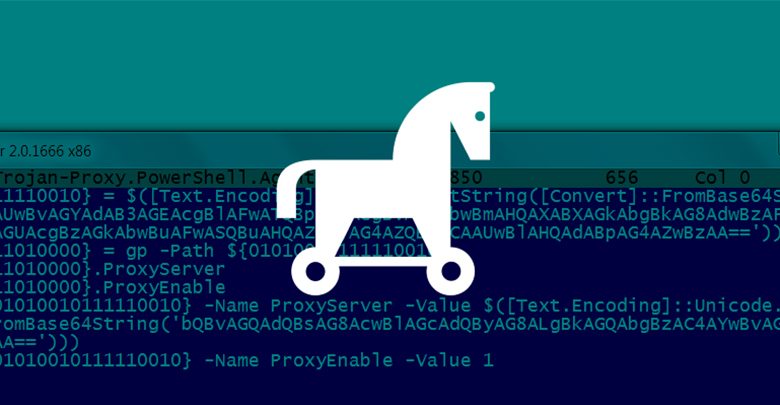

محققان در مورد موج جدیدی از حملات که شامل سرقت اطلاعات توسط تروجانی به نام Ursnif است، هشدار میدهند. این تروجان از مکانیزمهای اجرایی PowerShell و Fileless استفاده میکند، و همین موضوع شناسایی آن را دشوارتر میکند. برخی از این حملات باعث استقرار باج افزار GrandCrab نیز شده است.

Ursnif که به نام Dreambot نیز شناخته میشود، در ابتدا روی سرقت ایمیلها و اعتبارات بانکی آنلاین از مرورگرها تمرکز کرده بود. با این حال، این تروجان دارای ماژولهایی است که قادر است قابلیتهای خود را گسترش دهد و اخیراً نیز برای استقرار بدافزارهای دیگر مورد استفاده قرار گرفته است.

بررسی پژوهشگران سیسکو تالوس حاکی از آن است که Ursnif فقط کد مخرب را به طور مستقیم در حافظه بارگذاری نمیکند، این تروجان همچنین میتواند در طول ریبوت و در حالی که Fileless است، مقاوم باقی بماند. این کار با ذخیره سازی یک فرمان PowerShell کدگذاری شده داخل یک کلید ثبت و سپس راه اندازی آن با استفاده از خط فرمان ابزار کنترل ویندوز (WMIC) تحقق مییابد.

این بدافزار اطلاعات به سرقت رفته را در فایلهای CAB بستهبندی کرده و آن را با استفاده از اتصالات رمزگذاری شده HTTPS برای سرورها فرماندهی و کنترل ارسال میکند، و این موضوع، راه حلهای جلوگیری از نشت داده را جهت ردیابی ترافیک، دشوار میکند.