به حداقل رساندن خسارات ناشی از حملات دیداس (DDOS)

با رشد میزان نفوذ و وسعت حملات DDoS(دیداس)، Dan Raywood به تحقیق و کاوش در این موضوع پرداخته است که آیا روشهای محافظت امروزی با تهدیدی که تاکنون هدفهای بسیار بزرگی در سر تا سر دنیا را به دام انداخته است، همگام است یا خیر.

حمله منع سرویس توزیع شده (distributed denial of service) که به اختصار DDOS گفته میشود، یک قابلیت مهم برای ساکت کردن طرف مقابل است. اگر طرف مقابل دولت، یک کسبوکار، یک روزنامهنگار یا حتی رقیب باشد، قانون حکم میکند که حتی برای یک مدت کوتاه هم که شده باید موجودیت دیگر را از هستی ساقط کرد.

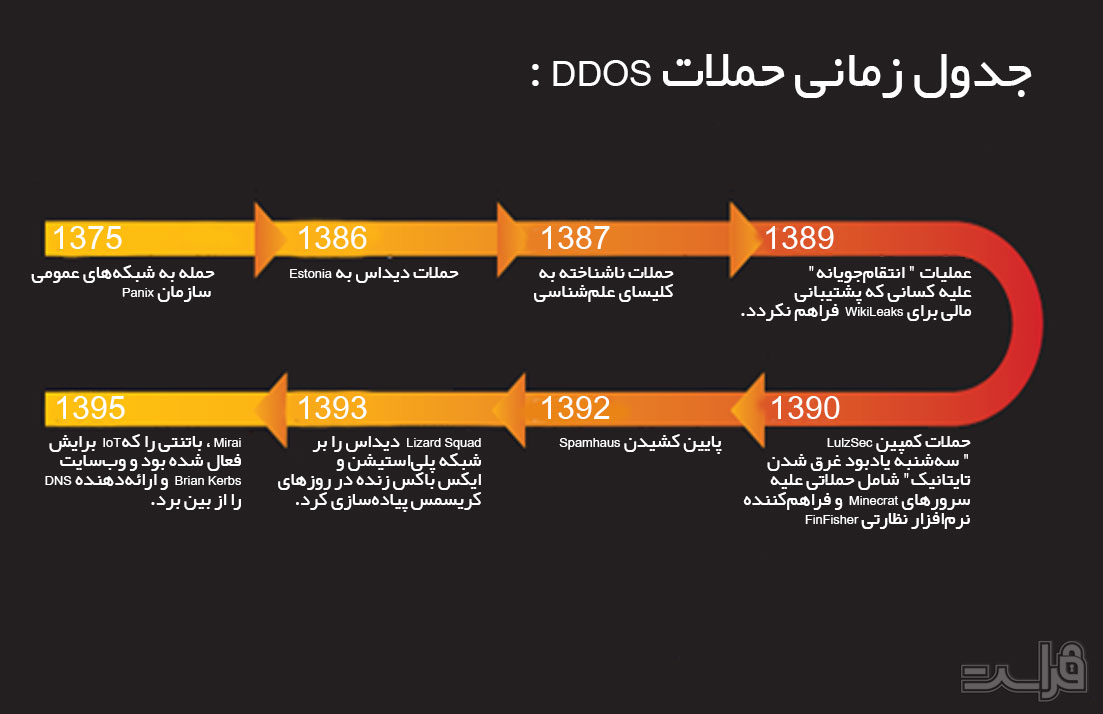

از ابتدای حضور دیداس، با حمله سال 1375 به یک شرکت دسترسی به شبکه عمومی Panix، تا حملات سال 1386 دیداس که منجر به تشکیل کمپین Estonia و Anonymous علیه کسانی که برای Julian Assange و WikiLeaks پشتیبانی مالی ارائه نمیدادند شد، دیداس تبدیل به سلاحی برای فعالانی شده که تصمیم دارند کسانی را که از عقیده مشابه آنها پیروی نمیکنند ساکت کنند.

در یک دوره زمانی، حمله دیداس، مربوط به ترافیکهای مگابایتی بود. نقطهای از زمان که منجر به وارونه شدن این روند شد حمله به Spamhaus در سال 1392 بود، که بر اساس ارزیابیها چیزی در حدود 300 گیگابایت در ثانیه گزارش شده است. این حمله توسط CloudFlare به عنوان “حملهای که تقریباً باعث سقوط اینترنت شد” توصیف شد، که همین تعریف، چهره دیداس را از لحاظ اندازه و توانایی به چیزی که ما امروزه میشناسیم تغییر داد. اکنون، طبق گزارش سه ماهه چهارم سال 1395 که Akamai درباره وضعیت اینترنت ارائه داد، حملات بزرگتر از 100 گیگابایت در ثانیه از سه ماهه چهارم سال 1394 تا سه ماهه چهارم سال 1395، 140 درصد افزایش داشتهاند.

او همچنین گزارش کرده است که بزرگترین حمله دیداس در سه ماهه چهارم سال 1395 که تا مرز 517 گیگابایت در ثانیه نیز رسید، از Spike که یک بات نت (botnet) سنتی بود و حدود دو سال در بازار بود میآمد. به این مثال، حمله به ارائهدهنده سرویس DNS، یعنی Dyn در شهریور ماه 1395 را نیز اضافه کنید که 2/1 ترابایت در ثانیه اندازهگیری شده است و همینطور حملهای که یک روز قبل از آن به وبسایت روزنامهنگاری فعال در حوزه امنیت Brian Krebs انجام شده بود و بزرگی آن در حدود 620 گیگابایت در ثانیه بود را نیز اضافه کنید.

با در نظر نگرفتن حمله Spamhaus، که در زمان خودش نوعی ناهنجاری محسوب میشد، افزایش ناگهانی در تعداد حملات دیداس، نوعی غافلگیری را با خود به همراه داشت. Krebs اعلام کرد که حملهای که باعث از کار افتادن وبسایتش شده است ” طبق گفته Akamai تقریباً دو برابرِ بزرگترین حملهای بود که آنها تاکنون دیده بودند و تقریباً یکی از بزرگترین حملاتی بوده که اینترنت تاکنون به خود دیده است.”

در خصوص حمله Dyn، که یک حمله دیداس به سرور نام دامنه بوده است، حملهکنندگان بر روی سرورهای نام دامنه تمرکز کرده بودند تا از ترجمه آدرس وبها جلوگیری کنند. طبق گفته Igal Zeifman که مبلغ امنیتی Imperva در خط تولید Incapsula است، این حمله با سیلی از حملات DNS بر روی سرورها یا با حمله به زیرساخت ارائهدهنده سرویس DNS انجام شده بود. او مدعی شد که “افزایش چشمگیری در اندازه حملات در طول 18 ماه اخیر” تا نیم ترابایت در ثانیه رخ داده است.

آیا ما با آن همگام هستیم؟

اگر حملات به طور ناگهانی افزایش یابند، آیا توانایی و قابلیت سیستمهای حفاظتی نیز همگام با آن افزایش خواهند یافت؟ Neustar’s Barrett Lyon کسی که سابق بر این، فروشنده سیستم محافظت از دیداس ” همواره در دسترس” Prolexic بود، میگوید مشکل، تکنولوژی نیست، چرا که تکنولوژی در حالت کلی ثابت باقی میماند بلکه مسئله این است که شما تا چه اندازه میتوانید دیوار دفاعیتان را بالا ببرید.

Sean Newman ریاست بخش مدیریت محصولات امنیتی شبکه Corero در گفتوگویی با Infosecurity توضیح میدهد: زمانی که حملهکنندگان به این موضوع پی میبرند که میتوانند از پروتکلهایی که باعث عملکرد اینترنت میشوند سوءاستفاده کنند، دیداس را با استفاده از حملات تقویتی انجام میدهند و یک ترافیک کوچک را به ترافیکی با حجم بالا تبدیل میکنند.

به گفته او “جدای از Mirai، تقریباً تمام حملات بزرگ توسط تکنیکهای تقویتی و انعکاسی که از پروتکلهایی نظیرDNS یا NTP بهره برده و آنها را مورد سوءاستفاده قرار میدهند، انجام میشوند.”

Newman میگوید که حملات دیداس از پروتکل زمانی شبکه (NTP) سوءاستفاده کرده و اگر حملهکننده بتواند سرور بازی با این قابلیت را پیدا کند، حملاتی ایجاد میکند که ترافیک به میزان هزار برابر به هدف ارسال میشود. “ما همچنان سوءاستفاده از DNS را مشاهده میکنیم و این پروتکل میتواند ترافیک 50 برابر ایجاد کند، اما هیچچیز شبیه آنچه با NTP رخ میدهد نیست”.

از او سؤال شده بود که آیا افزایش ناگهانیای در سایز حملات احساس میکند یا خیر و آیا این قابلیت همواره وجود داشته است، پاسخ او این است که هنوز متقاعد نشده است که افزایشی در ظرفیت وجود داشته است تنها “دیداس دوباره به میدان آمده است.”

او این بحث را مطرح میکند که”در طول زمان، پهنای باند، افزایش یافته است در نتیجه در وهله اول به توان بالاتری برای حمله نیاز خواهید داشت. بیست سال به عقب بروید، میبینید که کامپیوترها کم توانتر بودهاند، در نتیجه تولید قدرت کافی، سخت خواهد بود”

” حملات دیداس هر ساله متداولتر و آسیبرسانتر میشوند”

محافظت، یک راه کلیدی برای مقابله با این حملات است

Claudio Neiva، مدیر اجرائی تحقیقات امنیت و حریم خصوصی Gartner، چنین میگوید “حملات دیداس، هر ساله متداولتر و آسیبرسانتر میشوند.” و محافظت در برابر این حملات، بدون متحمل شدن ضرر و زیان، برای افزایش قابلیت اعتماد و کارایی وبسایت شما حیاتی است.

Neiva با اشاره به این که یک حمله متوسط میتواند محدوده چهار تا ده گیگابایت در ثانیه را در بر بگیرد و از 15 دقیقه تا یک روز ادامه داشته باشد، این نکته را اضافه کرد که اگر حملهکننده قصد داشته باشد یک نکته سیاسی را یادآور شود این حمله میتواند طولانیتر باشد. در حوزه محافظت، فکر کردن به چیزهای مهمی که در محیط شما وجود دارند و باید تحت محافظت قرار بگیرند، حائز اهمیت است. “هزینهها میتوانند در محدوده ماهی 2500 دلار تا 14000 دلار باشند اما میزان دقیق آن به سایز پهنای باند شما بستگی دارد”.

Neiva در خصوص حمله حجمی توضیح میدهد که حملهکننده قصد دارد لوله اینترنت شما را پر کند؛ این بدین معنی خواهد بود که شما دیگر نمیتوانید از تکنولوژی پیشگیری از مداخله یا فایروال یا حتی یک ابزار ضد دیداس اختصاصی نیز استفاده کنید ” چرا که حمله از بیرون شبکه انجام شده است و راهی برای کنترل آن وجود ندارد”. یک مرکز پالایش داده میتواند پهنای باند بالایی به شما ارائه دهد در حالی که یک ابزار اختصاصی تنها به عنوان سرویس ارائه میشود.

دومین گزینه به عنوان تکنولوژی “همواره در دسترس” شناخته میشود، به این صورت که شما نیازی به تماس با ارائهدهنده به منظور تغییر مسیر ترافیکتان نخواهید داشت، چرا که این ترافیک همیشه از مرکز سرویس عبور میکند. عیب این روش این است که هزینه بیشتری ایجاد میکند.

Neiva گفت “بنا به درخواست (On demand) به این معنی است که شما نیاز به یک طرح ارتباطی خوب دارید تا متوجه شوید چه کسی مسئول تصمیمگیری در خصوص تغییر مسیر یا یک تماس است”.

این شیوه یا بهوسیله تغییر مسیر از طریق پروتکل DNS و یا پروتکل مسیریابیBGP فعال شده است، اما لازم است که شما Slash24 را در وبسایتتان داشته باشید.

Neiva توضیح میدهد که BGP در مسیریابی اینترنت کمک میکند، اما مانند Slash24، این امکان را برای شما فراهم میکند که آدرسIP مستقل از ISP داشته باشید و امکان تغییر مسیر ترافیک شما به مکان دیگری را ایجاد کند.

Neiva اضافه کرد که با این حال، بزرگترین شکست، زمانی اتفاق میافتد که افراد در کشمکش تصمیمگیری برای تغییر مسیر ترافیک قرار میگیرند و اغلب آنقدر صبر میکنند که دیگر خیلی دیر میشود، در نتیجه داشتن طرح و نقشه در این حالت بسیار مهم بوده و بهترین روش است.

گزینه دیگر برای محافظت در برابر حملات دیداس، استفاده از سرویس “لوله خالی clean pipe”تان است، سرویس طلائیای با خدمات پالایش ویژه مختص حملات دیداس. با این حال، قراردادها اغلب برای چند دقیقه و تعداد مشخصی از رفع اشکالات هستند و حملات نمیتوانند بیشتر از 100 گیگابایت در ثانیه باشند. به گفته Neiva “من ایده مذاکره در خصوص اتصالی که به سایز حمله بستگی داشته باشد را دوست ندارم، چرا که شما فرصت مذاکره با حملهکننده را نخواهید داشت”.

بهترین گزینه

Neiva ترکیبی از نرمافزارهای سازمانی اختصاص داده شده به دیداس و سرویس مبتنی بر کلاود را توصیه میکند، چرا که حملات، همواره از نوع حجمی نخواهند بود و لوله را پر نخواهند کرد اما میتوانند به اندازهای پر همهمه باشند که IPS را از کار باز دارند.

Garry Sidaway، معاون ارشد استراتژی امنیت و پیوستگی در NTT Security، میگوید که بیشتر کسبوکارها در شناخت تأثیرات بالقوه حملات دیداس ناموفقند، و به همین دلیل برای پیادهسازی کنترلهای صحیح و طرحهای واکنشی و بهطور کل متوقف ساختن آنها بودجهای اختصاص نمیدهند.

به گفته او “اتفاقات جنجالیای نظیر حملاتی که به شرکت آمریکایی Dyn و Brian Krebs انجام شد، به اعمال دستور کار امنیت سازمانها کمک خواهد کرد. اما همچنان این رویدادها به شکل فزایندهای با اخاذی و حملات باجخواهی مرسومتر شده و شرکتها آمادهاند هزینهای به مجرمان سایبری پرداخت کنند تا از خسارات مالی و از دست دادن مشتری در امان بمانند.”

طبق گفتههای Maxine Holt، تحلیلگر ارشد در انجمن امنیت اطلاعات، آمادگی یکی از کلیدهای اصلی مقابله با تهدیدات است و لازم است زمانی که مشغول بررسی تهدیداتی هستید که احتمال دارد سازمان شما را به مخاطره بیندازند، حملات دیداس را نیز در نظر بگیرد و سطح محافظتی لازم را پیادهسازی کنید.” زیرساختتان را بهگونهای سازماندهی کنید که سرویسهای بحرانی، مجزا باشند. این بدین معنی است که حملات دیداس نباید بر روی سرویسهای بحرانی شما تأثیر بگذارند”.

داشتن آمادگی و تکنولوژیِ مناسب کسبوکارتان یک مسئله است اما اطمینان از کارکرد آن مسئله دیگری است.

Eoin Keary، بنیانگذار و مدیرعاملMSSP مبتنی بر کلاود Edgescan، چنین بیان میکند که به تازگی دریافته است که سرویسهای محافظت در برابر دیداس ناقصاند و به اندازه کافی و به صورت متناوب تحت تست و بررسی قرار نگرفتهاند.

Keary اضافه کرد که به رغم پیکهای ترافیکی در زمانهای نامعمول، سازمانها اغلب متوجه آنها نمیشوند و به طور معمول تا زمانی که کسی شکایتی نداشته باشد از آنها آگاه نمیشوند.” اغلب سرویسهای محافظت در برابر حملات دیداس دیر وارد میدان میشوند، برای مثال زمانی که ترافیک به 300 مگابایت در ثانیه برسد در حالی که سرورها در 100 مگابایت در ثانیه از کار میافتند. ”

بر اساس توضیحات Keary نیاز به محافظت “میتواند بسته به اینکه از چه چیزی قرار است محافظت شود بیشتر یا کمتر شود” و با توجه به شرکتهایی که او با آنها کار کرده است، از هر پنج مورد سه مورد از آنها محافظت دیداس دارند اما تنها یکی از آن سه تا، آن را بکار انداختهاند.

Keary بیان میکند که جایی که حفاظتی در برابر دیداس وجود ندارد، بسیاری از سازمانها به ISPشان تکیه میکنند، اما از آنجایی که منبع حمله، یک هدف متحرک است مسدود کردن آن سختتر و سختتر میشود.

پیشگیری از دیداس بخشی از صنعت است که خیلی به آن پرداخته نشده و همانطور که در این مقاله مشخص شد، گزینههای فراوانی وجود دارد که شما میتوانید برای محافظت خودتان از آنها استفاده کنید. با این حال، هر چه اندازه حمله در سطح بالایی قرار میگیرد و سرویسهای محافظتی، گرانقیمت و تست نشده باقی میمانند (یعنی کسبوکار متوجه نشود که چه زمانی انحراف صورت گرفته است) شاید صنعت امنیت اطلاعات نیاز به راهحل بهتری داشته باشد.

با یک تاریخچه 20 ساله و گذشت 17 سال از حملات Panix و Spamhaus که هر دو شامل فیلترینگ ایمیلی هدفها بودند، دیداس به سرعت در حال بالغ شدن بود و همانطور که حملهکنندگان Dyn و Kerbs نشان دادند، هر کسی میتواند قربانی این حمله باشد و اگر شما هدف منتخب آن باشید، در صورت عدم آمادگی بهترین روشهای محافظتی هم نمیتوانند شما را نجات دهند.