باج افزار یوویکس (Uiwix Ransomware) در اردیبهشت ماه 1396 یعنی ماه می سال 2017 شناسایی شد که عملکردی بسیار خطرناکتر از باج افزار واناکرای داشته و از آسیبپذیریهای «SMBv1» و «SMBv2» ویندوز، سوءاستفاده میکند.

مجرمان سایبری عکس العمل سریعی در بهره برداری از آسیبپذیریها دارند، مخصوصا زمانی که فرصت آلوده کردن تعداد زیادی از اهداف با بهره گیری از آسیبپذیری اترنال بلو (EternalBlue) برایشان فراهم شود.

انسداد پیام سرور (Server Message Block) یا اس.ام.بی (SMB) که سامانه پرونده مشترک اینترنتی (Common Internet File System) یا (CIFS) نیز نامیده میشود یک پروتکل با تعریف استاندارد برای دسترسی به فایل از راه دور برای استفاده میلیونها رایانه در یک زمان است. با استفاده از سی.آی.اف.اس، کاربران سیستم عاملهای مختلف میتوانند فایلهای خود را بدون نیاز به نصب نرمافزار جدیدی به اشتراک بگذارند. سی.آی.اف.اس بر روی بستر TCP/IP اجرا میشود، اما با استفاده از پروتکل اس.ام.بی (انسداد پیغام شخصی) که بر روی ویندوزهای مایکروسافت وجود دارد امکان دسترسی به فایلها و پرینترها را فراهم مینماید. سی.آی.اف.اس به تمام برنامههای کاربردی (نه تنها مرورگرهای وب) اجازه میدهد، که فایلها را در شبکه اینترنت باز کرده یا به اشتراک بگذارند.

همانطور که انتظار میرفت این نوع از باج افزار برخلاف باج افزار واناکرای با کلید مرگ (killswitch) هم نمیتوان متوقف کرد. ما گمان میکنیم که این باج افزار تا زمانی که اولین پچ (patch) برای آن منتشر نشده، در بهره برداری از آسیبپذیریها و آلوده کردن هرچه بیشتر دستگاهها همچنان یکه تاز در میان انواع گوناگون باج افزاری است.

باج افزار یوویکس عملکردی مشابه سایر باج افزارها داشته و پس از شروع رمزگذاری و آلوده کردن تمامی فایل ها پسوند ”uiwix[.]” را به آنها اضافه میکند، سپس یک فایلی متنی با نام “DECODE_FILES[.]txt” را که شامل توضیحاتی برای پرداخت در ازای رمزگشایی است ایجاد میکند.

محتوای فایل متنی به صورت زیر است:

>>”تمام فایل های شخصی رمزگشایی میشوند”<<

کد شخصی شما (%کد شناسایی منحصر به فرد%)

شما برای رمزگشایی فایلهایتان احتیاج به خرید نرمافزار ویژهای دارید.

سعی نکنید فایلها را رمزگشایی کرده و یا تغییر دهید، ممکن است آسیب ببینند.

برای بازگرداندن اطلاعات خود، دستورات زیر را دنبال کنید:

میتوانید برای کسب اطلاعات بیشتر به سایتهای زیر مراجعه کنید:

https:// 4ujngbdqqm6t2c53.onion [.] two

https:// 4ujngbdqqm6t2c53.onion [.] cab

https:// 4ujngbdqqm6t2c53.onion [.] Now

اگر یک منبع مدت زمان زیادی قابل استفاده نبود بهترین کار نصب و استفاده از مرورگر Tor است.

بعد از بازکردن مرورگر Tor، به لینک زیر وارد شوید.

http://4ujngbdqqm6t2c53[.]onion

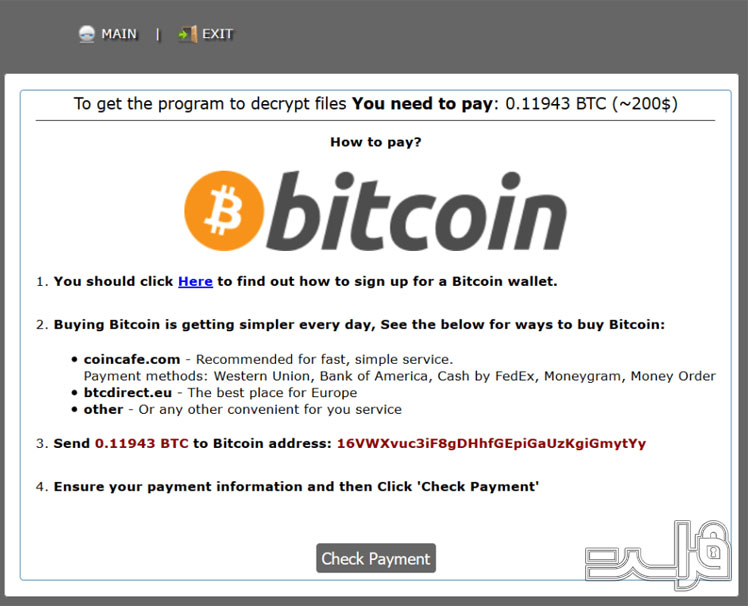

لینک Tor مربوطه، قربانی را به یک درگاه پرداختی هدایت میکند که 0.11934 بیت کوین (bitcoin) معادل 218 دلار از قربانی طلب میکند.

باج افزار یوویکس نسبت به باج افزار واناکرای خطر بزرگتری محسوب میشود زیرا دامنههای کلید مرگ را که از این طریق بتوان از پخش آنها جلوگیری کرد، شامل نمیشود. از آنجایی که نمیتوان یوویکس را از طریق روشهایی مشابه واناکرای متوقف کرد؛ تنها روش ممکن؛ برطرف سازی آسیبپذیریهای ویندوز و پچ کردن سیستم عاملهای آسیبدیده است.

محققان نمونههایی از باج افزار یوویکس را شناسایی کردهاند و این اکتشاف همچنان نیز ادامه دارد و در حال حاضر در صدد یافتن و بررسی کامل نمونههایی هستند که این نوع از حملات بر آنها موفقیت آمیز نبودهاند.

دلایل شیوع باج افزار یوویکس :

حمله این باج افزار به دلیل سوءاستفاده از حفرههای امنیتی گوناگون در SMBv1 و SMBv2 ویندوزها بسیار گسترده شده است چرا که بیشتر کاربران با وجود آپدیتهای ضروری منتشر شده در مارچ 2017، سیستمعاملهای خود را بدون پچ رها کردهاند.

محققان امنیت سایبری به همراه تیم US_CERT هشدار دادهاند که این پروتکل میتواند سیستمها را در معرض اجرای برنامه از راه دور (Remote Code Execution) و بهرهبرداری از طریق حملات منع سرویس (Denial of Service attack) قرار دهد.

اجرای برنامه از راه دور (Remote Code Execution):

با سوءاستفاده از این نوع ضعف امنیتی، نفوذگر میتواند کنترل کامل دستگاه را بر عهده گیرد. این همانند آن است که در یک ساختمان فرضی، یک ربات در یکی از اتاقهای دارای حفره قرار داده شود و بتوان از راه دور و در هر فرمانی، دستور خراب کردن اتاقهای مجاور و ستونهای ساختمان را به او داد. برخی ویروسهای خطرناک نیازمند اینگونه حفرههای امنیتی هستند تا بدون آگاهی کاربر اجرا شوند.

حمله منع سرویس (Denial of Service attack) یا به اختصار (DoS):

در علم رایانه به حمله منع سرویس معروف میباشد، به تلاش برای خارج کردن ماشین و منابع شبکه از دسترس کاربران مجازش گفته میشود. اگرچه منظور از حمله DOS و انگیزه انجام آن ممکن است متفاوت باشد، اما به طور کلی شامل تلاش برای قطع موقت یا دائمی یا تعلیق خدمات یک میزبان متصل به اینترنت است. اهداف حمله DOS معمولاً سایتها یا خدمات میزبانی وب سرور با ویژگیهای مناسب مانند بانکها، کارتهای اعتباری هستند و حتی سرورهای مادر را نیز هدف قرار میدهند. یکی از روشهای معمول حمله شامل اشباع ماشین هدف با درخواستهای ارتباط خارجی است به طوری که ماشین هدف، نمیتواند به ترافیک قانونی پاسخ دهد و یا پاسخها با سرعت کم داده میشوند و یا در دسترس نمیباشند. چنین حملاتی منجر به سربار زیاد سرور میشوند. حمله DOS کامپیوتر هدف را وادار به ریست شدن یا مصرف منابع اش میکند، بنابراین نمیتواند به سرویسهای مورد نظرش سرویس بدهد و همچنین سیاستهای مورد قبول فراهم کنندگان سرویسهای اینترنتی را نقض میکنند.

حتی زمانی که رایانهای از SMBv2 و SMBv3 استفاده میکند؛ اگر ویژگی آن SMB فعال باشد، هکرها به سادگی میتوانند از آسیبپذیری آن در شبکه سوءاستفاده کنند. اگر هکرها بتوانند نوع ارتباط را به SMBv1 تبدیل کنند، قابلیت آلوده کردن رایانه را نیز به دست میآورند. به همین منظور حمله مرد میانی رایانهای با SMBv1 فعال (حتی اگر مورد استفاده قرار نگیرد) میتواند مساله ساز باشد.

اعمال این پچ نه تنها به خود کاربران و مدیران سیستم (sys admin)؛ بلکه به زیرساختهای سخت افزاری و هزینههای ارتقای نرمافزار به نسخههای بالاتر بستگی دارد. جای تعجب دارد که پیش از این، کارشناسان امنیتی بارها درباره این گونه آسیبپذیریها هشدار دادهاند، اما هیچ اقدامی توسط شرکتهای مرتبط صورت نگرفته است. برطرف سازی کامل این مسئله نیاز به همکاری همه شرکتهای مرتبط و به اشتراک گذاری منابع با یکدیگر دارد. با وجود این تاکنون هیچ نوع همکاری بین آنها دیده نشده است و به همین دلیل است که مجرمان سایبری توانستهاند به راحتی از آسیبپذیریهایی مثل این مورد از طریق دربهای پشتی(backdoor) سوء استفاده کنند.

اگر نمیتوانید سیستم خود را پچ کنید مطمین شوید که SMBv1 ویندوز را غیرفعال کرده اید.

شرکت مایکروسافت یک لینک مفید را ارائه داده است که چگونگی فعالسازی و غیر فعالسازی SMBv1، SMBv2 و SMBv3 را در ویندوز و سرور ویندوز نشان میدهد.

علاوه بر این، تیم US-CERT به مدیران و کاربران توصیه میکند که “از انسداد تمامی نسخه های SMB در مرزهای شبکه از طریق انسداد پورت 445 از نوع TCP با پروتکلهای مربوطه بر روی پورتهای 138-137 از نوع UDP و پورت 139 از نوع TCP، برای تمامی دستگاهها اطمینان حاصل کنند.”

راهنمایی عملی

چگونه ویندوزی را که اکسپلویت SMB اترنالبلوی آن پچ شده است، به روزرسانی کنیم:

یکی دیگر از روش های آلوده شدن به یوویکس اتصال به شبکه های وایفای عمومی است. در حقیقت زمانی که رایانهای آلوده، به یک وایفای عمومی متصل و با ایجاد یک VPN مستقیما به اینترنت متصل میگردد، باعث گسترش این باجافزار خواهد شد.

تاکنون مجرمان سایبری از طریق حملات واناکرای نزدیک به 26000 دلار کسب درآمد داشتهاند. ولی خساراتی که توسط آنها بر شرکتها و سازمانهای عمومی وارد شده است خیلی بیشتر از مبلغ باج خواسته شده از سوی مهاجمان بوده است و به همین دلیل است که اقدامات پیشگیرانه نقشی بسیار مهم در آینده پیش روی ما دارند.

تا جایی که در توان ما بود بر اهمیت بکارگیری اقدامات امنیتی پیشگیرانه در جلوگیری از وارد شدن آسیبهای ناشی از باج افزار واناکرای و باج افزار یوویکس، همینطور اهمیت جلوگیری از تکثیر آنها در کامپیوترها و یا شبکه ها تأکید نمودیم.

باز هم یادآور میشویم از پچ شدن تمامی نقاط پایانی (endpoint)ها مطمئن شوید و هم چنین آنتیویروس و ضدبدافزاری مطمئن نصب کنید، تمام کامپیوترهایی را که به روز رسانی نشدهاند از ارتباط با سایر کامپیوترها و اتصال با شبکهها ایزوله سازید و دسترسی به SMB را برای آنها محدود کنید.