چرا آنتی ویروس ، بدافزار را شناسایی نمیکند؟ یکی از اصلیترین راههایی که بدافزارهای نسل دوم به وسیله آنها صنعت امنیت را به چالش میکشانند، توانایی آنها در ناشناس ماندنشان است.

نویسندگان و بانیان بدافزارها، نه تنها در پی از دور خارج کردن یکدیگر هستند، بلکه همواره یک گام از صنعت امنیت سایبری جلوترند. آنچه مسبب موفقیت آنهاست داشتن منابع (بهویژه داشتن زمان) برای آزمایش نسخه به نسخه این بدافزارها و تقویت روزافزون تاکتیکهایشان است تا جایی که بدافزار بتواند سیستم را آلوده ساخته و ماهها ناشناس باقی بماند.

دلیلی برای آبوتاب دادن به این موضوع وجود ندارد: متخصصان امنیت سایبری در حال دست و پا زدن و تقلا کردن هستند و گاها به این دلیل که جبهههای زیادی وجود دارند که میبایست توسط کاربر پوشش داده شوند، ساخت یک دیوار دفاعی سایبری برای کاربران، تبدیل به کاری پیچیده و بغرنج میشود. اما متخصصان از این چالشها مطلعند و در حال توسعه متودهای جدید و موثرتری در حوزه حفاظت سایبری هستند و زمانیکه حرف از حفظ امنیت داراییهای آنلاین به میان میآید و چیزی به عنوان نوشدارو وجود ندارد، این مسئله اهمیت بالقوهای پیدا میکند.

برای سازمانها و اشخاص حقیقی، شناسایی، یک مشکل عمده است، حتی اگر این مسئله در حال حاضر از دید شما چندان حائز اهمیت نباشد. در حال حاضر محصولات آنتیویروس به دلیل عدم تواناییشان در شناخت و حذف بدافزارهای نسل دوم، در زمینه کارایی و اثربخشی عقب ماندهاند.

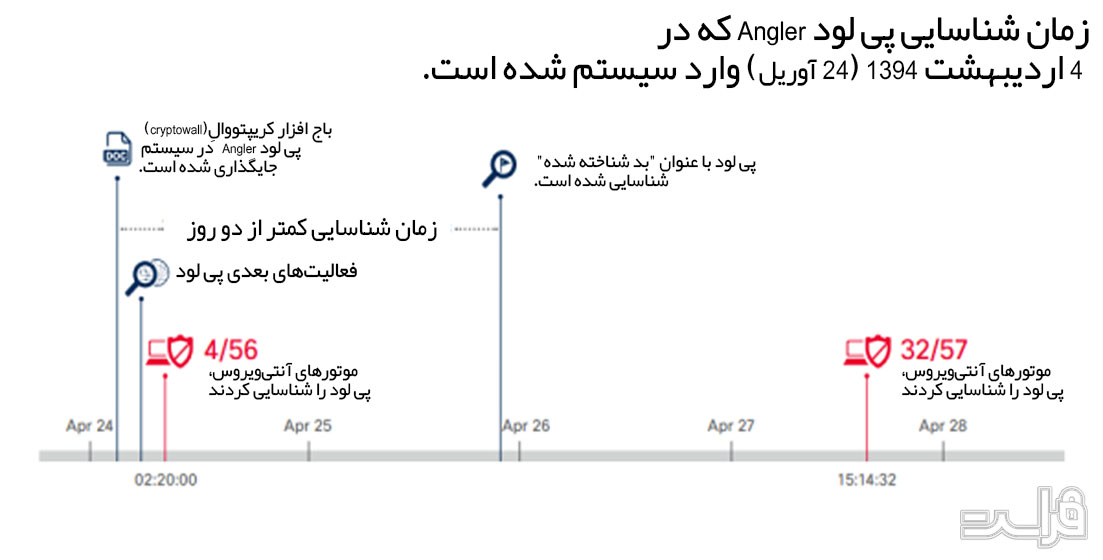

مثال مشخصی که درک بهتری از وضعیت آنتیویروسها در حوزه شناسایی بدافزارها به شما میدهد در ادامه ارائه داده شده است: حدود دو روز زمان میبرد تا یک آنتیویروس، پیلود مخرب Angler را کشف کند. در طی این دو روز، امکان رخداد اتفاقات زیادی وجود دارد، از برداشت اطلاعات مالی شما (اطلاعات شناسایی بانکداری آنلاین، نام کاربری، گذرواژه و غیره) گرفته تا رمزنگاری اطلاعات شما با استفاده از آلودهسازی باج افزار. دو روز زمان زیادی است و محافظت با رویکرد واکنشی کافی نیست.

ممکن است این پرسش را مطرح کنید: چرا این اتفاق رخ داد؟

چگونه بدافزارهای نسل دوم از شناسایی میگریزند؟

احتمالاً مجرمان سایبری از دید شما شبیه افراد منزویای هستند که تمام روز پشت کامپیوتر نشسته، نقشه تسخیر جهان را طرحریزی میکنند. بخشی از این تصور، صحیح است اما چیزی که شما در نظر نمیگیرید این واقعیت است که سازندگان بدافزار کسبوکارهای بزرگی را هدایت میکنند و توسعهدهندگان متخصص و حرفهای را استخدام میکنند تا مطمئن باشند تاکتیکهای جدیدی را برای پنهان نگهداشتن حملات در عین ساخت یک تجارت سودده خواهند یافت.

گزارش نیم سال امنیت سیسکو در سال 1394 تنها به نمایش میزان توسعه بازار جرائم سایبری پرداخته است:

بسیاری از عملیات باج افزاری، تیمهای توسعه یافتهای دارند که بهروزرسانیهای ارائه شده توسط تولیدکنندگان آنتیویروسها را تحت نظر میگیرند تا بدین وسیله مؤلفان از شناسایی شدن یکی از ورژنها با خبر شده و تکنیکهایشان را تغییر دهند. متخاصمان برای پرداختهایشان به واحد دیجیتالی رایج بیت کوین وابستهاند چرا که بدین ترتیب پیگیری پرداختها توسط نیروهای قانونی بسیار دشوار خواهد بود.

و برای بدست آوردن اعتبار در بازار- که مربوط به این موضوع میشود که پس از پرداخت وجه توسط کاربر، متعهد باشند که دسترسی کاربر به فایلهای رمزنگاری شدهشان را باز کنند- بسیاری از متصدیان باج افزارها عملیات پشتیبانی مشتریان با جزئیات دقیقی را پایهگذاری کردهاند.

اما مجرمان سایبری برای رسیدن به این سطح از کمال در کسبوکار، در ابتدا باید بدافزارشان را طوری طراحی کنند که بدون فعال کردن هرگونه هشدار امنیتی به سیستمها نفوذ کند.

هرچه لو رفتن بدافزار بیشتر به تأخیر بیفتد، میتواند اطلاعات محرمانه بیشتری جمعآوری کرده و آسیب بیشتری وارد کند. به همین دلیل است که هکرهای خرابکار هنگام توسعه اشکال جدیدی از بدافزارها این موضوع را در اولویت قرار میدهند. آنها مطمئن میشوند که چیزی از خلاقیت، کم نگذارند!

در اینجا برخی از روشهای امروزی مورد استفاده بدافزارها برای دور زدن سیستمهای امنیتی چه در شرکتها و چه برای کاربران خصوصی ارائه شده است:

1.از بین بردن هاردتان

این مثال نحوه کارکرد بدافزارهای پاک کننده داده را نشان میدهد:

Rombertik پس از تکمیل این فرآیند و پیش از شروع جاسوسی بر روی کاربران، یک بررسی نهایی انجام میدهد تا مطمئن شود در حافظه آنالیز نشده است. در صورتی که این جاسوسافزار هر سرنخی مبنی بر آنالیز شدن بیاید، فعالیتش را در جهت تخریب مستر بوت رکورد (MBR) کامپیوتر آسیبپذیر آغاز میکند.

Rombertik در ادامه سیستم را مجدداً راهاندازی کرده و از آنجایی که MBR از هارد پاک شده است، کامپیوتر قربانی وارد حلقه راهاندازی مجدد بیانتها میشود.

MBR اولین بخش از هارد درایو کامپیوتر محسوب میشود که سیستم پیش از بارگذاری سیستمعامل به سراغ آن میرود. در نتیجه حذف شدن یا تخریب شدن MBR نیازمند نصب مجدد سیستمعامل است که این امر به معنی از دست رفتن دادههاست.

در حالتی که بدافزار زیر ذرهبین متخصصان امنیتی یا هر نویسنده بدافزار رقیبی باشد، Rombertik خودش را نابود میکند و محتویات هارد درایو قربانی را نیز با خودش از بین میبرد.

همانطور که میبینید، سازندگان بدافزارها زمانی که به دنبال اهداف مخرب هستند توقف ناپذیرند. آنها دادههایتان را نابود خواهند کرد مگر آنکه به آن اطلاعات نیاز داشته باشند. حتی در صورت نیاز به دادههایتان این امکان وجود دارد پس از کپیبرداری از آنها و ذخیره آن اطلاعات در سرورهایشان آنها را نابود کنند. در نتیجه هیچ پیشبینی قطعی در خصوص آنچه ممکن است برای سیستم کامپیوتری آلوده شده شما رخ دهد وجود ندارد.

2.اجازه ندهد در محیط sandbox قرار بگیرد

زمانی که آنتیویروسهای مرسوم، فایل مخربی را در سیستم شما پیدا میکنند، فوراً آن را وارد sandbox (محیطی مجازی برای اجرای امن نرمافزارها) میکنند. این روش به آنتیویروسها این امکان را میدهد تا کد یا برنامه ناامنی که از سوم شخص احراز هویت نشده، تأمین کنندگان ناشناخته، کاربران ناشناس و وبسایتهای آسیبرسان، دریافت شده است را در محیطی محدود، اجرا کنند تا به برنامه یا کد اجازه آلوده کردن سیستم را ندهند.

آنچه سازندگان بدافزارها انجام میدهند یافتن راهی برای اجتناب از این حالت است. برای مثال فایل مخرب را با میلیونها فایل نمونه دیگر ترکیب میکنند تا متودولوژی آنتیویروس را سردرگم و گیج کنند. بدین ترتیب، تلاشهای آنتیویروس را در شناسایی، مسدود یا حذف کردن آلودگی بدافزار بینتیجه میکنند.

مجموعه دیگری از استراتژیها وجود دارند که سازندگان بدافزارها برای اجتناب از شناسایی شدن به وسیله آنتیویروسها بکار میبندند. از آنجایی که sandbox یک محیط مجازی است، مجرمان سایبری بدافزارشان را به ویژگی قابلیت شناسایی مکانیسم کردن به وسیله بررسی ورودیهای رجیستری، ویدئوهای کامپیوتری یا قابلیت ماوس، پورتهای مشخص یا فرآیندها و سایر موارد، مجهز میکنند.

زمانی که بدافزار متوجه میشود که در حال اجرا شدن در محیطی مجازی است (sandbox) فعالیتش را متوقف میکند، در نتیجه آنتیویروس ممکن است به این نتیجه برسد که این فایل امن بوده و از روی آن عبور کند. شاید این مورد، پیچیده به نظر برسد اما اتفاقی است که همواره رخ میدهد.

3.” سایه افکندن بر دامنه “Domain shadowing”

برای مجرمان سایبری ضروری است که اکسپلویتها و ارتباط بین پی لودها و سرورهای تحت کنترلشان را پنهان کنند و برای اینکار نیاز دارند تعداد زیادی آدرس اینترنتی را استفاده کرده و دور بیندازند.

به همین علت است که آنها از تکنیک “سایه افکندن بر دامنه” که به خوبی در گزارش نیم سال امنیت سیسکو در سال 1394 شرح داده شده است، استفاده میکنند:

مؤلفان کیت اکسپلویت، حساب کاربری مربوط به نام دامنه متقاضی ثبتنام را بدست آورده و سپس زیردامنهای تحت دامنه قانونی کاربرِ در معرض خطر ثبت میکنند. کاربران جز زمانی که اطلاعات حساب کاربریشان را بازبینی کنند، از وجود این زیر دامنه مطلع نخواهند شد. این زیر دامنهها به سرورهای مخرب اشاره دارند. این سرورها حجمهای بالایی دارند، عمر آنها کوتاه و تصادفیاند، در نتیجه مسدود کردن آنها نیز دشوار است.

علاوه بر آن، کیت اکسپلویت Angler ظاهراً یکی از فعالترین کیتها در استفاده از این تکنیک گریز بخصوص است:

” سایه افکنی بر دامنه متود جدیدی نیست اما استفاده از این تکنیک از اسفند 1393 افزایش یافته است. بر اساس تحقیقاتی که انجام دادهایم، بیش از 75% از فعالیتهای زیردامنهای شناخته شده توسط نویسندگان کیت اکسپلویت ها را از آن زمان تا کنون میتوان به کیت اکسپلویتAngler نسبت داد. کیت اکسپلویت به محدودهای از پی لودهای مخرب از جمله باج افزار Cryptowall از طریق فایلهای اکسپلویت، سرویسدهی میکند. “

4.استفاده از تکنیک Fast Flux برای ناشناس ماندن سورس باج افزار

برای دشوار کردن شناسایی، سازندگان بدافزار اغلب از بیش از یک تکنیک برای گریز استفاده میکنند. Fast Flux یک روش متداول کاربردی است که مجرمان سایبری در آن از تعداد زیادی آدرسIP که مربوط به یک نام دامنه منحصر و کاملاً واجد شرایط است، استفاده میکنند.

در ادامه به صورت پیوسته آدرسهایIP و متناوباً رکوردهای DNS را تغییر میدهند تا مکانیسمهای آنالیز خودکار نتوانند منبع آلودگی را شناسایی کنند.

Fast Flux اغلب توسط botnetها (شبکههایی از کامپیوترهای متصل به اینترنت که برای انجام حملات به سایر کامپیوترها بدون اطلاع صاحب آن مورد استفاده قرار گرفته میشوند) بکار گرفته میشود تا کمپینهای فیشینگ ، وبسایتهایی که بدافزار در آنها بارگذاری شده و سایر منابع آلودگی را که گروه بزرگی از کاربران را هدف قرار میدهند، مخفی نگه دارند.

در حالی که این روش جدید نیست ولی همچنان به عنوان یکی از گزینههای همیشگی هکرهای خرابکار در سرتاسر دنیاست.

5.استفاده از الگوریتمهای رمزنگاری محتوای خود باجافزار به وسیله Encrypted Payload برای سختتر شدن شناسایی به وسیله آنتیویروسها

رمزنگاری یک حفاظ امنیتی عالی برای محرمانگی و حتی امنیت دادههاست اما در صورت استفاده توسط مجرمان سایبری میتواند منجر به دردسر گردد.

بعنوان مثال، زمانی که سازنده بدافزار تصمیم میگیرد پی لود مورد نظر را به منظور آلوده سازی کامپیوتر قربانی رمزگذاری کند، این امر، شناسایی آن پی لود به وسیله آنتیویروس را به تأخیر انداخته و زمان بیشتری را برای حضور بدافزار فراهم میکند، که حضور بیشتر بدافزار عواقبی نظیر سرقت اطلاعات برای باجگیری توسط باج افزارها را به دنبال دارد.

پی لودهای رمزنگاری شده معمولاً به عنوان پیشفرض شناخته میشوند، که این امر، سیطره بر سیستم قربانی را برای بدافزار ساده میسازد تا زمانی که مکانیسمهای حفاظتی واکنشی وارد عمل شوند.

6.استفاده از قابلیت تغییر ماهیت polymorphic behavior برای تغییر در رفتار خود باجافزار برای جلوگیری از شناسایی توسط رفتارشناس آنتیویروسی

رمزنگاری تنها تکنیک فریبکاری برای دشوار ساختن شناسایی بدافزار نیست. مجرمان سایبری سرعت بیشتری نسبت به فروشندگان محصولات امنیتی دارند، در نتیجه به سایر تکنیکها نظیر تغییر نام فایلها و فشرده سازی آنها نیز دسترسی دارند.

این تغییرات بر روی عملکرد بدافزار تأثیری نخواهد داشت اما مدتزمان مخفی ماندن آن را افزایش خواهد داد.

7.استفاده از نوشتههای ادبی برای مخفی ساختن بستههای اکسپلویت

متنهای ادبی قدیمی چه ارتباطی با جرائم سایبری دارند؟ شاید باور کردنش دشوار به نظر بیاید اما بر طبق گزارش نیم سال امنیت سیسکو در سال 1394:

برخی از مؤلفان کیت اکسپلویت ها نگاهی به متون ادبی قرن 19 دارند تا آنها را در مخفی ساختن تهدیدات قرن 21 شان بکار گیرند. برخی متخاصمان به طور خاص، متنهایی احساسی را از Jane Austen در صفحات وبی که توسط هایپر لینکهای صفحه اصلی قابل دسترسیاند مورد استفاده قرار میدهند تا میزبان کیت اکسپلویتهای آنها باشند.

اضافه کردن پاراگرافهایی برگرفته از متون کلاسیک به یک کیت اکسپلویت در صفحات وبی که توسط هایپر لینکهای صفحه اصلی قابل دسترسیاند، یکی از موثرترین متودهای پیچیده سازی نسبت به شیوههای سنتی استفاده از متون تصادفی است. استفاده از متن برای کارهای امروزیتر نظیر مجلات و وبلاگها یکی دیگر از استراتژیهای کارآمد بشمار میآید. آنتیویروس و سایر راهحلهای امنیتی پس از “خواندنِ” چنین متنهایی در یک صفحه وب، با احتمال بالاتری آنها را در دستهبندی صفحات قانونی قرار میدهند.

برای کاربران، مواجهه غیرمنتظره با اشاراتی به کاراکترهای رمان محبوب Austin نظیر Elinor Dashwood و خانم Jennings در یک صفحه وب، احتمالاً با ابهاماتی همراه باشد اما باعث نگرانی آنها نمیشود. اما همین عدم ایجاد نگرانی، فرصتی برای متخاصمان ایجاد میکند که اکسپلویتهایشان را منتقل کنند.

استفاده از آثار شناخته شده به جای متنهای تصادفی یکی از نمونههایی است که نشان میدهد چگونه بازیگران مخربِ این تهدید، طرحهایشان را تکامل میدهند تا از شناسایی در امان بمانند.

8.استفاده از Tor و پروژه اینترنت نامرئی (I2P)

Tor نرمافزاری است که توسط کاربرانی که به دلایل متعدد، چه خوب (امنیت سایبری تحقیقات) و چه بد (جرائم سایبری)، قصد پنهان کردن ترافیکشان را داشتند، به شهرت رسید. در نتیجه تعجبی ندارد که سازندگان بدافزارها این شبکه گمنام را برای مخفی نگه داشتن ارتباطاتشان، به عنوان مثال هنگام تبادل اطلاعات بین یک پی لود و یک سرور مخرب، بکار بگیرند.

بر طبق گزارش نیم سال امنیت سیسکو در سال 1394، خانوادههایی از بدافزارها که اغلب ازTor در توزیع و تکثیرشان استفاده کردهاند به شرح زیر هستند:

بعلاوه،I2P یا پروژه اینترنت نامرئی، برای همین اهداف بکار گرفته شده است که البته قابلیتهایی نظیر گفتوگو، وبلاگ نویسی و انتقال فایلها با نام مستعار و به صورت امن را نیز دارد. در اینجا مثالی از یک darknet (شبکهای برای انتقال دو طرفه امن داده) آورده شده است ” یک شبکه پوششی که تنها به وسیله نرمافزار مشخصی قابل دسترسی، تنظیم یا تشخیص هویت بوده و اغلب از پروتکلها و پورتهای ارتباطاتی غیر استاندارد استفاده میکند.

9.ماکروهای مورد استفاده مایکروسافت

ماکروهای مایکروسافت یکی از بدخیمترین ابزارهای آلوده سازی هستند که سالیان سال توسط مجرمان سایبری مورد استفاده قرار گرفته و هنوز از دور خارج نشدهاند. شاید مایکروسافت جلوی اجرای خودکار این ماکروها را گرفته باشد، اما نمیتواند از کاربران در برابر مهندسی اجتماعی حفاظت کند.

ترغیب کاربران به اجرای ماکروها، نیازمند مهارت و زمان بیشتری نسبت به حملات خودکار است، اما این کار احتمالاً نتایج موثرتری برای مجرم و عواقب بدتری برای قربانی به همراه خواهد داشت. برای ایجاد اطمینان از اینکه این حملات خارج از محدوده دید هستند، بازیگران خرابکار، شکل تهدیدات را به سرعت و به شکلی متناوب تغییر میدهند و مکانیسمهای شناسایی را وادار میکنند دوباره و دوباره کارشان را از ابتدا تکرار کنند.

Dridex، یکی از خطرناکترین انواع بدافزارهای بانکی، ماکروهای مایکروسافت را به عنوان اهرم فشاری برای آلوده سازی سیستم کاربران مورد استفاده قرار میدهد. در اینجا برخی از جزئیات مرتبط در خصوص نحوه انجام این کار، از گزارش سیسکو که در بالا به آن اشاره شد استخراج شده است:

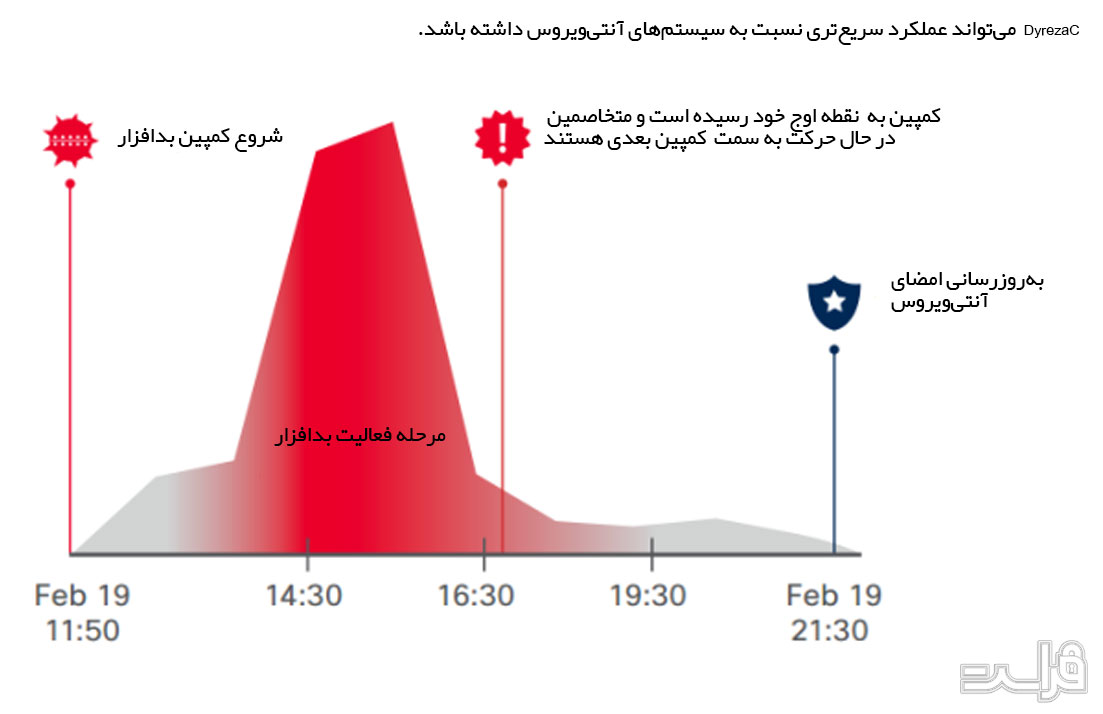

محققان ما به این نکته پی بردهاند که کمپین اسپمها پی لود Dridex ی را حمل میکنند که عمر آن کوتاه- احتمالاً چند ساعت- است و به صورت متناوب و بر اساس یک تاکتیک خاص گریز مییابد. هرچند که آنتیویروسها، توابع امنیتی مفید و کاربردیای را اجرا میکنند ولی برای شناسایی این کمپین اسپمی با عمر کوتاه مناسب نیستند. پیش از آن که کمپین شناسایی شود، حملهکننده تا آن زمان محتویات ایمیل، ضمیمهها و ارجاعات را تغییر داده است. در ادامه مجدداً کمپین را اجرا میکند و آنتیویروس را ناچار میکند شناسایی آنها را از ابتدا آغاز کند.

10.توانایی باقی ماندن در حالت خفته

این نوع از گریز، مبتنی بر زمانبندی است، به این معنی که این گونه از بدافزارها تنها زمانی که سیستم کاربر در آسیبپذیرترین وضعیت خود قرار داشته باشد، اجرا میشوند یا بر فعالیتهای کاربر نظارت میکنند. این حالت برای مثال میتواند در حین فرآیند بوت اتفاق بیفتد. در باقی مواقع، بدافزار بیحرکت مانده و در نتیجه برای راهحلهای امنیتی مرسوم همچنان غیر قابل شناسایی باقی میماند.

چگونه خود را از بدافزارهای غیرقابل شناسایی مصون نگه دارید

شاید شما آنها را نبینید، اما این بدافزارها در آنجا حضور دارند. تهدیدات بدافزارها فراگیر و شناسایی آنها گاها حتی برای چشمان آموزش دیده و تیزبین نیز دشوار است، کلیه تکنیکهای گریزی که در بالا توصیف شدند، امکان شناساییشان در انواع بستههای آنتیویروس بسیار پایین بوده در نتیجه لازم است شما برای حفظ امنیت آنلاین چند کار دیگر را نیز انجام دهید.

به عنوان اولین گام، سعی کنید شیوه تفکرتان را از مدل واکنشی به مدل پیشگیرانه تغییر دهید.

دوم، به خاطر داشته باشید که پیشگیری چندین اصول ابتدایی را با خود یدک میکشد:

- نرمافزارهایتان از جمله سیستمعاملتان را بروز نگه دارید.

- از ابزارهای امنیت سایبری صحیح برای فیلتر کردن ترافیک وب خود و مسدود کردن تهدیدات بالقوه استفاده کنید، که در نتیجه باعث پایین آمدن احتمال آلوده شدن سیستم شما میگردد.

- از بازدید وبسایتهایی با محتویات مشکوک و خطرناک پرهیز کنید، به عنوان مثال وبسایتهای torrent ، اعلامیههای مشکوک یا سایر وبسایتهایی که خیلی قابل اعتماد به نظر نمیرسند. اگر فردی هستید که شب هنگام در خیابانهای مخاطرهآمیز قدم نمیگذارید، به این وبسایتها نیز سر نمیزنید.

- خودتان را به گونهای آموزش دهید که توانایی شناسایی حملات بالقوه سایبری را که از طریق ایمیلهای فیشینگ، اعلامیههای آلوده، ایمیلهای اسپم، فریبهای مهندسی اجتماعی و غیره انجام میشود، داشته باشید. اگر به کودکانتان آموختهاید که با افراد غریبه صحبت نکنند، چرا خودتان پاسخ ایمیلهایی که نمیدانید توسط چه کسی ارسال شده را میدهید و یا بر روی ضمیمه ایمیل تنها به این دلیل که کسی به شما دستور داده کلیک میکنید؟

مجرمان سایبری در حال حاضر نیز یک نقطه شروع دارند. به آنها اجازه ندهید پیش از آنکه متوجه شوید چگونه باید از خود محافظت کنید شما را گیر بیندازند.

نتیجهگیری

سازندگان بدافزار به این امر آگاهند که اغلب کاربران برای محافظت از خودشان تا چه اندازه به آنتیویروسها وابستهاند و زمانی که موضوع به گریز از شناسایی میرسد متوجه میشوند که آنها تا چه اندازه آگاه و باهوش هستند. آنها سریع حرکت میکنند و منابع لازم را نه تنها برای رسیدن به کاربر بلکه برای ایجاد چالش در محصولات امنیتی مرسوم نیز دارند تا کاری کنند که با ارسال و راهاندازی هر کمپین مخرب جدید این آنتیویروسها ناچار شوند کار خود را از ابتدا آغاز کنند.

رویکردهای واکنشی امنیتی دیگر کافی نیستند. توصیه ما این نیست که استفاده از آنتیویروس را رها کنید، ما تنها شما را ترغیب میکنیم که اگر تمایل دارید حملات سایبری را دفع کنید، لایههای امنیتی دیگری نیز به سیستمتان بیافزائید. امنیت پیشگیرانه ضروری است و در سالهای پیش رو چه برای سازمانها و چه برای کاربران خانگی تبدیل به امری حیاتی میگردد. اگر به یک مسیر ذهنی مناسب رسیدهاید، به سادگی میتوانید بهتر از کسانی که امنیت سایبری دغدغه فکریشان نیست با این موضوع کنار بیایید.

اولین گام میتواند این باشد که شما تجسمی از تاکتیکهای مورد استفاده مجرمان سایبری در جهت پنهان نگه داشتن این حملات تا حد ممکن قرار دادن سیستم شما در معرض سیل عظیمی از تهدیدات و عواقب منفی احتمالی آنها داشته باشید.

و اکنون شما میدانید که دومین گام چیست!