شیوه های مهندسی اجتماعی برای کلاهبرداری از کارمندان سازمان شما

بر اساس آمار و اطلاعات موجود در وبسایت Proofpoint اجرای طرحها و حملات مهندسی اجتماعی در سال 2021 میلادی نسبت به سال پیش از آن با موفقیت بیشتری مواجه شد. خستگی ناشی از شیوع و همهگیری ویروس کرونا، دورکاری و نیاز به مدیریت انبوهی از اطلاعات منجر به غفلت کارمندان در شناسایی ترفندهای مهندسی اجتماعی شده است. با توجه به نتایج نظرسنجی صورت گرفته، بیش از 80 درصد از سازمانها در سال 2021 حداقل یکبار حمله فیشینگ ایمیلی موفق را تجربه کردهاند. این رقم نشاندهنده رشد 46 درصدی نسبت به سال 2020 میلادی است.

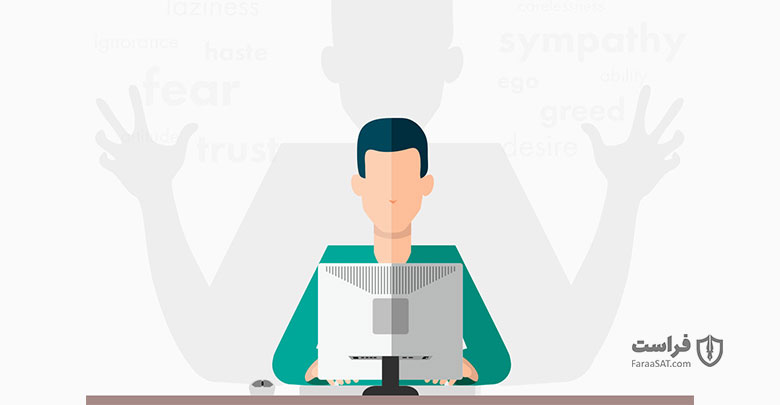

بنا به گفته Kevin Beaver مشاور ارشد در شرکت امنیتی Principle Logic: «با توجه به عوامل مختلف برهم زننده تمرکز در دنیای امروزی، کاربران معمولاً در حالت خلبان خودکار قرار گرفته و بدون تمرکز و توجه در حال حرکت هستند. ضمیر ناخودآگاه این افراد انجام تصمیمگیریهای حیاتی را برعهده گرفته است. مهاجمان نیز میدانند که چنین شرایطی به نفع آنها بوده و همواره در حال سوءاستفاده هستند».

مطالعه محققان دانشگاه استنفورد نشان داد که حدود 88 درصد رخنههای اطلاعاتی ناشی از خطای کارمندان میباشند. حدود نیمی از کارمندان علت اصلی طعمه شدن در برابر کلاهبرداریهای فیشینگ را پرت شدن حواس و عدم توجه و تمرکز کافی اعلام کردند. همچنین حدود 60 درصد از کارمندان دورکار معتقدند که وقتی از منزل کار میکنند، تمرکز کمتری دارند. از طرفی این تصور که ایمیلهای فیشینگ معتبر هستند یا توسط یکی از مدیران ارشد یا برندهای شناخته شده ارسال شدهاند، جزو دلایل اصلی کلیک بر روی چنین ایمیلهایی میباشند.

امروزه حجم پیامدهای نفوذهای امنیتی ناشی از خطاهای انسانی نسبت به گذشته افزایش چشمگیری داشته است. Proofpoint در سال 2021 حدود 15 میلیون پیام فیشینگ با پیلودهای بدافزار شناسایی کرده که به صورت مستقیم به یک باجافزار ارجاع داشتهاند. بنا به گفته Sophos: «میانگین کل هزینههای بازیابی از یک حمله باجافزاری در سال 2021 میلادی به 1.85 میلیون دلار رسیده است».

چرا همچنان کارمندان فریب ترفندهای قدیمی را میخورند؟ Stu Sjouwerman مدیرعامل KnowBe4 در سال 2016 کنجکاوی، ادب، زودباوری، طمع، بیفکری، کمرویی و بیتفاوتی را از جمله دلایل مهمی دانست که کارمندان را درگیر کرده و منجر به طعمه شدنشان در برابر حملات مهندسی اجتماعی میشود. موارد بالا همچنان جزو عوامل اصلی در وقوع نفوذهای سایبری از طریق روشهای مهندسی اجتماعی هستند.

5 ترفند مهندسی اجتماعی قدیمی

کارشناسان آگاهی امنیتی معتقدند که کارمندان همچنان فریب 5 ترفند قدیمی مهندسی اجتماعی را میخورند. آنها همچنین درباره 4 تکنیک کلاهبرداری جدید که شامل تغییراتی در همان فنون قدیمی کارآمد هستند هشدارهای امنیتی بسیار زیادی را میدهند.

1. ایمیلهای تقلبی که ظاهراً رسمی هستند!

کارمندان معمولاً نمیتوانند در برابر ایمیلهایی که از طرف مدیرعامل ارسال شده یا پیامهایی که دلالت بر میزان ترفیع آنها یا افزایش حقوقشان دارد مقاومت کنند. بنا به گفته John Wilson، کارشناس امنیت سایبری در شرکت Agari: «کارمندان همچنان فریب ایمیلهای به ظاهر رسمی را میخورند که از سمت یک منبع مجاز یا یک فرد آشنا ارسال شده باشد». به تازگی Wilson هم ایمیل فیشینگ مشابهی دریافت کرده اما او با چنین طعمههایی آشنا است.

Wilson میگوید: «در چنین حملاتی مهاجمان سعی میکنند اعتبارنامههای کاربری را شکار کنند. سپس برای مثال جهت باز کردن مدرک از کاربران درخواست میشود که دوباره با نام کاربری و رمز عبور آفیس 365 وارد حساب خودشان شوند».

صرف نظر از طعمه مورد استفاده، کاربران باید آگاه باشند که برای باز کردن مدرک ملزم به ورود مجدد به حسابتان نیستید. همچنین Wilson استفاده از یک ابزار مدیریت رمز عبور را توصیه میکند. چنین ابزاری اعتبارنامههای شما را فقط در وبسایتهای معتبر و درست اعمال میکند.

2. کلاهبرداری از طریق کارت هدیه اداری

کلاهبرداری کارت هدیه همچنان جزو فنون سودآور مهندسی اجتماعی است. در این روش ایمیلی از طرف یکی از مقامات اجرایی یک شرکت با مضمون درخواست کمک از دریافت کننده پیام ارسال میشود. بنا به گفته Wilson: «در این ایمیلها معمولاً مقام اجرایی درخواست کارت هدیه جهت پاداش به سایر کارمندان میکند. وی همچنین با تأکید بر غافلگیر نمودن کارمندان از شخص دریافت کننده میخواهد که به هیچ وجه موضوع را با سایرین در میان نگذارد». هدف مهاجم از ارسال این ایمیلها این است که کارمند کارتها را خریده و کد روی آنها را از طریق ایمیل برای وی ارسال کند.

Wilson میگوید: «اگرچه مشخص نیست که آیا کسی این درخواست را قبول میکند یا خیر ولی تیم امنیتی ما از سال 2019 میلادی تاکنون حدود 10300 حمله موفق را ثبت نموده و روزانه نیز شاهد بیش از هزاران نوع تلاشهای مجرمان برای حملات فیشینگ هستند. متأسفانه در نهایت یک نفر طعمه میشود».

3. فلش مموری رایگان

به تازگی FBI درباره نامههای جعلی هشدار داد که از طریق اداره پست آمریکا ارسال شده و در بعضی موارد از نام اداره خدمات انسانی و سلامت این کشور استفاده کرده بودند تا ظاهراً اطلاعات مربوط به بیماری کرونا را منتشر نمایند. در بعضی موارد هم از نام شرکت آمازون استفاده شده بود. در کلیه پاکتهای ارسالی یک حافظه USB که حاوی نرمافزار مخرب بود وجود داشت.

در صورت اتصال این حافظه آلوده به یک کامپیوتر سازمانی، هکرها به کل شبکه سازمان دسترسی یافته و به راحتی بدافزار و باجافزار مدنظرشان را بر روی آن نصب میکردند. اگرچه همچنان مشخص نشده که آیا کسبوکاری قربانی چنین حملاتی شده یا خیر ولی این طرحها یادآور یکی از تکنیکهای قدیمی مهندسی اجتماعی هستند.

4. پیام صوتی

در ماههای اخیر پیامهای صوتی آلوده به بدافزار بسیار زیادی به شرکتهای مختلف ارسال شده و همچنان بعضی از کارمندان فریب آنها را میخورند. بنا به گفته Wilson: «از گذشته تاکنون این ترفند همواره وجود داشته زیرا افراد معمولاً مایل به شنیدن پیامهای صوتی دریافتی هستند». البته کارایی این روش بستگی به این دارد که چه شخصی و در چه حوزهای این پیام صوتی را دریافت میکند. یک مهندس معمولاً به پیام صوتی پاسخ نمیدهد اما کارمندان بخش فروش ممکن است تصور کنند که این پیام مربوط به یک سفارش است یا توسط یکی از مشتریان بالقوه ارسال شده بنابراین احتمال باز کردن پیام توسط آنها بسیار زیاد است».

دریافت کنندگان چنین پیامهایی باید از خودشان بپرسند که آیا شرکت آنها از سیستمی استفاده میکند که از طریق ایمیل، پیام صوتی ارسال کند؟ حتی در این صورت نیز باید اشارهگر را بر روی آدرس ایمیل ببرند تا اطمینان یابند که از سمت یک فرد آشنا ارسال شده است.

5. «مشکلی برای تحویل بسته شما پیش آمده است»

براساس گفته Chester Wisniewski از محققان ارشد Sophos: «بیش از 15 سال است که اعلامیههای جعلی تحویل بسته وجود دارند و همواره پیشرفتهتر و فراگیرتر میشوند». این تلاشهای فیشینگ که دارای انواع مختلفی هستند بهگونهای طراحی شدهاند که به بهانه انجام یکسری کار خاص، از شما کارمزد کمی دریافت کنند؛ به صورت کلی مهاجمان سایبری در کلیه حملات فیشینگ سعی میکنند تا کاربر را تشویق به ورود به حساب کاربری برای پیگیری بسته نموده و اعتبارنامههای کاربری را سرقت کنند. او میگوید: «این پیامها معمولاً بر حسب موقعیت جغرافیایی کاربر شخصیسازی میشوند و نام شرکتهای پست مختلف را جعل میکنند».

4 ترفند مهندسی اجتماعی جدید

کلاهبرداریهای جدید همواره در کمین کاربران و سوءاستفاده از آنها هستند. در ادامه تعدادی از تکنیکهای جدید رایج و بسیار خطرناک را مورد بررسی قرار میدهیم.

1. درخواست امضای دیجیتال مدارک قانونی

یکی از تکنیکهای مهندسی اجتماعی جدید که بهویژه با شیوع بیماری کرونا مورد استفاده گسترده توسط هکرها قرار گرفت بدافزاری بود که برای درخواست امضای مدارک قانونی از طریق شرکت آمریکایی DocuSign (که شرایط گرفتن امضا به صورت خودکار و آنلاین را برای کاربران مهیا میکند) طراحی شده بود. Wisniewski میگوید: «امروزه فرمهای حقوقی معمولاً به صورت دیجیتال امضا میشوند. مجرمان سایبری در پیامهای جعلیشان از کاربران درخواست میکنند که برای مشاهده مدارک یک افزونه خاص را که در اصل یک بدافزار کامپیوتری است نصب کنند».

2. گزارش حسابهای قدیمی

در این کلاهبرداری، کارمندی که معمولاً در بخش حسابداری است یک ایمیل که ظاهراً از طرف مدیر اجرایی شرکت ارسال شده دریافت میکند. در این پیام اعلام میشود که این مدیر میخواهد درباره حسابهای دریافتی معوقه تحقیق کند و از کارمند میخواهد جدیدترین گزارش حسابهای معوقه از جمله فهرست همه مشتریانی که تسهیلات گرفتهاند و مدت زمانی که از مهلت تحویل بدهی گذشته را برای وی ارسال کند. بنا به گفته Wilson: «سپس مهاجمان یک دامنه مشابه ثبت کرده و با همه اشخاص این فهرست تماس میگیرند».

او میگوید: «مهاجمان در جریان هستند که هر شخص چه مبغلی را و چه موقع قرض گرفته، شرایط پرداخت به چه صورت است و در نهایت به آنها اعلام میکنند که از این به بعد اقساط را به شماره حسابی که متعلق به خود مهاجمان است واریز نمایند. متأسفانه از آنجا که کلیه اطلاعات صحیح هستند مشتری این درخواست را قبول میکند. این کلاهبرداری بسیار خطرناک است چون نه تنها به شرکت شما بلکه به همه مشتریانتان آسیب بسیار جدی وارد میکنند».

3. «مشکلی برای حساب بانکی شما پیش آمده است. برای حل مشکل بر روی این لینک کلیک کنید».

مجرمان سایبری از یک ایمیل فیشینگ استفاده میکنند تا کاربر را متقاعد نمایند که مشکلی برای حساب بانکی، حساب ایمیل یا هر حساب با ارزش دیگر آنها ایجاد شده است. این ایمیل حاوی لینکی است که ظاهراً کاربر را برای حل مشکل راهنمایی میکند. کلیک بر روی این لینک منجر به باز شدن صفحه ورود به آن حساب میشود. قربانی نام کاربری، رمز عبور و همچنین کد احراز هویت پیامکی را در این صفحه وارد میکند. در این مرحله کاربر هیچ مشکلی در حساب خودش مشاهده نکرده و چنین تصور میکند که این پیام به اشتباه برای او ارسال شده و صفحه مرورگر یا Tabی که باز کرده بود را میبندد.

براساس گفته Erich Kron حامی آگاهیرسانی امنیتی در شرکت KnowBe4: «این یک روش جدید برای دور زدن کنترلهای امنیتی (مثل احراز هویت چند مرحلهای) است». سازمانها معمولاً قابلیت تشخیص سرورهای پراکسی معکوس[1] مورد استفاده در حملات فیشینگ را پیدا کرده و این موضوع کار مهاجمان سایبری را سختتر نموده اما به گفته Kron: «مجرمان سایبری با ترفندهای جدید برگشتهاند».

4. فیشینگ تلفنی

به تازگی شاهد کلاهبرداریهایی هستیم که از طریق تلفن اجرا میشوند. بدافزاری موسوم به BazarLoader برندهای شناخته شدهای مثل آمازون را جعل میکند تا کاربر را متقاعد نماید که باید هزاران دلار برای عضویت در این پلتفرمها پرداخت کند و اگر قصد لغو عضویت را دارد باید با یک شماره تلفن تماس گرفته و با نماینده شرکت صحبت کند. مجرمان یکسری مراکز تماس واقعی راهاندازی نموده و وقتی کاربر با آنها تماس میگیرد، او را راهنمایی میکنند تا یک بدافزار را دانلود و نصب نماید. در طرحهای دیگر هم از ترفندهای مشابه برای لغو عضویت در مجلات الکترونیک یا سرویسهای ویدیویی استفاده میشود.

جمعبندی

Wisniewski میگوید: «حملات مهندسی اجتماعی هرگز از بین نمیروند. باید سعی کنیم هوشیار بمانیم و پس از شناسایی تکنیکهای کلاهبرداری جدید، هشدارهای لازم را درباره آن به افراد بدهیم. تیمهای امنیت سایبری باید گزارشدهی این کلاهبرداریها توسط کارمندان را راحت کنند. کارمندان باید بدانند که گزارش حمله نه تنها دردسری برای کارمندان ایجاد نمیکند بلکه از پیامدهای منفی بسیار زیادی جلوگیری مینماید».

[1] در پراکسی معکوس یا Reverse Proxy درخواست کاربر (کلاینت) به چند سرور ارسال میشود.

برای مطالعه سایر مقالات در حوزه امنیت سایبری اینجا کلیک کنید.

منبع: csoonline