روتکیت (RootKit) یک بدافزار تقریباً غیر قابل شناسایی

روتکیت (RootKit) بد افزاری است که تقریبا غیرقابل شناسایی است اما هنوز هم میتوانید به مقابله با آن پرداخته، در برابرش بایستید و از اینکه کنترل سیستم رایانه شما را در دست گیرد جلوگیری کنید.

“روتکیت” یکی از سرسختترین انواع بدافزارهای مخرب میباشد که هکر به وسیله آن کنترل یک سیستم رایانهای را به دست گرفته و توانایی تغییر تنظیمات رایانه را دارد. تشخیص، شناسایی و حذف این بدافزار برای کاربر بسیار دشوار است و او متوجه حضور این بدافزار در سیستم نخواهد شد. حتی ممکن است سیستم شما نیز در حال حاضر به یک روتکیت آلوده باشد؛ در حالی که شما از وجود آن اطلاع ندارید. روتکیتها همواره در حال قدرتمندتر شدن و ناشناستر شدن هستند.

این بدافزارها خود را به فایلهای اصلی هسته سیستم عاملها چسبانده و با آنها اجرا میشوند. به عبارتی دیگر آنها جایگزین برنامههای اجرایی مهم سیستم عامل شده و حتی ممکن است جایگزین خود هسته هم شوند و به هکرها اجازه میدهند تا از طریق درب پشتی و پنهان شدن در عمق سیستم عامل به آن نفوذ کنند. بنابراین هکرها میتوانند هر زمان که مایل باشند از راه دور به هر بخش از دستگاه قربانی متصل شوند.

هکرهای مخرب اغلب از آنها برای استراق سمع بر روی رایانه شخصی شما استفاده میکنند، درست مانند “کیلاگرها” (keylogger)، یا از طریق باتنت و تهدیدات مشابه، به کنترل از راه دور رایانه شما میپردازند.

روتکیت، که یک نوع بدخیم تروجان است، میتواند علاوه بر اطلاعات شخصی شما، بر عملکرد رایانهتان نیز بهشدت تأثیر بگذارد.

روتکیت (RootKit) چیست؟

روتکیت (RootKit) از دو بخش “root” و “kit” تشکیل شده که از اصطلاحات سیستمعاملهای لینوکس/یونیکس هستند، جایی که “root” معادل مدیریت ویندوز است، در حالی که “kits” نرمافزار طراحی شده برای کنترل مدیریت (administrator) یا root یک رایانه شخصی، بدون اطلاع کاربر و صاحب آن میباشد.

هنگامیکه یک روتکیت، خود را بر روی کامپیوتر شما نصب میکند، همزمان با روشن شدن کامپیوتر، راهاندازی میشود. علاوه بر این، با دسترسی به ادمین رایانه، میتواند هر کاری را که بر روی دستگاهتان اعمال میکنید ردیابی کرده، ترافیک شما را اسکن کند، هر برنامهای را که بخواهد بدون رضایت و اطلاع شما نصب کند، منابع رایانهای را به سرقت ببرد یا آن را در یک “باتنت” (botnet) قرار دهد. درواقع این بدافزار به هکرها کمک میکند تا حضورشان را از چشم مدیران سیستمها مخفی نگه دارند.

Irk5 و Tornkit دو نوع از روتکیتهای مهمی هستند که پس از اینکه روی سیستم عامل قربانی نصب میشوند، خود را جایگزین سرویسهای مهم و حیاتی سیستم عامل میکنند. این روتکیتها برای سیستم عاملهای لینوکس نوشته شدهاند.

متأسفانه، همانطور که پیشتر اشاره شد، شناسایی روتکیتها بسیار دشوار است، زیرا آنها توانایی پنهانسازی بسیاری از فرایندها را دارند. آنها این کار را هم برای خود روتکیت و هم برای سایر بدافزارهای مخرب انجام میدهند.

راههای زیادی برای جستوجو و شناسایی انواع روتکیتها در یک سیستم وجود دارد. معمولاً این راهکارها از ابزارهایی استفاده میکنند که تمرکز آنها روی کشف و حذف نوعی خاص از روتکیت است و قادر به شناسایی بقیه روتکیتها نیستند.

همچنین با توجه به اینکه وجود یک روتکیت در سیستم شما، ممکن است باعث شود که سیستم رفتارهای مشکوکی از خود نشان د هد، بنابراین استفاده از یک نرمافزار نظارتی روی سیستم، میتواند این رفتارهای مشکوک را شناسایی و کشف کند. در این صورت نیز شما متوجه روتکیت شده و از پیشروی بیشتر آن جلوگیری خواهید کرد.

اما حذف روتکیت یک فرایند پیچیده است و برای حذف آنها، نیاز به یک آنتیویروس عالی و قدرتمند، همچنین یک اسکنر و حذفکننده تخصصی روتکیت است. حتی ممکن است قربانی مجبور به نصب مجدد سیستم عامل شود.

نحوه گسترش روتکیتها

در یک نگاه خوشبینانه، روتکیتها در نهایت امر برنامههای رایانهای هستند درست مثل هر برنامه دیگری که بهمنظور نصب و راهاندازی، باید اجرا شوند.

نحوه گسترش روتکیتها مانند تمام بدافزارهای دیگر است. مدیر یک سیستم ممکن است با باز کردن یک ایمیل یا کلیک روی یک لینک موجب ورود آنها به سیستم خودش شود. حتی ممکن است با باز کردن یک عکس یا فایل پیدیاف نیز سیستم شما به این بدافزار آلوده شود.

روتکیتها معمولاً از سه قسمت تشکیل شدهاند:

- (Dropper): کدهای مخرب را از سرورهای راه دور دریافت و روی سامانه قربانی نصب میکند.

- بارگذار (Loader): کدهای مخرب را در حافظه بارگذاری میکند.

- روتکیت (rootkit): کدهای مخرب تعریف شده را اجرا میکند.

درواقع dropper بخشی از ویروس است که خود حاوی آلودگی خاصی نیست اما وظیفهاش نصب کد آلوده بر روی دستگاه قربانی است. درواقع dropper یک برنامه یا فایل اجرایی است که روتکیت را نصب میکند. احتمالاً شما این برنامه را از طریق یک پیوست در یک ایمیل فیشینگ مشکوک یا از طریق یک دانلود مخرب از وبسایتی عجیب و غریب یا ناشناخته گرفته باشید.

لزوماً dropper یک برنامه اجرایی نیست و ممکن است به شکلهای دیگری نیز وارد عمل شود. فایلهایی مانند فایلهای PDF و اسناد متنی word میتوانند برای نصب و راهاندازی روتکیت طراحی شده باشند تا در صورت باز شدن بهصورت خودکار شروع به نصب روتکیت کنند و اگر این مرحله انجام شود، دیگر خیلی دیر شده است.

آلودگی به روتکیت میتواند از یک سند PDF یا فایل متنی Word ساده یا حتی از طریق منابع قانونی شروع شود.

با توجه به این مسئله، اگر درباره مطالبی که در اینترنت جستجو میکنید و حتی بیشتر از آن درباره برنامههایی که نصب میکنید بیتوجه باشید، تقریباً آلودگی شما به روتکیت قطعی است. تبهکاران سایبری در مورد نحوه پنهان کردن بدافزارهای مخرب خود میتوانند کاملاً خلاقانه و مبتکرانه عمل کنند.

گاهی اوقات شما با یک روتکیت آلوده میشوید که از منابع قانونی و مشروع آمده است. در سال ۱۳۸۳، شرکت سونی به صورت کاملاً غیرعمد و ناخواسته 22 میلیون لوح فشرده را به فروش رساند که روتکیت را بر روی رایانههای قربانیان نصب میکرد. این روتکیت که قرار بود از حقوق دیجیتال محافظت کند و مانع دانلود غیرقانونی فایلها شود، به یک ابزار برای انجام اقدامات مخرب تبدیل شده بود.

در سال ۱۳۹۴، شرکت «لنوو» (Lenovo) از روتکیتها برای نصب مجدد نرمافزار حذف شده بر روی کامپیوترهای فروختهشده خود و بهمنظور “ارسال اطلاعات قابل شناسایی و غیرشخصی در سیستم به سرورهای شرکت لنوو” استفاده کرد.

این روشهای تجاری نهتنها تهاجمی و غیراخلاقی هستند، بلکه حضور آنها یک تهدید امنیتی سایبری است؛ زیرا میتوان آنها را ربوده و برای مقاصد دیگری غیر از آنچه که برایش در نظر گرفته شدهاند استفاده کرد.

انواع ویروسهای روتکیت

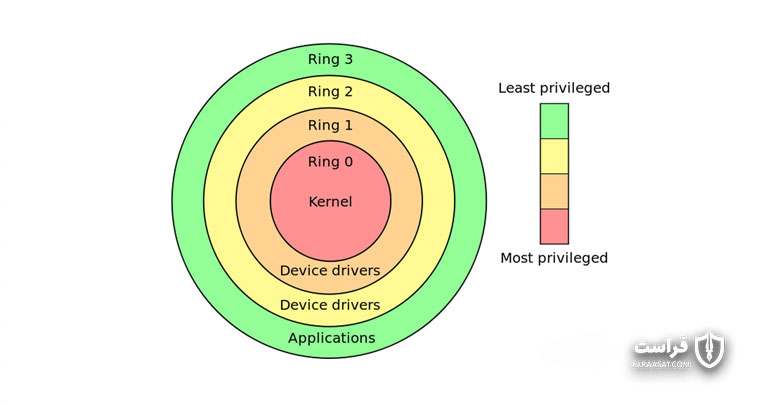

میزان آلودگی به روتکیت بر مبنای نوع آلودگی، عملکرد و مقاومت سامانه هدف و شدت نفوذ روتکیت به هسته مرکزی اندازهگیری میشود.

آلودگی در حلقه 3 نسبتاً سطحی است، زیرا این بخش تنها برنامههایی مانند «آفیس» (Microsoft Office) ، «فتوشاپ» (Photoshop) یا دیگر نرمافزارهای مشابه را آلوده میکند.

حلقه 1 و 2 لایههای عمیقتری مانند درایورهای کارت گرافیک ویدئویی یا سیستم صوتی شما هستند.

در عین حال، حلقه 0، سیستمعامل پایه را هدف قرار میدهد که هر چیز دیگری مانند «بایوس» (BIOS) یا «سیماس» (CMOS) را کنترل میکند. از آنجا که این بخش عمیقترین و سختترین بخش به جهت حذف این ویروس به شمار میرود، یک آنتیویروس (که عمدتاً در حلقه 3 عمل میکند)، دسترسی کامل به حلقه 1 را ندارد.

روتکیت هسته یا کرنل (kernel)

روتکیتهای کرنل باعث تغییر در عملکرد سیستمعاملتان میشوند. این نوع روتکیتها معمولاً کد خود را و گاهی ساختارهای داده خود را به بخشی از هسته سیستمعامل میافزایند که از آن به نام کرنل یاد میشود. ایجاد یک روتکیت تقریباً کاری پیچیده است، و اگر این کار نادرست انجام شود، تأثیری شدید بر عملکرد سیستم میگذارد. خبر خوب این است که تشخیص بیشتر روتکیتهای کرنل نسبت به دیگر انواع آن سادهتر است.

روتکیتهای کرنل قطعهای پیشرفته و پیچیده از بدافزارهای مخرب هستند و برای ایجاد یکی از آنها، به دانش فنی پیشرفتهای نیاز است. اگر روتکیت دارای باگها و اشکالات نرمافزاری متعددی باشد، این کار بهشدت بر عملکرد رایانه تأثیر میگذارد.

در نگاهی خوشبینانه، شناسایی یک روتکیت کرنل دارای باگ آسانتر است زیرا پس از نصب و راهاندازی آن، ردیفی از سرنخها و رد پاها را برای یک آنتیویروس یا ضد روتکیت بهجا میگذارد.

روتکیت سختافزار

روتکیتهای سختافزار بهجای هدف قرار دادن سیستمعامل، به سراغ نرمافزاری که بر روی اجزای سختافزاری خاصی اجرا میشوند، میروند. در سال ۱۳۸۸، یک گروه تبهکار اروپایی موفق به آلوده کردن کارتخوانها با استفاده از یک روتکیت سختافزاری شدند. این امر به آنها اجازه داد تا اطلاعات کارت اعتباری را به دست آورده و به خارج از کشور ارسال کنند.

این روتکیت توانست خودش را در هارد دیسک رایانه قربانی پنهان کند، سپس در هر یک از دادههای نوشته شده بر روی دیسک مداخله کند.

روتکیت مجازی یا هایپروایزر (Hypervizor)

روتکیتهای مجازی یک نوع توسعه یافته و جدید در میان روتکیتها هستند که از تکنولوژیهای نوینی استفاده میکنند. محققان امنیتی نخستین روتکیت را با اثبات این مفهوم ، در سال ۱۳۸۶ توسعه دادند که بسیار قدرتمندتر از سایر روتکیتهاست.

یک روتکیت هسته بهطور همزمان به عنوان سیستمعامل بوت میشود، اما یکروت کیت مجازی ابتدا خودش بوت و راهاندازی میشود، یک ماشین مجازی ایجاد میکند و تنها پس از آن، سیستمعامل را راهاندازی میکند.

برای درک بهتر این موضوع، روتکیت و فرآیند راهاندازی آن را مثل دوتا جعبه تصور کنید.

- در روتکیت هسته، اولین جعبه فرایند بوت شدن است. روتکیت، جعبه دوم است که به داخل جعبه اول میرود.

- در روتکیت مجازی، اولین جعبه خودِ روتکیت است. فرآیند بوت شدن، جعبه دوم است که در جعبه اول قرار دارد.

روت کیتهای مجازی نسبت به روت کیتهای هسته، کنترل بیشتری بر سیستم شما دارند و چون خیلی عمیق خود را درون دستگاه دفن و پنهان میکنند، حذف و خلاص شدن از شر آنها میتواند تقریباً غیرممکن باشد.

روتکیت بوت لودِر (Bootloader Rootkit) یا بوتکیت (Bootkit)

این نوع از روتکیت همزمان با راهاندازی سیستمعامل شما بوت میشود و رکورد راهانداز اصلی (MBR) (بخشی اصلی که به کامپیوتر شما میآموزد چگونه سیستمعامل را لود کند) یا رکورد راهانداز حجم (VBR) را آلوده میکند.

این نوع از روتکیت به دلیل اینکه، خودش را به رکوردهای راهانداز ذکرشده در بالا متصل میکند، در نمای سیستم فایل استاندارد نمایش داده نخواهد شد. در نتیجه، نرمافزارهای آنتیویروس و ضد روتکیت برای شناسایی این بدافزار، دچار مشکل خواهند شد.

حتی بدتر از همه اینها، ممکن است روتکیت رکوردهای بوت را تغییر داده و با حذف آنها، رایانه شما با خطر آسیب جدی مواجه شود.

روت کیت حافظه

«روتکیتهای حافظه» (Memory Rootkit) خود را در حافظه «رَم» (RAM) کامپیوتر شما پنهان میکنند. این نمونه نیز مانند روتکیتهای هسته، میتواند با اشغال منابع، عملکرد حافظه رَم رایانه شما را با تمام فرایندهای مخرب کاهش دهد.

روتکیتهای کاربردی و یا حالت کاربری (user-mode)

«روتکیتهای کاربردی» بسیار سادهتر و راحتتر از روت کیتهای هسته یا بوتکیتهای قابل شناسایی عمل میکنند. به این دلیل که آنها در داخل یک برنامه کاربردی و نه فایلهای حیاتی سیستم خود را مخفی میکنند.

به عبارتی دیگر، آنها در سطح برنامهها و نرمافزارهای استانداردی مانند رنگآمیزی (Paint)، وُرد (Word)، بازیهای رایانهای و… عمل میکنند، بدان معنی که یک آنتیویروس خوب یا ضد روتکیت احتمالاً بدافزار را پیدا خواهد کرد و سپس آن را حذف خواهد نمود.

خانوادههای روتکیت

اکثر مجرمان سایبری بدافزارهای مخرب جدیدی را کدنویسی نمیکنند، بلکه فقط از برنامههای مخرب موجود استفاده میکنند. اغلب اوقات، برخی تنظیماتی را بر روی روتکیت اعمال میکنند و بعضی از متخصصان ماهر هم کدهای مخرب خود را اضافه میکنند. به این مقوله «اقتصاد بدافزار» میگویند.

درست مانند اقتصاد واقعی، برخی از بدافزارها سهم بازار بیشتری نسبت به دیگران دارند. در این بخش، میخواهیم برخی از خانوادههای گستردهتر روتکیت را پوشش دهیم و بررسی کنیم.

اگر بهاندازه کافی شانس نیاوردید و از بخت بدتان با روتکیت آلوده شدید، به احتمال زیاد یکی از این نمونهها خواهد بود.

روتکیت زیرو اکسس (zeroaccess) یا “دسترسی صفر”

این روتکیت مسئول ایجاد یک باتنت زیرو اکسس است، که منابع رایانه شما را درست به مانند یک معدن برای استخراج بیتکوینهای موردنیازش تبدیل میکند و یا شما را به کلیک بر ایمیلهای تبلیغاتی فریبنده تشویق میکند.

محققان امنیتی تخمین زدهاند که باتنتِ زیرو اکسس 1 الی 2 میلیون کامپیوتر را شامل شده است. بخش بزرگی از این رایانهها، توسط مایکروسافت و همچنین سایر شرکتهای امنیتی و سازمانهای مربوطه از دور خارج شدهاند.

این نوع از روتکیتها هر چند به نسبت گذشته، تهدید آنچنانی نیستند، ولی هنوز هم انواع «روتکیتهای زیرو اکسس» در سراسر فضای مجازی در دسترس هستند و استفاده میشوند.

روت کیت TDSS / Alureon / TDL

زمانی تصور میشد که باتنت بر اساس «روتکیت TDSS»، دومین نمونه بزرگ از این نوع در جهان باشد. پس از اجرای اقداماتی قانونی، نتایجی حاصل شد و باتنت به دوره خاموشی خود وارد شد.

این قضیه تا حدی تأثیرگذار و الهامبخش بود که در تلاش برای مقابله با باتنت، حتی شرکت «کسپرسکی» (Kaspersky)، مدتی پس از آن نام برنامه حذفکننده روتکیت خود را «TDSSKiller» نامگذاری کرد.

با این حال، کدهای مخرب هنوز در فضای مجازی وجود دارند و به طور فعال استفاده میشوند. برخلاف روتکیت زیرو اکسس؛ TDSS به دنبال شکار اطلاعات شخصی شما مانند دادههای کارت اعتباری، حسابهای بانکی آنلاین، گذرواژهها، شماره امنیت اجتماعی و … است.

روتکیت «نکیورس» (Necurs)

روتکیت «نکیورس»، در حال حاضر یکی از بزرگترین باتنتهای فعال در سراسر جهان میباشد و در حال گسترش هرزنامههای باج افزار لاکی (Locky) و بدافزار مالی «دریدکس» (Dridex) است.

روتکیت «نکیورس» (Necurs)، از دیگر انواع بدافزارهای مخرب محافظت میکند و یک کامپیوتر را چنان در چنگال باتنت گرفتار میکند و تحت کنترل میگیرد که شما اطمینان حاصل کنید آلودگی پیشآمده دیگر قابل حذف و برطرف شدن نیست.

برخلاف روتکیتهای TDSS و زیرو اکسس، «نکیورس» یک باتنت فعال است و تبهکاران سایبری در پشت پرده آن در تلاش برای رشد آنها هستند.

اسکنرهایی برای شناسایی و نابودی روتکیتها

برنامههای آنتیویروس زمان زیادی را با زحمت و دشواری بسیار صرف میکنند تا یک روتکیت پیشرفته را پیدا کنند زیرا اساساً برای اینجور کارها طراحی نشدهاند. بنابراین بهتر است از یک آشکارکننده یا اسکنر مخصوص روت کیت استفاده کنید.

در اینجا میبینیم که این اسکنرها و حذفکنندههای روتکیت چه کارهایی را در این زمینه میتوانند انجام دهند:

از HitmanPro برای اسکن روت کیت استفاده کنید.

HitmanPro دومین اسکنرِ بدافزار رایج با قابلیتهایی گسترده میباشد. این اسکنر میتواند روتکیتهایی را پیدا و حذف کند که آنتیویروس آنها را نادیده گرفته است.

خوشبختانه برنامه HitmanPro دارای رابط کاربری ساده و یک فایل نصب کننده کوچک است. این نرمافزار نیز در ابتدا بهصورت نسخه تریال (Trial Version) یا با محدودیت زمانی نصب میشود یعنی برای 30 روز رایگان است و پس از آن شما مجبور به خرید مجوز کامل نرمافزار خواهید بود.

Norton Power Eraser یک برنامه ضدِ روتکیت مفید است

Norton Power Eraser یک ابزار امنیتی رایگان ارائه شده توسط «نورتون» (Norton) است. قابلیت اسکنِ ترافیک آن بالاتر از حد متوسط است، اما گرایشی بیش از حد به تهاجمی بودن دارد. به این ترتیب، احتمال بالقوهای برای نمایش نتایج مثبت کاذب توسط این برنامه وجود دارد، بنابراین هنگام استفاده از آن، بسیار محتاط باشید.

رابط کاربری آن نسبتاً ساده است. اگر میخواهید مطمئن شوید که این برنامه در حال اسکن کردن روت کیتها نیز میباشد یا خیر، ابتدا به «تنظیمات» بروید و مطمئن شوید که گزینه «Include Rootkit Scan» را تیک زده باشید.

UnHackMe نرمافزاری با قابلیت تشخیص روتکیت

یک نرمافزار اشتراکگذاری با قابلیتهای نظارت است، به این معنی که هر زمان که یک روتکیت را در تلاش برای هک کردن و باز کردن راه خود به کامپیوتر شما تشخیص دهد، میتواند در این مورد هشدار داده و شما را باخبر کند. این نرمافزار نیز در ابتدا بهصورت نسخه تریال (Trial Version) یا با محدودیت زمانی نصب میشود یعنی برای 30 روز رایگان است و پس از آن شما مجبور به خرید مجوز کامل نرمافزار خواهید بود.

اگر شما فقط میخواهید اسکنهای استاندارد و معمولی را انجام دهید، رابط کاربری نسبتاً ساده این نرمافزار برایتان کافی خواهد بود، اما اگر شما یک کاربر با تجربهتر هستید، رفته رفته و بهتدریج، قابلیتهای اضافی بسیار زیادی، مانند حذف کلید رجیستری، ارسال نتایج و ذخیره آنها به عنوان یک فایل متنی با فرمت TXT و یا غیرفعال کردن آتوران (autorun) برنامهها را در آن خواهید دید.

GMER یک روتکیت یاب به تمام معنا میباشد

احتمالاً شما هرگز در مورد این برنامه چیزی نشنیدهاید، اما برای معرفی آن همین کافی است که بگوییم آنقدر خوب بود که باعث شد به عنوان بخش ضد روتکیت آنتیویروس معروف «آواست!» (!Avast) در نرمافزار «آواست! آنتی روتکیت» (Avest! Antirootkit) قرار داده شود.

اما قضیه تنها این نبود؛ بلکه آنقدر کار نرمافزار GMER در پیداکردن و از بین بردن روتکیتها و اثرات مخرب آنها خوب بوده که حتی مجرمان سایبری حملات دیداس (DDoS) را علیه سایت میزبانِ GMER انجام دادند تا کاربران نتوانند آن را دانلود کنند.

حمله ddos یا dos مخفف (denial of service attack) به زبان ساده یعنی سرازیر کردن تقاضاهای زیاد به یک سرور (کامپیوتر قربانی یا هدف) و استفاده بیش از حد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) به طوری که سرویس دهی عادی آن به کاربرانش دچار اختلال شده یا از دسترس خارج شود.

اما هکرهای مخرب در همین حد کار خود را متوقف نکردهاند بلکه بهمنظور مبارزه و متوقف کردن GMER، روتکیتهایی برای شناسایی GMER طراحی شدهاند و از ابتدای کار از فعال شدن آن جلوگیری میکنند. اگر زمانی این اتفاق برای شما رخ داد، خیلی ساده کافیست فایل را به iexplorer.exe تغییر نام دهید تا روتکیت را فریب دهید.

GMER، به همان اندازه که مؤثر و کارآمد است، نیاز به دانش کامپیوتری بسیار پیشرفتهای دارد تا از جنبهها و قابلیتهای مؤثر خودش استفاده کند، زیرا شما باید پروسه های مخرب را به درستی شناسایی کنید.

نکته مهم در اینجا این است که GMER در شناسایی روتکیتها و نه در حذف آنها بسیار عالی است، بنابراین به احتمال زیاد شما در کنار آن نیاز به یک حذفکننده اختصاصی روتکیت نیز خواهید داشت.

اگر شما فقط یک کاربر معمولی هستید، بهشدت توصیه میکنیم از ویژگی اسکن استفاده کنید و نتایج آزمایشی را ذخیره کنید. بعداً میتوانید این نتایج را به یک انجمن تخصصی امنیت سایبری برای مشاوره تخصصی ارسال نمایید.

شکارچی رایانههای شخصی (PCHunter)

ابزاری دیگر برای کاربرانی که از لحاظ فنی مهارت بیشتری دارند. PCHunter میتواند اطلاعات زیادی در مورد کارهای درونی کامپیوتر شما مانند پروسهها و ثبتهای رجیستری ارائه دهد.

با این حال، مانند GMER، هنگام استفاده از آن باید دو برابر حالت معمولی محتاط باشید، در غیر این صورت ممکن است آسیبهای ناخواستهای را به سیستمعامل و رایانه خودتان وارد نمایید.

Kaspersky TDSSKiller (کشنده روت کیت TDSS کسپرسکی)

Kaspersky TDSSKiller یک شکارچی قدیمی روتکیت است اما هنوز هم جواب میدهد. همانگونه که از نام این برنامه پیداست، توسط «لابراتوار کسپرسکی» (Kaspersky Lab) و برای حذف خانواده TDSS و Aileron از روتکیتها توسعه یافته و قابلیت آن برای تمیز کردن سایر روتکیتها نیز گسترش یافته است.

متأسفانه، کسپرسکی آنرا به طور مداوم آپدیت و بهروز نکرده است، اما هنوز هم در حذف و برطرف نمودن آلودگی به روتکیت مؤثر و کارآمد است.

از یک آنتیویروس خوب برای حذف روتکیت از رایانه خود استفاده کنید

در گذشته، توسعهدهندگان آنتیویروسها، ابزارهای جداگانهای برای حذف روتکیتها داشتند. با گذشت زمان، این ابزارها و قابلیتها در محصولات جدید به آنتیویروس اصلی خود متصل شدهاند. چنین سرنوشتی در روتکیتیابهای معروف توسعهدهندگانی از قبیل Avast، AVG و دیگر توسعهدهندگان اتفاق افتاد و به تدریج همهگیر شد.

یک آنتیویروس خوب میتواند تمام تفاوتهای محسوس در حذف روتکیت را ایجاد کند.

فرایند حذف روتکیت

در این مقاله، تا به اینجا ما تمام اصول اساسی و اطلاعات مهم را پوشش دادهایم و به آنها پرداختهایم، اما دقیقاً چگونه شما یک روتکیت را حذف میکنید؟

در ابتدا، همانطور که قبلاً نیز گفته شد، روتکیتها در زمینه حذف و پاک شدن از کامپیوترها سرسختترین و دشوارترین انواع بدافزارهای مخرب هستند.

از اینرو، هیچ یک از روشهای زیر در تعمیر و پاکسازی رایانه شما از شر روتکیتها 100٪ تضمینشده نیستند.

قبل از هر چیز، از همه اطلاعات و دادههای مهم خود، یک نسخه پشتیبان تهیه کنید

نیازی به گفتن نیست که چگونه ممکن است روتکیت به شروع فرآیند حذف از جانب شما واکنش نشان دهد. محتملترین حالت این است که ممکن است یک روتکیت اقدامات دفاعی داشته باشد که در چنین مواقعی با استفاده از آن، اطلاعات رایانه شما را پاک کند یا آن را کاملاً غیرقابل استفاده نماید.

ممکن است از خودتان بپرسید «آیا احتمال دارد که روتکیت نسخه پشتیبان را نیز آلوده کند؟». بله، ممکن است و پاسخ این سؤال مثبت خواهد بود.

روتکیت و بدافزارهای مخرب، دیگر فایلها را بر روی کامپیوتر شما آلوده نمیکنند، به این معنی که آنها یک فایل متنی یا تصویری را که قبلاً پاکسازی و رفع آلودگی شده است را دوباره آلوده نمیکنند، بنابراین سیستم شما کاملاً ایمن خواهد بود مگر اینکه از خود روتکیت و بدافزارها نیز پشتیبان گیری کنید.

کامپیوتر خود را در حالت ایمن با قابلیت اتصال به شبکه بوت کنید

برخی از روتکیتها ممکن است سعی کنند از نصب یک محصول یا نرمافزار امنیتی جلوگیری کنند یا اقداماتی را برای حذف آن انجام دهند. اگر این اتفاق رخ بدهد، باید رایانه خود را در حالت ایمن با قابلیت اتصال به شبکه (Safe Mode with Networking) راهاندازی مجدد (Restart) نمایید تا از این طریق دسترسی روتکیت را محدود کند.

برای راهاندازی کامپیوتر خود در حالت ایمن با قابلیت اتصال به شبکه، باید کلید F8 را در صفحه راهانداز ویندوز بفشارید.

با استفاده از ابزارهای مختلف وجود روتکیتها را اسکن نمایید

خانوادههای روتکیت زیادی وجود دارند مانند TDSS، Aileron یا ZeroAccess. اگرچه هیچ اسکنر روتکیتی که بتواند همه آنها را پیدا کند وجود ندارد، اما با استفاده از ترکیبی از اسکنرهای اجرایی و آنهایی که به طور بالقوه کاربران تقاضای آنها را دارند، شما میتوانید قدرت یک اسکنر را با ضعف دیگری همپوشانی کنید.

به همین دلیل توصیه میکنیم از همه این اسکنرها استفاده کنید:

- Kaspersky TDSS Killer

- UnHackMe

- Norton Power Erase، با ذکر این نکته مهم که کمی در مورد تشخیص مثبت کاذب توسط این اسکنر، محتاطانه عمل کنید.

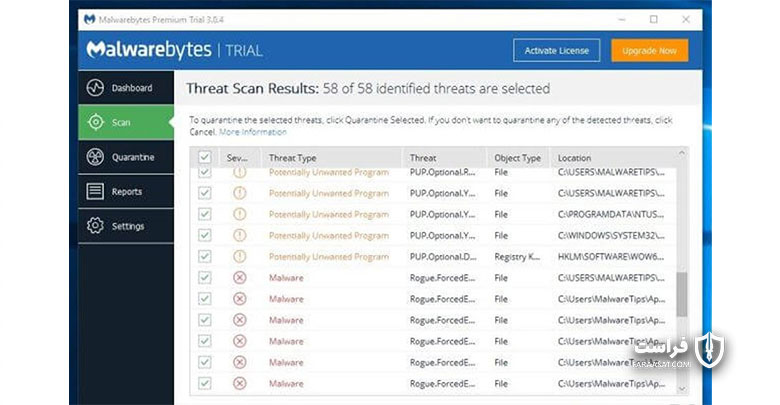

یکی دیگر از برنامههایی که پیشنهاد میکنیم آن را نصب کنید “ضد روت کیت مالوربایتس” (Malwarebytes Antirootkit) است. این برنامه علاوه بر اینکه قادر به اسکن و حذف هر نوع روت کیتی میباشد، دارای یک ویژگی بسیار مفید است که باعث برطرف شدن آسیبهای روتکیت به سیستمعامل ویندوز شما میشود.

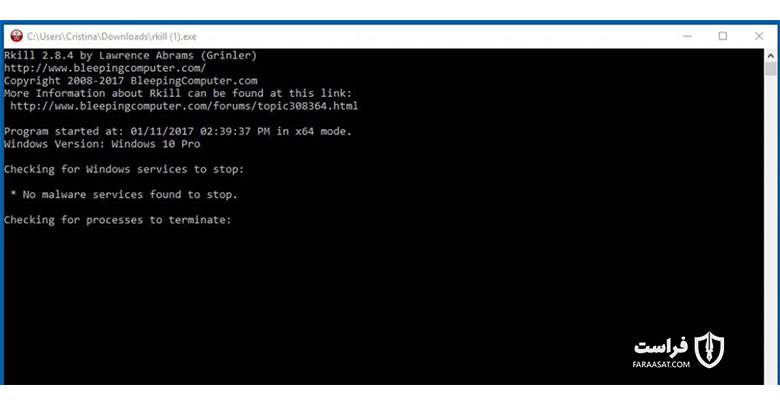

با استفاده از Rkill هر نوع بدافزار بجای مانده از روتکیتها را متوقف کنید

صرفاً حذف یک روتکیت، پاکسازی کامل رایانه شخصی شما را تضمین نمیکند. احتمالاً روتکیت با انواع دیگر بدافزارهایی که هنوز فعال هستند وارد سیستم شما شده است و شاید هم برای مقاومت در برابر فرآیند حذف بدافزارهای مخرب طراحی شده است.

به همین دلیل توصیه میکنیم از Rkill برای متوقف کردن هرگونه فرایندهای مربوط به بدافزار استفاده کنید، بنابراین برنامههای حذف بدافزارهای مخرب میتوانند وارد عمل شده و رایانه شما را نجات دهند.

نکته مهم: پس از استفاده از Rkill، کامپیوتر خود را مجدداً راهاندازی نکنید چرا که ممکن است بدافزار بعد از بوتآپ دوباره رایانه؛ باز هم راهاندازی شود.

از ضد بدافزار Malwarebytes و HitmanPro استفاده کنید تا بدافزارهای بجای مانده را پاک کنید

به طور معمول این برنامهها بهصورت نسخههای قابلفروش منتشر میشوند، اما در ابتدا میتوانید نسخه تریال و یا 30 روزه آنها را نیز نصب کنید که پس از خریداری کامل آن، تمامی قابلیتهای این بدافزارها برای استفاده در دسترس قرار میگیرند.

Malwarebytes Anti-Malware نرمافزار حذف بدافزارهای مخرب عمومی است، در حالی که HitmanPro در رده دوم اسکنرهای بدافزار رایج و کارآمد قرار دارد.

تا به اینجا، کامپیوتر شما باید در نهایت تمیزی و عاری از بدافزارهای مخرب باشد. اما اگر نوع خاصی از روتکیت که در بایوس (BIOS) یا سختافزار رایانه شما پنهان میشود رایانه شما را مورد حمله قرار داده باشد، همهچیز ممکن است پیچیده شود و کارتان سختتر از اینها باشد.

اگر یک روتکیت درگیر با بایوس یا سختافزار دارید چهکاری بایستی انجام دهید

اگر آنقدر شما بدشانس بودهاید که از طریق یک روتکیت بایوس یا سختافزار آلوده شده باشید، شانس اینکه فرایند حذف بدافزارهای مخرب توسط ضد روتکیتهای استاندارد قابل انجام باشد کمتر خواهد بود.

در این شرایط، بهترین گزینه شما این است که یک حمله اتمی را به روت کیت شروع کنید. این به این معنی است که شما باید اطلاعات خود را کاملاً پاک کنید، سپس سیستمعامل رایانه را مجدداً نصب کنید.

چگونه یک ویندوز را تمیز و بدون هرگونه بدافزار نصب کنیم

قبل از اینکه درایو خود را فرمت کرده و پاک کنید، مطمئن شوید که از هر فایل و اسناد مهمی که ممکن است آنها را نیاز داشته باشید یک نسخه پشتیبان گرفتهاید.

سپس، مطمئن شوید که عملیات پاک کردن را به طور کامل انجام دادهاید. این کار به آن آسانی که به نظر میرسد نیست، زیرا وقتی شما کلید ترکیبی” Delete + Clear Recycle Bin ” را برای پاک کردن فایلها میزنید، در حقیقت ویندوز همه اطلاعات شما را پاک نمیکند.

اگر گرفتار آلودگی به روتکیت از نوع بایوس شدهاید، چه کاری باید انجام دهید؟

روتکیت بایوس، احتمالاً بدترین نوع آلودگی است که ممکن است شما گرفتارش شوید. (بهاستثنای روتکیت مجازی، که بحث آن کاملاً جداگانه است).

در این مواقع، بدترین بدشانسی که ممکن است بیاورید این است که حتی پاک کردن کامل و نصب مجدد ویندوز قادر به حذف روتکیت بایوس نباشد.

بهترین اقدام ممکن در این مواقع این است که درایو بایوس را فلش کنید. این بدان معنی است که شما به طور مؤثر نرمافزار بایوس را پاک کرده و یک نوع جدیدش را نصب کنید.

چگونه از آلوده شدن به روتکیت جلوگیری کنیم

آلودگی به روتکیت ممکن است مشکلزا و بسیار مقاوم باشد، اما در نهایت آنها فقط برنامههایی مانند بسیاری از انواع دیگر بدافزارهای مخرب هستند. این بدان معنی است که آنها فقط پس از اینکه شما به نحوی برنامههای مخرب راهانداز روتکیت را اجرا کردید کامپیوتر شما را آلوده میکنند.

در اینجا برخی از اقدامات اساسی که باید دنبال کنید تا مطمئن شوید که شما با یک روتکیت آلوده مواجه نیستید را معرفی میکنیم و در نتیجه از همه این مراحل حوصله سر بر و وقتگیر برای از بین بردن روتکیت اجتناب کنید.

مراقب حملات فیشینگ (Phishing) و یا اسپیر فیشینگ (Spear Phishing) باشید

فیشینگ (Phishing) یکی از رایجترین روشها برای آلوده کردن رایانه افراد قربانی با بدافزارهای مخرب است. هکرهای مخرب به راحتی لیست بزرگتری را از ا%