پیشبینی، پیشگیری، تشخیص و عکسالعمل در برابر باج افزارها

بسیاری از سازمان ها هنوز هم در زمینه امنیت سایبری از یک رویکرد قدیمی و منسوخ شده پیروی میکنند و برای محافظت از زیرساختهای خودشان فقط متکی بر یک محیط دفاعی هستند. توصیه ما دنبال کردن یک رویکرد قویتر و تکرار شونده است که میتوان آن را به چهار مرحله زیر تقسیم کرد:

- پیشبینی: مخاطراتی که سازمان شما را تهدید میکنند، شناخته و درک کنید؛ سطح حمله را شناسایی کرده و نقاط ضعف را مشخص کنید.

- پیشگیری: سطح حمله را به حداقل رسانده و از حوادث پیشگیری کنید.

- تشخیص: مخاطرات و حوادث را تشخیص داده، آنها را تفکیک کرده و با آنها مقابله کنید.

- عکسالعمل: نسبت به تهدیدهای امنیتی واکنش نشان داده و آسیب ناشی از آنها را به حداقل برسانید. حوادث را تحلیل کرده و درس بگیرید.

توضیح هر یک از این مراحل به شرح زیر است:

– پیشبینی: در این مرحله، تجزیه و تحلیل کاملی از مخاطرات تهدیدکننده سازمان انجام میشود تا سطح حمله برای زیرساختهای آن را مشخص کند. از یافتههای این تجزیه و تحلیل، به منظور برنامهریزی جهت ایجاد یک محیط دفاعی مستحکم برای سازمان استفاده میشود.

– پیشگیری: در این مرحله، راهکارهای دفاعی مستقر میشوند تا زیرساختها را تقویت کرده و سطح حمله را کاهش دهند. نرم افزارهای امنیتی لازم نصب میشوند، آسیبپذیریها وصله شده، کارمندان آموزش میبینند و فرهنگ امنیت کلی سازمان بهبود پیدا میکند.

– تشخیص: در این مرحله، زیرساختها بادقت تحت نظارت قرار میگیرند تا هرگونه علایم نشان دهنده نفوذ یا سایر رفتارهای مشکوک، شناسایی شوند تا بتوان رخنههای امنیتی را بادقت و سرعت شناسایی کرد.

– عکسالعمل: در این مرحله، مدارک مربوط به جرمیابی بررسی میشوند تا مشخص شود نفوذ چگونه رخ داده و چه تأثیراتی بر سیستمها، دادهها و زیرساختها داشته است. فرایند پاسخ به حادثه آغاز میشود تا محیط را به وضعیتی که از قبل به عنوان وضعیتی خوب شناسایی شده است برگرداند و هر مشکل امنیتی به وقوع پیوسته، برطرف شود. یافتههای این مرحله هم به مرحله پیشبینی بعدی تزریق میشود.

لازم به ذکر است که این چرخه همواره ادامه خواهد داشت. در این مقاله به بررسی این که چگونه میتوان از این رویکرد امنیتی برای مقابله با یک مخاطره قابل توجه، یعنی باج افزارها استفاده کرد خواهیم پرداخت.

امنیت سایبری و باج افزارها

در حال حاضر، باج افزار یکی از برجستهترین مخاطرات امنیت سایبری محسوب میشود. با این حال، در این زمینه هم مثل سایر مخاطرات امنیتی، داشتن یک رویکرد چهار مرحلهای (پیشبینی، پیشگیری، تشخیص و عکسالعمل) میتواند به سازمان ها کمک کرده تا در برابر مخاطرات باج افزاری نیز از خود دفاع کنند، با آنها مقابله کرده و در صورت وقوع چنین حملاتی بتوانند به سرعت شرایط را به آخرین وضعیت صحیح قبل از خرابی بازیابی کنند.

در چند سال اخیر، نرم افزارهای مخربی به نام باج افزار توجه زیادی را از سوی رسانههای خبری به خود جلب کردهاند زیرا شرکتها و سازمان های مهم اعلام کرده اند که عملکرد آنها تحت تأثیر چنین تهدیدی قرار گرفته است. چند نمونه از کسبوکارهایی که تحت تأثیر این حملات قرار گرفته اند شامل بیمارستان ها، دانشگاهها و شرکتهای بینالمللی بزرگ هستند.

با وجود ماهیت خطرناک این حملات، راه ورود آنها به دستگاه کاربر با روشهای مورد استفاده توسط کاربر، با سایر مخاطرات امنیتی تفاوتی ندارد. باج افزارها عمدتاً به دو روش زیر منتشر میشوند:

- ایمیلهایی که کاربران را فریب میدهند تا یک پیوست مخرب را باز کنند.

- کیت های اکسپلویتی که به صورت مخفیانه هنگام بازدید کاربر از یک وب سایت، عامل مخاطره را بر روی دستگاه وی دانلود میکنند.

مسیر نفوذ باج افزار به دستگاه کاربران نسبتاً قابل پیشبینی است و میتوان به خوبی آن را شناسایی کرده و برطرف کرد. برای انجام این کار، نیاز به شناسایی نقاط ضعف بالقوه دستگاه و تنظیم و نصب سازوکارهای دفاعی مناسب وجود دارد؛ هم جهت مسدود کردن تلاشهای صورت گرفته برای نفوذ و هم برای صدور هشدار در صورت وقوع هرگونه رخنه.

رویکرد چهار مرحلهای گفته شده به این معنا است که حتی در صورت موفقیت یک تهدید به دور زدن سازوکارهای حفاظتی، همه چیز از دست نرفته است. هنوز هم میتوان دستگاه آلوده شده را شناسایی و تفکیک کرد تا با آسیبهای احتمالی مقابله شود. از یافتههای بررسیهای انجام شده بر روی دستگاه می توان برای تقویت هر چه بیشتر زیرساخت شرکت جهت مقابله با حوادث آینده استفاده کرد.

پیشبینی

- نرم افزارهای آسیبپذیری را که میتوانند به عنوان نقطه ورود و نفوذ به دستگاهها، دادهها یا شبکه محلی عمل کنند را شناسایی کنید.

- تنظیمات نرم افزاری را که میتوان برای رسیدن به بیشترین سطح امنیت تغییر داد، شناسایی کنید.

- الگوهای رفتاری کاربران و میزان آگاهی امنیتی آنها را ارزیابی کنید.

پیشگیری

- به صورت منظم از اطلاعات، پشتیبان گیری کرده و مطمئن شوید که این نسخههای پشتیبان، سالم و قابل بازیابی هستند.

- تمام نرم افزارهای نصب شده را به صورت منظم وصله کنید.

- از نرم افزارهای امنیتی قوی و چندلایه استفاده کنید.

- به کاربران درباره اقدام های امنیتی ایده آل و آگاهی از مخاطرات آموزش دهید.

تشخیص

- از نرم افزارهای امنیتی مجهز به قابلیتهای تحلیل رفتار استفاده کنید تا رفتارهای مشکوک صورت گرفته بر روی دستگاههای شبکه محلی را شناسایی کنید.

- منابع (دستگاهها و اجزای به اشتراک گذاشته شده در شبکه) متصل به دستگاه آلوده را شناسایی کنید تا آسیبهای احتمالی به حداقل برسد.

- تغییرات صورت گرفته بر روی دستگاه آلوده در اثر حمله را شناسایی کنید.

عکسالعمل

- بلافاصله دستگاه آلوده را از شبکه محلی و اینترنت جدا کنید.

- تمام دستگاههای آلوده، قسمتهای به اشتراکگذاری شده در شبکه و رسانه ذخیره ساز ابری را بررسی کرده تا شواهد احتمالی خطر را در آنها شناسایی کنید.

- دستگاههای آلوده را بررسی کنید تا مشخص شود عامل آلودگی چگونه توانسته است نصب و اجرا شود.

درباره باج افزارها

باج افزار، نرم افزار مخرب یا بدافزاری است که کنترل دستگاه یا دادههای کاربر را به دست گرفته و برای برگرداندن دسترسی کاربر به سیستم یا محتوای گروگان گرفته شده، از او درخواست پرداخت وجه میکند.

باج افزار نوعی نرم افزار تبهکارانه است؛ یعنی برنامههای مخربی هستند که توسط یک فرد یا گروهی از مجرمان سازمان یافته جهت دریافت پول از کاربر موردنظر از آنها استفاده می شود.

باج افزارها به صورت کلی، دو دسته هستند: باج افزار کریپتو و باج افزار با تم پلیسی. نوع باج افزارها بر اساس مدل تهدید مورد استفاده جهت متقاعد کردن کاربر به پرداخت باج متفاوت است. در روش تم پلیسی، باج افزار سعی میکند کاربر را به این باور برساند که به دلیل ارتکاب یک جرم باید مقداری جریمه پرداخت کند اما در روش کریپتو، از ترس کاربر درباره این که هیچ وقت نتواند به دستگاه یا محتویات آن دسترسی پیدا کند، سوءاستفاده میشود.

خانوادهها یا مجموعههای مختلفی از نرم افزارها با شباهتهای مختلف وجود دارند که میتوان آنها را در یک گروه قرار داد. هر خانواده ویژگیهای خاص خود را دارد از جمله روش آلوده کردن دستگاه، نوع فایلهایی که هدف قرار میگیرند، نحوه درخواست پرداخت و غیره.

دانستن خانواده باج افزاری که در یک حادثه مورد استفاده قرار میگیرد، جهت تشخیص گام بعدی برای مقابله با آسیبها و پاکسازی مخاطره از دستگاه آلوده ضروری است.

انواع باج افزار

-

باج افزار کریپتو (یا ارز رمزپایه)

ویژگیها: امکان دسترسی به دستگاه یا فایلهای رمزنگاری شده، بدون در اختیار داشتن کلید رمزگشایی وجود ندارد. پیامی نمایش داده میشود که در آن اعلام میشود دستگاه یا فایلها رمزنگاری شدهاند، به همراه دستورالعملهایی برای پرداخت باج.

برخی باج افزارهای کریپتو اقدام های دیگری هم انجام میدهند، مثل حذف فایلها در صورت عدم پرداخت مبلغ خواسته شده یا پرداخت نکردن آن در بازه زمانی تعیین شده توسط مهاجم.

خانوادههای مهم: Locky، CryptoWall، TeslaCrypt، Petya و Jigsaw.

-

باج افزارهای دارای تم پلیسی

ویژگیها: پیامی نمایش داده میشود که در آن نوشته شده فایلها یا دستگاه توسط مقام های قانونی قفل شدهاند. این پیام، حاوی دستورالعملهایی برای پرداخت جریمهای است که به ظاهر برای مقامات قانونی ارسال میشود.

بعضی از باج افزارهای دارای تم پلیسی، دستگاه یا فایلها را رمزنگاری میکنند. برخی دیگر نیز دسترسی به دستگاه یا فایلها را تغییر میدهند تا به نظر برسد که قفل شدهاند. سایر آنها نیز فقط یک پیامی را نمایش میدهند.

خانوادههای مهم: Reveton، Browlock و Urausy.

نحوه انتشار باج افزارها

– ایمیل هرزنامه و فیشینگ

– کیت اکسپلویت

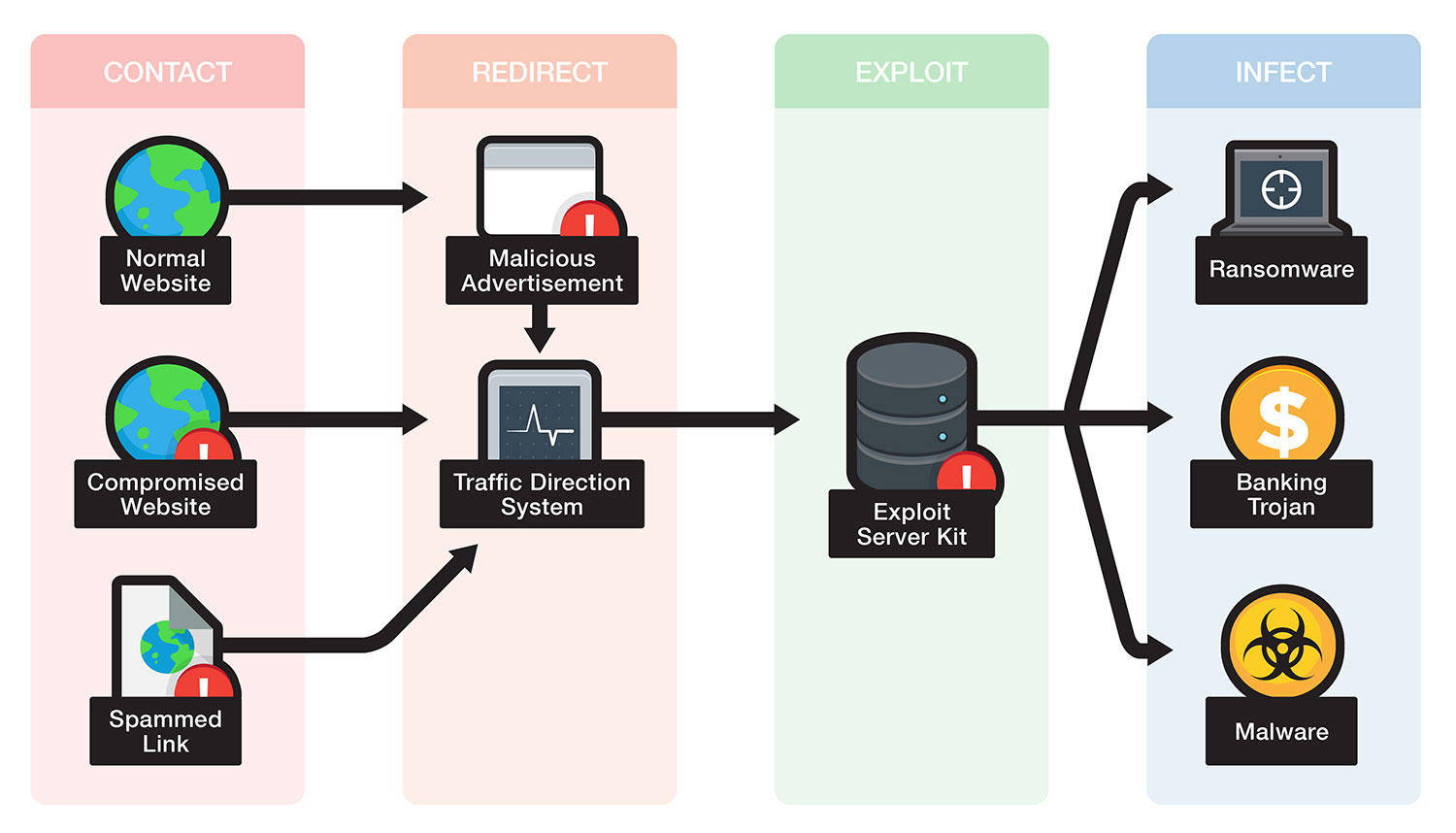

کیت های اکسپلویت یکی دیگر از روشهای متداول برای توزیع و انتشار باج افزارها هستند. کیت های اکسپلویت، جعبه ابزارهایی هستند که مهاجمان بر روی یک وب سایت قرار میدهند. بعضی وقت ها این سایتها عمداً برای اهداف خرابکارانه طراحی میشوند و در برخی مواقع نیز این وب سایتها در واقع سایتهای مجاز و معتبری هستند که آلوده شدهاند. پس از نصب کیت اکسپلویت، دستگاه بازدیدکنندگان سایت مورد بررسی قرار میگیرد تا آسیبپذیریهای احتمالی آنها شناسایی شود. اگر نقصی پیدا شود، کیت اکسپلویت از آن برای دانلود باج افزار بر روی دستگاه سوءاستفاده میکند.

پیامدهای باج افزارها

- رمزنگاری دستگاه یا فایلها

باج افزار کریپتو (و برخی باج افزارهای دارای تم پلیسی) با استفاده از یک الگوریتم محاسباتی، فایلها را رمزنگاری میکنند تا محتوای آن را به حالتی درآورند که استفاده از آن بدون کلید رمزگشایی ممکن نباشد. در واقع، کاربر برای به دست آوردن کلید مورد نیاز جهت بازیابی محتوا، به عاملان این حمله مقداری پول ارسال میکند.

- خرابکاری در دستگاه

برخی خانوادههای باج افزاری مخرب، در صورت عدم پرداخت باج (یا پرداخت نکردن آن در بازه زمانی مشخص) تمام فایلهای آلوده را از بین برده و پاک می کنند. اگر این فایلها شامل فایلهای سیستم عامل یا بخشهای مهم دستگاه باشند، این امر میتواند منجر به بیاستفاده شدن کامل دستگاه یا تخریب آن شود.

- درخواست پرداخت

بیشتر وقت ها درخواست میشود که مبلغ باج با سیستمهای پرداخت وجه الکترونیکی خاص (به عنوان مثال Ukash یا MoneyPak) یا با ارزهای رمزپایه دیجیتال مثل بیت کوین پرداخت شود. این گزینهها به این دلیل انتخاب میشوند که ردیابی پرداختها و دستگیری مجرمان و عاملین اجرای حمله باج افزاری سخت تر شود.

برای بعضی کاربران، اجبار به استفاده از ارزهای رمزپایه دردسرآفرین است چون ممکن است این افراد دانش یا ابزارهای لازم را برای به دست آوردن مبلغ درخواست شده نداشته باشند.

در بیشتر وقت ها به کاربر، یک مهلت مشخص داده میشود که پس از گذشت این مدت زمان، مهاجم اقدام های تلافی جویانهای را انجام میدهد.

پیشبینی باج افزارها

معمولاً باج افزارها از آسیبپذیریهای نرم افزاری و رفتارهای انسانی برای دسترسی به یک دستگاه یا شبکه استفاده میکنند. بنابراین زیرساختهای سازمان خودتان را بر اساس همین موضوع ارزیابی کنید.

– طبیعت انسانی

در بسیاری از وقت ها ایمیلهای مورد استفاده برای انتشار باج افزارها طوری طراحی میشوند که شبیه پیامهای واقعی و بدون مشکل به نظر برسند تا کاربر آنها را قابل اعتماد تصور کند. کاربر در نهایت فریب خورده و بر روی فایل پیوست کلیک میکند و سیستم او آلوده میشود.

به این روش، «مهندسی اجتماعی» هم گفته میشود که با وجود سادگی، بسیار کارآمد است. برای ارزیابی میزان آسیبپذیری کاربران یک سازمان در برابر حمله مهندسی اجتماعی باید این موارد را در نظر داشت:

- آیا به صورت منظم به کاربران درباره کمپینهای هرزنامه ای که ممکن است آنها را تحت الشعاع قرار دهند، اطلاعرسانی میشود؟

- برای چه کاربرانی احتمال دریافت ایمیل از منابع ناشناس بیشتر است؟

- آیا کاربران میتوانند تفاوت بین یک ایمیل مجاز و ایمیل جعلی شبیه آن را درک کنند؟

- آیا سازوکار سادهای جهت گزارش دادن ایمیلهای مشکوک برای کاربران وجود دارد؟

– آسیب پذیری های نرم افزاری

کیت های اکسپلویت توزیع کننده باج افزار تنها در برابر نرم افزارهایی که آسیبپذیریهای وصله نشده داشته باشند، کارآمد هستند. بنابراین ارزیابی تمام نرم افزارهای مورد استفاده در شبکه، تنها راهکار دفاعی کارآمد برای مقابله با نفوذ مبتنی بر آسیبپذیری است. ارزیابی سطح حمله مرتبط با نرم افزارها مستلزم پرسیدن چنین سؤال هایی است:

- چه دستگاههایی از طریق اینترنت، قابل دسترسی هستند و چه برنامههایی بر روی آنها نصب شده است؟

- این برنامهها هر چند وقت یک بار بهروزرسانی میشوند؟ آیا جدیدترین بهروزرسانیهای امنیتی بر روی آنها نصب شده است؟

- آیا کاربران میتوانند به صورت دستی، نصب بهروزرسانی را به تعویق انداخته یا مانع از اجرای آن شوند؟

- آیا این دستگاهها، نرم افزار امنیتی یا سازوکاری دارند که از آنها در برابر آسیبپذیریهای جدید (روز صفر) که هنوز وصله ای برای آنها ارایه نشده است، محافظت کنند؟

تذکر ویژه

پلت فرم توسعه یافته جاوا و فلش پلیر جزو برنامههای بسیار محبوبی هستند که بر روی میلیونها دستگاه در سراسر جهان وجود دارند. متأسفانه این فراگیری و محبوبیت باعث شده که این برنامهها برای مهاجمان هم بسیار ایده آل باشند و از آسیبپذیریهای موجود در آنها برای دستیابی به میلیونها هدف بالقوه استفاده کنند.

محققان امنیتی دایماً در رابطه با جاوا و فلش پلیر، این توصیهها را مطرح میکنند: اگر به این برنامهها نیازی ندارید آنها را حذف کنید. اگر زیاد از آنها استفاده نمیکنید تا وقتی به آنها نیاز ندارید، آنها را غیرفعال کنید.

پیشگیری از باج افزارها

این سخن قدیمی اما ارزشمند را به خاطر داشته باشید: «پیشگیری بهتر از درمان است». پس برای کاهش سطح حملات باج افزاری، اقدام های زیر را انجام دهید.

گامهای کلیدی

- به صورت منظم از فایلها پشتیبان گیری کرده و آنها را بررسی کنید تا مطمئن شوید قابل بازیابی هستند. این گام، مهمترین گام برای مقابله پیشگیرانه در برابر هر نوع آلودگی از جمله باج افزارها است. به این ترتیب در صورت آلوده شدن، در موقعیت دشواری قرار نمیگیرید تا نیاز به تصمیمگیری برای پرداخت باج داشته باشید.

- تمام نرم افزارها را بهروز نگه دارید. باج افزارها اغلب وقت ها از نقص های امنیتی موجود در نرم افزارهای قدیمی سوءاستفاده میکنند. بنابراین لازم است تمامی نرم افزارها را همواره به روز نگه دارید.

- از نرم افزارهای امنیتی قوی استفاده کنید که از یک رویکرد لایهای برای جلوگیری از مخاطرات شناخته شده و همچنین مخاطرات جدیدی که هنوز شناسایی نشدهاند، استفاده میکنند.

پیشنهاد ما، استفاده از سرویسها و فناوریهای زیر است:

- سرویس تشخیص سریع

- سرویس محافظتی برای مشاغل مختلف

- Defguard.

- مراقب ایمیلهای فیشینگ و هرزنامه ها باشید. به عنوان مثال، یک اداره دولتی، بانک یا مؤسسه مالی-اعتباری هیچ وقت سندی را به صورت فایل .zip ارسال نمیکند. همچنین سندهایی که از شما میخواهند اقدامی را انجام دهید، قطعاً فریب و تله هستند. کسبوکارها باید یک سیستم فیلتر ایمیل خوب داشته باشند. آنها بایستی اسکریپتهای ماکرو را برای فایلهای آفیس دریافت شده از طریق ایمیل، غیرفعال کرده و به کاربران درباره کلاهبرداریهای فیشینگ و هرزنامه های جدید آموزش دهند.

غیرفعال کردن ماکروها در مایکروسافت آفیس

برخی از باج افزارها برای این که بتوانند فایلهای سیستم را رمزنگاری کنند، نیاز به فعال بودن ماکروها در مایکروسافت آفیس دارند. غیرفعال کردن ماکروها در این برنامهها مانع از دستکاری فایلهای سیستم توسط باج افزارها میشود.

جهت غیرفعال کردن ماکروها این مراحل را دنبال کنید:

- در تمام نسخههایی که این روش برای آنها قابل استفاده است، تنظیمات Group Policy برای ‘Macro Settings’ را در حالت ‘Disable macros with notification’ قرار دهید. انجام این کار مانع از اجرای خودکار ماکروها در هنگام باز شدن سندهای آفیس میشود.

- در آفیس (2013 و 2016) تنظیمات Group Policy را در حالتی قرار دهید که اجرای ماکروها برای سندهای ورد، اکسل و پاورپوینتی که از اینترنت دانلود شدهاند را غیرفعال کند.

در سیستم عامل ویندوز:

- امتیاز نوشتن برای فایلهای به اشتراک گذاشته شده در شبکه و اتصال به پارتیشنها را فقط در مواقع ضروری به کاربران بدهید و بعد از استفاده نیز دسترسی کاربران را از پارتیشنها قطع کنید.

- گزینه “Show hidden Files, Folders and Drives” را فعال کرده و گزینه “Hide extension of known file types” را غیرفعال کنید.

- قواعدی را در Group Policy Objects پیادهسازی کنید که مانع از اجرای فایلهای اجرایی (.exe) در %APPDATA%, %LOCAL_APPDATA% و زیرپوشههای آن شوند و استثناءها را به فایلهایی که خوب و بدون خطر تشخیص داده شدهاند، اعمال کنید.

- کاربرانی که حساب کاربری آنها امتیازهای دسترسی ادمین را ندارد، محدود کنید تا امکان نصب فایلهای سیستمی و تغییر آنها را نداشته باشند.

- قابلیت Applocker (راهبردهای محدودیت برنامه ها) در سیستم عامل ویندوز را فعال کنید.

- قابلیت User Account Control (به اختصار UAC) را فعال کنید تا مانع از اجرای حملاتی که سطح دسترسی را افزایش میدهند، شود.

- سیستم ضدهرزنامه را طوری تنظیم کنید که ایمیلهایی با پیوستهایی از نوع Zip، Doc، Docx، XSL، XSLX و XML و همچنین تمام پیوستهای مربوط به برنامههای اجرایی را فیلتر کند.

تشخیص باج افزارها

آلودگیهای باج افزاری را نمی توان نادیده گرفت. همچنین تشخیص وسعت آلودگی که برای مقابله با آن ضروری است اغلب کار دشواری است.

باج افزار برخلاف سایر مخاطرات، مخفی یا نامحسوس نیست. معمولاً این آلودگی به صورت کاملاً چشمگیر اعلام و مشخص میشود زیرا این برنامه مخرب، اول از همه دسترسی به فایلها یا دستگاه را قطع کره، سپس پیامی را نمایش میدهد که از کاربر درخواست پرداخت باج میکند. عکس های بالا، چند نمونه از درخواستهای مطرح شده توسط بعضی از باج افزارهای متداول هستند و به وضوح طوری طراحی شدهاند که باعث ترس کاربر شوند.

با وجود فوری بودن مدیریت دستگاه آلوده باید توجه داشت که آیا باج افزار توانسته به سایر دستگاههای متصل یا رسانههای به اشتراک گذاشته شده هم منتقل شود یا خیر. جهت ارزیابی وسعت یک حادثه باج افزاری باید به سؤال های زیر پاسخ داد:

- آیا یک سیستم نظارت بر شبکه یا دستگاه وجود دارد که به مدیران درباره رفتارهای مشکوک اخطار دهد؟ وجود یک سیستم نظارتی که از تحلیلهای رفتاری برای تشخیص فعالیتهای مشکوک بر روی دستگاههای شبکه استفاده کند، زمان کافی را برای تشخیص آلودگی و تهیه منابع لازم برای مقابله با آن به مدیران سیستم می دهد.

- آیا دستگاه به اینترنت یا شبکه متصل است؟ اگر هنوز یک اتصال اینترنت فعال وجود دارد ممکن است عامل مخاطره همچنان به دریافت و ارسال دادهها برای مهاجمان ادامه دهد. اگر دستگاه هنوز به شبکه متصل باشد، ممکن است باج افزار بتواند با حرکت در شبکه، سایر دستگاههای متصل را نیز آلوده کند.

- آیا دستگاه به رسانه مشترک در شبکه یا رسانه ذخیره ابری متصل است؟ برخی باج افزارها نه تنها فایلهای دستگاه را رمزنگاری کرده و دسترسی به آنها را مسدود میکنند بلکه میتوانند این کار را بر روی فایلهای به اشتراک گذاشته شده در فضای ابری یا شبکه هم انجام دهند. وقتی کاربران سعی کنند از فایلهای آلوده موجود در چنین مخازن مشترکی استفاده کنند، ممکن است باج افزار مثل دومینو منتشر شود.

- آیا فایلهای رمزنگاری شده با یک راهکار پشتیبان گیری، همگامسازی شدهاند؟ آیا یک نسخه تمیز و غیرآلوده از دادهها در دسترس است؟ اگر یک فرایند پشتیبان گیری خودکار وجود داشته باشد ممکن است فایلهای آلوده را به پشتیبان ارسال کرده باشد و موجب شود که مقابله با آلودگی و بازیابی از آن دشوارتر شود.

- عامل آلودگی چه تغییراتی را بر روی دستگاه یا فایلها ایجاد کرده است؟ به عنوان مثال، این عامل سعی داشته به چه دامنههایی متصل شود، چه مقادیری در رجیستری، پردازشها و پارامترهای سیستم تغییر کردهاند و سایر موارد این چنینی. تحلیل بیشتر تغییرهای انجام شده توسط عامل مخاطره به شناسایی تغییرات مشابه در سایر دستگاهها که میتواند نشاندهنده گسترش آلودگی باشد، کمک میکند. از این اطلاعات می توان برای شناسایی و مسدود کردن تلاشهای بعدی جهت آلودگی دوباره استفاده کرد.

- آیا قادر به شناسایی باج افزاری که دستگاه را آلوده کرده است، هستید؟ بعضی باج افزارها به صورت کاملاً صریح خودشان را معرفی میکنند. دانستن خانواده باج افزار کمک میکند تا بتوانید در اینترنت، راهکارهای پاک سازی را جستجو کنید. ممکن است سایت “ID-Ransomware” بتواند به شما برای تشخیص نوع باج افزارها کمک کند.

عکسالعمل در برابر باج افزارها

فرایند عکسالعمل در مقابل حادثه نه تنها شامل بازیابی دستگاه، فایلها یا شبکه میشود بلکه مستلزم تقویت آنها جهت پیشگیری از وقوع دوباره حادثه است. از این رو، توصیه می شود اقدام های زیر را به منظور عکس العمل مناسب در برابر باج افزارها انجام دهید:

- بلافاصله دستگاه را از شبکه محلی جدا کنید. با قطع دستگاه آلوده از شبکه میتوانید بهتر با آلودگی مقابله کنید.

- تمام دستگاههای متصل و رسانههای به اشتراک گذاشته را جهت شناسایی نقصهای مشابه و سایر مخاطرات اسکن کنید. سایر دستگاهها و رسانههای مشترک را بررسی کرده تا آلودگیهای ایجاد شده توسط همان عامل مخاطره یا سایر عواملی که به صورت جانبی نصب شدهاند را شناسایی کنید.

- در صورت امکان، دستگاه را فرمت کرده و دوباره سیستم عامل بر روی آن نصب کنید. ممکن است برای شرکتهای بزرگتر پاکسازی دستگاه آلوده بهتر باشد. همچنین ابزارهایی وجود دارند که میتوانید برای حذف برخی خانوادههای باج افزارها از آنها استفاده کنید.

- دادهها را از روی نسخههای پشتیبان بازیابی کنید. اگر یک نسخه سالم از دادهها وجود دارد میتوان آنها را بازیابی کرد. ممکن است بازیابی فایلهای به اشتراک گذاشته شده در شبکه یا فضای ابری برای حفظ تداوم فعالیت ها و بهرهوری سایر کاربران بهتر باشد.

- از یافتههای تیم واکنش به حادثه برای ارزیابی مجدد سطح حمله استفاده کنید. بر اساس نتایج تحقیقات درباره حادثه، تمام سیستمها یا ملاحظه های امنیتی مربوطه را بازبینی و بهروزرسانی کنید.

- حادثه را به مقام های مرتبط و بالادستی گزارش دهید. هر کشوری با یک روش متفاوت به حوادث مربوط به جرایم سایبری واکنش نشان میدهد اما در بیشتر موارد از شرکتها خواسته شده است که چنین حوادثی را گزارش داده و از پرداخت هرگونه باجی به مهاجمان خودداری کنند.

حذف باج افزارها

ابزار حذف عمومی: در بیشتر مواقع ابزارهای رایگانی وجود دارد که میتوانند باج افزارهایی با تم پلیسی را حذف کرده و دسترسی به فایلها و سیستم را به حالت قبل برگردانند.

ابزار حذف مبتنی بر نوع خانواده باج افزار: حذف کردن باج افزارهای کریپتو از روی دستگاههای آلوده بسیار سختتر است. در بیشتر وقت ها سادهتر است که دستگاه آلوده؛ پاکسازی شده، سیستم عامل دوباره نصب شود و سپس دادهها از روی یک نسخه پشتیبان سالم بازیابی شوند.

محققان امنیتی توانستهاند برای برخی از باج افزارهای خانواده کریپتو، کلید رمزگشایی را از سرورهای مهاجمان استخراج کرده و از آن برای ساخت ابزارهای حذف ویژه ای که قادر به بازیابی محتوای فایلهای رمزنگاری شده هستند، استفاده کنند. استفاده از این ابزارها نیاز به یک سری اطلاعات فنی دارد. همچنین این ابزارها فقط برای این نوع خانواده خاص یا آلودگیهایی که در کمپینهایی خاص منتشر شدهاند، کارآمد هستند. جهت کسب اطلاعات بیشتر درباره این ابزارها از سایت پروژه No More Ransom! بازدید کنید: NOMORERANSOM.ORG

حذف دستی: جهت مشاهده دستورالعملهای حذف آلودگی باج افزارها به صورت مرحله به مرحله، سایر مقالاتی که در وب سایت فراست در این خصوص وجود دارد را مطالعه کنید.