احراز هویت بیومتریک چیست؟ ویژگیها و انواع بیومتریک

بایومتریک چیست ؟ و نحوه احراز هویت بیومتریک

- معنی بیومتریک چیست؟

- تاریخچه رمز بیومتریک چیست؟

- انواع روش های بیومتریک

- بیومتریک گوشی چیست؟

- چگونه تلفن هوشمند یا لپتاپ را با اسکنر اثر انگشت ایمن کنیم؟

- قفل بیومتریک چیست؟

- کارکرد قفل بیومتریک

- مزایای قفل بیومتریک

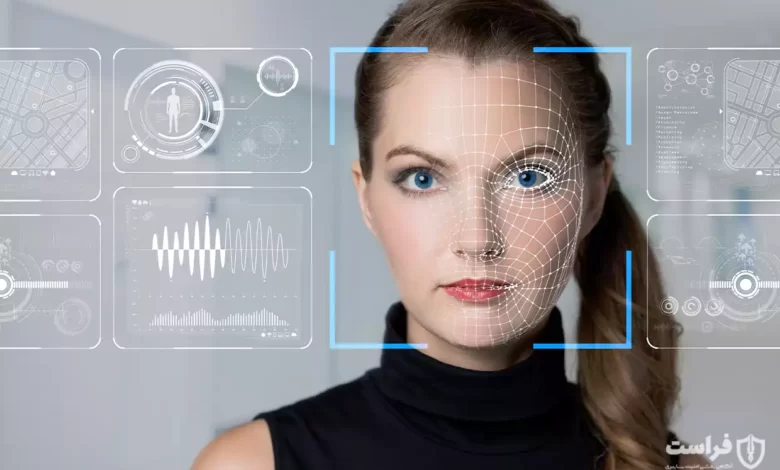

- احراز هویت بیومتریک چیست؟

- احراز هویت بیومتریک چگونه کار میکند؟

- 3 روش احراز هویت بیومتریک و نحوه کار آنها

- انواع فناوریهای بیومتریک

- مزایای احراز هویت بیومتریک

- معایب احراز هویت بیومتریک

- روشهای تست امنیت هکر کلاه سفید

- کارت شناسایی بیومتریک چیست؟

- چگونه از شناساگر اثرانگشت تلفن هوشمند/لپتاپ محافظت کنیم؟

در حال حاضر با توجه به پیشرفت فناوریهای مورد استفاده توسط هکرها و افزایش حملات سایبری، کلمههای عبور معمولی که متشکل از یک رشته از کاراکترها، حروف و اعداد هستند نه تنها امن نبوده بلکه حتی مجرمان سایبری به راحتی میتوانند به آنها دسترسی یابند.

در این مقاله از فراست قرار در مورد بایومتریک یعنی چی، انواع بیومتریک (Biometric) و هر آن چیزی که باید در مورد این تکنولوژی منحصر به فرد بدانید را برای شما بازگو کنیم.

با وجود اینکه کاربران امکان استفاده از یک رمز عبور مشابه و ساده برای چندین حساب کاربری را دارند یا میتوانند از یک برنامه مدیریت رمز عبور برای تعیین و انتخاب کلمههای عبور پیچیده استفاده نموده و هر چند وقت یکبار آنها را تغییر دهند، اما توصیههای کارشناسان امنیتی به افراد این است که به جای انتخاب رشتهای تصادفی از کاراکترها، از فناوریهای جدید مانند بایومتریک (Biometric) که برای هر فرد کاملاً منحصر به فرد است و امکان هک آن به سادگی وجود ندارد، برای حسابهای کاربریشان استفاده کنند.

بر اساس تحقیقات انجام شده از هر ده نفر، یک نفر گزارش هک حداقل یکی از حسابهای خود را داده بود. همچنین 80 درصد از قربانیان این کلاهبرداریها همواره از اینکه دوباره در دام بیفتند، احساس ترس داشتند. در پی افزایش حملات افشای رمز عبور و دسترسی مهاجمان به دادههای حساس سازمانها و همچنین بر اساس توصیههای پی در پی کارشناسان امنیتی، شرکتها به منظور حفاظت از اطلاعات و سیستمهایشان به روشهای امنیتی و نوین بیومتریک روی آوردند.

معنی بیومتریک چیست؟

در این بخش به سوال biometric چیست یا بایومتریک چیست پاسخ خواهیم داد. بایومتریک به مجموعهای از فناوریها و روشها اطلاق میشود که برای شناسایی و احراز هویت افراد از ویژگیهای فیزیولوژیکی یا رفتاری آنها استفاده میکند. این فناوری بر اساس اصلی عمل میکند که هر فرد بر خلاف دیگری، ویژگیهای بیومتریک خاصی دارد که منحصر به فرد است و میتواند برای شناسایی دقیق و امن افراد مورد استفاده قرار گیرد.

بایومتریک فقط به تکنولوژیها و روشهایی اشاره نمیکند که برای شناسایی استفاده میشوند، بلکه به فرایند تحلیل و تفسیر ویژگیهای بیولوژیکی فرد نیز میپردازد. یکی از کاربردهای رایج بایومتریک در دستگاههای موبایل است که به عنوان “بیومتریک گوشی” شناخته میشود. بایومتریک گوشی یا تلفن هوشمند با ویژگیهای بایومتریک ، به کاربران اجازه میدهد با استفاده از اثر انگشت، تشخیص چهره یا اسکن عنبیه چشم، به طور سریع و امن وارد گوشی خود شوند.

بنابراین، فناوری biometric از جمله راهحلهای امنیتی و احراز هویت موثر است که از ویژگیهای بیولوژیکی یا رفتاری افراد استفاده میکند تا به طور دقیق و منحصر به فرد هویت آنها را تشخیص دهد.

تاریخچه رمز بیومتریک چیست؟

استفاده از ویژگیهای بایومتریک برای شناسایی فرد از دورانهای قدیمی آغاز شده است، اما با پیشرفت فناوری و افزایش نیازهای امنیتی در قرن بیست و یکم، توسعه و به کارگیری سیستمهای بیومتریک (Biometric) توجه بیشتری به خود جلب کرد.

اثر انگشت جز اولین بیومتریکها هست. آزمایش biometric اثر انگشت در دهه ۱۹۶۰ میلادی مورد بررسی قرار گرفت و در طول سالیان بهبودهایی را تجربه کرد. با پیشرفت تکنولوژی اسکنرهای اثر انگشت، استفاده از آن به عنوان روش احراز هویت در برنامهها و سیستمهای امنیتی رایج شد. در دهه ۱۹۷۰، شناسایی بر اساس بیومتریک چهره مورد بررسی قرار گرفت.

این فناوری به عنوان بیومتریک تشخیص چهره شناخته میشود و تاکنون در برخی از سیستمها و نرمافزارهای شناسایی و احراز هویت استفاده میشود. در دهه ۱۹۸۰، اسکن اثر انگشت به صورت تجاری عرضه شد و در سال ۱۹۸۵ از طریق یک شرکت ژاپنی به بازار عرضه شد. این روش، به عنوان یکی از روشهای احراز هویت محبوبیت زیادی پیدا کرد و در سیستمهای بزرگ و کوچک به کار گرفته میشود. در سالهای بعد، دیگر ویژگیهای biometric نظیر شناسایی بر اساس اسکن عنبیه چشم، تشخیص اثر صوتی و تشخیص اثر قلب مورد بررسی و توسعه قرار گرفتند.

امروزه فناوری یایومتریک به عنوان یکی از روشهای احراز هویت امن و قابل اعتماد مورد استفاده قرار میگیرد. از کاربردهای رایج آن میتوان به استفاده در سیستمهای حفاظتی، کنترل ورود و خروج، تشخیص چهره در دوربینها، و کاربردهای بانکی اشاره کرد. با توجه به رشد روزافزون فناوری و تلاشهای متعدد در حوزه biometric ، انتظار میرود که در آینده نزدیک، کاربردهای بیشتر و پیشرفتهای دیگری در این حوزه مشاهده شود.

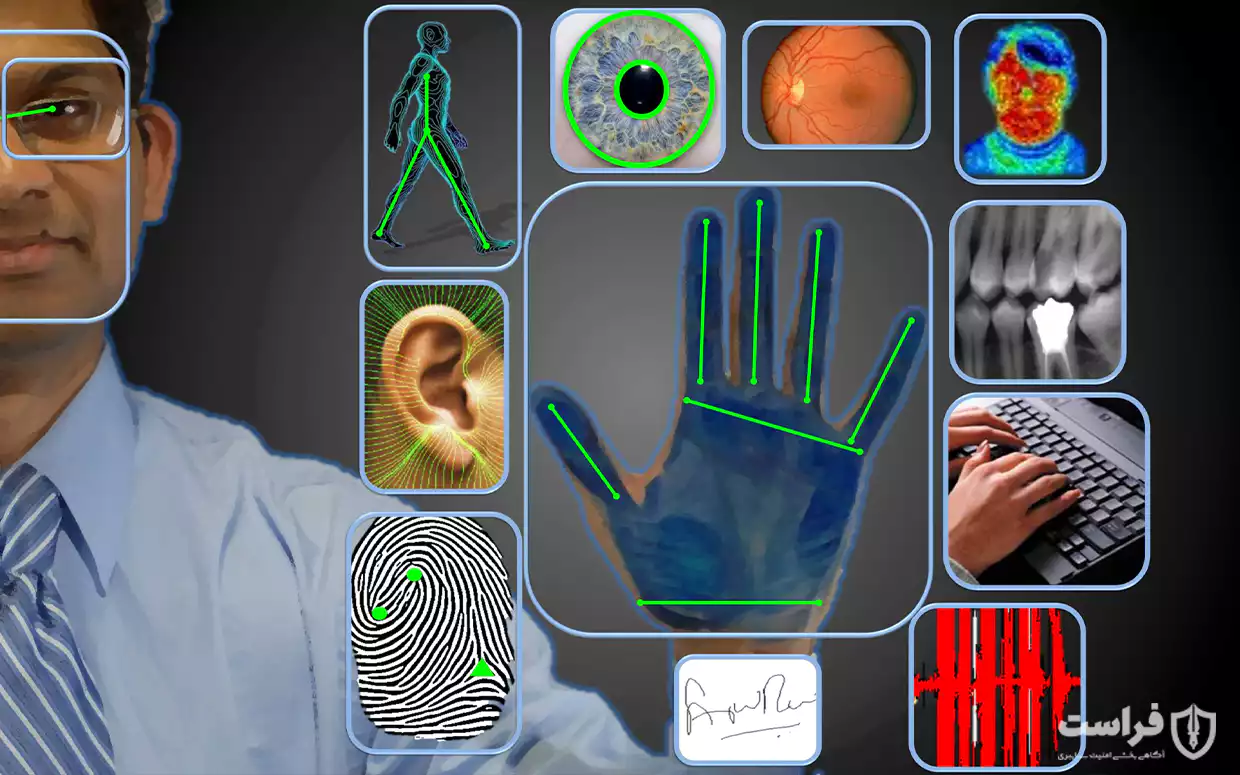

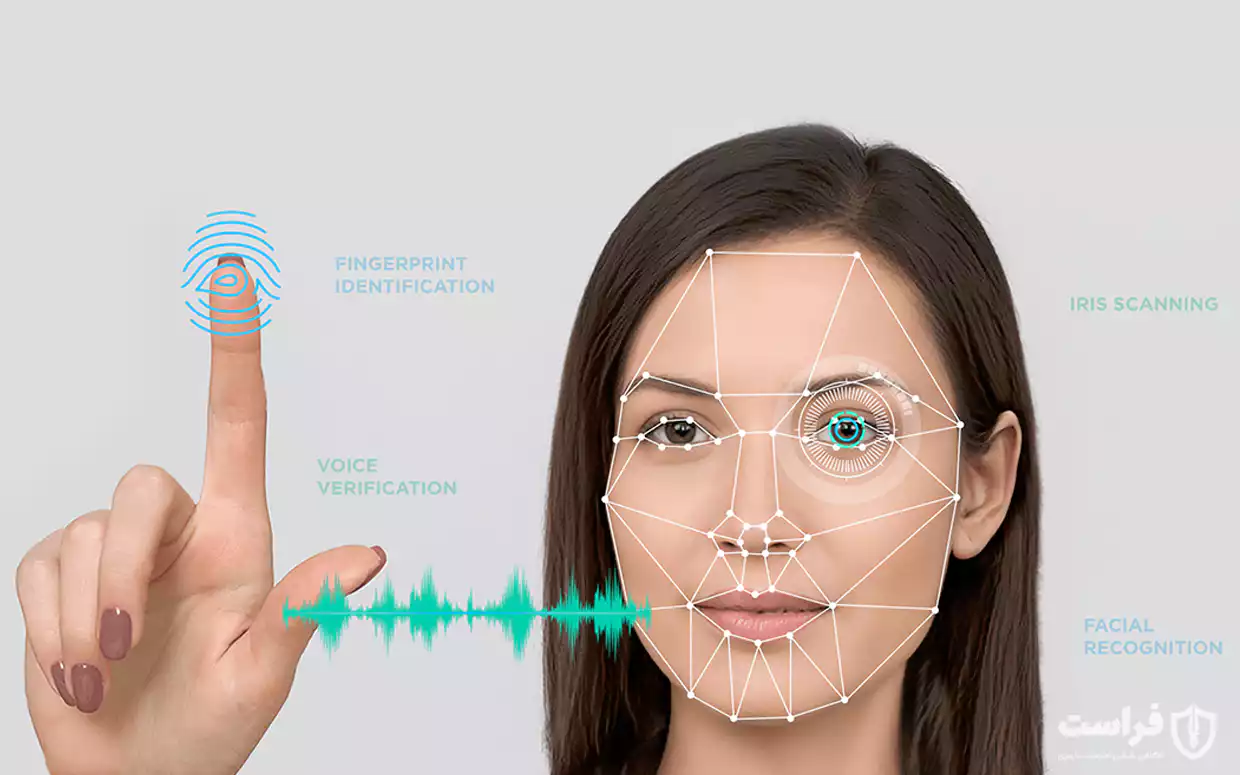

انواع روش های بیومتریک

بیومتریک به روش های مختلفی انجام می شود که در ادامه، به برخی از انواع آن میپردازیم:

اثر انگشت

شناسایی بر اساس الگوی اثر انگشت افراد است. در این روش، با استفاده از اسکنرهای اثر انگشت پیشرفته، الگوی biometric اثر انگشت با دقت بالا تشخیص داده میشود.

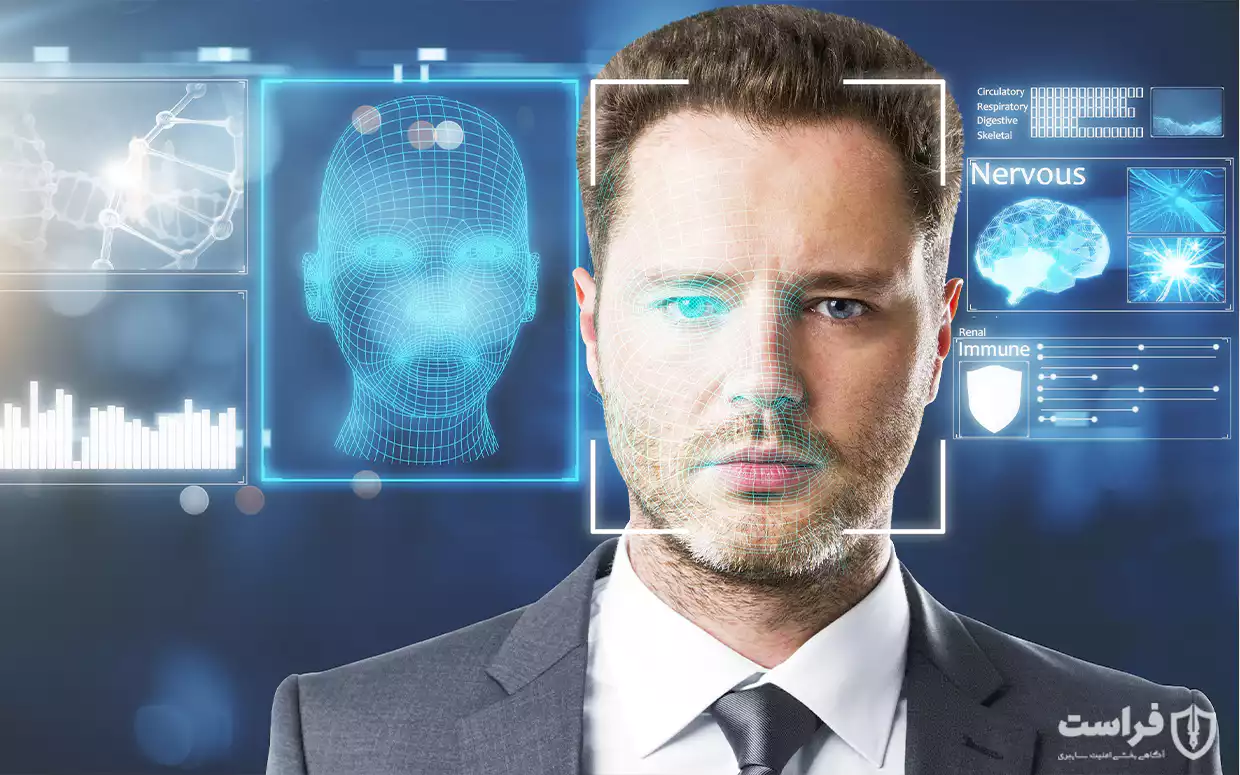

تشخیص چهره

در این روش، ویژگیهای چهره افراد برای شناسایی استفاده میشوند. با استفاده از الگوریتمهای تشخیص چهره و تطبیق الگو، مشخص میشود که آیا چهرهای با الگوی ذخیره شده مطابقت دارد یا خیر.

اسکن عنبیه چشم

در این روش، با استفاده از اسکنرهای عنبیه چشم، الگوی عنبیه چشم افراد تشخیص داده میشود. الگوی عنبیه چشم بسیار منحصر به فرد است و قابلیت شناسایی دقیق را دارد.

شناسایی صوتی

این روش بر اساس تشخیص الگوی صوتی صحبت کننده است. با تحلیل فرکانسها، الگوی بایومتریک صوتی شناسایی میشود.

اسکن کف دست

در این روش، با استفاده از اسکنرهای کف دست، الگوی بایومتریک کف دست بررسی میشود. خطوط و الگوهای موجود در کف دست برای شناسایی استفاده میشوند.

اسکن عروق پیشانی

در این روش، با استفاده از تکنولوژی اسکن عروق پیشانی، الگوی بایومتریک عروق پیشانی افراد شناسایی میشود. عروق پیشانی نقشی مهم در شناسایی فرد دارند و بسیار منحصر به فرد هستند.

تحلیل رفتاری

این روش بر اساس الگوهای رفتاری افراد استفاده میکند، مانند نحوه راه رفتن، تایپ کردن، حرکات دست و غیره. با تحلیل الگوهای رفتاری، افراد شناسایی میشوند. این تنها برخی از روشهای بایومتریک هستند و هر کدام از آنها مزایا و محدودیتهای خود را دارند. استفاده از روشهای بیومتریک در صنایع و کاربردهای مختلف، امکان احراز هویت دقیق و امن را فراهم میکند.

بیومتریک گوشی چیست؟

بایومتریک گوشی، یک راهکار احراز هویت بکار رفته در تلفن هوشمند است که از فناوری بیومتریک برای شناسایی و احراز هویت کاربر استفاده میکند. این گوشیها از طریق استفاده از ویژگیهای فیزیولوژیکی یا رفتاری منحصر به فرد کاربر، مانند تشخیص چهره و اثر انگشت، امکان شناسایی دقیق و امن فرد را فراهم میکنند.

فناوری تشخیص چهره در گوشیها از الگوریتمهای پیچیده برای تشخیص و تطبیق الگوی چهره کاربر استفاده میکند. با استفاده از دوربینهای مجهز در گوشی، چهره کاربر ثبت و تحلیل میشود. سپس با الگوریتمهای تطبیق الگو، چهره فرد با الگوی ذخیره شده مقایسه میشود و هویت او تشخیص داده میشود.

اما فناوری اثر انگشت در گوشیها با استفاده از اسکنر اثر انگشت، الگوی بیومتریک اثر انگشت کاربر را تشخیص میدهد. با قرار دادن انگشت خود روی اسکنر، الگوی اثر انگشت خوانده شده و با الگوی ذخیره شده مقایسه میشود. در صورت مطابقت، هویت فرد تأیید میشود.

چگونه تلفن هوشمند یا لپتاپ را با اسکنر اثر انگشت ایمن کنیم؟

برای ایمن کردن تلفن هوشمند یا لپتاپ خود با اسکنر اثر انگشت، میتوانید مراحل زیر را دنبال کنید:

1. تنظیم اثر انگشت: ابتدا در تنظیمات دستگاه، قسمت امنیت و حریم خصوصی، تنظیمات اثر انگشت را پیدا کنید. سپس اثر انگشت خود را ثبت کنید. برای ثبت اثر انگشت، روی اسکنر دستگاه، انگشت خود قرار دهید تا الگوی انگشت شما ثبت شود.

2. رمزعبور برای روشن شدن دستگاه: برای افزایش امنیت، میتوانید رمزعبوری را برای روشن شدن دستگاه خود تنظیم کنید. این رمزعبور در صورتی که تشخیص اثر انگشت موفقیت آمیز نباشد، به شما امکان ورود به دستگاه را میدهد.

3. حذف اثر انگشتهای غیرمجاز: در صورتی که قصد دارید تلفن هوشمند یا لپتاپ خود را به اشخاص دیگری بسپارید، بهتر است اثر انگشتهای غیرمجاز را از تنظیمات دستگاه حذف کنید. این اقدام مانع دسترسی غیرمجاز به دستگاه شما خواهد شد.

با این روشها، شما میتوانید دستگاه خود را با استفاده از اسکنر اثر انگشت بهطور مطمئن و امن کنید و از دسترسی غیرمجاز جلوگیری کنید.

قفل بیومتریک چیست؟

قفل بیومتریک به عنوان یک نوع قفل الکترونیکی است که برای دسترسی به یک محصول، سرویس یا محدوده محافظت شده، استفاده میشود. این قفل با استفاده از ویژگیهای بایومتریک فرد، مانند اثر انگشت، ساختار چشم، صدا یا چهره، اعتبارسنجی میکند و امکان دسترسی فقط برای صاحبان مجاز را فراهم میکند.

کارکرد قفل بیومتریک

کارکرد قفل بیومتریک بر اساس چند مرحله انجام میشود. در ابتدا، ویژگیهای بایومتریک فرد ثبت و در دیتابیس قفل ذخیره میشود. سپس، هنگامی که فرد قصد دسترسی به محدوده محافظت شده را دارد، ویژگیهای بیومتریک او توسط سنسورهای مخصوص قفل تشخیص داده میشود. این ویژگیها با مقادیر ذخیره شده در دیتابیس قفل مقایسه میشوند و در صورت تطابق، قفل باز میشود و دسترسی به منطقه محدود فراهم میشود.

مزایای قفل بیومتریک

استفاده از قفل بیومتریک دارای مزایای بسیاری است. به عنوان مثال، بر خلاف رمز عبور، که ممکن است در دسترس دیگران قرار بگیرد یا فراموش شود، ویژگیهای بایومتریک فرد منحصربهفرد است و امکان سرقت یا تقلب بسیار کمتری وجود دارد. همچنین، استفاده از قفل بیومتریک سرعت و راحتی بیشتری در دسترسی فراهم میکند، زیرا نیازی به حفظ یک رمز عبور یا کارت تشخیصی نیست.

قفل بیومتریک، به عنوان یک راهکار امنیتی پیشرفته، از ویژگیهای بایومتریک فرد برای اعتبارسنجی و کنترل دسترسی استفاده میکند. با استفاده از این قفل، امکان دسترسی غیرمجاز به اطلاعات و محدوده محافظت شده کاهش مییابد و امنیت بیشتری فراهم میشود. با توجه به پیشرفت فناوری بیومتریک، قفل بیومتریک به عنوان یک راهکار مورد استفاده در بسیاری از صنایع و کاربردهای مختلف امنیتی به شمار میرود.

احراز هویت بیومتریک چیست؟

به بیانی ساده احراز هویت بیومتریک تأیید هویت شما با اندازهگیری ویژگیهای منحصر به فرد بدن شما است، که پس از شناسایی شما را به سرویس، اپلیکیشن، سامانه و… وارد میکند. دلیل پیچیدگی این تکنولوژی در آن نهان است.

به این موضوع این گونه نگاه کنید: شناسایی بایومتریک مانند فردی است که با چشم نیمه باز از طریق روزنه در میخواهد به 2 نفر که زنگ زدهاند، نگاه کند. او بر اساس قد، رنگ مو، رنگ چشم و… تصمیم میگیرد که کدامیک از آنها دوست است.

احراز هویت بیومتریک ، همان فردی است که با چشم نیمه باز از طریق روزنه در میخواهد ببیند چه کسی به دیدار او رفته است. اگر دوست باشد، به او اجازه ورود میدهد. اگر دوست نباشد، درب بسته باقی خواهد ماند.

احراز هویت بایومتریک با مقایسه دو مجموعه داده کار میکند: اولین مورد توسط صاحب دستگاه از پیش تعیین شده است، در حالیکه دومین داده به بازدید کننده دستگاه تعلق دارد. اگر دو داده تقریباً یکسان باشند، دستگاه میداند که “بازدیدکننده” و “صاحب دستگاه” یک نفرند و به شخص اجازه دسترسی میدهد.

احراز هویت بیومتریک چگونه کار میکند؟

نکته مهم این است که تطبیق بین دو مجموعه داده تقریباً یکسان است اما دقیقاً یکسان نیست. زیرا ممکن است 2 مجموعه داده بیومتریک 100٪ مطابقت نداشته باشند. به عنوان مثال، ممکن است انگشت ما کمی عرق کرده و خیس، کثیف و یا کمی زخمی باشد و در اثر آنها مدل اثر انگشت تغییر کند.

طراحی فرایند بهطوری که نیازی به تطبیق دقیق نداشته باشد احتمال خطا (دستگاه اثرانگشت واقعی شما را تشخیص نمیدهد) و در عین حال شانس اینکه اثر انگشت جعلی، صحیح در نظر گرفته شود را افزایش میدهد.

3 روش احراز هویت بیومتریک و نحوه کار آنها

چندین روش احراز هویت برای شناسایی کاربران سامانهها وجود دارد که در ادامه به آنها اشارهشده است.

1.اسکنر اثر انگشت و نحوه ذخیرهسازی اطلاعات توسط آن

سه نوع اسکنر اثر انگشت وجود دارد: نوری، خازنی و اولتراسونیک (امواج فراصوتی).

- اسکنر نوری یک عکس از انگشت میگیرد، مدل اثرانگشت را شناسایی میکند، سپس آن را به یک کد شناسایی تبدیل میکند.

- اسکنر خازنی با اندازهگیری سیگنالهای الکتریکی ارسالشده از انگشت به اسکنر، کار میکند. برآمدگیهای انگشت بهطور مستقیم با اسکنر در تماس قرار میگیرند، جریان الکتریکی را ارسال میکنند، درحالیکه شیارهای اثرانگشت، شکافهای هوایی ایجاد میکنند. یک اسکنر خازنی اساساً این نقاط تماس و شیارهای هوایی را که منجر به یک مدل کاملاً منحصربهفرد میشوند به تصویر میکشد. این نمونه از اسکنرها در گوشیهای هوشمند و لپتاپها استفاده میشوند.

- اسکنر اولتراسونیک که در جدیدترین نسل از تلفنهای هوشمند بکار برده خواهد شد، امواج فراصوتی را منتشر میکند که دوباره به اسکنر بازمیگردند و مانند اسکنر خازنی، یک مدل منحصر از انگشت همان فرد را ارائه میدهد.

اثر انگشت شما چگونه ذخیره میشود؟

گوگل و اپل هر دو، اثر انگشت شما را بر روی دستگاه خود شما ذخیره میکنند و هیچ نسخهای از آن را در سرورهای خود کپی نمیکنند.

شناساگر اثر انگشت اپل تصویر واقعی اثرانگشت شما را ذخیره نمیکند بلکه یک نمایش ریاضی از آن را ذخیره میکند. بنابراین حتی اگر یک هکر مخرب به این نمایش ریاضی دست یابد، نمیتواند آن را طوری طراحی کند تا یک عکس واقعی از اثر انگشت شما را نشان دهد. علاوه بر این، دادههای اثر انگشت شما رمزگذاری میشوند.

همانطور که یک محقق امنیتی اشاره کرده است، اگرچه شناساگر اثر انگشت را میتوان هک کرد ولی این روش هنوز هم یک روش بسیار امن برای احراز هویت بیومتریک (Biometric) است. کسی که میخواهد یک گوشی اپل با شناساگر اثر انگشت را هک کند، به یک کپی بسیار عالی از اثرانگشت شخص نیاز دارد تا به تلفن او دسترسی یابد، به همین دلیل این روش با سرقت یک رمز عبور، کاملاً متفاوت است.

حتی سیستمعامل دستگاه هم نمیتواند مستقیماً به دادههای اثر انگشت دسترسی پیدا کند و نسبت به سایر برنامهها دسترسی بسیار کمتری دارد. در عوض، یک نرمافزار امنیتی “gatekeeper” با قابلیت Secure Enclave (تضمینکننده امنیت یک جلسه) وجود دارد که بین دادههای اثر انگشت و برنامهای که اسکن اثر انگشت را انجام میدهد، قرار میگیرد.

“Gatekeeper” فنآوری جدید امنیتی اپل است که همزمان با “Mountain Lion” منتشر میشود. با این فنآوری اپل به شما اجازه میدهد برنامههای تولیدکنندگان مورد تأیید اپل را نیز در کنار برنامههای موجود در Mac Store نصب کنید و درصورتیکه این برنامه در اجرا با مشکل حادی مواجه شود، اپل قادر به غیر فعالسازی آن و لغو مجوز اعطاشده است.

“Secure Enclave” بخشی از تراشههای A7 و جدیدترین تراشهای است که برای Touch ID استفاده میشود. گوشیهای اندروید تحت دستورالعملهای مشابه کار میکنند. آنها دادههای اثر انگشت را در قسمت امن پردازشگر اصلی به نام “Trusted Execution Environment” یا بهطور خلاصه TEE نگه میدارند. TEE از دیگر قسمتهای پردازنده جدا است و بهطور مستقیم با برنامههای نصبشده ارتباط برقرار نمیکند.

مانند دستگاههای اپل، دادههای اثر انگشت در حالت رمزگذاری شده ذخیره میشوند. علاوه بر این، هنگامیکه کاربری از دستگاه استفاده نمیکند، باید هرگونه اثر انگشت ذخیرهشده بر روی آن حذف کند. در حالیکه سایر دستگاهها هنوز متکی به روش اثر انگشت هستند، اپل تکنولوژی اسکن اثرانگشت را تغییر داد و شناساگر چهره را با شناساگر اثر انگشت جایگزین کرد.

2.اسکنر چشم

محققان امنیتی، چشم را یکی از قابل اطمینانترین قسمتهای بدن برای احراز هویت بیومتریک (Biometric) میدانند، زیرا شبکیه و عنبیه در طول عمر فرد کاملاً بدون تغییر باقی میمانند.

یک اسکنر شبکیه، عروق خونی پیچیده در چشم یک فرد را با استفاده از نور مادون قرمز روشن میکند و باعث میشود که قسمت بیشتری از بافت اطراف قابلمشاهده است. دقیقاً مانند اثرانگشت، دو نفر هرگز نمیتوانند یک الگوی شبکیه مشابه به هم را داشته باشند.

اسکنرهای عنبیه چشم به عکس یا فیلمهای با کیفیت بالا از یک یا هر دو عنبیه چشم وابسته هستند و عنبیه چشم منحصر به فرد است. با این حال ثابت شده، اسکنرهای عنبیه بهسادگی با استفاده از یک عکس با کیفیت بالا از چهره یا چشمهای شخص فریب میخورند.

اسکنر عنبیه چشم چگونه کار میکند؟

هنگامیکه حرف از بیومتریک است، عنبیه چشم دارای مزیت عمده در مقایسه با اثر انگشت است:

- شما هر بار که چیزی را لمس میکنید اطلاعاتی را منتشر نمیکنید.

- عنبیه در طول زندگی شخص عملاً بدون تغییر باقی میماند. از طرف دیگر یک اثر انگشت میتواند کثیف، زخمی یا مرطوب باشد.

- شما نمیتوانید یک اثرانگشت را با دستهای کثیف و عرق کرده استفاده کنید. ولی عنبیه چشم چنین مشکلی ندارد.

باوجود این محدودیتها، تکنولوژی بیومتریک بهعنوان یک ویژگی امنیتی در فرودگاهها، بانکها و دیگر سازمانهای حساس استفاده میشود. البته، درست مثل سایر مشخصههای امنیتی، از تکنولوژیهای احراز هویت چندگانه در آنها استفاده میشود.

در مرحله ثبتنام، اسکنر با استفاده از هر نور طبیعی و همچنین نور مادون قرمز عکس عنبیه را با دقت بالا میگیرد. زیرا در غیر این صورت عنبیه چشم قابل مشاهده نیست.

پس از آنکه دستگاه مشخصات عنبیه فرد را ثبت کرد، جزئیات غیرضروری مانند مژهها را حذف میکند، سپس اطلاعات را به دادههای ریاضی تبدیل میکند و آنها را رمزگذاری میکند.

برای تأیید نهایی، یک اسکنر عنبیه دوباره نور مادونقرمز را برای شناسایی بهتر جزئیات پنهان به چشم میتاباند. از آنجا که یک اسکنر عنبیه نور خود را تأمین میکند، در شرایط تاریک نیز کار میکند.

3.شناسایی متکلم

شناساگر متکلم، برعکس شناساگر صدا، میخواهد کسی را که صحبت میکند شناسایی کند و نه حرفی که گفته میشود.

بهمنظور شناسایی متکلم، نرمافزار تخصصی، کلمات شما را به بستههای فرکانسی تجزیه میکند که فورمنت (formants) نامیده میشوند. این بستههای فورمنت نیز شامل یک تن صدایی از کاربر بوده و این دو با هم، مدل صدای شما را تشکیل میدهند.

انجمن آکوستیک آمریکا یک فورمنت را چنین تعریف میکند: “طیف وسیعی از فرکانسها که در آن حداکثر مطلق یا نسبی در طیف صدا وجود دارد”.

برخلاف سایر روشهای ذکر شده در اینجا، تشخیص متکلم یک مشکل دارد، صداهای پسزمینه و صداهای موجود در محیط پیرامون، صدای شخص را از شکل طبیعی خارج میکند و تشخیص درست غیرممکن میشود.

بزرگترین مسئله برای تشخیص متکلم این است که میتوان یک نمونه صدای ضبط شده با کیفیت بالا ایجاد کرد. حتی تلفنهای هوشمند با کیفیت پایین نیز میتوانند صدای شخص، آهنگ صدا، تن و لهجه را با دقت کامل ضبط کنند.

این مشکل، شناساگر متکلم و تکنولوژیهای مشابه به آن را از رسیدن به مسیر اصلی متوقف نکرده است. کافیست به موفقیت Amazon Echo، Google Home و دیگر کنترلکنندههای صدای متکلمان که در بسیاری از خانههای هوشمند به کار برده شدهاند، بنگرید.

منظور ما سوءاستفاده از احراز هویت بیومتریک نیست، بلکه منظورمان روشهای “کلاسیک” هکرهاست. آزمایشگاههای امنیتی Rhino نشان دادند که مهاجمان چگونه از طریق وایفای (شبکه اینترنت بیسیم) به Amazon Key حمله میکنند تا دوربینهای امنیتی تعبیهشده در منزل، فیلم افرادی را که وارد خانه میشوند، ضبط کنند.

انواع فناوریهای بیومتریک

روشهای ذکر شده شناختهشدهترین و محبوبترین فناوری بیومتریک است. در ادامه به توضیح برخی دیگر از انواع این فناوری می پردازیم :

تشخیص چهره

بهطورکلی، سیستمهای تشخیص چهره از بسیاری از روشهای احراز هویت بیومتریک استفاده میکنند.

روش کلاسیک تشخیص چهره بهراحتی ویژگیهای چهره شما را (چشمها، بینی، فاصله بین لبها و …) از یک تصویر استخراج میکند و آنها را با سایر تصاویر مقایسه میکند تا یک همخوانی و شباهت پیدا کند.

روش مدرن تشخیص چهره با تجزیه و تحلیل بافت پوست، خطوط منحصر بهفرد، علائم زیبایی، چین و چروک و … در چهره شما به یک فضای ریاضی تبدیل میشود و بعداً برای تایید هویت با سایر تصاویر مقایسه میشود. متاسفانه هر دو روش را میتوان بهراحتی با آرایش، ماسک یا در برخی موارد، بهسادگی با پوشش بخشی از چهره خود فریب داد.

شناساگر چهره آیفون از بیش از 30000 نقطه مادونقرمز برای تعیین مدل چهره شما استفاده میکند، سپس یک نقشه سهبعدی از ویژگیهای چهره شما ایجاد میکند. این نقشه به Enclave Secure در پردازنده آیفون فرستاده میشود تا با داده از پیش ذخیره شده در دستگاه مقایسه شود. نتیجه آن تلفن شما فقط با نگاه کردن به آن باز میشود.

برند اپل ادعا کرده است که از بین یکمیلیون فرصت برای باز کردن قفل آیفون تنها یک شانس با استفاده از شناساگر چهره وجود دارد. البته، این فقط بهعنوان یک چالش برای کارشناسان امنیتی به نظر میرسد. یک محقق از کشور ویتنام، یک شناساگر چهره بایومتریک را با یک ماسک سهبعدی چاپشده از نوار سیلیکون و کاغذ فریب داد.

هندسه و شکل کف دست و انگشتان

این روش هرچند به منحصر به فردی اثر اسکن عنبیه چشم و یا چهرهنگاری سهبعدی نیست، اما از آنجا که دست ما تا حدودی متفاوت از دست سایر افراد است، این روش در شرایط خاص میتواند، یک روش احراز هویت قابل اعتماد است. بایومتریک اسکنر دست به این صورت عمل می کند که شکل و هندسه، ضخامت کف دست، طول و عرض انگشتان و… را اندازهگیری میکند.

مزایای استفاده از این نوع سیستم کمهزینه بودن، سهولت استفاده و محبوبیت آن است. این مورد نیز دارای چند عیب عمده است. اندازه دست در طول زمان میتواند متفاوت است. مشکلات بهداشتی ممکن است حرکات را محدود کنند. مهمتر از همه، یکدست بهاندازه کافی منحصر به فرد نیست، بنابراین دقت سیستم کم است.

هندسه رگها

طرح رگهای ما کاملاً منحصر به فرد است و حتی برای دوقلوها هم هندسه و شکل مشابهی ندارند. در واقع طرح کلی رگها از یکدست تا دست دیگر متفاوت است. مزیت اضافهای که رگها دارند این است که کپی کردن و سرقت از طریق آنها به طرز باورنکردنی دشوار است زیرا آنها تحت شرایطی کاملاً خاص قابلمشاهده هستند. یک اسکنر هندسی رگهای، میتواند رگها را با نور کم مادونقرمز روشن کند و درنتیجه رگها روی تصویر قابلمشاهده هستند.

مزایای احراز هویت بیومتریک

درنهایت، همه تکنیکهای احراز هویت بیومتریک (Biometric) مربوط به امنیت است. اگر آن را به عنوان یک قابلیت بدانیم رقیب اصلی آنها رمز عبورها هستند و مقایسه بین این دو، نقاط ضعف آنها را نشان میدهد.

در واقع مدیران سازمانها و کسبوکارها همواره در تلاش هستند که نقصهای امنیتی ناشی از کلمههای عبور معمولی که منجر به ایجاد حفرههایی در امنیت سیستم میشوند را برطرف کنند. کاربرانی که از روشهای احراز هویت مرسوم نیز دلخور و ناراضی بودند خواستار استفاده از این فناوری امنیتی شدند. بر اساس مطالعات صورت گرفته، حدود دو سوم از افراد خواهان استفاده از روشهای احراز هویت بیومتریک در پرداختهای آنلاین خود هستند.

امنیت بالای احراز هویت بیومتریک

یکی از مزایای بزرگ سیستمهای بیومتریک، امنیت بالای آنها است. برخلاف رمزهای عبور معمول، ویژگیهای بیومتریک هر فرد منحصربهفرد است و تقلب در بیومتریک تشخیص هویت به شدت کاهش مییابد. مثلاً، استفاده از بیومتریک اثر انگشت، باعث ایجاد یک کد منحصربهفرد برای هر فرد میشود که بسیار سخت است به طور قانونی تقلید شود.

دقت بالای احراز هویت بیومتریک

یکی دیگر از مزایای سیستمهای بایومتریک، دقت بالای آنها در تشخیص هویت است. ویژگیهای بیومتریک هر فرد به صورت منحصربهفردی ثبت و استفاده میشوند، که باعث کاهش خطاهای تشخیصی و امکان دسترسی غیرمجاز میشود.

سهولت استفاده در احراز هویت بیومتریک

استفاده از اثر انگشت یا اسکن عنبیه چشم بسیار آسانتر از استفاده از یک رمز عبور است، بهویژه اگر رمز عبور طولانی است. برای گوشیهای هوشمند که بتوانند یک اثر انگشت را شناسایی کنند و به کاربر اجازه دسترسی به تلفن را بدهند، تنها یک ثانیه طول میکشد. اسکنرهای اولتراسونیک بهطور مستقیم در پشت صفحهنمایش قرار میگیرند، بدون اینکه هرگونه شرایط اضافهای را بر روی یک گوشی قرار دهند.

حتی یک بانک برتر آمریکایی اعلام کرده است که پس از استفاده از فناوری بیومتریک، حدود 6 میلیون دلار از خسارتهای ناشی از کلاهبرداریهای سایبری سالانهاش کاهش یافته است. یکی از سازمانهای آمریکایی دیگر نیز شاهد کاهش نرخ 59 درصدی ضررهای مالی ناشی از کلاهبرداریهای صورت گرفته توسط هکرها در طی یک ماه بوده است. بنابراین با توجه به نتایج حاصل از بهکارگیری احراز هویت بیومتریک، علت محبوبیت آن در بین کسبوکارها قابل توجیه است.

فناوری احراز هویت از طریق مختلفی از جمله صدا، اثر انگشت یا تصویر سلفی انجام میشود که هرکدام از آنها نیز با طرح یک پرسش از کاربر و تأیید آن توسط وی برای انجام عمل مشخصی فعال میشود.

مثلاً در احراز هویت از طریق تکنولوژی بایومتریک صدا، تماسگیرنده پرسشهایی را به صورت پی در پی مطرح میکند و صدای کاربر را حین اینکه به سؤالات مطرح شده پاسخ میدهد، با پرینت صدای اصلی کاربر در یک تماس طبیعی تطبیق میدهد. با استفاده از بیومتریکهای صوتی علاوه بر اینکه بهرهوری در مراکز تماس افزایش مییابد، تجربیات کاربران یک سازمان نیز بهبود چشمگیری پیدا میکند.

یکی دیگر از مزیتهای بیومتریک صدا در مقایسه با سایر روشهای احراز هویت این است که اگر هکر حتی پایگاه داده پرینتهای صوتی را هک کرده است، این دادهها برای دسترسی به حسابهای کاربران چندان مفید نیستند و در واقع این پرینتهای صوتی اعتبار چندانی ندارند. زیرا حتی در صورتی که هکر صدای ضبط شده فردی را سرقت کند، فناوری شناسایی بازپخش قادر به آزمایش صدا بوده و تشخیص میدهد که آیا این صدا تقلبی است یا خیر.

معایب احراز هویت بیومتریک:

پیادهسازی سیستمهای بیومتریک هزینه بر است. نیاز به سختافزار و نرمافزار مناسب، آموزش کاربران و نگهداری سیستم باعث افزایش هزینهها میشود و ممکن است برای برخی سازمانها و کاربران محدودیتی برای استفاده از این فناوری به وجود آورد.

حفظ حریم خصوصی

استفاده از سیستمهای بیومتریک ممکن است با نگرانیهای مربوط به حفظ حریم خصوصی همراه است. به نظر شما اطلاعات بیومتریک چیست؟ اطلاعات بیومتریک هر فرد، مثل اثر انگشت یا تصویر چهره، به صورت دیجیتال ذخیره و پردازش میشوند. در صورتی که امنیت سیستم به خطر بیفتد، این اطلاعات میتوانند به دسترسی غیرمجاز منجر شوند.

تغییرات فیزیکی

برخی ویژگیهای بیومتریک، مانند اثر انگشت یا چهره، ممکن است در طول زمان تغییر کنند. بنابراین، نیاز به بهروزرسانی و تنظیم مجدد سیستمهای بیومتریک در مواقعی مانند تغییرات سن، صدمات جسمی یا تغییرات جراحی وجود دارد.

روشهای تست امنیت هکر کلاه سفید

محققان امنیتی کلاهسفید (Whitehat) بارها و بارها نشان دادهاند که چگونه اسکنر اثر انگشت یا عنبیه چشم را فریب میدهند. در اینجا فقط به برخی از روشهایی که استفاده میکنند، اشاره شده است:

اصطلاح “کلاهسفید” در زبان عامیانه اینترنت به یک هکر کامپیوتری اخلاقی یا یک متخصص امنیتی کامپیوتر که متخصص در آزمایش نفوذ و سایر روشهای تست برای اطمینان از امنیت سیستمهای اطلاعاتی سازمان است، گفته میشود.

ایجاد اثرانگشت جعلی

برای باز کردن یک گوشی هوشمند با یک اثر انگشت ایمن، هکر باید در ابتدا یک چاپ با کیفیت بالا را که شامل الگوهای خاص و کافی برای باز کردن دستگاه است آماده کند. بعد مهاجم اثر انگشت را برداشته، آن را روی یک ورقه پلاستیکی قرار داده و سپس مدل اثر انگشت را قالبگیری میکند. به همین راحتی با این قالب انگشت نگاری می تواند قفل گوشی موبایل شما را باز کند.

فریب اسکنر عنبیه چشم

برای فریب برخی از اسکنرهای عنبیه چشم، تمام کاری که باید انجام شود این است: گرفتن عکس با یک دوربین در حالت شب، چاپ عنبیه چشم بر روی کاغذ، سپس یک لنز مرطوب برای ایجاد شباهت به چشم انسان بر روی آن قرار میدهند.همانطور که بالا اشاره کردیم تمامی مواردی که می شود فناوری بیومتریک را هک کرد، باید شخص متجاوز و هکر نزدیک شما است تا بتواند به اثر انگشت و تصویری از عنبیه چشم شما دست پیدا کند وگرنه نفوذ به احراز هویت بیومتریک غیر قابل نفوذ میشود. فراست

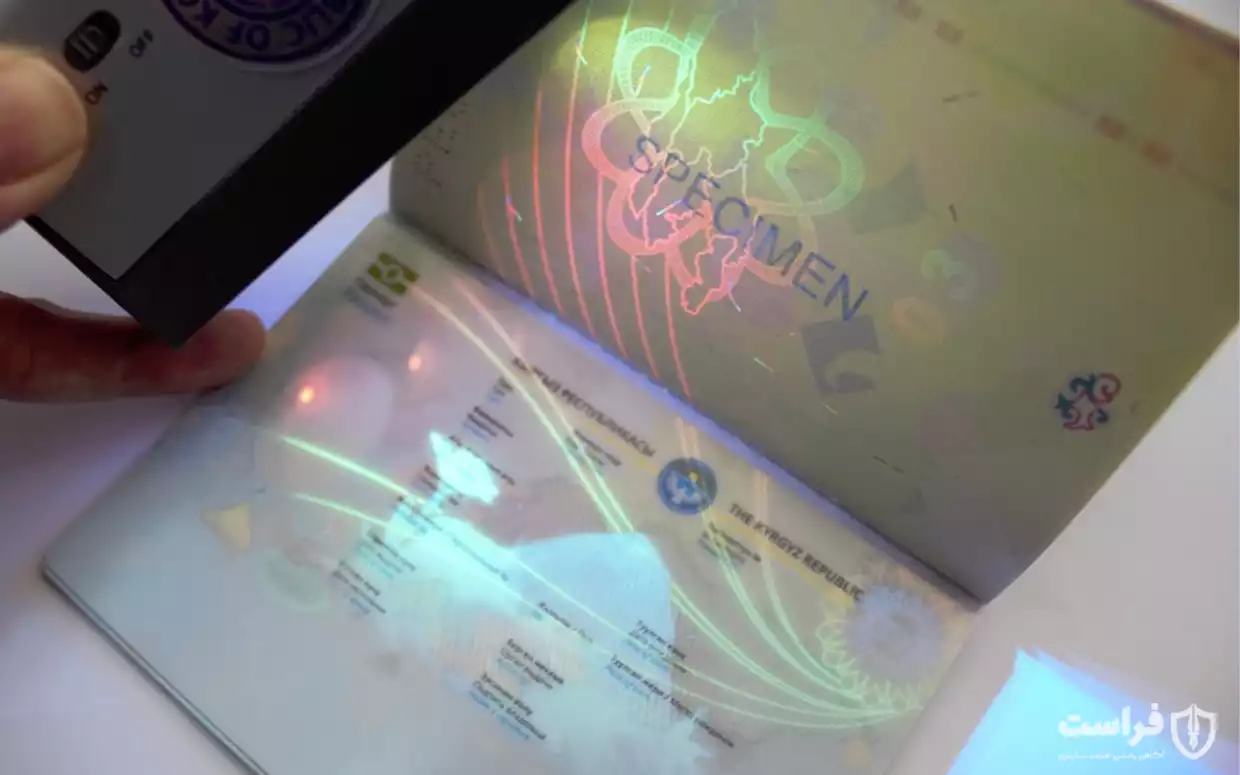

کارت شناسایی بیومتریک چیست؟

کارت شناسایی بیومتریک یا Biometric ID Cards ترکیبی از کارت شناسایی معمولی و یک یا چند مشخصه بیومتریک است.این کارتها کاملا مورد اعتماد هستند و تقلب در آنها و سوء استفاده از آنها تقریبا غیر ممکن است. این کارتها شامل: کارت رانندگی، کارت ماشین، عکس بیومتریک برای پاسپورت و… هستند.

بزرگترین مزیت بیومتریک این است که یک هکر مخرب باید در نزدیک جسم شما باشد تا اطلاعات مورد نیاز برای ورود به سیستم را جمعآوری کند. در صورتی که قفل شما به نحوی بیومتریک باشد، دایره مظنونین احتمالی را محدود میکند و هکرهای مخرب که به طور معمول از قاره دیگر شما را هک میکنند، دیگر نمیتوانند کاری کنند.

چگونه از شناساگر اثرانگشت تلفن هوشمند/لپتاپ محافظت کنیم؟

در اینجا چند گام ساده برای به حداقل رساندن تعداد کپیها از اثر انگشت موجود بر تلفن همراه شما ارائه شده است:

- گوشی خود را با محافظ اثر انگشت، حروف الفبا و محافظ صفحه نمایش ایمن نگهدارید.

- از یک انگشت متفاوت از سایر انگشتهای خود استفاده کنید.

- اگر فقط راحتی برای شما مهم نیست، از هر دو روش اثرانگشت و رمز عبور/پین کد استفاده کنید. بهخصوص این روش برای گوشیهای هوشمند و لپتاپهای حساس مفید است.

- از یک برنامه ردیاب اثر انگشت، اگر لپتاپ یا گوشی هوشمند شما از آن پشتیبانی میکند استفاده کنید. شما دو یا سه اثرانگشت را ثبت میکنید و قفل صفحه برای ایجاد امنیت بیشتر هر بار از شما تمامی اثر انگشتهای ثبتشده را درخواست میکند.

به یاد داشته باشید احراز هویت بیومتریک در چند سال گذشته بهشدت گسترش یافته است و روز به روز مورد استقبال بیشتری قرار میگیرد.

لبته در پارامترهای احراز هویت بیومتریک موارد دیگری مانند مثلا رفتارشناسی ، نوع راه رفتن ، سرعت تایپ کردن ، نحوه صحبت کردن ، تیک های عصبی ، شبکه عصبی ، شبکه مویرگها ، DNA و … هم وجود دارند. اما قویترین نوع فاکتورهای احراز هویت قطعا بیومتریک ها هستند اما باید دید قابل پیاده سازی هستند یا خیر ، همیشه در سطح کلان پیاده سازی خیلی خیلی متفاوت تر از محیط لابراتوار هست و به همین دلیل هست که هنوز پسورد مهمترین و پر کاربرد ترین فاکتور احراز هویت در دنیا محسوب میشه.

کاش درباره تجهیزات احراز هویت بیومتریک صحبت میکردید

چه جالبه. جالبترش اینه که با اینکه میشه رگ و عنبیه چشم بیومتریک رو انجام داد اما سفارت ها هنوز از بیومتریک با انگشت نگاری استفاده میکنن. واسم جالبه

جالب بود

در مورد تعمیرات موبایل هم به چالش کشیده شده

که مثلا برای اینکه گوشی هارو بشه فلش کرد نیاز هست این کد ها وارد بشه