استفاده مهاجمین از حمله جستجوی فراگیر برای انتشار باجافزارها

ترفند جدید مجرمین آنلاین، هک کردن پروتکلهای Remote Desktop محافظت نشده و اجرای دستی باجافزارهاست.

حملات Brute Force یا (جستجوی فراگیر): مهاجمین از حمله جستجوی فراگیر برای انتشار باجافزارها استفاده میکنند. تقریبا هرروز خبرهایی درباره یک نوع بدافزار جدید میشنویم که امنیت سایبری را تهدید میکند. مجرمین سایبری روز به روز ماهرتر میشوند و با استفاده از تکنیکهای پیشرفته برای دسترسی به اطلاعات ارزشمند افراد و سازمانها دارند. جای تعجب نیست که رکورد حملات باجافزاری در سال 2017 شکسته شد.

برخلاف سایر انواع حملات سایبری، باجافزارها هنوز هم یکی از پرسودترین حملات برای مجرمین سایبری هستند. در گزارشی جدید تحت عنوان “اقتصاد باج افزار (The Ransomware Economy)” اعلام شد که از سال 2016 تا سال 2017 “افزایشی 2.502 درصدی در فروش باجافزارها در وب تاریک (Dark Web) ایجادشده است.” احتمال میرود که حملات صورت گرفته توسط باجافزار افزایش پیدا کنند و همچنان بهعنوان یکی از مهمترین خطرات جهانی باقی بمانند.

همچنین اخیرا مشاهده شده که مجرمین سایبری سعی به استفاده از روشهای جدیدی برای گسترش باجافزارها و به خطر انداختن منابع ارزشمند دارند. این مجرمین با استفاده از حمله جستجوی فراگیر یا بروت فورس (Brute Force) و حملات لغتنامهای (Dictionary Attack) سعی به دستیابی به رمز عبور ادمینها دارند.

ترفند جدید مجرمین آنلاین، هک کردن پروتکلهای Remote Desktop محافظت نشده و اجرای دستی باجافزارهاست. هدف اصلی این تلاشها این است که بدون جلبتوجه، از نرمافزارهای مختلف استفاده کنند.

حملات جستجوی فراگیر و لغت نامهای

حمله جستجوی فراگیر (که به آن کرک جستجوی فراگیر هم گفته میشود) روشهای سعی و خطایی هستند که مجرمین سایبری برای به دست آوردن اطلاعات شخصی کاربران مثل رمز عبور یا PINها استفاده میکنند. در حملات Brute Force سعی میشود هر رمز ممکن یا هر ترکیبی از حروف و اعداد امتحان شود تا درنهایت رمز صحیح، مشخص شود.

حملات لغتنامهای به تکنیکهایی گفته میشود که برای نفوذ به یک سیستم احراز هویت با استفاده از کلمات موجود در یک لغتنامه (به هر زبانی) یا سعی به تشخیص کلید رمزگشایی یک سند یا پیام رمزگذاری شده، انجام میشوند.

شباهت و تفاوت بین این دو نوع حمله

هر دوی این حملات با استفاده از حدس زدن انجام میشوند و نه یک رخنه یا دور زدن سیستم امنیتی. این حملات ممکن است بهصورت آنلاین یا آفلاین انجام شوند.

اما تفاوت این دو حمله در این است که در حملات Brute Force (بروت فورس) مجرمین سایبری سعی به پر کردن keyspace (فضای کلیدهای) الگوریتم دارند، درحالیکه در حملات لغتنامهای مهاجمین سعی دارند فقط کلمات عبور و کلیدهایی را امتحان کنند که در یک لغتنامه وجود دارند (بنابراین شامل کل keyspace نیست).

اما با استفاده از هر دوی این روشها شانس موفقیت و کوتاهی زمان رسیدن به هدف، افزایش پیدا میکند.

فرایند آلوده سازی به چه شکل انجام میشود؟

موارد مختلفی از آلودگی سرورها به باجافزار جدیدی تحت عنوان Payday مشاهده شده است. این حمله بهصورت زیر صورت میگیرد:

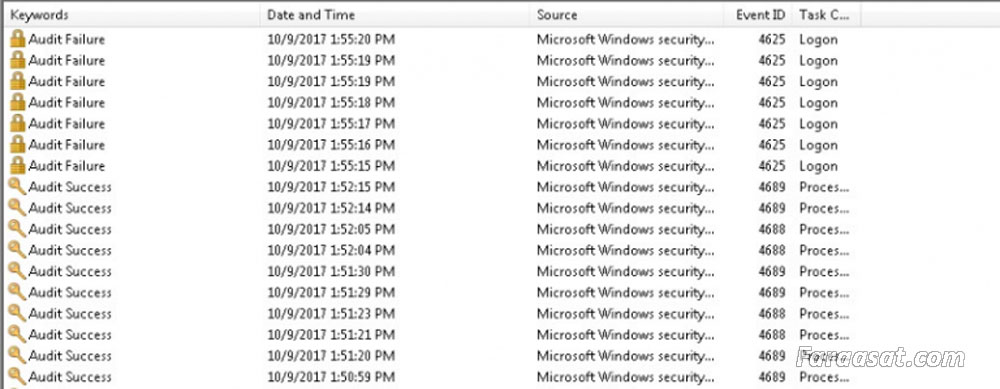

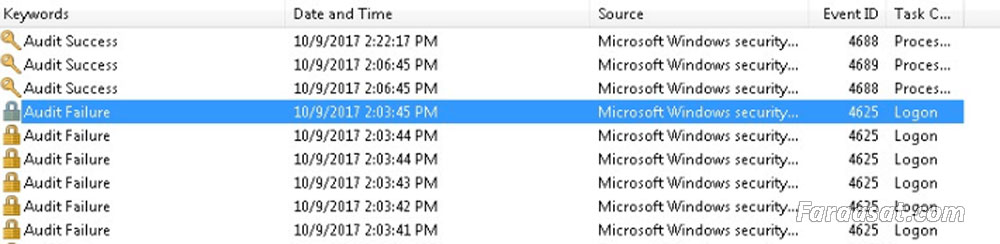

- رمز عبور حساب کاربری administrator (که معمولاً کاربر administrator محلی است) از طریق حملات Brute Force کرک میشود. در ادامه چگونگی حمله را مشاهده میکنید.

همانطور که مشاهده میکنید این اسکریپت طی چند دقیقه (حدودا 8 الی 9 دقیقه) تقریبا یک تلاش در هر ثانیه انجام داده تا از طریق پروتکل Remote Desktop به ادمین محلی روی سرور متصل شود. این فعالیت باعث شده در قسمت Event Viewer -> Security گزارشهای زیادی از شکست در ورود به سیستم ثبت شود.

میتوانید از این ابزار برای ارزیابی میزان قدرت کلمات عبورتان استفاده کنید.

با توجه بهسرعت کرک کردن رمز عبور توسط مهاجم، میتوان نتیجه گرفت که یا رمز عبور خیلی ضعیف بوده –از هیچ عدد و رقم و کاراکتر خاصی در آن استفادهنشده– یا اینکه از یک کلمه خاص در آن استفادهشده است. استفاده از کلمات کامل باعث میشود که رمز عبور در برابر حملات لغتنامهای ضعیف شده و در معرض خطر قرار بگیرد.

بازهم باید به اهمیت داشتن کلمههای عبور قوی و مدیریت امنیت آنها برای پیشگیری از اینکه تبدیل به طعمهای آسان برای مجرمین سایبری شوید، تأکید کنیم.

- همینکه رمز عبور کرک شد، مهاجم یک آرشیو آلوده را در حساب دانلودهای کاربر ادمین، دانلود میکند. بدافزار استفادهشده Payday نام دارد و از خانواده باجافزار BTCWare است.

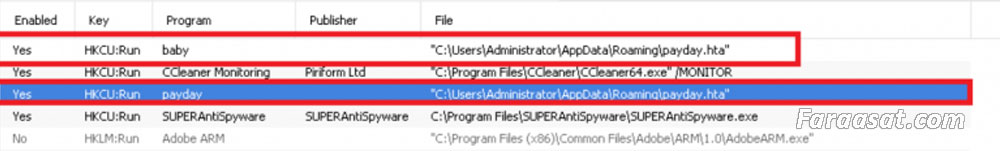

فایل آلوده چند مدخل در فایل رجیستری ایجاد کرده که هر زمان سیستم روشن شود، بهصورت خودکار اجرا میشود. بنابراین احتمالا مهاجم برای شروع فرایند رمزگذاری فقط نیاز به ری استارت کردن کامپیوتر یا خاموش کردن آن دارد.

در تصویر زیر مدخلهای ایجادشده در فایل رجیستری را مشاهده میکنید:

اطلاعات در دسترس درباره انواع مختلف باجافزار Payday BTCware

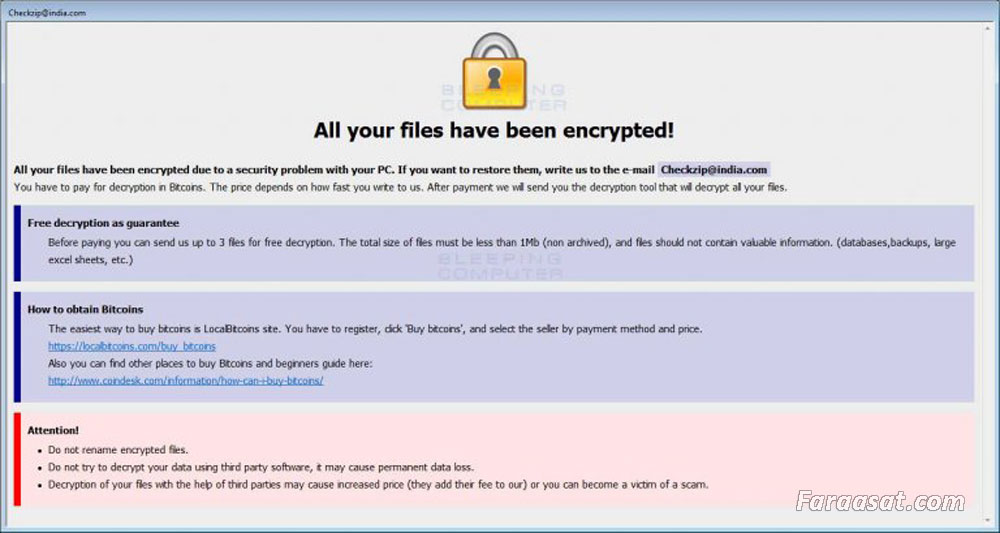

انواع مختلف این باجافزار سعی در به هدف گرفتن قربانیان با رمزگذاری فایلهای روی سرور دارند. این باجافزار توسعه email]-id-id.payday] را بعد از نام اصلی فایلها قرار میدهد. payday از نسل جدید کلیدها برای رمزگذاری فایلها استفاده میکند که قابل رمزگشایی نیست.

فایل آلوده Payday هشداری به نام payday.hta و RETURN FILES !!.txt ایجاد میکند. ایمیل آدرسهای مورداستفاده به این صورت هستند: Checkzip@india.com و یا payday@cryptmaster.info. در تصویر زیر نمونهای از هشدار این نوع باجافزار را مشاهده میکنید:

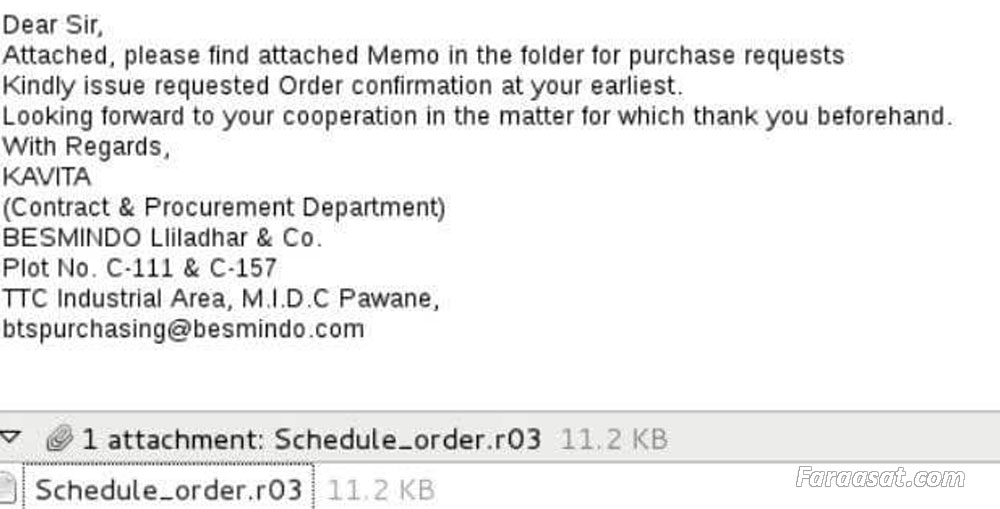

فایلهای مخرب انواع مختلفی از این باجافزار را به شکلهای مختلف مثل پیوست ایمیل یا لینک مخرب در هرزنامهها، منتشر میکنند.

در ادامه نمونهای از ایمیلی که حاوی یک فایل ضمیمه مخرب است را مشاهده میکنید:

چرا هنوز بدافزارهای ارسالشده به روش دستی موفقیتآمیز هستند؟

مشکل اصلی در آلودگی به این نوع بدافزارها فقدان امنیت کافی برای رمزهای عبور است. هنوز هم سازمانها و کاربران از کلمات عبور ضعیفی برای حسابهای مختلف استفاده میکنند و در اکثر موارد بارها از یک رمز عبور یکسان استفاده میشود. این کار باعث آسیبپذیر شدن سیستمها و آسان شدن کرک آنها توسط مجرمین سایبری میشود.

نمونه اخیر حمله به نیروی دفاع استرالیا نشان داد که چطور استفاده از کلمات عبور ساده میتواند باعث دسترسی مهاجمین به اطلاعات مهم و حیاتی شود. یکی از پیمانکاران نیروی دفاعی استرالیا موفق به ورود به شبکه این سازمان و سرقت 30 گیگابایت از اطلاعات نظامی سری شد. موفقیت او یک دلیل ساده داشت و آنهم استفاده از کلمات عبور پیشفرض بود. ارتش استرالیا در بعضی از سرویسهای خودش که به اینترنت متصل بود از کلمات عبور پیشفرض استفاده کرده بود.

تحقیقات نشان داد که “رمز عبور ادمین برای ورود به درگاه وب این سازمان admin و رمز عبور کاربر میهمان نیز guest بوده است”.

توصیههایی برای پیشگیری از آلودگی سیستمها به باجافزار Payday و سایر باجافزارهای دستی

بهترین راه برای محافظت از دادههای ارزشمند خودتان در برابر حملات brute force و باجافزارها و ایمن ماندن از حملات بدافزارهای اقتصادی، تفکر و اقدام فعالانه و مستمر است.

حملات باجافزارها (حملات Brute Force) به مشاغل تأثیرات منفی دارد و میتواند باعث اختلال در عملکرد مشاغل شود. به همین خاطر پیشگیری و اجتناب از آلودگی باید اولویت شماره یک مشاغلی باشد که به حفظ امنیت اطلاعات مهم و حیاتی خودشان اهمیت میدهند.

برای حداقل کردن خطر و تأثیرات حملات آنلاین، توصیه میکنیم که از این دستورالعملهای پیشگیرانه پیروی کنید.

- از یک سیستم امنیتی فعال چندلایه استفاده کنید که تمام نقاط پایانی (endpoint) کسب و کارتان را بروز نگهداشته و بر فعالیتهای آنلاین روزمره نظارت کند.

- همیشه از تمام اطلاعات خودتان نسخه پشتیبان تهیه کنید و از منابع خارجی مثل یک دیسک مجزا یا از فناوری ابر (Google Drive، Dropbox و غیره) برای ذخیرهسازی این اطلاعات استفاده کنید.

- برای پیشگیری از کلیک کارمندان روی لینکها و پیوستهای ایمیل ناشناس که ممکن است منجر به هدایت کاربر به سمت وبسایتهای مخرب شود، برنامههایی باهدف افزایش آگاهی امنیتی کارمندان اجرا کنید.

- از wi-fi عمومی استفاده نکنید، مگر اینکه یک شبکه خصوصی مجازی داشته باشید یا از نرمافزارهای رمزگذاری استفاده کرده باشید.

- یک سیستم مدیریت patch داشته و اطمینان حاصل کنید که نرمافزارهای شخص ثالثی که در سازمان استفاده میکنید مثل جاوا، فلش و ادوب کاملا patch شده باشند.

- یکی دیگر از نکات امنیتی مهم استفاده از کلمات عبور و نامهای کاربری جداگانه برای لپتاپ ادمین و سرورها است.

- از دیگر اقدامات عاقلانه برای حفظ امنیت داشتن یک برنامه ضدویروس روی سرور و نقاط پایانی است. خواندن این چکلیست مختصر و مفید درباره ارزیابیهای امنیتی به شما جهت حفاظت از شبکه، سرورها و نقاط پایانی سازمانتان کمک میکند.

- با توجه به ایجاد انواع بدافزارهای جدید (مثل باجافزار Payday) امروزه اقدامات امنیتی فقط شامل یک یا چند راهکار مشخص و قطعی نیستند، بلکه لازم است مدام رفتارهای خودتان در فضای آنلاین را بهبود بخشیده و در افزایش آگاهی و محافظت از امنیت خودتان فعالانه عمل کنید.

- داشتن اطلاعات بروز درباره مقررات تنظیم شده برای حفاظت از دادهها توسط اتحادیه اروپا (بهاختصار EU GDPR) میتواند کمک زیادی به حفظ سرمایه و وقت سازمانها کند. مقررات جدید اتحادیه اروپا برای حفاظت از دادهها از ماه می سال 2018 اجرا میشود و تغییرات بزرگی در روشهای جمعآوری و مدیریت دادهها در سازمانها ایجاد خواهد کرد. به همین خاطر لازم است همه شرکتها آمادگی لازم را داشته باشند و الزامات موردنیاز برای پیروی از این مقررات را فراهم کنند.

- همچنین بسیار مهم است که سازمانها، آموزش کارمندان درباره امنیت سایبری را شروع کنند زیرا این اقدام یکی از بهترین سرمایهگذاریها برای هر سازمانی محسوب میشود.

چطور از حملات Brute Force پیشگیری کنیم؟

در حملات بروت فورس از کلمات عبور ضعیف سوءاستفاده میشود و مجرمین سایبری از این راه به سیستمها و شبکه سازمانها، دسترسی پیدا میکنند.

لازم است که مشاغل برای محافظت از خودشان در برابر چنین حملاتی، از دستورالعملهای حفاظتی زیر پیروی کنند:

- برای حداکثر کردن امنیت سازمانتان پیروی از نکات و توصیههای امنیتی درباره کلمات عبور را الزامآور کنید.

- از سیستم احراز هویت دو مرحلهای (یا دو فاکتوری) برای افزایش امنیت و محافظت در برابر حملات Brute Force استفاده کنید.

- یکی دیگر از اقدامات امنیتی ساده و مهم این است که تلاشهای مکرر برای لاگین (Login) از یک آدرس یا حساب کاربری یکسان، مسدود شود. توصیه میشود که برای انجام این کار خط مشی تعیین حد آستانه مسدود شدن حساب کاربری را با مدت زمان مسدود شدن حساب کاربری ترکیب کنید. مورد اول حداکثر تعداد دفعات تلاش ناموفق برای ورود به سیستم را تعیین میکند که بعد از آن حساب کاربری مربوطه مسدود میشود و مورد دوم “تعداد دقایق مسدود ماندن حساب کاربری قبل از رفع انسداد خودکار” را مشخص میکند.

- برای سرورها و لپتاپ ادمین از کلمات عبور و نامهای کاربری مجزا و متفاوت استفاده کنید و یک سیستم هشدار داشته باشید که وقتی یک فرد بیگانه قصد دسترسی به سیستم را دارد، به شما هشدار بدهد.

- از راهکارهای امنیتی رایگان مثل IPBan یا EvlWatcher برای حفظ امنیت پروتکل Remote Desktop یا RDP روی سرورهای ویندوز خودتان و مسدود کردن حملات RDP استفاده کنید.

- از ابزارهایی مثل CAPTCHA یا reCAPTCHA برای پیشگیری از ارسال درخواستهای خودکار استفاده کنید.

- URLهایی منحصر به فرد برای لاگین تنظیم کنید تا کاربران غیرمجاز نتوانند از یک URL به سایت دسترسی پیدا کنند.

- دسترسی کارمندان را فقط محدود به دادهها و اطلاعات موردنیاز آنها کنید. همچنین مجوزهای نصب نرمافزار را محدود کرده و کارمندان را تشویق کنید که دریافت ایمیلهای مشکوک از منابع غیرقابل اطمینان را گزارش دهند.

- درگاه پیشفرض پروتکل Remote Desktop خودتان را تغییر دهید. با این کار بسیار راحت و آسان میتوانید از ایجاد مشکلات بزرگ پیشگیری کنید. ویندوز از درگاه پیشفرض 3389 برای RDP استفاده میکند. اگر این درگاه را باز بگذارید در برابر حملات پویش درگاه، که خیلی از ابزارهای هک از آن استفاده میکنند، بسیار آسیبپذیر میشوید. وقتی مهاجمین متوجه شوند که درگاه پیشفرض RDP سیستم شما باز است، اسکریپتهایی برای اجرای حملات فراگیر اجرا میکنند. راهحل برخورد با این مسئله، تغییر دادن درگاه RDP پیشفرض، به درگاهی بیاستفاده و غیرمتداول است. برای کسب اطلاعات بیشتر دراینباره میتوانید این راهنمای جامع که توسط شرکت مایکروسافت تهیهشده را مطالعه کنید.