راهنمای کامل و گام به گام امنیت شبکه

امروزه اینترنت و شبکههای کامپیوتری به رسانه مورد علاقه بسیاری از مردم جهان برای برقراری ارتباطات روزمره و انجام فعالیتهایی همچون تماشای فیلم و سریال، بازیهای کامپیوتری و تراکنشهای مالی و حتی اجرای کارهای سادهای مانند سفارش غذا تبدیل شده است. کاربران، با گشتوگذار در دنیای مجازی به راحتی و فقط با چند کلیک میتوانند خبرهای روز را خوانده و از رویدادهای مهم سیاسی، فرهنگی و غیره در اقصی نقاط مختلف جهان مطلع شوند.

همچنین در دنیای فناورانه امروزی، شبکههای کامپیوتری بخش لاینفکی از محیط سازمانی را به خود اختصاص داده و تداوم بیشتر کسبوکارها به اینترنت وابسته است. حتی بروز کوچکترین اختلال در شبکه شرکتها و سازمانها میتواند منجر به بروز خسارتهای مالی زیادی شده و به اعتبار آنها در بین مشتریانشان لطمه جدی وارد کند. به همین خاطر جای تعجب نیست که اگر مجرمان سایبری نیز بکوشند تا از این شرایط به نفع خودشان سوءاستفاده کنند.

هکرها و نفوذگران با انجام حملات پیچیده بر ضد شبکههای کامپیوتری میتوانند امنیت آنها را به خطر انداخته و مخاطرات جدی را برای مشاغل به وجود آورند. بنابراین تأمین شبکههای سازمانی و استفاده از راهکارهای امنیتی به منظور حفاظت از دادههای حساس از جمله مهمترین مسائلی هستند که به هیچ عنوان نباید آنها را نادیده گرفت.

در این مطلب از فراست به بررسی چالشها و مخاطراتی میپردازیم که امنیت شبکههای رایانهای را در معرض مخاطره قرار میدهند. سپس راهکارهایی را برای برطرف کردن آنها و افزایش امنیت شبکه ارایه کردهایم. مفاهیم و موضوعاتی که در این مطلب مورد بررسی قرار میگیرند، شامل موارد زیر هستند:

- امنیت شبکه چیست؟

- چرا امنیت شبکه مهم است؟

- مهمترین چالشهای امنیت شبکه

- چشمانداز تهدیدات و آسیبپذیریهای متداول شبکه

- هک و امنیت شبکه

- امنیت شبکه و انواع حملات سایبری

- راهکارهای تأمین امنیت شبکه

- اهمیت رمزنگاری در شبکه

- امنیت شبکه ابری

- امنیت شبکه بیسیم

- چگونه یک متخصص امنیت شبکه شویم؟

- امنیت شبکه بهتر است یا برنامهنویسی؟

امنیت شبکه چیست؟

امنیت شبکه به زبان ساده ترکیبی از سیاستها و رویههای پیادهسازی شده توسط مدیر شبکه یا مدیر امنیت برای مقابله با دسترسیهای غیرمجاز، سوءاستفاده، تغییر یا محرومسازی از خدمات شبکه و منابع آن است. هدف اصلی امنیت شبکه، جلوگیری از انجام هرگونه حملهای بر ضد شبکه است.

به عبارت دیگر، راهکارهای امنیت شبکه باید مانع از اجرای هر روش و فرایند غیرمجاز و همچنین استفاده از ابزارهایی شوند که قابلیت نفوذ به شبکه و انجام اقدامات مخرب را دارند. حملات صورت گرفته به شبکه میتوانند فعال یا غیرفعال باشند. در حملات فعال مهاجم سعی میکند دادههای ارسال شده به سوی یک هدف خاص را تغییر دهد. حملات غیرفعال نیز شامل نظارت غیرمجاز بر روی یک سیستم از شبکه هستند.

چرا امنیت شبکه مهم است؟

امنیت شبکه از این جهت اهمیت دارد که میتواند از دادههای ارزشمند سازمانها محافظت نموده و مانع از دسترسی غیرمجاز مهاجمان و مجرمان سایبری به این دادهها و اطلاعات، افشا، تخریب، تغییر یا سوءاستفاده از آنها شود.

همچنین از آنجا که سازمانها معمولاً در فضای آنلاین خدمات خود را ارایه میکنند باید با حملات مخربی که میتوانند دادههای سازمانی را در معرض مخاطره قرار دهند، به صورت اثربخش مقابله کنند. حتی یک از کار افتادگی جزئی هم میتواند اختلالات غیرقابل جبرانی را در عملکرد سازمان ایجاد کند. بنابراین سازمانی که فاقد امنیت شبکه در سطح مناسب باشد، ممکن است عملکرد قابل قبولی نداشته و نتواند خدمات خود را به نحو مطلوبی ارایه نماید.

مهمترین چالشهای امنیت شبکه

سرعت بسیار زیاد رشد و پیشرفت حملات سایبری و همچنین ایجاد اکسپلویتهای جدید توسط مهاجمان که توانایی سوءاستفاده از نقاط ضعف امنیتی را دارند، از مهمترین چالشهای امنیت شبکه هستند. بنابراین برای محافظت از شبکه در برابر این طیف گسترده از تهدیدات نیاز به سازوکارهای دفاعی نوین میباشد.

چالش دوم مربوط به گستره وسیع راهکارهای امنیتی است. با توجه به مسئولیت همه کاربران شبکه در حفظ امنیت آن باید راهکاری وجود داشته باشد که امکان تحقق چنین مسئولیتی را فراهم نموده و قابلیت مقابله با مخاطرات و تهدیدات نوظهور امنیتی را داشته باشد. استفاده از نرمافزارها و برنامههای کاربردی مجاز که به راحتی مورد سوءاستفاده قرار میگیرند (مثل سرویسهای ابری) نیز از جمله چالشهای امنیت شبکه محسوب میشود.

چشمانداز تهدیدات و آسیبپذیریهای متداول شبکه

جهت اطمینان از اینکه آیا بهترین کنترلها برای حفاظت از شبکه طراحی و پیادهسازی شدهاند یا خیر ابتدا باید با آسیبپذیریهای شبکه و چشمانداز تهدیدات آن آشنا شوید.

چشمانداز تهدیدات سایبری

تهدیدات امنیتی، تخلفات بالقوهای هستند که میتوانند محرمانگی، دسترسپذیری یا جامعیت منابع اطلاعاتی را تحت تأثیر قرار دهند. وقوع تهدیدات و مخاطرات سایبری منجر به افشای دادههای حساس، دستکاری آنها یا حتی محرومسازی از دسترسی به یک سرویس خاص میشود.

چشمانداز تهدیدات شامل اطلاعات موجود درباره تهدیدها، عوامل تهدید و مسیرهای خطری هستند که امکان اجرای حمله را برای مهاجمان فراهم میکنند. مسیر تهدید به مسیر حمله و عامل تهدید نیز به شخص یا گروهی گفته میشود که قصد آسیب رساندن با بهرهگیری از تهدیدات موجود را دارد. برای مثال در رابطه با سرقت یک لپتاپ، قفل نبودن در ورودی و قرار دادن لپتاپ بر روی میز در شرایط ناامن منجر به شکلگیری مسیر تهدید شده و سارق لپتاپ نیز به عنوان عامل تهدید شناخته میشود.

آسیبپذیریهای سایبری

آسیبپذیری به نقطه ضعف یا نقصی گفته میشود که مهاجمان میتوانند برای نقض راهکارهای امنیتی سازمان و نفوذ به سیستمها و شبکه از آن سوءاستفاده کنند. واضح است که برای تحقق یک تهدید باید یک آسیبپذیری قابل بهرهبرداری وجود داشته باشد. به همان مثال سرقت لپتاپ توجه کنید. طراحی سبک، قابلیت حمل و راحتی انجام این کار از جمله ویژگیهایی هستند که بسیاری از مشتریان از آن استقبال میکنند. از طرفی همین ویژگیها نقاط ضعف و آسیبپذیریهایی محسوب میشود که احتمال سرقت را افزایش میدهد.

تمام شبکهها و سیستمهای کامپیوتری معمولاً دارای یکسری آسیبپذیری هستند. این آسیبپذیریها اغلب در اثر نقطه ضعفهای نرمافزاری یا سختافزاری تجهیزات شبکه ایجاد میشوند. از این رو به منظور ایجاد امنیت در شبکهها و حفظ آن ابتدا باید پیش از انجام هرگونه اقدامی آسیبپذیریها، تهدیدات و مشکلات امنیتی آنها را شناسایی و برطرف کرد.

آسیبپذیریهای متداول در شبکهها شامل موارد زیر هستند:

- نصب سختافزار یا نرمافزار به روش غیراصولی

- استفاده از میانافزارها یا سیستمعاملهای قدیمی و منسوخ شده

- استفاده از تجهیزات سختافزاری ضعیف یا قدیمی

- تنظیم کلمات عبور ضعیف

- نقص در طراحی امن شبکه

اگرچه عدم وجود آسیبپذیری هرگز تضمینی بر هدف نگرفتن یک شبکه توسط مهاجمان محسوب نمیشود اما آسیبپذیریها کار هکرها را برای دسترسی به شبکه و منابع آن بسیار راحتتر میکنند.

هک و امنیت شبکه

مجرمان سایبری با هک سیستمها و شبکههای کامپیوتری کنترل آنها را در اختیار خویش گرفته و می توانند به فایلها و اطلاعات محرمانه دسترسی پیدا کنند. از این رو آنها به راحتی میتوانند کاربران و سازمانها را تهدید به افشای دادهها و اطلاعاتشان و نیز درخواست باج کنند. بنابراین تیمهای امنیتی سازمانها باید پیش از وقوع حوادث و بروز حملات سایبری، راهکارهای امنیتی لازم را پیادهسازی نمایند.

بسیاری از متخصصان امنیتی معتقدند جهت مقابله با نفوذگران و پیشگیری از حملات سایبری، تیمهای امنیتی سازمانها باید آشنایی کامل را با انواع روشها و ابزارهای هک و نفوذ داشته باشند. بنا بر توصیه آنها تیمهای امنیتی بهتر است دورههای هک و نفوذ را گذرانده و همواره دانش خود در این زمینه را بهروز نگهداشته و مدام ارتقا دهند.

امنیت شبکه و انواع حملات سایبری

شروع بیماری کرونا و ترویج دورکاری، استفاده از فناوریهای پیچیده، افزایش میزان استفاده از منابع آنلاین برای ذخیره دادههای حساس و اسرار تجاری، انتقال دادهها به زیرساختهای ابری و همچنین کمبود نیروی متخصص امنیتی از جمله مواردی هستند که منجر به افزایش مخاطرات و تهدیدات بر ضد شبکههای کامپیوتری شدهاند. در ادامه، تعدادی از مهمترین این حملات و تهدیدات رایج را مورد بررسی قرار میدهیم.

1. بدافزار

در این حملات، هکرها پس از اجرای کدهای مخربی به نام بدافزار بر روی سیستم هدف و دسترسی غیرمجاز به آن، فایلها و دادههای حساس کاربران را آلوده کرده و حتی ممکن است آنها را از دسترس مالکانشان هم خارج کنند.

2. ویروسهای کامپیوتری و تروجانها

این ویروسها که در اصل نوعی بدافزار محسوب میشوند، قطعه کدهایی هستند که میتوانند با نفوذ به شبکه، از یک کامپیوتر به کامپیوتری دیگر منتقل شوند. ویروسها حتی میتوانند سایر کامپیوترهای شبکه را نیز آلوده کنند.

3. کرم کامپیوتری

کرمهای کامپیوتری، نرمافزارهای مخربی هستند که از طریق کامپیوتر آلوده تکثیر شده و به سایر کامپیوترهای شبکه راه مییابند. آنها با سوءاستفاده از آسیبپذیریهای شبکه موجب اختلال در عملکرد سیستمها و دسترسی به دادههای حساس میشوند.

4. فیشینگ

در حملات فیشینگ، مجرمان سایبری سعی میکنند کاربران را تشویق به کلیک بر روی یک لینک آلوده در ایمیل یا پیامی کنند که ظاهراً معتبر بوده و هیچگونه تهدیدی ندارد. پس از کلیک بر روی لینک مدنظر، کدهای مخرب به تلفن همراه یا سیستم کاربر نفوذ کرده و به این ترتیب هکرها میتوانند اطلاعات یا دادههای حساس قربانی (شماره کارت و کلمه عبور آن) را سرقت کنند.

5. حملات محرومسازی از سرویس[1] معمولی (DoS) و توزیع شده (DDoS)

ممکن است افزایش ترافیک وبسایت به دلیل رونمایی از یک محصول خاص، برگزاری یک حراجی آنلاین یا یک طرح تبلیغاتی جدید باعث بروز مشکلاتی برای سرور و از دسترس خارج شدن آن شود اما همواره این احتمال نیز وجود دارد که عدم دسترسی کاربران به وبسایت مربوطه ناشی از یک حمله سایبری موسوم به حملات محرومسازی از سرویس معمولی یا توزیع شده باشد.

این حملات که با هدف از کار انداختن زیرساخت فناوری اطلاعات شبکه مورد نظر اجرا میشوند، انبوهی از ترافیک مخرب را به سمت سرورها هدایت نموده و با ایجاد یک بار سنگین بر روی آن سرور، امکان پاسخگویی به کاربران را از بین میبرند. حملات محرومسازی از سرویس معمولی از طریق یک سیستم صورت میگیرند در حالی که در حملات محرومسازی از سرویس توزیع شده، مهاجمان از چندین کامپیوتر برای اجرای آنها و از کار انداختن سرور استفاده میکنند. به همین خاطر شناسایی این نوع حملات کار چندان آسانی نیست.

6. باتنتها

باتنتها شامل شبکهای متشکل از سیستمهای آلوده و متصل به اینترنت هستند که در اصلاح به آنها زامبی یا ربات گفته میشود. مهاجم امکان دسترسی به همه این سیستمها را در یک شبکه واحد داشته و آنها برای ارسال هرزنامه، سرقت دادهها و اجرای حملات محرومسازی از سرویس توزیع شده استفاده میکند.

7. حمله مرد میانی[2]

در این حملات هکرها تلاش میکنند به کانال ارتباطی که در بین دو شبکه وجود دارد، نفوذ کرده و اطلاعات تبادل شده مابین آنها را شنود کرده یا تغییر دهند. آنها همچنین سعی میکنند با نظارت و کنترل بر روی پیامها و دادههای در حال انتقال (جاسوسی سایبری)، فایلها و اطلاعات محرمانه را هم سرقت کنند.

8. باجافزارها

باجافزار، نوعی نرمافزار مخرب است که هکرها توسط آن میتوانند تمام فایلهای موجود بر روی سیستمها، شبکهها و سرورهای هدف را رمزنگاری کرده و برای تحویل کلید رمزگشایی به قربانی از او باجگیری نمایند. مهاجمان در این حملات از کلمات عبور ضعیف و سایر آسیبپذیریهای موجود در سیستمها، سرویسها و تجهیزات شبکه سوءاستفاده میکنند.

9. حملات مبتنی بر اینترنت نسل پنجم

هکرها جهت انجام حملات انبوه بر ضد کاربران، با استفاده از دستگاههای مجهز به فناوری اینترنت نسل پنجم (5G) به سیستمها، تلفنهای همراه و شبکههای اینترنت اشیای مختلف حمله میکنند. آنها همچنین میتوانند تغییرات دلخواه خود را به صورت لحظهای و بلادرنگ بر روی تجهیزات کاربران ایجاد کنند.

10. حملات تزریق کد SQL

این حملات معمولاً بر ضد وبسایتها و نرمافزارهایی اجرا میشوند که دارای طراحی ضعیفی هستند. این وبسایتها و نرمافزارها حاوی یکسری فیلد آسیبپذیر هستند که برای ورود اطلاعات توسط کاربران طراحی شدهاند (مثل صفحات ورود و جستجو، فرمهای درخواست پشتیبانی، ارسال نظر و غیره) و باعث میشوند هکرها بتوانند به راحتی و با تغییر کد، حملات دلخواهشان را اجرا کنند. هکرها با اجرای این حملات قادر هستند از هر وبسایتی که از پایگاههای داده SQL استفاده میکند، سوءاستفاده نموده یا آن را آلوده کنند.

راهکارهای تأمین امنیت شبکه

روشها، ابزارها و برنامههای کاربردی مختلفی وجود دارد که افراد و سازمانها میتوانند از آنها برای پیشگیری از وقوع حملات سایبری و از کار افتادگی خدمات شبکه و از بین رفتن اطلاعات سیستمهای خود استفاده کنند.

امنیت شبکه کامپیوتری از چندین لایه تشکیل شده و شامل روشهای سختافزاری، نرمافزاری و نیز ابزارها و فرایندهایی است که برای محدود کردن طیف گسترده آسیبپذیریها مورد استفاده قرار میگیرند. راهکارهای امنیت شبکه کامپیوتری جهت اعمال سیاستها و کنترلهای شبکه پیادهسازی میشوند تا فقط کاربران مجاز امکان دسترسی به منابع شبکه را داشته باشند و از نفوذ و ورود مهاجمان به شبکه جلوگیری شود.

از ابزارهای تحلیل رفتار برای نظارت بر روی رفتار کاربران شبکه جهت تشخیص رفتارهای غیرعادی استفاده میشود. این ابزارها به صورت خودکار فعالیتهایی که با رفتارهای عادی تفاوت دارند و همچنین نشانههای احتمالی خطر را شناسایی کرده و در سریعترین زمان ممکن با آنها مقابله میکنند. بنابراین با توجه به مواردی که گفته شد، هدف اصلی از اجرای فرایندهای امنیت اطلاعات را میتوان حفاظت از محرمانگی، جامعیت و دسترسپذیری اطلاعات در برابر مجرمان سایبری دانست. این فرایند شامل مراحل زیر است:

- پیشگیری از وقوع حمله

- تشخیص و شناسایی سریع حمله

- واکنش بههنگام به حمله

تمام راهکارها و رویههای امنیتی که در این فرایند دخیل هستند، مسئولیت انجام یکی از اقدامات بالا را بر عهده دارند. در ادامه، تعدادی از راهکارهای تأمین امنیت شبکه را بررسی نموده و توضیح مختصری را از هر کدام از آنها ارایه میدهیم.

امنیت برنامههای کاربردی و کنترل دسترسی

کنترل و مدیریت دسترسی کاربران و راهبران یکی از راهکارهای امنیتی شبکه است که ضمن تخصیص دقیق دسترسیها به کاربران و تجهیزات آنها سعی میکند مانع از دسترسی مهاجمان به منابع شبکه شود. در این روش از ابزار کنترل دسترسی شبکه برای مسدود کردن دستگاهها و کاربران غیرمجاز یا کاهش سطح دسترسی آنها به داراییهای شبکه استفاده میشود.

امنیت برنامههای کاربردی نیز از اهمیت بسیار زیادی برخوردار است چون احتمال دارد یک برنامه کاربردی حاوی آسیبپذیریهایی باشد که مهاجمان از آنها برای دسترسی غیرمجاز به شبکه استفاده کنند.

دسترسی به شبکه به روش اعتماد صفر[3]

بر اساس مدل اعتماد صفر، هر کاربر تنها باید دسترسیها و مجوزهایی را داشته باشد که برای انجام وظایف کاریاش ضروری هستند. این رویکرد نسبت به ابزارهای امنیتی سنتی مثل ویپیانها که امکان دسترسی کامل به شبکه مقصد را برای کاربران فراهم میکنند، بسیار متفاوت است. بنابراین دسترسی به روش اعتماد صفر امکان دسترسی تدریجی به منابع شبکه سازمان و نرمافزارهای اداری را فراهم میکند.

فایروالها و آنتیویروسها

به منظور تأمین امنیت کامل یک شبکه باید لایههای مختلف امنیتی را با هم ترکیب کرد. در اولین لایه میبایست برای هر کاربر یک نام کاربری و کلمه عبور تعیین شود. بنابراین فقط کاربران مجاز امکان دسترسی به شبکه را خواهند داشت. هنگامی که به کاربری اجازه دسترسی به شبکه داده میشود، بر اساس قوانین تعریف شده در فایروال شبکه میتوان دسترسی کاربران را به استفاده از یکسری سرویسهای خاص محدود نموده و سیاستهای شبکه را اعمال کرد.

فایروالها میتوانند نرمافزاری، سختافزاری یا ترکیبی از این دو حالت باشند. آنها نقش یک مانع را در بین شبکه داخلی مورد اعتماد و شبکه بیرونی غیرقابل اعتماد مثل اینترنت بر عهده داشته و بر اساس مجموعهای از قوانین تعریف شده تصمیم میگیرند که به یک ترافیک داده، مجوز ورود به شبکه را بدهند یا خیر. به عبارت دیگر آنها ترافیکهای ورودی و خروجی شبکه را کنترل میکنند.

اگرچه فایروالها از اجزای بسیار مهم و ضروری برای تأمین امنیت سایبری شبکهها محسوب میشوند و امنیت شبکه نیز وابستگی زیادی به آنها دارد اما با این وجود توانایی شناسایی و مقابله با بدافزارها و نرمافزارهای مخرب مثل ویروسها، کرمها، تروجانها، باجافزارها و جاسوسافزارها که میتوانند منجر به از دست رفتن دادهها و اطلاعات کاربران شوند را ندارند. به همین خاطر از آنتیویروسها به عنوان لایه دوم در امنیت شبکه استفاده میشود تا مانع از حمله ویروسها و سایر بدافزارهای مخرب به شبکه شوند. آنتیویروسها و نرمافزارهای تشخیص بدافزار، بدافزارها را به محض ورود شناسایی نموده و آنها را مسدود میکنند.

ویپیانها (VPN)

شبکههای خصوصی مجازی (VPN) امکان برقراری ارتباط را در بین دو سیستم فراهم میکنند. در این روش، دادههای تبادلی بین سیستمها رمزنگاری شده و کاربران سازمانی باید برای فراهم شدن امکان مبادله اطلاعات در بین دستگاههای خودشان و شبکه ابتدا احراز هویت شوند. ویپیانها همچنین از محرمانگی دادههای عبوری از شبکه حفاظت میکنند. اگرچه ویپیان قابلیت بررسی احراز هویت را نیز دارد ولی بیشتر برای رمزنگاری دادهها از آن استفاده میشود.

TLS، IPSec و SSH از پرکاربردترین روشهای پیادهسازی ویپیانها هستند. دادهها با استفاده از پروتکل IPSec رمزنگاری شده و به صورت محرمانه به مقصدشان ارسال میشوند. TLS نیز نسخه ارتقایافته SSL است که از دیگر روشهای رمزنگاری ترافیک محسوب میشود. از این پروتکل برای رمز کردن دادههای تبادلی میان کلاینتها و سرورها در محیط وب استفاده میشود. SSH هم که از دیگر پروتکلهای رمزنگاری دادهها است معمولاً برای برقراری ارتباط امن راه دور از یک کامپیوتر به کامپیوتر دیگر استفاده میشود. مدیران شبکه از این پروتکل جهت اتصال به سرورها و تجهیزات ارتباطی شبکه مانند سوئیچها و مسیریابها نیز جهت انجام امور مدیریتی و تنظیم پیکربندیها استفاده میکنند.

سیستمهای تشخیص نفوذ (IDS) و جلوگیری از نفوذ (IPS)

سیستمهای تشخیص نفوذ (IDS) و جلوگیری از نفوذ (IPS)

از سیستمهای تشخیص و جلوگیری از نفوذ برای مسدود کردن و مقابله با حملات در شبکه استفاده میشود. این سیستمها با نظارت مستمر بر روی کلیه فعالیتهای انجام شده در شبکه و پویش مداوم آن، رفتارها و فایلهای مشکوک و همچنین بدافزارهایی که ممکن است وارد شبکه شوند را شناسایی کرده و مانع از گسترش آلودگی در محیط شبکه میشوند.

تمرکز سیستم تشخیص نفوذ بر روی شناسایی هکرها یا سایر افراد خرابکار و ثبت گزارشهای مربوط به فعالیتهای غیرمجاز است. سیستم جلوگیری از نفوذ هم وظیفه شناسایی و مسدود کردن فعالیتهای مشکوک را بر عهده دارد. این راهکارهای امنیتی، شبکه را مدام زیرنظر داشته و ضمن گزارش حوادث امنیتی و تهدیدات بالقوه، در صورت نیاز به آنها واکنش مناسب نشان میدهند.

فناوریهای جلوگیری از نفوذ میتوانند حملات امنیتی مثل حمله جستجوی فراگیر، محرومسازی از سرویس (DoS) و سوءاستفاده از آسیبپذیریهای شناخته شده را به آسانی تشخیص داده و مانع از اجرای آنها شوند. هنگامی که اکسپلویتی (کد بهرهبرداری از یک آسیبپذیری) به صورت عمومی منتشر میشود معمولاً یک بازه زمانی محدود برای مهاجمان وجود دارد تا قبل از برطرف کردن آسیبپذیری مربوطه بتوانند از آن سوءاستفاده کنند. در این مواقع میتوان چنین حملاتی را با استفاده از سیستم جلوگیری از نفوذ شناسایی کرده و مانع از اجرای آنها بر ضد سازمان شد.

مدیریت حقوق دیجیتال

مدیریت حقوق دیجیتال (DRM) یک راهکار مناسب برای سازمانهایی است که قصد به اشتراکگذاری محتویات و کتابهایشان را از طریق روشهای کنترل شده با مشتریان خود دارند. در صورت استفاده سازمانها از DRM، مشتریان آنها نخواهند توانست مطالب دریافتی را با اشخاص دیگر به اشتراک بگذارند.

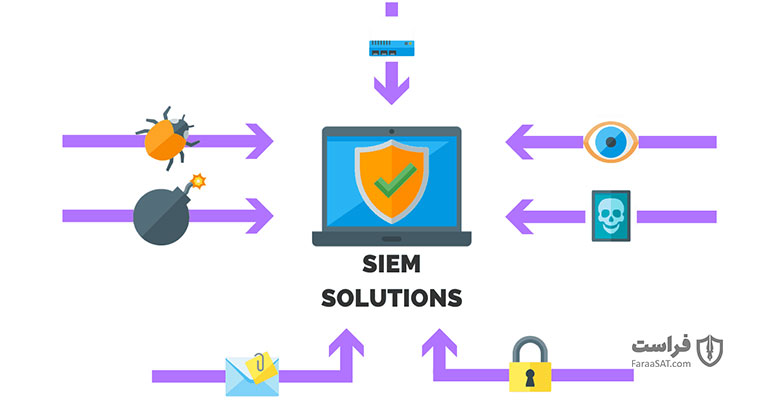

نظارت، ثبت گزارش و استفاده از راهکارهای SIEM

فرض کنید همیشه احتمال ارتکاب اشتباه توسط کاربران و اختلال در فرایندهای کسبوکاریتان وجود دارد. بنابراین همواره باید آمادگی لازم را برای مقابله با حملات مختلف داشته باشید. بنا بر توصیه کارشناسان امنیتی همه مشاغل بایستی جهت پیشگیری از وقوع حملات و تهدیدات سایبری، نظارت کافی را بر محیط شبکه خود داشته باشد.

متأسفانه بسیاری از کسبوکارها حتی از حملاتی که بر ضد آنها انجام شده یا همچنان در حال انجام است، مطلع نمیشوند. بنابراین سازمانها باید از راهکارهای ثبت وقایع بهره گرفته و رویدادهای ثبت شده را جهت تحلیل بیشتر به یک سرور مرکزی ارسال کنند. راهکارهای مدیریت رویدادها و اطلاعات امنیتی که به اختصار SIEM نامیده میشود، رویدادهای ثبت شده را تجزیه و تحلیل کرده و تلاش میکنند نشانههای نفوذ را در آنها شناسایی نمایند. پس از تشخیص و شناسایی این نشانهها یک متخصص امنیتی، رویداد مدنظر را بررسی و مشخص میکند که آیا برای متوقف کردن یک حمله یا بازسازی سیستمها پس از وقوع حمله نیاز به انجام اقدامات خاصی وجود دارد یا خیر.

مدیریت یکپارچه تهدید (UTM[4])

UTMها نقش دستگاههای امنیتی چندکاره را داشته و از قابلیتهایی مثل فایروالینگ، ابزارهای فیلترکننده محتوا، کش وب، ضدبدافزار، سیستم تشخیص و مقابله با نفوذ و غیره برخوردار هستند.

تفکیک و بخشبندی شبکه

در جداسازی و بخشبندی شبکه، قسمتهای مختلف شبکه از یکدیگر تفکیک میشوند. هر بخش دارای قابلیتهای مشترک و همچنین سطح مخاطره یکسان است. به عنوان مثال یک دستگاه گیتوی، شبکه سازمان را از اینترنت مجزا کرده و مانع از ورود تهدیدات بیرونی به شبکه داخلی و حفاظت از دادههای حساس سازمانی میشود. سازمانها میتوانند جهت بهبود کنترل دسترسی و امنیت شبکه، مرزبندیهای داخلی را تعریف کرده و شبکهشان را به بخشهای مختلف تقسیم کنند.

سندباکس کردن

یکی از روشهای تأمین امنیت، استفاده از سندباکس است. در این روش، اجرای کدها یا باز کردن فایلها در یک محیط ایزوله و امن و بر روی ماشین میزبانی انجام میشود که مشابه سیستم مورد استفاده کاربران است. پس از باز شدن فایلها یا اجرای کدها رفتار آنها تحت نظارت قرار میگیرد تا هرگونه رفتار یا فعالیت مخربی شناسایی شود. برای مثال با استفاده از این روش میتوانید بدافزارهای موجود در فایلهایی مثل پیدیاف، مایکروسافت ورد، اکسل و پاورپوینت را در سریعترین زمان ممکن شناسایی و قبل از رسیدن فایل به کاربر نهایی آن را مسدود نمایید.

امنیت ایمیل

ارایهدهندگان سرویس ایمیل معمولاً دارای قابلیتهای امنیتی خاصی هستند که جهت محافظت از حسابهای ایمیلی و محتوای پست الکترونیک شما در برابر تهدیدات بیرونی طراحی شدهاند. البته امروزه تنها استفاده از این قابلیتها برای جلوگیری از دسترسی مجرمان سایبری به اطلاعاتتان کافی نیستند و باید از راهکارهای اضافی نیز در این خصوص بهره ببرید.

اهمیت رمزنگاری در شبکه

رمزنگاری چیست؟

رمزنگاری در صورت حضور یک شخص خرابکار که به آن متخاصم هم میگوییم امکان برقراری ارتباط به روشی امن را فراهم میکند. در رمزنگاری از یک الگوریتم و کلید خاص برای تبدیل یک ورودی (یعنی متن ساده) به یک خروجی رمزنگاری شده (یعنی متن رمز شده) استفاده میشود. الگوریتمهای رمزنگاری همیشه در صورت استفاده از یک کلید مشابه، یک متن خاص را به یک رمز مشخص و ثابت تبدیل میکنند.

الگوریتمهایی رمزنگاری از امنیت بسیار بالایی برخوردار بوده و حتی اگر مهاجمان به متن رمزنگاری شده نیز دسترسی یابند، همچنان نمیتوانند کلید مورد استفاده برای رمزنگاری را تشخیص داده و به متن اصلی را برسند.

رمزنگاری چه مشکلاتی را برطرف میکند؟

یک سیستم امن باید ویژگیهایی مثل محرمانگی، جامعیت، اعتبار و دسترسپذیری دادهها را تضمین کند. پیادهسازی الگوریتمهای رمزنگاری به روش صحیح و اصولی، جامعیت و محرمانگی دادههای در حال انتقال و ساکن را تأمین میکند. همچنین طرفین ارتباط توسط الگوریتمهای رمزنگاری برای یکدیگر احراز هویت شده و از انکار هویتشان جلوگیری میشود.

به صورت کلی اهداف الگوریتمهای رمزنگاری عبارتند از:

- محرمانگی: فقط دریافتکننده مدنظر توانایی رمزگشایی پیام و خواندن محتوای آن را دارد.

- انکارناپذیری: ارسالکننده پیام نمیتواند ارسال یا ایجاد پیام را تکذیب کند.

- جامعیت: تمرکز جامعیت بر روی جلوگیری از تغییر اطلاعات در زمان ذخیره یا انتقال پیام است.

- اعتبار: اگر پیام معتبر باشد، فرستنده و گیرنده میتوانند از هویت یکدیگر و مقصد پیام اطمینان یابند.

انواع رمزنگاری

در مجموع سه نوع رمزنگاری وجود دارد که به شرح زیر هستند:

- رمزنگاری کلید متقارن: در این روش، گیرنده و فرستنده پیام از یک کلید مشترک برای رمزنگاری و رمزگشایی پیامها استفاده میکنند. سیستمهای رمزنگاری کلید متقارن، سرعت بالایی داشته و پیادهسازی آنها نیز آسانتر است. در این روش، فرستنده و گیرنده پیام باید کلید را به روشی امن با یکدیگر مبادله کنند. محبوبترین سیستم رمزنگاری کلید متقارن، سیستم رمزنگاری داده (DES[5]) است.

- رمزنگاری کلید نامتقارن: در این روش برای رمزنگاری و رمزگشایی اطلاعات از یک جفت کلید (کلید عمومی و خصوصی) استفاده میشود. کلیدهای عمومی و خصوصی متفاوت بوده و از کلید عمومی برای رمزنگاری و از کلید خصوصی برای رمزگشایی اطلاعات استفاده میشود. حتی اگر همه افراد کلید عمومی را در اختیار داشته باشند باز هم فقط کاربر اصلی که به کلید خصوصی دسترسی دارد میتواند کلید عمومی را رمزگشایی کند.

- توابع هش: در این الگوریتم از هیچ کلیدی استفاده نشده و برای هر متن ساده یک عدد هش با طول ثابت محاسبه میشود. بنابراین امکان برگرداندن محتوا به حالت متن اصلی وجود ندارد. سیستمعاملها معمولاً برای رمزنگاری کلمه عبور کاربران از تابع هش استفاده میکنند.

امنیت شبکه ابری

تمرکز اصلی امنیت شبکه، مدیریت امن زیرساخت، حفظ جامعیت شبکه و حفاظت از دادههای موجود در سیستمها است. امنیت شبکه از لایههای دفاعی مختلفی تشکیل شده و شامل سیاستها و اجرای کنترلهای خاص در شبکه است. امنیت سنتی شبکه شامل خرید، نصب و نگهداری تجهیزات در مراکز داده و پیادهسازی طرحی برای امنیت دادهها است. در این روش، راهبر شبکه بسیاری از کنترلهای محیطی را کنترل و مدیریت میکند. در حالی که در حوزه امنیت ابر، مدیریت زیرساخت دیگر بر عهده شما نبوده و ارایهدهنده راهکار ابر از زیرساخت خود محافظت کرده و کارمندانی را برای انجام این کار استخدام مینماید.

محیطهای ابری شامل محیطهای ابر عمومی، ابر خصوصی و ابر ترکیبی هستند و هر کدام از آنها نیاز به راهکارهای امنیتی متفاوتی دارند. در محیط ابر عمومی، ارایهدهنده سرویس ابری مسئولیت حفاظت از زیرساخت و امنسازی آن را بر عهده دارد. وبسرویسهای آمازون، مایکروسافت آژور و گوگل راهکارهای محبوب این حوزه هستند که کنترلهای امنیتی پیشرفتهای در زمینه رمزنگاری دادهها، نظارت و کنترل دسترسی دارند.

ابر خصوصی شامل مجموعهای از سرویسهایی است که فقط در اختیار گروه خاصی از کاربران قرار دارد. کاربران این سرویسها میتوانند از هر جایی به اطلاعات خود دسترسی داشته باشند. اگرچه امنیت ابر خصوصی از ابر عمومی بیشتر است ولی ظرفیت آن معمولاً چندان زیاد نبوده و اغلب محدود به منابع سامانههای اطلاعاتی اصلی شبکه است. ابر خصوصی جهت حفظ امنیت به مدیریت، تأمین نیرو و راهکارهای حفاظتی مشابه با شبکههای سنتی نیاز دارد.

ابر ترکیبی نیز شامل مجموعهای از ابر عمومی، ابر خصوصی و همچنین زیرساختهای درونسازمانی است. در این مدل پیادهسازی میتوان دادهها، بار کاری، برنامههای کاربردی و سرویسها را در بین زیرساختها به اشتراک گذاشت. بنا بر توصیه کارشناسان امنیتی بهتر است به منظور افزایش امنیت، دادههای حساس یا سایر داراییهای اطلاعاتی مهم را در ابر عمومی نگه ندارید. لازم به ذکر است در محیطهای ابر ترکیبی در شرایط اوج تقاضا در صورتی که ابر خصوصی توانایی رسیدگی به تمام درخواستها را نداشته باشد، بخشی از کار به صورت موقت به ابر عمومی منتقل میشود.

امنیت شبکه بیسیم

با افزایش تعداد دستگاههای متصل به اینترنت، پیادهسازی راهکارهای امنیتی برای به حداقل رساندن امکان سوءاستفاده از این دستگاهها الزامی است. مجرمان سایبری میتوانند از دستگاههای متصل به اینترنت برای جمعآوری اطلاعات شخصی یا مالی کاربران، سرقت هویت و شنود اطلاعات استفاده کرده و بر روی کاربران نظارت و کنترل کامل داشته باشند. با در نظر گرفتن ملاحظات امنیتی جهت پیکربندی و استفاده از دستگاهها میتوانید از وقوع چنین مشکلاتی پیشگیری کنید.

مخاطرات شبکه بیسیم چیست؟

مخاطرات رایجی که شبکههای بیسیم امنسازی نشده خانگی و تجاری را تهدید میکنند، به شرح زیر هستند:

- استفاده بی اجازه از شبکه کاربر (Piggybacking): اگر شبکه بیسیمتان را به خوبی امنسازی نکنید، هر شخصی که در محدوده پوشش شبکه شما باشد میتواند از اینترنتتان استفاده کند. کاربران میتوانند با اینترنت شما فعالیتهای غیرقانونی انجام داده، ترافیک شما را زیرنظر داشته یا فایلهای شخصیتان را سرقت کنند.

- حملات Evil twin: در این حمله، مهاجم درباره یک نقطه دسترسی شبکه عمومی اطلاعاتی را جمعآوری کرده، سپس سیستم خود را به گونهای تنظیم میکند که بتواند شبکه عمومی مدنظر را جعل نماید. بنابراین قربانی از طریق سیستم مهاجم به اینترنت متصل شده و مهاجم میتواند به راحتی از ابزارهای تخصصی هکری خود برای خواندن دادههایی که قربانی از طریق اینترنت آنها را تبادل میکند، استفاده نماید.

- شنود شبکه بیسیم (Wireless Sniffing): عموماً نقاط دسترسی عمومی به خوبی امنسازی نشده و ترافیک آنها نیز رمزنگاری نمیشود. از این رو نقاط دسترسی عمومی امنیت چندان بالایی ندارند. بنابراین مهاجمان میتوانند از ابزارهایی موسوم به اسنیفر برای به دست آوردن اطلاعات حساس کاربران استفاده کنند.

راهکارهای به حداقل رساندن مخاطرات شبکه بیسیم

با بهکارگیری و پیادهسازی روشهای زیر میتوانید از شبکه بیسیم خود در برابر حملات سایبری و سوءاستفاده مهاجمان محافظت کنید:

- تغییر کلمه عبور پیشفرض مودم اینترنت

- ایجاد محدودیت در دسترسی به مودم

- رمزنگاری دادههای تبادلی

- نصب و پیکربندی فایروال

- نصب نرمافزار آنتیویروس و بهروزسانی مداوم آن

- امنسازی نقاط دسترسی

- استفاده از خدمات امنیتی شرکت ارایهدهنده سرویس اینترنت (ISP)

چگونه یک متخصص امنیت شبکه شویم؟

مجرمان سایبری از ابزارهای هکری پیشرفته برای اجرای حملات سایبری پیچیده بر ضد شبکههای سازمانی استفاده میکنند. از این رو مدیران سازمانها باید جهت مقابله با چنین حملات و همچنین حفاظت از دادههای حساس و اطلاعات محرمانهشان در مقابل سوءاستفاده هکرها از راهکارها و ابزارهای امنیتی قوی استفاده کنند. از طرف دیگر پیادهسازی چنین رویکردهایی چندان کار آسانی نبوده و انجام آنها فقط توسط کارشناسان امنیت امکانپذیر است.

در عصر دیجیتال دیگر استخدام و وجود کارشناسان امنیت سایبری در هر سازمانی الزامی است. آنها نقش ناظرانی را بر عهده دارند که از امنیت شبکهها و نیز دادههای سازمانها و شرکتها حفاظت میکنند. یکی از مهمترین مسئولیتها و وظایف یک کارشناس امنیت سایبری، نظارت بر روی سیستمهای مورد استفاده در محیط سازمان و گزارشدهی مشکلات به مدیریت ارشد است. این افراد مسئولیت پیشبینی تهدیدات آتی و ارایه توصیههای لازم برای مقابله با آنها را بر عهده داشته و در صورت وقوع حملات سایبری ضمن شناسایی سریع، مانع از ایجاد خسارتهای بیشتر به سازمان میشوند.

البته امروزه سازمانها نسبت به گذشته توجه ویژهای به بخش امنیتی خود داشته و بودجه قابل توجهی را نیز برای استخدام نیروهای متخصص و فراهم نمودن ابزارهای موردنیازشان در نظر میگیرند. بنابراین کارشناس امنیت شبکه از جمله مشاغل پرطرفدار و تخصصی امروزی است. در ادامه به شما خواهیم گفت که در صورت تمایل جهت فعالیت در این رشته چگونه میتوانید در گرایش مربوطه آموزش دیده و یک متخصص امنیت شبکه شوید.

امنیت شبکه را از کجا شروع کنیم؟

امنیت شبکه نیز همچون سایر رشتهها نیازمند فراگیری دانشهای مرتبط و کاربردی است. فراگیری دانش و تخصص لازم در حوزه امنیت شبکه از طریق روشهای زیادی امکانپذیر است. پیشنهاد میکنیم در گام اول، پس از انجام مطالعات و ارزیابیهای اولیه، مسیر مدنظرتان را انتخاب نموده و بر اساس آن تلاش کنید تا هر آنچه که باید را فرا بگیرید.

لازم به ذکر است امنیت شبکه دارای گرایشهای بسیار زیادی مثل امنیت شبکههای کامپیوتری، امنیت شبکههای ابری، امنیت شبکههای بیسیم و غیره است. پس بهتر است از همان ابتدا گرایش و حوزه مورد علاقهتان را انتخاب کنید. برای مثال اگر علاقمند به شغل کارشناس امنیت شبکه سیسکو هستید باید مهارتها و دانش لازم را در این زمینه کسب کنید.

رشته امنیت شبکه چیست؟

میتوانید وارد دانشگاه شده و به صورت آکادمیک در رشته امنیت شبکه تحصیل کنید. به عبارت دیگر، افرادی که مدرک کارشناسی، کارشناسی ارشد یا دکتری امنیت سایبری را دریافت میکنند میتوانند به عنوان کارشناس امنیت سایبری که تحصیلات مرتبط در این حوزه را نیز دارد مشغول به فعالیت شوند. البته بسیاری از کارشناسان امنیت و نیروهای متخصص، فاقد مدرک دانشگاهی هستند و از طریق آموزشهای تخصصی و تجارب کاری به مهارتهای لازم رسیدهاند. بنابراین میتوانید بدون ورود به دانشگاه و از طریق گذراندن دورههای آموزش امنیت شبکه یا مطالعه جزوات و کتابهای امنیت شبکه و همچنین مشاهده فیلمهای موجود در اینترنت، آموزشهای لازم را فرا گیرید. در ادامه تعدادی از این دورهها و کتب امنیت شبکه را به شما معرفی خواهیم کرد.

دورهها و کتابهای آموزشی امنیت شبکههای کامپیوتری به زبان فارسی

بسیاری از آموزشگاهها دورههای جامع و کاربردی را در زمینه امنیت شبکه برگزار میکنند. میتوانید در دورههای امنیت شبکه این آموزشگاهها شرکت کرده و تمام آموزشهای لازم و نکات ضروری امنیت شبکه را به زبان فارسی یاد بگیرید. بعضی از شرکتهای امنیتی هم معمولاً مطالب آموزشی امنیت شبکه و همچنین اخبار امنیتی را در قالب کتابچههای آموزشی، خبرنامهها یا در سایتهای خود منتشر نموده و در دسترس عموم قرار میدهند.

دپارتمان تخصصی فراست که در حوزه آگاهیبخشی امنیت سایبری برای منابع انسانی سازمانها در کشور فعالیت میکند، دورههای آموزشی کاربردی و اثربخشی را به صورت آنلاین و با قیمت پایین برگزار میکند که از طریق وب سایت آن میتوانید اطلاعات لازم را کسب کنید. فراست همچنین با هدف آگاهیبخشی و ارتقای دانش منابع انسانی سازمانها اخبار روز دنیا در حوزه امنیت، مقالات امنیت سایبری و جزوه امنیت شبکههای کامپیوتری برای استخدامی سازمانها را در قالب کتابهای امنیت شبکه و فصلنامههای امنیتی منتشر مینماید.

شغل امنیت شبکه

پس از فراگیری آموزشها و پیشنیازهای لازم در حوزه امنیت شبکه و یک گرایش امنیتی خاص، اکنون زمان آن رسیده که وارد بازار کار شده و به صورت عملی و حرفهای در این حوزه مشغول به فعالیت شوید. ممکن است در ابتدا به عنوان یک کارمند ساده امنیت شبکه یا حتی کارآموز استخدام شوید ولی شغل امنیت شبکه نیز مانند سایر تخصصها و مشاغل نیازمند پشتکار، استمرار و تجربه است. بنابراین ناامید نشده و تا جایی که میتوانید تلاش کنید. با گذر زمان شما باید مهارتهای زیادی را کسب نموده و قابلیت تطبیق با انواع محیطها را داشته باشید.

امنیت شبکه بهتر است یا برنامهنویسی؟

امنیت شبکه و برنامهنویسی دو رشته بسیار کاربردی و محبوب در حوزه فناوری اطلاعات (IT) هستند. در ادامه هر کدام از این گرایشها را به صورت مختصر مورد بررسی قرار میدهیم. پس اگر علاقمند به فعالیت در حوزه IT هستید ولی هنوز تصمیم قطعی برای انتخاب شغل نگرفتهاید با ما همراه باشید.

کارشناس امنیت شبکه باید مطالعات کافی در زمینه گرایش مدنظر خود را داشته و همواره دانش و آگاهیهای خود را بهروز نگهدارد. همچنین وی باید به صورت مداوم راهکارهای امنیتی را بررسی کرده و متناسب با سازمانی که در آن اشتغال دارد مناسبترین آنها را اجرا و پیادهسازی نماید. یک کارشناس امنیت همچنین باید ضمن شناسایی داراییهای اطلاعاتی سازمان، حفاظتهای کافی را از آنها در برابر مخاطراتی همچون شنود، دسترسی غیرمجاز، افشا و تغییر به عمل آورد چرا که در صورت وقوع حملات سایبری ممکن است خسارتهای جبرانناپذیری به سازمان وارد شود.

برنامهنویسان به زبانهای مختلف و برحسب علاقه خود اقدام به کدنویسی برنامههای کاربردی و نرمافزارهای مختلف میکنند. از آنجا که برنامهنویسی در امنیت نیز کاربرد دارد بنابراین یک کارشناس امنیت شبکه که مسلط به زبانهای برنامهنویسی هم باشد عملکرد بهتری در حوزه کاریاش خواهد داشت. برای مثال ارتقای امنیت شبکه با پایتون یکی از قابلیتهای زبان برنامهنویسی پایتون است که از محبوبیت بسیار زیادی در بین تیمهای امنیتی برخوردار است.

جمعبندی

حملات سایبری معمولاً با هدف ایجاد اختلال در فرایندهای عملیاتی سازمانها، سرقت و دستکاری دادهها و همچنین تخریب فایلها صورت گرفته و خسارتهای جبرانناپذیری را به اعتبار و وجهه سازمانها وارد میکنند. از این رو مدیران کسبوکارها جهت استمرار خدمات کلیدیشان ملزم به تأمین امنیت شبکه و پیادهسازی راهکارهای امنیتی در سازمانهایشان هستند.

در این مطلب از فراست مباحث مربوط به امنیت شبکه، ضرورت امنیت شبکه در دنیای دیجیتال امروز، چشمانداز تهدیدات و انواع حملاتی که امنیت شبکه را دچار مخاطره میکنند و همچنین راهکارهای مقابله با آنها را بررسی کرده و یکسری نکات را نیز برای افرادی که علاقمند به اشتغال، کسب دانش و افزایش آگاهی در زمینه امنیت شبکه هستند، مطرح نمودیم.

[1] Denial Of Service

[2] Man-in-the-Middle

[3] Zero-Trust

[4] Unified Threat Management

[5] Data Encryption System