آشنایی با مفاهیم تست نفوذ، مدیریت سطح حمله خارجی و مدیریت آسیبپذیری

سیستمهای تشخیص نفوذ

در دنیای دیجیتال امروزی مهاجمان همواره در حال پیشرفت هستند. همچنین با توجه به اجرای پیوسته حملات عظیم، رخنههای اطلاعاتی، کلاهبرداریهای دیجیتال و حملات باجافزاری، حفظ امنیت سایبری کار چندان آسانی نیست. برای رفع این چالشها، پیش از هر چیز باید با اصول ابتدایی امنیت سایبری آشنا شده و راهکارهای موجود را ارزیابی کنیم. همچنین باید روشهایی با بهترین نتایج جهت بازگشت سرمایه ارتقا دهیم. آسیبپذیری، تهدید، ریسک و تدابیر امنیتی از جمله اصطلاحات مهم در زمینه امنیت سایبری هستند. در ادامه هر یک از این موارد را مورد بررسی قرار میدهیم.

تعریف مفاهیم پایه

- آسیبپذیری: نقطه ضعفی است که مهاجمان میتوانند از آن برای دسترسی غیرمجاز به داراییهای دیجیتال شما استفاده کنند. مهاجمان با این دسترسی میتوانند کدهای مخرب را اجرا کرده، بدافزار نصب کرده و حتی دادههای حساس را به سرقت ببرند.

- تهدید: یک فعالیت مخرب است که از آسیبپذیریها برای آسیب رساندن، افشا یا سرقت دادههای حساس یا ایجاد اختلال در دسترسی به داراییهای دیجیتال سوءاستفاده میکند.

- ریسک: به احتمال وقوع آسیب یا ضرر در صورت سوءاستفاده از یک آسیبپذیری توسط مهاجمان گفته میشود. ریسک همچنین به عنوان حاصل ضرب تأثیر و امکانپذیری هم تعریف میشود.

- تدابیر امنیتی: یا همان کنترلهای امنیتی، روشهای مورد استفاده برای کاهش ریسکهایی هستند که داراییهای دیجیتال را تهدید میکنند.

مسئولان امنیت سایبری برای ایمنسازی فضای سایبری و کاهش ریسکها از تدابیر امنیتی مختلفی استفاده میکنند. در این مطلب سه ابزار مدیریت آسیبپذیری ([1]VM)، تست نفوذ (PT[2]) و مدیریت سطح حمله خارجی (EASM[3]) را مورد بررسی قرار میدهیم. در ادامه درباره مفهوم این روشها، محدوده آنها و شباهت و تفاوتهایشان صحبت میکنیم.

مدیریت آسیبپذیری چیست؟

فرایند مدیریت آسیبپذیری به صورت پیوسته و با هدف شناسایی، ارزیابی، اولویتبندی، مدیریت و کاهش تأثیر آسیبپذیریها اجرا میشود. در این فرایند، مسئولان امنیت سایبری به صورت پیوسته اسکن آسیبپذیری را اجرا میکنند تا آسیبپذیریهای جدید را شناسایی و برای رفعشان وصلههای امنیتی را اعمال کنند و فرایندهای لازم را طی کنند. برای اولویتبندی وصلههای امنیتی از طرحهای رتبهبندی آسیبپذیری مثل سیستم مشترک رتبهبندی آسیبپذیری (CVSS[4]) و محاسبه ریسک استفاده میشود.

در مدیریت آسیبپذیری، محدوده هر دارایی از پیش مشخص شده و هیچ دارایی جدیدی فراتر از این محدوده شناسایی نمیشود. در این فرایند معمولاً از مجموعه آیپیهای شناخته شده سازمان استفاده میشود. پس از شناسایی آسیبپذیریها، مرحله سوءاستفاده از آنها وجود ندارد. ممکن است برخی از آسیبپذیریهای شناسایی شده قابل بهرهبرداری نباشند در نتیجه احتمال تشخیص مثبت کاذب هم وجود دارد. در مجموع، مدیریت آسیبپذیری قابلیت دید بلادرنگ را برای داراییهای از پیش شناخته شده ایجاد میکند.

تست نفوذ چیست؟

تست نفوذ مجموعهای از حملات شبیهسازی شده برای شناسایی آسیبپذیریهایی است که امکان سوءاستفاده از آنها توسط مهاجمان و دسترسی غیرمجاز به سیستمها یا دادهها وجود دارد. این تست، در یک محدوده خاص و بر اساس مجوزهایی مشخص اجرا میشود. تست نفوذ حوزه و مجوزهای مشخصی دارد اما پوشش آن نسبت به مدیریت آسیبپذیری محدودتر است.

بر اساس دانش قبلی موجود درباره سیستمی که قرار است تست شود، این تست به چند گروه مختلف تقسیم میشود که عبارتند از: تستهای جعبه سیاه، جعبه سفید و جعبه خاکستری. در تست جعبه سیاه، مهاجمان هیچگونه اطلاعاتی از قبل درباره سیستم ندارند اما در تست جعبه سفید ممکن است سورس کدهای سیستم را از پیش داشته باشند. در تست جعبه خاکستری هم احتمال دارد مهاجمان از قبل یکسری دسترسی و امتیاز خاص داشته باشند. اجرا کنندگان تست نفوذ سعی میکنند امنیت سیستم را با استفاده از ابزارها و تکنیکهایی مشابه با آنچه مهاجمان در اختیار دارند، نقض کنند. این ابزارها خودکار یا دستی هستند.

اجراکنندگان تست نفوذ از آسیبپذیریهای شناخته شده سوءاستفاده میکنند و درباره مسیرهای حمله مربوط به سازمان تحقیق میکنند. بنابراین در این روش، تشخیص مثبت کاذبی وجود ندارد یا تعدادشان بسیار کم است. فرایند تست نفوذ معمولاً بین یک تا چهار بار در سال اجرا میشود و دید بلادرنگی درباره سطح حمله فراهم نمیکند. در مجموع، تست نفوذ بهرهوری سازوکارهای دفاعی را بررسی کرده و فرایند مقابله با آسیبپذیریهای شناخته شده و بهروزرسانی سیاستهای امنیتی را هدایت میکند.

مدیریت سطح حمله خارجی

سطح حمله هر چیزی است که مهاجمان میتوانند حین تحقیق در اینترنت درباره سازمان مدنظرشان، آن را کشف کرده و از آن سوءاستفاده کنند. میتوانیم با نقشهبرداری فعالانه از ردپای دیجیتال، نظارت بر کانالهای آنلاین برای تشخیص علائم حمله، خنثیسازی سریع تهدیدات شناخته شده و حفاظت از مشتریان، کارمندان و شبکهها سطح حمله را کاهش دهیم.

مدیریت سطح حمله خارجی یک فرایند مستمر است که ریسکهای موجود در داراییهای متصل به اینترنت را شناسایی و مدیریت میکند. در این فرایند، همه داراییهای شناخته شده یا نشده (در سازمان، محیط ابر، زیرمجموعههای شرکت، اشخاص ثالث یا محیطهای همکار) از دید یک مهاجم و با دیدی خارج از سازمان شناسایی میشوند. فقط با مشاهده همه داراییهای قابل مشاهده برای مهاجمان میتوانیم سطح حمله را کاهش دهیم.

بر خلاف تست نفوذ و مدیریت آسیبپذیری، مدیریت سطح حمله خارجی در گرو اجرای یک مرحله پیوسته مجزا یعنی شناسایی دستگاهها است. در این مرحله میتوانیم دستگاههای شناخته نشده را پیدا کنیم. بنابراین، محدوده داراییها صرفاً شامل آنچه که از قبل شناسایی شده نیست بلکه داراییهای شناسایی نشده هم در ردپای دیجیتال ما در نظر گرفته میشوند.

مشابه مدیریت آسیبپذیری، در این مرحله هم توجهی به بهرهبرداری از یافتهها نداریم. بنابراین امکان وجود تشخیصهای مثبت کاذب در این فرایند وجود دارد اما با توجه به هدف اصلی یعنی تحقق دید کامل، وجود چنین تشخیصهای مثبت کاذبی قابل توجیه هستند. نظارت بر سطح حمله خارجی، داراییهای دیجیتال شناخته شده و ناشناس تحت مدیریت سازمان یا اشخاص ثالث مجاز را پوشش میدهد اما سطح حمله شامل داراییهای مخرب/جعلی ایجاد شده توسط مهاجمان و دادههای حساس فاش شده از سوی کارمندان یا مشتریان نیز میباشد. بنابراین با EASM موارد زیر را هم نظارت میکنیم:

- داراییهای جعل شده که برای فیشنگ و جعل برند مورد استفاده قرار میگیرند؛

- اطلاعات به سرقت رفته و فاش شده از حسابها یا دادههای حساس مشتریان یا کارمندان.

در واقع مدیریت آسیبپذیری امکان کاهش ریسکهای موجود در داراییهای شناسایی شده را هم فراهم میکند.

شباهتها و تفاوتها

- ابزارهای ارزیابی و اسکن آسیبپذیری مورد استفاده در فرایند VM برای PT و EASM نیز قابل استفاده هستند؛

- VM و EASM عملکرد مشابهی در تشخیص، ارزیابی، اولویتبندی و مقابله با هم دارند اما ویژگی متمایز اصلی EASM، شناسایی مستمر داراییها است؛

- VM و EASM فعالیتهایی مستمر هستند اما PT ارزیابی است که فقط یک بار انجام میشود. بنابراین، VM و EASM قابلیت دید بلادرنگ را ایجاد میکنند اما PT خیر؛

- در VM و PT سیستم را از منظر شبکه داخلی یا خارجی یا حالت بین این دو ارزیابی میکنیم اما در EASM سیستم را به عنوان یک مهاجم یا از نگاه فردی در خارج از سازمان ارزیابی میکنیم؛

- در EASM و VM از آسیبپذیریهای شناخته شده سوءاستفاده نمیشود اما در PT ارزیابی از طریق سوءاستفاده از آسیبپذیریها انجام میشود؛

- فقط در PT میتوانیم آسیبپذیریها را با سوءاستفاده از آنها ارزیابی کنیم. بنابراین تشخیصهای مثبت در این روش نسبت به دو مورد دیگر کمتر است؛

- در EASM خود را محدود به داراییهای شناخته شده نمیکنیم و داراییهای ناشناخته را هم پیدا میکنیم اما در VM و PT امکان شناسایی داراییها وجود ندارد؛

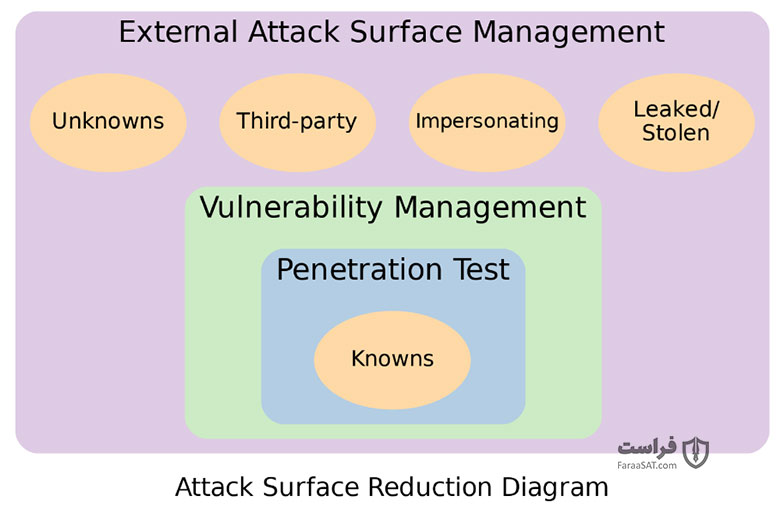

- همانطور که در نمودار کاهش سطح حمله مشخص شده، فقط داراییهای شناخته شده در VM و PT تحت پوشش قرار میگیرند. در عین حال، در EASM داراییهای شناسایی شده، ناشناس، شخص ثالث، جعل هویت و داراییهای به سرقت رفته/ فاش شده هم در نظر گرفته میشوند.

نحوه عملکرد سیستمهای تشخیص نفوذ و انواع آنها

از سیستمهای تشخیص نفوذ (IDS[5]) جهت شناسایی ناهنجاریها و با هدف به دام انداختن هکرها پیش از ایجاد آسیب در شبکه استفاده میشود. تیمهای امنیتی از این سیستمها جهت تحلیل ترافیک شبکه، شناسایی فعالیتهای مشکوک و ارسال هشدار استفاده میکنند. تعدادی از این سیستمها حتی توانایی انجام اقدام در صورت شناسایی ترافیک ناهنجار یا فعالیت مخرب را هم دارند. برای مثال این سیستمها میتوانند ترافیک ارسالی از سمت آدرسهای آیپی مشکوک را مسدود کنند. بعضی از سیستمهای تشخیص نفوذ به نوعی در تقابل با سیستمهای جلوگیری از نفوذ (IPS[6]) قرار دارند. راهکار امنیتی IPS هم مثل IDS بر ترافیک شبکه نظارت داشته تا ترافیک مخرب را شناسایی نماید. علاوه بر تشخیص، ثبت تهدیدات و اعلان هشدار، جلوگیری و مقابله با نفوذهای سایبری نیز از جمله اهداف اصلی راهاندازی IPSها است.

سیستمهای تشخیص نفوذ به صورت پیوسته در حال تلاش برای شناسایی نشانههای حملات شناخته شده یا رفتارهای غیرعادی در شبکهها و سیستمها هستند. آنها به خوبی قابلیت تشخیص رویدادهای امنیتی و حملات مسمومسازی سیستم نام دامنه[7] را دارند. ممکن است IDS به صورت یک نرمافزار بر روی سیستم مدنظر یا به عنوان یک تجهیز امنیتی در شبکه نصب شود.

سیستمهای تشخیص نفوذ میتوانند مبتنی بر شبکه، میزبان یا ابر باشند. IDS مبتنی بر میزبان، بر روی کلاینتها نصب میشود در حالی که IDS مبتنی بر شبکه، در شبکه استقرار مییابد. سیستمهای تشخیص نفوذ مبتنی بر ابر هم برای حفاظت از دادهها و سیستمهای مستقر شده بر روی بستر ابر طراحی شدهاند. انواع سیستمهای تشخیص نفوذ و روشهای مورد استفاده توسط هر کدام از آنها به شرح زیر است:

- سیستم تشخیص نفوذ مبتنی شبکه (NIDS[8]): این سیستم در یک یا چند نقطه کلیدی در شبکه نصب میشود تا امکان نظارت بر روی ترافیکهای ورودی و خروجی را در تمام تجهیزات شبکه داشته باشد.

- سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS[9]): در این روش، HIDS بر روی همه رایانهها یا تجهیزات شبکه که دسترسی مستقیم به اینترنت و شبکه داخلی سازمان دارند، نصب میشود. این سیستم قابلیت تشخیص بستههای ناهنجار شبکه که از درون سازمان ارسال میشوند یا ترافیک مخربی که توسط NIDS قابل تشخیص نیست را دارد. همچنین HIDS معمولاً ترافیک آلودهای که از سمت سیستمهای میزبان ارسال میشود را هم تشخیص میدهد. برای مثال احتمال دارد که سیستم میزبان کاملاً ناخواسته به بدافزار آلوده شده و در تلاش برای آلوده کردن سایر سیستمها باشد.

- سیستم تشخیص نفوذ مبتنی بر امضا (SIDS[10): این سیستم بر روی همه بستههایی که در شبکه عبور میکنند، نظارت داشته و آنها را با پایگاه دادهای متشکل از علائم و ویژگیهای حملات و تهدیدات شناخته شده مقایسه میکند.

- سیستم تشخیص نفوذ مبتنی بر ناهنجاری (AIDS[11]): این سیستمها عموماً از یادگیری ماشینی برای ایجاد یک خط مبنا و تعریف یک سیاست امنیتی مشخص استفاده میکنند. AIDS بر روی ترافیک شبکه، پهنای باند، پروتکلها و پورتها نظارت داشته و در صورت مشاهده هرگونه فعالیت مشکوک یا مغایرت با سیاستهای امنیتی هشدارهای لازم را به کارشناسان مربوطه ارسال میکند. این سیستم بر اساس یک مدل گستردهتر، امکان شناسایی مخاطرات و تهدیدات امنیتی را داشته و محدودیت روشهای مبتنی بر امضا را به ویژه در زمینه تشخیص تهدیدات جدید برطرف میکند.

سیستمهای تشخیص نفوذ معمولاً به دو گروه فعال یا غیرفعال (منفعل) تقسیم میشوند. سیستمهای تشخیص نفوذ منفعل در صورت شناسایی فعالیت مخرب فقط یک هشدار یا گزارش را ثبت نموده و دیگر هیچ اقدام خاصی انجام نمیدهند. در حالی که سیستمهای فعال (که با عنوان سیستمهای تشخیص و جلوگیری از نفوذ هم شناخته میشوند) علاوه بر تولید لاگ و ثبت وقایع، قابلیت انجام کارهایی مثل مسدود کردن آدرس آیپی یا قطع دسترسی به منابع محدود شده را هم دارند.

Snort را میتوان از جمله پرکاربردترین سیستمهای تشخیص نفوذ دانست. بعضی از ویژگیهای آن عبارتند از:

- رایگان بودن

- متنباز و از نوع NIDS بودن

- قابلیت شناسایی تهدیدات جدید

- امکان نصب آن بر روی سیستمعاملهای لینوکس یا یونیکس، علاوه بر سیستمعاملهای ویندوزی.

امکانات سیستمهای تشخیص نفوذ

سیستمهای تشخیص نفوذ به صورت پیوسته و بدون وقفه ترافیک شبکه را بررسی و تحلیل نموده و در صورت مشاهده هر فعالیت غیرمجاز سریعاً آن را شناسایی و گزارشهای لازم را به تیمهای امنیتی صادر میکنند. برخی از ویژگیهای سیستمهای تشخیص نفوذ به شرح زیر هستند:

- نظارت بر روی عملکرد مسیریابها، فایروالها، سرورهای مدیریت کلید و فایلهای مورد نیاز سایر کنترلهای امنیتی با هدف تشخیص، جلوگیری یا بازیابی پس از وقوع حملات سایبری

- فراهم کردن یک روش کاربردی جهت تنظیم، سازماندهی و تشخیص لاگهای سیستمعامل و سایر لاگهایی که پیگیری یا تحلیلشان کار چندان آسانی نیست.

- ایجاد یک رابط کاربرپسند به صورتی که کارمندان غیرمتخصص هم توانایی کار با آن را داشته باشند.

- ایجاد یک پایگاه داده جامع که شامل علائم و نشانههای تهدیدات بوده و قابلیت تطبیق با سایر اطلاعات سیستم را دارد.

- شناسایی تغییرات ایجاد شده، ثبت گزارش و ارسال هشدارهای لازم به تیمهای امنیتی

- قابلیت واکنش به نفوذ، مسدود کردن فعالیت مهاجمان و همچنین مسدود کردن ارتباطات سرور در صورت تشخیص یک نفوذ امنیتی.

مزایای سیستمهای تشخیص نفوذ

مهمترین مزیت سیستمهای تشخیص نفوذ برای سازمانها قابلیت شناسایی حوادث امنیتی است. بعضی از مهمترین مزایای سیستمهای تشخیص نفوذ شامل موارد زیر هستند:

- این سیستمها قابلیت تحلیل نوع و تعداد حملات را دارند.

- سازمانها میتوانند از اطلاعات ثبت شده توسط این سیستمها در جهت تغییر سیستمهای امنیتی یا پیادهسازی کنترلهای کارآمدتر استفاده کنند.

- سیستمهای تشخیص نفوذ به سازمانها کمک میکنند تا خطاها و مشکلات موجود در پیکربندی تجهیزات شبکه را شناسایی کرده و آنها را برطرف نمایند.

- سازمانها با استفاده از سیستمهای تشخیص نفوذ میتوانند عملکرد بهتری بر روی شبکهشان داشته باشند. در نتیجه پیروی از مقررات امنیتی و همسو ماندن با آنها برای سازمانها راحتتر خواهد بود. همچنین کسبوکارها میتوانند از لاگهای ایجاد شده توسط IDS به عنوان مدرک جهت اثبات پیروی از قوانین امنیتی استفاده کنند.

- سیستمهای تشخیص نفوذ نقش چشمگیری در بهبود واکنشهای امنیتی دارند. حسگرهای IDS توانایی تشخیص تجهیزات و میزبانهای شبکه را دارند. بنابراین میتوانند به تیمهای امنیتی در بررسی دادههای موجود در بستههای شبکه و سیستمعامل سرویسهای مورد استفاده و در نتیجه بهبود واکنشهای امنیتی کمک کنند. استفاده از IDS برای جمعآوری این اطلاعات نسبت به بررسی دستی سیستمهای متصل بسیار راحتتر است.

چالشهای استفاده از سیستم تشخیص نفوذ

توجه کنید که امکان تشخیص اشتباه هم توسط سیستمهای تشخیص نفوذ وجود دارد. این سیستمها با تنظیم و پیکربندی صحیح میتوانند تفاوتهای موجود در بین ترافیک معمولی و مخرب را تشخیص دهند. اگرچه تشخیصهای کاذب هیچ آسیب جدی به شبکه وارد نکرده و حتی ممکن است منجر به پیکربندی بهتر در شبکه شوند ولی اگر IDS یک تهدید امنیتی را جزو ترافیک مجاز در نظر بگیرد و به آن مجوز ورود به شبکه را بدهد ممکن است مخاطرات جدی برای سازمان ایجاد شود.

در چنین شرایطی تیمهای امنیتی معمولاً زمانی متوجه وقوع حادثه میشوند که کل شبکه سازمان تحت تأثیر حمله قرار گرفته است. بنابراین باید IDS را به گونهای تنظیم کنید که نسبت به رفتارهای غیرعادی حساسیت بیشتری داشته باشد. در این صورت ایجاد تشخیصهای مثبت کاذب بهتر است از نادیده گرفتن ترافیکهای غیرمجاز.

بدافزارها همواره رو به رشد بوده و پیچیدهتر میشوند. مهاجمان نیز تلاش میکنند تغییرات چشمگیری را در الگوهای رفتاری که توسط سیستمهای تشخیص نفوذ شناسایی شدهاند ایجاد نمایند. از این رو تشخیص آلودگیهای منفی کاذب برای سیستمهای IDS به ویژه سیستمهایی که از نوع SIDS هستند مشکل مهمی محسوب میشود. در نتیجه سازمانها همواره به سیستمهایی نیاز دارند که قابلیت تشخیص رفتارهای مخرب و مقابله با تهدیدات جدید را داشته باشد.

**خلاصهای از شباهتها و تفاوتهای مفاهیم بررسی شده در جدول زیر ارایه شده است.

|

مدیریت آسیبپذیری |

تست نفوذ |

مدیریت سطح حمله خارجی |

|

|

زمانبندی |

پیوسته |

یک باره |

پیوسته |

|

قابلیت دید بلادرنگ |

بله |

خیر |

بله |

|

سوءاستفاده |

خیر |

بله |

خیر |

|

محدوده داراییها |

شناخته شده |

شناخته شده |

شناخته شده، ناشناس، شخص ثالث، جعل شده |

|

شناسایی دستگاهها |

خیر |

خیر |

بله |

|

مثبت کاذب |

مقداری |

خیلی کم |

مقداری |

|

مراحل |

تشخیص، ارزیابی، اولویتبندی و اصلاح |

برنامهریزی، شناسایی، سوءاستفاده، گزارشدهی، اصلاح، تست مجدد |

تشخیص، ارزیابی، اولویتبندی و اصلاح |

|

زاویه دید ارزیابی |

خارجی، داخلی یا بین این دو |

خارجی، داخلی یا بین این دو |

خارجی |

|

ابزارها |

خودکار |

خودکار و دستی |

خودکار |

نتیجهگیری

هر کدام از این روشها دارای مزایای منحصر بفردی هستند و بکارگیری همزمان هر سه تای آنها برای تقویت امنیت سایبری ضروری است. برای مثال، مدیریت آسیبپذیری متمرکز بر آسیبپذیریهای شناخته شده است اما تست نفوذ میتواند آسیبپذیریهای ناشناخته موجود در محصولات درون سازمانی را شناسایی کند و مدیریت سطح حمله خارجی هم داراییهای آسیبپذیر ناشناخته را پیدا میکند.

البته با توجه به محدودیت بودجه، اولویتبندی را باید بر اساس فرمول ریسک انجام دهیم یعنی «تأثیر ضربدر احتمال». دقت کنید در صورت عدم محاسبه کامل ریسک، نمیتوانیم اقدامات مناسب را هم انجام دهیم.

با EASM میتوانیم نمره ریسک همه داراییهای قابل مشاهده یا مواردی که قبلاً قابل مشاهده نبودند را مشخص کنیم؛

- با افزایش قابلیت دید بر سطح حمله، ضریب تأثیر ریسک هم بیشتر میشود.

- مهاجمان برای ورود به سازمان مسیری با کمترین سطح مقاومت را پیدا میکنند. از این رو احتمال حمله برای دارایی در تماس با اینترنت بیشتر است.

بنابراین میتوانیم بین این سه گزینه، EASM را اولین گزینه در نظر بگیریم.

[1] Vulnerability Management

[2] Penetration Testing

[3] External Attack Surface Management

[4] Common Vulnerability Scoring System

[5] Intrusion Detection System

[6] Intrusion Prevention System

[7] مسمومسازی نام دامنه یا جعل سیستم نام دامنه، یک نوع از روشهای هک است.

[8] Network Intrusion Detection System

[9] Host Intrusion Detection System

[10] Signature-based Intrusion Detection System

[11] Anomaly-based Intrusion Detection System