آخرین وضعیت بدافزارهای افزونه مرورگر در سال 2022

امروزه بدافزارها محدود به یک نوع دستگاه یا سیستمعامل خاص نیستند. بنابراین باید دیدگاه و خط فکریمان را نسبت به بدافزارها تغییر دهیم. طراحان بدافزارها همواره در حال تلاش برای تولید محصولاتی هستند که به راحتی انواع سیستمها را تحت تأثیر قرار داده و تعداد قربانیان بالقوه اقدامات مخرب خود مثل حملات فیشینگ را افزایش دهند. در حال حاضر مرورگرهای وب تبدیل به یکی از سطوح حمله بسیار پربازده و کارآمد شده و به مهاجمان امکان میدهند کدها را درون خود برنامه کاربردی و در قالب افزونه اجرا کنند. بنابراین ابزارهای امنیتی نقاط پایانی امکان شناسایی فعالیتهای مخرب را ندارند.

با توجه به استفاده از دادههای حساس مثل کلمات عبور و اطلاعات کارت بانکی در مرورگرهای وب، این مرورگرها مخازن غنی از اطلاعات شخصی و خصوصی هستند. همین واقعیت به تنهایی منجر به افزایش چشمگیر تعداد افزونههای مخرب مرورگرها شده که مشتریان و سازمانها را مورد هدف قرار میدهند.

این افزونههای مخرب پس از نصب میتوانند کوکیهای مرورگر یا اعتبارنامههای کاربری را سرقت نموده و ضربات وارد شده به صفحه کلید را ثبت کنند. آنها همچنین کد جاوااسکریپت را به صفحات وب تزریق و حتی از اکسپلویتهای مرورگر برای نصب بدافزار بر روی دستگاه کاربر استفاده میکنند.

بر اساس نتایج مطالعه SentinelOne، افزونههای مرورگر از جمله تهدیدات مهم و مخاطرهآمیز برای کروم بوک و کروم اواس محسوب میشوند. تیم Zimperium zLabs هزاران نمونه افزونه مخرب موجود در چندین منبع را با استفاده از روشهای مهندسی معکوس ایستا و پویای مختلف طبقهبندی کرده است. موارد شناسایی شده در این طرح در فروشگاههای افزونه شخص ثالث وجود داشتند و در مخزن رسمی کروم مشاهده نشدند.

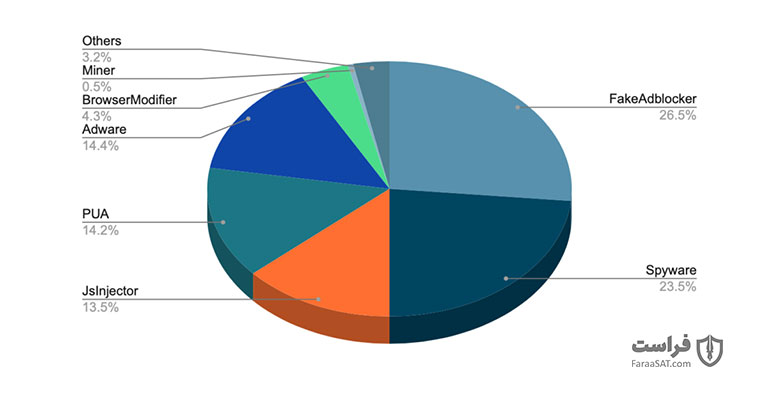

پس از انجام تحقیقات گسترده، رایجترین انواع افزونههای مخرب عبارتند از:

- جاسوسافزار

- تزریقکننده جاوااسکریپت

- نرمافزارهای بالقوه ناخواسته یا PUA (به انگلیسی: Potentially unwanted application)

- آگهیافزار

- ماینر

- تغییردهنده مرورگر

- ابزارهای جعلی مسدودکننده تبلیغات

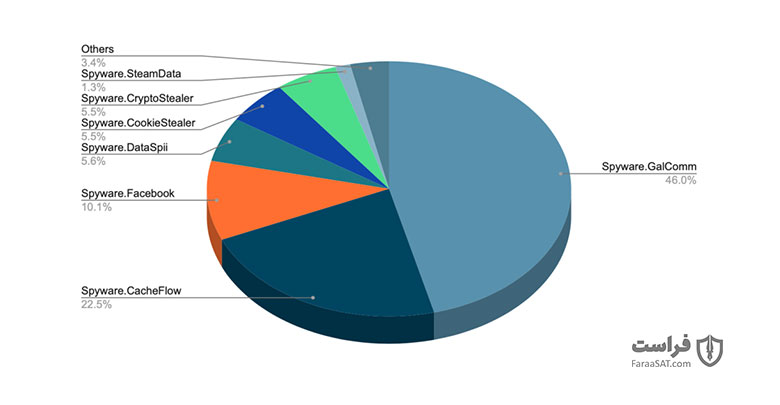

نحوه توزیع این گروهها در شکل 1 مشخص شده است:

جاسوسافزار و آگهیافزار جزو رایجترین خانوادههای بدافزارها هستند. 11 مورد از هر 15 بدافزار شناسایی شده در یکی از این دو گروه قرار میگیرند. سایر خانوادههای بدافزار شامل ابزارهای تزریق کدهای جاوااسکریپت، برنامههای کاربردی بالقوه ناخواسته یا PUA و تغییردهندههای مرورگر میباشند.

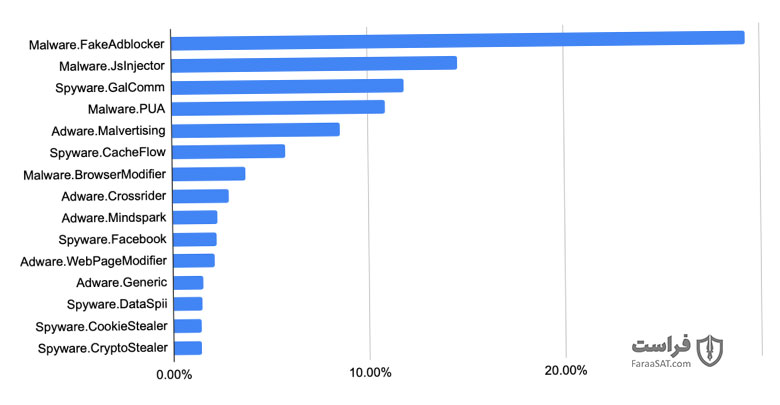

با توجه به زیرمجموعههای موجود در هر دستهبندی، توزیع کلی خانواده بدافزارها به شکل تصویر 2 است.

مسدودکنندههای تبلیغات (ادبلاکر) جعلی

ادبلاکرها از جمله انواع افزونههای رایج در فروشگاه کروم هستند. این مسدودکنندهها به کاربران وعده میدهند تبلیغات وبسایتها را غیرفعال نموده و تجربیات وبگردی را ارتقا دهند. بسیاری از ادبلاکرهای جعلی نسخه کپی شده ادبلاکرهای متن باز سالم هستند اما یکسری کد اضافه جهت انجام اقدامی مخرب در آنها تزریق شده است. این ادبلاکرهای جعلی با هدف کسب درآمد برای مجرمان سایبری و معمولاً از طریق فروشگاههای افزونه شخص ثالث منتشر میشوند. بعضی از آنها شامل کد استخراج رمز ارز بوده و بعضی دیگر کدهایی جهت پر کردن کوکیها دارند.

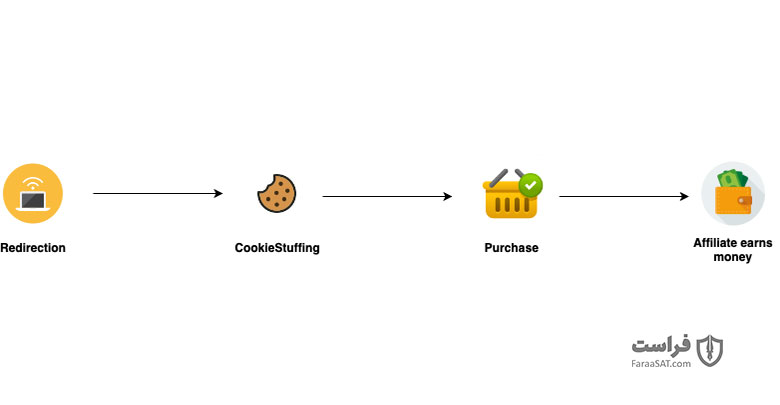

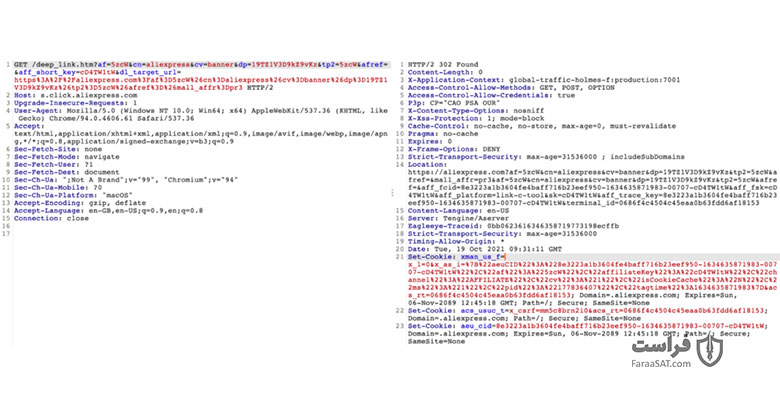

در طرحهای همکاری در بازاریابی و فروش، مالک یک وبسایت شخص ثالث تبلیغات یک محصول را در وبسایت خودش درج میکند. وقتی کاربران بر روی یک تبلیغ کلیک کرده و خریدی انجام میدهند، این وبسایت شخص ثالث درصدی کمیسیون برای این خرید دریافت میکند. این وبسایتها همچنین در صورتی که کاربر پس از هدایت به وبسایت مقصد صفحه را بسته و سپس با استفاده از همان مرورگر در آن وبسایت خریدی انجام دهد، کمیسیون دریافت میکنند. هر زمان که کاربری از یک تبلیغ به وبسایت محصول هدایت میشود، یک کوکی بر روی مرورگر کاربر ذخیره شده و امتیاز آن ترافیک به شرکت همکار در بازاریابی تعلق میگیرد (شکل 3). اگرچه چنین طرحهایی به صورت کلی مجاز هستند اما پرکردن کوکی در صورتی انجام میشود که این ادبلاکرهای جعلی، کاربران را به یک وبسایت هدایت میکنند تا یک کوکی برای آنها ایجاد شود و بدون اطلاع کاربر برای توسعهدهنده افزونه درآمد ایجاد مینمایند.

شکل 4 نمونهای از زنجیره تغییر مسیر کاربر و پر کردن کوکیها توسط افزونهای را نشان میدهد که وبسایت aliexpress.com را مورد هدف قرار داده است. از لحاظ فنی، کوکیهای همکار با استفاده از پاسخ Set-Cookie در درخواست HTTP به سیستم کاربر ارسال میشوند (شکل 5). سپس اگر کاربر از وبسایت هدف بازدید نموده و یک تراکنش واجد شرایط را تکمیل کند (مثل خرید)، طرف مخرب در این بین یک کارمزد دریافت میکند.

جاسوسافزار

جاسوسافزار برای همه دستگاهها (از جمله دستگاههای همراه و نقاط پایانی سنتی) مشکلآفرین بوده و معمولاً متکی بر اکسپلویتها و بدافزارهای پیچیده است. در نقاط پایانی سنتی، جاسوسافزارها عموماً با دسترسی به دوربین و میکروفون و همچنین فعالیتهای وب و ارتباطات کاربر، وی را تحت نظر میگیرند اما جاسوسافزارهایی که در مرورگرهای وب تعبیه میشوند قابلیت دور زدن لایههای امنیتی سنتی را دارند. ایجاد چنین جاسوسافزارهایی نسبتاً راحت است و امکان دسترسی به محتوای مرورگر از جمله ترافیک وب رمزنگاری نشده را برای مهاجمان فراهم میکنند. افزونههای جاسوسافزار معمولاً بهگونهای طراحی میشوند که امکان سرقت کوکیها و اعتبارنامههای کاربری وبسایتهای مختلف مثل فیسبوک، روبلاکس و کیف پولهای رمز ارزها را داشته باشند. این جاسوسافزارها معمولاً با عنوان سارق اطلاعات (Infostealer) شناخته میشوند.

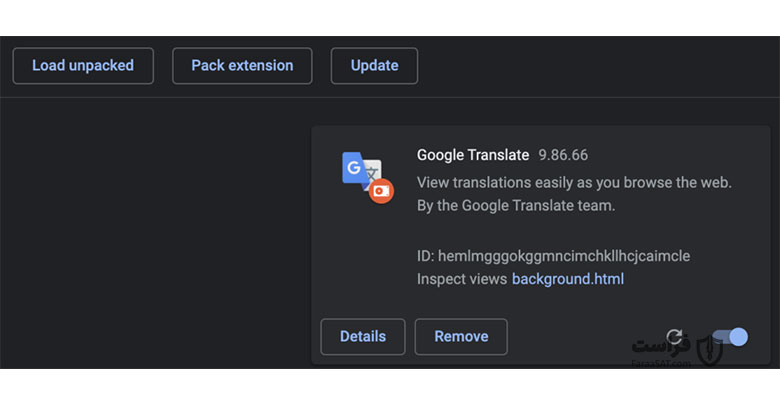

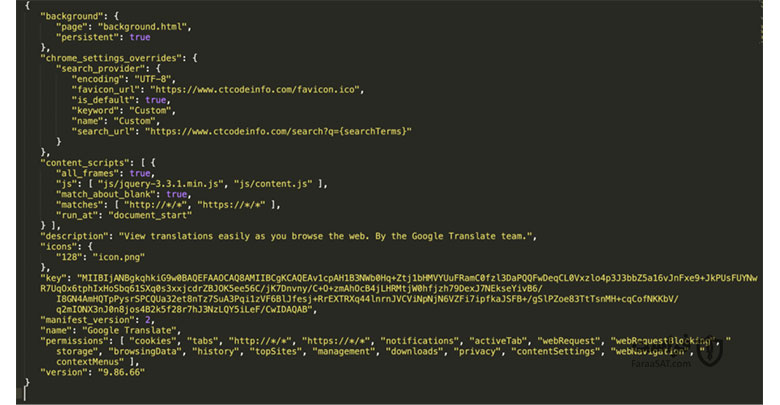

یک نمونه از جاسوسافزارها، یک افزونه جعلی مترجم گوگل identifier:hemlmgggokggmncimchkllhcjcaimcle)) میباشد که برای سرقت اطلاعات حساب فیسبوک کاربران طراحی شده است. نام و آیکن این افزونه مشابه مترجم گوگل و با هدف فریب کاربران تنظیم شده است. قربانیان باید بپذیرند که این افزونه معتبر و سالم است. شکل 7 تحلیل سورس کد، کاربرد و قصد اصلی این جاسوسافزار را نشان میدهد.

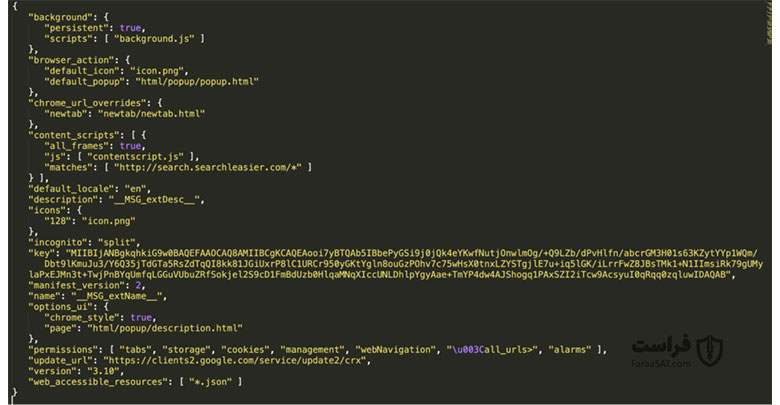

شکل 8 نشان میدهد که چگونه این افزونه فاوآیکون را تغییر داده، یک مجموعه مجوز دسترسی وسیع را درخواست میکند و توضیحات آن مشابه مترجم گوگل نوشته شده است.

manifest.json یک متغیر مخصوص پس زمینه در قالب background.html دارد که شامل background.js است (شکل 9). این افزونه همه کوکیها را در متغیر _0xd560x21 جمعآوری میکند، سپس آنها را به JSON تبدیل نموده و پیش از ارسال به سرور فرماندهی و کنترل رمزنگاری میکند.

نرمافزارهای بالقوه ناخواسته

نرمافزارهای بالقوه ناخواسته، با نمایش تبلیغات، تغییر مسیر کاربر در مرورگر، استفاده از منابع کامپیوتر، دنبال کردن کاربر و غیره تجربیات کاربری را تنزل میدهند. این بدافزارها معمولاً نسبت به سایر تهدیدات امنیتی چندان مخرب نبوده و با بعضی برنامههای کاربردی سیستمعامل نصب میشوند. افزونههای PUA انواع مختلفی مثل نوار ابزار، صفحه تب جدید و غیره دارند.

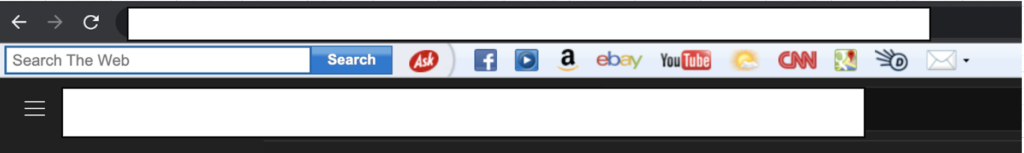

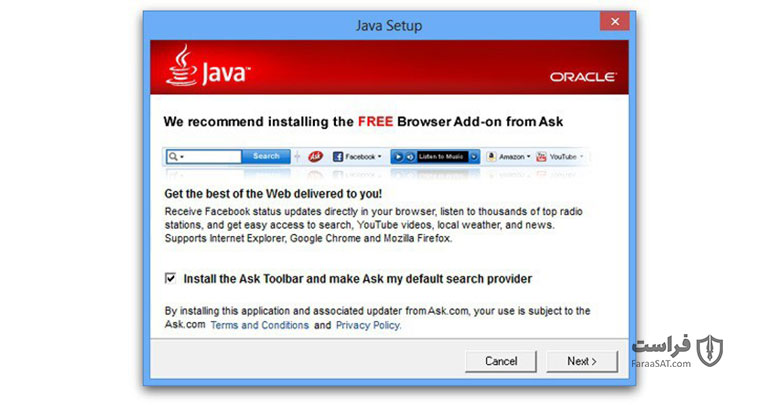

شکل 10 نصب Ask Toolbar و بعضی نسخههای تنظیمات جاوا را نشان میدهد. این نوار ابزار بر روی همه صفحاتی که یک کاربر از آنها بازدید میکند، درج میشود (شکل 11).

تزریقکنندههای جاوااسکریپت

بدافزار تزریقکننده جاوااسکریپت، کدهای مخرب جاوا را در صفحات وبی که توسط کاربر بازدید میشوند درج میکند. این کدهای تزریق شده میتوانند توکنها، کوکیها، اطلاعات تراکنشی و رمزهای وارد شده در هر وبسایتی را سرقت کنند. همچنین تبلیغات فریبنده یا مخربی را در صفحات وب نمایش میدهند.

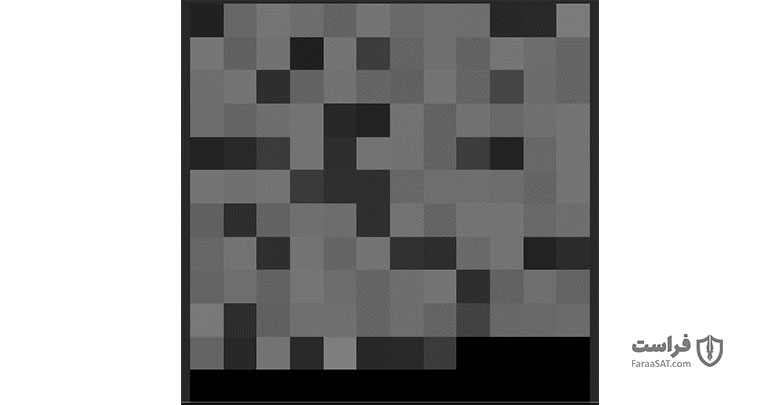

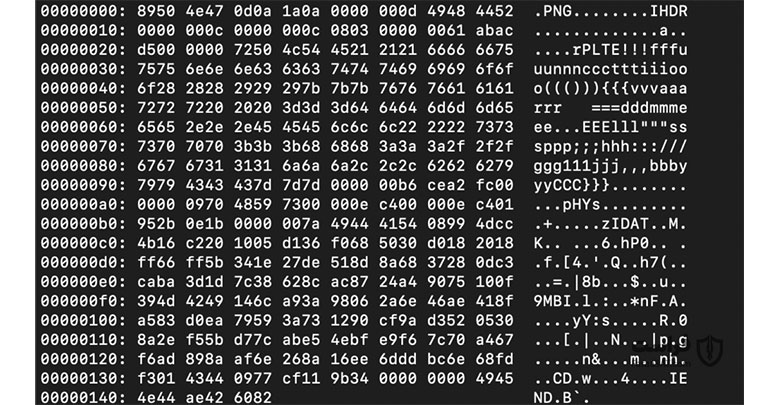

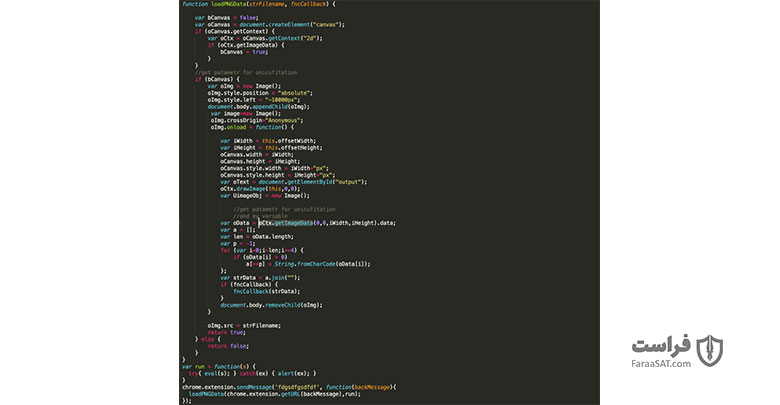

تزریقکنندههای جاوااسکریپت مثل پنهاننگاری تصاویر تکنیک پیچیدهای دارند و تلاش میکنند با تزریق کدهای مخرب به صورت پنهان از ابزارهای تشخیص مثل درگاههای وب و فیلترهای محتوا عبور نمایند. شکل 12 یک نمونه از این افزونهها را نشان میدهد.

در اینجا دسترسیهای درخواست شده شامل کوکیها هستند. web_accessible_resources شامل a548b2c2c8464aeaefad60db73ed6b72.png، tyutsfffr.js و background.js است. همچنین content_script معادل با tyutsfffr.js میباشد. کدی که باعث تزریق کدهای مخرب در یک صفحه وب میشود، در فایل tyutsfffr.js درج شده است.

در عکس a548b2c2c8464aeaefad60db73ed6b72.png (شکل 13) دادههایی درج شده که در شکل 14 مشخص شدهاند. کد تزریق شده برای جمعآوری اطلاعات مربوط به جستجوهای آمازون و تغییر مسیر جستجوهای یاهو و سایر وبسایتهای رزرو (هتل و غیره) طراحی شده است.

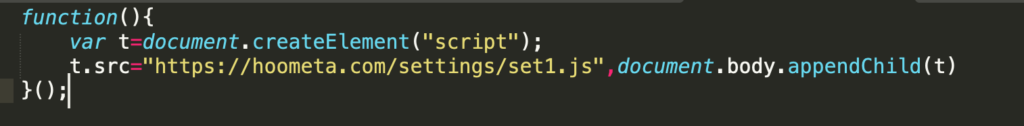

کد مخرب جاوااسکریپت در پیکسلهای عکس مخفی شده و سپس به eval (در تابع run) ارسال میشود. پس از رمزگشایی فایل a548b2c2c8464aeaefad60db73ed6b72.png با استفاده از پردازش LoadPNGData (شکل 15)، نتیجه باز شدن جاوااسکریپت در شکل 16 نشان داده شده است.

پس از چندین بار تغییر مسیر کاربر، URL نهایی، https[://]worksrc.cool/dd906ff71a73923712.js است که شامل کد مخرب میباشد (شکل 16). تحلیل این کد مخرب فراتر از حوزه این مقاله است.

بدافزارهای استخراج رمز ارز/ کریپتوجکینگ

کریپتوجکینگ از پردازنده و سایر منابع کامپیوتر شخصی، لپتاپ و دستگاههای همراه کاربر برای استخراج رمز ارزها استفاده میکند. این بدافزارها در توابع باینری مثل نرمافزارهای دانلود شده یا کرک شده زیاد مشاهده میشوند و سپس از افزونههای مرورگر برای دسترسی به حافظه و پردازنده استفاده میکنند.

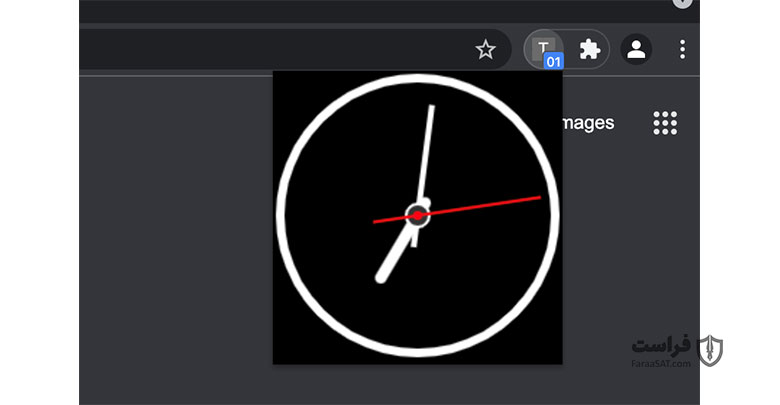

در ادامه یک مثال را مشاهده میکنید که به ظاهر یک ساعت ساده است اما تا زمان باز بودن آخرین تب مرورگر، در کامپیوتر کاربر رمز ارز استخراج میکند.

کد زیر در فایل background.js تزریق شده و ساعتی را نشان میدهد که ممکن است از نظر کاربر ارزشمند باشد. این کد در پس زمینه از سرویس Coinhive برای استخراج مخفیانه رمز ارز مونرو بر روی تبهای مرورگر ستفاده میکند.

آگهیافزار

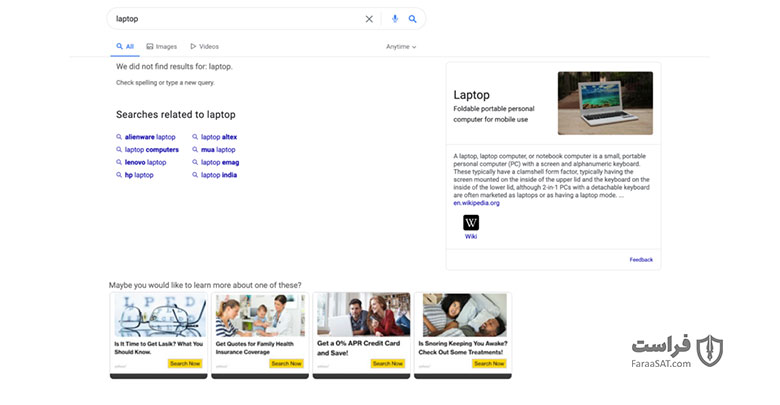

آگهیافزار نوعی بدافزار است که به صورت خودکار تبلیغاتی نمایش میدهد که مهاجمان میتوانند از آنها سودهای بسیار زیادی به دست آورند. در افزونههای مرورگر آگهیافزارها دارای اشکال و فرمهای مختلفی هستند. رایجترین آنها معمولاً دارای قابلیتهای زیادی از جمله موارد زیر هستند:

- جایگزینی موتور جستجوی پیش فرض با موتور جستجوی دلخواه و نمایش تبلیغات در وبسایتهای همکار؛

- تزریق تبلیغات/ پاپ آپ در کلیه صفحاتی که کاربر از آنها بازدید میکند؛

- تزریق تبلیغات clickunder در نشست جاری مرورگر. به محض کلیک کاربر بر روی یک لینک در وبسایتی که تبلیغات clickunder در آن تزریق شده، به صفحه وب همکار هدایت خواهد شد؛

- هدایت جستجوهای گوگل، یاندکس، بینگ و یاهو به سایتهای همکار.

شکل 19 یک نمونه از چنین آگهیافزارهایی را نشان میدهد که صفحه وب را در اختیار میگیرد تا تبلیغات موردنظرش را نمایش دهد. وقتی کاربر در گوگل جستجویی انجام دهد، این افزونه تبلیغات را به همراه لینکهای همکار نمایش میدهد.

تغییردهندههای مرورگر

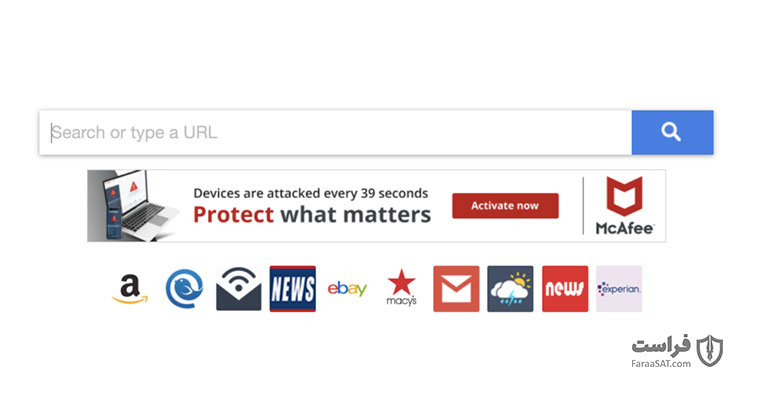

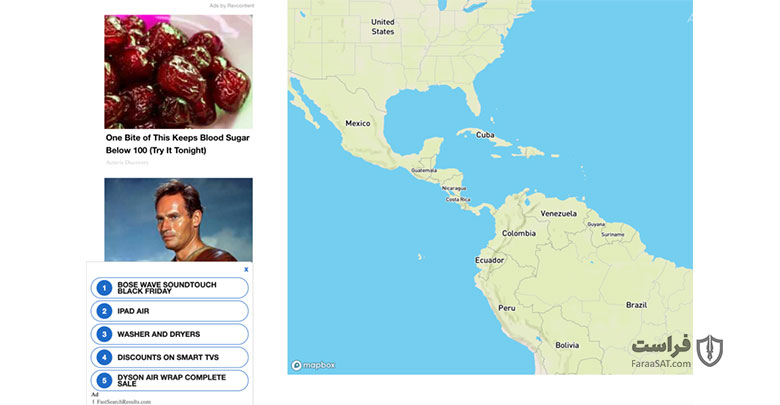

تغییردهندههای مرورگر افزونههایی هستند که تنظیمات عمومی مرورگر را تغییر میدهند. همانگونه که در ادامه (شکل 20) مشخص شده، این تنظیمات معمولاً موتورهای جستجوی omnibox یا صفحات تب جدید و حتی صفحه اول مرورگر هستند. بعضی از این افزونهها فونت و ظاهر مرورگر را تغییر داده و در تبهای اضافه تبلیغات نمایش میدهند. همچنین صفحه پیشفرض تب جدید را تغییر میدهند و به جای آن یک صفحه وب هک شده را درج میکنند. این بدافزارها کاربران را به سمت وبسایتهای مشکوک هدایت نموده یا حتی نتایج جستجوی کاربر را دنبال میکنند.

شکل 21 یک نمونه از این افزونهها را نمایش میدهد. در اینجا از chrome_url_override برای جایگزینی تب جدید استفاده شده است.

پس از این اصلاح، یک برگه جدید تبلیغات را در صفحه جستجو نشان میدهد (شکل 20). علاوه بر این، نمادهای نشان داده شده در برگه جدید از برنامههای قانونی مانند Google Maps تقلید میکنند تا کاربران را فریب دهند که بر روی آنها کلیک کنند (شکل 22).

از طرفی این آیکونها از سرویسهای مجاز استفاده نمیکنند بلکه کاربر را به صفحه وبسایتی هدایت میکنند که مهاجمان آن را برای افزایش سود خودشان با نمایش تبلیغات به کاربران طراحی کردهاند. یک نمونه از این مسئله در شکل 23 مشخص شده که در آن یک نقشه ساده نمایش داده میشود (که کاربر با کلیک بر روی یک آیکن جعلی گوگل مپز به آن هدایت شده) اما یک تبلیغ کنار آن قرار دارد.

جمعبندی

مهاجمان سایبری همواره در حال ابداع روشهای جدید برای گریز از راهکارهای امنیت دسکتاپ و درگاههای وب هستند تا به اهداف اقتصادیشان برسند. کاربرانی که به دنبال حل یک مسئله یا بهبود تجربیات کاربری خودشان هستند، ناخواسته افزونههای مخرب مرورگر را بر روی سیستمشان نصب میکنند. این تهدیدات امنیتی که با سرعت رشد و تکامل مییابند نیاز به وجود راهکارهای تشخیص مبتکرانه را نشان میدهند.

کاربران باید درباره مخاطرات استفاده از افزونههای مرورگر آموزش ببینند به ویژه وقتی آنها را از مخازن غیررسمی دانلود میکنند و سازمانها هم باید کنترلهای امنیتی لازم را برای مقابله با چنین تهدیداتی پیاده سازی کنند.

منبع: zimperium