امنیت اینترنت اشیا: تمام چیزهایی که باید بدانید و به کار بگیرید

اینترنت اشیا چیست؟

در حال حاضر نگرانیهای ما نه تنها شامل رایانههای شخصی و گوشیهای هوشمند هستند، بلکه طیف گستردهای از دستگاههای متصل به اینترنت مانند ترموستات، متر و اتومبیلهای هوشمند بدون راننده و حتی دستگاههای دستیار صوتی مانند Ok Google را نیز شامل میشوند.

در واقع موارد بالا بخشی از امواج نوآوری اینترنت اشیا (IOT) هستند که به شرط برطرف نمودن تهدیدات امنیتی سایبری بالقوهای که میتوانند به وجود بیاورند، در بهبود زندگی ما بسیار تأثیرگذار خواهند بود.

اینترنت اشیا (IOT)

کارشناسان صنعتی، معمولاً یک ابزار اینترنت اشیا (IOT) را به عنوان هر شیء متصل به اینترنت تعریف میکنند. به بیان سادهتر مفهوم اینترنت اشیا بیانگر ارتباط سنسورها و دستگاهها با شبکهای است که از طریق آن میتوانند با یکدیگر و با کاربرانشان در تعامل باشند. بنابراین این شبکه تعداد زیادی از دستگاههای اطراف ما را شامل میشود. در حال حاضر اینترنت افراد را به یکدیگر متصل میکند اما با اینترنت اشیا تمام وسایل و اشیا نیز در ارتبط با یکدیگر هستند و بدون دخالت انسان دادهها را گردآوری نموده و با یکدگیر به اشتراک میگذارند. در دنیای اینترنت اشیا، اجسام بیجان دارای هویت دیجیتال هستند و توسط کامپیوترها سازماندهی و مدیریت میشوند. همچنین با وجود دسترسی آسان به شبکههای بیسیم امکان اتصال آسان به اینترنت برای اشیایی که این قابلیت را دارند وجود دارد. تلویزیونهای هوشمند، ماشینهای اینترنتی متصل شده، روتر wifi، دوربینهای هوشمند، قفل هوشمند (از جمله آنهایی که دارای بلوتوث هستند)، دوربینهای هوشمند، برخی از دستگاههای پزشکی، دستیارهای صوتی مانند Ok Google، چراغهای هوشمند، گروههای تناسب اندام همگی مثالهایی برای اینترنت اشیا هستند.

بنابراین حتی اگر یخچال یا تلویزیون شما دارای اتصال به اینترنت باشد، آنها را نیز میتوان یک ابزار اینترنت اشیا (IOT) به شمار آورد.

درواقع تولیدکنندگان و مصرفکنندگان دستگاههای اینترنت اشیا تمایل زیادی به تولید و مصرف آنها دارند. به عنوان مثال در این صورت تولیدکنندگان میتوانند در مورد چگونگی استفاده مصرف کنندگان از محصولاتشان به جمعآوری اطلاعات بپردازند. در نتیجه، آنها میتوانند محصولات آینده خود را بر اساس این الگوهای مصرفِ مشتریها تولید نمایند.

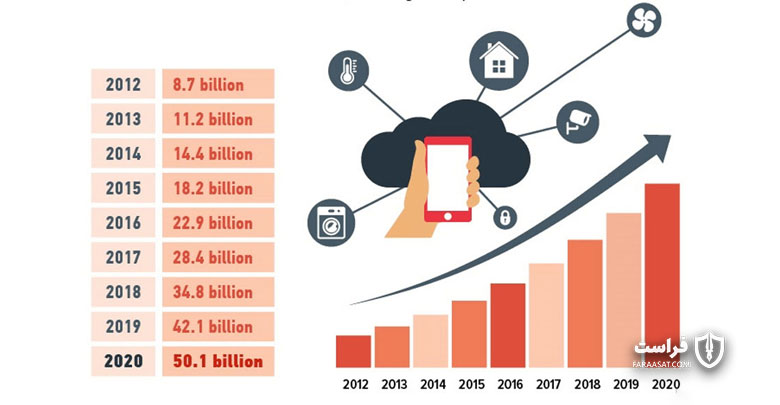

اعداد و ارقام در شکل زیر نشان میدهند که ما با چه تعداد دستگاههای متصل به اینترنت ارتباط داریم و از امکانات و قابلیتهای آنها استفاده میکنیم:

دلایل اهمیت امنیت اینترنت اشیا

در سال 1395، باتنت Mirai، که با عنوان باتنت اینترنت اشیا نیز شناخته میشود یکی از بزرگترین حملات DDOS را راهاندازی و به تعداد زیادی از تجهیزات اینترنت اشیا نفوذ کرد. همچنین سایتهایی مانند Reddit و Airnbnb را از بین برد. علاوهبراین، این باتنت توانایی مخفیسازی خود از نرمافزارهای آنتیویروس را دارد.

اما علت خاص بودن این حمله این بود که برای اولین بار یک حمله علیه ابزارهای اینترنت اشیا (IOT) انجام شد. طی این حمله حدود 150 هزار عدد از دوربینهای هوشمند، روترها و دستگاههای دیگر نیز از بین رفتند. باتنت Mirai پس از اسکن اینترنت، نام کاربری و کلمه عبور دستگاههای متصل به اینترنت را یافته، به آنها نفوذ نموده و با اجرای حملات مختلف آنها را آلوده میکرد. براساس تحقیقات کارشناسان امنیتی برخی از باتنتهای دیگر نیز روند Mirai را در پیش گرفته و مانند آن عمل کردند. مثلاً بدافزار Reaper عملکرد متفاوت و پیشرفتهتری نسبت به Mirai دارد و تفاوت آنها در این است که Reaper آسیبپذیریهای معمول در اینترنت را یافته و کد مخرب خود را اجرا میکند و در نهایت هر دستگاه متصل به اینترنت که به این باتنت آلوده شود، دستگاههای دیگر نیز که این آسیبپذیری را دارند به این باتنت آلوده میشود. همچنین تفاوت عمده دیگر Mirai با Reaper این است که Mirai پس از هر بار ریستارت سیستم غیرفعال میشود.

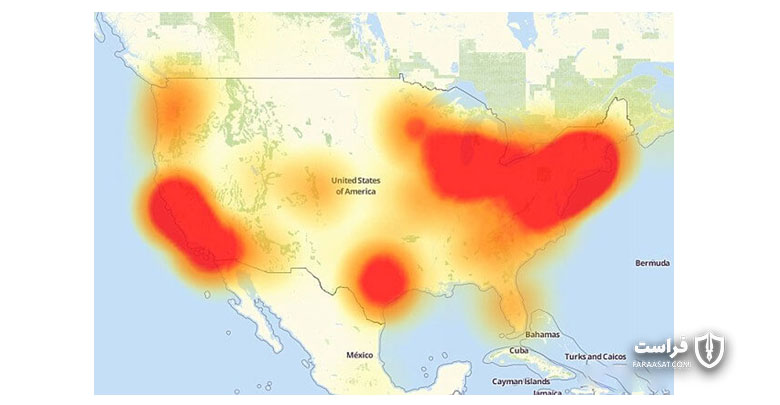

شکل زیر یک نقشه حرارتی را نشان میدهد که میزان شدت حمله Mirai را ثبت کرده و همچنین تعداد وبسایتهایی که توسط حمله DDOS از بین رفتند را نشان میدهد.

براساس تخمینها باتنت Mirai میتواند شامل میلیونها دستگاه باشد که به آن متصل هستند. همچنین ساخت و طراحی این باتنت چندان هم سخت و دشوار نیست.

با توجه به اینکه سازندگان این دستگاهها از چندین رمز عبور پیشفرض و نام کاربری برای محافظت از ابزار IOT استفاده میکنند، بنابراین کاربران چند صد هزار ترکیب رمز عبور برای محافظت از دهها میلیون دستگاه هوشمند در اختیار خواهند داشت.

باتنت Mirai که یک کد چند خطی ساده است هر یک از کلمات عبور پیشفرض را به راحتی تست میکند. هر دستگاهی که اطلاعات ورودی پیشفرض و استاندارد آن تغییر نکرده باشد، در کمتر از چند ثانیه هک شده و تحت کنترل قرار میگیرد.

البته اینکار تاکنون، تنها در شرایط آزمایشی انجام شده است، اما از آنجایی که اتومبیلهای متصل به اینترنت بالأخره به بهرهبرداری خواهند رسید، در نهایت تنها بحث زمان مطرح است که یک فرد بخت برگشته در شرایطی کاملاً واقعی نه آزمایشگاهی گرفتار چنین حمله سایبری شود. اما محققان ثابت کردند که علاوهبر باتنتها که برای اینترنت اشیا یک تهدید حساب میشوند، حتی امکان کنترل فیزیکی یک دستگاه متصل به اینترنت با شکستن برنامههایی که نرمافزار در حال اجرا را کنترل میکنند نیز وجود دارد. مثلاً درصورت عدم ایمنی برنامههای موجود در خودروهای هوشمند، هکرهای مخرب میتوانند به راحتی کنترل خودروها را در دست گرفته و به سادگی و با هک یک برنامه موفق به باز کردن قفل یک خودرو شوند.

| بیشتر بخوانید: افزایش حملات دیداس و سوءاستفاده از پروتکل WS-Discovery |

آسیبپذیریهای امنیت اینترنت اشیا

یکی از اصول مهم در صنعت IT و الکترونیک، سادگی و سهولت استفاده از دستگاهها است. در واقع طراحی هر نرمافزار و دستگاه باید به گونهای باشد که استفاده از آن ساده بوده و مصرفکنندگان اعتماد لازم برای خرید دستگاه را داشته باشند و مطمئن باشند که به راحتی میتوانند از آن استفاده کنند. همچنین پیچیدگیهای تجهیزات اضافی محصول نباید آنها را گمراه و در استفاده از محصول دلسرد کند.

اما متأسفانه عموماً ویژگیهای امنیتی که مورد پسند مصرفکنندگان نیست، در دستگاهها اجرا نمیشوند و مسائل و پیشبینیهای امنیتی در حاشیه قرار داده میشوند.

عدم امنیت اعتبار ورودی پیشفرض

این احتمال وجود دارد که تولیدکنندگان، گزینه “تغییر رمز عبور/ نام کاربری” را در بخشی از منوی دستگاه که از دید کاربر خارج است قرار دهند. بنابراین جای تعجب نیست که بسیاری از افراد نام کاربری و رمزهای عبور پیشفرض خود را حفظ نموده و آنها را دستکاری نکردهاند.

مثلاً اگر هر کدام از دستگاههای IOT نام کاربری و رمز عبور تصادفی داشتند، حادثه Mirai رخ نمیداد. اما بروز حوادثی از این قبیل باعث میشود که امنیت اینترنت اشیا مورد توجه قرار بگیرد.

بهروز رسانی ضعیف نرمافزاری

معمولاً تولیدکنندگان دستگاههای IOT، برای نرمافزارهای موجود در دستگاهها، پچ یا بهروزرسانی امنیتی قرار نداده و با توجه به این که تقریباً تمام دستگاهها حداقل یک آسیبپذیری امنیتی دارند، پس در صورت بروز مشکل برای مصرفکنندگان، فقط سازندگان دستگاهها قادر به برطرف نمودن آن هستند. درواقع کاربران دستگاههای اینترنت اشیا فقط از طریق بهروزرسانیهای نرمافزاری جدید که به آنها ارایه میشود، میتوانند از نفوذ هکرها و حملات سایبری جلوگیری کنند و در غیر این صورت دستگاههای آنها توسط مجرمان سایبری هک خواهد شد.

عدم رمزگذاری ارتباطات

معمولاً ابزارهای IOT، فاقد یک الگوریتم رمزگذاری پیچیده و غیرقابل نفوذ برای مخفی نمودن اطلاعات پنهانی بین دستگاه IOT و سرور مرکزی هستند. پس یک هکر به راحتی میتواند به اطلاعات شخصی کاربر نفوذ کند. در حالی که بر اساس مطالعات و تحقیقات مؤسسات امنیتی، مجرمان سایبری به هیچ عنوان قادر نخواهند بود به اطلاعات و دادههای رمزگذاری شده دستگاههای اینترنت اشیا دسترسی داشته باشند. کارشناسان امنیتی پیشنهاد میکنند که اطلاعات در مبدأ و قبل از ارسال رمزگذاری شوند، سپس در مقصد و دریافت آنها توسط گیرنده و انجام تجزیه و تحلیلهای لازم روی آنها، رمزگشایی شوند.

همچنین کاربران باید هوشیار باشند که چه مجوزهایی را به دستگاههای اینترنت اشیا میدهند. زیرا برخی از آنها درخواست مجوزها و دسترسیهایی را دارند که بیش از نیاز واقعی آنها است.

یک مثال رایج در این زمینه کاربران سرویس «آمازون اکو» است که پس از یک نمایش کوتاه تلویزیونی، عبارت «آلکسا برای من یک خانه عروسکی سفارش داد» را مشاهده کردند و متوجه شدند که شیئی بدون اطلاعشان، خانهای عروسکی سفارش داده است. حقیقت پشت این ماجرا این بود که یک دستگاه مجوز انجام هرگونه خرید را به صورت کامل داشته است.

پس هر مجوز اضافی دریک دستگاه اینترنت اشیا لایه آسیبپذیر دیگری را که به راحتی میتواند مورد سوءاستفاده تبهکاران و نفوذگران سایبری قرار بگیرد، اضافه میکند. بنابراین هرچقدر تعداد مجوزهای صادر شده توسط کاربران کمتر باشد، امنیت دستگاه آنها بالاتر است.

| بیشتر بخوانید : باتنت گوچی (Gucci) دستگاههای اینترنت اشیاء اروپا را هدف قرار میدهد |

رابط کاربری ناامن

رابط کاربری (UI) دستگاه که رابط میان انسان با سیستم است و تعامل کاربر با سیستم در فضای آن صورت میگیرد، معمولاً اولین بخشی از یک دستگاه است که مورد توجه یک هکر مخرب برای پیدا کردن انواع آسیبپذیریها قرار میگیرد. مثلاً هکر سعی کند گزینه “من رمز عبور خود را فراموش کردهام” را به منظور بازنشانی آن، پیدا کردن نام کاربری یا ایمیل شما دستکاری کند.

یک دستگاه که با اصول استاندارد طراحی شده است، باید از تلاشهای پی در پی کاربر برای ورود جلوگیری کند. درواقع این اقدام حملات لغتنامهای (Dictionary Attack) و حملات جستجوی فراگیر (Brute force attaks) را که کلمه عبور و حتی امنیت اعتباری دستگاه کاربر را هدف قرار میدهند، متوقف میکند.

فاجعه دیگری که ممکن است اتفاق بیفتد ارسال رمز عبور دستگاه به سرور مرکز است. زیرا در این صورت هکر به راحتی قادر به خواندن تمام اطلاعات کاربر خواهد بود.

حفاظت ضعیف از حریم خصوصی

از آنجایی که دستگاههای اینترنت اشیا مانند جانواران گرسنهای هستند که فقط با اطلاعات و دادهها تغذیه میشوند و بعضی از آنها اشتهای بیشتری نسبت به سایرین دارند، پس هرچقدر که حاوی اطلاعات کمتری باشند بهتر است. زیرا در این صورت اگر هکرها و مجرمان سایبری دستگاه کاربر را هک کنند به اطلاعات زیادی دسترسی نخواهند یافت.

کاربر باید همیشه به اطلاعاتی که در مورد وی در دستگاه ذخیره میشود و دستگاه به هیچ وجه به آنها نیازی ندارد توجه کافی را داشته باشد. مثلاً اگر یک دستگاه قهوهساز تقاضای آدرس و اطلاعات محل زندگی شما را دارد، باید در اسرع وقت به مراجع ذیربط یا متصدی آن دستگاه اعتراض و شکایت نمایید.

انواع حملات علیه دستگاههای اینترنت اشیا

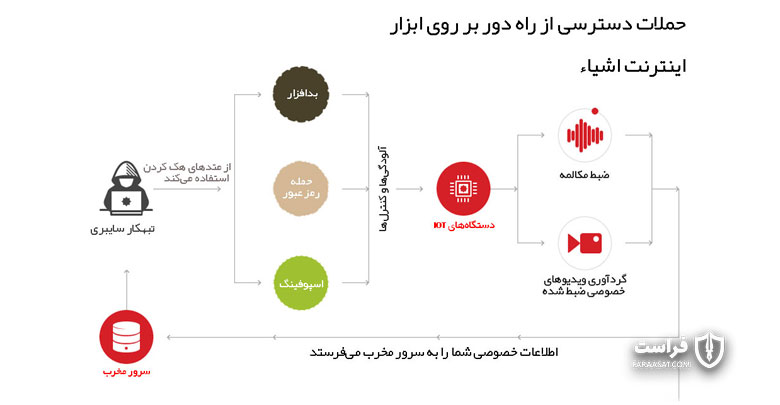

روشهای زیادی برای هک دستگاههای هوشمند و نفوذ به آنها وجود دارند که این روشها با توجه به هدف هکر و همچنین نوع دستگاه و آسیبپذیریهای موجود در آنها متفاوت هستند. در ادامه این مطلب به مرور تعدادی از این روشها میپردازیم.

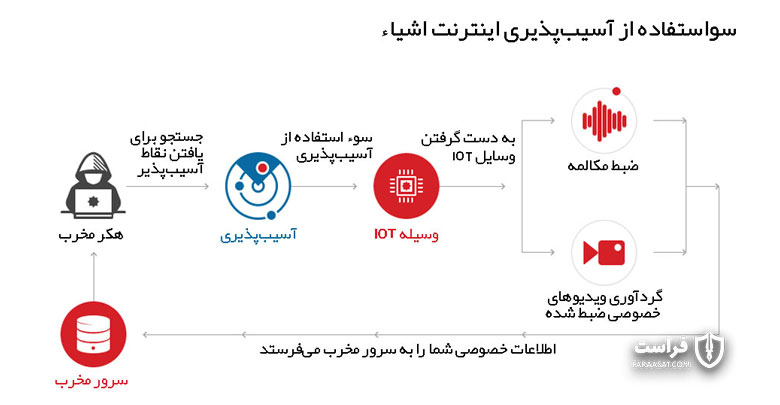

سوءاستفاده از آسیبپذیریها

معمولاً تمام نرمافزارها دارای تعدادی آسیبپذیری میباشند و هیچ دستگاهی وجود ندارد که عاری از هرگونه آسیبپذیری باشد. حتی سازمانهای بزرگ از جمله گوگل قادر به حذف کامل آنها نیستند.

با توجه به نوع آسیبپذیری هکرها میتوانند از روشهای مختلفی برای نفوذ به دستگاه استفاده کنند.

سر ریز بافر: این آسیبپذیری زمانی اتفاق میافتد که که حجم دادههای ذخیره شده در یک دستگاه بیش از مقدار مجاز فضای ذخیرهساز موقت آن دستگاه باشد. در این صورت دادههای اضافی در بخشهای دیگری از حافظه رها میشوند و اگر بدافزار در این دادهها پنها شده باشد، قادر به بازنویسی مجدد کد خود خواهد بود.

تزریق کد: یک مهاجم با بهرهبرداری از یک آسیبپذیری در نرمافزار قادر به تزریق کد مخرب به دستگاه خواهد بود که توانایی انجام بسیاری از وظایف کلیدی و اساسی مانند خاموش کردن یا کنترل دستگاه را دارد.

تزریق اسکریپت از طریق وبسایت (Scripting Cross Site): در این روش دستگاههای اینترنت اشیا با یک رابط مبتنی بر وب ارتباط برقرار میکنند. سپس هکر از طریق یک بدافزار یا کدهای مخرب ابتدا وب و سپس دستگاه را آلوده میکند.

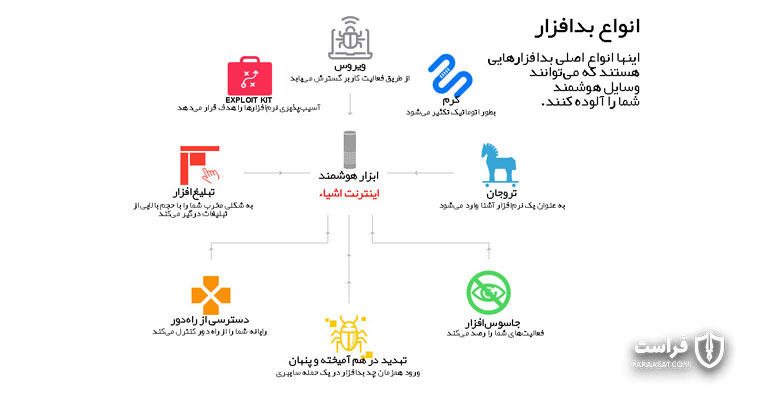

حمله از طریق بدافزار

یکی از شایعترین انواع حملات مخرب روی رایانههای شخصی، حملاتی هستند که اعتبار ورود به سیستم را هدف قرار میدهند. اما بهتازگی نرمافزارهای مخرب از جمله باجافزارها نیز دستگاههای اینترنت اشیا را مورد هدف حملات خود قرار میدهند.

از آنجایی که بدافزارها عموماً با سیستمعامل اندروید سازگاری بیشتری دارند و با ایجاد تغییراتی جزئی قادر به اجرای حمله روی آن خواهند بود، بنابراین دستگاههایی که دارای سیستمعامل اندروید هستند در معرض خطر بیشتری قرار دارند.

همچنین تلویزیونهای هوشمند و تکنولوژیهای مشابه هم بیش از حد معمول در معرض این تهدیدات هستند. فقط کافی است که کاربران به صورت تصادفی بر روی لینکهای مخرب کلیک یا با دانلود برنامههای آلوده به بدافزار موافقت کنند.

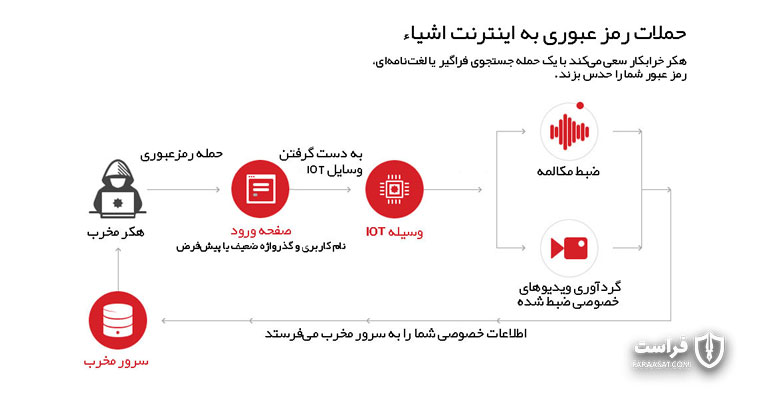

حملات رمزعبور

در این نوع حملات هکر اطلاعات ورود به دستگاه را هدف قرار میدهد و تا زمانی که رمز عبور صحیح را پیدا نکند، آن را با رمزهای عبور و نامهای کاربری بیشمار بمباران میکند. حملات لغتنامهای یا حملات جستجوی فراگیر از جمله حملات رمز عبور هستند.

با توجه به این که معمولاً رمزهای عبور انتخابی توسط کاربران ساده است، این حملات با موفقیت اجرا میشوند. همچنین از آنجایی که افراد عموماً از یک رمزعبور مشابه برای بیش از یک دستگاه استفاده میکنند، بنابراین اگر مهاجمی کلمه عبور یک دستگاه را بیابد، پس به همه دستگاههای کاربر با رمز عبور مشابه دسترسی خواهد داشت.

در نهایت اینکه کاربران بهتر است برای جلوگیری از هک رمز عبور پیشفرض و نام کاربری دستگاههای اینترنت اشیا خود را تغییر دهند.

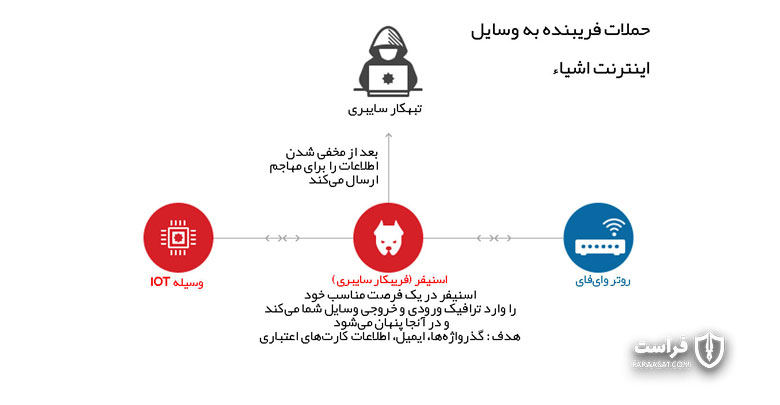

اسنیفینگ (Sniffing) یا حملات با واسطه انسان

در این حمله، هکر مخرب، در روند ترافیک اینترنتی خروجی از دستگاه هوشمند دخالت نموده و آنرا متوقف مینماید. هدف هکر از این اقدام یک روتر Wi-Fi است که شامل تمام دادههای ترافیکی ارسالی از شبکه میباشد. زیرا در این صورت هکر میتواند تمام دستگاههای متصل به روتر از جمله رایانههای شخصی یا تلفنهای هوشمند را تحت کنترل بگیرد.

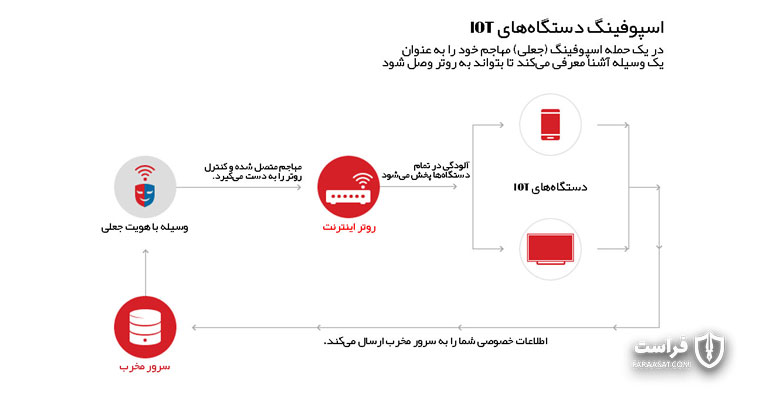

اسپوفینگ یا ظاهرسازی سایبری (Spoofing)

روند اسپوفینگ یا ظاهرسازی سایبری (Spoofing) یا همان حملات جعل هویت سایبری به این صورت انجام میشود که مثلاً دستگاه A را بهگونهای دستکاری و مخفی میکنیم که بهعنوان دستگاه B به نظر برسد. در این صورت اگر دستگاه B به یک شبکه بیسیم دسترسی داشته باشد، پس دستگاه مخفی A، به آن فرمان اتصال روتر به شبکه را میدهد. درنتیجه دستگاه A مخفی شده، میتواند با روتر ارتباط برقرار نموده و نرمافزارها و بدافزارهای مخرب را تزریق کند. این بدافزار پس از آن به تمام دستگاههای دیگرِ موجود در شبکه سرایت کرده و پخش میشود.

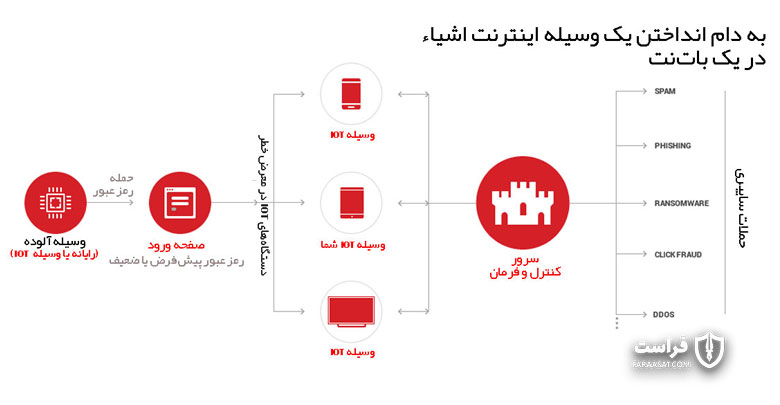

کنترل باتنت

با توجه به این که دستگاههای اینترنت اشیا به راحتی هک میشوند و نمیتوانند تشخیص بدهند که در معرض خطر هستند و مورد حمله قرار گرفتهاند بنابراین از جمله اولین قربانیان هک از طریق باتنت (botnet) هستند.

وقتی یک دستگاه اینترنت اشیا تحت کنترل قرار میگیرد میتوان انواع گستردهتری از فعالیتهای سایبری مانند حملات دیداس (DdoS)، ارسال ایمیلهای هرزنامهای، انجام کلیکهای تقلب، جعل، سوءاستفاده و استخراج بیت کوین (واحد پولی مجازی) را علیه آن اجرا کرد.

بزرگترین و شناختهترین باتنت اینترنت اشیا Mirai است که بر اساس رمز عبور و نامهای کاربری پیشفرض ساخته شده است.

دسترسی و کنترل از راه دور

شاید کاربران تمایل داشته باشند که دستگاههای اینترنت اشیا خود را کنترل کنند اما در این صورت امکان هک این دستگاهها برای مجرمان سایبری از راه دور فراهم میشود.

با توجه به نتایج تحقیقات محققان امنیتی و نفوذ گروهی از هکرهای کلاه سفید به سیستم ترمز و شتاب خودرو و در اختیار گرفتن کنترل آنها، پس دور از انتظار نیست اگر یک مهاجم سایبری کنترل ماشین شما را در حالی که رانندگی میکنید در دست بگیرد.

در حال حاضر افراد از قفلهای هوشمند که به صورت برنامههای نرمافزاری بر روی دستگاههای سختافزاری نصب شدهاند استفاده میکنند. در کنفرانس «دفکان 2016» (DEF CON 2016) که بزرگترین کنفرانس جهانی هکرها است، محققان 16 قفل هوشمند را آزمایش نموده و ثابت کردند که بسیاری از آنها از ویژگیهای امنیتی بسیار ساده مانند کلمه عبور ساده استفاده میکنند. سایر نمونهها نیز در برابر حملات اسپوفینگ (جعل و ظاهرسازی) یا حملات بازپخش (Relay Attacks) آسیبپذیر بودند.

| بیشتر بخوانید : پروتکل کنترل از راه دور | Remote Desktop |

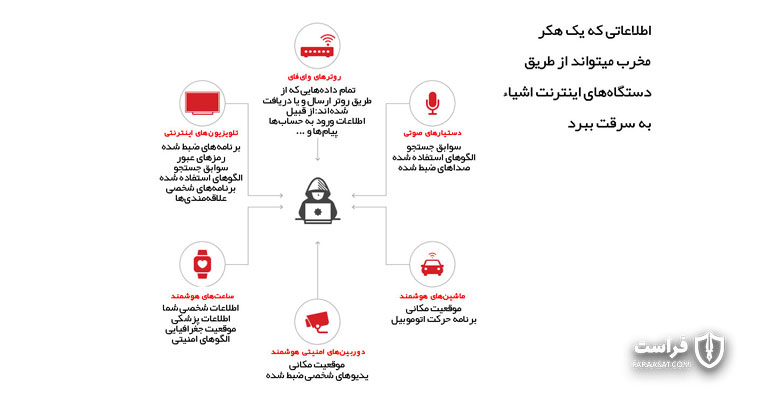

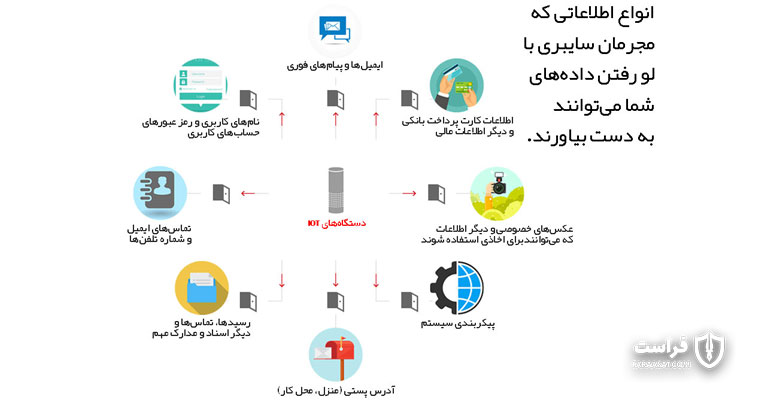

نشت اطلاعاتی

دستگاههای هوشمند، بسیاری از اطلاعات شخصی از جمله اطلاعات پزشکی، اطلاعات مکانی، الگوهای استفاده، سوابق جستجو و اطلاعات مالی و غیره را پردازش میکنند.

محققان گروه کلاه سفید توانستند به یک اسپیکر صوتی هوشمند نفوذ کرده و دادهها را از حسگرهای آن تجزیه و تحلیل کنند تا بتوانند در مورد اینکه آیا شما داخل منزلتان هستید یا نه مطلع شوند. این امر برای سرقت هکرها از خانههای خالی بسیار مؤثر و کارآمد میباشد.

به عنوان مثال دولت آلمان یک نوع عروسک کودکانه که اطلاعات زیادی را ثبت کرده بود و به آن برچسب «ابزار جاسوسی» زده شده بود ممنوع کرد.

دستگاههایی که اطلاعات خصوصی اشخاص را افشا میکنند به دلایل مختلفی خطرناک هستند. این اطلاعات میتوانند شامل مکالمات حساس کاربر یا تصاویر شخصی وی باشد.

مسأله مهمتری که وجود دارد این است که احتمال هک دستگاههای اینترنت اشیا در صنعت مراقبتهای بهداشتی است. زیرا در این صورت حریم خصوصی و محرمانه افراد و بیماران در معرض مخاطرات امنیتی جدی قرار میگیرد.

“گاهی اوقات ممکن است سرور مرکزی موجب افشای اطلاعات شود.”

یکی از احتمالاتی که وجود دارد این است که تولیدکنندگان موجب نشت اطلاعات شوند و نه مصرفکنندگان یا حتی دستگاهها.

| بیشتر بخوانید : توصیه های امنیتی برای ابر خصوصی |

یکی از ضعفهای دستگاههای اینترنت اشیا این است که معمولاً اطلاعات را از طریق پورتهای ناامن ارسال میکنند. در این صورت هکرها به راحتی میتوانند با یک حساب کاربری که بابت آن هزینهای را پرداخت کردهاند وارد شبکه مورد نظر شده و بدون نیاز به رمز عبور و نام کاربری دادهها را مشاهده کنند.

عدم وجود راهحل همگانی برای فیلتر ترافیک با ایمنی پایین

یکی از راهکارهای پیشنهادی برای محدود کردن آسیبهای ناشی از دستگاههای اینترنت اشیا، فیلتر بخشی از ترافیک با ایمنی پایین است.

ارایهدهندگان خدمات اینترنتی (ISPها) میتوانند به طور تئوری هرگونه ترافیک مخرب موجود در شبکه خود را شناسایی و فیلتر کنند. اما این فرایند میتواند فریبنده باشد، و همچنین احتمال بازخورد مثبت کاذب وجود داشته باشد.

یکی دیگر از راهکارهایی که برای فیلتر ترافیک میتواند استفاده شود، انجام آن در سطح کاربری میباشد. امروزه سختافزارهای فیلتر هوشمند و امن مانند Bitdefender Box یا Luma Wi-Fi System وجود دارند که در بازار موجود و به راحتی قابل تهیه هستند. اما متأسفانه هزینه این محصولات زیاد است و هنوز زمان آن نرسیده که کاربران آنها را به عنوان یک سرمایهگذاری ارزشمند در نظر داشته باشند.

بهبود امنیت دستگاههای اینترنت اشیا

تغییر گذرواژهها و نامهای کاربری پیشفرض

بدافزار Mirai همچنان حضور فعال در اینترنت دارد و در کمین دستگاههای اینترنت اشیا برای نفوذ به آنها است. خوشبختانه Mirai یک نرمافزار مخرب ساده است که کاربران با تنظیم یک رمز عبور قوی و امن و همچنین تغییر نام کاربری پیشفرض دستگاهها قادر به محافظت از وسایلشان در مقابل این بدافزار خواهند بود.

رمز عبوری که کاربران تنظیم میکنند بهتر است که اولاً ساده نباشد، از حداقل 10 کاراکتر تشکیل شود و همچنین حداقل 1 حرف بزرگ، 1 عدد صحیح، 1 عدد و 1 کاراکتر خاص مانند * یا # در آن قرار بگیرد.

همچنین بهتر است کاربران برای محافظت از دستگاههایشان و در جهت بهبود امنیت اینترنت اشیا گذرواژههای متفاوتی را برای سایر دستگاههای خود تنظیم کنند. زیرا در این صورت اگر یکی از دستگاههای آنها هک شود، وسایل دیگر تحت نفوذ سایبری قرار نخواهند گرفت.

نصب آخرین بهروزرسانی نرمافزاری روی تجهیزات IOT

عموماً تولیدکنندگان کارامد در عرصه دستگاههای اینترنت اشیا، در جهت رضایت مصرفکننده، بهبود عملکرد و همچنین رفع آسیبپذیریهای امنیتی، محصولات خود را همواره به پچها و بهروزرسانیهای امنیتی مجهز میکنند. بنابراین کاربران باید اطمینان حاصل کنند که دستگاه آنها زمانی که به اینترنت متصل است این بهروزرسانیها را دریافت میکنند.

اما یکی از چالشها در امنیت اینترنت اشیا این است که متأسفانه همه تولیدکنندگان این بهروزرسانیها را به صورت منظم منتشر نمیکنند و توجهی به این مسأله ندارند. به عبارت دیگر مشتری و دستگاهش را به حال خود رها میکنند.

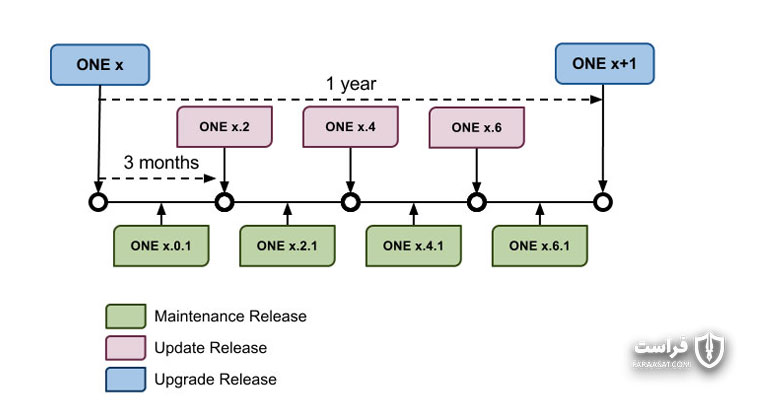

زمانی که کاربران قصد خرید یک دستگاه IOT را دارند، بهتر است پیش از خرید، به چرخه بهروزرسانی محصول موردنظر توجه کنند. در صورتی که کاربران گزینه مورد نظر را پیدا نکردند و بازرسان نیز از بهروزرسانیهای نرمافزاری غیرممکن واهمه داشته باشند، پس احتمال این که شرکت تولیدکننده محصول با این شرط که علت ارزانی آن در جهت پشتیبانی مشتری و به نفع او است کاربر را متقاعد به خرید محصول موردنظر کند در حالی که در واقعیت این ارزانی به ضرر کاربر و امنیت دستگاه او است.

تصویر بالا سیاست بهروز رسانی در نظر گرفته شده برای نرمافزاری به نام Open Nebula است که یک ایده خوب در مورد روش عمل به این سیاست را به کاربران میدهد. اما متأسفانه همه توسعهدهندگان این سیاست را در سیستمهای کاری خود اجرا نمیکنند.

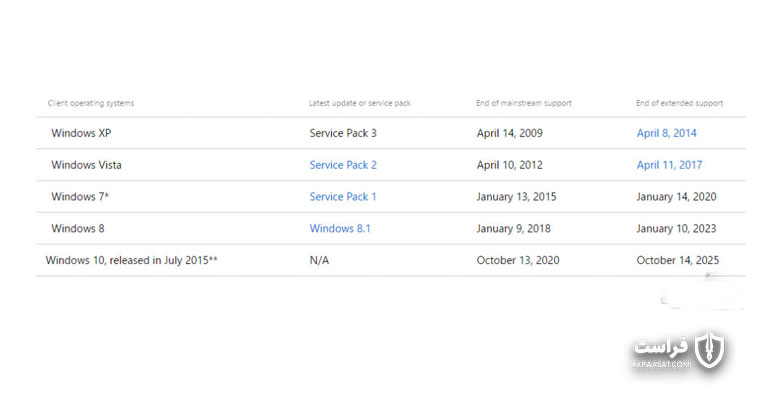

در مثالی مشابه، در شکل زیر یک نمونه از سیاست بهروز رسانی مایکروسافت برای نسخههای مختلف نرمافزار ویندوز را مشاهده میکنیم:

اعمال تنظیمات قفل ورود به سیستم(Login)

حتی رمزهای عبور قوی و نامهای کاربری سفارشی هم میتوانند در برابر یک حمله لغتنامهای یا حمله جستجوی فراگیر آسیبپذیر باشند. این حملات، یک صفحه ورود به سیستم را تا زمانی که به هدف درست و موردنظر اصابت کند، با ترکیب رمزهای بیشمار بمباران میکنند.

مثلاً تنظیمات گوشی آیفون به گونهای است که اگر کاربر بیش از حد مجاز معین برای تأیید پین (PIN) توسط گوشی تلاش کند، گوشی قفل شده و پس از 10 بار تلاش، دستگاه به صورت کامل پاک میشود.

احراز هویت دومرحلهای

در دستگاههای اینترنت اشیا عموماً الگوریتمهای احرازهویت دو مرحلهای پیادهسازی نشدهاند. اما به تازگی شرکت «نِست» (Nest) اعلام کرده است که الگوریتمهای احرازهویت دو مرحلهای را در دو محصول شامل ترموستات و دوربینهای هوشمند به کار خواهد گرفت.

در حال حاضر اکثر دستگاهها احرازهویت دومرحلهای را ندارند، اما به تدریج پیادهسازی این الگوریتم در دستگاههای اینترنت اشیا رایج خواهد شد.

اما اگر کاربران متوجه شوند که دستگاه آنها از این ویژگی پشتیبانی میکند، باید فوراً آن را فعال کنند. این اقدام به حفظ امنیت اینترنت اشیا کمک میکند.

| بیشتر بخوانید : چرا همین حالا باید احراز هویت دو مرحلهای را فعال کنید |

ضعفهای فیزیکی موجود در دستگاههای IOT

بنابر دلایل امنیتی مایکروسافت اجرای خودکار نرمافزارهایی که با Autorun.inf روی فلش درایوهای USB ذخیره شدهاند را محدود کرده است اما میتوان تنظیمات ویندوز را تغییر داد و کاری کرد که یک نرمافزار پرتابل و پراستفاده که روی فلش درایو USB کپی شده، به محض اتصال فلشدرایو به کامپیوتر، اجرا شود. بنابراین ویروسهایی که با فایل Autorun.inf روی فلش درایو USB قرار میگیرند و به محض اتصال به کامپیوتر، کارشان را شروع میکنند. پس تمام چیزی که برای آلوده کردن یک رایانه شخصی مورد نیاز است یک فلش درایو USB برای اتصال به آن است. سپس باید به ویندوز اجازه دهیم که آن را به صورت Autorun اجرا یا باز کند. بنابراین بدافزارهای مخرب به صورت نرمافزاری در تمام رایانه پخش خواهند شد.

این اصول در مورد دستگاههای هوشمندی که یک پورت و یک درگاه USB داشته باشند نیز صدق میکند. در این صورت هکر با اتصال یک فلش درایو یا کابل USB به دستگاه، کنترل تمام بخشهای دستگاه را بر عهده خواهد گرفت.

کاربران باید دستگاه خود را به نحوی تنظیم کنند که در صورت اتصال یک USB به آن، دستگاه آن را سریع اجرا نکند.

رمزگذاری

دستگاههای هوشمند معمولاً پس از برقراری ارتباط با یک سرور مرکزی، شبکه اینترنت یا گوشیهای هوشمند فعال میشوند. اما متأسفانه با توجه به این که پیادهسازی الگوریتمهای رمزگذاری هزینهبر است بنابراین اطلاعات کاربران براساس اصول استاندارد رمزگذاری نمیشوند.

به کاربران توصیه میشود که در اسرع وقت گزینه مربوط به رمزگذاری دادههای ارسالی و دریافتی را فعال کنند.

ایجاد یک شبکه ثانویه برای دستگاههای IOT

یک راهحل کارامد برای محافظت از دستگاههای هوشمند، ایجاد یک شبکه جداگانه که به اینترنت متصل نیست برای برقراری ارتباط با آنها است. بنابراین احتمال نفوذ بدافزار به این دستگاهها به حداقل خواهد رسید.

در این شرایظ اگر کاربر قصد کنترل شبکه دستگاههای هوشمند خود از طریق گوشی تلفن همراهش را داشته باشد، باید بین شبکههای وای فای (Wi-Fi) سوئیچ کند و جابهجا شود. در این حالت کاربر میتواند از سوئیچهای ZWave برای تغییر مکان بین شبکهها استفاده کند.

ایمنسازی Wi-Fi خانگی

روتر Wi-Fi یکی از اولین بخشهایی است که مورد حمله یک هکر مخرب قرار میگیرد. برای اطمینان از امنیت آن، پیشنهاد میکنیم این مقاله را مطالعه کرده و به موارد زیر عمل کنید:

- از یک رمز عبور قوی و ایمن استفاده کنید.

- نام کاربری خود را تغییر دهید تا برای مهاجمین و هکرها غیرقابل تشخیص باشد و همچنین Wi-Fi شما را به راحتی تشخیص ندهند.

- برای محافظت از Wi-Fi خود، یک فایروال را تنظیم کنید. معمولاً فایروالها به صورت برنامههای نرمافزاری وجود دارند اما گاهی ممکن است در قالب تجهیزات سختافزاری روی روترها نصب شوند.

- دسترسی شبکه مهمان را برای شبکه بیسیم خود غیرفعال کنید. یک شبکه مهمان، دومین Wi-Fi ایجاد شده از روتر شما است که دسترسی به شبکه “هسته” را محدود میکند. از لحاظ تئوری، با جدا کردن مهمانها در شبکهای جداگانه، قاعدتاً باید امنیت بیشتری فراهم شود. با این حال، اکثر روترهای Wi-Fi، یک شبکه مهمان ناامن ایجاد میکنند که میتواند بهعنوان دریچهای به Wi-Fi اصلی شما عمل کند.

| بیشتر بخوانید : ۱۰ گام برای به حداکثر رساندن امنیت WiFi (شبکه بیسیم خانگی شما) |

عدم اتصال دائمی دستگاه به اینترنت

دستگاههایی مانند تلویزیونهای هوشمند نیازی به اتصال دائمی به اینترنت ندارند. بنابراین در صورت عدم اتصال دائمی آنها به اینترنت، بازههای زمانی که یک مجرم سایبری میتواند برای شکستن امنیت آنها تلاش کند محدود میشود.

مطالعه کتابچه راهنمای دستگاه IOT

معمولاً کاربران زمانی که میخواهند یک دستگاه را نصب کنند، از یک کتابچه راهنمای دستگاه استفاده نموده و نحوه استفاده از آن را میآموزند. کتابچههای راهنما شامل بسیاری از نکات و ترفندهای مفید امنیتی هستند که عملکرد دستگاه را بهبود بخشیده و افزایش ایمنی آن کمک میکنند. بنابراین کاربران باید برای مطالعه دقیق این کتابچه وقت بگذارند و تمام مطالب و نکات آن را به دقت بخوانند.

دانلود برنامههای امنیتی

برخی از دستگاههای هوشمند مانند تلویزیون قدرت کافی برای اجرای برنامههای کاربردی را دارند.

به کاربران توصیه میشود که برای دستیابی به نتایج امنیتی ایدهآل، یک نسخه اصلی از یک برنامه آنتیویروس را خریداری و آن را نصب کنند. اما حتی سادهترین نسخههای رایگان برنامههای آنتیویروس هم میتوانند امنیت شما را به طور قابلتوجهی افزایش دهند.

امنیت شبکه “اینترنت اشیا” با استفاده از راهحل سختافزاری

یک راه حل امنیتی اختصاصی برای شبکه اینترنت اشیای کاربر میتواند تفاوت بین یک دستگاه آلوده و یک دستگاه پاک را بهخوبی نشان بدهد.

نتیجهگیری

از زمانی که استفاده از تلفنهای هوشمند رایج شد، مسأله امنیت اینترنت اشیا نیز به یکی از بزرگترین دغدغههای تکنولوژی برای کارشناسان امنیتی تبدیل شد. متأسفانه تکنولوژیهای هوشمند در عین حال که جذاب هستند اما فرصتهایی ارایه میدهند که مجرمان سایبری به راحتی قادر به هک وسایل و تجهیزات هوشمند خواهند بود.

اما با در نظر گرفتن نیمه پر لیوان، صنعت اینترنت اشیا، بهمرور زمان کامل شده و کاستیهای خود را جبران میکند و از طرف دیگر، کارشناسان و شرکتهای امنیتی سایبری در حال پیشرفت در این حوزه هستند.

سوالات متداول

اینترنت اشیا (IOT) چیست؟

کارشناسان صنعتی، معمولاً یک ابزار اینترنت اشیا (IOT) را بهعنوان هر شیء متصل به اینترنت تعریف میکنند (یا در بعضی موارد به اتصال محلی یک منطقه).

برخی از مثالهای اینترنت اشیا عبارت هستند از:

- تلویزیونهای هوشمند

- ماشینهای متصل به اینترنت

- روتر Wi-Fi

- دوربینهای هوشمند

- قفل هوشمند (از جمله آنهایی که دارای بلوتوث هستند)

- برخی از دستگاههای پزشکی

- دستیارهای صوتی مانند Ok Google

- چراغهای هوشمند

- گروههای تناسباندام

چگونه میتوان امنیت دستگاههای اینترنت اشیا خود را بهبود بخشید؟

1- گذرواژهها و نامهای کاربری پیشفرض خود را تغییر دهید.

2- تا آنجا که ممکن است، به آخرین بهروز رسانی نرمافزاری مجهز باشید.

3- تنظیمات قفل ورود به سیستم(Login) را اعمال کنید.

4- احراز هویت دومرحلهای رااجرا کنید.

چگونه امنیت اینترنت اشیا را افزایش دهیم؟

1- از رمزگذاری قوی و پیچیده استفاده کنید.

2- یک شبکه دوم و جداگانه برای ابزارهای IOT خود ایجاد کنید.

3- Wi-Fi خانه خود را امن کنید.

4- در صورت عدم استفاده از دستگاه اتصال آن به اینترنت را قطع کنید.

5- راهنمای دستگاه را با دقت مطالعه کنید.

6 -برنامههای امنیتی را دانلود کنید.

7- از یک راه حل سختافزاری برای امنیت شبکه “اینترنت اشیا” خود استفاده کنید.