تأثیر افراد در مراکز عملیات امنیت (SoC)

راهکارهای قابل استفاده برای مواجه با چالش پیدا کردن تعادل مناسب بین برونسپاری و درونسپاری فرایندهای کاری

در این مطلب از فراست می خواهیم به بررسی مهمترین بخش یک مرکز عملیات امنیتی (SoC[1]) یعنی افراد آن بپردازیم. این مطلب، به طور ویژه برای شاغلان حوزه امنیت سایبری از جمله اشخاصی که تازه وارد این حوزه شدهاند و همچنین مدیرانی که برای پیدا کردن تعادل مناسب بین برونسپاری و درونسپاری فرایندهای کاری با چالشهای زیادی مواجه هستند، نوشته شده و سعی داریم با تشریح مشکلات مربوط به نیروی انسانی، راهکارهای قابل استفاده ای را برای حل آنها ارایه کنیم.

امروزه ما در مرحله جدیدی از تحول دیجیتال قرار داریم که در آن لبههای شبکه به اندازه ای توسعه یافتهاند که حالا با دنیای فیزیکی در هم تنیده شده و منجر به شکلگیری محیطهای چندابری شدهاند. قاعدتاً این شرایط نیاز به تجدیدنظر درباره مدل مورد استفاده برای تأمین نیروی کار مرکز عملیات امنیت را تشدید کرده و این پرسشها مطرح میشود که کارآمدترین روش برای بیشترین استفاده از زمان صرف شده توسط کارشناسان مرکز عملیات امنیت چیست؟ آیا امکان رشد و تکامل مدل SoC قدیمی و تنظیم آن برای پاسخ به نیازهای امروزی وجود دارد یا اینکه کلاً زمان استفاده از یک رویکرد جدید فرا رسیده است؟

ریشههای مدل کار مرکز عملیات امنیت امروزی به کارشناسان بخش پشتیبانی فناوری اطلاعات (میز امداد) برمیگردد. این کارشناسان تنها نقطه تماس میان یک سازمان و مشتریان آن هستند و هدف آنها ارایه خدمات مؤثر به مشتریان سازمان است. این رویکرد در اثر استفاده از روش خط مونتاژ سلسله مراتبی در عصر صنعتی شکل گرفت که در آن مسایل از خط اول به خط دوم و از خط دوم به خط بعدی و به همین ترتیب تا آخر ارسال میشدند. چنین مدلی برای آن زمان مناسب و کافی بود چرا که تراکم فناوری کم بود و امکان حل مشکلات از طریق تعاملهای رودورو و با حداقل هزینه وجود داشت.

به دلیل محدود بودن تعداد مشکلات بالقوه و وجود روشهای عیبیابی گامبهگام و دقیق، استخدام کارمندان مبتدی اقدام توجیه پذیری بود و انتظار بازده بالا از آنها وجود داشت. در این مدل، امکان تعویض تعداد زیادی از کارمندان خط اول (همان کارشناسان پشتیبان) وجود داشت و بدون اینکه خود کارمندان نیاز به قضاوت و تصمیمگیری داشته باشند میتوانستند کارهای تکراری را انجام دهند.

کمبودها و نواقص استفاده از این رویکرد برای رویدادهای امنیتی باعث شد همه اشخاصی که در مراکز عملیات امنیتی مدرن کار میکنند به این نتیجه برسند که در خط اول، تعداد ساعات کاری (یا تخصص) لازم برای رسیدگی به تمام مشکلات وجود ندارد. تداوم استفاده از روشهای قدیمی میز کمک در مرکز عملیات امنیت منجر به ایجاد سه مجموعه چالش مختلف میشود:

مراکز عملیات امنیت قادر نیستند مدیریت هر رویداد را به یک تحلیلگر خاص انتساب دهند. مدل کارشناسان پشتیبان (یا میز امداد)، مقیاسپذیری مناسبی ندارد؛ در نتیجه ممکن است هر روز یکسری از رویدادها در مرکز عملیات امنیت نادیده گرفته شده و از آنها غفلت شود.

چالش اصلی خط اول تحلیل، پیدا کردن نشانه های کلیدی در منبعی پرهیاهو و شلوغ است. این کار، نظم و روال مشخصی ندارد. در نتیجه نمیتوان آن را به یک سیستم ماشینی یا به نیروهای تازهکارتر محول کرد. برخلاف ابزارکهای[2] موجود در خط تولید باید رویدادهای امنیتی را با توجه به شرایط، مورد تحلیل و بررسی قرار داد. از جمله این شرایط میتوان به قابلیتهای تهدیدها و اهداف آنها و همچنین اهمیت اشخاص یا داراییهای تحت تأثیر این تهدیدها بر عملکرد کسبوکار اشاره کرد.

قضاوت درست تنها با داشتن تجربه ممکن است. با این وجود در مراکز عملیات امنیت امروزی اشخاصی با کمترین سطح تجربه، بیشترین حجم تماسهای مستلزم قضاوت را دریافت میکنند. بدتر نیز اینکه تصمیمگیریها صرفاً به این دلیل انجام میشوند که پاسخگویی باید بر اساس زمان مشخص شده در توافقنامه سطح خدمات (SLA[3]) انجام گرفته و تیکت باز شده ظرف یک مدت زمان مشخص بسته شود. ممکن است هزینه اجبار به تصمیم گیری ظرف 2 دقیقه، نفوذ به سیستمها و شبکههای سازمان باشد.

در حال حاضر، تحلیلگران سطح یک مرکز عملیات امنیت با وجود داشتن کمترین سطح مهارتهای تحلیلی و بازرسی، بیشترین تماسهای نیازمند قضاوت را دریافت میکنند. در مقابل، تحلیلگران سطح 3 که بیشترین مهارت را دارند، کمترین نیاز به قضاوت و تصمیم گیری را دارند.

رشد و تحول نیروی کار مرکز عملیات امنیت: مهارت به جای سطح و ردهبندی

محیطهای کار امروزی فرصتی برای شکلگیری یک مدل کار جدید و ایجاد مراکز عملیات امنیتی مدرن را فراهم کردهاند که در آن بررسیهای اولیه توسط اعضای مجربتر تیم انجام میشود. شاید چنین مدلی هم با چالشهایی مثل کمبود نیروی ماهر، هزینههای بازدارنده و ایجاد انبوهی از هشدارهای نیازمند بررسی روبرو شود اما با برقراری توازن مطلوب بین خودکارسازی و مهارتها آنچه که غیرممکن به نظر میرسد، ممکن خواهد شد.

یک مدل کاری که برای یک کاربرد کاملاً متفاوت طراحی شده، مثال خوبی برای توضیح این موضوع است. این مدل، «تفکیک عملیاتی نیروهای ویژه آلفا» نام دارد که به آن «تیم A» هم گفته میشود. این تیم که عنصر عملیاتی اصلی یک سازمان بزرگتر محسوب میشود، متشکل از افرادی با مهارتهای لازم برای اجرای هرگونه عملیات تاکتیکی به صورت خودکار است.

رهبر این گروه، هماهنگ کننده وظایف اعضای تیم است و مسئولیت نهایی موفقیت یا شکست مأموریت بر عهده وی قرار دارد. هر عضو تیم باید از جایگاه و تأثیر تاکتیکهای خویش در اهداف راهبردی کلیتر و سطح بالاتر (تا سطح ملی) مطلع باشد. داشتن این درک به اعضای تیم امکان میدهد طرحها را به صورت منظم اجرا کرده و در صورت روبرو شدن با تغییرات سریع و گسترده در محیط عملیاتی، باز هم به اهداف عملیاتی پایبند باشند.

این مدل به ما کمک میکند تا درباره نقشهای تخصصی مورد نیاز در مراکز عملیات امنیت امروزی بهتر فکر کنیم. با توجه به چالشهای ناشی از کمبود فرصت و تخصص (که بسیار واقعی هستند)، حداقل مجموعه مهارتها، دانش و صلاحیتهای لازم برای تشخیص اهداف مخرب و انجام اقدام فوری چیست؟ به بیان دیگر، تیم A مرکز عملیات امنیت چه ویژگیهایی دارد؟

تیم A مرکز عملیات امنیت باید درک جامعی از اهداف و رسالت سازمان و نقش سیستمهای دیجیتال در حفظ توجه و علاقه سهام داران داشته باشد. همچنین نیاز به تخصص در دو حوزه (مثلاً نقاط انتهایی و شبکه یا سیستمها و برنامههای کاربردی) و دو بعد (داخلی و بیرونی) وجود دارد تا تیم A مرکز عملیات امنیت بتواند کارایی خود را حفظ کند.

طرح اول: دستگاههای رایانشی

صلاحیتهای لازم در این طرح، شامل درک تدریجی سیستم عاملهای مورد استفاده در سازمان، مصورسازی و کانتینرسازی است.

بعد داخلی، شامل درک روشهای استقرار، پیکربندی و نگهداری از دستگاههای رایانشی توسط بخش فناوری اطلاعات و کنترلهای امنیتی قابل اعمال به این دستگاهها است.

بعد خارجی، مربوط به این موضوع است که مهاجمان سایبری که قصد و توانایی آسیب رساندن به سازمان را دارند چگونه از این دستگاهها (و کنترلهای امنیتی) سوءاستفاده میکنند. همزمان، امنیت برنامههای کاربردی و امنیت سیستمها و پلتفرمها هم به بخشهای مجزایی منطبق با استعدادهای مختلف تقسیم میشود.

طرح دوم: ترافیک شبکه

طرح دوم: ترافیک شبکه

در این قسمت، تحلیلگران باید دانش کاملی از ویژگیها، لایهها و پروتکلهای شبکه داشته باشند. آنها باید قابلیت خواندن، درک و فیلتر کردن سرفصل بستههای شبکه در سطح بایت را داشته باشند.

بعد داخلی، نیازمند داشتن درک کلی از کنترلهای امنیتی مبتنی بر شبکه، به همراه دانش کاملاً امروزی درباره چگونگی اعمال این کنترلها در سازمان است.

بعد خارجی، مستلزم داشتن اطلاعات درباره جدیدترین فنون و روشهای مورد استفاده مهاجمان، بر اساس چشمانداز تهدیدات مربوط به سازمان است.

در حالت ایده آل، اعضای تیم A مرکز عملیات امنیت در طول دوره کاری شان به صورت چرخشی در این چهار سمت کار میکنند. رهبر تیم باید بسیار فعال و پاسخگو بوده و نباید صرفاً نقش مدیر پروژه را ایفا کند. رهبر تیم، اولین خط دفاعی است و باید از طریق هماهنگی و بازبینی، کار تحقیق و بازرسی را مدیریت کند. از نظر شناسایی، بررسی و واکنش، تیم A مرکز عملیات امنیت مستلزم تغییری ترکیبی در حداقل 5 نقش و سمت خاص است:

- نقاط انتهایی داخلی

- شبکه داخلی

- نقاط انتهایی بیرونی

- شبکه بیرونی

- رهبر تیم

سازمانها باید همزمان با تفکر درباره تراکم مهارت در هر یک از این چهار حوزه، ابعاد و پیچیدگی شبکههایشان را هم در نظر داشته باشند. با این حال، سؤال اساسی این است که آیا برونسپاری چنین نقشهایی میتواند چالشهای استخدام و حفظ کارمندانی با چنین مهارتهای تخصصی را برطرف کند؟

سازمانهایی که تصمیم به برونسپاری کارهای تشخیص و واکنش به تهدیدات سایبری میگیرند باید به دنبال همکاری باشند که به جای ردهبندی جایگاهها، مهارتهای مطلوب را تأمین کند. با این وجود، سازمانهایی که تصمیم به عدم برونسپاری کامل کارهای تشخیص و واکنش میگیرند باید به فکر برونسپاری ظرفیتها باشند نه قابلیتها. قابلیت ها شامل مهارتهای اصلی، دانش و صلاحیت در هر یک از چهار حوزه گفته شده، علاوه بر رهبری تیم است.

ظرفیت نیز بیانگر تراکم مهارتهای لازم برای توزیع جغرافیایی یا زمانبندی شبانه روزی کارهای مرکز عملیات امنیت است. در واقع، مرکز عملیات امنیت برای هر قابلیت، نیازمند تخصص داخلی است تا امکان انتخاب و مدیریت ظرفیت مورد نظر در صورت نیاز به برونسپاری آن وجود داشته باشد. در کمترین حالت، مرکز عملیات امنیت ترکیبی باید در هر یک از این چهار حوزه، به شکلی که در ادامه مشخص شده است، تواناییها و صلاحیتهای لازم را داشته باشد:

نقاط انتهایی داخلی: 1 کارمند تمام وقت داخلی، X کارمند تمام وقت برون سپاری شده

شبکه داخلی: 1 کارمند تمام وقت داخلی، X کارمند تمام وقت برون سپاری شده

دانش مورد نیاز شاغلان این حوزه برای کارآمد واقع شدن در هر چهار سمت تخصصی بیان شده، بسیار عمیق و وسیع است. در سطح مبتدی، برای هر حوزه نیاز به حداقل آموزش تخصصی وجود دارد. مراکز عملیات امنیت نیاز به جذب نیروی کار و یک راهبرد برای توسعه دارند. این راهبرد باید به پرسشهای زیر پاسخ دهد:

برنامه ریزی برای تأمین استعدادها

- چه استعدادهایی در بازار وجود دارد؟

- ما به دنبال جذب چه مهارتهایی، به چه میزان و با چه ترکیبی هستیم؟

- مهارتهایی که قرار است توسط نهادهای شخص سوم تأمین شوند (برون سپاری)، چه مهارتهایی هستند؟

جذب استعدادها

- برنامه و فرایند استخدام ما به چه صورت است؟

- برنامه سایبری خودمان را چگونه تدوین و ارایه کنیم تا بتوانیم اشخاص مورد نیاز را برای مرکز عملیات امنیت جذب کنیم؟

توسعه نیروی کار

- حداقل مجموعه مهارتها، دانش و صلاحیتهای لازم برای هر یک از سمتهای مرکز عملیات امنیت چیست؟

- چگونه میتوانیم تبحر نیروی کارمان را برای هر یک از این مهارتها تأیید کنیم؟

- آیا خودمان برنامه اهدای گواهینامه را اجرا میکنیم یا آن را به یک شرکت شخص سوم واگذار کنیم؟

حفظ استعدادها

- برای حفظ رضایت و مشارکت تحلیلگران، رشد و توسعه آنها و ایجاد ارزش برای فرایندهای کاری مرکز عملیات امنیت چه کارهایی را میتوان انجام داد؟

رابطه پیچیده بین تأمین نیروی مرکز عملیات امنیت و خودکارسازی

پرسش اصلی که مطرح می شود این است که چگونه میتوان تیم A مرکز عملیات امنیت که تازه تشکیل شده است را توانمندسازی کرد تا بتواند تمرکز بر هشدارهای معنادار داشته و در دریایی از شلوغی و همچنین نشانه های کم اولویت و هشدارهای مثبت کاذب غرق نشود؟

خودکارسازی از طریق فرایندهای تعریف شده و با استفاده از فناوری «خودکارسازی هماهنگ و واکنش امنیتی» (SOAR[4]) میتواند به افزایش بهرهوری کارمندان مرکز عملیات امنیت کمک کند. در نهایت، فناوری SOAR و سایر ابزارهای خودکارسازی میتوانند نقش تقویتکننده جایگاه افراد را بازی کنند نه جایگزین آنها را.

متأسفانه خودکارسازی و هماهنگسازی، مثل تحلیل و یادگیری ماشینی بیشتر به یک ابزار تبلیغاتی تبدیل شدهاند. این روزها از کارشناسان مرکز عملیات امنیت انتظار میرود با کمترین ابزارها بیشترین کار را انجام دهند و معمولاً مدیران هم خودکارسازی را ابزاری برای کاهش نیروی SoC میدانند.

در نتیجه همیشه شاهد شنیدن چنین جملههایی هستیم که «چرا باید این کارشناس تمام وقت را حفظ کنیم در حالی که میتوانیم با خودکارسازی، همان کار را با قیمت بسیار کمتری انجام دهیم؟». این موضوع واقعیت دارد که خودکارسازی به تدریج امکان انجام کارهای تحلیلگران سطح یک را پیدا میکند و با ارایه دادههای مختلف از طریق یک پنل واحد به آنها کمک میکند در زمینه تحقیق و بازرسی بهتر عمل کنند.

همچنین خودکارسازی میتواند کارهای تکراری را با بهرهوری بیشتری نسبت به تحلیلگران انجام دهد. نکته مهمی که معمولاً در استفاده از خودکارسازی و توجه به پیامدهای آن بر کارشناسان مرکز عملیات امنیت نادیده گرفته میشود این است که خودکارسازی تصمیم گیریها برای مواقع ممکن و مناسب است.

فراهم بودن امکان خودکارسازی یک فرایند خاص در مرکز عملیات امنیت به معنای آن نیست که حتماً باید این کار را انجام دهید. هر سازمانی باید مشخص کند تا چه حد به پذیرش مخاطرات در اثر خطاهای خودکارسازی که نیازمند تنظیم و تغییر هستند، تمایل دارد.

تجدیدنظر درباره ساختار مرکز عملیات امنیتی مدرن و در نظر گرفتن مهارتها به جای ردهبندیها به همراه تمرکز ویژه بر خودکارسازی میتواند کمک چشمگیری به کاهش خلاء مهارتی و کمبود نیرو در فضای امنیت سایبری امروزی کند. شاید همواره خلاء بین منابع انسانی و اقدامات لازم برای بررسی و ارسال هشدار باقی بماند اما خبر خوب این است که میتوان از طریق توانمندسازی فناوری محور، این شکاف را پر کرد تا منجر به افزایش بهرهوری، ماندگاری نیروها و ایجاد حس دستاورد و موفقیت در بین کارکنان مرکز عملیات امنیت شود.

بعد از تصمیمگیری درباره پیادهسازی خودکارسازی، چه اقداماتی لازم است انجام شود؟

وقتی سازمانها وارد مسیر خودکارسازی میشوند، ممکن است کاربردهای خاصی وجود داشته باشد که نیاز به توانمندسازی، خودکارسازی و گزینش در آن زمینهها احساس شود.

برای مثال، تیم مرکز عملیات امنیت یک سازمان متوجه وجود یک دامنه مخرب شده که عضوی از یک کمپین هکری است و در حال هدف گیری صنعتی است که سازمان در آن حوزه فعالیت دارد. حالا هدف، شناسایی کاربران و نقاط انتهایی شبکه است که با آن دامنه تعامل داشتهاند، اطلاعات اعتبارنامه دیجیتال را با آن دامنه تبادل کردهاند و احتمالاً از آن دامنه، بدافزار دانلود نموده اند.

پاسخ به این پرسشها نیازمند بررسیهای کند و پیچیده بر روی انبوهی از دادههای امنیتی است که از منابع مختلفی استخراج میشوند. همچنین انجام این کار نیازمند مشخص کردن ارتباط این دادهها با کاربران، داراییها و چشمانداز تهدیدات سایبری است.

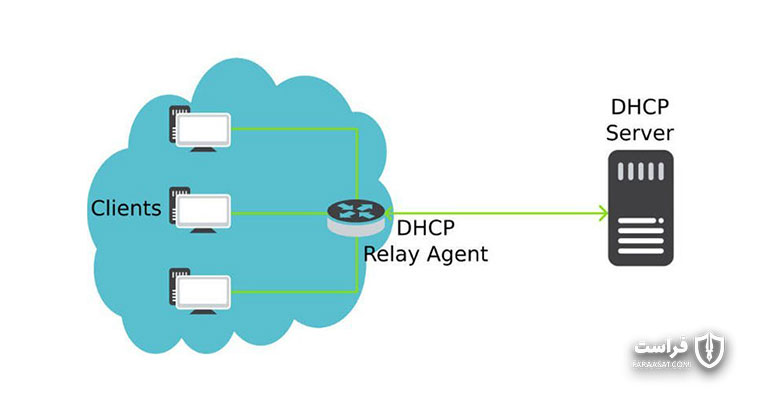

در این مثال، سیستم نام دامنه (DNS) میتواند اطلاعاتی درباره منابعی که با دامنه مورد نظر ارتباط برقرار کردهاند را فراهم کند اما باید دادههای پروکسی وب و سایر گزارشها را هم بررسی کرده تا مشخص شود آیا اطلاعات اعتبارنامههای دیجیتال ارسالی و فایلهای مهمی دانلود شدهاند یا خیر.

متأسفانه نام میزبان در همه فایلهای گزارش موجود نیست بنابراین ابتدا باید با استفاده از دادههای پروتکل پیکربندی میزبان پویا (DHCP[5])، آدرس آیپی منبع را به نام میزبان تبدیل کرده و برای هر یک از تجهیزات شبکه که احتمال آلودگی آنها وجود دارد گزارشهای طولانی و غنی اما پیچیده تهیه کنید. همچنین سیستمهای تشخیص و واکنش در نقاط انتهایی هم باید مورد بررسی قرار گیرند تا مشخص شود که آیا مراحل دیگری نیز برای تکمیل زنجیره کشتار طی شده است یا خیر.

اینها تنها یک خلاصه از مراحل کار متداولی است که تبدیل به یکسری سلسله مراتب پیچیده و کند، با انواع اقدامات فرعی و عملگرهای الحاقی در سیستم مدیریت رویدادها و اطلاعات امنیتی (SIEM[6]) یا ابزارهای مدیریت گزارش شده است. انجام این کارهای روزمره، نیاز به تحلیلگران رده دو یا سه دارد که سطح تخصص بسیار بالایی داشته، کمیاب و معمولاً نیز پرمشغله هستند.

توانمندسازی

با توجه به مباحث مطرح شده، آیا ممکن است راهکار تحلیل امنیتی مورد استفاده شما از قبل به تفکیک و توانمندسازی پرداخته باشد؟ در چنین حالتی از دادههای DHCP به شکل خودکار و پیوسته استفاده میشود تا ارتباط بین آیپی منابع (منابعی از شبکه که به دامنههای آلوده وصل شدهاند) با نام میزبان و رویدادها در منابع مختلف مرتبط با رویداد (اما حاوی اطلاعات متفاوت) را ترکیب و تبدیل به یک منبع واحد غنی کنند که به زبان ساده نوشته شده است.

هم اینک کافی است در دامنه مدنظر جستجو کرده تا فهرستی از رویدادهای قابل درک و مرتب شده را مشاهده کنید؛ بدون اینکه نیاز به انجام اقدامات پیچیده و یادگرفتن نحوه نوشتن دستورات را داشته باشید.

خودکارسازی

میتوان یک گام جلوتر رفته و این ارتباطدهی منابع هوش تهدید را به شکل خودکار اجرا کرد. در چنین حالتی نیاز نیست که اعضای تیم مرکز عملیات امنیت به صورت دستی (یا زمانبندی شده) منابع هوش تهدید را انتخاب کنند و در زمان محدودی ارتباط آنها با منابع داده خاص را بررسی و شناسایی نمایند.

بدون شک تغییر شرایط محیط کار با استفاده از توانمندسازی و خودکارسازی میتواند به افزایش چشمگیر بهرهوری مرکز عملیات امنیت کمک کند چون تحلیلگران، نیاز به نوشتن استنباط های جدید برای تطبیق هوش تهدید با داراییها و کاربران را ندارند. مهمتر هم اینکه با وجود قابلیت ارتباطدهی خودکار و منبع غنی الگوهای آماده پیشنهادی، نوشتن و تفسیر قوانین تشخیص برای سناریوهای تهدید بسیار پیچیده، به میزان قابل توجهی راحتتر خواهد بود. در عین حال باید توجه داشت که تأثیر این خودکارسازی، وابستگی زیادی به ارزیابی مداوم هوش معنادار و کاربردی دارد.

وارد و خارج شدن زباله (دادههای بی استفاده) یکی دیگر از عوامل بازدارنده در مرکز عملیات امنیت است. بیشتر شدن فیدهای هوش تهدید لزوماً به معنای بهتر شدن سطح حفاظت نیست و این موضوع در شرایط فعلی که مراکز عملیات امنیت باید بودجه و بازگشت سرمایه را برای سهامداران توجیه کنند، از اهمیت بسیار ویژهای برخوردار است.

گزینش

سومین فرصت برای توانمندسازی مبتنی بر فناوری، گزینش است که به ایجاد دیدگاه چندبعدی، به هم پیوسته و مبتنی بر شرایط گفته میشود که برای تحقیق و شکار تهدیدات امنیتی، طراحی و بهینه سازی شده است.

منظور از این رویکرد، فراهم شدن قابلیت اشاره و کلیک بر روی ابعاد تحلیلی مختلف از جمله داراییها، تهدیدها و کاربران، بدون نیاز به نوشتن هرگونه استنباطی است. در این روش فرض بر این است که عملیات بر روی مدل داده، غنیسازی شده و ارتباط دادهای که پیش از این درباره آن صحبت کردیم، انجام میشود.

هدف گزینش، جایگزین کردن روش نوشتن کدهای دستوری سخت با عکس های گرافیکی قابل درک است. نتیجه مطلوب، افزایش بهرهوری با قرار دادن امکانات تحقیق و شکار تهدید در دست همه تحلیلگران است.

استفاده از روش تیم A چه فوایدی دارد؟

با مشخص شدن این کاربردهای ابتدایی، تیم مرکز عملیات امنیت میتواند به موضوعات چالش برانگیزتر در حوزه خودکارسازی بپردازد.

برای رفع مشکلات ناشی از نقص عملکرد یک اسکریپت خودکار و از دسترس خارج شدن کل سیستمهای محیط تولیدی چه اقداماتی میتوان انجام داد؟ منظور از اینکه فرایند اعتبارسنجی خودکارسازی برای تأیید اینکه کل سازمان (نه فقط SoC) مخاطرات خودکارسازی کارهای حساستری مثل غیرفعال کردن حسابهای کاربری که ممکن است بر کاربران تأثیرگذار باشد را پذیرفتهاند، به چه صورت است؟

نکتهای که وجود دارد این است که اسکریپتهای خودکار، هر چند وقت یک بار باید بازبینی و تنظیم میشوند چون بدون شک همواره منابع دادهای جدیدی ایجاد و اضافه میشود. با پدیدار شدن این حوزههای خاکستری و نامشخص، مراکز عملیات امنیت میتوانند با تحلیلگران ارشدتر (تیم A مرکز عملیات امنیت) تماس بگیرند تا دانش سازمانی لازم مثل شرایط کسبوکار، فرایندهای تریاژ و تحقیقات صورت پذیرفته و همچنین چشمانداز تهدیدات نوظهور را در اختیار آنها قرار دهند تا سطح خودکارسازی مورد پذیرشی را بر اساس تحمل خطای سازمان مشخص کنند.

روش طبقهای فعلی باعث کاهش میزان نیاز به قضاوت توسط تحلیلگران، همزمان با افزایش سطح تخصص فنی آنها میشود. فناوری، تحلیلگران را توانمند میکند تا در قضاوتهایشان کارآمدتر و معنادارتر عمل کنند. همچنین داشتن تخصص مناسب همزمان با خودکارسازی، زمینه مناسبی را برای قضاوت و تصمیمگیری فراهم میکند.

از طرفی دیگر در صورت استقرار درست خودکارسازی، این اقدام به تیم A مرکز عملیات امنیت کمک میکند تا متمرکز بر حوزه تخصصی خود شود (یعنی نقاط انتهایی درونی/بیرونی، شبکه درونی/بیرونی).

در واقع یک تیم مجرب میتواند نقش مربی تیم A مرکز عملیات امنیت را داشته باشد تا در بررسیهای تحلیلی عمیقتر، شرایط و زمینههای مناسبی در نظر گرفته شود. همچنین مدیر تیم، اولین رابطی است که اطلاعات زمینهای لازم که در خودکارسازی وجود ندارد را ارایه میدهد.

تیم A مرکز عملیات امنیت میتواند با استفاده از تجربه و آموزشهای تخصصی خود، دانش موضوعی لازم را در اختیار مرکز عملیات امنیت قرار دهد تا فرایندهای خودکارسازی جدید این مرکز، با اطمینان کامل پیادهسازی شوند (مثلاً آیا بهرهوری تاکتیکی حاصل از نصب این اسکریپت نسبت به مخاطرات بالقوه آن برای سازمان بیشتر است؟) این کارشناسان با پشتیبانی از رایانش قوی و پرسرعت میتوانند هشدارهای کاذب را حذف کرده و در عین حال اطمینان دهند که رویدادهای کلیدی حاوی اطلاعات مفید درباره تهدیدهای بالقوه، به موقع شناسایی و گزارش داده شوند. از طرف دیگر نیز پیامدهای تهدیدات بالقوه برای کسبوکار سازمان به خوبی شناسایی می شوند.

هر مرکز عملیات امنیت، یک مرکز ترکیبی است.

وقتی تیم A مرکز عملیات امنیت شما برحسب مهارت، سازماندهی شده باشد و نه سطوح، مهارتهایی هستند که مهم و ضروری تلقی میشوند اما ممکن است امکان پیدا کردن آنها با مقیاس مناسب وجود نداشته باشد.

برای مثال تعداد کمی از مراکز عملیات امنیت، یک مهندس معکوس بدافزار را استخدام میکنند. با این حال مراکز عملیات امنیت همواره با بدافزارهایی روبرو میشوند که نیاز به تحلیل دارند. به طور مشابه، هر چند وجود یک کارشناس ماهر در حوزه هوش تهدید و ارزیابی تهدید برای تشکیل یک مرکز عملیات امنیت خوب ضروری است ولی ممکن است امکان استخدام چنین فردی در سازمان وجود نداشته باشد.

معمولاً در چنین شرایطی سازمانها باید بین خدمات امنیتی مدیریت شده (MSSP[7]) موجود در بازار، یک گزینه را انتخاب کنند. گزینههای در دسترس سازمانها شامل حفظ مرکز عملیات امنیت موجود در سازمان یا برونسپاری آن به یک ارایهدهنده خدمات امنیتی مدیریت شده است.

این حوزه در اواخر دهه 1990 میلادی به شدت سیاه و سفید بود اما امروزه ما در دنیایی زندگی میکنیم که گزینههای بسیار زیادی برای برونسپاری کارهای امنیتی وجود دارد. ارایه نرمافزار به صورت سرویس (SaaS[8])، ابزارهایی با مدل مدیریت مشترک، MSSP، ابزارهای تشخیص و واکنش مدیریت شده (MDR[9])، EDR مدیریت شده و مدلهای مختلف تقویت نیروی کار، همگی در حال رقابت برای جلب توجه سازمانها هستند.

بنابراین با توجه به فهرست طولانی کارها و تنوع شرکت های شخص سوم، تصمیمگیری درباره این اقدام سخت است و مسیر راه آشکاری برای مقابله با این مشکل وجود ندارد. با توجه به اینکه امکان از بین بردن کامل مشکل کمبود تحلیلگر در مرکز عملیات امنیت وجود ندارد، به تدریج مدلهای ترکیبی رشد و توسعه پیدا میکنند. توجه داشته باشید که بعضی از سازمانهایی که نیروی داخلی قوی و کارآمدی دارند هم از این مدلها استفاده میکنند. به همین خاطر نمیتوان آنها را به صورت کامل، مدل درونسازمانی یا برونسپاری شده دانست.

مهارتهایی که بهتر برونسازی میشوند.

خدمات مرکز عملیات امنیت که بیشتر برونسپاری میشوند، عبارتند از:

- موشکافی جزییتر بدافزارها

- هوش تهدید

معمولاً سازمانها برای کار با ابزارهای زیر نیازمند کمک هستند:

- مدیریت و تنظیم ابزارهایی مثل SIEM، EDR و سایر ابزارهای مشابه

- تحلیل کاربردها و تنظیم ابزارهای مرکز عملیات امنیت

در نهایت، برخی سازمانها سرویسهای مدیریت شده را برای انجام بهتر مواردی همچون شکار تهدید مدیریت شده، با یکدیگر ترکیب میکنند.

البته ممکن است برونسپاری وظایفی که ارتباط نزدیکی با کسبوکار شما و چشمانداز آن دارد، کار سختی باشد. الزامات سازمانی نقش مهمی در تعیین محدوده برونسپاری داشته و محدوده برونسپاری میتواند از صفر تا صددرصد باشد. صرف نظر از نوع مدل انتخابی، نکتههای مربوط به مدل تیم A همچنان برقرار هستند؛ یعنی وجود کارشناس فنی و بسیار ماهر (که معمولاً در بازار بسیار کمیاب است) برای همکاری با یکدیگر و درک مخاطرات اساسی که می توانند سازمان شما را تحت تأثیر قرار دهند.

صرف نظر از اینکه بعضی از جنبههای امنیت امکان برونسپاری ندارند، معمولاً خود مشتری تا حدودی مسئول پیامدهای کار باقی میماند. از این رو باید تقسیمبندی وظایف را بین شرکت و اشخاص سوم مختلف، به صورت واضح و صریح تعریف کرد. برای انجام این کار باید وظایف و کارها را به صورت خاص تعریف کرده و از به کار بردن پیامهای مبهم خودداری کنید.

یکی از ملاحظات کلیدی این است که محصولات بعضی شرکتها انعطاف پذیری بیشتری دارند ولی بعضی دیگر خیر (مثل راهکارهای MSSP سنتی). این موضوع نقش مهمی در تصمیمگیری دارد چون استفاده از یک سرویس غیرانعطافپذیر برای کاری که نیازمند چابکی و انعطافپذیری است منجر به افزایش هزینهها و در بدترین حالت نیز موجب شکست پروژه میشود.

همچنین برونسپاری کارهایی که قابل سفارشیسازی نبوده یا وابسته به یکی از ویژگیهای خاص کسبوکار شما نیستند، راحتتر است. برای مثال، برونسپاری نظارت بر وب سایت جهت تشخیص حملات سایبری نسبت به نظارت بر دسترسی کاربران داخلی به برنامههای کاربردی بسیار راحتتر است.

یکی دیگر از اصولی که برای سازمانهای بزرگ اهمیت دارد، برونسپاری ظرفیتها به جای قابلیتها است. انجام این کار، متکی بر این واقعیت است که برای برونسپاری یک کار، وجود یک درجه تخصص خاص در خود سازمان جهت قضاوت عملکرد ارایهدهنده خدمات هم در ابتدای کار و هم به مرور زمان اهمیت زیادی دارد. از این رو برای موفقیت برونسپاری، حداقل به مقداری تخصص در آن حوزه نیاز دارید.

درس گرفتن از برونسپاری

آماده درس گرفتن از شرکتی که برای برونسپاری انتخاب شده است بوده و تیم A خودتان را بهتر و پیشرفتهتر کنید. ممکن است راهکارهای MSSP یا MDR مورد استفاده شما فرایندها و تاکتیکهایی برای ارتقای عملکرد داشته باشند. توجه داشته باشید که انتقال دانش، یک فرایند دوطرفه است؛ یعنی ممکن است شما درباره تهدیدات سایبری اطلاعات کسب کنید و آنها هم درباره اینکه چطور میتوانند کسبوکاری شبیه کسبوکار شما را امن سازی کنند، اطلاعات به دست آورند.

تصمیم گیری برای استفاده از راهکارهای یک شرکت شخص سوم معمولاً ساده به نظر میرسد اما در عمل میتواند بسیار سخت باشد. تنها در صورتی این کار را انجام دهید که شرکت انتخابی شما کار مورد نظر را سریعتر، بهتر یا با هزینهای کمتر از خود شما انجام میدهد. این یعنی مشتری که قرار است مرکز عملیات امنیت را بسازد باید تخصص کافی در همه حوزهها داشته باشد تا قادر به تشخیص روشهای خوب از بد باشد.

خلاصه اینکه آماده استفاده از خدمات شرکتهای شخص سوم برای پر کردن خلاء مهارتی در سازمان تان باشید. سپس آماده مدیریت ترکیب دانش کارشناسان درون سازمان و کارکنان شرکت پیمانکار بوده و استدلال «قابلیت به جای ظرفیت» را همواره در نظر داشته باشید.

نتیجه گیری

ریشههای مدل نیرو کار مرکز عملیات امنیت امروزی به کارشناسان بخش پشتیبانی فناوری اطلاعات برمیگردد اما این مدل و طرز تفکر، دیگر برای مرکز عملیات امنیتی مدرن مناسب نبوده و حتی آسیب رسان است. بنابراین مرکز عملیات امنیت مدرن باید بر مبنای اصولی متفاوت ایجاد شود.

در حال حاضر امکان انتساب هر رویداد به یک تحلیلگر انسانی وجود ندارد. چنین مدلی قابلیت افزایش مقیاس برای رفع نیاز کسبوکارها، فناوری اطلاعات و تهدیدات امروزی را نداشته و این موضوع یعنی اینکه نیاز به برونسپاری و خودکارسازی فعالیت های کاری وجود دارد.

برخلاف ابزارکهای موجود در خط تولید، رویدادهای امنیتی باید با توجه به زمینه و شرایط، مورد تحلیل و بررسی قرار گیرند. این مسأله به معنای آن است که مدلهای خام بررسی به ازای هر مدل مثل مدل «SoC به صورت یک قیف» دیگر کارایی چندانی ندارند.

برای حل این مشکل باید متمرکز بر بهبود کارایی فعالیتهای تریاژ اولیه شد و نه استفاده از نیروهای تازه کار. تا جایی که ممکن است باید فرایندها و تصمیمگیریهای تکراری را خودکارسازی کرده و تریاژ اولیه انسانی توسط اعضای مجربتر تیم که مجهز به ابزارهای مرتبط بوده و مجموعه مهارتهای مطلوب را در سطح قابل قبولی داشته باشند، انجام شود.

یکی از یافتههای کلیدی بسیاری از اپراتورها و مدیران مراکز عملیات امنیت امروزی این است که چنین مراکزی در نهایت تبدیل به مدل ترکیبی میشوند و یک یا چند مورد از کارهای آنها به اشخاص سوم برونسپاری میشود. در حالت ایده آل و در صورت داشتن یک راهبرد کارآمد برای نیروی کار، این نوع تقسیم وظایف مسایل مربوط به ظرفیت را حل میکند نه قابلیت.

تجدیدنظر درباره مدل SoC مدرن و پرداختن به مهارت به جای رده بندی، در کنار تمرکز ویژه بر خودکارسازی میتواند به رفع کمبود مهارت و نیروی گستردهای که امروزه با آن روبرو هستیم، کمک کند.

[1] Security Operations Center

[2] Widgets

[3] Service-Level Agreement

[4] Security Orchestration Automation and Response

[5] Dynamic Host Configuration Protocol

[6] Security Information Event Management

[7] Managed Security Service Provider

[8] Software as a Service

[9] Managed Detection and Response

طرح دوم: ترافیک شبکه

طرح دوم: ترافیک شبکه