راهکارهای امنیتی برای حفاظت از کارمندان دورکار

پس از شیوع بیماری کرونا و اجرای قوانین قرنطینه در کشورهای مختلف جهان، بیشتر کارمندان مجبور به دورکاری شده و همچنان نیز هم خودشان و هم بعضی از سازمان ها مایل به ادامه این شرایط هستند. حتی بسیاری از شرکتها ممکن است پس از پایان کرونا هیچ وقت دوباره همه کارمندان شان را ملزم به حضور در محیط سازمانی و انجام کارها به صورت حضوری نکنند. بنابراین امکان کار کردن از راه دور تبدیل به یک گزینه اختیاری و شاید هم تا حدودی اجباری شده است؛ در حالی که در گذشته فقط برای تعداد کمی از مشاغل از جمله کارشناسان فروش چنین امکانی وجود داشت.

از سوی دیگر، مطالعات و بررسیها نشان میدهد دورکاری کارمندان، امکان سوءاستفاده بیشتر مجرمان سایبری از اطلاعات حساس سازمان را فراهم میکند. مدیران امنیت اطلاعات و بخش IT نباید مخاطراتی که فعالیتهای خانگی کارکنان میتوانند برای امنیت کسبوکارشان ایجاد کنند را نادیده بگیرند. از این رو کار کردن از راه دور، سازمانها را ملزم به طراحی روشهای حفاظتی مختلف کرده است.

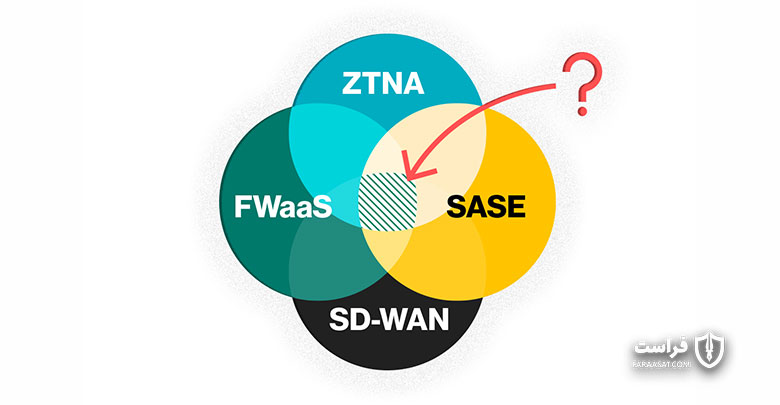

فناوری های اعتماد صفر، SASE و مدیریت هویت تنها چند نمونه از راهکارهایی هستند که سازمانها برای امنسازی فعالیت های انجام شده توسط کارمندان دورکار، سیستمها و دادههایشان می توانند از آنها بهره ببرند.

سازمان ها به منظور تحقق چشمانداز امنیتی کسب و کارشان که با شیوع کرونا شکل دیگری به خود گرفته و تا حدی نیز دستخوش تغییرات ناخواسته ای شده است باید همواره الزامات امنیتی مناسبی را برای کارکنان راه دور خود در نظر گرفته و ایجاد کنند. مدیران سازمانها و کارشناسان امنیت باید از ابزارهایی که موجب دورکاری امن کارکنان میشود، استفاده کرده و امکان پشتیبانی از کلیه فرایندهای کاری سازمان را فراهم نمایند.

اولین اقدامی که بایستی در این خصوص انجام شود، اطمینان از حفظ امنیت دادههای در حال جریان و انتقالی است. در ادامه این مطلب از فراست، ابزارها و فناوریهای امنیتی سادهای که به پشتیبانی از دورکاری امن کارمندان کمک میکنند را با هم مرور میکنیم.

استفاده از گواهینامههای TLS

هنگامی که کارمندان، از راه دور وارد شبکه یا سیستمهای سازمان میشوند باید از ارتباطات رمزنگاری شده برای انجام این کار استفاده کنند. بنابراین سامانه هایی که از آنها استفاده میکنند می بایست گواهینامه TLS داشته و برای همه ارتباطات تحت وب از پروتکل HTTPS استفاده شود.

پروتکل TLS یا Transport Layer Security یکی از انواع پروتکلهای رمزنگاری است که وظیفه برقراری ارتباطی امن را میان سرور و کلاینت در بستر شبکه بر عهده دارد. این پروتکل، تکامل یافته پروتکل SSL بوده و هم اکنون تا حد زیادی جایگزین آن شده است. گواهینامه TLS توسط مراکز صادرکننده آن، قابل خریداری بوده یا به صورت رایگان نیز توسط بعضی از شرکت ها البته به مدت زمان محدود ارایه می شود.

پیاده سازی راهکار اعتماد صفر

سازمانها با اجرا و پیاده سازی شبکه خصوصی مجازی (VPN[1]) می توانند قابلیت اطمینان به امنیت ترافیک تبادلی توسط نقاط انتهایی شبکه خود را به دست آورند. اغلب ویپیانهای خانگی از امنیت بالایی برخوردار نیستند بنابراین بهتر است سازمانها از VPNهایی استفاده کنند که توسط شرکتهای معتبر از جمله Barracuda، Perimeter 81 و WindScribe ارایه شده و در این زمینه قابل اعتمادتر از بقیه هستند.

امروزه بعضی از سازمانها از روش «اعتماد صفر» برای تأمین امنیت بهتر فرایندهای کسب و کاری خود بهره می برند. این روش، یک مدل امنیتی مدیریت و کنترل دسترسی به شبکه است که بیشتر در سازمانهای فناوری محور از آن استفاده می شود. در این مدل امنیتی، به صورت پیش فرض به هیچ سیستم، سرویس یا شخصی اعتماد نشده و در تمام مراحل و از هر جایی در داخل/خارج از شبکه و حتی محیط DMZ، کاربران و دستگاهها باید ابتدا احراز و تأیید هویت شوند. دسترسی آنها نیز به صورت «حداقل سطح دسترسی» به منابع مورد نیاز تعریف میشود.

در این روش چنین فرض میشود که همه کارمندان از مکانهای خطرناک و پرمخاطره ای مثل کافی شاپ و هتل ها وارد سامانه های سازمانی میشوند که وای فای آن تحت نظارت یک هکر قرار داشته و همه داده ها در قلمروی دشمن در حال تبادل هستند. این نگرش محتاطانه فقط برای داده های در حال عبور از شبکه نبوده بلکه برای داده هایی که در حال سکون و استراحت می باشند نیز اینطور تصور می شود.

Todd Thiemann مدیر بازاریابی یکی از شرکتهای فعال در حوزه هوش تهدید معتقد است که: «حرکت به سمت اعتماد صفر، نوعی تغییر نگرش به حساب میآید. این روزها دیگر مفهومی به نام محیط شبکه داخلی، کاملاً منسوخ شده است. بنابراین اگر فقط بر امنیت یک درگاه خود تمرکز دارید، به احتمال زیاد همه ترافیک تبادلی در تجهیزات مورد استفاده برای دورکاری را تحت نظارت ندارید».

برنامه نویسان باید کدها را بررسی کرده و قسمتهایی از کدهایشان که دیگر فرضیات امنیتی قدیمی برای آنها صدق نمیکند را پیدا و اصلاح کنند. برای مثال، آیا برنامه کاربردی تحت وب شان به درخواست هر صفحه ای از وب پاسخ میدهد؟ آیا این برنامه چنین فرض میکند که همه افراد مورد اطمینان، از نشانی درست برای دانلود یک فایل اطلاع دارند؟ آیا تمام کاربرانی که دارای حساب کاربری در یک سیستم هستند، به عنوان راهبر سیستم در نظر گرفته میشوند؟

بنابراین کارشناسانی که مسئولیت معماری و توسعه برنامهها را بر عهده دارند باید کدهای خودشان را برای حرکت به سمت روش اعتماد صفر بازبینی کنند. آنها باید بعضی از کدها را با اضافه کردن بررسیهای لازم جهت احراز هویت درست و مناسب اصلاح نمایند. ممکن است حتی تعدادی از این برنامه ها به طراحی مجدد هم نیاز داشته باشند.

یک روش ساده، امنسازی دادههایی است که فعلاً از آنها استفاده ای نمی شود. Thiemann در این خصوص میگوید: «ما یک شرکت بزرگ آژور هستیم و همه دادههای ساکن را رمزنگاری میکنیم. این دادهها شامل اطلاعات هویتی یا دادههای حساس کاربران نیستند اما بر مبنای اصول توصیه شده، وقتی دادهها در حال انتقال نیستند یا به اصطلاح در حال استراحت می باشند نیز آنها را رمزنگاری میکنیم».

آژور هم مثل سایر پلتفرمهای ابری مهم راهکارهایی برای امنسازی دادهها دارد. شرکت اوراکل و بسیاری از فروشندگان معتبر بانک های اطلاعاتی برای سادهتر کردن این فرایند، یک بسته SDK که شامل ابزارهایی برای توسعه نرمافزار است را همراه با کد پایتون و جاوا منتشر کردهاند. به این ترتیب مهاجمان قادر به استفاده از قابلیتهای دسترسی به فایل های درون سیستم ها یا شبکه نخواهند بود چرا که با این روش، محرمانگی دادهها رعایت میشبود.

پیاده سازی راهکار لبه سرویس دسترسی امن (SASE[2])

یک روش دیگر برای امنسازی سامانه هایی که در اینترنت قرار دارند، افزودن یک سیستم نگهبانی خاص است که در آن همه کاربران و درخواستهای دریافت داده توسط آنها پیش از اجرایی شدن، ابتدا احراز هویت شده و سپس دسترسی لازم به آنها داده می شود.

یکی از مدلهای معماری که برای پیاده سازی این راهکار وجود دارد، فرایندی است که به آن «لبه سرویس دسترسی امن» یا SASE گفته می شود. این ابزار که بسیار بهینه تر از یک فایروالینگ ساده عمل می کند میتواند با بررسی دادههای موجود در درخواستها و تصمیم گیری هوشمندانه بر اساس مقادیر آنها فیلترینگ آگاه از وضعیت را اجرا کند.

این لایه جدید را میتوان برای حفاظت از سرویسهای وب مختلف از جمله آنهایی که در محیط های ابری میزبانی میشوند، پیاده سازی کرد. رایانه کاربر تنها با درگاه SASE ارتباط برقرار کرده و سایر سرویسها فقط به درخواستهایی پاسخ میدهند که توسط درگاه SASE بررسی شده باشند.

ابزارهای طراحی شده توسط شرکتهایی مثل Citrix، Palo Alto Networks و McAfee فعالیت کاربران را حتی اگر در همان مکان یا فضای ابر مستقر نباشند نیز تحت نظارت داشته و در خصوص دسترسی به سرویسها تصمیمگیری میکنند.

امنیت فضای ذخیره سازی ابری سازمان

رایانههای کارمندان مکان خوبی برای ذخیره دادهها و اسناد حساس سازمان نیست. کارکنان نباید امکان ذخیره اطلاعات حساس را بر روی درایوهای رمزنگاری نشده باشند. همچنین آنها نباید دادهها را در جایی قرار دهند که امکان جاسوسی یا سرقت آنها وجود دارد. باجافزارها هنوز هم یکی از تهدیدات جدی محسوب میشوند که میتوانند دادهها را از راه دور نیز نابود کنند.

شرکتهایی مثل دراپ باکس، قابلیت رمزنگاری دادههای در حال استراحت را برای به حداکثر رساندن سطح امنیتی آنها دارند. توسعه دهندگان باید به صورت منظم مخازنی مثل GitHub، GitLab یا Bitbucket را بررسی کنند. تحلیلگران داده هم باید از مواردی همچون Saturn Cloud، Matrix DS یا Collaboratory به منظور امن سازی داده ها استفاده نمایند.

بسیاری از سازمانها در حال حرکت به سمت نسخه تحت وب ابزارهای اداری محبوب مثل Google Workspace یا Microsoft Teams هستند. این ابزارها علاوه بر اینکه انعطافپذیری بالایی دارند، نصب آنها هم نسبتاً آسان است. این ابزارها هم باید مثل سایر ابزارها بررسی شوند تا مشکلات یا نواقص احتمالی آنها قبل از آنکه توسط نفوذگران داخلی یا بیرونی مورد سوءاستفاده قرار گیرند، شناسایی و برطرف شوند.

اجرای سازوکارهای احراز هویت چندعاملی

شناسایی و احراز هویت کاربران یکی از مهمترین مسایلی است که بیشتر سازمان ها با آن درگیر هستند. ممکن است روش قدیمی استفاده از نام کاربری و کلمه عبور همچنان برای سازمان ها از کارایی لازم برخوردار باشد ولی باید به این نکته مهم توجه داشت که همواره وجود لایههای امنیتی بیشتر، بهتر است.

سادهترین راهکار، الزام به یک روش احراز هویت دیگر مثل شماره تلفن همراه کارمندان به همراه نام کاربری و کلمه عبور برای ورود به سامانه های حساس سازمانی است. بعضی از سرویسها مثل Twilio، Vonage، Plivo و Telnyx APIهای خاصی برای پشتیبانی از روشهای مختلف احراز هویت همچون پیامک دارند.

در روشهای پیچیدهتر، از برنامههای کاربردی خاصی استفاده میشود که قادر به تولید کلمه عبور بر اساس زمان هستند. در ابزارهایی مثل Google Authenticator، FreeOTP و LinOTP کاربران ابتدا یک رمز خاص را ذخیره کرده و سپس هر زمانی قصد ورود به سرویس مورد نظر را داشته باشند، یک کلمه عبور جدید در آن لحظه برای آنها تولید میشود.

افزایش شمار بدافزارهای مخصوص تلفنهای همراه منجر به ایجاد توکنهای سختافزاری اختصاصی شده که تمامی الگوریتمهای احراز هویت و رمزنگاری را در یک سختافزار خاص پیاده سازی کرده اند. ابزارهایی مثل RSA SecurID، Yubikey یا Onlykey در برابر حملاتی که امکان نفوذ به سیستم عاملهای تلفن همراه یا رایانه ها را دارند، آسیب پذیر نبوده و به ارتقای سطح امنیت کمک میکنند.

پیاده سازی راهکارهای مدیریت هویت و دسترسی

ابزارهای مورد استفاده برای احراز هویت چندعاملی باید به خوبی قابلیت کار با سامانه های سازمانی را داشته باشند. این موضوع یک چالش نسبتاً مهم برای توسعهدهندگان درون سازمانی به شمار می رود. به همین دلیل معمولاً سازمانها به استفاده از سرویسهای مدیریت هویت و دسترسی (که به این مدل، ارایه هویت به شکل سرویس یا احراز هویت به صورت سرویس هم گفته میشود) روی آوردهاند. نرمافزارهای شرکتهایی مانند Auth0 و Okta می توانند فرایند مدیریت هویت و دسترسی را با استفاده از بهترین الگوریتمها انجام دهند.

برای مثال، Auth0 دارای مجموعهای از مثالهای ساده برای شروع است و توسعهدهندگان به راحتی میتوانند با کپی و پیست کردن چند خط کد، برنامههایشان را امن کنند. کد Auth0 یک کادر لاگین اضافه کرده و سرورهای Auth0، کلمه عبور را بررسی میکنند. آنها در صورت نیاز قابلیت پیاده سازی قوانین قویتری مثل پیاده سازی احراز هویت دوعاملی را نیز دارند. اگر نیاز به ارسال کد به یک برنامه تلفن همراه یا ارسال پیامک وجود داشته باشد؛ سرورهای Auth0 می توانند این کار را برای شما انجام دهند.

Okta هم سرویسهای مشابهی دارد که به آن «موتور شناسایی» گفته می شود و شامل مجموعهای از ابزارهای مدیریت و احراز هویت است. این سرویس ها امکان پیادهسازی آنها به صورت انعطاف پذیر را داشته و به سادهسازی فرایند ایجاد حساب کاربری و اعطای مناسب دسترسیها کمک میکنند. این سرویس ها همچنین گزینههای مختلفی را به منظور کاهش اتکا بر کلمه عبور، در اختیار سازمان ها قرار می دهند که شامل به خاطر سپردن لپتاپ یا گوشی تلفن همراه کاربر است.

شرکتهای مذکور با ارایه داشبوردی جهت نظارت بر رفتار کاربران، افزودن حسابهای کاربری جدید و تنظیم نقشهای دسترسی، به سادهتر کردن فرایند نظارت بر حسابهای کاربری نیز کمک شایان توجهی کرده اند. برنامهنویسان میتوانند لایه پیچیده تری را به برنامههای خود اضافه کنند که کارهای احراز هویت و شناسایی را از طریق کدهای از قبل آزمایش شده، انجام میدهد.

بازنگری فرضیات موجود درباره امنیت دورکاری

باید توجه داشت که بعضی از مراحل پیچیده امنیت سایبری، لزوماً فنی نیستند بلکه احساسی و شخصی هستند. تمام مدیران و مسئولان سازمانها به ویژه کارمندان بخش امنیت باید درباره تصمیمگیریهایی که در پی شیوع قریب الوقوع بیماری کرونا با سرعت و عجله و بدون توجه کافی به الزامات امنیتی گرفته اند، تجدیدنظر کرده و در صورت نیاز آنها را اصلاح کنند.

آموزش و آگاهی بخشی امنیتی به کارکنان در خصوص حملات و روش های نفوذ به سیستم های رایانه ای از اهمیت به سزایی در مواجه با تهدیدات روزافزون فضای سایبر برخوردار است. بنابراین اگرچه شیوع بیماری کرونا دریچه های جدیدی را برای مهاجمان و نفوذگران سایبری گشوده است اما با طراحی مناسب سازوکارهای امنیتی و اطمینان از رعایت آنها توسط همه کارکنان می توان شانس موفیت مجرمان سایبری را برای حمله به کارکنان دورکار به شدت کاهش داد.

[1] Virtual Private Network

[2] Secure Access Service Edge

منبع: csoonline