روش جدید محققان برای خنثی کردن حملات کانال جانبی حافظه

محققان مؤسسه فناوری ماساچوست روشی جدید برای خنثیسازی حملات کانال جانبی[1] زمانبندی حافظه که جزو حملات کانال جانبی محسوب میشوند ابداع کردهاند. هکرها این حملات را با هدف سرقت اطلاعات مربوط به کلیدهای رمزنگاری یا کلمات عبور ذخیرهشده در حافظه کامپیوتر اجرا میکنند. کارشناسان امنیتی معتقدند که روش جدید برای مقابله با چنین حملاتی از کارایی بیشتری نسبت به روشهای قبلی برخوردار است.

بر اساس گزارش منتشر شده توسط محققان، عامل اصلی وقوع چنین حملاتی به اشتراکگذاری منابع کامپیوتری است. Mengjia Yan استادیار دانشکده علوم کامپیوتر و مهندسی برق MIT در بیانیهای میگوید: «مهاجمان میتوانند با استفاده از این منابع به اشتراکگذاری شده، حتی ریزترین و جزئیترین اطلاعات را هم به دست آورند».

هکرها در حملات زمانبندی حافظه زمان اجرای الگوریتمهای رمزنگاری را تحلیل نموده و یک سیستم رمزنگاری میسازند. در این حملات یک برنامه مخرب با تفسیر تأخیری که یک برنامه همزمان با برنامهای دیگر، در حین دسترسی به حافظه تجربه میکند به اسرار آن برنامه دسترسی پیدا میکنند. یکی از اساتید دانشگاه MIT بنام Joel Emer میگوید: «مهاجم، کنترلگر حافظه یا به عبارتی همان درهای کتابخانه را جهت تشخیص اشغال یا عدم اشغال آن بررسی میکند. در صورتی که در باز باشد یعنی قربانی در حال استفاده از کنترلگر حافظه بوده و درخواست مهاجم مسدود میشود. در نتیجه مهاجم با تأخیر مواجه میگردد. همین توجه به تأخیر میتواند اطلاعات خاصی را برای مجرمان سایبری افشا کند».

شکل دادن به درخواستهای حافظه برای مخفی کردن اسرار

راهکار سنتی موجود برای مقابله با این مسیر حمله کارایی چندان زیادی ندارد. بنا به گفته Peter Deutsch، یکی از دانشجویان این دانشگاه و نویسنده این گزارش: «در گذشته راهکار اصلی برای مقابله با این نوع حملات کانال جانبی، تقسیمبندی منابع بود؛ بهگونهای که مهاجم و قربانی نمیتوانستند همزمان از یک منبع استفاده کنند اما این روش تأثیرات مخربی بر روی عملکرد سیستمها داشت».

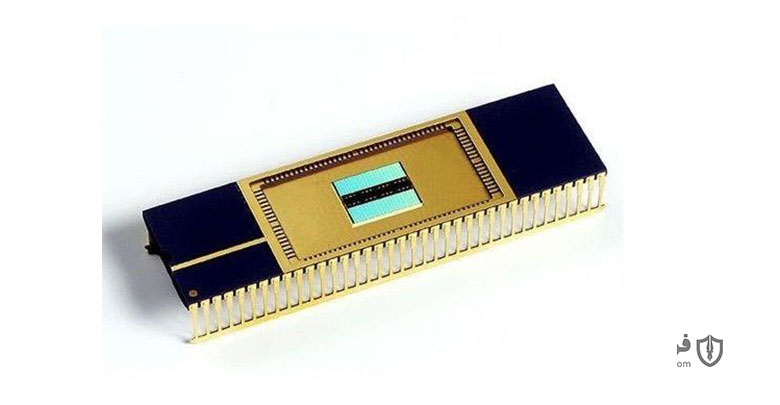

شیوه عملکرد روش امروزی محققان برای رفع این مشکل، شکل دادن به درخواستهای حافظه از طریق عبورشان از یک «شکلدهنده به درخواست» به نام DAGuise است. DAGuise با استفاده از یک گراف درخواستها را پردازش نموده و آنها را بر اساس یک زمانبندی ثابت به کنترلگر حافظه ارسال میکند.

بنا به گفته Deutsch: «این راهکار دسترسیهای قربانی به کنترلگر حافظه برای DRAM (حافظه ایستا) را دریافت کرده و سپس شکل آنها را بهگونهای تغییر میدهد که مستقل از اطلاعات محرمانه باشند. بنابراین مهاجمان حتی با وجود نظارت پیوسته و دقیق بر روی قربانی همچنان نمیتوانند کلمه عبور را تشخیص دهند».

Deutsch میگوید: «DAGuise نیز ممکن است تأثیرات منفی بر روی عملکرد سیستم بگذارد ولی سرعت آن حدود 12 درصد نسبت به سایر راهکارهای امنیتی بیشتر است».

حملات کانال جانبی حافظه، بسیار غیرمتداول هستند

Deutsch اعلام کرده که راهکار DAGuise باید توسط سازنده تراشه پیادهسازی شود. از طرفی Karl Sigler مدیر هوش تهدید شرکت امنیت شبکه Trustwave میگوید: «چنین حملاتی بسیار کمیاب هستند». او معتقد است که به جز حملات مربوط به محیطهای آزمایشگاه یا تحقیقات دانشگاهی، هیچ پرونده عمومی در رابطه با سوءاستفاده از این نوع آسیبپذیری وجود ندارد».

بنا به گفته Sigler: «حملات کانال جانبی بسیار پیچیده و پیشرفته هستند». او میگوید: «اجرای این حملات نیازمند فنون و برنامههای کاربردی اختصاصی که برای هر سیستم قربانی متفاوت هستند و اطلاعاتی جامع درباره شیوه عملکرد سیگنالهای برق درون کامپیوتر و نحوه دستکاریشان است».

براساس گفته Sigler: «اگرچه حملات کانال جانبی جزو اولویتهای مهم تیمهای امنیت سایبری نیستند اما از طرفی نباید نادیده گرفته شوند». او میگوید: «ممکن است حملاتی بسیار هدفمند بر ضد قربانیان ارزشمند یا مهم رخ داده باشد یا در آینده اجرا شوند. بنابراین با وجود اینکه احتمال وقوع چنین سوءاستفادههایی چندان زیاد نیست اما سازمانها همچنان باید وصلههای امنیتی لازم (مثل وصلههایی که برای آسیبپذیری با کد CVE-2018-0737 که یک آسیبپذیری OpenSSL SCA است منتشر شدهاند) برای رفع این آسیبپذیریها اعمال کنند».

همچنین به تازگی محققان دانشگاه ایالت کارولینای شمالی اعلام کردند که روشی برای نقض رمزنگاری همریختی از طریق یک حمله کانال جانبی ابداع نمودهاند. یکی از کارشناسان امنیتی در این تحقیق بنام Aydin Aysu میگوید: «توانستیم با نظارت بر روی مصرف برق دستگاهی که در حال کدگذاری دادهها برای رمزنگاری هم ریختی است، دادههایی که در حال رمزنگاری شدن هستند را بخوانیم. نتیجه میگیریم که برای حفاظت در برابر حملات کانال جانبی نیاز به فناوریهای رمزنگاری نسل جدیدی داریم».

[1] در امنیت رایانه، حمله کانال جانبی به هر حمله ای گفته می شود که بر اساس اطلاعات به دست آمده از اجرای یک سیستم رایانه ای، به جای ضعف در خود الگوریتم پیاده سازی شده (مانند تحلیل رمز و اشکالات نرم افزاری) باشد. اطلاعات زمان، مصرف انرژی، نشت های الکترومغناطیسی یا حتی صدا می تواند منبع اطلاعات اضافی باشد که می تواند مورد سوء استفاده قرار گیرد. مجرمان سایبری در حملات کانال جانبی، با استفاده از اطلاعات مربوط به پیادهسازی سیستمها ضعفهای موجود در آنها را مییابند.

برای مطالعه سایر مقالات در حوزه امنیت سایبری اینجا کلیک کنید.

منبع: csoonline