باتنت چیست؟

باتنت (مخفف ربات شبکه) شامل شبکهای از رایانه های آلوده به بدافزار خاصی است که تحت کنترل مهاجم قرار دارند. به این مهاجم، «ارباب بات» یا اصطلاحاً “Bot-herder” گفته میشود. به هر ماشینی که تحت کنترل Bot-herder قرار دارد، یک ربات گفته میشود. از دیدگاه کنترلی، مهاجم میتواند به تمام رایانه های درون باتنت خودش فرمان دهد که همزمان یک عمل مجرمانه هماهنگ شده را انجام دهند. اندازه بزرگ باتنت (که گاهی از میلیونها بات تشکیل شده است) مهاجم را قادر به انجام اقدام هایی با مقیاس بزرگ میکند که انجام آنها فقط با بدافزارهای ساده ممکن نیست.

از آنجا که باتنتها تحت کنترل از راه دور مهاجم قرار دارند، امکان به روز رسانی سیستمهای آلوده و تغییر رفتار آنها وجود دارد. در نتیجه، ارباب بات این امکان را دارد که دسترسی بخشهایی از باتنت خودش را در بازار سیاه، آن هم با مبلغ بسیار زیادی به دیگران بفروشد.

عملکرد باتنتها

اقدامات متداولی که توسط باتنتها صورت می گیرند، عبارتند از:

- ارسال هرزنامه: هر چند امروزه ایمیل از جمله روش های قدیمی حمله به شمار می رود اما باتنتهای ارسال هرزنامه همچنان از بزرگترین باتنتهای امروزی محسوب می شوند. از این باتنتها برای ارسال هرزنامه که بیشتر وقت ها حاوی بدافزار نیز می باشند، استفاده میشود. معمولاً در هر بات، تعداد بسیار زیادی از این ایمیلها ارسال میشود. مثلاً باتنت Cutwail میتواند در هر روز تا 74 میلیارد پیام را ارسال کند. همچنین از این پیامها برای گسترش بیشتر باتها و تحت کنترل گرفتن رایانه های بیشتر هم استفاده خواهد شد.

- حملات ممانعت از سرویس توزیع شده (به اختصار DDoS): در این نوع حمله، از مقیاس بزرگ باتنت برای ایجاد بار بسیار زیاد بر روی یک شبکه یا سرور از طریق ارسال تقاضاهای مکرر استفاده میشود تا این شبکه یا سرور، توانایی پاسخگویی به کاربران اصلی را نداشته باشد. حملات محروم سازی از سرویس، سازمانهای مختلف را به دلایل شخصی یا سیاسی یا با هدف دریافت پول در ازای توقف حمله، هدف قرار می دهند.

- نفوذهای اقتصادی: در این روش، از باتنتهایی استفاده میشود که به طور خاص برای سرقت مستقیم دارایی های اطلاعاتی شرکتها و اطلاعات کارتهای اعتباری طراحی شدهاند. باتنتهای اقتصادی از جمله باتنت “ZeuS”، تاکنون حملات مختلفی را انجام دادهاند که منجر به سرقت میلیونها دلار پول از شرکتهای مختلف در بازههای زمانی بسیار کوتاه شده است.

- نفوذ هدفمند: در این حمله از باتنتهای کوچکی استفاده میشود که برای به خطر انداختن سیستمهای باارزش سازمانها طراحی شدهاند و مهاجمان میتوانند با رخنه در این سیستمها نفوذ خودشان را در شبکه افزایش دهند. این نفوذ برای سازمانها به شدت خطرناک است چون مهاجمان به طور خاص دارایی های باارزش آنها از جمله اطلاعات مالی، اطلاعات مربوط به فرایندهای تحقیق و توسعه، حق مالکیت معنوی و اطلاعات مشتریان را هدف میگیرند.

چگونگی تشکیل باتنتها

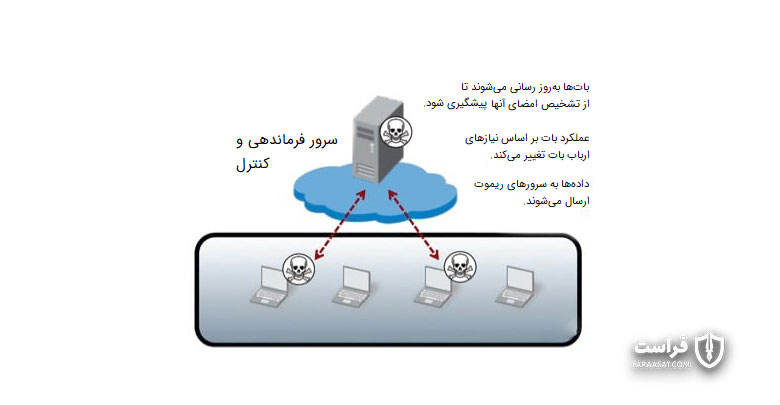

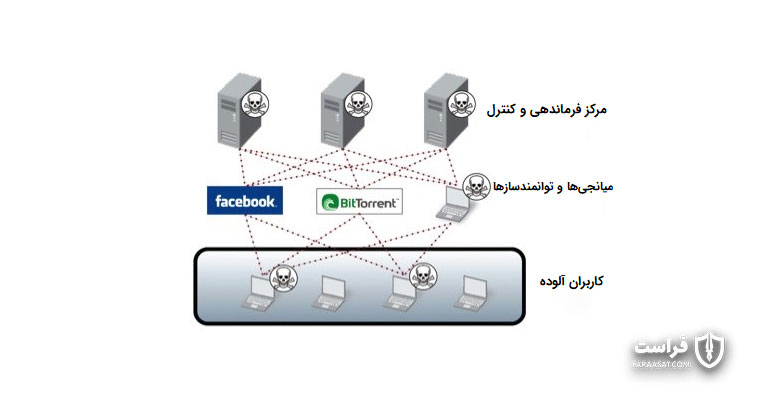

باتنتها هنگامی ایجاد میشوند که ارباب بات با استفاده از روشهایی از جمله به اشتراک گذاری فایل، ایمیل یا شبکههای اجتماعی و غیره، باتهایی از سرورهای مرکز فرماندهی و کنترل خودش را به گیرنده ارسال میکند. وقتی گیرنده، فایل مخرب را بر روی رایانه خود باز میکند؛ بات، گزارش را به مرکز کنترلی خویش ارسال کرده و ارباب بات هم از آنجا میتواند فرامین مورد نظر را به رایانه های آلوده ارسال نماید.

در شکل زیر، این روابط نشان داده شده است:

ویژگیهای باتنتها

یکسری از ویژگیهای عملیاتی باتها و باتنتها باعث شده که حمله از طریق باتنت برای نفوذ طولانی مدت مناسب باشد. امکان بهروزرسانی باتها توسط ارباب بات وجود دارد و مهاجم میتواند عملکرد کلی بات را بر اساس اقدامات مورد نظرش تغییر داده و بات را با تغییرات و اقدامات متقابلی که توسط سیستم آلوده صورت میگیرد، تطبیق دهد. همچنین باتها میتوانند از سایر رایانه های آلوده در باتنت به عنوان کانال ارتباطی استفاده کنند و به این ترتیب، مهاجم مسیرهای ارتباطی تقریباً نامتناهی را برای به روز رسانی سیستمها و تغییر آنها متناسب با شرایط خواهد داشت. این موضوع نشان میدهد که در این فرایند، آلودگی مهمترین مرحله است چون روشهای ارتباطی و عمکرد سیستمها را میتوان بر اساس نیاز تغییر داد.

نگرانیهای باتنتها

باتنتها به عنوان یکی از پیچیدهترین بدافزارهای مدرن، منجر به ایجاد نگرانیهای زیادی برای دولتها، شرکتها و افراد شدهاند. بدافزارهای اولیه از تعدادی عامل مستقل تشکیل میشدند که کارشان آلوده کردن و تکثیر خودشان بود اما باتنتها اقدام های هماهنگ، متمرکز و شبکه شدهای هستند که از شبکههای رایانه ای برای کسب قدرت و قابلیت انعطافپذیری استفاده میکنند. از آنجا که رایانه های آلوده تحت کنترل از راه دور مهاجم قرار دارند، وجود باتنت مثل وجود یک هکر بدخواه و مخرب در شبکه است نه صرفاً وجود یک بدافزار مخرب.