خلاصه اجرایی

طی سالهای اخیر، مفهوم «اعتماد صفر» به عنوان ابزاری برای حفاظت از شبکهها و ارتقای امنیت در سطح سازمانها توجه زیادی را به خود جلب کرده است. محبوبیت این مدل تا حدود زیادی ناشی از افزایش محبوبیت مدل کار ترکیبی است که نیازمند محیطی ایمن درون و خارج از سازمانها است.

اگرچه سازمانها در صنایع مختلف از جمله نفت و گاز در حال طراحی و پیادهسازی این مفهوم امنیتی هستند ولی اجرای عملی آن با ابهامات مختلفی همراه است. همچنین بعضی از تعاریف اعتماد صفر با یکدیگر همپوشانی و حتی تناقض دارند. استفاده نابجا از این مفهوم برای مقاصد بازاریابی باعث افزایش چنین تعاریف متفاوتی شده است. این مقاله با هدف ابهامزدایی از مفهوم اعتماد صفر ارائه شده و مجموعهای از اصول راهنما جهت پیادهسازی کارآمد و مؤثر رویکرد اعتماد صفر را در اختیار کاربران قرار میدهد.

در مدل امنیتی محیط محور، محیط شبکه سازمان و هر چیزی که در آن است امن و قابل اعتماد محسوب میشود ولی در اعتماد صفر فرض بر این است که هیچ کاربر یا دستگاهی ذاتاً قابل اعتماد نیست و تهدیدات شامل کلیه مخاطرات داخلی و خارجی هستند. با این وجود، اعتماد صفر هم راهکاری کامل و بینقص برای مقابله با همه چالشهای امنیتی در یک سازمان نیست.

مواردی که در این مقاله مورد بررسی قرار میدهیم عبارتند از:

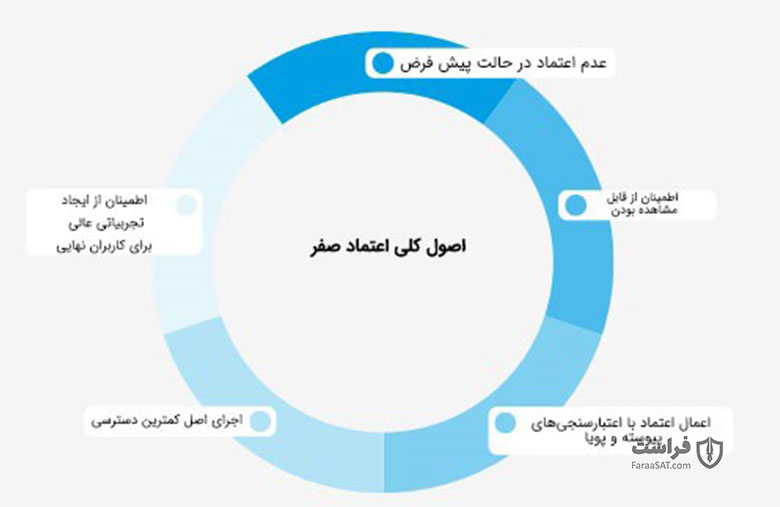

- عدم اعتماد در حالت پیش فرض؛

- اطمینان از وجود دید کامل؛

- اجرای اصل اعتماد با اعتبارسنجی پیوسته و پویا؛

- پیروی از اصل «حداقل امتیاز»؛

- اطمینان از ایجاد بهترین تجربیات کاربری ممکن.

مدیران امنیت سایبری با استفاده از این اصول و مجموعهای از راهکارهای توصیه شده که به منظور جلب همراهی افراد در سطح سازمان و نگهداری، نظارت و ارتقای فریمورک طراحی شدهاند، اطمینان مییابند که تغییرات، باعث ایجاد اختلال در تداوم کسبوکار سازمانها نمیشوند. همچنین فناوریهای جدید مثل هوش مصنوعی و بیومتریک میتوانند به مدیریت ریسکهای سایبری کمک کرده و در پیادهسازی اصول اعتماد صفر نقش داشته باشند.

امروزه بسیاری از سازمانها تدابیر و فناوریهای لازم برای پیادهسازی صحیح اعتماد صفر را دارند. این مقاله نیز با شفافسازی تعریف، پیادهسازی و استقرار مدل اعتماد صفر و نگاهی به گرایشات آینده در این حوزه کمک بسیار زیادی به ارتقای امنیت سایبری در سطح صنایع میکند.

مقدمه

با توجه به افزایش روزافزون پیچیدگی تهدیدات و مخاطرات سایبری و بروز خسارتهای مالی سنگین در اثر وقوع حملات، حوزه امنیت سایبری نیز همواره در حال رشد و تغییر است. برای مثال برآورد هزینه برای یک رخنه اطلاعاتی در سال 2021 حدود 4 میلیون دلار و میانگین هزینه همان رخنه اطلاعاتی برای سازمانهایی که استراتژی امنیتی کاملی ندارند تقریباً 2 میلیون دلار بیشتر است.

صنایعی همچون نفت و گاز در اثر فعالیتهای سایبری مخرب با اختلالات گستردهای روبرو شدهاند. بسیاری از فعالان این صنایع برای مقابله کارآمد با تهدیدات سایبری مثل حمله باجافزاری خط لوله Colonial که بزرگترین خط لوله نفت تصفیه شده آمریکا را تحت تأثیر قرار داد، به مدل امنیتی اعتماد صفر روی میآورند.

یوسف العلیان، معاون فناوری اطلاعات شرکت آرامکو مستقر در عربستان سعودی میگوید: «با توسعه دیجیتالیزه شدن، چالشهای امنیتی مختلفی ظهور میکنند. با توجه به چشمانداز جدید تهدیدات ایجاد شده در اثر میزبانی چند ابری، اینترنت اشیای صنعتی (IIoT[1])، قابلیت جابجایی، دورکاری و سایر پیشرفتها نباید تصور کنید که یک شبکه سازمانی به صورت پیش فرض امن است. اعتماد صفر میتواند یک مدل جامع و متحولکننده باشد که صرف نظر از دستگاه مورد استفاده یا محل کاربر، اعتماد ضمنی را با نظارت و تأیید صریح و با توجه به عوامل خطر و چشمانداز تهدیدات جایگزین میکند. طرح ترویج اعتماد صفر در مرکز امنیت سایبری مجمع اقتصاد جهانی، به دنبال یکپارچهسازی رویکرد سازمانها نسبت به اعتماد صفر است».

علل ترویج استفاده از اعتماد صفر

اگرچه اعتماد صفر مفهوم تازهای نیست اما با توجه به دلایلی که در بالا گفتیم، امروزه با استقبال زیادی مواجه شده است. همچنین اعتماد صفر یکی از ویژگیهای محوری فرمان اجرایی 14028 رئیس جمهور آمریکا با هدف تمرکز بر ارتقای وضعیت امنیت سایبری این کشور است. از طرفی افزایش توجه به رویکرد اعتماد صفر تا حدود زیادی ناشی از حرکت به سمت دورکاری و افزایش محبوبیت سیاست «دستگاه خودتان را بیاورید» (BYOD[2]) در محیطهای اداری است. اجرای این طرح منجر به تقویت ایمنسازی نیروی کار و محلهای کار دیجیتال میشود.

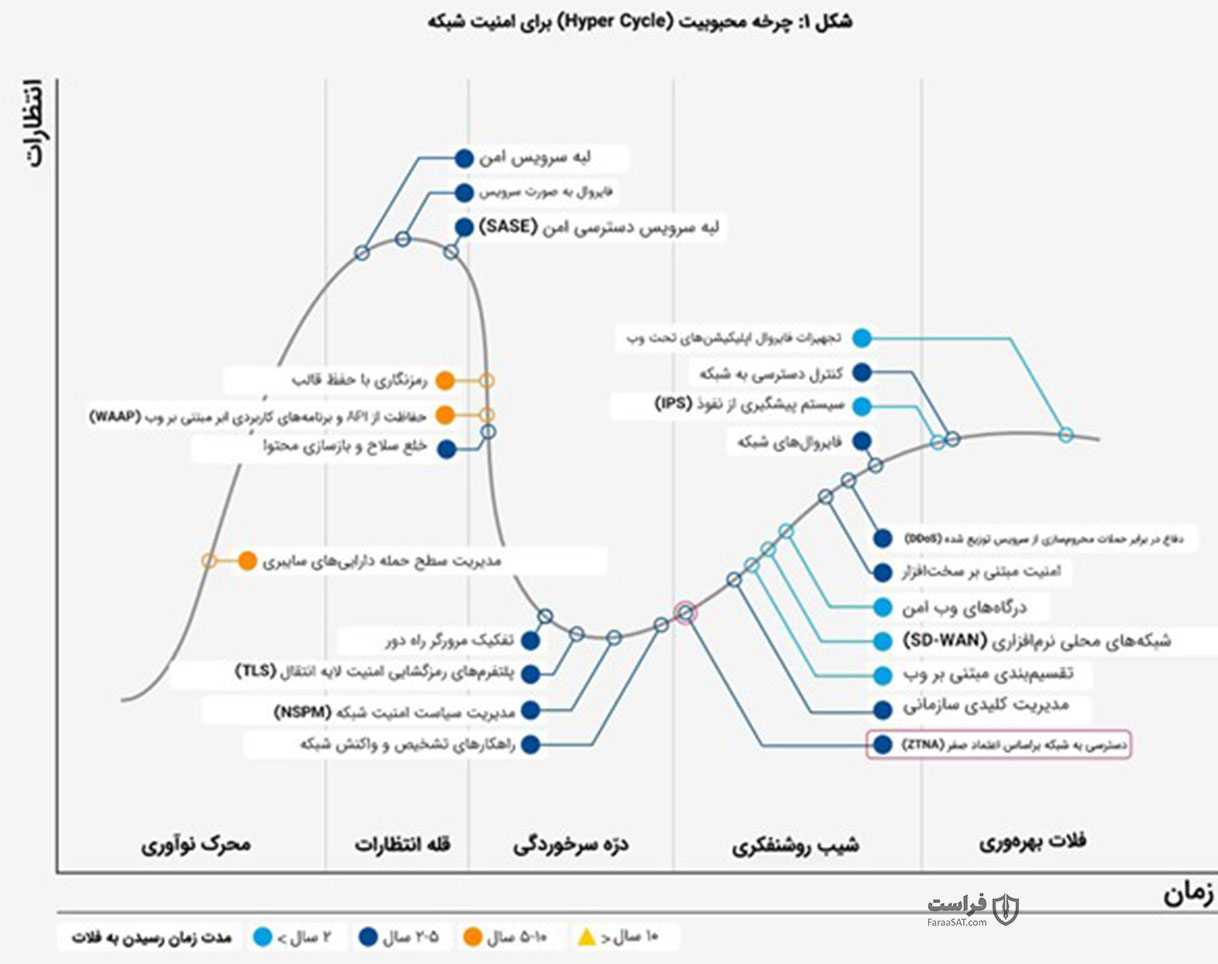

گارتنر به این افزایش توجه و علاقه به عناصر خاصی از اعتماد صفر اشاره کرده است. برای مثال محبوبیت روش دسترسی به شبکه بر اساس اعتماد صفر (ZTNA[3]) بین سالهای 2019 و 2020 تا 230 درصد افزایش داشته و انتظار میرود که طی پنج سال آینده به مرحلهای موسوم به «فلات بهرهوری» با ویژگی استفاده و پذیرش گسترده برسد.

در نتیجه جای تعجب نیست که بیش از 80 درصد از مدیران سازمانی اعتماد صفر را جزو اولویتهای اصلی سازمان خودشان میدانند. البته بسیاری از آنها به تازگی وارد این مسیر شدند. براساس مطالعات صورت گرفته 21 درصد از سازمانها در حال حاضر معماری اعتماد صفر را دارند اما 25 درصدشان قصد پیادهسازی آن را در 12 ماه پیش رو دارند. رشد پیشبینی شده برای پذیرش این رویکرد تقریباً با پیشبینیهای انجام شده برای ارزش بازار آن متناسب است. پیشبینی شده که ارزش این بازار از 27.4 میلیارد دلار در سال 2022 به 60.7 میلیارد دلار تا سال 2027 رشد کند.

- کدگشایی از اعتماد صفر: معنا دادن به یک کلید واژه

با یک جستجوی سریع در اینترنت به انواع تعاریف مختلف از منابع گوناگون برخورد میکنیم از جمله تعاریف ارائه شده از سوی شرکتهای تحقیقاتی، شرکتهای حوزه امنیت سایبری و سایر سازمانهایی که پیادهسازی این مفهوم را آغاز کردهاند. این تعاریف معمولاً با یکدیگر همپوشانی داشته یا در تناقض با هم هستند.

استفاده مکرر از این اصطلاح برای مقاصد بازاریابی هم این چالشها را تشدید کرده و منجر به ایجاد این ابهام شده که اعتماد صفر راهکاری جامع برای حل همه مشکلات امنیت سایبری است. این عدم قطعیت موجود درباره تعاریف اعتماد صفر ممکن است باعث افزایش پیچیدگی پیادهسازی طرحهای اعتماد صفر شود.

1.1 تعریف اعتماد صفر

اعتماد صفر یک راه حل کامل و جامع برای همه چالشهای امنیت سایبری و مشکلات در سازمانها نیست. نمیتوانید از این مدل به عنوان یک فناوری، محصول یا سرویس واحد برای کمک به اصلاح رویکردها و اصول امنیت سایبری شرکتها استفاده کنید. اعتماد صفر کاری نیست که یک باره انجام شود و امکان خریداری، نصب و تکمیل یکباره آن برای همه وجود ندارد.

اعتماد صفر فلسفه یا طرز تفکری است در راستای ایجاد مدل امنیتی قابل دفاعی که شامل انواع مختلف تدابیر، قابلیتها، اصول توصیه شده و فناوریهای امنیتی است. این مدل یک رویکرد امنیتی برای تغییر شیوه اعتماد به هر فرد یا دستگاه «ناشناخته» به صورت پویا و جامع است. یک راهکار داده محور و براساس اصول مشخصی است که اعتبارسنجی پیوسته و نظارت بر اعتماد را با توجه به سطح ریسک فعال میکند.

در این مقاله، بر اساس اجماع نظر اعضا، تعریف اعتماد صفر به صورت زیر است:

اعتماد صفر مدلی مبتنی بر اصول است که براساس یک استراتژی امنیت سایبری جامع طراحی شده و رویکردی داده محور را اجرا میکند تا برای اطمینان از صحت رفتار و عملکرد با هر چیزی از جمله انسان و ماشین مثل یک ناشناس رفتار کند. این راهکار توصیهها و راهنماییهای لازم درباره نحوه مقابله با مخاطرات رو به رشد و مدیریتشان را به سازمانها ارائه میدهد تا از چشمانداز دیجیتالشان به ویژه دادهها، شبکهها و فناوری عملیاتی (OT[4]) حفاظت کند. البته در نهایت، اعتماد صفر یک راه حل امنیت سایبری کامل نیست.

برخی از سازمانها از امنیت سایبری قوی برخوردار هستند و برای پیادهسازی موفق اعتماد صفر فقط نیاز به یکسری تغییرات جزئی دارند اما بسیاری از کسبوکارها جهت حفاظت از داراییها و دادههای خود، باید عناصر بنیادی جدیدی را ایجاد کنند. صرف نظر از نقطه شروع، اعتماد صفر تلاشی چند ساله، چند حوزهای و چند طرفه با مزایا و چالشهای خاص خود است.

مزایای اعتماد صفر برای سازمانها

- برخلاف مدلهای امنیتی که محیط محور و ساختیافته هستند ولی کاراییشان در گذر زمان کاهش مییابد، رویکرد اعتماد صفر باعث افزایش موفقیت سازمانها برای توقف یا کاهش رویدادهای امنیتی میشود؛

- رویکردی ساخت یافتهتر و ریسکمحور برای پیادهسازی امنیت سایبری در سازمان ایجاد میکند؛

- از لحاظ دسترسپذیری و استقرار داراییها و منابع سازمان، درک بیشتری فراهم میکند. بنابراین به حفاظت بهتر از دادهها و شبکه کمک میکند؛

- با ایجاد امکان دید بیشتر بر شبکه سازمانی فقط افراد، دستگاهها و سرویسهای مجاز میتوانند به منابعی خاص دسترسی داشته باشند. افزایش آگاهی وضعیتی در نهایت به پیادهسازی بهتر استانداردها و مقررات امنیت سایبری کمک میکند؛

- با حرکت نیروی کار به سمت مدل کار ترکیبی، اعتماد صفر به کارمندان کمک میکند تا صرف نظر از اینکه درون محیط سازمان هستند یا خارج از آن، به روشی امن به منابع و شبکههای شرکتی دسترسی پیدا کنند.

چالشهای امنیت صفر برای سازمانها چیست؟

- برای پیادهسازی اعتماد صفر، سازمانها باید فهرستی مفصل از برنامههای کاربردی، دادهها، دستگاهها، شبکهها، امتیازات دسترسی، کاربران و سایر منابع داشته باشند؛

- سازمانها باید برای حمایت از پیادهسازی طرحهای اعتماد صفر در بلند مدت، منابع مالی و غیرمالی لازم را داشته باشند؛

- برای پیادهسازی اعتماد صفر، مدیران امنیت سایبری باید به صورت واضح به مدیران اجرایی کسبوکار توضیح دهند که چرا یک تغییر خاص در معماری امنیتی لازم است؛

- پیادهسازی اعتماد صفر نیاز به تغییر در نگرش و پشتیبانی همه کارمندان سازمان دارد؛

شرکت Repsol براساس دو رویکرد مختلف نسبت به اعتماد صفر، آن را هم به عنوان یک طرز تفکر و هم به عنوان یک برنامه و طرح در نظر میگیرد. در ادامه هر یک از آنها را مورد بررسی قرار میدهیم:

- از لحاظ شیوه تفکر، ممکن است که هر الزام امنیتی و طرحی با در نظر گرفتن اصول اعتماد صفر به عنوان بخشی از فرایند «طراحی امن» بررسی شود؛

- اگر به اعتماد صفر به عنوان یک طرح نگاه کنیم، Repsol این موضوع را پذیرفته که برای دستیابی به رشد و تکامل در این معماری و تغییر واقعی نگرش موجود به وجود یکسری پروژه تحولآفرین و یک تیم چند رشتهای اختصاصی نیاز است. کلید موفقیت در چنین طرحی، وجود حمایتهای لازم برای پیشبرد این تحول است. مدیران ارشد جهت پشتیبانی از طرح مذکور باید راهنماییها و توضیحات لازم را دریافت کنند. همچنین باید تیمهای کلیدی از بخشهایی مثل معماری، برنامههای کاربردی و زیرساخت در این طرح مشارکت کنند.

سازمان میداند که پیادهسازی این رویکرد یک مسیر مستمر است و در این مسیر باید برنامه عملی خود را متناسب با میزان آمادگی محیط و ماهیت پویای تهدیدات تنظیم کند.

1.2 محدودیتها و قابلیتهای اعتماد صفر در محیط صنعتی

مفهوم اعتماد صفر در شکل فعلی خودش معمولاً در حوزه فناوری اطلاعات (IT[5]) بکار میرود. با همگرایی سیستمهای OT و IT در صنایع مختلف، حفظ امنیت آنها تبدیل به یکی از چالشهای عصر دیجیتال شده است. بنابراین، باید تمرکز اعتماد صفر فراتر از محیط IT برود و کل سازمان را در برابر تهدیدات و ریسکهای سایبری حفاظت کند. اگرچه میتوان برخی از اصول اعتماد صفر (مثل تفکیک شبکهها و احراز هویت چند مرحلهای) مخصوص محیط IT را برای حوزه OT هم به کار برد اما باید توجه کنید که طراحی سیستمهای OT براساس اصول امنیت سایبری نیست.

در نتیجه پیادهسازی کامل اعتماد صفر در محیط OT با موانع مهمی مواجه میشود از جمله:

- این تصور که خطوط تولیدی باید به کارشان ادامه دهند و امنیت برای آنها مانع ایجاد میکند؛

- نیاز به ارتقای مهارتهای سایبری نیروهای OT؛

-عدم آمادگی فنی محیط OT:

- تعداد زیادی از سیستمهای سنتی در حوزه عملیاتی از سازوکارهای احراز هویت مدرن مثل احراز هویت چند مرحلهای پشتیبانی نمیکنند؛

- در پروتکلهای صنعتی مهم، امکان پشتیبانی از پروتکل وجود ندارد؛

- دستگاههای اینترنت اشیا و اینترنت اشیای صنعتی، دارای محدودیت در منابع محاسباتی هستند؛

- مدیریت دسترسی و هویت بین محیطهایی که از لحاظ فیزیکی و منطقی تفکیک شدند، یک چالش است؛

- عدم وجود سابقه طولانی و اینکه نمونههای پیادهسازی شده به میزان زیادی ناشناخته هستند.

Schneider Electric نسبت به OT و اعتماد صفر یک رویکرد مبتنی بر اصول دارد.

با توجه به محدودیتهای محیط OT، Schneider Electric رویکردی را در پیش گرفته که متمرکز بر هدایت تلاشهای امنیتی فعلی و آتی OT بر اساس یک مجموعه اصول مشخص است که ریشه در قوانین توصیه شده برای اعتماد صفر دارند.

تلاشهای فعلی و آتی شامل ارتقای احراز هویت در محیطهای تولید از طریق اقدامات زیر است:

- احراز هویت در سطح کامپیوترهای شخصی صنعتی و نرمافزار رابط کاربری انسان – ماشین (HMIS[6])؛

- کنترل دسترسی نقش – محور برای سیستمهای کلیدی؛

- جایگزینی تجهیزات سنتی، از رده خارج شده یا فاقد طراحی امن در هر کجا که امکانپذیر بود؛

- افزایش نظارت بر شرکتهای تولیدی همکار و تأمینکنندگان شخص ثالث؛

- ارائه گواهینامه به سیستمهای کنترل بر اساس استانداردهای IEC 62443 که پیادهسازی و نگهداری از سیستمهای کنترل و اتوماسیون صنعتی را ایمنسازی میکند؛

- پشتیبانی، بازاریابی و مدیریت همه دستگاههای OT مثل کامپیوترها، چاپگرها و کنترلرهای منطقی برنامهپذیر ([7]PLC) به صورت امن؛

- آموزش نیروهای OT درباره تغییرات پیش رو.

به مرور زمان، این تلاشها اثربخش خواهند شد چون سازمان این طرح را بهتازگی راهاندازی کرده است.

- اصول راهنمای اعتماد صفر

میتوان گفت که پرتکرارترین اصل اعتماد صفر این است که «اعتماد نکنید، همیشه اعتبارسنجی کنید». با این وجود این مدل امنیتی معمولاً مبتنی بر یک مجموعه اصول راهنمای گستردهتر است که بعضی از آنها توسط مؤسسه ملی استاندارد و فناوری (SP 800-207) و آژانس امنیت ملی آمریکا مشخص شدهاند.

اگرچه هر سازمانی باید با امکانسنجی اصول زمینهای بررسی کند که کدامیک از این اصول به وضعیت کنونی آن قابل اعمال هستند اما گروه اقدام «اعتماد صفر» موارد زیر را به عنوان عناصر حیاتی برای طراحی یک رویکرد کلی نسبت به اعتماد صفر شناسایی کرده است:

- سرچشمه اصلی تهدیدات از درون و خارج از محیط شبکه سازمان است؛

- نقشهبرداری از «سطح حفاظت» از شبکه سازمان از جمله عناصر مهم مثل برنامههای کاربردی حیاتی، دادهها، سرویسها، کاربران و غیره و دستیابی به نظارت خودکار و پیوسته بر این منابع؛

- اعتبارسنجی و تأیید پیوسته و پویا برای همه کاربران/دستگاهها به همه منابع؛

- ایجاد حق دسترسی فقط به منابع ضروری با توجه به نقش دستگاه/کاربران؛

- اطمینان از اینکه کنترلهای امنیتی برای بهرهوری و تجربیات کاربران نهایی تأثیر منفی ندارند.

- گامها و اصول توصیه شده برای پیادهسازی موفقیتآمیز مدل اعتماد صفر

به جای در نظر گرفتن اعتماد صفر به عنوان مقصد و هدف نهایی، باید آن را مثل یک مسیر پیوسته بدانیم و نگرشی سیستماتیک با بازبینی پیوسته نسبت به آن داشته باشیم. برای طی کردن این مسیر و پیادهسازی موفقیتآمیز مدل اعتماد صفر، باید اصول زیر را به صورت متوالی در پیش بگیریم:

- اطمینان از جلب نظر و همراهی همه اعضا در سطح سازمان با تأثیری ملموس؛

- شناسایی و نگاشت داراییهای ارزشمند؛

- پیادهسازی سازوکارهای کنترلی کافی؛

- پیادهسازی مدل اعتماد صفر؛

- نگهداری، نظارت و بهبود مدل.

3.1 اطمینان از جلب نظر و همراهی همه اعضا در سطح سازمان با تأثیری ملموس

نقطه شروع پیادهسازی موفقیتآمیز مفهوم اعتماد صفر، جلب مشارکت همه افراد بانفوذ در سطح سازمان از جمله مدیران، کارشناسان IT و کارمندان در فرایند توسعه و پیادهسازی این طرح است. اعتماد صفر یک تعهد طولانی مدت است که نیاز به صرف منابع مالی و غیرمالی و همچنین اولویتبندی و پشتیبانی مستمر در سطح سازمان دارد. بنابراین آگاهی، هماهنگی و پشتیبانی افراد ذینفوذ در کاهش موانع و چالشهای پیش رو بسیار مؤثر است. برای اطمینان از اینکه همه افراد ذینفوذ از پروژه اعتماد صفر آگاه هستند و توانایی مشارکت در آن را دارند، مدیران سایبری باید:

- اصول اعتماد صفر سازمانشان را بررسی و سایر قابلیتهای مورد نیاز سازمان را شناسایی کنند؛

- یک استراتژی اعتماد صفر برای سازمان تدوین و مشخص کنند. این استراتژی باید به عنوان یک طرح در سازمان پیادهسازی و نقشها و مسئولیتها در آن به صورت شفاف مشخص شده باشند. در هنگام ارائه این طرح، مدیران سایبری باید یک گفتگوی فناوری محور داشته و از ارائه استراتژی توسط یک فروشنده به همراه خود یا از جانب خودشان اجتناب کنند. آنها باید تمرکزشان را روی اهمیت این استراتژی برای ایمنسازی سازمان بگذارند.

- تغییرات مخرب را پیشبینی کنند. برای مثال پیادهسازی یک مدل امنیتی جدید که همواره مورد استقبال قرار نمیگیرد و ممکن است در سطح گروهی نیاز به تغییر نگرش و فرهنگ محیط کار داشته باشد.

3.2 شناسایی و نگاشت داراییهای ارزشمند

براساس مطالعات صورت گرفته در سال 2021، 98 درصد از سازمانها نگران تهدیدات داخلی هستند. در مدل امنیت سنتی فرض بر این است که نباید به هیچ چیز خارج از محیط شبکه اعتماد کرد ولی در اعتماد صفر دستگاهها، کاربران و سرویسهای درون سازمان هم میتوانند منجر به وقوع تهدیدات بالقوه شوند. برای کاهش سطح حمله، شبکه به محیطهای کوچک بیشماری تقسیم میشود که مانع از نفوذ و حرکت مهاجمان به سمت داراییهای ارزشمند سازمان میشود. همچنین کاربران و دستگاهها هم دائماً اعتبارسنجی میشوند.

با این وجود مدیران سایبری باید برای شناسایی مواردی که اعتبارسنجی میکنند، ابتدا داراییهای ارزشمند را به صورت واضح مشخص کنند. در این راستا، یکی از اجزای حیاتی حرکت به سمت اعتماد صفر شناسایی و نقشهبرداری از دادهها، دستگاهها (مثل لپ تاپ، گوشی هوشمند و تجهیزات اینترنت اشیا)، داراییها و سایر منابع حیاتی است که سطح حفاظت را تشکیل میدهند. بنابراین، مدیران سایبری باید:

- بپذیرند که رویکرد اعتماد صفر باید سیستمهای OT و IT همگرا را پوشش دهد. دستگاههای OT باید شناسایی شده و به عنوان یک نقطه ورود به محیط سازمان در نظر گرفته شوند؛

- درک کنند که داراییهای سازمان ایستا نیستند و باید به صورت منظم بهروزرسانی شوند تا تغییراتی مثل محصولات تازه تهیه شده و حسابهایی که در اثر جابجایی یا تغییر کارمندان سازمان غیرفعال یا بدون کاربر شدهاند، در آنها اعمال شود؛

- تعیین میزان دسترسی هر فرد به دستگاهها، برنامههای کاربردی و شبکهها و تلاش برای ایجاد یک دید کامل بر جریان دادهها و استفاده از داراییها.

کلاودفلیر، کنترلهای دسترسی اعتماد صفر را مدیریت میکند.

شرکتها باید اطمینان حاصل کنند که همه افراد فقط به دادهها و ابزارهای مورد نیازشان دسترسی دارند و نه بیشتر از آن. به خصوص مدیریت این کنترلهای دسترسی برای سازمانهای حوزه فناوری اطلاعات سطح جهان یک چالش مهم است چون وقتی هر کارمند برای ابزارهای مختلف در محیطهای مجزا چندین حساب کاربری دارد، این مشکل تشدید میشود.

کلاودفلیر، موقعیت منحصربفردی برای حل این مشکل هم برای خودش و هم مشتریانش درنظر گرفت. این شرکت جهت ایمنسازی خدمات نرمافزاری ([8]SaaS) و برنامههای کاربردی خود با رویکرد اعتماد صفر، Cloudflare Access را ایجاد کرد. ایمنسازی برنامههای کاربردی داخلی کلاودفلیر به روانسازی فرایند اضافه و حذف کارمندان و پیمانکاران در این شرکت کمک زیادی کرد. حالا، هر کارمند و پیمانکاری به سرعت به برنامههای کاربردی مورد نیاز خود دسترسی پیدا میکند.

Access با احراز هویت هر بسته امکان تخصیص مجوزهای دقیق برای هر کارمند و پیمانکار را فراهم کرده و به تیم امنیت سایبری کمک میکند تا فعالیتهای مشکوک را در هر دستگاهی شناسایی کنند. در مجموع، این قابلیت دید و کنترل دقیق امکان مدیریت جامع سطوح حمله را فراهم میکند.

3.3 ایجاد سازوکارهای کنترلی کافی

سازمانها میتوانند بر اساس بینش واضحی که از دارایی و موجودی خود به دست میآورند، اصول امنیتی و سیاستهای مناسب از جمله اصول اعتماد صفر، سازوکارهای کنترلی و ساختار پروژه اعتماد صفر را تدوین کنند. مدیران امنیت سایبری باید در هنگام ترسیم سیاستها به موارد زیر توجه کنند:

- دید واضحی درباره اینکه چه محدودهای از استراتژی اعتماد صفر برای نظارت، مالکیت دامنه و مقابله کارآمد مناسبتر است به دست آورند؛

- کاربردهای با اولویتی که به ریسکهای تجاری و سایبری سطح بالاتر میپردازند را مشخص کنند (مثل کارمندان راه دور و شعب مختلف)؛

- محدوده، مالکیت دامنه و کنترلهای مناسب را به همراه اصول زمینهای که در سطح سازمان (از جمله محیطهای OT و IT) اعمال خواهند شد را مشخص کنند؛

- از فناوریهایی استفاده کنند که در دسترس بوده و مجوز دارند. با توجه به اینکه هیچ سازمانی در زمینه اعتماد صفر از صفر شروع نمیکند، سیاستهای امنیتی موجود (مثل احراز هویت چند مرحلهای) باید تنظیم و حفظ شوند؛

- از اینکه خط مشیهای امنیت سایبری مشاهده و بهروزرسانی میشوند، اطمینان حاصل کنند؛ برای مثال با تعریف و اعمال اصول راهنما درباره تأثیر استراتژی بر اضافه شدن تأمین کنندگان، مشتریان و دیگران یا اطمینان از اینکه گزارشهای دسترسی در یک پایگاه داده متمرکز ثبت میشوند.

3.4 پیادهسازی مدل اعتماد صفر

هدف مدل اعتماد صفر عمل کردن در راستای استراتژی سازمان است بنابراین این مدل باید با اولویتهای تجاری همسو باشد. برای رسیدن به بهترین نتیجه، باید حرکت به سمت اعتماد صفر به صورت مرحله به مرحله و به مرور زمان انجام شود. مدیران سایبری باید برای اطمینان از پیادهسازی انعطافپذیر این روش:

- ابتدا فناوریهای اعتماد صفر را برای کاربردهای کوچکتر پیادهسازی کرده و مطمئن شوند که کارمندان دلیل اضافه شدن رویههای امنیتی جدید و اجزای آنها (مثل پروتکلها و رویههای جدید دسترسی از راه دور) را درک میکنند؛ سپس آن را در سطح سازمان گسترش دهند.

- یک مسئول (مثل مدیر ارشد امنیت اطلاعات) برای نظارت و تحویل نقشه راه اعتماد صفر بر اساس شرایط خاص سازمان مشخص کنند. این مسئول باید در طی این مسیر توصیهها و راهنماییها را از سوی کارشناسان خارجی که مدل اعتماد صفر را پیادهسازی کردهاند دریافت کرده و از آنها درس بگیرد.

اعتماد صفر یکی از ستونهای مهم امنیت برای Eni است.

چشمانداز تهدیدات سایبری که با سرعت زیادی رو به رشد و تحول هستند، نیاز به تغییر نگرش سریع دارند. Eni برای تحقق هدف، متمرکز بر ایجاد هوشیاری و حساسیت مورد نیاز در اعتماد صفر است. پایه و اساس استراتژی اعتماد صفر Eni براساس زیرساختهای فعلی آن است و اجزای اساسی Eni نیز با توسعه سرمایهگذاریهای موجود گسترش پیدا میکند. تمرکز اصلی نیز هویت کاربران و دستگاهها است تا امکان ایجاد امنیت بر اساس این محیط سازمانی جدید فراهم شود. همچنین Eni روشهای دسترسی خود را با فناوریهای مدرن و انعطافپذیری که امکان مدیریت ریسک پیوسته را فراهم میکنند، توسعه میدهد.

تحقق اهداف امنیت سایبری در گرو مشارکت گسترده همه بخشهای فناوری اطلاعات است. بنابراین Eni همواره با برگزاری ورکشاپهای مختصر و پیوسته آگاهی کارمندان را افزایش میدهد. همچنین افراد با دریافت اطلاعات و آموزشهای لازم در این زمینه درک میکنند که این دیدگاه و رویکرد جدید نسبت به امنیت سایبری منجر به کاهش پیچیدگی و افزایش تطبیقپذیری میشود.

در طرح IT Strategic 4Y Plan این شرکت، اعتماد صفر نقش یکی از ستونهای اساسی برای ارتقای وضعیت امنیتی را دارد و به ایجاد فرصتهای کاری جدید و ارتقای فناوریها کمک میکند. همچنین انتظار میرود که این رویکرد منجر به ارتقای قابلیت دید و مقیاسپذیری همزمان با تسهیل رعایت استانداردها شود.

باید صحت رویکرد اعتماد صفر برای مدیریت رده بالای Eni تشریح شود تا در سناریوهای تهدیدی که دائماً رو به تغییر هستند، مدیریت ریسک به نحو کارآمد صورت بگیرد.

3.5 نگهداری، نظارت و ارتقای مدل اعتماد صفر

رویکرد سازمانها نسبت به اعتماد صفر باید به صورت پیوسته ارزیابی شده و به چالش کشیده شود. برای تحقق این هدف، مدیران سایبری باید:

- تخصص لازم جهت رسیدن به بینش و قابلیت دید کافی بر چشمانداز مخاطرات جهانی را به دست آورند تا بتوانند استراتژی اعتماد صفر خود را متناسب با ریسکها و تهدیدات رو به رشد تغییر دهند؛

- سازوکارهایی برای اصلاح و تطبیقپذیری پیوسته داشته باشند. برای مثال از فناوریهای جدید مثل هوش مصنوعی و یادگیری ماشینی که به نظارت بر شبکه به صورت بلادرنگ کمک میکنند استفاده کنند.

- چشماندازی برای آینده: فناوریهای جدید و اعتماد صفر

همزمان با تداوم نوآوری در تحول محیط صنعتی، امکان پیادهسازی فناوریهای جدید که به ایجاد قابلیتهای سایبری جدید و ارتقای قابلیتهای موجود کمک میکنند در محیطهای OT و IT وجود دارد.

فناوریهایی مثل بیومتریک و هوش مصنوعی میتوانند به پشتیبانی از برخی اصول بنیادی اعتماد صفر کمک کنند. برای مثال، تشخیص صدا، اثر انگشت و چهره نقش قابل توجهی در شناسایی کاربران، تأیید دسترسی و تشخیص نفوذ دارد. هوش مصنوعی در اتوماسیون تشخیص تهدیدات و رفتارهای ناهنجار به صورت بلادرنگ بسیار مؤثر است. در طولانی مدت این قابلیت به سازمانها امکان میدهد که به جای تدابیر واکنشی، رویکردی پیشگیرانه در پیش بگیرند.

برای اجتناب از هیاهوی ایجاد شده درباره فناوریهای نوظهور، سازمانها باید با فناوریهایی که در اختیار دارند آشنا باشند و تفاوتشان را با فناوریهای جدیدی که به تسریع حرکت به سمت اعتماد صفر کمک میکنند تشخیص دهند.

همچنین لازم به ذکر است که یک فناوری جدید خاص نمیتواند مسئول پیادهسازی یک اصل اعتماد صفر باشد؛ بلکه همه راهکارها باید هماهنگ با یکدیگر و در راستای کلیه اصول مدل امنیتی کار کنند. پیادهسازی اعتماد صفر باید همگام با فناوریهای جدید و تحول دیجیتال صنعت امنیت سایبری صورت بگیرد. برای مثال، حرکت به سمت فناوری ابر باعث میشود که سازمانها داراییها و دادههای ارزشمندشان را در خارج از محیط خود ذخیره کنند در نتیجه پیادهسازی یک سیستم کنترل امنیت واحد در سطح کل شبکه کار چندان آسانی نیست.

از منظر اعتماد صفر استفاده گسترده از دستگاههای اینترنت اشیا هم یک چالش محسوب میشود. همچنین وجود دستگاههای مختلف که معمولاً هم فاقد کنترلهای امنیتی لازم هستند با عملکرد متفاوت منجر به افزایش پیچیدگی استانداردسازی امنیت سایبری میشود. دستگاههای هوشمند لزوماً همیشه در فهرست موجودی بخش IT ثبت نمیشوند در نتیجه کسب اطمینان از قابل مشاهده بودنشان در شبکه بسیار سخت است.

نتیجهگیری

این گزارش فراتر از هیاهوی موجود نسبت به اعتماد صفر حرکت کرده و با پرداختن به چالشهای موجود درباره تفاسیر مختلف، اعتماد صفر را به عنوان یک مدل اصول محور در استراتژی امنیت سایبری سازمانها تعریف کرده است. این مدل با اعمال رویکردی داده محور، با همه چیز به عنوان یک عامل ناشناخته برخورد میکند تا رفتار قابل اعتماد را ترویج دهد.

در نتیجه اعتماد صفر با هدف ارتقای وضعیت امنیت سایبری یک سازمان ارائه شده و باید برای تحقق پتانسیل کامل این مدل قدرتمند، آن را با توجه به اصول امنیتی موجود بررسی کنید. دستیابی به درکی صحیح از اصول توصیه شده در صنعت، اجرا و پیادهسازی یک طرح شفاف بر اساس اصول واضح قابل اعمال به وضعیت کنونی سازمان و همچنین توجه به چشمانداز آیندهنگر و نقش مؤثر فناوری در آن دارد از جمله اصول اساسی و ضروری برای پیادهسازی موفقیتآمیز اعتماد صفر است.

به جای توجه به اعتماد صفر به عنوان یک مقصد، باید آن را مشابه مسیری محسوب کنیم که همه کارمندان در پذیرش و پیادهسازیاش و به چالش کشیدن مدل فعلی جهت ارتقای پیوسته وضعیت امنیتی نقش دارند.

[1] industrial Internet of Things

[2] bring your own device

[3] Zero Trust Network Access

[4] operational technology

[5] information technology

[6] human machine interface software

[7] programmable logic controller

[8] software-as-a-service