14 نوع حمله فیشینگ که مدیران فناوری اطلاعات باید کاملاً مراقب آنها باشند!

قسمت دوم

در قسمت اول این مقاله به تاریخچه فیشینگ، تعدادی از انواع فیشینگ و چگونگی رویارویی و مقابله با آن پرداختیم. در ادامه به انواع دیگر حملات فیشینگ اشاره میکنیم.

4. حمله زیردامنه

این نوع حملات، افراد غیرحرفهای را مورد هدف قرار میدهند.

در این روش از نداشتن اطلاعات کافی درباره تفاوت بین دامنه و زیردامنه جهت اجرای حملات فیشینگ استفاده میشود.

حمله زیردامنه چیست؟

فرض کنید ایمیلی را از سازمانتان (www.organizationname.com) یا از آدرس ایمیل یکی از همکارانتان (colleaguename@gmail.com) دریافت میکنید.

در این ایمیل از شما خواسته میشود که روی یک لینک (www.organizationname.support.com) کلیک کرده و برای دسترسی به دادههایی جهت تولید یک گزارش فوری و مهم، اطلاعات خودتان را وارد کنید. عکسالعمل شما در چنین شرایطی چیست؟ آیا بر روی لینک کلیک میکنید و اطلاعات خودتان را در اختیار مهاجمان قرار میدهید؟

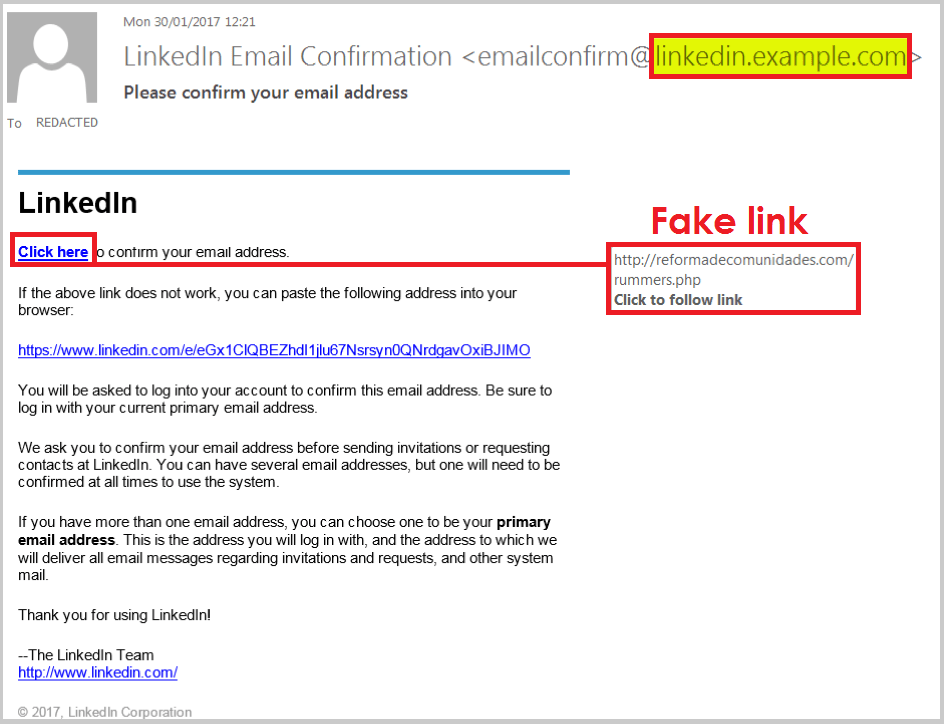

در اینجا یک نمونه از چنین حملاتی را مشاهده میکنید:

مشاهده میکنید که در اینجا دامنه ارسال کننده ایمیل “linkedin.example.com” است – یعنی زیردامنه linkedin از دامنه example.

چرا تشخیص حمله زیردامنه سخت است؟

به این دلیل که هر فردی میتواند هر دامنه شناخته شدهای را به عنوان زیردامنه استفاده کند.

بیشتر افراد از تفاوت دامنه و زیردامنه اطلاع ندارند.

چگونه با حمله فیشینگ زیردامنه مقابله کنیم؟

قبل از کلیک کردن بر روی لینکهای ارسال شده توسط یک فرستنده ناشناس، نام دامنه را با دقت بخوانید و توجه داشته باشید که دامنه همیشه از راست به چپ خوانده میشود.

5. پیامهای پاپآپ: فیشینگ درون نشستی

پیامهای پاپآپ، آسانترین راه برای اجرای یک حمله فیشینگ موفق هستند. در این روش، مهاجمین پنجرهای را باز کرده و در آن از کاربران درخواست میشود اطلاعات لاگین را برای ورود به وب سایتی که جعل کردهاند، وارد کنند.

به چنین حملات فیشینگی، فیشینگ درون نشستی (In-Session Phishing) هم گفته میشود.

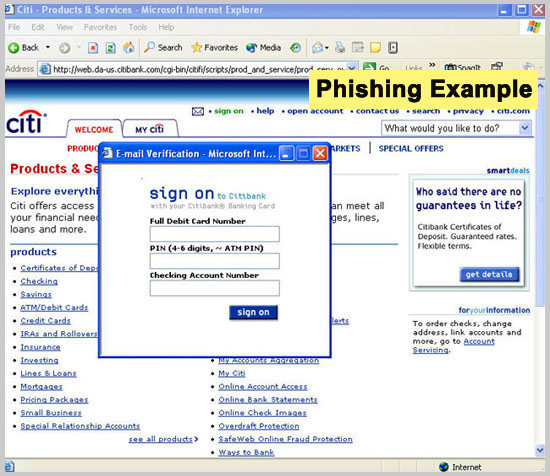

پنجره پاپ آپی که در شکل زیر مشاهده میکنید به اندازهای معتبر و درست به نظر میرسد که میتواند کاربران را گمراه کند:

چگونه با فیشینگ درون نشستی مقابله کنیم؟

تنها راه مقابله با چنین حملاتی، تغییر تنظیمات مرورگر و استفاده از ابزارهای مسدود کردن پنجرههای پاپآپ است که به صورت افزونه مرورگر نصب میشود. اگر اطلاعات شما بسیار محرمانه و حساس است باید از نرم افزارهای امنیتی استفاده کنید که برای پیشگیری از نشت دادهها چنین مواردی را بلافاصله مسدود میکنند.

6. حمله از طریق موتورهای جستجو

در این روش، فیشرها یک کمپین پرداختی اجرا میکنند تا کلمات کلیدی خاصی را برای اجرای حملات فیشینگ مورد هدف قرار دهند.

این حملات از جمله حملاتی هستند که با مهارت طراحی میشوند تا کاملاً مجاز و معتبر به نظر برسند. فیشرها سایتهای جعلی مثل Exclusive Offers طراحی میکنند تا قربانیان را به دام بیندازند. هنگامی که کاربران وارد چنین وبسایتهایی میشوند، فریب خورده و برای دریافت پیشنهاد یا تخفیف مطرح شده، اطلاعاتشان را ارایه میکنند.

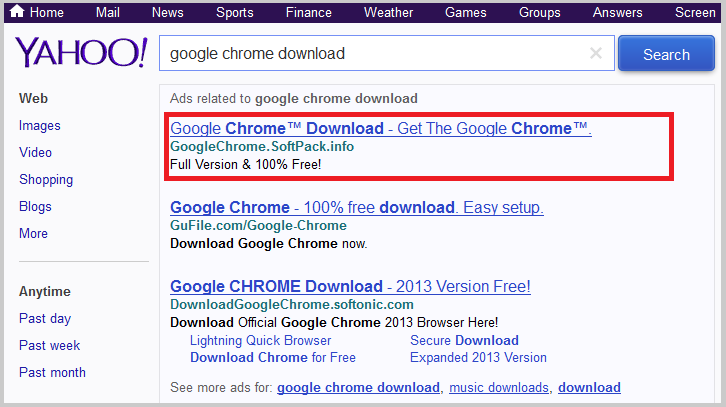

در تبلیغ زیر از عبارت “Full Version & 100% Free!” (نسخه کامل و صد درصد رایگان) برای فریب کاربران استفاده شده است:

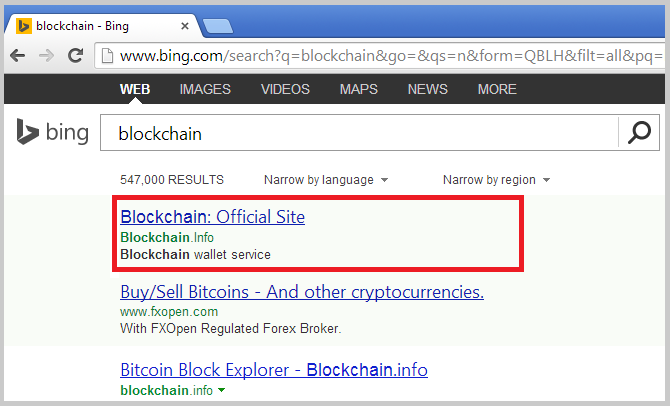

یک مورد مشابه هم در تصویر زیر مشاهده میشود که در آن نتایج جستجوی کلمه blockchain منجر به نمایش یک وبسایت جعلی در بالای نتایج میشود. مجرمین برای این که وبسایتشان در بالای نتایج جستجو قرار بگیرد، هزینه پرداخت کردهاند:

در این مثال تخفیف یا پیشنهاد خاصی ارایه نشده است اما از اعتماد کاربران سوءاستفاده شده و این وب سایت به عنوان سایتی رسمی معرفی شده است.

چگونه با فیشینگ سئو مقابله کنیم؟

بهترین راه برای مقابله با حملات موتور جستجو، کلیک نکردن بر روی تبلیغات نمایش داده شده در جستجوهای پرداختی است. در کنار نام چنین وب سایتهایی برچسب “ad” مشاهده میشود که معمولاً جزو بالاترین نتایج هستند. همچنین هر وقت خودتان نشانی اینترنتی را میدانید، آن را تایپ کنید.

7. جعل وبسایت

جعل وبسایت، شبیه به جعل ایمیل است اما مهاجمین برای اجرای این حملات نیاز به تلاش بیشتری دارند.

جعل وبسایت چگونه انجام میشود؟

در این روش، فیشرها طراحی، محتوا و رابط کاربری یک وبسایت معتبر را کپی و جعل میکنند. برخی از تبهکاران از ابزارهای مختصر کردن نشانی اینترنتی جهت ایجاد یک URL مشابه برای وب سایت جعلی استفاده میکنند.

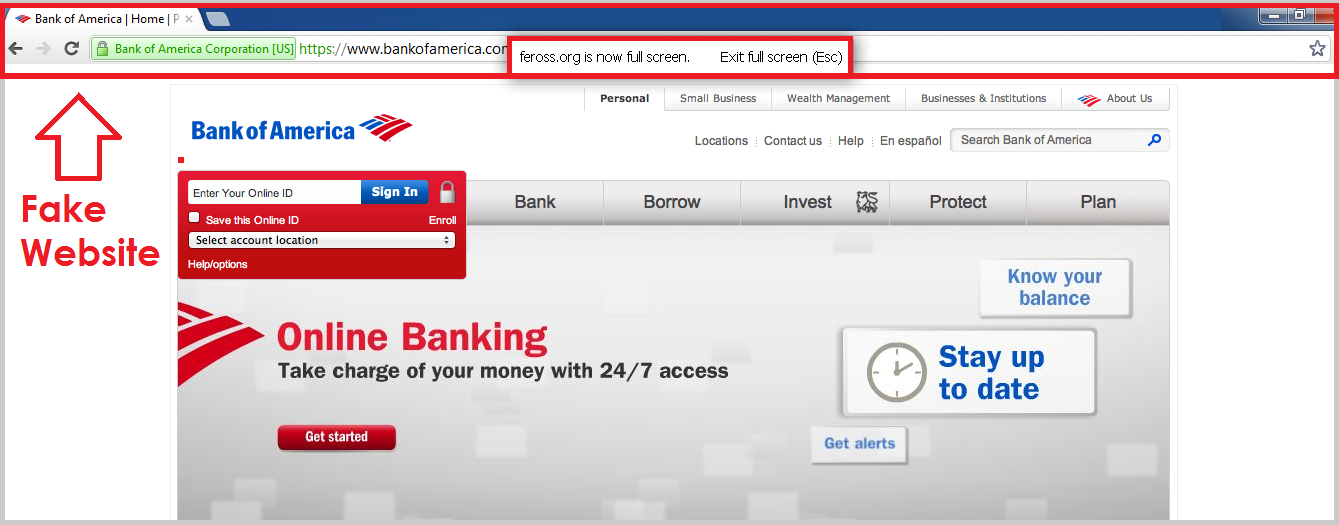

در ادامه، نمونهای از یک حمله جعل وب سایت را مشاهده میکنید که در آن سایت Bank of America جعل شده است:

بهتر است که همیشه به جای کپی کردن آدرس وب سایت از هر جایی، آن را تایپ کنید.

چگونه با حملات جعل وب سایت مقابله کنیم؟

ابزارهایی مثل Phishing Protection از شرکت SysCloud بهترین سطح محافظت را در برابر تمام انواع حملات جعل فراهم میکنند. این ابزارها تمام وب سایتهای مشکوک را مسدود کرده و به کاربر هم گزارش میدهند.

8. تزریق اسکریپت

در تزریق اسکریپت یا به عبارتی تزریق اسکریپت از طریق وبسایت (XSS)، از ایمیل به عنوان رسانهای جهت تزریق اسکریپت و کد بر روی رایانه یا گوشی تلفن همراه کاربر استفاده میشود.

با توجه به این که در حال حاضر کد بیشتر وب سایتها با جاوااسکریپت نوشته میشود، اجرای چنین حملاتی برای مهاجمین آسانتر از قبل شده است.

هکرها اسکریپت یک وب سایت معتبر و مجاز را (که از طریق مهندسی اجتماعی متوجه شدهاند که شما زیاد از آن وب سایت بازدید میکنید) با اسکریپتی آلوده میکنند که شما را به یک صفحه فیشینگ هدایت میکند. زمانی که مرورگر این صفحه را باز میکند، کد مخرب اجرا شده و حمله بدون اطلاع خود قربانی انجام میشود.

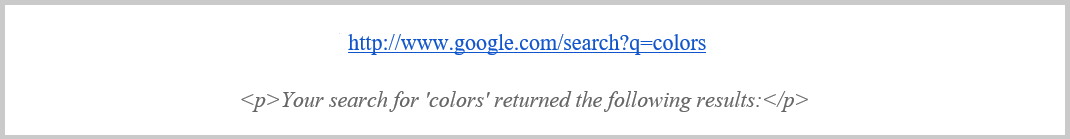

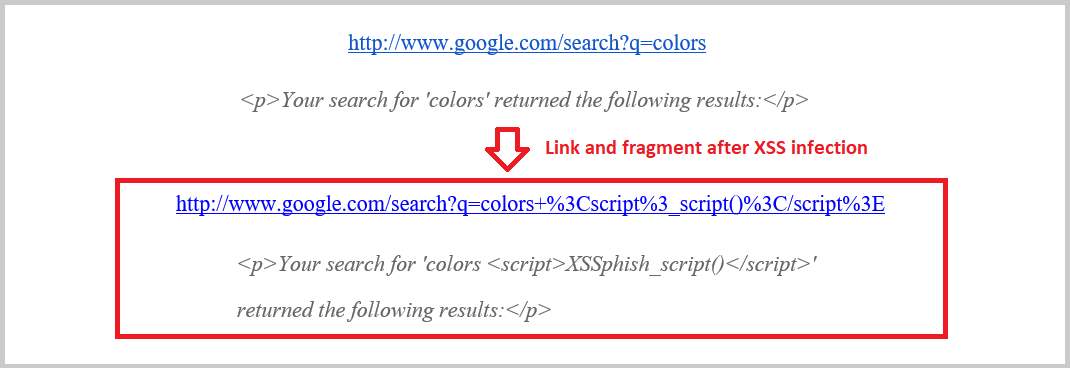

در ادامه مشاهده میکنید که وقتی کلمه ‘colors’ را در گوگل جستجو میکنید، یک اسکریپت معمولی چگونه عمل میکند.

این یعنی مقدار پارامتر جستجوی ‘q’ در صفحهای که توسط گوگل برگردانده میشود، درج خواهد شد.

حالا فرض کنید یک مهاجم، اسکریپتی نوشته که رفتار این نشانی اینترنتی را هنگام بارگذاری در مرورگر تغییر میدهد. مرورگر، صفحه نتایج جستجوی گوگل را اجرا میکند.

بخش نمایش نتایج جستجوی ‘colors’ با اسکریپت به صورت زیر تغییر میکند:

بارگذاری این صفحه باعث میشود که مرورگر، ()XSSphish_script را اجرا کند.

چگونه با حملات تزریق اسکریپت از طریق وبسایت مقابله کنیم؟

- از مرورگری استفاده کنید که قابلیت محافظت در برابر XSS را داشته باشد.

- همیشه آخرین نسخه مرورگر و برنامههای کاربردی امنیتی را داشته باشید.

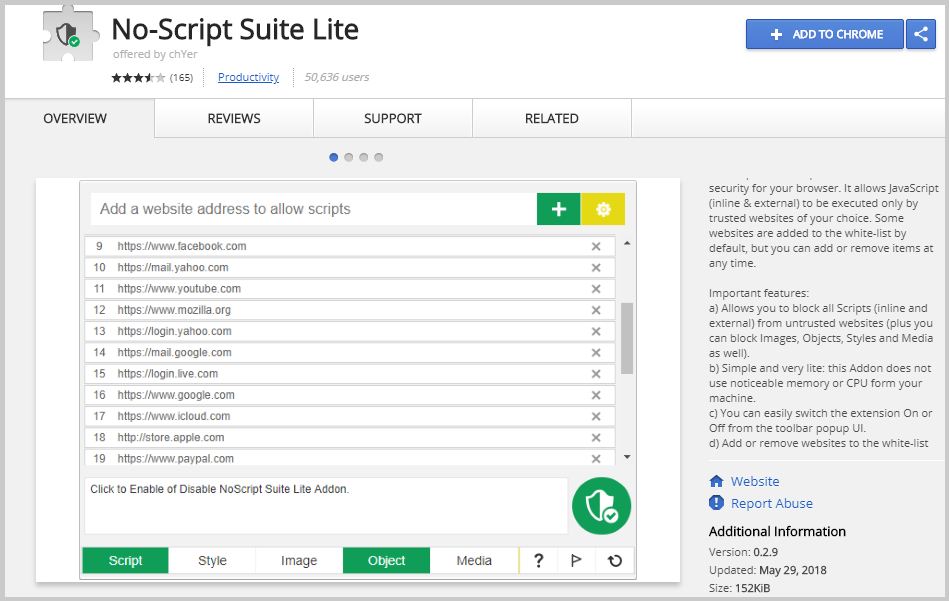

- از افزونههای مرورگر مثل “NoScript” استفاده کنید که به شما امکان اجازه اجرای اسکریپت را داده یا آن را رد کنید.

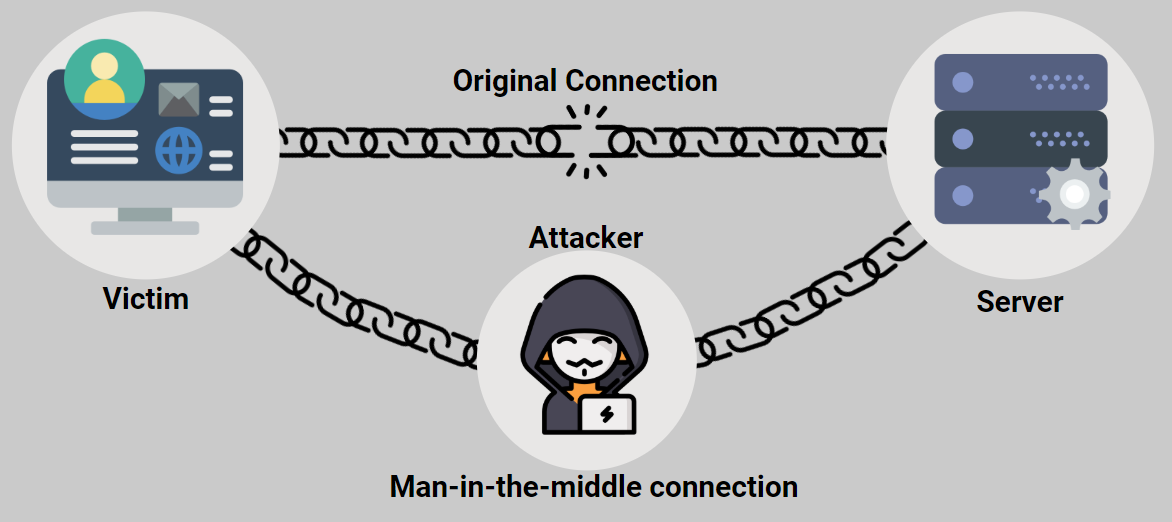

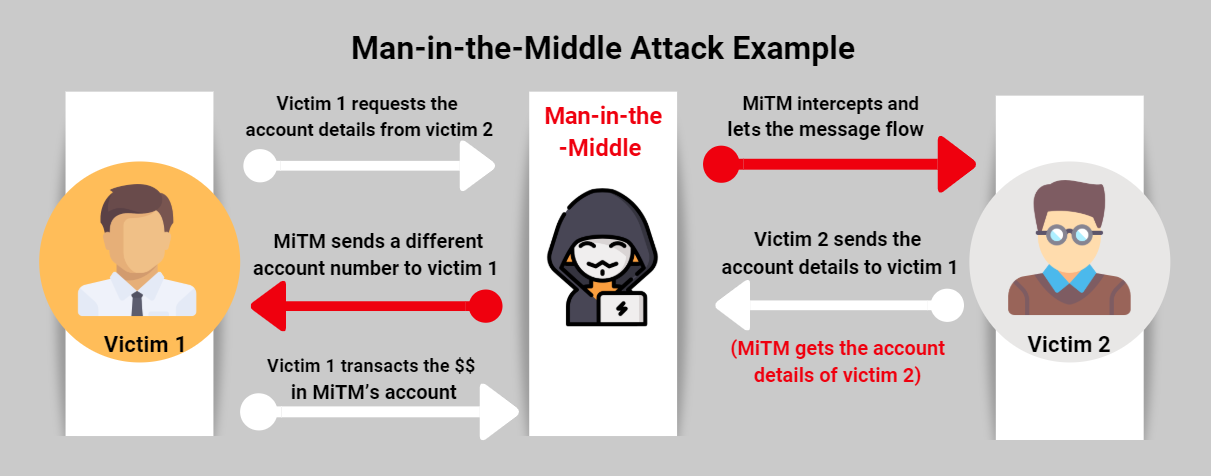

9. حمله مرد میانی

در حمله مرد میانی (Man-in-the-Middle) که به اختصار MITM ،MitM ،MiM یا MIM هم نامیده میشود، مهاجم تعاملات آنلاین بین دو طرف را تفسیر میکند.

در این حمله، هکرها در هر دو طرف جعل هویت انجام میدهند تا به اطلاعات محرمانهای مثل اطلاعات تراکنشها، مکالمهها یا سایر دادهها دسترسی پیدا کنند.

اهداف اصلی حملات MiTM عبارتند از:

- وب سایتهای مالی: بین لاگین و احراز هویت

- ارتباطات و مکالمههای محافظت شده با کلید رمزنگاری خصوصی یا عمومی.

در MITM از دو روش کلی جعل استفاده میشود: جعل ARP و جعل DNS.

- جعل ARP: جعل ARP حملهای است که در آن مهاجم یک پیام ARP (پروتکل تفکیک آدرس) جعلی را بر روی یک شبکه محلی ارسال میکند. به این ترتیب، مک آدرس مهاجم به آیپی یک رایانه یا سرور شبکه ارتباط داده میشود.

- جعل DNS: جعل DNS (سیستم نام دامنه) یا مسموم کردن کش DNS نوعی هک است که در آن دادههای DNS آلوده میشوند و این موجب میشود که سرور نام (Name Server) نتایج نادرستی را تولید کند.

یکی از سناریوهای حمله MITM را در ادامه مشاهده میکنید:

چگونه با حملات فیشینگ MiTM مقابله کنیم؟

تنها راه برای مقابله با حملات مرد میانی، رمزنگاری دادهها است. استفاده از رمزنگاری S/MIME به شما کمک میکند تا از دادههای خودتان در برابر مجرمین و جاسوسان سایبری محافظت کنید. از ابزارهای رمزنگاری شخص سوم هم میتوانید برای انجام این کار استفاده کنید.

10. کلون فیشینگ

در کلون فیشینگ از ایمیلی که قبلاً ارسال شده و حاوی یک لینک یا پیوست بوده به عنوان نسخهای جهت ایجاد یک ایمیل مشابه استفاده میشود. مهاجمین لینک یا پیوست موجود در ایمیل را با یک لینک یا پیوست مخرب و آلوده جایگزین میکنند. ایمیل شبیهسازی شده به مخاطبین قربانی هم ارسال میشود.

دریافت کنندگان این ایمیل تصور میکنند که ایمیل دریافتی معتبر و بدون مشکل است و بر روی لینک یا پیوستهای آن کلیک میکنند.

کلون فیشینگ به این دلیل بسیار مخرب است که قربانی هرگز به آن شک نمیکند.

چگونه با کلون فیشینگ مقابله کنیم؟

- آدرس فرستنده را بررسی کنید.

- قبل از کلیک کردن روی هر لینکی، اشارهگر ماوس را بر روی آن برده و صفحه فرود را بررسی کنید.

- مسأله را از طریق سازمان یا فردی که به نظر میرسد ایمیل از طرف آنها ارسال شده است، پیگیری کنید.

- چنین ایمیلهایی را به سازمانهای مقابله با حملات فیشینگ گزارش دهید.

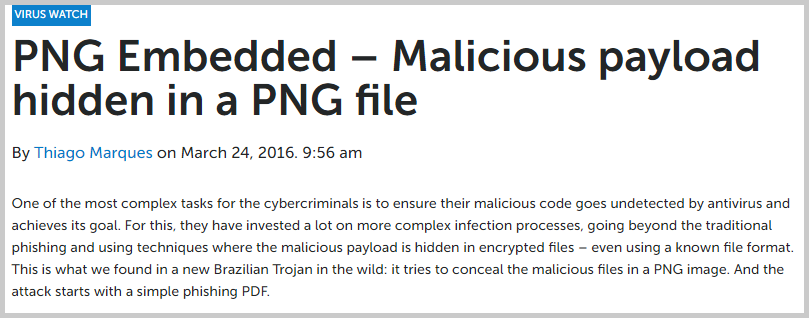

11. فیشینگ عکس

اگر ایمیلی دارای عکسهای مورد علاقهتان را دریافت کردید باید مراقب باشید چون ممکن است یک حمله فیشینگ باشد. مهاجمین از عکس و سایر فایلهای چندرسانهای برای انتقال ویروس و فایلهای اجرایی استفاده میکنند.

دو راه برای درج عکسهای فیشینگ داخل ایمیل وجود دارد:

- لینک کردن عکس به یک نشانی اینترنتی خاص و ارسال آن در قالب حمله گسترده و جمعی.

- استفاده از عکسهای انکد شده (.jpeg) یا سایر فایلهای چندرسانهای مثل فایلهای صوتی (.mp3)، ویدیویی (.mp4) یا فایل GIF. در این نوع حمله، مهاجم یک فایل با پسوند .bat یا ویروس را به عکس چسبانده و آن را به صورت فایل پیوست به قربانی ارسال میکند.

وقتی قربانی عکس را دانلود میکند، همزمان فایل آلوده به بدافزار را هم دانلود کرده و به این ترتیب رایانه یا گوشی تلفن همراه او آلوده میشود.

Kaspersky Lab گزارشی درباره فیشینگ PNG منتشر کرده است که در تصویر زیر مشاهده میکنید:

در این حمله، از قربانی درخواست میشود که یک فایل (Java Archive (JAR مخرب را دانلود کند که این کار منجر به دانلود یک ویروس میشود.

چگونه با فیشینگ عکس مقابله کنیم؟

- از منابع ناشناس، عکس دانلود نکنید.

- عکسها را در پنجرههای ناشناس (حالت incognito) باز نکنید.

- برای سرویس ایمیل مورد استفادهتان از یک آنتیویروس یا ضدبدافزار استفاده کنید.

- از دادههای مهمتان پشتیبانگیری کنید.

12. حمله فیشینگ صوتی

در حمله فیشینگ صوتی یا ویشینگ، پیام به صورت شفاهی به قربانی مورد نظر منتقل میشود. هر چند در این روش، از فناوری استفاده نمیشود اما یکی از ماهرانهترین انواع فیشینگ است و هیچ مدرکی برای تأیید و بررسی آنچه پشت خط تلفن گفته شده است ندارید.

شبکه خبری بیبیسی گزارشی از یک کلاهبرداری داده که در آن اماواتسون مورد هدف قرار گرفته بود. در این حمله، اماواتسون تماسی از بانکش دریافت میکند که در آن ادعا میشود فعالیتهای تراکنشی مشکوکی در حساب او مشاهده شده است.

از وی خواسته شد که برای محافظت از پولهایش آنها را به یک حساب جدید منتقل کند.

وی میگوید: «این افراد بسیار حرفهای بودند و از آنجایی که اطلاعات و نام من را میدانستند به آنها مشکوک نشدم. آنها با شماره ثابتی که من به بانک داده بودم تماس گرفتند. همچنین کاملاً به زبان بانکداری صحبت میکردند و با اصطلاحات آن آشنا بودند». مجرمان توانستند با این شگرد، حدود 100 هزار پوند از موجودی حساب او را به حسابی که به وی گفته بودند، منتقل کنند و البته درصد کمی از این موجودی، ردیابی شده و به او برگردانده شد.

چگونه با حملات فیشینگ صوتی مقابله کنیم؟

امنیت و مقابله با چنین حملاتی کاملاً به قربانی بستگی دارد. اگر او درباه چنین حملهای آگاهی و اطلاعات کافی را داشته باشد و بداند که در صورت دریافت چنین تماسهایی باید چه اقدامی انجام دهد میتواند از این حملات پیشگیری کند.

13. جعل مدیرعامل

کلاهبرداری از طریق جعل هویت مدیرعامل (یا هک کردن ایمیل سازمانی) بخشی از حملات والینگ است که در آن مجرمان سایبری، کارمندان را فریب میدهند تا وجوهی را جابهجا کرده یا اطلاعات محرمانهای را افشا کنند.

در چهارم آوریل 2016، FBI هشداری را درباره کلاهبرداری جعل مدیرعامل صادر کرد که در آن بیان شده بود: «تعداد قربانیان و خسارتهای افشا شده حدود 270 درصد افزایش یافته است. کل خسارت ایجاد شده حدود 2.3 میلیارد دلار بوده و میانگین خسارات حدود 50 هزار دلار است که مبلغ قابل توجهی به شمار میرود».

بر اساس گزارش یک شرکت امنیتی، بیش از 70 درصد کلاهبرداران خودشان را به جای مدیرعامل معرفی میکنند (و سایرین نیز هویت مدیر عملیاتی ارشد و مدیر مالی ارشد را جعل میکنند) و بیش از 35 درصد ایمیلهای فیشینگ، مدیران مالی را مورد هدف قرار میدهند.

جعل مدیرعامل یا حملات هک ایمیل سازمانی، خطر بیشتری داشته و آسیب زیادی را به سازمانها وارد میکنند.

چند مورد از آسیبهای این حملات عبارتند از:

- خسارت مالی از طریق انتقال غیرمجاز وجه

- آسیب به شهرت و اعتبار مدیر مالی یا مدیر عملیاتی و سازمان

- اخراج مدیر مالی یا مدیر عملیاتی

- تشکیل پرونده قضایی بر ضد مدیر مالی یا مدیر عملیاتی و سایر مدیرانی که قربانی حمله شدهاند.

- از بین رفتن اعتماد مشتریان.

چگونه با حمله جعل مدیرعامل مقابله کنیم؟

تنها راه مقابله با چنین کلاهبرداریهایی بررسی اطلاعات فرستنده (تأیید هویت از طریق تلاشهای انسانی) یا استفاده از یک راهکار شخص سوم برای محافظت در برابر حملات فیشینگ در سازمان است.

14. تزریق بدافزار

تزریق بدافزار به یک سیستم یا شبکه از طریق ایمیل، یکی از انواع متداول حملات فیشینگ است.

اهداف متداول حملات بدافزاری عبارتند از:

- ربودن یک نشست آنلاین یا به دست گرفتن کنترل رایانه کاربر

- به سرقت بردن اطلاعات محرمانه یک کاربر

- انجام فعالیتهای مجرمانه

- اجرای حملات محرومسازی از سرویس.

تروجان

تروجان یکی از انواع بدافزار است که نوعی در پشتی دیجیتال برای مهاجمین ایجاد میکند تا بدون اطلاع شما به رایانهتان رخنه کنند.

این بدافزارها میتوانند اطلاعات شخصی (مثل کد ملی و فایلهای خصوصی) و کاری شما را به سرقت برده یا باعث شوند رایانه شما برای همیشه از کار بیافتد. مهاجمین میتوانند از دستگاه هک شده به عنوان یک پروکسی جهت مخفی کردن هویت خودشان یا ارسال پیام هرزنامه برای یک حمله فیشینگ گسترده استفاده کنند.

Zeus تروجانی بود که به مهاجمین کمک کرد از دهها حساب یک شرکت آمریکایی، حدود 3 میلیون دلار به سرقت ببرند.

ویروس

یک ویروس، مجموعهای از کدهای مخرب است که از آن جهت رخنه به یک دستگاه و سرقت اطلاعات محرمانه استفاده میشود. معمولاً به ویروسها، فایلهایی با پسوند .exe پیوست میشود تا رایانه قربانی را آلوده کنند. لحظهای که فایل .exe را باز کنید، فرایند آلوده شدن سیستم شما نیز آغاز میشود.

کرم

مثل ویروسها، کرمها هم با تکثیر خودشان رایانهها را آلوده میکنند. کرمها یکی از خطرناکترین انواع حملات بدافزاری هستند زیرا برای کپی و تکثیر شدن آنها نیازی به دخالت انسان وجود ندارد.

کرمها از آسیب پذیریهای سیستم جهت انتقال از دستگاهی به دستگاه دیگر استفاده میکنند که همین امر موجب شده نسبت به حملات ویروسی معمولی خطرناکتر باشند.

باج افزار

باج افزار، فایلهای رایانه شما را قفل کرده و آنها را به نوعی گروگان نگه میدارد تا برای دریافت کد رمزگشایی، مبلغ درخواست شده را به مهاجم پرداخت کنید.

WannaCry (واناکرای) باج افزاری بود که بیش از 200 هزار رایانه را در 150 کشور مختلف آلوده کرده و دادههای کاربران را رمزنگاری و قفل کرد. تخمین زده شده که خسارت ناشی از این حمله حدود 4 میلیارد دلار است.

جاسوس افزار

جاسوس افزار یکی از انواع بدافزار است که اقدامهای قربانی را در یک بازه زمانی مشخص، ردیابی و دنبال میکند. هدف این نوع بدافزار، ایجاد منافع بلندمدت برای هکرها است.

انواع جاسوس افزارهایی که برای حملات فیشینگ مختلف استفاده میشوند، عبارتند از:

- System spy (جاسوسی از سیستم): ربودن جستجوهای وب، صفحات وب سایتها و سایر تنظیمات اینترنت اکسپلورر (مثل CoolWebSearch)

- Adware (آگهی افزار): نمایش تبلیغ و آگهی بر اساس تاریخچه وبگردی کاربر (مثل Gator)

- Keystocks: بر کلمههای تایپ شده توسط کاربر (رمزهای عبور و اطلاعات محرمانه) نظارت کرده و از صفحه، اسکرین شات میگیرد (مثل کیلاگرهای پیشرفته).

چگونه با فیشینگ بدافزاری مقابله کنیم؟

بهترین گزینه موجود، استفاده از یک ضدویروس و ضدبدافزار بهروزرسانی شده است. همچنین بهروز نگهداشتن مرورگر هم مثل یک لایه امنیتی اضافه در برابر چنین حملات فیشینگی عمل میکند.

در پایان این مقاله امیدواریم که مطالب ارائه شده در مورد فیشینگ برای شما مفید بوده و شما در پیادهسازی هر چه بهتر و موفقتر امنیت در سیستمهای شخصی و سازمانی یاری نماید.