امروزه امنیت شبکه با پیشرفتهای اخیر در عرصه تکنولوژی و ارتباطات و اهمیت دادههای بلادرنگ در رقابتهای کاری منجر به افزایش میزان انتقال دادهها و اطلاعات در سطح جهان شده است. در نتیجه، سازمانها در برابر حملات و تهدیدات امنیت شبکه آسیبپذیرتر شده و با توجه به افزایش میزان دور زدن مکانیزمهای امنیتی و وقوع رخنههای امنیتی، میزان حمله به شبکههای کامپیوتری و به خطر افتادن امنیت اطلاعات افزایش یافته است.

امکان دسترسی به اطلاعات حساسی که درون شبکه تبادل میشوند، توسط کاربر غیرمجازی که قصد انجام اقدامات مخرب را دارد، وجود دارد. سازمانها با اختلال، دستکاری و تغییر دادههای حساس توسط افراد غیرمجازی که در کدهای امنیتی آنها رخنه کردهاند، روبرو شدهاند. در نتیجه، امنیت اطلاعات نقش مهمی در تضمین امنیت انتقال دادهها در شبکههای جهانی پیدا کرده است.

امنیت چیست؟

امنیت، در خیلی از موارد به عنوان محیطی امن توصیف میشود که عاری از خطرات احتمالی توسط دشمنان است. دشمنانی که میتوانند خواسته یا ناخواسته منجر به ضرر و زیان شوند. امروزه امنیت دادهها تبدیل به چالش مهمی برای سازمانهای مختلف شده است از جمله این دادهها مباحثی مثل ایمنسازی کانال ارتباطی، تکنیکهای رمزنگاری و حفظ و نگهداری دیتابیس را میتوان اشاره کرد.

با توجه به پیشرفتهای اخیر تکنولوژی، شبکهها دیگر در برابر مهاجمین ایمن نیستند و ورود به هر سیستم محافظت نشدهای توسط هکرها، به راحتی امکان پذیر است. یک سازمان برای موفقیت در زمینه حفظ امنیت باید شش لایه امنیتی را پیادهسازی کند؛ که عبارتند از لایههای فیزیکی، شخصی، عملیاتی، ارتباطی، شبکه و اطلاعات.

سیستمهای اطلاعاتی و امنیت چگونه به هم مرتبط هستند؟

سیستمهای اطلاعاتی از ترکیب اجزای سختافزاری و نرمافزاری تشکیل شدهاند که به کارمندان یک سازمان امکان میدهند درون سازمان و خارج از آن دادهها را برای دستیابی به مقاصد مفید به اشتراک گذاشته و جابهجا کنند. با افزایش میزان وقوع جرایم سایبری و هک، شبکههای سازمانی با خطرات امنیتی بزرگی روبرو شدهاند. بنابراین دانش، آگاهی و آموزش برای حفظ امنیت اطلاعات ضروری است.

امنیت شبکه؛ الفبا و زیرساخت آن.

امنیت شبکه یکی از اجزای حیاتی فناوری اطلاعات است و میتوان آن را به چهار حوزه کلی دستهبندی کرد که عبارتند از:

- محرمانگی اطلاعات

- احراز هویت

- عدم انکار

- کنترل جامعیت

این مفهوم مربوط به ایمنسازی و محافظت از شبکه و انتقال اطلاعات در برابر کاربرانی است که میتوانند بدون داشتن مجوز، برای دستیابی به اهداف مخرب از اطلاعات استفاده کنند. این بحث بر جنبه امنیتی تراکنشها و ارتباطات خصوصی و عمومی که بین افراد و موسسات دولتی و کسب و کارها صورت میگیرند، تمرکز دارد.

امنیت شبکه تبدیل به یکی از عناصر مهم و حیاتی در ساختار سازمانها شده است، زیرا اطلاعات آنها بین دستگاهها و سیستمهای مختلفی جابجا میشوند از جمله کامپیوترها و روترها؛ همین امر باعث آسیبپذیری این اطلاعات در برابر تهدیدات و حملات شده است.

رمزنگاری

رمزنگاری، به هنر کدگذاری اطلاعات گفته میشود؛ به صورتیکه درک، افشا یا انتقال آنها برای افراد غیرمجاز سخت شود. و در تعریفی دیگر رمزنگاری، علم نوشتن کدهای سری از طریق ایجاد و مدیریت پروتکلهایی خاص با هدف مسدود کردن طرفهای متخاصم است. این موضوع تبدیل به یکی از اجزای حیاتی شبکههای ارتباطی و کامپیوترها و یک تکنولوژی نوظهور شده که از نشت اطلاعات از طریق شنود محافظت میکند.

رمزگذاری

به فرآیند ایمنسازی اطلاعات رمزگذاری و به روش سریِ نوشتن کد، رمز گفته میشود. کاربر مجازی که کلید رمزنگاری را دارد، میتواند اطلاعات رمزگذاری شده را دوباره به حالت اصلی تبدیل کند. برای رمزگذاری از متدهای رمزنگاری مختلفی مثل روشهای سنتی و یا روشهای مدرن رمزنگاری متقارن استفاده میشود.

روشهای سنتی از جمله کدهای تبدیل و جایگزین، استاندارد رمزگذاری داده (DES(Data Encryption Standard و استاندارد رمزگذاری پیشرفته (AES(Advanced Encryption Standard که جزء دستهبندی سیستمهای رمزنگاری کلید متقارن قرار میگیرند.

دو نوع رمزگذاری وجود دارد: متقارن و غیرمتقارن. در رمزنگاری متقارن برای رمزگذاری و رمزگشایی از یک کلید واحد استفاده میشود، اما رمزگذاری غیرمتقارن با دو کلید کار میکند، کلید عمومی برای رمزگذاری و کلید خصوصی برای رمزگشایی.

در ادامه 10 تهدیدی که امنیت دادههای شرکتهای کوچک و متوسط را تحت تاثیر قرار دادهاند، مشاهده میکنید. جدول زیر خصوصیات مهمترین تهدیدات امنیت شبکه را به صورت خلاصه نشان میدهد.

| تهدیدات | توضیحات | راهکارهای امنیتی |

| 1. حملات داخلی | یکی از اعضای سازمان که اختیار و دسترسی کاملی به سیستم شبکه دارد. ممکن است این عامل خودی به صورت تصادفی یا با نیات مخرب، محرمانگی و جامعیت سازمان را تهدید کند. | پیادهسازی اصول کنترلی دوگانه کمک میکند تا بیش از یک نفر نام کاربری و رمز ورود به سرورهای سازمان را کنترل کند. |

| 2. نداشتن آیندهنگری | بسیاری از سازمانها از نداشتن برنامه برای شرایطی که منجر به تخریب دادهها میشوند، آسیب میبینند. در نتیجه هیچ سیستم پشتیبانگیری برای بازیابی دادههای از دست رفته ندارند. | توسعه روشهای مناسب و درست برای بیمه کردن اطلاعات به ایجاد خط مشیهای مناسب بر اساس عملکرد سایر سازمانها کمک میکند. |

| 3. ضعف پیکربندی | بسیاری از سازمانهایی که تجربه و بودجه لازم را ندارد، اغلب اوقات لوازم و تجهیزات شبکه را بدون در اختیار داشتن پرسنل ماهر جهت مدیریت آن، نصب میکنند. | اسکن خودکار آسیبپذیری، روشی که کل شبکه را بررسی میکند و باید به صورت منظم اجرا شود. |

| 4. استفاده بیدقت از شبکههای هتل و کیوسکها | بسیاری از مهاجمین برای دسترسی به اطلاعات لاگینِ دستگاههای متصل به شبکه هتلها که به اندازه لازم محافظت نشدهاند، یک کیلاگر نصب میکنند. | ممانعت از غیرفعال کردن مکانیزمهای دفاعی مثل آنتی ویروسهایی که تنظیماتشان به گونهای است که امکان غیرفعال کردن آنها بدون بررسی دقیق مجوز وجود دارد. |

| 5. استفاده بیدقت از هاتاسپات وایفای | در این روش هم مشابه با نصب کیلاگر در شبکههای هتل، مهاجمین برای دسترسی به اطلاعات محرمانه مثل پسورد و نامکاربری کارمندان، یک شبکه وایفای ناامن راهاندازی میکنند، به گونهای که کاربران از خطراتی که کامپیوترشان را تهدید میکند، اطلاع نداشته باشند. | استفاده از کانکشنهای رمزگذاری شده که امکان اتصال به آنها از طریق شبکههای خصوصی مجازی (VPN) وجود دارد و جریان ارتباطات را رمزگذاری میکند تا مهاجمین قادر به شنود دادههایی که از طریق شبکه وایرلس جابجا میشوند، نباشند. |

| 6. گم شدن دادههای ذخیره شده در دستگاههای قابل حمل | معمولاً زیاد مشاهده میشود که کاربران دستگاههای ذخیره اطلاعات مثل گوشی موبایل، هارد درایو یا درایو USB را در اتاق هتل، تاکسی یا قطار جا میگذارند و به این ترتیب بازیابی دادههای حساس برای مهاجمین بسیار آسان میشود. | مدیریت متمرکز دستگاههای موبایل از طریق سرورها و نرمافزارهایی مثل Blackberry Enterprise Server به سازمانها کمک میکند تا از رمزگذاری دادهها و پاکسازی آنها از راه دور مطمئن شوند. |

| 7. به خطر افتادن وب سرور | اپلیکیشنهای ضعیف موجود در وبسایتها باعث شده رخنه به هزاران سرور با استفاده از تزریق خودکار SQL به آسانی امکان پذیر شود. | بازرسی کد اپلیکیشنهای وب راهکاری است که به کاربران جهت تشخیص اینکه آیا کد مورد استفاده آنها ورودیها را به خوبی اعتبارسنجی میکند یا خیر، کمک میکند. |

| 8. وبگردی بیدقت توسط کاربر | هنگامی که کارمندان از وبسایتهایی غیر از وبسایتهای مرتبط به کارشان بازدید میکنند اسپمها، تروجانها و ویروسهای مختلف به سیستمهای شبکه سازمان نفوذ میکنند و قربانی انواع مختلف بدافزارها میشوند. | فیلتر کردن محتوای وب مثل نرم افزار WebBlocker شرکت WatchGuard که همواره لیستی جدید از URL وبسایتهای مسدود شده را دارد. |

| 9. ایمیل HTML مخرب | یکی از حملات ایمیلی متداول است که کاربر را به یک سایت مخرب هدایت کرده و یک حمله درایوبای دانلود اجرا میکند. | پیادهسازی وب پروکسی مخصوص ترافیک خروجی که شامل تنظیم سیستم LAN برای تغییر مسیر تمام درخواستها و پاسخهای HTTP به سروری میشود که بر کل ترافیک وب نظارت دارد. |

| 10. سوء استفاده خودکار از یک آسیبپذیری شناخته شده | چنین حملاتی بر شرکتهای کوچک و متوسطی که قادر به نصب سریع پچهای ویندوز نیستند تاثیر میگذارد و قربانی این حملات میشوند. | 1. سرمایه گذاری برای مدیریت پچ که با اسکن سیستمها و شناسایی آپدیتها و پچهای نصب نشده شبکه را بروز نگه میدارند.

2. ایجاد یک شبکه آزمایشی نسبتاً ارزان قیمت که به سازمان کمک میکند رفتار پچها را با نصب آنها در یک سیستم آزمایشی مورد بررسی و مطالعه قرار دهد. |

انواع تهدیدات امنیت شبکه

وجود انواع تهدیدات و خطراتی که میتوانند منجر به افشای اطلاعات حساس و محرمانه شوند، امنیت شبکه را تهدید میکند. تفاوت اصلی بین یک تهدید و حمله از این جهت است که تهدید به وجود یک خطر دائم برای جامعیت اطلاعات گفته میشود اما حمله به عملِ رخنه کردن به یک شبکه و نقض امنیت آن گفته میشود.

انواع حملات

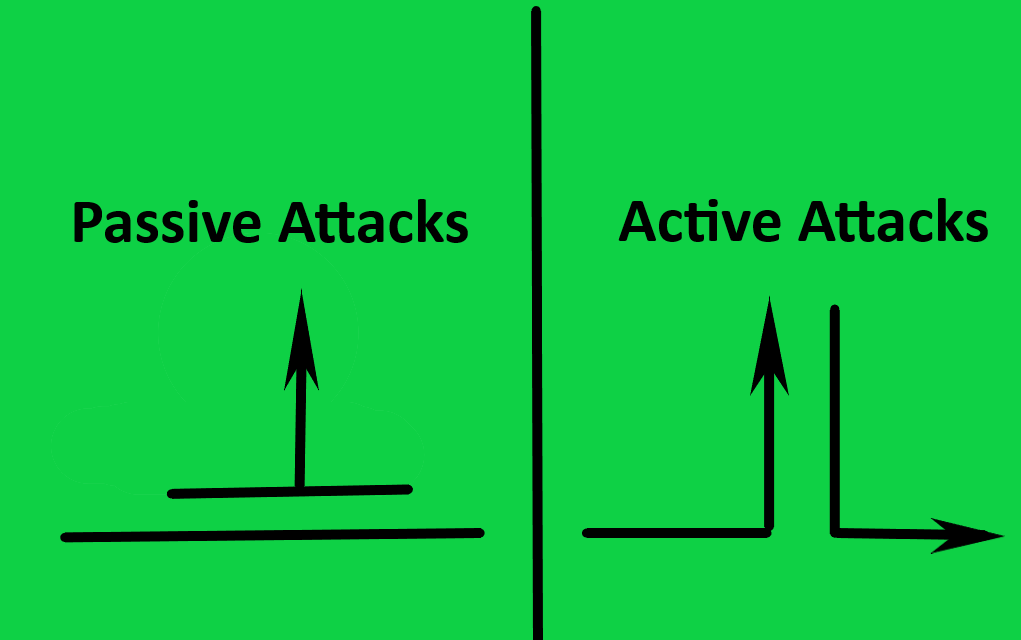

حملات شبکه را میتوان به دو گروه تقسیم کرد که عبارتند از حملات غیرفعال و حملات فعال. توضیحات هر یک از این حملات را در ادامه مشاهده میکنید.

حملات غیرفعال

در حملات غیرفعال، مهاجم دادههایی که در حال تبادل هستند را شنود کرده یا بر آنها نظارت میکند تا محتوای آنها را مشخص کند یا ماهیت ارتباط را تحلیل کند. چنین حملاتی ترافیک را تحلیل کرده، بر ارتباطات محافظت نشده نظارت میکنند، دادههایی که رمزگذاری ضعیفی دارند را رمزگشایی میکنند و اطلاعات احرازهویت مثل پسوردها را به دست میآورند.

ممکن است این حملات منجر به افشای اطلاعات حساس بدون اطلاع یا رضایت کاربر شوند. شناسایی این حملات دشوار است، زیرا دادهها از بین نرفته و تغییر نمیکنند. بنابراین، بیشتر سعی شده تکنیکهای رمزگذاری مختلفی برای پیشگیری از این حملات ابداع شود و نه تکنیکهای شناسایی.

حملات فعال

در حملات فعال، مهاجم سعی میکند در شبکههایی که ارتباطات در آنها جاریست، سیستمهای محافظت شده را دور زده یا به آنها نفوذ کند. چنین حملاتی شامل رخنه به بخشهای محافظت شده، تزریق کد مخرب، سرقت یا تغییر اطلاعات حساس میباشند. در چنین حملاتی ممکن است مهاجم دادههای منتقل شده را عوض کند یا کل جریان داده را تغییر دهد. میتوان این حملات را شناسایی کرد اما پیشگیری از آنها سخت است.

در لایههای مختلف شبکه برای انتقال امن دادهها از تکنیکهای تشخیص و اصلاح مختلفی استفاده میشود. حملات فعال به چهار روش رخ میدهند: تغییر ظاهر (Masquerading)، بازپخش، تغییر پیام و محروم سازی از سرویس.

حملات شبکه که در سطح جهانی به کمپانیهای مختلف آسیب رساندهاند، در جدول زیر خلاصه شدهاند:

| حملات شبکه | درصد | توضیحات |

| مرورگر | 36 درصد | در چنین حملاتی، مهاجم اسکرپیتهایی را به سایت اضافه میکند که منجر به هدایت کاربر به یک سایت دیگر شده و ممکن است باعث دانلود برنامههای مخرب بر روی سیستم شود. سپس مهاجم میتواند از راه دور سیستم کاربر را تحت کنترل گرفته و اطلاعات شخصی مثل اطلاعات حساب بانکی و شماره کارت اعتباری وی را برای سرقت هویت به دست آورد. |

| جستجوی فراگیر | 19 درصد | یک تکنیک حدس زدن برای به دست آوردن پسورد و شماره پین از طریق آزمون و خطاست. مهاجمین از نرمافزارهای خودکار جهت حدس زدن هزاران ترکیب برای پسوردها استفاده میکنند. یکی از راههای پیشگیری از چنین حملاتی، قفل کردن حساب بعد از چند تلاش ناموفق برای ورود به آن است. |

| محروم سازی از سرویس | 16 درصد | در چنین حملاتی، دسترسی کاربران به یک شبکه خاص بلوکه میشود تا از بازیابی اطلاعات و سرویسها توسط آنها پیشگیری شود. مهاجم، به کمک باتهای مخرب، برای آیپی مورد نظر سربار ترافیکی زیادی اجرا کرده و درخواستهایی بسیار بیشتر از آنچه سرور قادر به پردازش آنها باشد، به شبکه ارسال میکند. |

| SSL | 11 درصد | در این حمله، مهاجم قبل از رمزنگاری دادهها به نوعی به سیستم نفوذ کرده و به اطلاعات حساس سیستم دسترسی پیدا میکند. |

| Scan | 3 درصد | یک نوع نرمافزار است که سعی میکند با توجه به پورتهای باز یک سرور یا هاست، اطلاعات را از آن استخراج کند. مهاجم جهت دسترسی به یک کامپیوتر، از ترکیبی از جستجوهای خصمانه (hostile search) استفاده میکند. |

| DNS | 3 درصد |

در این حمله، ترافیک شبکه به سمت سیستم دیگری که تحت کنترل مهاجم قرار دارد هدایت میشود. در این حمله با دستکاری کش سیستم نام دامنه، سرور DNS دچار اختلال شده و آیپیهای اشتباه تولید میکند. |

| Backdoor | 3 درصد | این حملات، سیستمهای تشخیص نفوذ را دور زده و به مهاجمین امکان میدهند که از راه دور به اطلاعات دسترسی پیدا کنند. برای مقابله با حملات در پشتی از استراتژیهای مختلفی مثلport-binding ، connect back و connect availability استفاده میشود. |

| غیره | 9 درصد | این حملات که حدود 9 درصد از کل حملات را تشکیل میدهند شامل حملاتی میشوند که به ظاهر کوچک به نظر میرسند اما تاثیر چشمگیری بر امنیت سیستمهای شبکه دارند. |

ما در اینجا اشاره کردیم که مهمترین مشکلی که زیرساخت فناوری اطلاعات با ان روبروست، آسیبپذیری شبکههای کامپیوتری است و چنین مشکلاتی عمدتاً به دلیل طراحی و پیادهسازی نادرست سیستمهای اطلاعاتی از جمله کنترلها و رویههای امنیتی است. یکی دیگر از خطرات امنیتی به نام حمله خودی قادر به وارد آوردن آسیبهای جبران ناپذیر به عملکرد و اعتبار یک سازمان است.

انواع دیگری از حملات شبکه نیز وجود دارند که تهدیدی جدی برای محرمانگی سازمان محسوب میشوند. برخی از این حملات عبارتند از:

حملات فیشینگ

در این نوع حملات مهاجمین سعی میکنند وانمود کنند که یک شخص قابل اطمینان هستند، اما هدف آنها به دست آوردن اطلاعات حساس از طریق پیامها و ایمیلهای تقلبی است. معمولاً هکرها در این حملات سعی میکنند یک وبسایت تقلبی مثل سایتهای بانکی یا پیپال ایجاد کنند و با تشویق کاربر به کلیک روی یک لینک و وارد کردن اطلاعات شخصی از جمله نام کاربری و پسوردشان، آنها را فریب میدهند. ممکن است مقابله با چنین حملاتی 9 الی 10 روز زمان ببرد. در مقالهای با همین موضوع در دو بخش به توضیح کامل و جامع این نوع حملات پرداختهایم.

مهندسی اجتماعی

این حملات که به دلیل استفاده از باگهای سختافزاری انسانها شناخته شدهاند، شامل تعامل فیزیکی با شبکه، سیستمها و اجزای آن جهت دستیابی غیرمجاز به اطلاعات هستند. مهاجمین، از طریق ایمیل، پیام یا تلفن با قربانیان تعامل پیدا کرده و آنها را تشویق به ارائه اطلاعات خصوصی مرتبط با امنیت سیستم میکنند.

آنها سعی میکنند از عکسالعمل عاطفی قربانیانی که به آنها اعتماد میکنند، استفاده کرده و نام کاربری، پسورد و ایمیل آنها را به دست آوردند. برای آشنایی بیشتر با این نوع حملات، مطالعه مقاله حملات مهندسی اجتماعی پیشنهاد میکنیم.

تروجانها و کرمهای ویروسی

ویروسها، برنامههایی هستند که برای تغییر دادن عملکرد کامپیوتر قربانی بدون اجازه و رضایت خود او طراحی میشوند. ویروسها به سه روش میتوانند وارد سیستم یک سازمان شوند.

اول، ایمیلهای حاوی ویروس که میتوانند با آلوده کردن یک سیستم در کل سازمان منتشر شوند. دوم ویروسهای شبکه که از طریق پورتهای محافظت نشده به شبکه رخنه کرده و میتوانند بر کل شبکه تاثیر بگذارند. سوم، ویروسهای مبتنی بر وب که میتوانند سیستمی که صفحه وب را بازدید کرده، آلوده کرده و بر سایر سیستمهای شبکه نیز تاثیرگذار شوند.

هایجک (Hijack)

در این حمله، مهاجم سشن(نشست) بین کاربر و یک سیستم دیگر را تفسیر کرده یا تحت کنترل خود میگیرد و در نهایت دسترسی کاربر به این ارتباط را قطع میکند. کاربر تصور میکند که هنوز با سیستم در ارتباط است و ممکن است به صورت تصادفی اطلاعات حساس و محرمانهای را به مهاجم ارسال کند.

راهکارهای امنیتی در برابر تهدیدات امنیت شبکه

فایروالها

فایروال را میتوان به عنوان دستگاهی تعریف کرد که ممکن است یک کامپیوتر یا روتر باشد و بین اینترنت و شبکه سازمان قرار میگیرد. فایروال فقط به بستههایی اجازه ورود به داخل شبکه سازمان را میدهد که شرایط تعیین شده توسط مدیر فایروال را داشته باشند و یک بسته دادهای امن تلقی شوند و سایر بستهها را فیلتر میکند.

فایروال در لایههای شبکه، انتقال و اپلیکیشن کار میکند. فایروالهای فیلتر بسته؛ در سطح لایههای شبکه و انتقال کار میکنند و فایروالهای پروکسی؛ در سطح لایه شبکه. البته دستهبندی فایروالها توضیح جامعتری است که در مقالات بعدی به آن اشاره خواهیم کرد. فایروال با توجه به قواعدی که برای آن تنظیم شده، ترافیک را بررسی میکند اما این امکان وجود دارد که یک مهاجم دادههای مخرب را به گونهای دستکاری کند که از دید فایروال امن به نظر برسد و از آن عبور کند.

سیستمهای ضد ویروس

از این سیستمها (آنتیویروسها) جهت شناسایی و از بین بردن بدافزارها و پاکسازی آنها از روی سیستمها استفاده میشود. لازم است که سیستم ضدویروس همواره بروز نگه داشته شود تا اسکن کردن امضای جدیدترین ویروسها برای آن امکان پذیر باشد. گاهی اوقات اگر یک فایل آلوده فشردهسازی یا رمزنگاری شده باشد، سیستم ضدویروس قادر به تشخیص آن نیست.

سیستمهای تشخیص نفوذ

این سیستمها درواقع یک دستگاه نظارت بر شبکه یا یک اپلیکیشن نرمافزاری هستند که به دنبال تشخیص اقدامات مخرب و نقض خط مشیها میباشند و در صورت پیدا کردن آنها بلافاصله به مدیر سیستم درباره نفوذ گزارش میدهند. این برنامهها به تشخیص نفوذ و محافظت از سیستم در برابر آلوده شدن کمک میکنند. سیستمهای تشخیص نفوذ دو نوع دارند: تشخیص نفوذ مبتنی بر ناهنجاری و تشخیص سوء استفاده (یا تشخیص نفوذ مبتنی بر امضا).

سیستم تشخیص نفوذ ناهنجاری شامل شبکههای عصبی و الگوریتمهای تولید الگوهای پیشبینی است و سیستم تشخیص ناهنجاری یا تشخیص نفوذ مبتنی بر امضا، متشکل از جداول تغییر حالت، تطبیق الگو، الگوریتمهای ژنتیک، منطق فازی، سیستمهای ایمنی و غیره میباشد. ممکن است این سیستمها مبتنی بر هاست یا شبکه باشند. سیستم، ترافیک را با الگوی حمله تطبیق میدهد و در صورت مطابقت، به مدیر هشدار میدهد. اما ممکن است مهاجم آنقدر هوشمند باشد که امضای ترافیک مخرب را تغییر دهد تا سیستم تشخیص نفوذ قادر به شناسایی آن نباشد.

نتیجه گیری

باید بپذیریم که شبکههای اطلاعاتی در سطح جهان گسترش یافتهاند، و در برابر حملات و تهدیداتی که از سوی منابع مخرب صورت میگیرند، آسیبپذیر میباشند، که این آسیبپذیریها چالشی جدی برای کسبوکارها و یک خلا تحقیقاتی برای محققین ایجاد کرده است. تحقیق و توسعه راهکارهای مقابله با این خطرات برای محافظت از دادههای حساس سازمانها در برابر دسترسیهای غیرمجاز ضروری است.

در حال حاضر امنیت شبکه تبدیل به یکی از ملزومات مهم جهت حفظ محرمانگی سازمانها شدهاست، زیرا از دسترسی کاربران غیرمجاز به سیستمهای شبکه پیشگیری کرده، انتقال امن دادههای حساس را تضمین میکند و سیستمی قوی برای ارسال هشدار و اصلاح مشکلات در صورت وقوع رخنه امنیتی ایجاد میکند.

در این مقاله، انواع تهدیدات و حملاتی که علیه سیستمهای شبکه انجام میشوند و راهکارهای مقابله با آنها مورد بررسی قرار گرفتند. میتوان در مطالعات بعدی از سازمانها درباره آسیبهای ناشی از این حملات تحقیق کرد و همچنین میتوان مطالعاتی موردی روی شبکههای سازمانی انجام داد تا خلاهای بحث امنیت شبکه و مسائلی که نیاز به توجه دارند، شناسایی کرد.