در مقاله قبل مروری بر روشهای مهندس اجتماعی داشتیم، در این مقاله به معرفی طبقهبندی حملات مهندسی اجتماعی و نیز روشهای نوین آن خواهیم پرداخت.

طبقهبندی حملات مهندسی اجتماعی

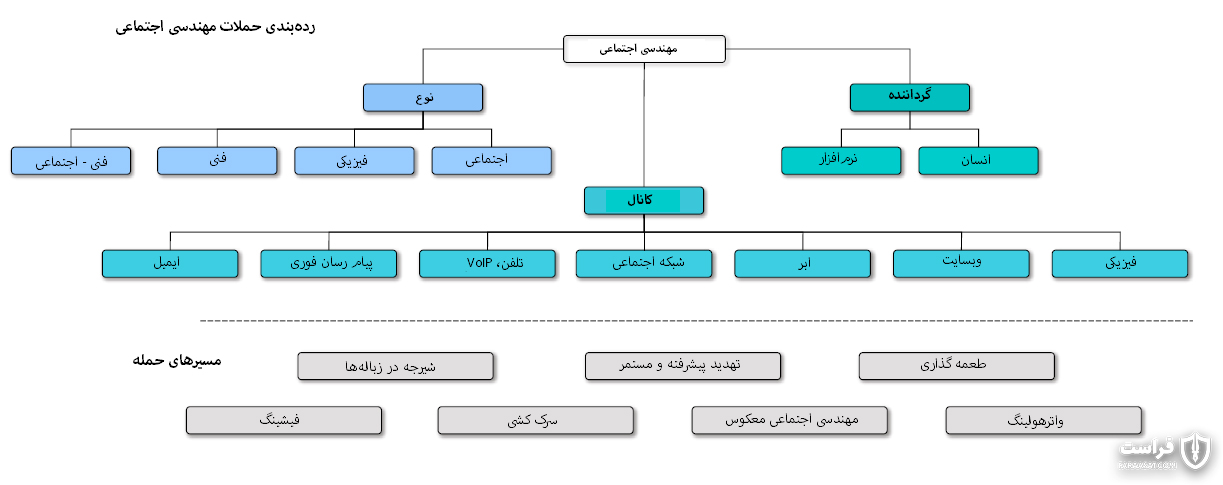

در این بخش از مقاله طبقهبندی انواع حملات مهندسی اجتماعی ارائه میکنیم. شکل 1 ساختار این طبقهبندی و سناریوهای حمله را نشان میدهد که در این بخش آنها را به صورت مفصل مورد بررسی قرار میدهیم.

شکل 1. نمای کلی طبقهبندی خصوصیات حمله و سناریوهای حمله

ما برای طبقهبندی حملات مهندسی اجتماعی در ابتدا سه دستهبندی کلی معرفی میکنیم: کانال، گرداننده و نوع.

امکان اجرای حملات از طریق کانالهای زیر وجود دارد:

- ایمیل متداولترین کانال مورد استفاده برای اجرای حملات فیشینگ و مهندسی اجتماعی معکوس است.

- اپلیکیشنهای پیام رسانی فوری به عنوان ابزارهایی برای اجرای حملات فیشینگ و مهندسی اجتماعی معکوس، روزبهروز بین هکرهای مهندسی اجتماعی محبوبیت بیشتری پیدا میکنند. میتوان به راحتی از آنها برای سرقت هویت استفاده کرده و از یک رابطه قابل اعتماد سوء استفاده کرد.

- کانالهای تلفنی و مبتنی بر پروتکل صدا روی IP هم جزء کانالهای محبوب مهندسین اجتماعی محسوب میشوند که از آنها جهت دریافت اطلاعات حساس از قربانیان استفاده میشود.

- شبکههای اجتماعی، فرصتهای مختلفی برای اجرای حملات مهندسی اجتماعی فراهم میکنند. با توجه به پتانسیل این شبکهها برای ایجاد هویتهای جعلی و پیچیدگی مدل به اشتراکگذاری اطلاعات در این شبکهها، این محیطها باعث میشوند مخفی کردن هویت و بهرهبرداری از اطلاعات حساس برای مهاجمین آسانتر شود.

- میتوان از سرویسهای ابر برای رسیدن به آگاهی وضعیتی درباره یک سناریوی مشارکتی استفاده کرد. ممکن است مهاجمین یک فایل یا نرمافزار را در یک دایرکتوری مشارکتی قرار دهند تا باعث شوند قربانی اطلاعات را از این طریق افشا کند و یا بد افزاری را روی سیستم خود نصب نماید.

- وبسایتها بیشتر جهت اجرای حملات واترهولینگ مورد استفاده قرار میگیرند. بعلاوه میتوان از آنها به همراه ایمیل برای اجرای حملات فیشینگ استفاده کرد (مثل ارسال ایمیل به مشتری بالقوه یک بانک که حاوی لینکی به سایت مخرب و آلودهای است که شبیه سایت اصلی به نظر میرسد).

ما حملات را با توجه به گرداننده و عامل آن هم طبقهبندی میکنیم. ممکن است اجرا کننده حمله مهندسی اجتماعی یکی از موارد زیر باشد:

- انسان: حملهای که مستقیماً توسط یک فرد انجام میشود. با توجه ممحدودیت تعداد نفرات، این حمله توسط انسان کمتر صورت میگیرد.

- نرمافزار: میتوان برخی از انواع حملات را با استفاده از نرمافزار، اتوماسیون کرد. نمونه بارز این جعبه ابزار مهندسی اجتماعی[2]SET است که میتوان از آن برای ساختن ایمیلهای فیشینگ هدفمند (روش های شناسایی ایمیل های فیشینگ) استفاده کرد. برخی از محققین درباره مهندسی اجتماعی خودکار بر اساس شبکههای اجتماعی آنلاین صحبت کردهاند. تفاوت اصلی حملات خودکار نسبت به حملاتی که توسط انسان انجام میشوند، بالا بودن تعداد قربانیان بالقوهای است که میتوان در یک بازه زمانی محدود به آنها دست پیدا کرد.

همچنین، ما حملات مهندسی اجتماعی را به چهار نوع تقسیمبندی میکنیم که عبارتند از:

- فیزیکی

- فنی

- اجتماعی

- فنی – اجتماعی

حملات فوق را در مقاله حملات مهندس اجتماعی: از ابزار تا کلام شرح دادهایم.

مهاجم، مهندسی اجتماعی را از طریق کانالهای مختلف انجام میدهد. این حملات عمدتاً توسط انسانها و نرمافزار انجام میشوند و بعلاوه به صورت فیزیکی، فنی، اجتماعی و یا فنی – اجتماعی دستهبندی میشوند. مرزهای هر کدام از انواع حملات به میزان زیادی قابل گسترش هستند و در بیشتر مواقع به صورت فنی مورد بررسی قرار نگرفتهاند.

- فیشینگ، تلاش برای کسب اطلاعات حساس یا متقاعد کردن فردی به انجام اقدام مورد نظر از طریق بازی کردن نقش یک موجودیت قابل اطمینان در یک رسانه ارتباطی الکترونیک است. میتوان حملات فیشینگ را تقریباً روی هر کانالی انجام داد، از حضور فیزیکی مهاجم گرفته تا ایجاد یک وبسایت جعلی، حضور در شبکههای اجتماعی یا حتی توسعه فعالیتها در سرویسهای ابری.

- به حملاتی که افراد یا شرکتهای خاصی را مورد هدف قرار میدهند، فیشینگ هدفمند گفته میشود. فیشینگ هدفمند مستلزم آن است که مهاجم در ابتدا اطلاعاتی را درباره قربانیان مورد نظر جمعآوری کند اما نرخ موفقیت آن نسبت به فیشینگ معمولی بیشتر است. اگر این حمله علیه افرادی با مسئولیتهای سازمانی مهم اجرا شود، به آن والینگ (whaling) گفته میشود.

- شیرجه در زبالهها به بررسی سطل زباله افراد یا شرکتها جهت پیدا کردن اقلام دور ریخته شدهای گفته میشود که شامل اطلاعاتی حساس باشند که بتوان از آنها برای نفوذ به یک سیستم یا یک حساب کاربری خاص استفاده کرد. ممکن است هکرها از این روش به سطل آشغال یک رایانه قفل نشده نیز نفوذ نمایند.

- سرککشی (Shoulder surfing) به استفاده از تکنیکهای مشاهده مستقیم جهت به دست آوردن اطلاعات گفته میشود، مثل ایستادن پشت سر افراد و نگاه کردن به صفحه کلید یا صفحه نمایش کامپیوتر آنها.

- مهندسی اجتماعی معکوس، حملهای است که در آن معمولاً بین مهاجم و قربانی اعتماد برقرار میشود. مهاجمین شرایطی ایجاد میکنند که در آن قربانی نیاز به کمک پیدا میکند و سپس خود را به عنوان فردی جلوه میدهند که از نظر قربانی هم قادر به حل مشکل وی است و هم اجازه دریافت اطلاعات سطح بالا را دارد. البته مهاجمین سعی میکنند افرادی را انتخاب کنند که باور دارند اطلاعات مورد نیاز آنها را در اختیار دارند.

- واترهولینگ یک حمله هدفمند است که در آن مهاجمین وبسایتی را که به نظر میرسد مورد علاقه قربانی مورد نظر باشد، آلوده میکنند. سپس صبر میکنند تا قربانی را طعمه کنند.

- تهدیدات پیشرفته و مستمر به حملات جاسوسی مبتنی بر اینترنت گفته میشود که توسط مهاجمی با قابلیت و قصد نفوذ دائمی به یک سیستم انجام میشوند.

- طعمه گذاری (Baiing) حملهای است که طی آن یک رسانه ذخیره اطلاعات که آلوده به بدافزار شده در محلی قرار داده میشود که احتمال پیدا شدن آن توسط قربانیان مورد هدف وجود دارد.

جدول شماره 1 رابطه بین طبقهبندی حملات مهندسی اجتماعی و سناریوهای حمله فعلی را نشان میدهد. ما سناریوهای حملات مهندسی اجتماعی فعلی را با توجه به مدل طبقهبندی خودمان، مشخص کردهایم. به عنوان مثال میتوان مشاهده کرد که تعدادی از حملات مهندسی اجتماعی صرفاً به یک کانال حمله فیزیکی متکی هستند مثل سرک کشی، شیرجه در زبالهها و طعمه گذاری.

برای محافظت در برابر چنین حملاتی باید امنیت فیزیکی تقویت شود. بعلاوه، جدول 1 نشان میدهد که اکثر حملات مهندسی اجتماعی امروزی به ترکیبی از روشهای اجتماعی و فنی متکی هستند. از این جهت برای محافظت در برابر حملات فنی- اجتماعی باید آگاهی کاربران نسبت به حملات مهندسی اجتماعی تقویت شده و دستگاههایشان محافظت شوند.

جدول 1- دستهبندی حملات مهندسی اجتماعی طبق طبقهبندی پیشنهاد شده

| فیشینگ | سرک کشی | شیرجه در زبالهها | مهندسی اجتماعی معکوس | واترهولینگ | تهدیدات پیشرفته و مستمر | طعمه گذاری | ||

| کانال | ایمیل | √ | √ | √ | ||||

| پیامرسان فوری | √ | √ | ||||||

| تلفن، VoIP | √ | √ | ||||||

| شبکههای اجتماعی | √ | √ | ||||||

| ابر | √ | |||||||

| وبسایت | √ | √ | √ | |||||

| فیزیکی | √ | √ | √ | √ | √ | |||

| گرداننده | انسان | √ | √ | √ | √ | √ | ||

| نرمافزار | √ | √ | √ | √ | √ | |||

| نوع | فیزیکی | √ | √ | √ | ||||

| فنی | √ | √ | ||||||

| اجتماعی | √ | |||||||

| فنی-اجتماعی | √ | √ | √ | √ | √ | |||

رویکرد جدید مهندسی اجتماعی ، لباسی تازه فریبی تازه

در این مقاله به معرفی روش های نوین حملا مهندسی اجتماعی میپردازیم، بنابراین یک بررسی اجمالی از حملات مهندسی اجتماعی جدید خواهیم داشت. معمولاً برای این حملات از اطلاعات شخصی جمعآوری شده از طریق شبکههای اجتماعی یا سایر سرویسهای ابری استفاده میشود و امکان اجرای آنها به صورت خودکار وجود دارد.

شبکههای اجتماعی آنلاین

در مدلهای سنتی مهندسی اجتماعی، از اطلاعات جمعآوری شده از طریق شیرجه در زبالهها یا تماسهای تلفنی استفاده میشود، اما شبکههای اجتماعی آنلاین حاوی حجم انبوهی از اطلاعات شخصی هستند، که امکان سوء استفاده از آنها به عنوان منبع اولیه اجرای حملات مهندسی اجتماعی وجود دارد.

برخی از محققین که امکان اجرای حملات مهندسی اجتماعی خودکار از طریق شبکههای اجتماعی آنلاین را مطرح کردند، براین باور بودند که پردازش اطلاعات جمعآوری شده از طریق این شبکهها به راحتی امکان پذیر است. بررسیها نشان دادند که میتوان اطلاعات مربوط به کارمندان یک شرکت را به صورت خودکار جمعآوری کرده و به صورت بالقوه از آنها جهت اجرای مهندسی اجتماعی خودکار سوء استفاده کرد.

مهندسی اجتماعی معکوس یکی از تکنیکهای خاصی است که در آن مهاجم، قربانی را فریب میدهد. در بسیاری از گزارشات استدلال میکنند که شبکههای اجتماعی آنلاین امکان اجرای حملات مهندسی اجتماعی معکوس را فراهم کردهاند و سه مسیر ممکن برای حمله مطرح میکنند. محققان این مسیرهای حمله را روی سه شبکه اجتماعی آنلاین مختلف امتحان کردند که عبارتند از:

- مهندسی اجتماعی معکوس مبتنی بر توصیه (recommendation-based) در Facebook

- مهندسی اجتماعی معکوس مبتنی بر ویژگیهای آماری در Badoo

- مهندسی اجتماعی معکوس مبتنی بر ردیابی بازدیدکننده در Friendster

نتایج نشان داد که در عمل، امکان اجرای حملات مهندسی اجتماعی معکوس وجود دارد و با سوء استفاده از امکانات شبکههای اجتماعی آنلاین فعلی میتوان آنها را خودکار کرد. هر چند معمولاً هرزنامههای اجتماعی از طریق کانال ارتباطی اصلی یک شبکه اجتماعی آنلاین ارسال میشوند، اما مهاجمینی که اطلاعات را جمعآوری میکنند میتوانند از ایمیل هم برای ارسال هرزنامه استفاده کنند؛ زیرا کاربران، آدرس ایمیلشان را در پروفایل مینویسند.

اگر پیامهای هرزنامه به جای پلتفرمهای شبکههای اجتماعی آنلاین از طریق ایمیل ارسال شود، شرکت ارائه دهنده خدمات این شبکههای اجتماعی قادر به تشخیص پیامهای مخرب نیست. به طور کلی مقالات دو سال اخیر نشان میدهند که میتوان از شبکههای اجتماعی آنلاین برای جمعآوری خودکار اطلاعات کاربری جهت اعتبارسنجی مجموعههای بزرگ حاوی ایمیل آدرس کاربران و جمعآوری اطلاعات شخصی متناظر با این مجموعهها استفاده کرد.

فیشینگ اجتماعی و هرزنامه بافت آگاه

فیشینگ یکی از مخاطرات امنیتی است که بشدت در اینترنت گسترش یافته و در آن یک مهاجم سعی میکند قربانیان را فریب دهد تا اطلاعات حساسی مثل پسورد یا شماره کارت اعتباری را در وبسایتی که تحت کنترل یک مهاجم قرار دارد، وارد کنند. ثابت شده که فیشینگ اجتماعی که در آن از اطلاعات اجتماعی مربوط به قربانی استفاده میشود، در مقایسه با فیشینگ معمولی میتواند فوق العاده موثرتر باشد.

برخی از مقالات به این نتیجه رسیدند که وقتی در ایمیلهای فیشینگ هویت یکی از دوستان فرد مورد نظر جعل شود، نرخ موفقیت از 16 درصد به 72 درصد افزایش پیدا میکند. به این ترتیب گراف اجتماعی نه تنها برای گرداننده شبکه اجتماعی بلکه برای مهاجمین هم ارزشمند است؛ بخصوص اگر این گراف حاوی اطلاعات دیگری مثل یک ایمیل آدرس معتبر یا ارتباطات اخیر بین قربانی و دوستی که مهاجم نقش او را جعل کرده است، باشد.

با توجه به امکان استخراج خودکار اطلاعات از شبکههای اجتماعی، حجم انبوهی از دادههای ارزشمند در دسترس هرزنامهها قرار گرفته است. میتوان از فعالیتهای کاربران در شبکههای اجتماعی از جمله پیامهای خصوصی، نظرات یا پستها برای تعیین زبان مورد استفاده در پیامهای بین قربانی و دوستانش استفاده کرد چون مثلاً کاربری که معمولاً به زبان فرانسوی با دوستش ارتباط برقرار میکند، ممکن است در صورت دریافت یک پیام انگلیسی از وی به این پیام مشکوک شود.

در هرزنامه بافت آگاه از اطلاعات شخصی جمعآوری شده از شبکههای اجتماعی آنلاین استفاده میشود تا اعتبار ظاهری پیامهای هرزنامه افزایش پیدا کند. در یک آزمایش علمی سه حمله هرزنامه بافت آگاه را شناسایی کردهاند: حملات مبتنی بر رابطه، حملات مبتنی بر ویژگیِ به اشتراک گذاری نشده و حملات مبتنی بر ویژگی به اشتراک گذاری شده.

در حملات مبتنی بر رابطه، صرفاً از ارتباط بین اطلاعات سوء استفاده میشود و در نتیجه این نوع هرزنامه به نوعی معادل با فیشینگ اجتماعی است. در دو حمله دیگر از اطلاعات مازاد در شبکههای اجتماعی استفاده میشود. اطلاعاتی که ممکن است یا بین هدف هرزنامه و دوست او (که هویتش جعل شده) به اشتراک گذاشته شده باشد و یا نشده باشد. یک نمونه از حملات به اشتراک گذاری نشده، کارت تبریک تولدی است که به نظر میرسد از طرف دوست فرد مورد نظر ارسال شده است.

ویژگیهای به اشتراک گذاری شده مثل عکسی است که در آن هم فرد مورد نظر و هم دوست او تگ شدهاند و میتوان از آنها برای هرزنامه بافت آگاه استفاده کرد. گروهی از محققین مهندسی اجتماعی متوجه شدند که میتوان از عدم پشتیبانی از امنیت ارتباطات برای استخراج خودکار اطلاعات شخصی از شبکههای اجتماعی آنلاین سوء استفاده کرد. بهعلاوه، آنها نشان دادند که میتوان از این اطلاعات برای هدف گرفتن تعداد زیادی از کاربران از طریق هرزنامه بافت آگاه استفاده کرد.

پروفایلهای جعلی

در بیشتر شبکه های اجتماعی، تنها گزینه اصلی و مورد نیاز برای ایجاد یک حساب در شبکههای اجتماعی، آدرس پست الکترونیک معتبر است و همین شرایط باعث آسانتر شدن ایجاد پروفایلهای جعلی شده است.

مطالعهای که در سال 2007 با انتخاب تصادفی کاربران فیسبوک توسط Sophos انجام گرفت، نشان داد که تقریباً 41 درصد از کاربران شبکههای اجتماعی درخواست دوستی از سوی یک پروفایل جعلی را قبول کردند. در گزارشات محققان نشان دادند که میتوان از پروفایلهای جعلی برای نفوذ در شبکههای اجتماعی استفاده کرد. آنها یک پروفایل برای یک تحلیلگر (فرضی) تهدیدات سایبری امریکایی به نام Robin Sage ایجاد کردند و توانستند اطلاعات حساسی را از جوامع امنیت اطلاعات و نظامی جمعآوری کنند.

حمله بعد حمله کپی پروفایل متقابل بود که در آن مهاجمین یک پروفایل در یک شبکه اجتماعی ایجاد میکنند که کاربر مورد نظر هنوز در آن عضو نیست و سپس با دوستان وی تماس میگیرند. به عنوان مثال، اگر کاربری در فیسبوک حساب داشته باشد اما در لینکداین خیر، مهاجم میتواند اطلاعات پروفایل فیسبوک وی را برای ایجاد یک حساب در لینکداین کپی کند و سپس با دوستان فیسبوکی او که در لینکداین هستند، تماس برقرار کند.

مقاله آقای بیلگ و همکارانش نشان دادند که امکان اتوماتیک کردن کامل حملات وجود دارد و این کار در عمل شدنی است. اگر مهاجمی بتواند پروفایلهای جعلی را در مقیاس بزرگ ایجاد کند، اجرای حملات Sybil در شبکههای اجتماعی هم ممکن است. از این جهت، ارائه دهندگان شبکههای اجتماعی از مکانیزمهای محافظتی مختلفی استفاده میکنند تا تعداد تولید حسابهای جعلی را محدود کنند اما مقاله آقای بوشمن و همکارانش مشخص کردند که امکان نفوذ در مقیاس عظیم به این شبکهها وجود دارد. آنها میزان آسیبپذیری شبکههای اجتماعی آنلاین را در برابر نفوذ در مقیاس عظیم به کمک رباتهای اجتماعی –برنامههای کامپیوتری که قادر به کنترل کردن حسابهای شبکههای اجتماعی و تقلید کاربران واقعی هستند– ارزیابی کردند.

سرویسهای ابر

سرویسهای ابر کانال جدیدی ایجاد کردهاند که مهندسین اجتماعی میتوانند از طریق آن حملاتی را علیه کارگران اطلاعاتی اجرا کنند. کارگران اطلاعاتی دائماً در حال همکاری با افراد دیگری هستند که با هم در یک مکان فیزیکی مشترک کار نمیکنند. بنابراین به اشتراکگذاری اطلاعات از طریق سرویسهای ابری محبوبیت و کاربرد زیادی پیدا کرده است.

در این سناریو، مهاجم از این شرایط استفاده کرده و از ابر به عنوان یک کانال جهت اجرای حمله مهندسی اجتماعی استفاده میکند. مطالعات اخیر چندین مدل از حملاتی که در ابر امکان پذیر هستند را تشریح کردهاند. به عنوان مثال ممکن است مهاجم فایل مخربی را روی ابر یک کاربر دیگر قرار داده و سپس از مهندسی اجتماعی برای متقاعد کردن وی به اجرای آن فایل استفاده کند. میتوان از یک نرمافزار مخرب برای استخراج اطلاعات شخصی قربانی و بعد از این اطلاعات جهت اجرای حملات هدفمندتر استفاده کرد.

در یک مقاله جدید راهکارهایی برای کاهش خطر ارائه شده است، که مانع قرار دادن فایلهای مخرب روی دراپباکس (یکی از پر کاربردترین سرویسهای ابر حال حاضر) توسط مهاجم میشود. سطح اعتماد بین کاربرانِ یک فایل یا دایرکتوری به اشتراک گذاشته شده همیشه به اندازه مطلوب بالا نیست. مهندسین اجتماعی میتوانند با استفاده از یک هویت جعلی یا با نفوذ به حساب یک کاربر از قربانی دعوت کنند که اطلاعاتی را با مهاجم در ابر به اشتراک بگذارد.

یکی از بزرگترین نقاط ضعف سرویسهای ابری این است که کاربران –اشخاص و شرکتها– وقتی دادهها را از راه دور ذخیره کرده و به آن دسترسی پیدا میکنند، کنترل دادههایشان را از دست میدهند. در سرورهای سنتی که متعلق به خود شرکت است میتوان دسترسی را محدود کرده و سیاستهای خاصی برای دسترسی به اطلاعات تعریف کرد.

در سرویسهای ابر، مسئولیت انجام این کار به عهده یک شخص ثالث است. بنابراین اگر قرار باشد از یک سرویس ابر جهت به اشتراکگذاری اطلاعات حساس استفاده شود باید سطح خاصی از اعتماد بین کاربران همکار و همچنین بین کاربر و کمپانی میزبان ابر وجود داشته باشد. متداولترین حملات مشاهده شده در ابر، فیشینگ هدفمند و APTها هستند.

برنامههای موبایلی

افزایش میزان استفاده از برنامههای موبایلی (اپلیکشن) در مشاغل و محیطهای خصوصی آنها را تبدیل به یک کانال محبوب برای حملات مهندسی اجتماعی کرده است. در ارتباطات تجاری، پیام رسانهای موبایلی و اپلیکیشنهای ایمیل برای مهندسین اجتماعی جذابیت زیادی دارند. سیاستهای همراه اوردن وسایل الکتورنیکی شخصی یا BYOD که توسط بسیاری از شرکتها اجرایی شدهاند اغلب شامل استفاده از تبلت و گوشی موبایل میشوند. تعداد کاربرانی که از گوشی موبایلشان برای چک کردن ایمیلهای شرکت یا خواندن مستندات ذخیره شده در ابر استفاده میکنند، روزبهروز بیشتر میشود.

اما خیلی از کاربران از برنامههای موبایلی بشدت آسیبپذیری استفاده میکنند که امکان استفاده از آنها جهت اجرای حملات مهندسی اجتماعی وجود دارد. در یک مقاله سناریوی حملهای متفاوت را مطرح کردند، که میتواند برای چنین حملاتی به عنوان یک نقطه شروع عمل کنند. در این مقاله تشریح شده که چطور میتوان در برنامههای پیام رسان موبایلی محبوب مثل واتساپ، شناسه فرستنده را جعل کرد.

یک مهندس اجتماعی میتواند از این شرایط برای ارسال پیام به یک قربانی استفاده کند در حالیکه وانمود میکند یکی از دوستان وی است. آنها همچنین مشخص کردند که چطور میتوان به کمک این آسیبپذیریها حساب کاربران را ربود و سپس از آنها جهت انجام مهندسی اجتماعی استفاده کرد.

با توجه به اینکه خیلی از برنامههای موبایلی بشدت آسیبپذیر هستند و میتوانند اطلاعات حساس را نشت کنند میتوان به این نتیجه رسید که دستگاههای موبایلی مسیرهای حمله متعددی را برای مهندسی اجتماعی و سایر حملاتی که علیه حریم خصوصی کاربران انجام میشوند، فراهم میکنند. بعلاوه، برخی از برنامههای گوشیهای هوشمند، مجوز دسترسی به دادههای حساس روی دستگاه کاربر را درخواست میکنند.

اگر یک مهاجم چنین اپلیکیشنی بسازد میتواند این اطلاعات را به دست آورده و از آنها به عنوان یک نقطه شروع برای حمله مهندسی اجتماعی استفاده کند. محققان در پژوهشی دیگر توضیح دادند که چطور میتوان تبادل اطلاعات بین برنامههای گوشیهای هوشمند را شنود کرد و سپس از آنها جهت نقض خط مشیها و مجوزهای اپلیکیشن استفاده کرد. در برخی از موارد، مهاجم یک اپلیکیشن موبایلی محبوب را کپی کرده و از آن جهت اجرای حمله استفاده میکند. که در مقلات آتی به این امر اشاره خواهیم کرد.

مهندسی اجتماعی شاید برای شما هم اتفاق بیافتد!

مروری بر مهندسی اجتماعی

در این بخش توضیح میدهیم که چگونه در دنیای واقعی حملاتی علیه دانشورزان صورت گرفته است. در حملات مهندسی اجتماعی اخیر، از دو روش فیشینگ هدفمند و واترهولینگ بیشتر استفاده شده است. ما این دو مورد را با توجه به حملات واقعی اخیر به صورت کامل بررسی میکنیم.

فیشینگ هدفمند

بسیاری از شرکتها برای محافظت از شبکه، مکانیزمهای کنترلی پیچیدهای را برای نقاط پایانی پیادهسازی میکنند. با این وجود حملاتی مثل فیشینگ هدفمند علیه کارگران اطلاعاتی به دلیل دقت هدفگیری آنها، رو به افزایش است. در عمل، اولین مرحله سناریوی حمله، جستجوی اطلاعاتی است که در وبسایت شرکت و پروفایلهای شبکههای اجتماعی در دسترس عموم قرار دارد، تا از طریق آنها اطلاعات دقیقی درباره قربانی مورد نظر کسب شود. سپس مهاجم با استفاده از اطلاعات جمعآوری شده یک ایمیل میسازد تا اعتماد قربانی را جلب کند.

در مجموع چنین ایمیلهایی فقط به گروهی از افراد که با دقت انتخاب شدهاند، ارسال میشوند. در بیشتر مواقع این ایمیلها حاوی ضمیمههایی هستند که به نرمافزارهای مخرب آلوده شدهاند تا یک ریموت کنترل برای مهاجم ایجاد کنند. اکسپلویتهای روز صفر راه خوبی برای نصب یک در پشتی از طریق آسیبپذیریهای موجود هستند. سپس از این قابلیت کنترل از راه دور برای جمعآوری اطلاعات حساس و نفوذ به شبکههای داخلی کمپانی استفاده میشود. ما در این بخش سه حمله فیشینگ هدفمند در دنیای واقعی و اثرات آنها بر دانشورزان را مرور میکنیم.

1. RSA، 2011

شرکت RSA قربانی حملهای شد که از طریق یک تهدید پیشرفته و مستمر انجام شده بود. تعدادی از کارمندان ایمیلی تحت عنوان “برنامه استخدام سال 2011” دریافت کردند. هر چند اکثر آنها این ایمیل را در فولدر هرزنامه پیدا کرده بودند اما این ایمیل به اندازهای خوب طراحی شده بود که گیرنده شکی به آن نمیکرد. بنابراین تعدادی از کارمندان ایمیل را مستقیما از پوشه هرزنامه(جانک) باز کردند.

یک فایل صفحه گسترده به این ایمیل پیوست شده بود. این فایل صفحه گسترده حاوی یک اکسپلویت روز صفر بود که به کمک یکی از آسیبپذیریهای ادوبی فلش یک در پشتی نصب میکرد. مهاجم، از یک آسیبپذیری برای کنترل دستگاه از راه دور استفاده کرده بود که در ابتدا شناسایی نشد. پس از تکمیل فاز اولیه مهندسی اجتماعی، مهاجمین به سیستمهای بیشتری در شبکه محلی نفوذ کردند. سپس آنها با موفقیت تعدادی از اکانتهای استراتژیک و مهم را هک کرده و توانستند اطلاعات مهمی را درباره سیستم SecurID شرکت RSA سرقت کنند. در نهایت به دلیل موفقیت این حمله مهندسی اجتماعی، RSA مجبور به جایگزینی میلیونها توکن SecurID شد.

2. نیویورک تایمز، 2013

نیویورک تایمز هم هدف حملهای مشابه به مورد RSA قرار گرفت. هکرهای چینی یک حمله هدفمند 4 ماهه اجرا کرده، به سیستمهای کامپیوتری نیویورک تایمز نفوذ کردند و اطلاعات لاگین کارمندان را به دست آوردند. تحقیقات نشان میدهد که شواهدی درباره انگیزههای سیاسی در این حمله وجود دارد. مهاجمین حسابهای ایمیل را هک کرده، سعی کردند منبع ترافیک را برای نیویورک تایمز مخفی کنند و ترافیک ایجاد شده توسط حملات را از طریق کامپیوترهای دانشگاهی مستقر در آمریکا مسیریابی کنند.

باز هم مسیر اولیه حمله یک حمله فیشینگ هدفمند بوده که اعلامیههای جعلی فدکس (شرکت پست امریکایی) را ارسال میکرد. نیویورک تایمز، کارشناسان امنیت کامپیوتر را استخدام کرد تا این حمله را تحلیل کرده و از ایجاد تهدیدی مستمر پیشگیری کنند. آنها متوجه شدند که برخی روشهای مورد استفاده برای نفوذ به زیرساخت کمپانی با ارتش چین در ارتباط است.

بعلاوه، بدافزار نصب شده برای دسترسی به کامپیوترهای شبکه کمپانی از الگوهایی مشابه به حملات قبلی چین تبعیت میکرد. قبلاً از کامپیوترهای همان دانشگاه در آمریکا توسط هکرهای ارتش چین استفاده شده است. با این حمله، هکرها پسورد تمام کارمندان نیویورک تایمز را به سرقت بردند و توانستند به دستگاههای شخصی 53 نفر دسترسی پیدا کنند. اما طبق اعلام نیویورک تایمز، هیچ اطلاعات کامپیوتری به سرقت نرفته بود. خصوصیات این حمله به وضوح حکایت از یک انگیزه سیاسی داشت.

3. شبکه جاسوسی سایبری اکتبر قرمز

شرکت کاسپرسکی اخیرا یک گزارش تحقیقاتی جدید درباره حملات فیشینگ هدفمند صورت گرفته علیه سازمانهای دیپلماتیک، دولتی و تحقیقی منتشر کرد. بیشتر سازمانهایی که هدف این حملات قرار گرفتند در کشورهای عضو اتحاد جماهیر شوری سابق در شرق اروپا و آسیای مرکزی قرار داشتند. این حمله، در سال 2007 آغاز شد و تا ابتدای سال 2013 ادامه داشت و منجر به سرقت دادههای حساس از موسسات تحقیقاتی و گروههای هستهای و بخش انرژی و سازمانهای هوا-فضایی شد.

در این حمله هم مثل حملات RSA و نیویورک تایمز یک ایمیل فیشینگ هدفمند به گروهی از افراد منتخب ارسال شد. به عنوان مثال، مهاجمین اتومبیلهای دیپلماتیک ارزان قیمتی را در پیامهای فیشینگ هدفمند تبلیغ میکردند؛ این پیامها حاوی یک بدافزار سفارشی بودند. طبق اعلام کاسپرسکی، معماری بدافزار م%