مهندسی اجتماعی: روشهایی که برای شستشوی مغزی و فریب افراد استفاده میشود!

بررسی مثالهای هک از طریق مهندسی اجتماعی، چگونگی عملکرد مهندسی اجتماعی و نحوه ایمن ماندن در برابر آن

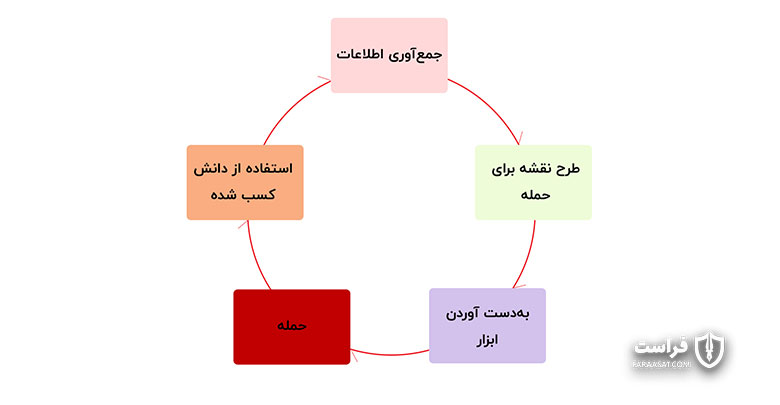

در حالت کلی اصطلاح مهندسی اجتماعی برای نوعی از حملات به کار میرود که سعی میکنند با تأثیر بر روان و احساسات انسانها و ایجاد تغییرات روانشناختی در افراد آنها را ملزم به افشای اطلاعات و دادههای حیاتیشان کند. عموماً در حملات مهندسی اجتماعی یک مهاجم با ظاهری آراسته و روابط عمومی بالا و در قالب یک کارمند یا محقق وارد سازمان مورد نظر شده و تلاش میکند تا با یکی از افراد سازمان ارتباطی صمیمی برقرار کند. وی با هدف نفوذ به شبکه سازمان، با طراحی سؤالات هوشمندانه و ارتباط منطقی سعی میکند تا اطلاعات مورد نظر خود را به دست آورد. در صورت عدم دسترسی به تمام اطلاعات لازم با فرد یا افرادی دیگر ارتباط برقرار میکند و از آنها نیز اطلاعاتی را به دست میآورد. هکر درنهایت سعی میکند تا به یک ترکیب منطقی از تمام اطلاعاتی که به دست آورده برسد.

در ادامه این مطلب از فراست حملات مهندسی اجتماعی را از دیدگاه روانشناسی اجتماعی بررسی نموده و درباره نقش و تأثیرات آن در حوزه امنیت اطلاعات توضیح خواهیم داد. سپس به نحوه عملکرد حملات مهندسی و نحوه ایمن ماندن در برابر آنها خواهیم پرداخت

مهندسی اجتماعی چیست؟

تعاریف پایه

اصطلاح مهندسی اجتماعی برای اولین بار در حوزه علوم اجتماعی و با هدف ترویج این ایده که برای مقابله با مشکلات انسانی، وجود افراد حرفهای ضروری است، ظاهر شد. مهندسی اجتماعی به نوعی مداخله مستقیم دانشمندان در علوم انسانی بود که در جهت ایجاد تغییرات ویژه در جامعه تلاش میکنند. درواقع نگرش مهندسی اجتماعی این است که همانطور که مشکلات فنی را نمیتوان بدون آموزش مهارتهای لازم برطرف نمود، پس مشکلات اجتماعی نیز بدون داشتن مهارتهای تخصصی و کافی قابل حل نیستند.

اما به تدریج و در طی گذر زمان، اصطلاح مهندسی اجتماعی تکامل یافته و متعاقباً موضوعات دیگری نیز مطرح شدند. در ادامه توضیح کوتاهی درباره ایده کلی مهندسی اجتماعی خواهیم داد.

- مهندسی اجتماعی در جامعه و مهندسی فرهنگی

از آنجایی که هدف اصلی از بهکارگیری مهندسی اجتماعی در حوزه علوم اجتماعی در جهت بهبود و پیشرفت جامعه بود، بنابراین ایده استفاده از آن در اوایل قرن 19 میلادی یک ایده معقول، محبوب، منطقی و همچنین بیانگر مداخله مثبت متخصان و افراد حرفهای در جامعه بوده است.

دانشمندان علوم اجتماعی در آن زمان معتقد بودند که جامعه با سرعت بسیار کمی در حال تحول به سمت تمدن و پیشرفت است. دانشمندان باور داشتند که مداخله آنها و سایر افراد متخصص در این تحول، سرعت آن را افزایش خواهد داد. بنابراین پدیده مهندسی اجتماعی که به آن مهندسی فرهنگی نیز گفته میشود به معنای تأثیر و نفوذ دانشمندان علوم اجتماعی بر جوامع انسانی و با هدف ایجاد تغییرات مثبت در اجتماع بود.

- مهندسی اجتماعی در روانشناسی اجتماعی (و علوم سیاسی)

به مرور زمان دانشمندان متوجه شدند که این نوع تکامل و تحول در جامعه، فرایندی بسیار ساده و کاملاً طبیعی است. بنابراین مهندسی اجتماعی مفهوم جدیدتری را به خود اختصاص داده و معنای آن از مداخلههای مثبت افراد متخصص در جامعه به شستوشوی مغزی اجتماعی تغییر پیدا نموده و در حوزه فناوری اطلاعات نیز مورد استفاده قرار گرفت.

در این برهه زمانی، مهندسی اجتماعی دیگر به معنای مداخلههای مثبت در جامعه نبود و معنای آن کمکم به شستشوی مغزی اجتماعی تبدیل شد که به مفهوم مورد استفاده در حوزه فناوری اطلاعات امروزی نزدیکتر است. هنوز هم از این مفهوم در حوزه علوم سیاسی و روانشناسی اجتماعی که بیانگر مداخلههای بزرگ با هدف تغییر جامعه و نگرشهای فرهنگی است.

استفاده میشود.

در علوم اجتماعی، مهندسی اجتماعی هنوزهمان مفهوم مشابه قبلی را دارد اما در حوزه فناوری اطلاعات، جوامع و اجتماعات بزرگ هدف اصلی مهندسی اجتماعی نیستند. درواقع ایده اصلی مهندسی اجتماعی فریب و شستشوی مغزی گروههای کوچک یا حتی افرادی خاص است.

- مهندسی اجتماعی در حوزه امنیت

در حوزه امنیت اطلاعات مهندسی اجتماعی به عمل استفاده از طبیعت اجتماعی و جامعهپذیر انسانها برای فریب یا شستوشوی مغزی آنها گفته میشود.

Kevin Mitnick که در حال حاضر یک مشاور امنیتی رایانهای و نویسنده است یکی از اشخاصی است که منجر به محبوبیت این اصطلاح در حوزه فناوری اطلاعات شد. وی در ابتدا یک هکر رایانهای بسیار مشهور بود و در دهه 90 میلادی فعالیت داشت. او که به جرم استفاده غیرقانونی از اطلاعات شخصی و حقوقی افراد تحت تعقیب بود، پس از دستگیریاش به عنوان سرکشترین هکر رایانهای آمریکا شناخته شد.

Kevin پس از آغاز فعالیت خود به عنوان محقق امنیتی کتاب مشهور “هنر فریفتن” را نوشت. او در این کتاب اظهار کرد که رمزهای عبور کاربران را فقط از طریق تکنیکهای مهندسی اجتماعی به دست آورده و از هیچکدام از نرمافزارهای هک استفاده نکرده است.

در حقیقت تمام کلاهبرداریهایی که به تمایل غریزی انسانها به مفید و مهربان بودن یا تسلیم شدن در برابر زور و تهدید متکی هستند و از احساسات انسانها برای رسیدن به اهداف سودجویانه خودشان استفاده میکنند در مجموعه حملات مهندسی اجتماعی قرار میگیرند. به عبارت دیگر هر حمله فناوری اطلاعاتی که به تنهایی یا در کنار سایر آسیبپذیریها مستلزم سوءاستفاده از نقاط ضعف انسانی است جزء حملات مهندسی اجتماعی طبقهبندی میشود.

بنابراین مفهوم مهندسی اجتماعی در حوزه امنیت فناوری اطلاعات نوعی از حمله تلقی میشود که مستلزم تعامل انسانی و شستشوی مغزی افراد است. در نهایت مهاجم موفق به دسترسی به شبکهها، اطلاعات محرمانه و غیره میشود. به بیان دیگر مهندسی اجتماعی هنر به دست آوردن دسترسی به ساختمانها، سیستمها یا دادهها با استفاده از علم روانشناسی به جای بهکارگیری تکنیکهای هک و نفوذ است.

در ادامه به نحوه عملکرد حملات مهندسی اجتماعی در حوزه فناوری اطلاعات پرداخته و انواع آنها را معرفی میکنیم و مروری کوتاه بر هر یک از آنها خواهیم داشت.

نحوه عملکرد حملات مهندسی اجتماعی در حوزه فناوری اطلاعات

در تمام حملاتی که در حوزه فناوری اطلاعات صورت میگیرند و جزء حملات مهندسی اجتماعی شناخته میشوند، از شستوشوی مغزی کاربران به منظور متقاعد نمودن آنها برای ارتکاب اشتباههای امنیتی استفاده میشود.

فرایند شستوشوی مغزی و روانی افراد برای اجرای حملات مهندسی به روشهای مختلفی انجام میشود که تعدادی از آنها به شرح زیر هستند:

- متن یا سناریوی آماده: در این نوع حمله، مهاجم وانمود میکند که بدون هیچ هدف خرابکارانهای و پس از برقراری تماس، یک گفتوگو را شکل داده و رابطهای دوستانه را ایجاد میکند. سپس در مراحل پایانی حمله، اطلاعات حساس و مورد نظر را درخواست میکند.

- طعمه گذاشتن: مهاجمان برای رسیدن به خواستههایشان قربانی را فریب میدهند تا کار غیرامنی را که به نفع آنها است انجام دهد. مثلاً مهاجمان یک فلش آلوده با برچسبهای فریبنده از جمله “لیست پاداشهای مخفیانه شرکت” را سر راه قربانی قرار میدهند.

- حرکت کردن پشت سر افراد مجاز برای ورود به ساختمان: در این نوع حمله، مهاجم با حرکت پشت سر یک فرد مجاز و وانمود به این که او نیز مجاز برای ورود به داخل ساختمان است، سعی میکند وارد محوطهای با دسترسی محدود شود. هر چند این تعقیب کردن در دنیای فیزیکی انجام میشود اما هدف نهایی مهاجم با حوزه فناوری اطلاعات مرتبط است (به عنوان مثال مهاجم میتواند وارد اتاق سرور شود).

- ایفای نقش دیگران: در این روش، مهاجم وانمود میکند که شخص دیگری است؛ شخصی که قدرت و اختیار لازم برای مطرح کردن یک خواسته یا تقاضا را داشته باشد (از جمله حملات متداول در این گروه این است که فردی خود را به جای پشتیبان فنی یا مدیرعامل جا بزند).

- جبران یک لطف: در این روش، مهاجم در ازای عرضه چیزی مثل پرداخت یک پاداش نقدی به شما و با مخفی نمودن جنبه مخرب و بدخواهانه هدف خود، وانمود میکند که یک محقق فناوری اطلاعات است و از شما میخواهد که رمز عبورتان را در اختیار وی قرار دهید

- القای ترس: در این نوع حمله مهاجم وانمود میکند که یک فرد واسط است و در رابطه با یک خطر به شما هشدار میدهد (مثلاً این که فردی حساب شما را هک کرده است) و از شما میخواهد که برای برطرف نمودن مشکل، رمز عبورتان را در اختیار وی قرار دهید.

انواع حملات مهندسی اجتماعی

بعضی از انواع متداول حملات مهندسی اجتماعی عبارتند از:

- کلاهبرداری مدیرعامل: مهاجمان وانمود میکنند که رئیس شما یا شخصی صاحب قدرت هستند و از شما میخواهند که کاری را انجام داده یا امکان دسترسی به اطلاعاتی حساس را برای آنها فراهم کنید.

- فیشینگ: در سالهای اخیر هکرها تلاشهای زیادی برای سرقت اطلاعات بانکی افراد و خالی کردن حسابهای آنها کردهاند. یکی از روشهای حمله برای سرقت اطلاعات بانکی کاربران فیشینگ یا تلهگذاری است. در این روش شما پیامی را از طریق ایمیل یا سایر روشهای ارتباطی دیگر دریافت میکنید که وانمود شده از طرف یک شخص یا برنامه کاربردی مورداعتماد شما مثل گوگل، فیسبوک و غیره ارسال شده است. در این پیام از شما درخواست میشود تا روی لینکی که در آن قرار دارد کلیک نموده و اطلاعات ورودتان را وارد کنید. از آنجایی که حملات فیشینگ بسیار گسترده و همچنان رو به افزایش هستند، در بخش زیر انواع آنها را معرفی نموده و هرکدام را به صورت مختصر توضیح خواهیم داد.

انواع حملات فیشینگ

- ویشینگ: این حمله معمولاً از طریق تلفن انجام میشود. در این عمل کلاهبردارانه، هکر با یک خط تلفن که شماره آن شبیه شماره بانکها و سازمانهای دولتی است با قربانی تماس گرفته و از او اطلاعات هویتی و اطلاعات حساب وی را درخواست میکند. سپس اقدام به سرقت حساب قربانی مینماید. در این حمله از تماس صوتی مبتنی بر پروتکل اینترنت (IP) استفاده میشود.

- فیشینگ هدفمند: حمله فیشینگ هدفمندکه با نام والینگ هم شناخته میشود، شامل حملاتی است که به شدت هدفمند هستند. این حمله یک نوع حمله جعل ایمیل است که به صورت خاص کارمندان و افراد هدف قرار میدهد. یکی دیگر از مدلهای حملات فیشینگ هدفمند، رز فیشینگ است که البته به اندازه فیشینگ هدفمند متداول نیست اما مدتهاست که وجود دارد. درواقع رز فیشینگ یک مدل اختصاصیتر از فیشینگ است که در آن یک دوره تحقیق درباره یک قربانی خاص انجام میشود تا از روشی سفارشی برای وی استفاده کند.

- اسمیشینگ: به عمل استفاده از پیام متنی تلفنی (SMS) برای فریب قربانیان جهت انجام اقدامات فوری مثل دانلود بدافزار موبایلی، بازدید از یک وبسایت مخرب یا تماس با یک شماره تلفن جعلی اسمیشینگ گفته میشود. اغلب مواقع پیامهای اسمیشینگ به گونهای ساخته میشوند که شخص مورد نظر یک اقدام فوری را انجام دهد و از آنها میخواهند که اطلاعات شخصی یا اطلاعات مربوط به حساب کاربریشان را تحویل دهند.

- پیام یا برنامههای کاربردی جعلی با پیوستهای آلوده: در این روش مهاجم بهگونهای عمل میکند که قربانی تصور میکند پیام و پیوست آن را درخواست کرده است اما وقتی پیوست را باز کند، بدافزار وارد سیستم قربانی میشود.

توضیحات تکمیلی درباره مفهوم فیشینگ و نحوه مقابله با حملات آن را میتوانید در فیشینگ و نحوه مقابله با آن مطالعه کنید.

مثالهای مشهور حملات مهندسی اجتماعی

ممکن است فقط یک لحظه غفلت منجر به نفوذ به داخل سیستمهای شما شود.تا اینجا با مفهوم مهندسی اجتماعی و نحوه عملکرد آن آشنا شدید. در ادامه چند نمونه از حملات مشهور که با استفاده از تکنیکهای مهندسی اجتماعی انجام میشوند را مورد بررسی قرار خواهیم داد. شما با مطالعه این مثالها متوجه خواهید شد که امکان رخ دادن این اتفاق برای هر فردی صرفنظر از سن، مقام و موقعیت شغلی وی وجود دارد. درواقع یک لحظه غفلت شما ممکن است منجر به نفوذ هکرها به سیستم شبکهتان شود.

AIDS یا باج افزار اصلی

شیوه انتشار این باجافزار به این صورت بود که ابتدا یک محقق زیستشناسی تکاملی در یک کنفرانس علمی ادعا کرد که قصد دارد به منظور مقابله با ایدز، سطح آگاهی افراد را افزایش داده و هزینههای مربوط به بیمارانی که توانایی مالی لازم برخوردار نیستند را جمعآوری کند.

این باجافزار با ارسال ایمیل برای قربانیان ارسال شده و قربانیان تصور میکردند که ایمیل ارسالی حاوی اطلاعاتی درباره چگونگی مقابله با ایدز است. از آنجایی که این آلودگی از احساسات و تمایل افرادبرای کمک به دیگران سوءاستفاده میکند، پس یک حمله مهندسی اجتماعی محسوب میشود.

درواقع این تروجان نقش اصلی را بین باجافزارها ایفا میکند و سایر کدهای باجافزاری نیز پس از آن منتشر شدند.

حمله هکر معروف به DEC

در دهه 90 شرکت تجهیزات دیجیتال (Digital Equipment Corporation) توسط Kevin Mitnick هدف حمله قرار گرفت. هکرهای زیادی وجود داشتند که قصد نفوذ به شبکه سیستمهای شرکت DEC را داشتند اما چون اطلاعات ورود را در اختیار نداشتند قادر به ورود به سیستم نبودند.

Kevin MitniKevi پس از برقراری تماس با مدیر سیستم شرکت DEC ادعا کرد که یکی از کارمندان تیم توسعهدهنده است. او در تماسش به مدیر سیستم شرکت گفت که موقتاً از حسابش خارج شده و امکان دسترسی به آن را ندارد. در نهایت مدیر سیستم یک نام کاربری و رمز عبور جدید با سطح دسترسی بالا را به او داد.

مشکلات داخلی HP با کارمندان

در سال 2005 و 2006، شرکت آمریکایی Hewlett-Packard به دلیل نشت اطلاعات در رسانهها دچار مشکلاتی شد. این شرکت در راستای تلاش برای شناسایی کارمندانی که موجب نشت اطلاعاتی شده بودند، تعدادی بازرس خصوصی را استخدام کرد. در نهایت آنها موفق شدند که تماسهای ضبط شده افراد مورد نظر توسط شرکت مخابراتی AT&T را با این ادعا که خودشان همان افراد هستند را دریافت کنند.

براساس قوانین فدرال، این اقدام بازرسان کاملاً غیرقانونی بود. اما قطعاً افقهای جدیدی را در زمینه روشهای مهندسی اجتماعی باز کرد.

هک یاهو در سال 2015

در این حمله هکرها کارمندان سطح بالای شرکت یاهو را از طریق پیامهای ویژه و خاص مورد هدف قرار داده و به این ترتیب توانستند به سرورهای یاهو دسترسی پیدا کنند. هکرها در این حمله که از نوع حملات فیشینگ هدفمند محسوب میشود، به اطلاعات شخصی بیش از 500 میلیون کارمند دسترسی پیدا کردند. بعد از این حمله، مهاجمان از رمزنگاری و کوکیهای جعلی برای نفوذ به حساب کاربری کاربران معمولی یاهو استفاده کردند.

هک وزارت دادگستری ایالات متحده

حتی وزارت دادگستری آمریکا هم از حملات مهندسی اجتماعی در امان نبوده است. درواقع تا زمانی که افراد در چنین محیطهایی مشغول به کار هستند، امکان طعمه شدن آنها در برابر تاکتیکهای مهندسی اجتماعی وجود دارد. زمانی که هکر از نفوذ به سیستم دادگستری ناامید شد و به این نتیجه رسید که بدون داشتن کد دسترسی قادر به دسترسی به اطلاعات شبکه نیست، تنها با یک تماس ساده و ادعای اینکه کارمند آن سازمان است اطلاعات موردنظر خود را به دست اورد.

هکر پس از ورود به سیستم و با انجام ادامه عملیات، ارتباطات داخلی را شنود کرد و در نهایت نیز برای اثبات هک برخی از اطلاعات مهم را افشا نموده و به وزارت دادگستری هشدار داد که امنیت را جدیتر بگیرند.

رسوایی مشهور فیسبوک و شرکت کمبریج آنالیتیکا

شرکت کمبریج آنالیتیکا نیز به جرم همکاری با شرکت فیسبوک و ساخت پروفایلهای اجتماعی جعلی براساس اطلاعاتی که از افراد به دستآورده بود مورد اتهام قرار گرفت. آنها در این عملیات موفق به ایجاد تغییرات تأثیرگذاری بر انتخابات ریاست جمهوری آمریکا و رفراندوم بریتانیا درباره برگزیت شده بودند.

شاید این افشاگری را بتوان بیانگر مفهوم اصلی مهندسی اجتماعی یعنی ایجاد تغییر در جامعه تلقی کرد.

حمله BEC به شرکت Ubiquiti Networks

در سال 2015 هکرها با اجرای یک حمله ساده هک ایمیل کسبوکاری (به اختصار BEC)، در شرکت Ubiquiti networks، میلیونها دلار را به سرقت بردند. در این حمله مهاجمان ابتدا با کارمندان بخش مالی تماس گرفته و سپس خواستار اجرای یک تراکنش شدند.

نفوذ احراز هویت دومرحلهای RSA

با وجود اینکه کلیدهای رمزگذاری احراز هویت دومرحلهای SecurID شرکت RSA به غیرقابل هک بودن و برخورداری از امنیت بالا مشهور هستند اما در سال 2011 تعدادی از کارمندان داخلی RSA طعمه حمله فیشینگ شدند که در نتیجه آن برخی از دادههای حساس سازمانی افشا و RSA نیز ملزم به پرداخت خسارت بسیار سنگین شد.

در این حمله کارمندان RSA یک ایمیل جعلی که در آن وانمود شده بود از طرف بخش استخدامی شرکتی دیگر ارسال شده است، دریافت کردند. اما در حقیقت یک فایل گسترده آلوده اکسل به این پیام پیوست شده بود که در صورت باز شدن آن، یک آسیبپذیری روز صفر در نرم افزار فلش امکان نصب یک تروجان در پشتی بر روی رایانه آلوده را برای هکرها فراهم میکرد.

هرچند امکان ارزیابی این نفوذ به صورت دقیق امکانپذیر نیست، اما محققان RSA باور دارند که ممکن است این هک بر امنیت فناوری کلیدهای رمزگذاری احراز هویت دومرحلهای آنها تأثیر گذاشته و بنابراین شاید این طراحی باید دوباره و از صفر انجام شود. این حمله نشان داد که یک هک میتواند حتی نیاز به بازسازی کامل فناوری که غیرقابل نفوذ تصور میشد نیز ایجاد شود.

نفوذ Target در سال 2013

در سال 2013 سیستم پایانه فروش Target توسط هکرها مورد حمله قرار گرفته و آنها با اجرای یک حمله مهندسی اجتماعی هوشمندانه موفق به افشا و سرقت اطلاعات کارت بانکی بیش از 40 میلیون مشتری شدند. برای راحتی کار مهاجمان ابتدا از طریق اجرای فیشینگ، امنیت Fazio Mechanical Services را دچار اختلال کردند.

در واقع مهاجمان با توجه به اینکه پیش از این امکان دسترسی به سیستمهای Target برای یک تأمینکننده شخص سوم فراهم شده بود، با هدف قرار دادن آن توانستند به سیستمهای Target دسترسی یابند.

برادران Badir

در دهه 90 میلادی، برادران Badir از جمله هکرهای خارقالعاده خاورمیانه بودند. این سه برادر نابینا استعداد قابل توجهی در زمینه هک داشتند و علاوه بر روشهای فنی از روشهای مهندسی اجتماعی هم استفاده میکردند.

آنها توانایی تقلید صدای همه افراد حتی بازرسی که به دنبال آنها بود را داشتند. همچنین وقتی شخصی رمزعبور خود را تایپ میکرد آنها میتوانستند تشخیص دهند که وی چه روی چه دکمههایی کلیک کرده است.

برادران Badir با منشیهای مدیران رده بالای شرکتها چت نموده و با خوشرویی از آنها اطلاعاتی را درخواست میکردند. آنها در نهایت توانستند به اطلاعات شخصی این مدیران، دست یافته و با موفقیت رمز عبور آنها را حدس بزنند.

درنهایت آنها توانستند با استفاده از این مهارتها در سراسر خاورمیانه یکسری حملات مهندسی اجتماعی موفق را اجرا کنند.

نحوه محافظت در برابر حملات مهندسی اجتماعی

متأسفانه با توجه به اینکه حملات مهندسی اجتماعی متکی بر اعتماد مردم هستند، محافظت در برابر آنها فقط با استفاده از ابزارهای فنی ممکن نیست. مهندسی اجتماعی نیز به معنی فریب و بازی با افکار مردم برای کمک به هکرها جهت دور زدن سازوکارهای محافظتی موجود است.

نکته منفی که در این زمینه وجود دارد این است که حتی اگر ابزارهای امنیت سایبری مورد استفاده شما قوی باشند، در صورت اعتماد به افراد مجرم، همچنان امکان هک این ابزارها از طریق روش@های مهندسی اجتماعی وجود دارد. اما توجه کنید که تا زمانیکه شما و تمام کارمندان سازمانتان درباره حملات مهندسی اجتماعی و روشهای جدید آن اطلاعات کافی داشته باشید، در مقابل این حملات ایمن خواهید بود.

مدیران سازمانها مطالعه کنند:

- حقوق دسترسی سطح راهبر سیستم را برای کاربران معمولی، کاهش داده و کنترل کنید.

- همواره برنامههای آگاهیبخشی و آموزش امنیت سایبری را اجرا کنید.

- آزمون نفوذپذیری و برگزاری آزمون از کارمندان را انجام دهید.

- علاوه بر پیشگیری، آماده مدیریت حادثه هم باشید.

لطفا منابع این مقاله رو معرفی میکنید؟