امروزه رسانه اینترنت با توجه به خدمات متنوعی که به افراد ارایه میدهد و همچنین ارتباط آنها با دنیای پیرامون را سادهتر مینماید، به بخشی جداییناپذیر از زندگی افراد تبدیل شده است. اما این فناوری هم مانند سایر تکنولوژیها علاوه بر مزایا و ویژگیهای مثبتی که دارد، از معایبی برخوردار است که نمیتوان از آنها چشمپوشی کرد. یکی از مخاطراتی که افراد در استفاده از خدمات اینترنت با آن مواجه هستند، حملات فیشینگ میباشند. کلمه phishing برگرفته از عبارت Password Harvesting Fishing است که به ربودن کلمه عبور کاربر توسط هکرها اشاره دارد و به عمد و همچنین به منظور نشان دادن تأکید بیشتر در آن به جای حرف F از Ph استفاده شده است که نشاندهنده فریب نیز است.

فیشینگ که یکی از رایجترین تهدیدات سایبری است به نوعی از حملات مهندسی اجتماعی گفته میشود که مهاجم در آنها تلاش میکند از طریق جعل آدرس یک وبسایت، آدرس ایمیل و غیره اطلاعاتی مانند نام کاربری، کلمات عبور، اطلاعات حساب بانکی را به دست آورد. هدف اصلی هکر از انجام این حملات به دست آوردن اطلاعات شخصی افراد است.

در حملات فیشینگ قربانی اطلاعات حساس و محرمانه خود را به صورت مستقیم در وبسایتهای جعلی که ظاهر آنها شبیه به وبسایتهای رسمی است قرار میدهد و به این ترتیب هکر به این اطلاعات دسترسی مییابد.

معمولاً شبکههای اجتماعی، سایتهای حراجی و درگاههای پرداخت آنلاین از مرسومترین اهداف فشینگ هستند که مورد حمله هکرها قرار میگیرند. همچنین آنها ممکن است از طریق ارسال یک ایمیل که حاوی لینک آلوده است کاربران را فریب دهند.

پیشگیری از فیشینگ از جمله اقدامات مهمی است که باید در تمام شرکتها و حتی منازل اقدامات پیشگیرانه مربوط به آن انجام شود.

ایمیل با دارا بودن 3.7 میلیارد کاربری که روزانه 269 میلیارد پیام ارسال میکنند، تبدیل به یکی از محبوبترین کانالهای ارتباطی در سرتاسر جهان شده است و متأسفانه همین عامل آن را تبدیل به واسط مورد علاقه مجرمان سایبری برای انجام حملات فیشینگ بر روی شرکتها کرده است.

در حال حاضر پیچیدگی انواع حملات فیشینگ رو به افزایش است. کلاهبرداران از تاکتیکهای بسیار پیشرفتهای نظیر نسخه کپی قالبهای ایمیل و صفحات جعلیای که به لحاظ ظاهری کاملا مشابه نمونه اصلیشان هستند، برای فریب کاربران استفاده میکنند- اخیرا تکنیکهای کلاهبرداری ایمیل برای کاربران Netflix اتفاق افتاده است. مدیران امنیت فناوری اطلاعات که وظیفهدارند با شناسایی پیشگیرانه و جلوگیری از ایمیلهای فیشینگ توازنی مؤثر در سیستم ایمیل سازمان ایجاد کنند، در مواجهه با این محیطهای خطرناک مسئولیت سنگینی را به دوش میکشند.

با توجه به احتمال خساراتی نظیر سرقت اطلاعات هویتی، خسارتهای قابلتوجه مالی و آسیبهای وارد شده به اعتبار شرکتها، این نوشتار نگاهی به راهکارهای موجود برای مقابله با این دست حملات، حفاظت از کارکنان، دادههای سازمانی و سیستمهای IT میاندازد.

یک برنامه آگاهسازی ضد فیشینگ راهاندازی کنید

براساس تحقیقات صورت گرفته حدود 90 درصد از مخاطرات و تهدیدهای امنیتی ناشی از خطاهای انسانی است. در اغلب حملات فیشینگ نیز فاکتور خطای انسانی وجود دارد. به این صورت که یک یا چند فرد ناآگاه، بهصورت دستی دادههای حساسی را در فرمها وارد کرده یا بدون آنکه احتمال بدهند فلان لینک مخرب است ضمیمه آن را دانلود میکنند. خبر خوب این است که اقدامات خطرناکی از این قبیل، با هوشیار کردن کارکنان نسبت به تهدیدات موجود در ایمیلها، قابلپیشگیری است.

به تازگی محققان دریافتند که نوعی از حملات فیشینگ وجود دارد که حتی باهوشترین کاربران را نیز فریب میدهند. به این صورت که مجرمان سایبری وبلاگها و سایتهای مخرب خود را با ظاهری کاملاً یکسان با سایت معتبر اصلی طراحی نموده و لینک آنها را برای کاربران ارسال میکنند. به عنوان مثال هکرها لینکهایی را برای قربانیان ارسال میکنند که حاوی معرفی یک محصول با قیمت مناسب و فریبنده است و از کاربران میخواهند که برای خرید محصول مورد نظر به صفحه بانک خود وارد شوند. زمانی که کاربر بر روی گزینه پرداخت از طریق درگاه بانکی کلیک میکند، به صفحه بانک هدایت میشود و اطلاعات بانکی خود را در یک صفحه تقلبی وارد میکند. به این ترتیب آنها به راحتی اطلاعات خود را در اختیار مهاجمان سایبری قرار میدهند.

بنابراین مدیران سازمانها به منظور پیشگیری از وفوع حملات فیشینگ باید تا جایی که میتوانند کارمندان خود را درباره این حملات و نحوه جلوگیری از آنها آگاه کنند. به عنوان مثال آنها میتوانند یک خبرنامه درونسازمانی در حوزه پروندههای شناختهشده حملات فیشینگ از طریق ایمیل ایجاد نموده و نحوه عملکرد کلاهبرداران را به تفصیل تشریح کنند. علاوه بر این آنها باید واحدهای آموزشیای را طراحی کنند که شامل توصیف قوانین امنیتی و گامهایی است که کارمندان باید پس از ورود ایمیلهای فیشینگ به صندوق ایمیلشان آنها را به کار گرفته و اجرا نمایند.

پیگیر دامنههای فیشینگ مخرب باشید

روش دیگر کاهش تأثیرات فیشینگ از طریق ایمیل برای سازمانها، ثبت و مسدود کردن نام دامنهها و آدرسهای IP ای است که درگذشته تهدیداتی ایجاد کردهاند. این اقدام یک عمل جمعی و مبتنی بر همکاری است. در حقیقت هر شخصی که متوجه ارتباط مشکوکی شود باید فوراً آن را به سرپرست امنیت IT مشخصشده ارجاع دهد تا او بتواند مخاطرات را در مقیاس فردی و همچین برای کل شرکت ارزیابی کند.

همچنین مدیران سازمانها میتوانند پایگاه دادههای عمومی و خصوصی مربوط به دامنهها و فرستندههایی که درون لیست سیاه قرارگرفتهاند را ادغام کرده یا اگر زمان و تخصص کافی درون سازمانشان را در اختیار ندارند برای ارایه سرویسهای ضد فیشینگ در جهت پیشگیری از فیشینگ با یک شرکت شخص ثالث در این زمینه همکاری کنند.

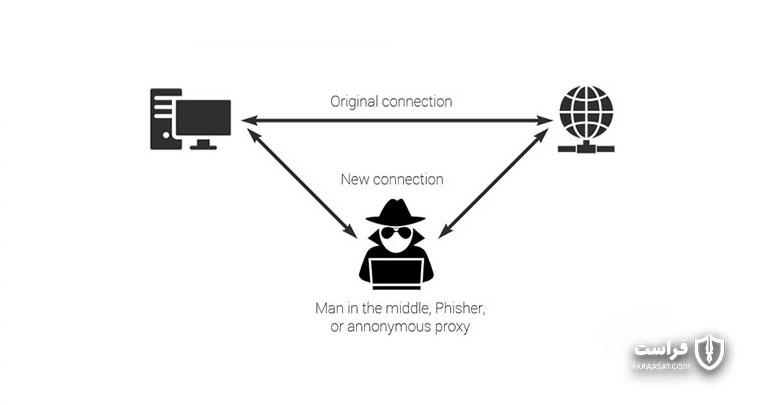

کلیه ارتباطات ایمیل را رمزنگاری کنید

هکرها با استفاده از حملات مردی در میانه بهصورت متداول در تلاشاند تا پیامهای ردوبدل شده را تفسیر کنند با این امید که بتوانند به اطلاعات بسیار حساس دست یابند. در ادامه از این یافتههای غیرقانونی برای اعتباربخشی به حملات فیشینگ خود سوءاستفاده میکنند

با رمزنگاری و ایمنسازی پیامهایتان میتوانید ریسک استراق سمع دادههایتان توسط افراد کلاهبردار را به میزان قابلملاحظهای کاهش دهید. در طول سالیان اخیر سه تکنولوژی احراز هویت ظهور کرده که نسبت به سایر تکنولوژیها از محبوبیت بالاتری برخوردارند و شاید در حال حاضر توسط ارائهدهنده سرویس ایمیل شما به کار گرفته شده باشند، تکنولوژیهایی از قبیل: SPF ،DKIM و DMARC.

بهطور خلاصه، SPF آدرس IP مبدأ ایمیل را ارزیابی میکند تا مشخص کند آیا این آدرس با آدرسهای DNS صاحب دامنه مطابقت دارد یا نه، اگر نداشته باشد آنها را دور میاندازد. DKIM یک امضای دیجیتالی به ایمیل اضافه میکند تا مطمئن شود ایمیلها و ضمیمهها در طول زمان انتقال دستکاری نشده باشند. DMARC دو تکنولوژی را با هم پیادهسازی میکند و هرگاه که ارزیابیهای SPF و DKIM ناموفق بود به گیرنده هشدار میدهد.

مراقب حملات ایمیل مرد میانی باشید

در طول چند سال اخیر، مجرمان سایبری به این نتیجه رسیدهاند که ایجاد هویتهای جعلی و تقلید از منابع موثق یک روش کلاهبرداری بسیار پرمنفعت است. این حملات که با عناوین حملات “ایمیلهای تجاری در معرض خطر قرارگرفته” ( BEC) یا حملات فیشینگ فراگیر نیز شناخته میشوند، آدرس ایمیل یک مدیر ارشد یا یک فروشنده باسابقه را جعل کرده و قربانیان را فریب میدهند تا اطلاعات محرمانهشان را فاش کرده، فاکتورهایی را که جزئیات پرداختشان تغییر یافته بپردازند و یا وجهی به حسابهای افراد کلاهبردار منتقل کنند.

کارمندان اغلب به این دلیل فریب اینگونه درخواستها را میخورند که تصور میکنند چنین درخواستهایی جز وظایف روتین آنها محسوب میشوند و یا احساس میکنند باید بدون سؤال پرسیدن کار را انجام دهند. شما با تنگتر کردن حلقه قوانین امنیتی سازمانتان میتوانید جلوی سوءاستفاده کلاهبرداران از این ضعفها را بگیرید- برای مثال قانونی ایجاد کنید که همیشه به تائید ثانویه توسط یک کانال ارتباطی دیگر نیاز داشته باشد و برای تراکنشهای دارای مبلغ بالاتر به تائید حداقل دو سرپرست بخش نیاز داشته باشد.

در کنار تمامی این موارد، شما میتوانید یک یا دو راهکار پیشگیری از نشت داده های (DLP) ایمیل و پیشگیری از فیشینگ را به کار بگیرید. این راهکارها برای علامتگذاری آدرس ایمیلهایی طراحیشدهاند که رفتارهای خطرناکی نظیر پاسخ دادن به یک آدرس ایمیل جعلی یا دانلود ضمیمههای مربوط به یک فرستنده ناشناس را از خود نشان میدهند.

کلاهبرداری فیشینگ از تاکتیکهایی است که مجرمان سایبری برای سوءاستفاده از ضعفهای کاربران ایمیل و شکافهای امنیتی سازمانی بکار میبرند.

همچنین کاربران با به کارگیری راهکارهای زیر و توجه بیشتر در هنگام استفاده از تسهیلات اینترنت میتوانند از وقوع حملات فیشینگ پیشگیری کنند:

- عدم استفاده از کلمههای عبور یکسان برای تمام حسابهای کاربری

- تغییر در اطلاعات حسابهای کاربری به صورت دورهای

- عدم افشای اطلاعات احراز هویت و همچنین کلمههای عبور حسابهای کاربری

- فعال نمودن احراز هویت دو مرحلهای

- نصب آنتیویرویسهای فیشینگ بر روی سیتمها

- استفاده از آدرسهایی با پروتکل امن “HTTP” جهت انجام امور مالی و بانکی

- اعمال تمام بهروزرسانیهای امنیتی

کاربران به محض اینکه متوجه شدند که یک حمله فیشینگ رخ داده باید اطلاعات حسابهای کاربری خود را تغییر دهند.

حرف آخر

شرکتها برای پیشگیری از فیشینگ ، شناسایی و حذف تهدیدات فیشینگ از طریق ایمیل میبایست در ترکیب بهترین تکنولوژیها و راهکارهای امنیتی، عملکرد پیشگیرانه داشته باشند.