حمله فیشینگ گسترده با استفاده از یک ابزار دسترسی از راه دور مجاز

شرکت مایکروسافت خبر از وقوع یک کمپین فیشینگ با موضوع کووید 19 داده است که ابزار مدیریت راه دور “NetSupport Manager” را بر روی سیستم قربانیان خود نصب میکند.

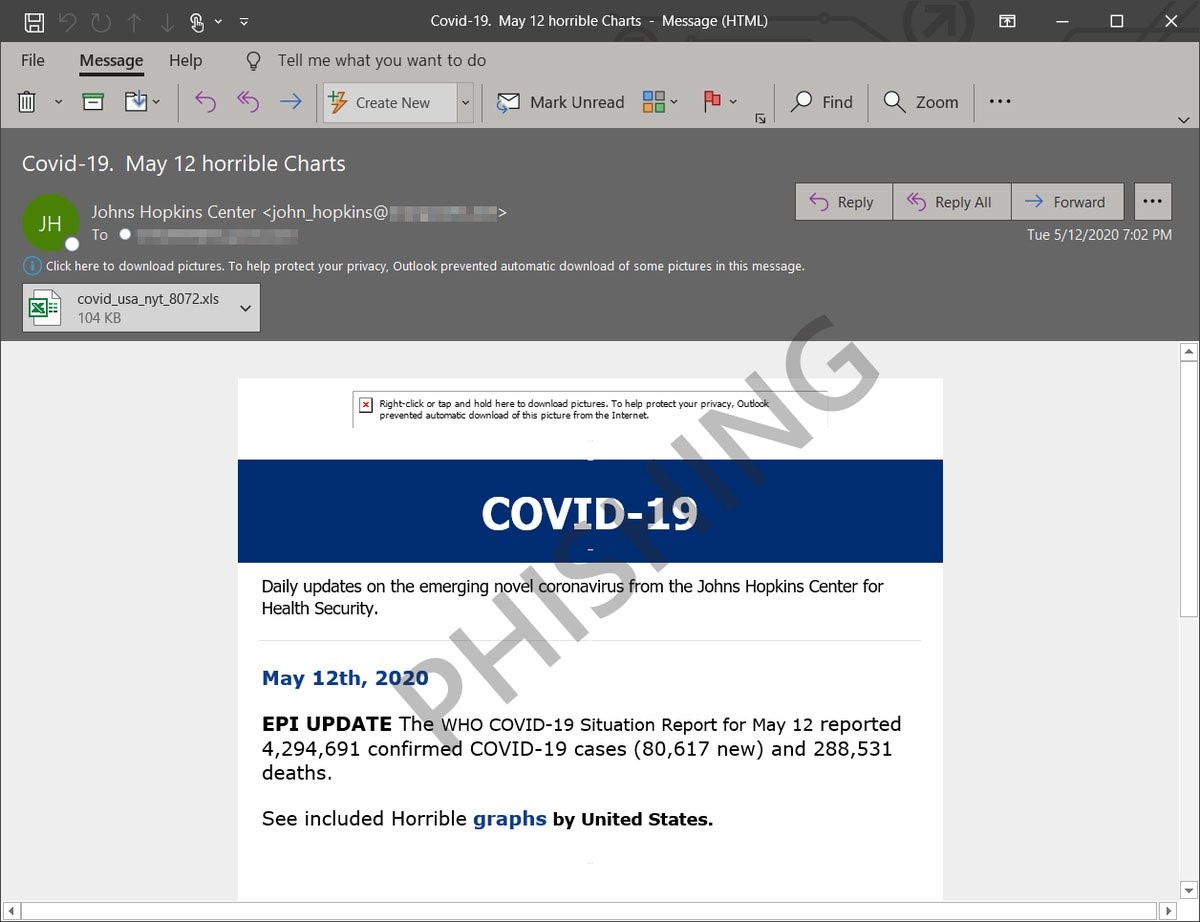

تیم اطلاعات امنیتی مایکروسافت در اطلاعیه جدید خود توضیح داده است که این کمپین فیشینگ گسترده، از طریق فایلهای ضمیمه مخرب اکسل گسترش پیدا میکند. این حمله با ایمیلهایی آغاز میشود که وانمود شده از طرف مرکز غیردولتی “Johns Hopkins” ارسال می شوند و حاوی خبری در رابطه با تعداد تلفات ویروس کرونا در آمریکا است.

نمونهای از این ایمیل فیشینگ

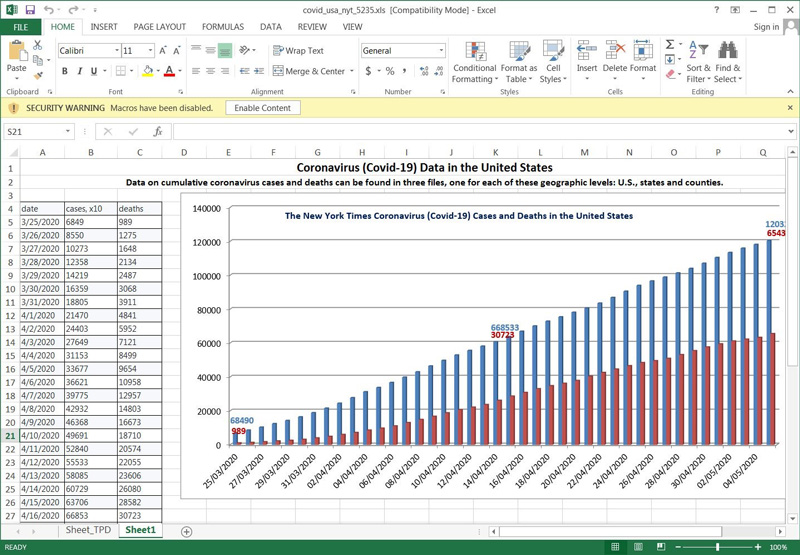

در این حمله فیشینگ، یک فایل اکسل با نام “covid_usa_nyt_8072.xls” به ایمیل ارسالی به مخاطبان پیوست شده است که بعد از باز شدن آن توسط کاربر، نموداری حاوی تعداد کشتههای ویروس کرونا در آمریکا را بر اساس اطلاعات به دست آمده از نیویورک تایمز نمایش می دهد.

فایل اکسل مخرب ضمیمه ایمیل

از آنجا که این سند حاوی ماکروهای مخرب است، برای نمایش محتویات خود از کاربر درخواست فعال کردن محتوا را می کند (‘Enable Content’). در صورت کلیک بر روی این هشدار، ماکروهای مخرب اجرا شده و نسخه کلاینتی نرم افزار NetSupport Manager از یک وب سایت دانلود شده و روی سیستم کاربر نصب می شود.

در توئیتی که شرکت مایکروسافت منتشر کرده است، آمده که: «در صدها فایل اکسل در این کمپین، از فرمولهایی به شدت مبهم استفاده شده است اما همه آنها برای دانلود پیلود به یک URL مشابه متصل میشوند. مهاجمان بارها از NetSupport Manager برای دسترسی از راه دور و اجرای فرمان بر روی سیستمهای آلوده استفاده کردهاند».

NetSupport Manager یک ابزار مدیریتی راه دور است که هکرها هم از آن به عنوان روشی جهت دسترسی از راه دور به سیستمهای کاربران استفاده میکنند. با نصب این نرم افزار، مهاجم کنترل کاملی بر روی سیستم آلوده خواهد داشت و میتواند فرمانهای مورد نظرش را از راه دور اجرا کند.

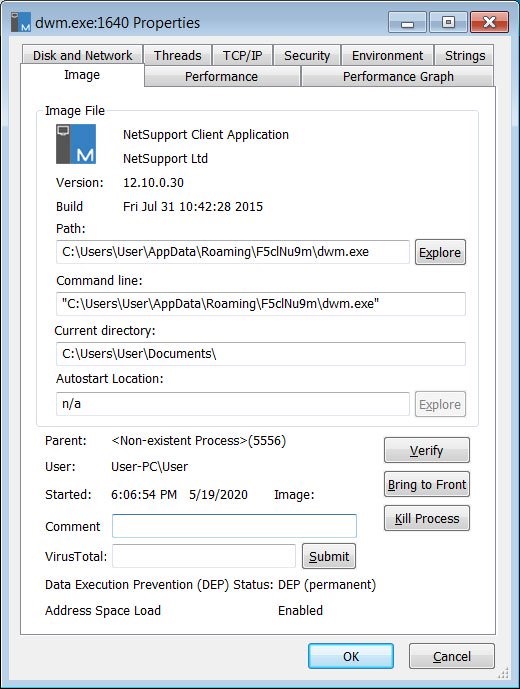

در این حمله خاص، کلاینت NetSupport Manager به صورت فایل dwm.exe در یک پوشه تصادفی (%AppData%) ذخیره شده و راهاندازی میشود.

از آنجا که این ابزار مدیریت از راه دور به شکل یک فایل اجرایی معتبر و مجاز Desktop Windows Manager درآمده است، ممکن است از نظر کاربرانی که Task Manager را بررسی میکنند، مشکوک به نظر نرسد.

اجرای Netsupport Manager به صورت DWM.exe

سپس بعد از گذشت مدت زمانی از اجرای موفق آمیز این حمله، از NetSupport Manager RAT برای آلوده کردن هر چه بیشتر رایانه قربانی از طریق نصب سایر ابزارها و اسکریپتها استفاده میشود.

طبق توضیحات مایکروسافت: «NetSupport Manager RAT مورد استفاده در این کمپین، منجر به نصب اجزای مختلفی میشود؛ از جمله چند فایل .dll، .ini و فایلهای .exe دیگر، یک VBScript و اسکریپت پاورشلی مبتنی بر PowerSploit که مبهم سازی شده است. همچنین این ابزار به یک سرور C2 متصل شده و به مهاجمان امکان اجرای فرمانهای بیشتر را می دهد».

هر فردی که هدف این حمله قرار گرفته است باید چنین نگرشی داشته باشد که اطلاعات او افشا شده و مهاجمان تلاش داشتهاند کلمه های عبور وی را سرقت کنند. همچنین ممکن است آنها از سیستم آلوده کاربر به منظور نفوذ در شبکه هم استفاده کرده باشند. بنابراین پس از پاک سازی سیستم آلوده باید سریعاً کلمه های عبور را تغییر داده و سایر رایانه های متصل به شبکه را هم برای شناسایی آلودگیهای احتمالی در آنها بررسی کرد.