پیشنهاد شغلی جعلی، این بار به کارمندان نظامی و هوافضا!

محققان امنیتی خبر از اجرای نوعی کمپین جاسوسی سایبری پیچیده بر ضد سازمانهای نظامی و فضایی اروپا و خاورمیانه داده اند. این کمپین که با هدف جاسوسی از کارمندان مهم چنین سازمانهایی راه اندازی شده است، حتی در بعضی موارد نیز موجب انتقال پول از حساب کارکنان آنها به حسابهای مهاجمان شده است.

بر اساس آنچه که محققان به وب سایت TheHackerNews گفتهاند: «هدف اصلی این عملیات، جاسوسی بوده است اما در یکی از موارد بررسی شده، مهاجمان سعی کرده اند از طریق هک ایمیل کاری[1] (BEC)، از حساب ایمیل قربانی کسب درآمد هم کنند».

انگیزه اقتصادی این حمله و سایر شباهتهای آن همچون شیوه هدف گیری قربانیان باعث شده است که شرکت امنیتی ESET این حمله را به گروه Lazarus Group نسبت دهد. به نظر می رسد این گروه، تحت حمایت دولت کره شمالی فعالیت می کنند.

مهندسی اجتماعی از طریق لینکدین

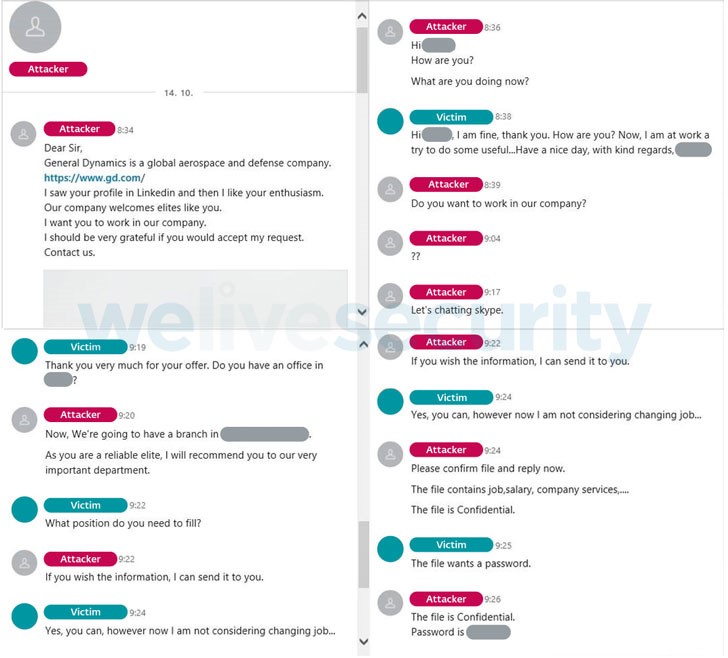

حملات اجرا شده توسط این کمپین، به شدت هدفمند بوده و به گفته ESET از ترفندهای پیچیده مهندسی اجتماعی برای فریب کارمندان سازمان های مورد نظر استفاده شده است. مهاجمان با جعل هویت مدیران منابع انسانی سازمانهای مهم صنایع دفاعی و هوافضا، از جمله Collins Aerospace و General Dynamics، در وب سایت لینکدین به افراد پیام ارسال کرده و به آنها پیشنهاد کار می داده اند.

محققان بر اساس تحقیق های انجام شده در خصوص دو شرکت اروپایی مورد هدف در این حمله ها اعلام کرده اند که: «پس از برقراری تماس، مهاجمان فایلهای مخربی را برای قربانیان ارسال کرده و چنان وانمود میکرده اند که این اسناد، جزو مستندات مربوط به کار پیشنهادی به آنها هستند».

روش کار این حمله ها

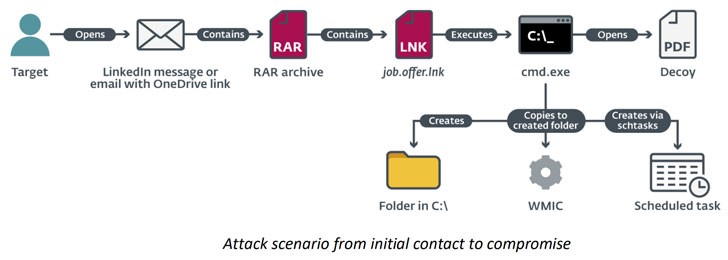

فایلهای آرشیو RAR آلوده که به صورت مستقیم از طریق چت یا ایمیل به قربانیان ارسال میشده است، دارای لینکی به OneDrive بوده که به ظاهر، سند حاوی اطلاعات مربوط به شغل پیشنهادی و میزان حقوق، از طریق این لینک قابل دسترس بوده است. در نهایت نیز با کلیک بر روی این لینک و باز کردن فایل مربوطه، خط فرمان ویندوز سیستم قربانی اجرا شده و شروع به انجام اقدام های مخربی میکرده است؛ از جمله:

1- کپی کردن ابزار خط فرمان Windows Management Instrumentation (wmic.exe) به یک پوشه خاص

2- تغییر نام آن برای جلوگیری از شناسایی (مثلاً Intel، NVidia، Skype، OneDrive و Mozilla)

3- ایجاد وظایف زمان بندی شده به منظور اجرای یک اسکریپت XSL از طریق WMIC

عوامل این حمله پس از دستیابی به موقعیت مطلوبشان در سازمان مورد نظر، از یک ابزار ویژه دریافت بدافزار استفاده می کردند که پیلود خاصی را دانلود میکرد. این پیلود، در واقع نوعی درب پشتی C++ بود که در بازه های زمانی مشخص، درخواستهایی را به سرور تحت کنترل مهاجمان ارسال میکرد. سپس بر اساس فرمانهای دریافتی، کارهای از پیش تعیین شده و خاصی را انجام داده و اطلاعات جمع آوری شده را در قالب فایل RAR و از طریق یک نسخه اصلاح شده از dbxcli (یک خط فرمان کدباز (اپن سورس) مربوط به کلاینت برای دراپ باکس) برای مهاجمان ارسال میکرده است.

این گروه علاوه بر استفاده از WMIC برای تفسیر اسکریپتهای XSL از راه دور، از سایر ابزارهای ویندوز مانند certutil هم برای دیکد کردن پیلودهایی که با روش base64 کدگذاری شده بودند، استفاده کرده و از rundll32 و regsvr32 برای اجرای بدافزار خاص خودشان استفاده میکردند.

“Paul Rockwell” مدیر امنیت و اعتماد لینکدین در اطلاعیه ای اعلام کرده است که: «تیم ما با استفاده از فناوریهای مختلف خودکار، یک گروه ناظر آموزش دیده و همچنین گزارش اعضای این پلتفرم، از کاربران در برابر تمامی افراد و نهادهای بدخواه محافظت می کند. ما به سیاستهای کاملاً شفاف خودمان پایبند هستیم؛ به عبارت دیگر، ایجاد حساب جعلی یا فعالیتهای مخرب با هدف گمراه کردن کاربران یا دروغ گفتن به آنها، نقض شرایط استفاده از خدمات ما محسوب میشود. در اتفاقی که رخ داد، نمونههایی از سوءاستفاده شامل ایجاد حسابهای جعلی مشاهده شده است که با اقدام به موقع ما، این حساب ها برای همیشه مسدود شده اند».

حملات BEC با انگیزه اقتصادی

محققان ESET علاوه بر عملیات شناسایی، متوجه تلاش مهاجمان برای سوءاستفاده از حسابهای هک شده جهت انتقال پول از سازمانهای آنها شده اند.

اگر چه این ترفند تاکنون ناموفق بوده است اما مهاجمان سعی کرده اند به هر نحوی که شده آن را با استفاده از ارتباطات ایمیلی، بین صاحب حساب و سازمان مربوطه انجام دهند. بر اساس گفته های شرکت ESET: «مهاجمان سعی کردند یک دامنه مشابه با دامنه سازمان مورد هدف را ثبت کرده و از یک آدرس ایمیل مرتبط با این دامنه جعلی برای برقراری ارتباطات بیشتر با سازمان مورد هدف استفاده کنند».

محققان در نهایت اعلام کرده اند که: «تحقیقات ما درباره Operation In(ter)ception بار دیگر نشان داد که حمله های فیشینگ هدفمند تا چه اندازه میتوانند برای به مخاطره انداختن شرکتها و تحقق اهداف مورد نظر مهاجمان کارآمد باشند. این حملات، به شدت هدفمند بوده و متکی بر مهندسی اجتماعی از طریق لینکدین و بدافزارهای سفارشی بوده اند. مهاجمان برای جلوگیری از شناسایی، به صورت مداوم این بدافزار را اصلاح و به روزرسانی کرده اند، از ابزارهای ویندوزی سوءاستفاده کرده و کوشیده اند ابزارهای ویژه خودشان را به جای نرم افزارها و شرکتهای مجاز جا بزنند».

- [1] business email compromise

منبع: thehackernews