تزریق اسکریپت مخرب نموکد ، باج افزار سربر را گسترش میدهد

این کمپین باج افزاری، از بدافزاری مخفی برای رمزنگاری فایلها استفاده میکند. کمپین باج افزار کنونی آسیب جدیای به قربانیانش وارد میکند، زیرا که نرخ موفقیت بالایی از نظر سیستمهای آلوده دارد.

استفاده از بدافزار برای ایجاد آلودگی

مجرمین سایبری در این کمپین، سایتهای بیخطر و سالم را بهوسیله تزریق اسکریپتهای مخرب، هدف میگیرند. سپس این تزریقها سبب ارسال ترافیک اینترنت قربانیان به سرور “سربر” میشود که به “سودو دارکلیچ” (Pseudo Darkleech) معروف است. “سودو دارک لیچ” نوعی آلودگی بدافزاری است که نوعی لایه پوششی را اضافه میکند که نرخ تشخیص را پایین نگه میدارد.

اسکریپت مخرب، که به این سایتها تزریق شده است، “نموکد” (Nemocod) معروف و بدنام است. دانلودکننده بدافزاری که برای انتقال نرمافزار مخرب به کامپیوترهای قربانیان استفاده میشود.

در این حالت، نموکد در زمان اجرا جهت دانلود و اجرای باج افزار سربر از دو وبسایت استفاده میکند: (آدرسها برای امنیت شما سانسور شدهاند.)

doomgamesoa [.] Top / read.php? F = 0.dat

http: //www.astrosean [.] Top / admin.php? F = 1.dat

حملهکنندگان از آسیبپذیریهای موجود در اینترنت اکسپلورر (Internet Explorer)، مایکروسافت اج (Microsoft Edge)، فلش پلیر (Flash Player) و سیلور لایت (Silverlight) استفاده میکنند تا کامپیوتر قربانیان را آلوده سازند. هنوز وسعت این باگها در حال مطالعه است و بهمحض اینکه جزئیات بیشتری آشکار شد، ما این اخطار را آپدیت میکنیم.

اخاذی حمله باج افزار در مرکز دامنههای (آدرسهای) زیر صورت میگیرد، (آدرسها برای امنیت شما سانسور شدهاند.):

fnmi62725zfti2vy.17vj7b [.] top

ftoxmpdipwobp4qy.17vj7b [.] top

pe2cku7pebkpgeko.17vj7b [.] top

avsxrcoq2q5fgrw2.1bpfr1 [.] top

ffoqr3ug7m726zou.1bpfr1 [.] top

fnmi62725zfti2vy.1bpfr1 [.] top

ftoxmpdipwobp4qy.1bpfr1 [.] top

pe2cku7pebkpgeko.1bpfr1 [.] top

avsxrcoq2q5fgrw2.1mstqg [.] top

cerberhhyed5frqa.1mstqg [.] top

ffoqr3ug7m726zou.1mstqg [.] top

fnmi62725zfti2vy.1mstqg [.] top

ftoxmpdipwobp4qy.1mstqg [.] top

fnmi62725zfti2vy.17vj7b [.] top

ftoxmpdipwobp4qy.17vj7b [.] top

pe2cku7pebkpgeko.17vj7b [.] top

avsxrcoq2q5fgrw2.1bpfr1 [.] top

ffoqr3ug7m726zou.1bpfr1 [.] top

fnmi62725zfti2vy.1bpfr1 [.] top

ftoxmpdipwobp4qy.1bpfr1 [.] top

pe2cku7pebkpgeko.1bpfr1 [.] top

avsxrcoq2q5fgrw2.1mstqg [.] top

cerberhhyed5frqa.1mstqg [.] top

ffoqr3ug7m726zou.1mstqg [.] top

fnmi62725zfti2vy.1mstqg [.] top

ftoxmpdipwobp4qy.1mstqg [.] top

از نظر تشخیص بهوسیله آنتیویروسها

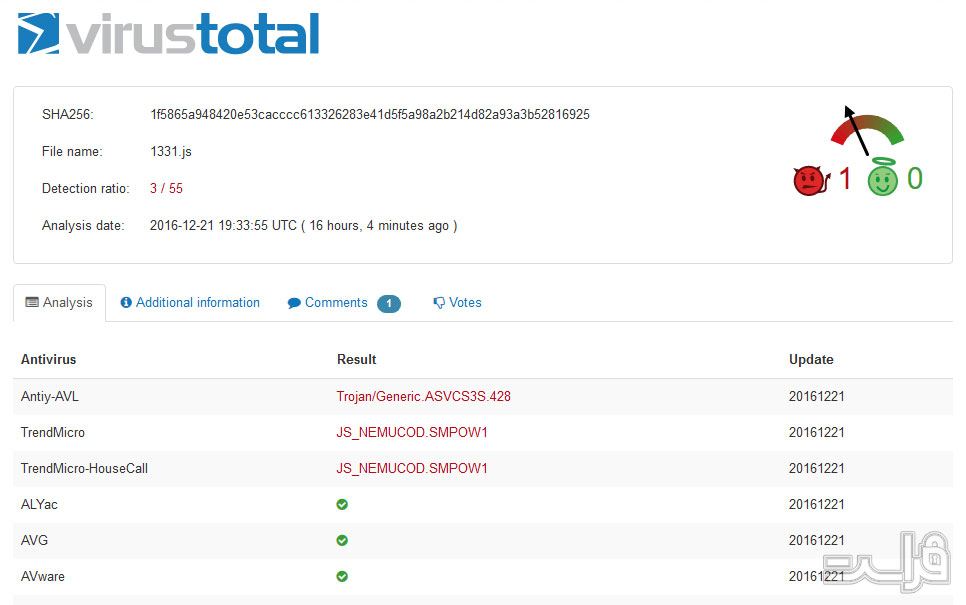

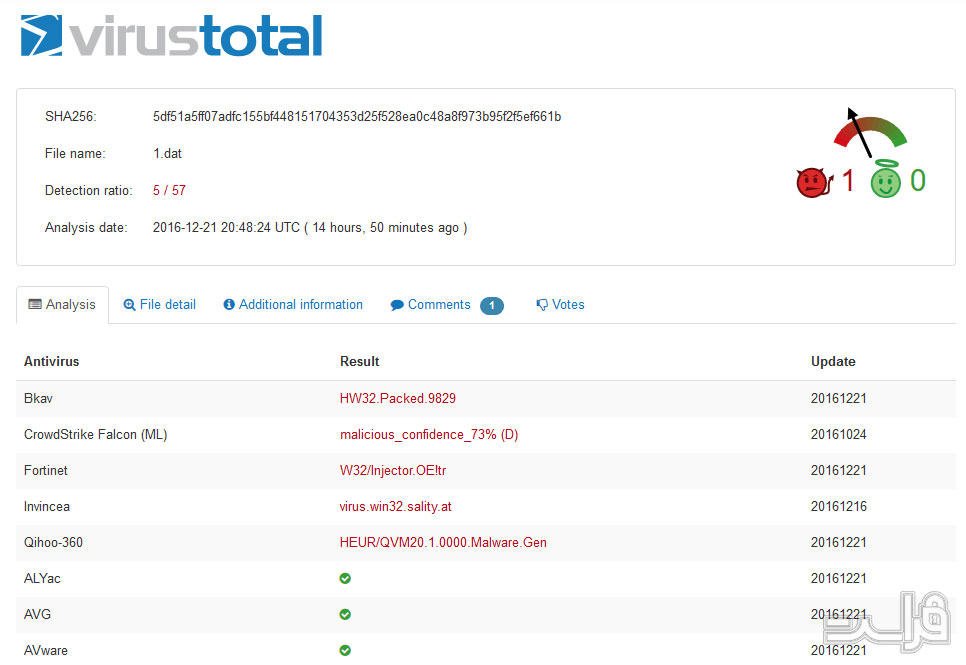

در اینجا تصاویری هستند که در هنگام انتشار این هشدارها گرفته شدهاند:

محتویات این بدافزار مخرب که “سربر” را دانلود میکند، نرخ کشفی برابر با 3/55 در VirusTotal دارد.

کد “سربر” نرخ تشخیص برابر با 5/57 در VirusTotal دارد:

لطفاً در نظر بگیرید که این کمپین باج افزار بر روی کاربران اینترنتی و کمپانیها تأثیر میگذارد. اخیراً، سربر در حال هدف گیری پایگاه داده شرکتها است تا بتواند بیشترین سود را از باجگیری بدست آورد، بنابراین دلیلی دیگر برای رعایت کردن اقدامات احتیاطی همین موضوع است.

چرا حملهکنندگان چندین نوع بدافزار را با هم ترکیب میکنند

ممکن است با خود فکر کنید که چرا هکرهای سایبری از چندین نوع بدافزار در یک حمله استفاده میکنند. جواب این است که از طریق چندین نوع نرمافزار مخرب، دو هدف دارند:

- آلودگی را پنهان کنند، بنابراین قادر به مشاهده و کنترل بهوسیله آنتیویروس نخواهند بود (که بیشتر مردم از آنتیویروس برای حفاظت استفاده میکنند).

- تا بتوانند آلودگی را دائمی کنند، تا زمانی که بتواند تمام دادههای قربانی را رمزنگاری نمایند و به نقطهای برسند که درخواست باج کنند و قربانی احساس اجبار برای پرداخت آن بکند.

دومین نسل بدافزارهای باجگیر قوی (مانند سربر)، از چندین مکانیزم مختلف برای جلوگیری از دیده شدن بهوسیله آنتیویروس استفاده میکند. این روشها برخی از نشانههایی هستند که ما اغلب در حملات پیشرفته سایبری میبینیم.

حالا ببینیم که هر کدام از بخشهای پازل چه کاری انجام میدهند:

نموکد (Nemucod)

اولین بار در سال 1394 به عنوان دانلود کننده تروجان مورد استفاده قرار گرفت. این خطر سایبری میتواند برنامههای دیگر را دانلود و نصب کند (خصوصاً بدافزار) بدون اینکه صاحب کامپیوتر چیزی متوجه شود.

“نموکد” میتواند به یک میزبان دوردست (remote host: سرور یا کامپیوتر شخصی) وصل شود و اقداماتی زیر را انجام دهد:

- بررسی ارتباط اینترنتی

- استفاده از آن ارتباط اینترنتی برای دانلود و اجرا کردن فایل (شامل بقیه بدافزارها نیز میشود)

- آلودگی را به بقیه مجرمین که در پشت حمله هستند گزارش میدهند.

- دادههایی مثل پیکربندی، دستورالعملها و… را دریافت میکند.

- اطلاعاتی که از کامپیوتر آلوده بدست آمده است را آپلود میکند.

این دانلود کننده بدافزار اخیراً هنگامیکه به عنوان اسپم IMها (یعنی پیامهای اسپم) در پیامرسان فیسبوک به کار گرفته شد تا باج افزار فوق را پخش کند، توجه زیادی را به خودش جلب کرده است.

سودو دارکلیچ (Psuedo Darkleech)

سودو دارکلیچ؛ شامل کیت RIG Exploit است که باج افزار کریپمیک (CrypMIC) را توزیع میکند (تاکنون هیچ ابزاری برای رمزگشایی آن پیدا نشده است.)

اینگونه آلودگی از تزریق iframe پنهان (hidden iframe injection) استفاده میکند تا بدافزار را برای عملیات بهصورت مخفیانه فعال کند. این پست وبلاگ Sucury Security سیر تکاملیاش را با جزئیات بیان میکند.

باج افزار سربر (Cerber)

سربر در اسفندماه 1394 کشف شد که ویژگیهای متمایزش نشان داد که بهصورت حرفهای برنامهنویسی شده است و مقادیر شخصیسازی زیادی را فراهم میکند. از اولین آنالیزهای این کد، مشخص شد که این بدافزار رمزنگاری کار آماتورها نبوده است.

از آنجایی که برای اولین بار کشف شد، سربر تأثیر زیادی روی قربانیانش در سراسر جهان داشت. در پست سیمنتک (Symantech) به نام “گزارش مخصوص ISTR: باج افزار و کسب کارهای 2016” تیم محققین میگویند:

“مانند قفل کنندهها، به نظر میرسد که سربر دسترسی به شبکه اسپمی Dridex (شبکهای که بدافزارهای دزدی اطلاعات بانک دارد، بهطور کلی Dridex بدافزاری برای این اقدام است.) دارد، به این معنی که میتواند به سرعت به کمپینهای بزرگ اسپم تبدیل شود.”

قربانیانی که دادههایشان با سربر رمزنگاری شده بود، معمولاً مقادیری به میزان 1.24 بیت کوین (bitcoins یا BTC) تا 2.48 بیت کوین (5.200 تا 10.300 یلیون تومان تا آذرماه 1395) از آنها اخاذی میشد.

این سه المنت با هم میتوانند حملات سنگینی علیه کاربران اینترنتی ترتیب دهند.

توصیههایی مهم برای حفاظت

باج افزار تهدیدی خطرناک است که چندین بار درباره آن نوشتهایم و در این بخش سعی کردهایم که پیچیدگیهایش را کاهش دهیم. در حالی که ابزارهای رمزگشایی زیادی برای برخی از انواع باج افزار ها موجود است، اما بیشتر آنها غیر قابل بازگشایی هستند.

برای جلوگیری از تبدیل شدن به قربانی باج افزارها، 5 گام زیر را انجام دهید:

گام نخست

نرمافزارتان را بهروز نگه دارید. از آنجایی که در کمپین کنونی (به مانند بقیه کمپینها)، بهروز نگه داشتن نرمافزارها لایه قویای برای دفاع است، مرورگرها و نرمافزارهای شما مثل فلش و جاوا هدف اصلی برای مجرمین مجازی هستند. آپدیت نکردن آنها سبب باقی ماندن حفرههای امنیتی میشود که حملهکنندگان میتوانند به کمک آنها سیستم را آلوده سازند. نصب آپدیتها باعث نگهداری قدرتمند سپر شما میشود و هیچ شانسی به باج افزارها برای آلوده سازی نمیدهد.

گام دوم

حداقل دو بکاپ (backup) از دادهها بسازید و در چند ناحیه نگهداری کنید، (فضای ابری، درایو خارجی). اگر بهوسیله باج افزارها و دیگر بدافزار هدف گرفته شدید، بهراحتی میتوانید کامپیوترتان را پاکسازی کنید و بکاپ را برگردانید. اگر باج پرداخت نشود، انگیزهای برای دیگر مجرمین سایبری برای فعالیتهای مخربشان وجود نخواهد داشت. این یک “پلن بی” (plan B) الزامی است.

گام سوم

مراحل حفاظتی مرورگرتان را افزایش دهید. بسیاری از حملهکنندگان سایبری از آسیبپذیریهای موجود در مرورگر استفاده میکنند. اگر نمیدانید از کجا شروع کنید، راهنمای ما را مطالعه کنید.

از آنتیویروس قابلاطمینان استفاده کنید. آنتیویروس قادر نخواهد بود که همه تهدیدات را کنترل کند، اما اگر صادق باشیم، هیچ محصول امنیتیای قادر به این کار نخواهد بود.

گام چهارم

امنیت انفعالی را با امنیت غیر انفعالی کامل کنید (در امنیت انفعالی، ابتدا ویروس پخش میشود و بعد از آن شناسایی میشود اما غیر انفعالی قبل از پخش ویروس اقدام به حذف آن میکند). لایههای امنیتی بیشتر، شانس بیشتری برای مقاومت در برابر باج افزارها خواهند داشت. به این معنی نیست که از چندین آنتیویروس استفاده کنید (پیشنهاد نمیشود)، اما از محصولاتی استفاده کنید که عملیات را کامل میکند. میتوانید از راهحلهایی استفاده کنید که بخشبندی ترافیک دارند و ارتباطات به وبسایتها و سرورهایی که بدافزار توزیع میکنند را بلاک کند، مانند گزینههایی که در این اخطار امنیتی ارائه شد.

اگر میخواهید حفاظت بیشتری داشته باشید (که امیدوارم همینگونه باشد)، این گامها برای حفاظت دربرابر باج افزار ها میتواند به شما کمک کند.