نقاط ضعف مهم در ویندوز که کاربران را در معرض حملات جدید قرار میدهند

تمام آنچه باید درباره آسیبپذیریهای موجود در سیستمعامل ویندوز بدانید

نقاط ضعف ویندوز 10 که باعث شد در تیر ماه سال 1396 مایکروسافت یکسری پچ ( patch ) برای بعضی آسیبپذیریهای حیاتی که در تمام نسخههای سیستمعامل ویندوز وجود دارند و باعث نقایصی در ویندوز 10 شده، عرضه کند.

محققین در Preempt دو آسیبپذیری موجود در پروتکلهای امنیتی Microsoft Windows NT LAN Manager یا به اختصار NTLM را تحلیل و شناسایی کردند که میتوانند منجر به استفاده غیرمجاز از اطلاعات اعتباری (credential) کاربر، کرک (crack) پسورد و یا به خطر افتادن دامنهها شوند.

این دو آسیبپذیری در فروردین ماه 1396 توسط این شرکت، شناسایی و گزارش شده بودند.

NT LAN Manager یا به اختصار NTLM مجموعهای از پروتکلهای امنیتی مایکروسافت است که امکاناتی مثل احراز هویت، صحت و یکپارچگی (integrity) و محرمانگی را برای کاربران فراهم میکند و جایگزین پلتفرم قدیمی Windows LAN Manager) LANMAN) شده است.

اطلاعات ما راجع به این دو آسیبپذیری

- اولین آسیبپذیری NTLM که به نام CVE-2017-8563 شناخته میشود، مربوط به پروتکل حفاظت نشده دسترسی به دایرکتوری سبک وزن (Lightweight Directory Access Protocol یا به اختصار LDAP) از NTLM relay است. هدف از LDAP پیشگیری از حملات مرد میانی و انتقال اعتبار (credential forwarding) بود اما در انجام این کار، ناموفق بود.

بنابراین وقتی در پروتکلهای ویندوز از APIی Windows Authentication استفاده شود؛ که امکان تغییر رتبه سشن (نشست) احراز هویت را به شکل NTLM فراهم میکند، در صورتی که این سیستم به یک ماشین آلوده متصل شود، امکان افشای اطلاعات آن وجود دارد.

اگر در یک سیستم آسیبپذیر اکانت ادمین دامنه (domain admin) فعال شده باشد، مهاجمین میتوانند یک اکانت ادمین ایجاد کنند و کنترل کامل شبکهای که به آن حمله کردند را در دست بگیرند.

- آسیبپذیری بعدی NTLM که شناسه CVE ندارد، مربوط به حالت Restricted-Admin در پروتکل Desktop Protocol RDP است و طبق اعلام تیم Preempt این امکان را فراهم میکند که “کاربران بدون دادن پسوردشان به یک ماشین ریموت که ممکن است باعث افشای پسوردشان شود، به آن ماشین متصل شوند.”

این یعنی تمام حملات سایبری که با NTLM صورت میگرفت مثل کرک کردن پسورد و سرقت اطلاعات کاربران، علیه این پروتکل Remote Desktop در حالت Restricted-Admin قابل انجام است.

همچنین محققین Preempt در ادامه توضیح دادند که وقتی یک ادمین با پروتکلهایی مثل RDP Restricted-Admin، HTTP یا SMB متصل میشود، مهاجم میتواند یک domain admin جعلی درست کند و این موضوع ثابت میکند پروتکل امنیتی NTLM آسیبپذیر است و ممکن است باعث شود افراد و سازمانها در معرض خطر از دست دادن اطلاعات حیاتی خودشان قرار بگیرند.

این آسیبپذیریها که توسط Preempt گزارش شدند، شباهتهایی به باجافزار پتیا (Petya) و واناکرای (WannaCry) دارند و ممکن است بهزودی منجر به یک حمله سایبری جدید شوند. این احتمال وجود دارد که در چند روز یا چند هفته آینده شاهد حمله یک باجافزار جدید باشیم، بنابراین لازم است تمام اقدامات احتیاطی لازم را به عمل آوریم و هر چه سریع تمام بهروزرسانیهای جدید ویندوز را نصب کنیم.

بهروزرسانی در تیرماه 1396

لازم است در این قسمت یکسری اطلاعات راجع به دو ابزار هک در اختیار شما قرار بدهیم که ممکن است منجر به نشت داده و به خطر افتادن کاربران شوند.

وبسایت Wikileaks Vault-7 دو ابزار هک جدید CIA را افشا کرده است: BothanSpy و Gyrfalcon که هر دوی این ابزارها برای سوءاستفاده از سیستمعاملهای ویندوز و لینوکس و سرقت اطلاعات کاربران (نام کاربری و رمز عبور) در SSH استفاده میشوند.

BothanSpy ابزاری است که به برنامه Xshell در SSH حمله میکند و تمرکزش سیستمعامل ویندوز است و نام کاربری و رمز عبور کاربران را به سرقت میبرد. این ابزار هم مثل Gyrfalcon فقط اطلاعات مربوط به نشستهای فعال SSH را به سرقت نمیبرد بلکه تمام یا بخشی از ترافیک نشست OpenSSH را جمعآوری میکند.

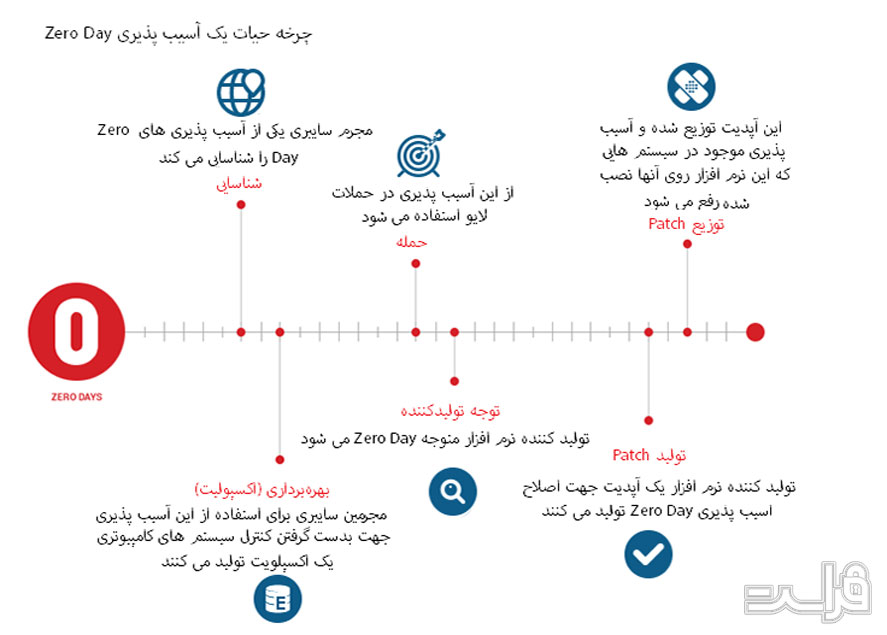

برای درک بهتر عملکرد این حملات سایبری و چگونگی کشف آسیبپذیریهای نرمافزارهای بروز نشده توسط مجرمین سایبری، توصیه میکنیم که حتماً تصویر زیر را مشاهده کنید.

مسلماً درک این موضوع که اقدامات امنیتی پیشگیرانه در برابر خطرات شناخته شده تأثیرات بلند مدتی برای افراد و سازمانها دارد، حیاتی است و لازم است جهت پیشگیری از سرقت اطلاعات حیاتی، مقابله با این خطرات را جدی گرفت.

باز هم مثل همیشه تأکید میکنیم که بهترین محافظ در برابر جرائم سایبری، اقدامات پیشگیرانه به همراه آموزش اصول امنیت سایبری است.