نشت اطلاعات و تمام آنچه که باید درباره آن بدانید

چگونه بفهیم که قربانی نشت اطلاعات شده ایم؟

- نشت اطلاعات چیست؟

- انواع نشت اطلاعات

- تفاوت نشت داده و نقض داده

- زمان های وقوع نشت اطلاعات

- انواع اطلاعات قابل نشت

- علل نشت اطلاعات

- چرا مجرمین سایبری به دنبال دادههای شما هستند؟

- انواع حملات بدافزارها در نشت اطلاعات

- هزینه نشت اطلاعات

- نکاتی جهت برنامهریزی بعد از نشست اطلاعات

- راهکارهای جلوگیری از نشت اطلاعات

- راهکارهای DLP از سوی شرکت های امنیتی

- چک لیست پیشگیری از نشت اطلاعات

نشت اطلاعات و جایگاه تأثیرگذار کارکنان در بروز یا جلوگیری از وقوع رخدادهای منجر به افشای اطلاعات و همچنین تأثیرات متقابل کارکنان و نشت دادهها را در این مقاله از فراست بررسی میکنیم و در نهایت نیز راهکارهای پیشنهادی جهت کاهش این مخاطره به شما عزیزان ارائه میدهیم.

نشت اطلاعات چیست؟

امروزه ارتباط و همکاری بیش از هر زمان دیگری در سازمانها آسان شده است. میتوانیم کارها و وظایفمان را از راه دور انجام داده و به اتوماسیون اداری و اسناد سازمانی حتی از طریق تلفنهای همراه هوشمندمان دسترسی پیدا کنیم.

همچنان که در حال حرکت هستیم در جلسه مشترک با همکاران حضور یافته و راجع به مسایل کاری با آنها صحبت میکنیم. گذشته از اینکه پیدایش و شکل گیری این نوع فرهنگ که بر اثر شیوع بیماری کرونا شدت بیشتری یافت، اقدام مثبتی است اما با ظهور شبکه های اجتماعی، پیام رسان های فوری و ایمیل، همراه با هجوم دستگاه های قابل حمل و رسانه های همراه به سازمانها متأسفانه نشت دادههای سازمانی از هر زمان دیگری بیشتر و آسانتر شده است.

تصور پیامدهای افشای دادههای محرمانهای که در بسیاری از دستگاهها (سرورها، پایگاه های داده، رایانه های رومیزی، لپ تاپ ها، درایوهای USB و تلفن های همراه) وجود داشته و از طریق روشهای مختلف در حال انتقال هستند، بسیار هولناک است.

آنچه از بررسی بیشتر رخدادهای نشت اطلاعات در سطح جهان به دست آمده، بیانگر نقش کلیدی کاربر انسانی یعنی کارمندان سازمان در بروز رخدادهای یاد شده است. به عبارت دیگر کارکنان، نقش تعیین کنندهای در حفظ دادهها یا نشت اطلاعات سازمانی ایفا میکنند.

بهترین مثال برای درک هر چه بهتر نشت اطلاعات؛ صدای چکه کردن شیر آب است که از جمله صداهای آزار دهنده و البته هشدار دهندهای است که به ما یادآوری میکند باید هر چه سریعتر به فکر رفع این مشکل باشیم.

متأسفانه ما هیچوقت به امنیت سایبری و نشت اطلاعات از این دیدگاه نگاه نمیکنیم. هر چند خیلی از کاربران اینترنت قربانی نشت اطلاعات میشوند، اما متأسفانه توانایی شنیدن صدای چکه کردن اطلاعاتشان را ندارند.

هر چند گاهی اصطلاح نشست اطلاعات به جای اصطلاح از دست دادن داده (data loss) استفاده میشود اما از دست دادن داده بیشتر به معنی این است که دادههای شما خراب شده یا دچار نقص و مشکلی میشوند.

یک مورد بین این دو اصطلاح مشترک است: در هر دوی این موارد یا دادههای شما بدست افراد نامناسب میافتند یا طوری آسیب میبینند که قابل برگشتن نیست.

انواع نشت اطلاعات

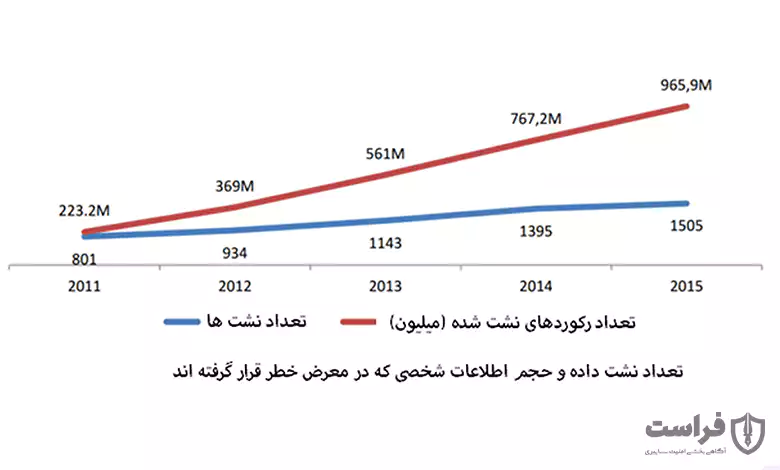

تقریباً دو سوم از حجم کل دادههای شخصی که در سال 2015 به خطر افتادند، به دلیل حملات خارجی نشت کردند. بدترین حوادث سال 2015 مربوط به اقدامات غیرقانونی انجام شده توسط هکرها، نفوذ به زیرساختهای شرکتهای بزرگ و سرقت اطلاعات جمع آوری شده درباره کارمندان و مشتریان بوده است.

شاید اینطور فکر کنید که این آمار و ارقام مربوط به موارد نشت اطلاعات در کمپانیها هستند؛ اما حقیقت اینجاست که این اطلاعات متعلق به کاربران معمولی بودهاند. این نشت اطلاعات بر مشاغل و سازمانهایی با ابعاد و اندازههای مختلف تأثیرگذار است.

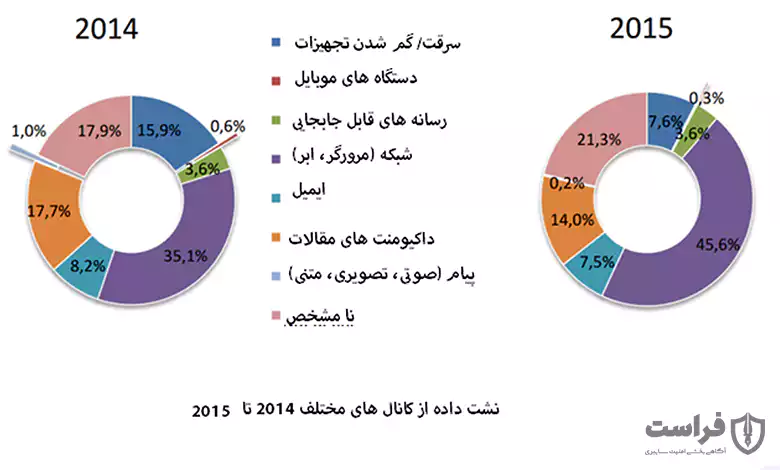

بیشتر اطلاعات محرمانه از مرورگرها نشت پیدا کردند

مرورگر کامپیوتر دروازه اصلی ورود به اینترنت است و احتمالاً پرکاربردترین اپلیکیشن روی کامپیوتر شماست. شاید این موضوع برای شما چندان قابل توجه نباشد چون استفاده از مرورگر تبدیل به یک عادت روزمره شده اما مجرمین سایبری از این موضوع به خوبی آگاه هستند.

به همین دلیل این مجرمین از آسیبپذیریهای مرورگر شما برای پیدا کردن حفرههای امنیتی استفاده میکنند تا کامپیوترتان را به بدافزارهای مختلف آلوده کنند.

هدف این بدافزارها فقط خرابکاریهای ویرانبار نیست چون این کار برایشان درآمدی ندارد (بهجز باج افزارها). در واقع هدف اصلی این حملات این است که در فاز اول، کنترل سیستم شما را بدست بگیرند و در فاز بعد حداکثر اطلاعات ارزشمند را از آن استخراج کنند.

دستگاههای موبایل، رسانههای قابل حمل (مثل USB، CD، درایورهای اکسترنال و غیره)، ایمیل و پیامرسانها هم از جمله منابعی هستند که هکرها به دنبال خرابکاری در آنها هستند.

تفاوت نشت داده و نقض داده

نقض داده، اصطلاحی است که معمولاً در هنگام افشای دادههای محرمانه توسط یک عامل بیرونی از آن استفاده میشود. نقض داده شامل حملاتی است که توسط یک کاربر غیرمجاز خارجی بر روی دادهها صورت میپذیرد. این موضوع به شکلهای مختلفی مانند حملات هکری یا مهندسی اجتماعی، اجبار کارکنان جهت دسترسی به اطلاعاتی که اجازه آن را ندارند و همچنین سایر موارد اینچنینی اتفاق میافتد.

نشت داده با قرار گرفتن در معرض یک آسیب پذیری به وقوع میپیوندد. به بیان دیگر در نشت اطلاعات با یک عامل داخلی مواجه هستیم. نحوه در معرض دسترسی قرار گرفتن دادهها می تواند به شکل های مختلف از جمله دسترسی نامناسب کاربر به سایت، وجود نقص در خط مشیهای امنیتی یا حتی توسعه نادرست برنامه های کاربردی و همچنین در معرض مخاطره قرار دادن اطلاعات محرمانه انجام شود.

نکته اصلی این است که افشای اطلاعات میتواند توسط یک منبع داخلی یا سوءاستفاده از هر گونه نقصی در فرایندهای سازمانی ناشی شود.

زمان های وقوع نشت اطلاعات

نشت اطلاعات می تواند در موارد زیر اتفاق بیافتد:

- در هنگام جابهجایی دادهها: نشت اطلاعات در زمانی که داده ها از یک دستگاه به دستگاه دیگری منتقل میشوند؛ مانند ایمیل، وب چت، ترافیک وب و…

- در حالت ماندگاری (سکون) دادهها: نشت اطلاعات از مکان های ذخیره سازی؛ مانند سرور اشتراک فایل، سرور پایگاه داده، رایانه رومیزی یا لپ تاپ.

- در هنگام استفاده از دادهها: نشت اطلاعات از تصاویر صفحه، کلیپ بورد، چاپگرها، درایوهای USB و سایر حافظه های قابل جابهجایی.

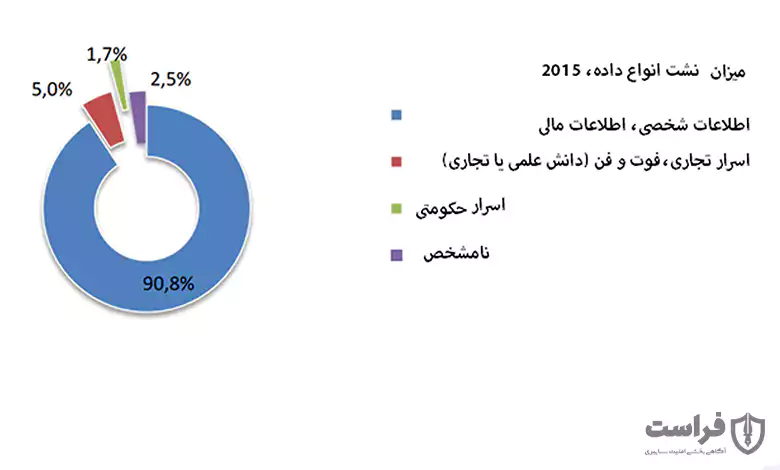

انواع اطلاعات قابل نشت

اطلاعاتی که میتوانند دچار نشت شوند شامل طیف گستردهای بوده و به طور کلی میتوان آنها را در گروههای زیر دستهبندی نمود:

اطلاعات آماری: فروش روزانه، ماهیانه و سالانه، سود و زیاد، تعداد مشتریان در طول سالهای متمادی، موجودی محصولات انبار و حجم تولید روزانه محصولات.

اطلاعات پروفایلی: مشخصات مشتریان و مراجعه کنندگان، مشخصات کارکنان، شناسنامه محصولات، تاریخچه خرید و فروش، فعالیت کاربران، مشخصات شرکت های تأمین کننده مواد اولیه و مشخصات نمایندگی ها.

اطلاعات خبری – تحلیلی: رخدادهای سازمانی، تغییرات ساختاری در منابع انسانی و معماری زیرساخت، پیشبینی فروش و سود و زیان سالیانه، تحلیل بازار فروش، سناریوهای فروش و مدیریت مشتریان و همچنین برنامههای آتی شرکت جهت توسعه بازار.

دانش علمی – فنی: فناوری مورد استفاده در محصولات تولیدی، فرمول ساخت محصولات و راهکارهای امنیتی مورد استفاده.

اطلاعات دسترسی به منابع سازمان: آدرسها، آیپیها، پورتهای باز، نامهای کاربری و کلمات عبور تجهیزات، ساختار و نوع معماری شبکه و امنیت سازمان.

علل نشت اطلاعات

نشت اطلاعات به دلایل مختلفی ممکن است به وقوع بپیوندد که مهمترین آنها عبارتند از:

استفاده از ابزارهای ناامن جهت اشتراک گذاری اطلاعات

در حالی که روشهای جدید و امنی برای جابهجایی اطلاعات وجود دارد اما روشهای قدیمی هنوز هم در سازمانها مورد استفاده قرار میگیرند. صرفنظر از راهکار نرم افزار به عنوان سرویس (SaaS) و راه حلهای ابری، کارمندان، پیمانکاران، شرکا و سایر افراد داخلی ممکن است از ابزارهای فیزیکی و فناوری های قدیمی مانند حافظه USB یا سایر تجهیزات ذخیره سازی اکسترنال، ایمیل، چاپ اسناد و غیره استفاده کنید.

پیامدهای علل نشت اطلاعات

تصور اینکه یک حافظه USB پر از اطلاعات محرمانه سازمان را در یک کافی شاپ یا سالن کنفرانس جا گذاشته یا آن را گم کنید و این اطلاعات هم به دست افراد غیرمجاز، سازمان رقیب یا دشمنان سازمانی شما بیافتد، واقعاً نگران کننده است.

این مخاطره در خصوص دستگاههای ذخیره سازی اکسترنال نیز وجود دارد که به همین دلیل یا به علت ربوده شدن کیف حاوی آنها امکان افشای اطلاعات سازمان وجود دارد. در خصوص اسناد کاغذی، سهلانگاری در نگهداری و امحای امن آنها میتواند خسارت های جبران ناپذیری به همراه داشته باشد.

آسیب پذیری های سیستم

سامانههای نرم افزاری سازمان به طور مستقیم و دائمی با پایگاههای داده در ارتباط و تراکنش هستند و وظیفه افزودن، ویرایش و نمایش اطلاعات را بر عهده دارند. از این رو اجرای استانداردهای امنیتی در این سامانه ها بسیار دارای اهمیت است.

وجود حفرههای نرم افزاری که تهدید دسترسی غیرمجاز به اطلاعات را امکانپذیر میسازد به عنوان یک آسیب پذیری شناخته شده و یکی از علل نشت اطلاعات در سازمانها محسوب میشود. نقص فنی در تعیین میزان دسترسی کاربران به بخشهای مختلف نرم افزار موجب افزایش غیرموجه سطح دسترسی کاربران شده و در صورت خطای کاربر نیز افشای اطلاعات اتفاق خواهد افتاد.

پیامدهای آسیب پذیری های سیستم

سامانههای نرم افزاری تحت وب که در لبه اینترنت قرار گرفته و از فایروال برنامه کاربردی وب (WAF) مناسب برای محافظت از آن استفاده نشود چنانچه در مقابله با تهدیداتی مانند SQL Injection از سطح حفاظتی کافی برخوردار نباشد میتواند دسترسی به کل بانک اطلاعاتی را برای نفوذگران سایبری امکانپذیر ساخته و سازمان را دچار مخاطره نماید.

سایه فناوری اطلاعات

در حالی که بسیاری از سازمانها دارای ابزار و زیرساختهای مناسب و همچنین آئین نامههای معین برای خدمات فناوری اطلاعات هستند اما با این حال، همیشه کارمندان از قوانین پیروی نمیکنند. آنها به دلایلی همچون فرایندهای دست و پا گیر یا خدمات ناکافی فناوری اطلاعات از راهکارهای میانبر استفاده نموده و به اصطلاح موجب ایجاد «سایه فناوری اطلاعات» میشوند که میتواند منجر به نشت جدی دادهها شود.

بر اساس گزارش بررسی نشت دادههای Verizon 2019، یکی از اصلی ترین شکلهای سوءاستفاده از کاربران، راه حلهای غیرموجه بوده است. به عبارت دیگر، افراد با تلاش برای دور زدن پروتکلها و الزامات امنیتی باعث نقض امنیت و افشای اطلاعات میشوند.

این سیستم سایه که موازی با زیرساختهای رسمی سازمان است اغلب شامل ابزارها و برنامههای غیرمجازی است که به افراد در انجام کارهایشان کمک میکند. سایه فناوری اطلاعات می تواند شامل مواردی همچون ابزارهای SaaS، فناوریهای ابری و برنامههای تحت وب باشد. اهداف مدنظر جهت استفاده از سایه فناوری اطلاعات هر چند ممکن است خوب باشند ولی نتایج بی توجهی به این مسئله میتواند بسیار فاجعه بار باشد.

پیامدهای سایه فناوری اطلاعات

تصور کنید یک کارمند که از کیفیت سرویس اشتراک فایل سازمان ناراضی است و پیگیریهای او از واحد فناوری اطلاعات جهت حل مشکل به نتیجه مطلوب نرسیده است از طریق یک برنامه ذخیره سازی ابری غیرمجاز، اسناد سازمانی را در خارج از محیط سازمان با همکاران خود به اشتراک گذاشته و امتیازات دسترسی را در بالاترین سطح ممکن تنظیم میکند.

اکنون علاوه بر دریافت کنندگان اطلاعات، دیگران نیز میتوانند به دادهها، اسناد یا اطلاعات فرد انتشاردهنده دسترسی داشته باشند. این در حالی است که سازمان کاملاً از این موضوع بیاطلاع است. این نقاط کور میتوانند بسیار مخاطرهزا باشند زیرا تیمهای امنیتی به دلیل آنکه از وجود چنین مواردی اطلاع ندارند بنابراین نه میتوانند این رفتارهای بد را تشخیص داده و نه از آن جلوگیری کنند.

همین امر در مورد برنامههای کاربردی تحت وب، رسانههای اجتماعی و سرویس های پست الکترونیکی و همچنین ابزارهای SaaS که به اسناد دسترسی دارند هم صدق میکند.

دام فیشینگ

این نوع حمله همچنان یک روش محبوب برای هکرها جهت دسترسی غیرمجاز به اطلاعات سازمانها محسوب میشود. بر اساس گزارشهای ارایه شده، حملات مهندسی اجتماعی در یک سوم (33 درصد) موارد نشت دادهها نقش دارند.

اگرچه حمله فیشینگ به عنوان یک عامل بیرونی به حساب آمده و جزو موارد نقض داده قلمداد می شود اما خطای کاربر انسانی در به دام حملات فیشینگ افتادن، به عنوان عامل داخلی محسوب شده و از این لحاظ فیشینگ را میتوان رخداد نشت داده دانست.

در حالی که سیستم عامل ها و ایمیل ها روز به روز امنتر شده و بیشتر تهدیدهای شناخته شده را مسدود میکنند، با این وجود باز هم در هر سازمان کارمندانی وجود دارند که بر روی لینکهای مخرب موجود در ایمیلها کلیک کرده یا فایلهای پیوستی آلوده را باز و اجرا میکنند.

راهکارهای معمول فیشینگ عبارتند از:

- فیشینگ فریبنده

- وب سایت های جعلی

- تروجان و بدافزارها

- فیشینگ تلفنی (ویشینگ)

- فیشینگ پیامکی (اسمیشینگ)

- فیشینگ درگاه های پرداخت

پیامدهای دام فیشینگ

اشتباهات کوچک مانند کلیک کردن بر روی یک لینک مخرب میتواند پیامدهای فاجعه باری به دنبال داشته باشد. ایمیلهای فیشینگ میتوانند بدافزارهای مخرب، جاسوس افزارها، باج افزارها و سایر فایلهای مخرب را بر روی رایانههای کاربران قرار داده و کل شبکه سازمانی را آلوده کنند. هنگامی که این اتفاق میافتد، سازمانها ممکن است گرفتار باج افزار شده یا اطلاعات حساس آنها افشا شود.

کارمندان سازمان

هر سازمانی ممکن است کارکنان پرمخاطره ای داشته باشد؛ کارمندانی که به راحتی در کلاهبرداریهای سایبری مورد سوءاستفاده قرار میگیرند و افرادی که به علت های مختلف ناراضی هستند. این در حالی است که بعضی از همین کارمندان پرخطر با توجه به سمت و شغل خود دارای سطح کاربری بالا و امتیازات دسترسی زیادی هستند؛ یعنی اینکه کنترل و قدرت زیادی بر دادهها و اطلاعات بسیار حساس دارند.

گزارشها بیانگر آن است که 15٪ از تخلفات، شامل نوعی سوءاستفاده توسط کاربران مجاز است. یکی از مهمترین موارد آن سوءاستفاده از سطوح دسترسی به دادههای سازمانی بوده است.

- به اشتراک گذاری اطلاعات محرمانه سازمان

- ارسال اطلاعات سازمان به گیرندگان غیرمجاز

- از کار انداختن سرویس های امنیتی سازمان

- افزایش سطح دسترسی کاربران غیرمجاز

- امکان پذیر نمودن اجرای حملات فیشینگ

پیامدهای کارمندان مخاطره آمیز

کارمندان به منظور اشتراک گذاشتن اطلاعات سازمان با همکاران خود از فضاهای ابری غیرمطمئن استفاده نموده یا اطلاعات حساس مثل کلمات عبور و … را از طریق پیام رسانهای اجتماعی با یکدیگر به اشتراک میگذارند. این احتمال وجود دارد که بر اثر بیاحتیاطی، اطلاعات سازمان یا یکی از مشتریان برای گیرنده غیرمجاز ارسال شود.

کارمندان بخش فناوری اطلاعات ممکن است بعضی از قوانین فایروال را غیرفعال کرده یا دسترسی کاربران سطح پایین را به مدیر سیستم ارتقا دهند. همچنین کارمندان ممکن است از طریق کلیک بر روی لینک های مخرب، باز کردن صفحات جعلی و نصب بدافزار بر روی سیستم های سازمان باعث افشای اطلاعات شوند.

چرا مجرمین سایبری به دنبال دادههای شما هستند؟

احتمالاً حجم بسیار زیاد دادههایی که توسط مجرمین سایبری به سرقت میروند موجب تعجب شما شده چون از علت سرقت این دادهها مطلع نیستید.

مجرمین سایبری به این دلیل اطلاعات مردم را به سرقت میبرند که یا این اطلاعات را میفروشند یا از آنها برای باجگیری استفاده میکنند (یعنی قربانی را تهدید میکنند که در صورت پرداخت نکردن مبلغ مورد نظرشان، اطلاعات او را منتشر میکنند).

مجرمین سایبری به این دلیل نام کاربری و پسورد ایمیل شما را هک میکنند تا به محتویات آن دسترسی پیدا کنند. این افراد میتوانند از ایمیلها و پیامهای شما اطلاعات ارزشمندی استخراج کنند مثلا اطلاعات مربوط به اکانتهای مختلف شما، رسید خریدهای آنلاین (که اغلب اوقات حاوی اطلاعات شخصی زیادی است)، زمانبندی سفر و خیلی از جزئیات دیگر.

بعلاوه ایمیلها و پیامهای شما حاوی مکالماتی محرمانه بین شما و اعضای خانواده، دوستان، همکاران و سایرین (از جمله افراد مهم و حساس) است و مسلماً هیچ تمایلی به افشای این اطلاعات ندارید.

مجرمین سایبری از کانتکتهای موجود در ایمیل یا تلفن شما برای افزایش میزان گسترش بدافزارها استفاده میکنند بنابراین ممکن است کانتکتهای شما قربانی کمپینهای اسپم مختلفی شوند که همه نوع بدافزار را منتشر میکنند یا این که قربانی حملات فیشینگ شوند.

مجرمین سایبری اطلاعاتی مثل آدرس پستی، تاریخ تولد و سایر اطلاعات شخصی شما را به سرقت میبرند تا از این دادهها برای ورود به سایر اکانتهای شما یا جعل هویت (یا به عبارتی سرقت هویت) شما استفاده کنند. به همین دلیل است که این افراد به دنبال صورتحسابها، قراردادها و سایر اسناد مهم شما هستند.

این مهاجمین میتوانند اطلاعات مالی شما (جزئیات کارت بانکی، جزئیات اکانت، جزئیات حساب بانکی و …) را به سرقت ببرند تا به حساب بانکی شما دسترسی پیدا کرده و آن را خالی کنند.

مجرمین سایبری تنظیمات سیستم شما را بازیابی میکنند تا متوجه شوند که بدافزارهای مخربشان چطور موفق به عبور از سد دفاعی سیستم شما شدهاند و با تحلیل این اطلاعات میتوانند بدافزارهای خودشان را پیشرفتهتر کنند تا قدرت نفوذ و عملکرد مخفیانه آنها را افزایش دهند، متأسفانه مجرمین ابزارهای لازم برای رسیدن به اهدافشان را در اختیار دارند.

انواع حملات بدافزارها در نشت اطلاعات

مسلماً هدف تمام حملات سایبری نشت اطلاعات نیست اما خیلی از این حملات از جمله موارد زیر، چنین هدفی را داشتهاند:

- سرقت داده توسط مهاجمین جاسوس

- تزریق SQL

- حملات بدافزارها

- حملات مرد میانی

- حمله شیرجه در زبالهها (یا Dumpster diving)

- بدست آوردن پسورد (به اصطلاح Password sniffing)

- فیشنگ و زیر مجموعههای مختلف آن (والینگ، فیشینگ هدفمند یا spear-phishing، فیشینگ با هدف جاسوسی یا spy-phishing، فارمینگ و غیره)

- مهندسی اجتماعی

- مرورگر ربایی (Browser hijacking)

- ربودن DNS و…

جاسوسافزار، تروجان، باج افزار، کرمها و ویروسها شناخته شدهترین و بدنام ترین نرمافزارهایی هستند که میتوانند منجر به نشت اطلاعات شوند.

اگر قرار باشد خطرناکترین مورد را نام ببریم، به احتمال زیاد این مورد بدافزار مالی است. به دلیل این که بدافزارهای مالی بشدت درآمدزا هستند، پیچیدگی آنها بسیار زیاد است و این قابلیت را دارند که بدون اینکه شناسایی شوند، مدت خیلی زیادی در سیستم آلوده فعالیت کنند.

بعضی از این بدافزارهای نسل دوم طوری هستند که اول خودشان را بهصورت نرمافزارهایی بی ضرر نشان میدهند، اما به محض نصب، از اتصال اینترنت برای دانلود جدیدترین نسخه بدافزار واقعی جهت حمله استفاده میکنند. در این موارد آنتیویروسهایی که بر اساس امضا کار میکنند بی اثر هستند.

بعلاوه باید دقت کنید که بدافزارهای فعلی شدیداً پیچیده و انعطافپذیر هستند. این ویژگی به مجرمین سایبری امکان بستهبندی چند بدافزار مختلف را با هم فراهم میکند و قابلیت از بین بردن مخفیانه دادهها را به این بدافزارها میدهد، قابلیتی که بدافزارهای معمولی آن را ندارند.

رفتارهای مخاطرهآمیزی که شما را در معرض نشت اطلاعات قرار میدهند. حالا که اهمیت موضوع برای شما مشخص شد، بررسی کنید که آیا اطلاعاتتان در معرض نشت قرار گرفتهاند یا خیر.

اقدامات منفی که موجب نشست اطلاعات

- عدم بروزرسانی مکرر نرمافزارها (اپلیکیشنها، مرورگرها و …) سیستمعامل به محض انتشار جدیدترین نسخه

- عدم استفاده از آنتیویروس و سایر لایههای امنیتی برای محافظت در برابر بدافزارهای نسل دوم (مثل فیلتر ترافیک یا traffic filtering)

- عدم توجه به امنیت رمز عبور و استفاده از رمز عبور تکراری

- استفاده از شبکههای وایفای عمومی برای کارهایی مثل بانکداری آنلاین و خرید اینترنتی

- انتشار اطلاعات شخصی در شبکههای اجتماعی یا ایمیل

- عدم استفاده از احراز هویت دومرحلهای

- عدم تنظیم دریافت هشدار از طرف بانک

- باز کردن ایمیلهای ارسال شده از سوی افراد ناشناس

- دانلود و باز کردن ضمیمههای ارسال شده توسط افراد ناشناس

- داشتن این تفکر که “من هیچ چیز برای مخفی کردن یا هیچ اطلاعات ارزشمندی ندارم که مجرمین سایبری به دنبال آن باشند”

این پرسشها برای ارزیابی اقدامات شما در حوزه امنیت سایبری مطرح شدند و هر چند شاید بعضی از این اقدامات امنیتی را تا به امروز نادیده گرفته باشید، اما مسلماً امکان تغییر این رفتارها برای دستیابی به امنیت بیشتر وجود دارد.

هزینه نشت اطلاعات

قبل از بیان توصیههای امنیتی، بهتر است اول از همه بررسی کنیم که نشت اطلاعات ممکن است چه هزینهای برای شما در برداشته باشد. منظور از این هزینهها فقط عواقب مالی و اقتصادی نیست بلکه سایر تأثیرات این پدیده است که شاید تا به حال اصلاً به ذهن شما خطور نکرده باشد.

هزینه نشت اطلاعات مستقیماً به ارزش این دادهها برای شما و مدت زمانی که دسترسی شما به این دادهها قطع میشود، بستگی دارد.

هنگام تحلیل میزان ارزش اطلاعات حساستان لازم است موارد زیر را در نظر بگیرید:

- هزینه زندگی و کار بدون این اطلاعات برای شما چقدر است.

- هزینه بازسازی این دادهها چقدر است.

- تأثیر از دست دادن این دادهها بر سایرین (همکاران، دوستان، اعضای خانواده و …) چقدر است.

- مسلماً تأثیرات به سرقت رفتن دستورالعمل آشپزی با تأثیر سرقت یک کار تحقیقاتی دانشگاهی ناتمام که هیچ نسخه دومی از آن ندارید، یکسان نیست.

- اقدامات مهم و حیاتی که لازم است بعد از تشخیص نشت اطلاعات انجام دهید

موفقیت در برگشت به حالت قبل از نشت اطلاعات یا داده بستگی به اقدام سریع و تصمیمگیری درست و مناسب دارد. داشتن یک طرح و برنامه مشخص برای چنین مواقعی بشدت مفید است تا بتوان اثرات این حملات را کم کرد.

نکاتی جهت برنامهریزی بعد از نشست اطلاعات

در صورت امکان میزان خسارت را ارزیابی کنید. مشخص کنید مهاجم چه اطلاعاتی را به سرقت برده تا بتوانید اقدامات خودتان را اولویتبندی کنید.

دستگاهها یا اکانتهایی که تحت تأثیر این حمله قرار گرفتهاند را تفکیک کنید. کامپیوترتان را روشن نکنید چون ممکن است این کار باعث افزایش آسیب شود. بدافزارها فقط حین روشن بودن دستگاه کار میکنند چون وقتی سیستم خاموش باشد، نمیتوانند از طریق وب ارتباطات لازم را برقرار کنند.

رد اقدامات خودتان را دنبال کنید تا مشخص شود که این هک چطور انجام شده است،تمام پسوردهای حساس خودتان را عوض کنید. این نشت اطلاعاتی را به پلتفرمی که اکانتتان مربوط به آن بوده یا (در صورت نشت اطلاعات حساب بانکی) به بانک گزارش دهید و از آنها بخواهید حسابتان را تحت نظر بگیرند و در صورت مشاهده هر گونه اقدام مشکوکی سریعاً آن را مسدود کنند.

سعی کنید بدافزار را پاک کنید یا در صورت لزوم از افراد حرفهای کمک بگیرید. این نشت اطلاعاتی را به مقامات گزارش دهید تا در صورت نیاز، پشتیبانی و اقدامات لازم را انجام دهند.

راهکارهای جلوگیری از نشت اطلاعات

با افزایش بیسابقه حجم اطلاعات سازمانها و تعداد دستگاههای متصل به اینترنت، مدیریت و محافظت از اطلاعات محرمانه سازمانی تبدیل به یک امر حیاتی شده و نیازمند راهکاری جامع برای حفاظت از اطلاعات است. در این راستا محققان اقدام به ایجاد راهبردهای مختلف جهت جلوگیری از نشت اطلاعات نموده اند که با نام اختصاری DLP (سامانه جلوگیری از نشت داده) از آنها یاد میشود.

DLP یک راهکار فناورانه برای اطمینان از عدم خروج اطلاعات و منابع سازمان از شبکه و فضای ابری آن است. این راهکار شامل راه حلها، فرایندها و سیاستهایی است که عملیات انتقال دادههای حساس را شناسایی، ردیابی و کنترل میکند.

راهکارهای DLP از سوی شرکت های امنیتی

راهکارهای DLP ارائه شده از سوی شرکت های امنیتی شامل موارد زیر که در ادامه به آنها میپردازیم.

رمزنگاری اطلاعات انتقالی

هر گونه داده حساس که از شبکه سازمان خارج میشود باید رمزنگاری شود. برای این کار نیاز به برنامههایی است که از پروتکلهای رمزنگاری مطمئن جهت رمز کردن اطلاعات انتقالی استفاده کنند. اطلاعات رمزنگاری شده در صورت افشا خسارتی به همراه نخواهند داشت.

حفاظت از نقاط انتهایی

نقاط انتهایی، تجهیزاتی هستند که کارمندان از آن برای انجام وظایف کاریشان استفاده میکنند؛ مانند رایانههای رومیزی، لپ تاپها و تلفنهای همراه هوشمند. مالکیت معنوی و دادههای حساسی که در این تجهیزات وجود دارد، از اهمیت بسیار زیادی برخوردار است.

راه حلهای موجود به مدیران امکان میدهند تا دستگاههای مورد استفاده را کنترل کرده و همچنین مشاهده کنند چه زمانی از آنها استفاده شده و چه فردی نیز به آنها دسترسی پیدا کرده است. تمامی کارکنان باید از سیاستهای امنیتی حاکم بر استفاده از این دستگاه ها به خوبی آگاه بوده و ملزم به رعایت آنها شوند چرا که بیشتر کارمندان، اطلاعات حساس سازمانی مانند مکاتبات ایمیلی یا اسناد را در تلفن های هوشمند و رایانههای خود ذخیره میکنند.

خط مشی امنیتی سازمان باید شامل مواردی مانند میزان پیچیدگی کلمه عبور، فعال شدن قفل صفحه نمایش رایانه بعد از یک مدت زمان مشخص و سایر الزامات مدنظر سازمان باشد.

کنترل محتوای ایمیل

از آنجا که کاربران، اغلب اطلاعات و اسناد محرمانه را از طریق ایمیل ارسال میکنند بنابراین پتانسیل بالایی برای نشت دادهها وجود دارد. استفاده از سرویسهای فیلتر کردن محتوا این امکان را میدهد تا تهدیدات احتمالی را بررسی کنید. متن، عکسها و پیوستهای ایمیل میتوانند از این طریق پویش شده تا نشتهای احتمالی مشخص شود. همچنین در صورت تلاش کاربران برای ارسال اطلاعات محرمانه به خارج از سازمان، به مدیران هشدار لازم داده خواهد شد.

فایروال های هوشمند

علاوه بر ایمیل، استفاده از پیام رسانها و شبکههای اجتماعی میتواند امنیت دادههای سازمان را به مخاطره اندازد. فایروال ها می توانند از رایانههای شخصی و کل شبکه در برابر تهدیدات امنیتی محافظت کنند. آنها همچنین میتوانند بر ضد نشت احتمالی دادهها، دسترسی غیرمجاز یا رفتارهای مخرب به صورت خودكار اقدام كنند. این کار با اطلاع رسانی به مدیر یا مسدود کردن درخواست کاربر انجام میشود.

ارزیابی مجوزهای امنیتی

بسیاری از کسب و کارها به مراتب بیش از آنچه که کارمندان نیاز دارند به آنها امکان دسترسی میدهند. استفاده از رویکرد Zero-Trust یا همان اصل اعتماد صفر به تخصیص و اعمال مجوزهای دسترسی کمک زیادی میکند. اعتماد صفر به این معنا است که افراد فقط به موارد مورد نیاز روزمره شان دسترسی باید داشته باشند.

این روش به شما امکان میدهد مقیاس نشت اطلاعات را بسیار محدود کرده و از دسترسی کارمندان به دادههای حساس جلوگیری کنید. مجوزهای امنیتی فعلی خود را میبایست بررسی کرده و ببینید چه شخصی به چه چیزی دسترسی دارد. سپس سیاستهای لازم را ایجاد نموده تا دسترسی کارمندان فقط محدود به مواردی شود که برای انجام کارشان به آن نیاز دارند.

در صورت مشاهده عملکرد غیرعادی توسط کارمندان، سیستم امنیتی سازمان باید هشدارهای مناسب را صادر کند. به عنوان مثال اگر کاربری دسترسی به تعداد زیادی از اسناد را درخواست کرد یا اگر فردی تلاش میکند تا به اسناد محرمانه دسترسی داشته باشد باید هشدار لازم به مدیر سیستم داده شود.

کنترل چاپ اسناد و اطلاعات

چاپگرها پتانسیل بالایی برای نشت دادهها دارند. الزام کاربران برای ورود به شبکه سازمان، قبل استفاده از چاپگر میتواند این مخاطره را کاهش دهد؛ زیرا در این صورت کلیه فعالیتهای کاربر از جمله دسترسی به فایلهای محرمانه و دستور چاپ آنها ثبت خواهد شد.

پشتیبان گیری امن

با توجه به اینکه تهیه نسخه پشتیبان از اطلاعات مهم، یک وظیفه اساسی در هر سازمانی است بنابراین نگهداری آنها نیز حائز اهمیت است. نسخههای پشتیبان، آسیب پذیر بوده و غالباً در مقابل تغییرات حساس هستند. فایلهای پشتیبان باید مانند اسناد اصلی سازمان رمزنگاری شوند. همچنین میبایست حتماً اطمینان حاصل شود سرورهای حاوی نسخه پشتیبان از طریق اینترنت در دسترس قرار نداشته باشند. این کار تلاش برای افشای اطلاعات محرمانه را با مشکل مواجه میسازد.

آموزش کاربران

سازمانها معمولاً تصور میکنند کارمندانشان میدانند چه اطلاعاتی محرمانه بوده و قابل اشتراک گذاری نیستند. گزارشها حاکی از آن است که کارمندان در بسیاری از موارد متوجه نیستند رفتار آنها باعث افشای اطلاعات محرمانه سازمان شده و ممکن است بقای آن را با مخاطره مواجه سازد. لازم است به کارمندان در خصوص مخاطرات نشت اطلاعات آموزشهای لازم داده شود. مدیران باید این آموزشها را به عنوان بخشی از روند بلوغ کاری و ارتقای رتبه کارکنان خود در نظر بگیرند.

چک لیست پیشگیری از نشت اطلاعات

با اینکه داشتن یک طرح و برنامه از پیش مشخص شده برای مواقعی که نشت اطلاعات اتفاق میافتد مفید است اما مسلماً پیشگیری از چنین وضعیتی به مراتب بهتر و کم هزینهتر از مقابله با آن است.

اقدامات مفید برای پیشگیری از آلوده شدن به بدافزارهای نشت داده یا اطلاعات که قابلیت از بین بردن دادهها را دارند، عبارتند از:

- همیشه تمام نرمافزارها را بروز نگه دارید. این توصیهای است که متخصصین مدام آن را تکرار میکنند و برای این تکرار دلایل محکمی دارند!

- حداقل دو نسخه پشتیبان از اطلاعات خودتان در دو محل متفاوت و مستقل از دستگاههایی که بهصورت روزمره استفاده میکنید، داشته باشید.

- قبل از پشتیبان گیری از دادهها، آنها را رمزگذاری کنید.

- با چند لایه محافظتی از سیستم و دستگاههای خودتان محافظت کنید. اگر یک لایه موفق به شناسایی بدافزار نشد، سایر لایهها میتوانند خطر را کم کنند.

- سعی کنید از پسوردهای خودتان بخوبی محافظت کنید. همیشه احراز هویت دومرحلهای را فعال کنید.

- دقت کنید که تنها وجود آنتیویروس برای محافظت از سیستمتان کافی نیست. این راهنما را حتما مطالعه کنید.

- همیشه اطلاعات خودتان را در زمینه امنیت سایبری افزایش دهید تا از رفتارهای مخاطره آمیز خودداری کنید.

- سعی کنید اطلاعات محرمانهای که به آنها نیاز ندارید را بهصورت امن از بین ببرید تا مجرمین سایبری نتوانند این اطلاعات را پیدا کنند.

به خاطر داشته باشید که نشت اطلاعات از طریق بدافزارهایی انجام میشود که از اتصال اینترنت شما برای انتقال دادهها از کامپیوترتان به وبسایتها و سرورهای تحت کنترل مجرمین سایبری استفاده میکنند.

پس از مطالعه این مطلب، فکر میکنید که کامپیوتر شما در برابر نشت اطلاعات مقاوم است یا مثل آبپاش نشت دارد!؟