چگونه یک تروجان بانکداری کاری بیش از سرقت پول شما انجام میدهد

این تروجان میتواند رایانه شما را تصاحب کرده؛ و شما را با بدافزارها و چیزهای دیگری آلوده کند.

تروجان بانکی چیست؟

بعد از ده سال جنگ و محاصره، دشمنان شما، یونانیها، به شما پیشنهاد صلح میدهند، و به نشان حسن نیت، یک اسب بزرگ چوبی را به عنوان هدیه پیشکش میکنند.

به عنوان یک فرد اهل تروجان، در این لحظه چه میکنید؟

- هدیه را رد میکنید. حتی شاید به آتش بکشید.

- اسب را بازرسی میکنید، شاید چیزی درون آن باشد.

- هیچ کدام از کارهای بالا را نمیکنید، بلکه آن را با کلی شور و شادی به شهر خود میآورید.

اگر گزینه 3 را انتخاب کردید، تبریک میگوییم، به یونانیها اجازه دادهاید تا شبانه از اسب بیرون بیایند، نگهبانها را کشته و بگذارند تمام ارتش، کل شهر را ویران کند.

تروجانهای بانکی از اصول مشابهی پیروی میکنند. این تروجان کاربر را فریب میدهد تا فایلهای مخرب را دانلود کند، و بعد به طور پنهانی حساب بانکی قربانی را خالی میکند.

پول بسیاری در میان است

مجرمان سایبری علاقه بسیاری به این نوع از جرائم سایبری دارند، زیرا پرسود هستند. خیلی پرسود.

به عنوان مثال: نرمافزار مالی زئوس (Zeus) از سال 2007، که برای اولین بار شناخته شد تا سال 2010، نزدیک به 100 میلیون دلار سرقت انجام داد.

در این بین، Dridex، نوعی دیگر از بدافزارهای مالی قدرتمند، به تنهایی باعث 40 میلیون خسارت در سال 2015 شد.

این ارقام تنها آسیبهای وارده تا آن زمان را نشان میدهند، و تا زمانی که سازندگان بدافزارهای مرتب مهارتهای خود را ارتقا میدهند، این ارقام رو به افزایش است، و این در حالی است که کاربران هنوز هم با مبانی پایه جرائم سایبری مشکل دارند.

شرکتها، کارمندان و به خصوص مدیران ارشد اجرایی شما را آموزش میدهند

برخی تروجانهای بانکی ، مانند QakBot (گاهی به نام Qbot یا PinkSlip نیز خوانده میشود) به طور خاص برای هدف قرار دادن کسبوکارها طراحی شدهاند، و به ویژه کسبوکارهای تراز بالا مانند بانکها یا واسطههای مالی. به طور خاص، این نوع بدافزار میتواند از طریق بمباران کاربران با اقدام مکرر به ورود (log in)، آنها را از دایرکتوری فعال، قفل کنند.

یک تروجان بانکی چگونه کار میکند؟

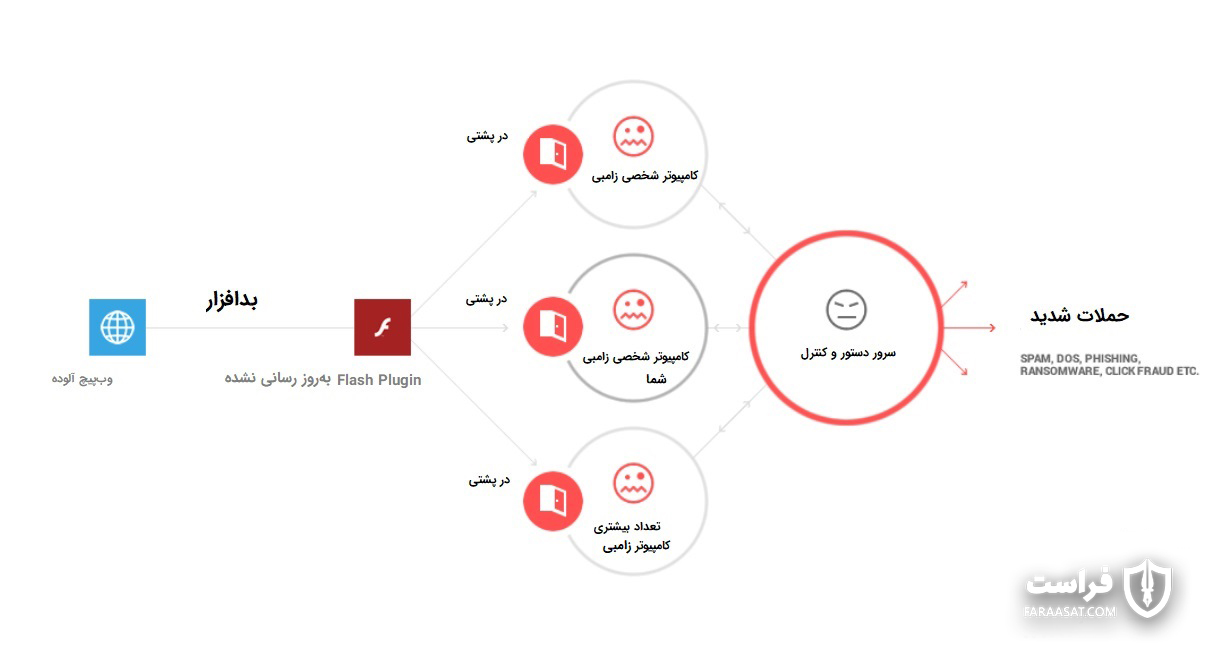

با آنکه این تروجانها در اصل برای سرقت پول طراحی شدهاند، هکرهای خرابکار از آنها برای اهداف دیگری هم استفاده میکنند. بیشتر اوقات، تروجانها بخشی از یک مجموعه بدافزاری پیچیدهتر هستند که این مجموعه خود میتواند شامل روتکیتها (rootkits)، کرمها و سایر بدافزارهایی باشد که رایانه را تحت سلطه گرفته و آن را در اختیار یک باتنت (botnet) قرار میدهد.

باتنتها شامل مجموعهای از کامپیوترهایی هستند که بات (bot) نامیده میشوند. این شبکهها با هدف انجام فعالیتهای مخرب، توسط یک یا چند مهاجم که botmasters نام دارند کنترل میشوند. به عبارت بهتر، رباتها کدهای مخربی هستند که روی کامپیوترهای میزبان اجرا میشوند تا امکان کنترل آنها از راه دور برای botmasterها را فراهم کرده و به این ترتیب آنها بتوانند این مجموعه را وادار به انجام فعالیتهای مختلف کنند.

چگونه به وسیله یک تروجان بانکی آلوده شُدید

روشهای آلودگی زیر، با آنکه فهرست کاملی نیستند، اما پرکاربردترینها میباشند. احتمالاً حداقل با دو مورد از این فهرست، مورد هدف قرار گرفتهاید.

1. مهندسی اجتماعی

نه آنتی ویروس و نه روشهای امنیتی نمیتوانند شما را از خطاها و اشتباهاتتان حفظ کنند. با استفاده از حملات مهندسی اجتماعی ، مانند پروفایلهای جعلی رسانههای اجتماعی، ویشینگ (vishing)، کت فیشینگ (catfishing) یا سایر روشهای مشابه، مهاجم میتواند شما را برای کلیک کردن بر روی لینک، دانلود کردن یا باز کردن یک فایل اغوا کند.

2. فیشینگ و ایمیلهای هرزنامه

فیشینگ (phishing) قدیمیترین حقه در این مقوله است و میتواند برای انتشار هر نوع بدافزاری مورد استفاده قرار گیرد. در حمله فیشینگ، هکر خرابکار خود را به جای فرد، سازمان یا شرکتی معتبر (مثلاً بانک یا فروشگاهی آنلاین) جا زده و ایمیلی به قربانی ارسال میکند. تروجان بانکی به این ایمیل متصل شده، و زمانی که قربانی آن را دانلود و باز میکند، آلودگی آغاز میشود.

در موارد دیگر، ایمیل مخرب، حاوی لینکی است که کاربر را به یک وبسایت آلوده منحرف کرده و به طور خودکار، دستگاه قربانی را آلوده به بدافزار میکند.

شکل بالا تصویری از یک ایمیل فیشینگ است که تظاهر میکند از سوی RBS است. در اینجا به چند مورد اشاره میکنیم تا به شما نشان دهیم که این ایمیل، یک ایمیل فیشینگ است:

نام اشتباه است: “Royal bank of scotland” به جای“Royal Bank of Scotland” .

لحن اجبار این نامه؛ چرا که فرستنده میخواهد تا شما را وادار به کلیک نماید.

آنها ادعا میکنند ” نمیتوانند از طریق تلفن پاسخگو باشند” .

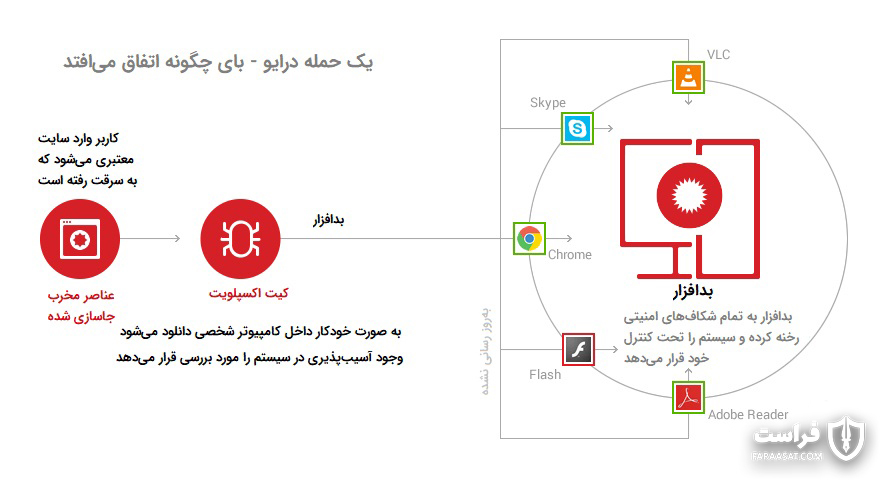

3. کیتهای بهرهبرداری + درایو- بای – دانلودها

تمامی برنامههایی که شما استفاده میکنید، آسیبپذیری دارند. این حقیقت است. مجرمان سایبری از این آسیبپذیریها با استفاده از کیتهای بهرهبرداری سواستفاده میکنند.

یک کیت بهره برداری، بدافزاری است که هکر خرابکار از آن برای آلوده کردن وبسایت استفاده میکند. کیت بهره برداری ابزار/ رایانه یک بازدیدکننده وبسایت را پویش کرده و به دنبال آلودگی میگردد.

زمانی که آن را بیابد، از آن آسیبپذیری به خصوص استفاده میکند تا یک تروجان بانکی را تحویل دهد.

GozNym چنین چیزهایی را تحویل میدهد. تزریق کننده Nymaim یک رایانه را آلوده میکند و بعد به دنبال آسیبپذیری میگردد. پس از آنکه Gozi را تزریق کرد، Gozi مسئول سرقت اطلاعات شخصی میشود.

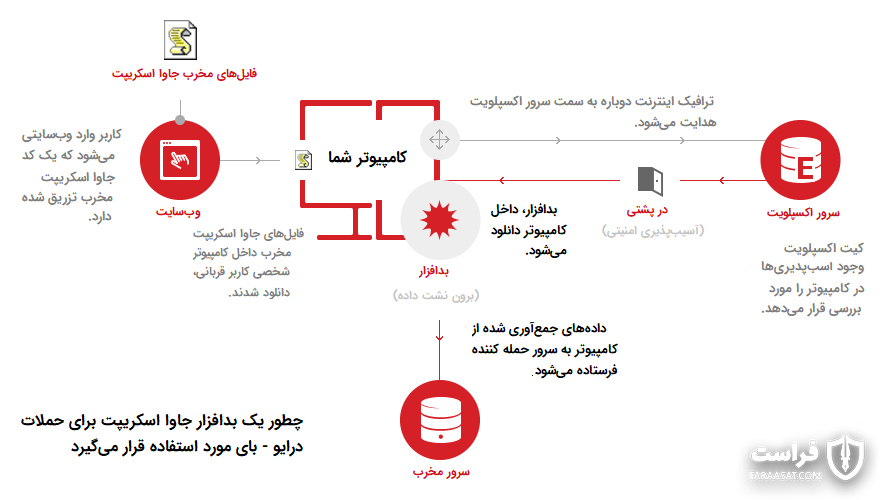

4. تبلیغات مخرب

شبکههای تبلیغاتی مسئول فرستادن تبلیغات به هزاران یا حتی میلیونها کاربر هستند، که بسیاری از این کاربران هم درواقع بر روی آن تبلیغات کلیک میکنند.

مجرمان سایبری با آلوده کردن تبلیغات، از مزیتهای تبلیغات به خصوص دسترسپذیری و اعتبار شبکه تبلیغاتی، بهره برده و کاربران بی شماری را آلوده میسازند.

در مواقع دیگر، ممکن است مجرمان سایبری تبلیغات خرابکارانهای را ترتیب دهند تا کاربر را به یک وبسایت مخرب یا دانلود فایلی، منحرف کرده و او را آلوده کنند.

حملات تبلیغات مخرب، مدیون آسیبپذیریهای یافت شده در جاوا اسکریپت هستند، زیرا تکنولوژی جاوا اسکریپت در ساخت و توزیع تبلیغات استفاده میشوند.

Ramnit اخیرا از این تاکتیک در کمپینی استفاده کرده است که کاربران بازدید کننده از سایتهای غیراخلاقی در کانادا و انگلستان را مورد هدف قرار داده است.

این کمپین از آگهیهای پاپ-آندر (pop-under ads) استفاده کرد، یعنی آگهیهایی که صفحه جداگانهای از مرورگر شما را باز کرده و در پشت آن ظاهر میشوند.

آگهیهای Pop-under به نوعی از تبلیغات مبتنی بر وب گفته میشوند که در قالب یک پنجره جدید در مرورگر نمودار میشوند، اما برخلاف Pop-up ها پشت پنجره کنونی مرورگر قرار میگیرند و درنتیجه مزاحمت کمتری برای کاربر ایجاد میکنند.

خوشبختانه، محققان با شبکههای تبلیغاتی ارتباط برقرار کرده و آنها را از وجود آلودگیهای احتمالی مطلع میکنند، تا از انتشار آن جلوگیری به عمل آورند.

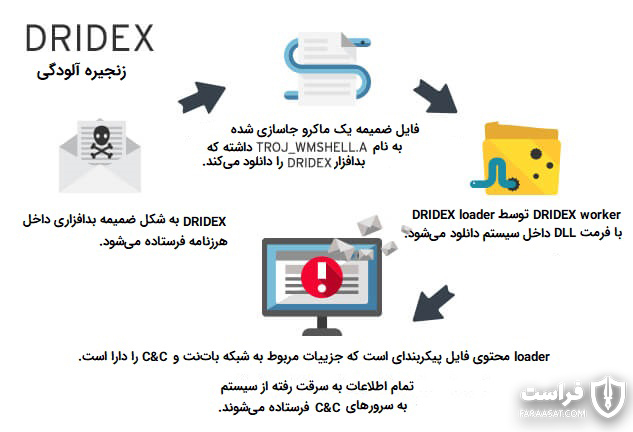

5. بدافزار ماکرو

زبان برنامهنویسی بدافزار ماکرو، مشابه زبان برنامهنویسی استفاده شده در نرمافزارهای خاصی مانند word و EXCEL است.

این امر باعث محبوبیت آنها در بین هکرهای خرابکار میشود، چرا که افراد بسیاری توسط این فایلهای به ظاهر قانونی فریب خورده، آنها را باز میکنند، و بعد آلوده میشوند.

برنامههای آنتیویروس جدید، کارایی خوبی در یافتن ویروسهای ماکرو دارند، اما برخی از این ویروسها به قدری خوب طراحی شدهاند که برای مدتهای طولانی پنهان مانده و زمان زیادی برای یافتن آلودگی حاصل از آنها لازم است.

این راه دیگری است که توسط Dridex استفاده میشود تا خود را تا جای ممکن در میان کاربران بیشتری انتشار دهد.

سرقت اطلاعات شما، یک حساب در یک زمان

در بیشتر موارد، خود تروجان بانکی، پول شما را به سرقت نمیبرد. در عوض، این تروجان اطلاعات مالی شما را به هکرهای خرابکاری که حساب شما را خالی میکنند، ارسال مینماید.

در اینجا نگاه دقیقتری به تروجان بانکی ساخته شده برای خالی کردن حساب شما انداخته میشود.

1. کیلاگینگ(Keylogging ) و بدافزارهای رباینده فرم

یک کیلاگر کلیدهایی که شما فشار میدهید را ردگیری کرده و اطلاعات آنها را به هکر خرابکار ارسال میکند.

برای کاهش اطلاعات اضافی و پردازش سیستم، برخی کیلاگرها تنها زمانی فعال میشوند که شما مرورگر را بازکنید یا از وبسایت مشخصی دیدن نمایید. در مورد فرم رباها (form grabbers) بدافزار زمانی فعال میشود که شما فرمی را پر کرده و محتوای آن از جمله URL را ثبت میکنید.

مشهورترین تروجان از این نوع Zeus است (یا گاهی ZeuS/Zbot)؛ بدافزاری که اولین ظهورش باز میگردد به سال 2007.

2. تغییر مسیر (انحراف) به صفحه وب مخرب

در موارد دیگر، بدافزار برخی از تنظیمات مرورگر و اینترنت شما را دستکاری میکند، از این راه از سایت مورد نظرتان به یک سایت مخرب منحرف میشوید.

بنابراین به جای اینکه به وبسایت A بروید، که سایت بانکی شما است، تروجان شما را به سایت B میبرد، که تقریباً مشابه سایت A است.

در مثال بالا، کپی بسیار خوبی از سایت ایی.بِی(eBay) داریم. بزرگترین نمودی که مشخص میکند سایت جعلی است؛ نبود دکمه “Add to cart” در امتداد چند ویژگی دیگر است.

البته، وبسایت B در اصل مخرب است، و هر چیزی که شما تایپ میکنید در پایگاه داده ثبت خواهد شد. سپس هکر خرابکار از این اطلاعات استفاده میکند تا به حساب شما وارد شده و آن را غارت کند.

Dridex به خوبی از این تاکتیک در چپاول بانکهای سراسر دنیا، استفاده نموده است.

3. پویش مدارک و اسناد

برخی افراد هنوز هم رمز ورود و نام کاربری خود را در فایلهای ساده متنی نگه میدارند. برای سرقت این فایلها، بعضی بدافزارها هارد درایود قربانی را پویش میکنند، و به دنبال فایلهایی با کلمات کلیدی (از جمله “passworsd” یا “accounts” و غیره ) میگردند. سپس این فایلها را خوانده و اطلاعات را به مجرم سایبری ارسال میکنند.

بدافزار Ramnit به طور مؤثری از این روش بهره میبرد.

4. ضبط و ثبت صفحهنمایش

ضبط و ثبت صفحهنمایش (Screen capturing and recording ) در مواردی به کار میرود که قربانی از نرمافزاری استفاده میکند که نیاز به تایپ دستی دارد، مثل نرمافزارهای مدیریت رمز ورود یا حتی کیبوردهای مجازی که به خصوص برای کیلاگرهای مهاجم، طراحی شدهاند.

چگونه یک تروجان پنهان مانده و از ردیابی میگریزد

تروجان بانکی برای اینکه مؤثر باشد، باید بتواند آلوده کند و برای مدتزمانی طولانی روی دستگاه شما، پنهان بماند. بعد از همه اینها، بستگی به عادات خرید کردن شما دارد، شاید شما ماهها، یا شاید چند هفتهای وارد حسابتان نشوید. برای این منظور، بدافزار باید پنهان بماند.

قابلیتهای پنهان شدن در سایر فایلها

یکی از روشهای به خصوص درونی برای بدافزارها به منظور آلوده ساختن شما، پنهان شدن در فایلهای به ظاهر بیخطری همچون تصاویر است. برای مثال، از طریق یک ایمیل ، فایل JPEG دریافت میکنید، و در نگاه اول مجاز و قانونی به نظر میرسد. اما، هکرهای خرابکار، کدهای دیگری به فایل JPEG افزودهاند، که به خود بدافزار تعلق دارند.

زمانی که تصویر را باز میکنید، کد اجرا میشود، و شما آلوده میشوید.

در زیر بیتمپ (bitmap) یک تصویر است. یک بیتمپ، در اصل، نقشهای از تمام بیتهای اطلاعاتی است که یک عکس را میسازند.

فایل تصویر حاوی تمام بیتهایی است که متناظر با تصویر واقعی هستند. بخش پیکربندی بدافزار در تصویر دوم حاوی تمام اطلاعاتی است که دربردارنده بدافزار است.

بسیاری از روشهای امنیتی با تجزیهوتحلیل رفتار بدافزار، آن بدافزار را ردگیری میکنند. اگر الگوی مشکوکی از جمله کیلاگ شدن یا انتقال داده پنهان را شناسایی کنند، نرمافزار را به عنوان بدافزار برچسبگذاری مینمایند، که پس از تشخیص، آنتیویروس سعی در حذف آن دارد. این روش شناسایی را تجزیهوتحلیل اکتشافی (heuristic analysis) مینامند و یکی از دلایلی است که گاهی اوقات آنتیویروس، برنامهای را اشتباها بدافزار تشخیص میدهد، چرا که برنامههای مجاز رفتاری شبیه به بدافزار دارند.

برای کار در این رابطه، یک تروجان ممکن است از تکنیکی به نام obfuscation استفاده کند که بهشدت کد منابع را پیچیده میکند تا آنتیویروس نتواند بفهمد بدافزار چه میکند.

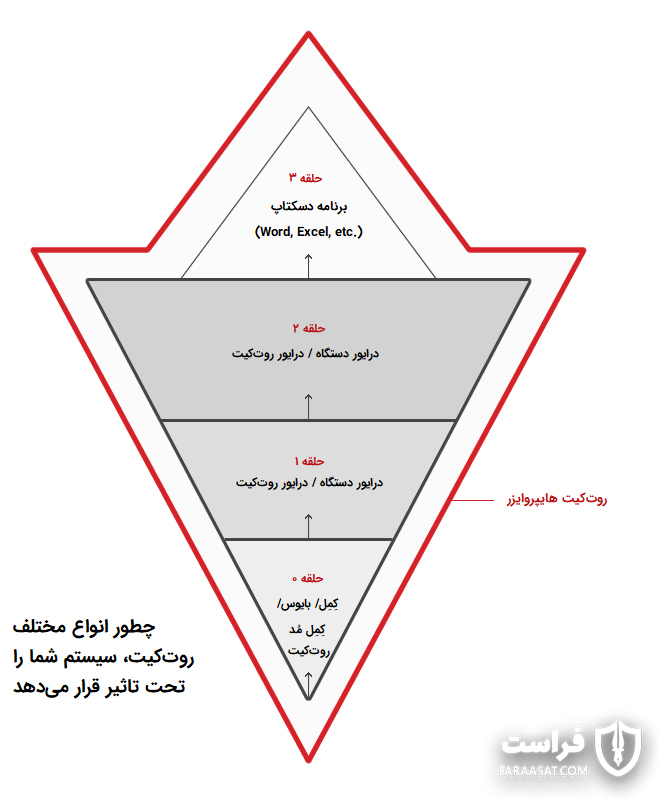

روتکیتها و آلودگیهای عمیق

روتکیتها یکی از ناخوشایندترین انواع موجود بدافزارها هستند. برتری آنها در پنهان ماندن است و با آلوده ساختن لایههای بسیار عمیقی از رایانه شما، از دسترس برنامههای آنتیویروس دور میمانند. این در حالی است که بیشتر روشهای امنیتی، سیستمی برای دستیابی به این آلودگی ندارند.

این لایههای عمیق، امتیاز بیشتری به روتکیتها میدهند تا تروجان را از چشم آنتی ویروسها و سایر روشهای امنیتی پنهان کرده و آنها را تقریبا غیر قابل شناسایی کنند.

نشانههایی که ممکن است شما آلوده به یک تروجان بانکی شده باشید

آلودگی به یک تروجان بانکی نشانههای کمتری نسبت به سایر انواع بدافزارها دارد زیرا از علایق هکر خرابکار این است که تا جای ممکن، بدافزار کمحجمتری بسازد که کسی به آن شک نکند. با این حال، چندین نشانه قابل ذکر وجود دارد:

- کاهش سرعت عملکرد

حتی سبکترین بدافزارها؛ نیاز به قدرت پردازش دارند تا رد کلیدهای تایپ شده شما را دنبال کنند، یا رایانه را برای فایل به خصوصی پویش نمایند. کاهش عملکرد سیستم آنجا مشخصتر است که تروجان از فعالیتهای شما، فیلم مخفی ذخیره کند.

به علاوه، به خوبیِ برنامههای مجاز، بهینهسازی نمیشوند، بنابراین ممکن است با سایر برنامههای مجاز و قانونی در پردازش نیز تداخل ایجاد کرده، و مدام سرعت رایانه شما را کاهش دهند.

- سرعتهای اینترنت کمتر

بدافزاری که تنها رد کلیدها را میگیرد یا فایلهای شما را پویش میکند به ندرت بر روی سرعت اینترنت شما تأثیرگذار است، زیرا بسته دادهای که آنها ارسال میکند، تنها چند کیلوبایت است.

البته، رکوردهای ویدیویی به ترافیک بیشتری برای ارسال اطلاعات نیاز دارند چرا که فایلهای حجیمی را ارسال میکنند.

در همین زمان، برخی تروجانها قسمتی از یک مجموعه پیچیدهتر بدافزاری هستند که رایانه شما را در اختیار گرفته و از منابع آن برای تأمین یک باتنت استفاده میکنند.

زمانی که رایانه شما بخشی از یک باتنت باشد، آن هم ابزاری خواهد بود برای گسترش بیشتر بدافزار. در زیر این چرخه آلودگی و تکرار آلودگی را مشاهده میکنید.

- نمیتوانید تنظیمات را تغییر دهید یا مرتبا تنظیمات به حالت اولیه برمیگردند

بدافزاری که شما را به وبسایت مشخصی منحرف میکند درواقع میخواهد اطمینان یابد که شما از آن سایتها بازدید کردهاید. در این قسمت، آنها از اینکه تنظیمات را تغییر دهید یا تنظیم مجدد کنید جلوگیری به عمل میآورند.

اگر حس میکنید رایانهتان از فرمانهای شما پیروی نمیکند، و مستقل عمل مینماید، این احتمال را بدهیدکه شاید آلوده شده باشید.

- همه چیز به نظر خوب میرسد

این احتمال وجود دارد که بدافزار هیچ ردی از فعالیتهایش روی رایانه شما بر جای نگذارد و همه چیز، معمولی به نظر برسد.

همانطور که کیسر سوز (Keyser Soze) در فیلم ” مظنونین معمولی” به روشنی میگوید:

«بزرگترین فریبی که شیطان دارد این است که همه را متقاعد میکند که وجود ندارد».

برای اینکه مطمئن شوید، آلوده به تروجان نیستید، پیشنهاد میکنیم تا به طور مرتب و دورهای رایانه خود را با آنتیویروس و سایر روشهای امنیتی، پویش و بررسی کنید.

چگونگی استخراج پول

1. قاطر پول (money mule)

اینها همکاران هکر شرور هستند، کسی که حسابها را به نام خود باز میکند. پس از آن مجرمان سایبری پول شما را به این قاطر پول میفرستند و قاطر پول بعد از آن آنها را به مجرمان باز پس میفرستد.

در بیشتر موارد، قاطر پول در کشور دیگری زندگی میکند، از این رو پیگرد قانونی او کاری پیچیده است. این امر باعث میشود تا قربانی از پیگیری مجازات و جبران خسارت، صرفنظر کند.

2. پولشویی از طریق بیتکوین یا سایر ارزهای دیجیتال

ارزهای دیجیتال مانند بیتکوین (Bitcoin) یا اتر (Ether) اصلیترین علت گسترش زیاد بدافزار در دو سه سال اخیر، هستند.

با اینکه ردگیری آن غیرممکن نیست، اما ردگیری کسی که از بیتکوین استفاده میکند، مبارزه دشواری است.

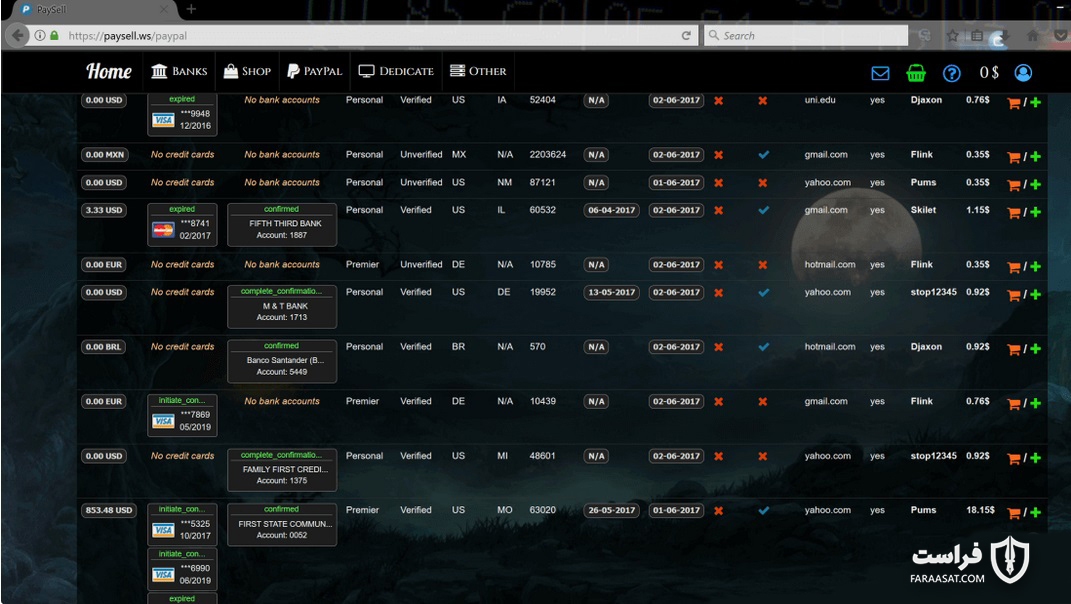

3. بازارهای وب سیاه

گاهی هکر خرابکاری که اطلاعات شما را به سرقت میبرد، همان کسی نیست که حساب بانکی شما را خالی میکند.

در عوض، این احتمال وجود دارد که او سعی در فروش اطلاعات شما در وب سیاه را داشته باشد، بخش زیرزمینی فضای اینترنت که مواد غیرقانونی و محصولاتی همچون مواد مخدر، کودکآزاری و در مورد ما، اطلاعات حساس را میفروشند.

این دقیقا همان موقعیتی است که در مورد بدافزار Jaff با آن مواجه هستیم، این بدافزار اطلاعات رمزگذاری شده کاربر را در بازار دارک وب ، میفروشد.

4. انتقال مستقیم به بانکهای خارجی

برخی اوقات، هکر خرابکار به سادگی پول را از حساب شما به یک حساب خارجی منتقل میکند. درست مانند سناریوی قاطر پول، او امیدوار است که فاصله بسیار زیاد، شما را از پیگیری قانونی او منصرف نماید.

و حتی اگر درصدد تعقیب کلاهبرداران برآیید، شانس زیادی وجود دارد که با مشخصات افراد دیگری اشتباه شود.

برای مثال، دفتر کلاهبرداری کلان انگلستان ( UK’s Serious Fraud Office) پرونده قربانیان کمتر از 100000 فرانک را رسیدگی نمیکند. برخی مواقع، پروندههایی در حدود یک میلیون فرانک نیز وجود دارد، که پیگیری نشدهاند. این به خاطر آن است که تمامی تلاش آنها بر روی سوژههای بزرگ، پروندههای بیش از 10 میلیون فرانک است.

از این رو پیگیری کلاهبرداری بسیار گران و زمانبر است. برای سازمانهای دولتی حدود 4 سال زمان برد تا بوتنت Avalanche را نابود کنند و مقامات بیش از 30 کشور در این پرونده مشارکت داشتند. این تنها یک حلقه جرم و جنایت بود. حلقههای کوچکتر به مراتب پیگیری دشوارتری دارند زیرا مدارک کمتری برای پیگیری آنها وجود دارد.

رایجترین انواع تروجان های بانکی

1. زئوس، که به نامهای ZeuS یا Zbot نیز شناخته میشود

این مشهورترین بدافزار مالی از نوع خود است. این بدافزار اولین بار در سال 2007، شناخته شد که به عنوان قدیمیترین بدافزار فعال نیز به حساب میآید. بنابر آمار کسپرسکی، تقریباً 45% از آلودگی بدافزارهای مالی را میتوان به Zbot نسبت داد.

در اصل، زئوس اعتبارات شما را با استفاده از کیلاگرهای درون خود، به سرقت میبرد. هکر خرابکار میتواند به گونهای بدافزارها را پیکربندی کند که تنها زمانی که از وبسایتهای خاصی مثل www.bankofamerica.com دیدن میکنید، فعال شوند. برای سایر وبسایت، این بدافزار غیرفعال باقی میماند. این کار باعث میشود تا مجرمان سایبری بر روی حملات خود تمرکز داشته باشند، زیرا بیشتر کشورها تنها چند بانک عمده دارند.

زئوس میتواند در ورژنهای قدیمی ویندوز مانند ویندوزXP، اطلاعات محرمانهای همچون رمز ورود سایت و نام کاربری ذخیره شده در بخش خدمات حفاظت شده هارد دیسک شما را به سرقت برد.

به علاوه، زئوس نیز به مهاجم اجازه میدهد تا بدافزارهای بیشتری روی رایانه دانلود کند.

Nymaim .2

نه تنها یک بدافزار مالی است، بلکه یک دراپر (چکاننده) بدافزار (malware dropper) نیز میباشد. به بیان دیگر، Nymaim میتواند هم رایانه شما را آلوده کند و هم به عنوان دروازهای برای سایر انواع بدافزارها عمل کند.

Nymaim مدیون این همه سازگاری و قابلیتهای سرقت پیشرفته خود است، که در بین مجرمان سایبری بسیار محبوب است، تا آنجا که 29 درصد از سهم تمام آلودگیهای تروجان های بانکی و رتبه دوم پس از زئوس را به خود اختصاص داده است.

پیشرفت جدیدی در ادغام Nymaim با Gozi Trojan مشاهده شده است، که GozNym malware را میسازد.

در اصل، قابلیتهای سرقت پیشرفته Nymaim اجازه میدهد تا Gozi را در رایانه قربانی قرار دهد، در حالیکه Gozi سرقت حقیقی اطلاعات را انجام میدهد.

Dridex .3

Dridex شباهت اندکی با Zeus/Zbot دارد. برای مدتی، به نظر میرسید که این بدافزار ناپدید شده است، و هیچ حملهای از سوی آن گزارش نمیشد. با این حال در ابتدای سال 2017 میلادی، به زندگی بازگشت، و به نظر نمیرسد به این زودیها قصد رفتن داشته باشد.

درایدکس با استفاده از ایمیلهای فیشینگ همراه با فایلهای الحاقی مخربی از Word یا Excel گسترش یافت. سپس بدافزار ماکروی درون این فایلها، روند آلوده سازی را شروع کرد.

زمانی که بدافزار روی رایانه شما قرار گرفت، درایدکس از قابلیتهای خصومتآمیز خود استفاده میکند تا یک یا چند مورد از موارد زیر را انجام دهد:

با استفاده از کیلاگینگ (keylogging) اطلاعات محرمانه شما را به سرقت برد.

شما را به سایتی جعلی منحرف کند که میتواند اطلاعات شما را برداشت نماید.

رایانه شما را به یک باتنت تبدیل کند.

بدافزارهای بیشتری را در رایانه شما دانلود نماید.

اطلاعات جمع آوری شده در مرکز کنترل و فرمان را آپلود کند.

درایدکس به دلیل تطابقپذیریاش، در موارد متعددی استفاده میشود، و ما اغلب در هشدارهای امنیتیمان درباره آن مینویسیم. در یکی از جدیدترین موارد، درایدکس با ارسال ایمیلهای فیشینگ همراه با صورت حسابهای جعلی، به کاربران انگلستانی حمله کرد.

در موردی دیگر، درایدکس با استفاده از کمپینهای بزرگ هرزنامه، خود را انتشار داد.

Gozi .4

Gozi یکی از قدیمیترین انواع بدافزارهای مالی موجود است. اولین بار در سال 2007 دیده شد، و سورس کدهای آن برای دو بار، به فاصله چند سال، لو رفتند. سایر گروههای جنایتکار سایبری از این سورس کدهای فاش شده استفاده کردند تا انواع دیگری برای خود بسازند. مثلاً بدافزار GozNym را میتوان نام برد، که سازندگان Nymaim، آن را با Gozi تلفیق کردند.

Gozi به روشهای متعددی انتشار مییابد، روشهایی همچون ایمیلهای فیشینگ، لینکهای مخرب یا درایو –بای- دانلودها (drive-by-downloads).

این بدافزار بر روی رایانه شما، زمانی که تشخیص بدهد که در حال انجام تراکنش مالی در وبسایت مشخصی هستید، کد سرقت نشست (session) را، بلافاصله تزریق مینماید.

پس از آن Gozi با منحرف کردن شما به صفحههای تقلبی که از شما کلید امنیتی را برای اتمام تراکنش میخواهد، اطلاعات دروغینی به شما بازخورد میدهد تا تراکنش مالی به اتمام برسد. پس از آن پولها به یک حساب قاطر پول ( money mule) در خارج از کشور فرستاده میشوند.

برای آسان کردن آن، Gozi شما را فریب میدهد تا به حساب دیگری پرداخت را انجام دهید.

Dyre .5

Dyre یک بدافزار مالی است که در سال 2014 وارد عرصه شد و در کمتر از دو سال، دهها میلیون دلار به سرقت برد.

هرچند، سازندگان آن دستگیر شدند و Dyre برای مدتی خاموش شد.

با این حال، بدافزار Dyre طی پیشرفتهای اخیر خود هدف و نامش را تغییر داده و با نام TrickBot ظاهر شده است.

Dyre و انواع مختلفش؛ از متدهایی بسیار شبیه به تروجان های بانکی استفاده میکنند: منحرف ساختن، کیلاگینگ، حملات مردی در مرورگر (man-in-the-browser) که در دادههای شما نفوذ کرده و همچنین تزریق کد در صفحه وب.

تروجان های بانکی چگونه تکامل مییابند

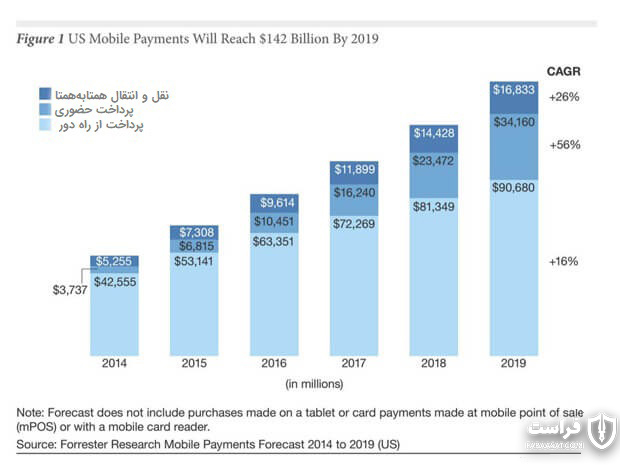

تروجانهای بانکی به منظور بهره بردن از پیشرفتهای تکنولوژیکی اخیر و روندهای اقتصادی، رشد میکنند.

تروجان های بانکی موبایل

مجرمان سایبری متناسب با زمان پیشرفت کردهاند و در حال حاضر گوشیهای همراه و تبلت را مورد هدف قرار دادهاند چرا که این ابزارها به طور روز افزونی فعالیتهای مالی را انجام میدهند.

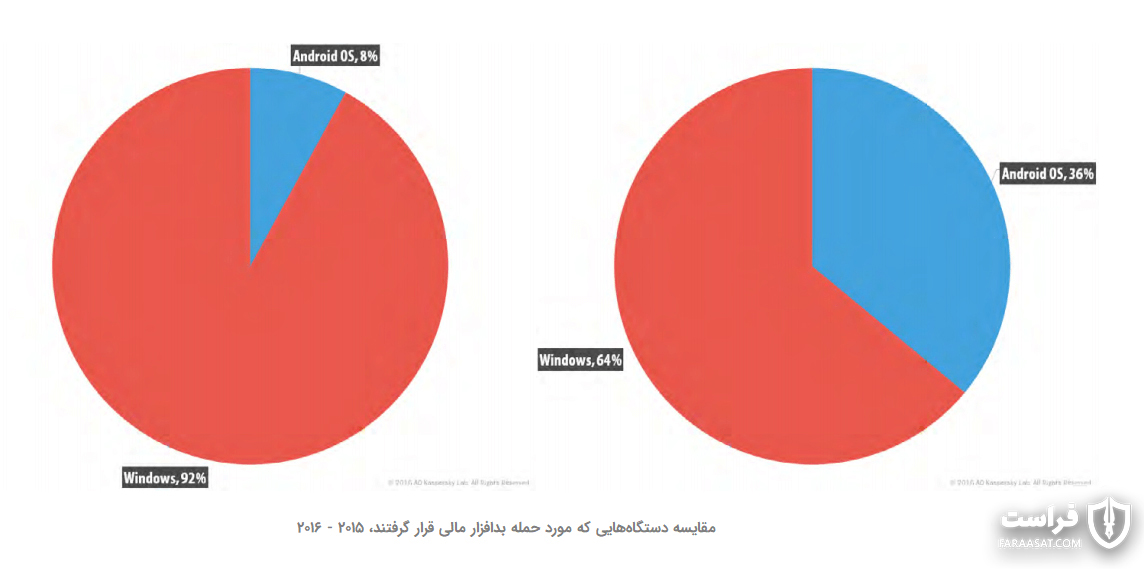

در سال 2015، تنها %8 از بدافزارهای مالی، کاربران موبایل را هدف قرار دادهاند. در سال 2016، این سهم به 36% رسید. و زمانی که میگوییم کاربران موبایل، در حقیقت منظورمان کاربران اندروید است. کاربران iOS غالبا از این تهدیدات به دور بودهاند. حداقل تا کنون اینگونه بوده است.

بدافزار بانکی موبایل معمولاً کاربران را به دو طریق آلوده میکند:

- نرمافزارهای دانلود شده از منابع غیر مجاز (به بیان دیگر، غیر از Google Play).

- نرمافزارهای آلوده بر روی فروشگاه Google Play که پاکسازی نشدهاند.

تروجان های بانکی موبایل از روشهای مشخصی استفاده میکنند:

- آنها پیامهای متنی را پنهان میکنند. اکثر پرداختهای آنلاین نیاز به احراز هویت دومرحلهای دارند. بنابراین بدافزار، پیام تاییدیه را پنهان میکند تا زمانی که مجرمان سایبری پول شما را سرقت میکنند، به شما هشدار داده نشود.

- یک نرمافزار بانکی جعلی، نرمافزار اصلی را تقلید خواهد کرد. این نرمافزار، اطلاعات اعتباری شما را در هنگام تلاش برای ورود به نرمافزار به سرقت میبرد.

پیشرفتی که نگرانی بیشتری به همراه دارد این است که در حال حاضر مجرمان سایبری باج افزارها را به صورت یک بسته درآوردهاند. از این رو دیگر تنها خطر از دست دادن پول نیست، بلکه این خطر متوجه اطلاعات روی گوشی/تبلت نیز هست.

ترکیب تروجان های بانکی با بدافزار

از آنجا که تروجان های بانکی برای گوشیهای همراه کافی نبودند، سازندگان بدافزار به تازگی عملکرد باج افزار را به تروجانهای بانکی افزودهاند، تا از این طریق پول بیشتری از قربانی به جیب بزنند.

بدافزارهای Torodow و Faketoken به این روش کار میکنند، و هر فایلی که پسوند آن با الگوریتم رمزگذاری آنها سازگار باشد را رمزگذاری میکنند.

تروجان های بانکی و باتنتها

بیشتر تروجان های بانکی به عنوان بخشی از یک باتنت هستند. این امر زیرساخت لازم برای هکرهای مخرب را فراهم میآورد تا بدافزار را به هزاران و یا حتی میلیونها کاربر انتقال دهند.

جمع کردن تروجان های بانکی درون یک باتنت، کارایی بدافزار را به حداکثر میرساند و به هکر خرابکار این مکان را میدهد تا مدام به رایانه شما بازگردد، آن را با انواع جدید بدافزار آلوده کند و مهمتر از همه آن را تسلیم باتنت کند.

باتنت بزرگتر، عملکرد مفیدتری داری، چرا که میتواند برای ارتکاب بسیاری از جرائم سایبری مورد استفاده قرار گیرد، جرایمیمانند: click fraud، حملات DDoS، کاوش ارز دیجیتال و موارد بسیار دیگر.

انتشار به بیرون از طریق زبان انگلیسی

در ابتدا، بیشتر بدافزارهای مالی کاربران انگلیسی زبان را مورد هدف قرار میدادند چرا که آنها در اصل ثروتمندترین قربانیان بوده و همچنین دسترسی به این زبان، بین المللی است.

در این اواخر، مجرمان سایبری دست به ترجمه زده و کاربرانی از کشوری خاص را با استفاده از زبانی خاص، مورد هدف قرار دادهاند.

افزایش روند بومی سازی به احتمال زیاد، در آیندهای نزدیک ادامه مییابد.

بدافزار به عنوان یک روند خدماتی

در گذشته، مجرمان سایبری به سادگی یک کیت بدافزاری مستقل را دانلود کرده و بعد هر چند بار که میخواستند از آن استفاده میکردند.

اما اکنون، سازندگان بدافزار توزیع ساختههایشان را به عنوان یک سرویس تغییر دادهاند. یعنی آنها محصولاتشان را به طور مؤثر و کاراتری به مجرمان سایبری اجاره میدهند تا از آن استفاده کنند، در عوض بخشی از پول سرقتی را با آنها شریک میشوند.

چگونه از خود در برابر یک تروجان بانکی محافظت کنید

به زبان ساده، تروجان های بانکی بد هستند، خیلی خیلی بد. اما اقدامات معدودی وجود دارند که کمک میکنند شانس آلودگی بسیار کم شود.

1. نرمافزار خود را به روز نگه دارید.

اگر تنها اجازه یک توصیه برای ارتقای امنیت سایبری شما داشته باشم، آن توصیه به روز نگه داشتن نرمافزارهایتان است. به روزرسانی مرتب، به میزان قابل توجهی آسیبپذیریها و باگهای نرمافزاری را اصلاح میکند. بنابراین، کیتهای بهرهبرداری و بدافزارهای طراحی شده برای بهرهبرداری از این آسیبپذیریها نمیتوانند دیگر شما را آلوده کنند.

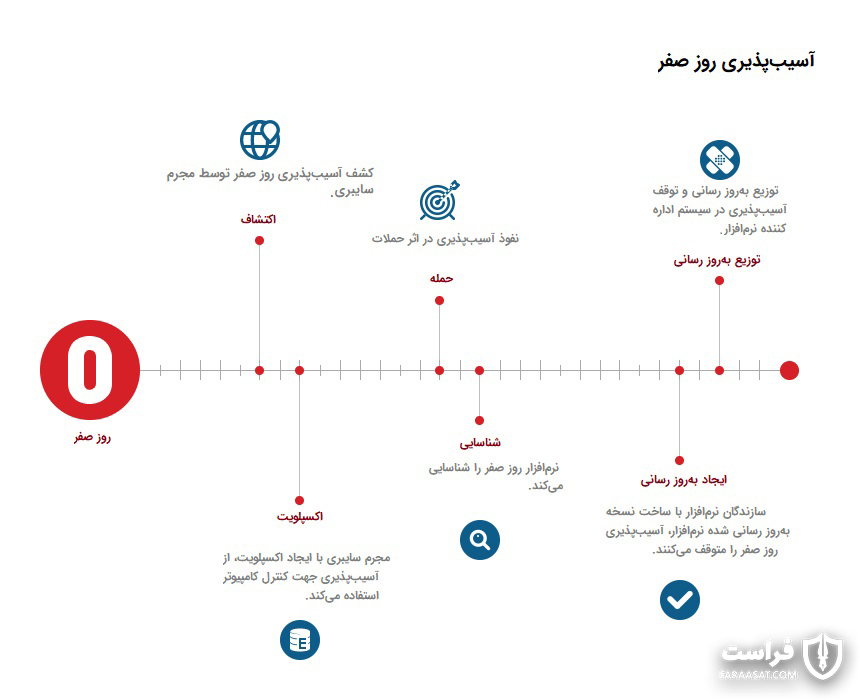

نرمافزارهای قدیمی و بهروز رسانی نشده مانند یک آسیبپذیری Zero Day عمل میکنند:

یک تحقیق به این نتیجه رسید که سازمانهایی که رایانههایی با سیستمعاملهای تاریخ گذشته (outdated) دارند، سه برابر بیشتر، احتمال نشت داده دارند، این در حالی است که در رایانههایی با مرورگرهای تاریخ گذشته، این احتمال دو برابر است.

2. بیاموزید که چگونهایمیلهای فیشینگ را تشخیص داده و بر روی لینکهای عجیب کلیک نکنید

ایمیلهای فیشینگ یکی از اصلیترین روشهای مورد استفاده مجرمان سایبری برای انتشار بدافزار و فریب کاربران هستند. دانستن اینکه چگونه ایمیل فیشینگ را تشخیص دهیم، اهمیت داشته و در کاهش آلودگی نقش بسیار مؤثری دارد.

3. از یک برنامه مدیریت پسورد استفاده کنید

از آنجا که بیشتر تروجانهای بانکی در ابتدا از کیلاگینگ برای سرقت پسورد و اطلاعات ورود شما استفاده میکنند، با حذف نیاز به تایپ فیزیکی اطلاعات اعتباریتان، کیلاگرها تقریبا بیفایده خواهند شد.

عملکرد یک مدیریت پسورد به این صورت است که پسورد شما را ذخیره کند، و هر بار که میخواهید به سایت مشخصی دسترسی داشته باشید آن را به طور خودکار پر کند، بدون اینکه درواقع چیزی تایپ کنید.

4. یک آنتیویروس و سایر اقدامات امنیتی را نصب کنید

اخیرا برنامههای آنتیویروس شهرت بدی کسب کردهاند. نسلهای جدیدتر بدافزارها پیچیدهتر هستند و روشهای سرقت پیشرفتهتری دارند تا مانع شناسایی آنها توسط انواع آنتیویروس شود، که این قابلیتها باعث محدود شدن توانایی آنتیویروسها شده است.

با این حال، داشتن یک آنتیویروس خوب میتواند بین یک رایانه پاک و یک رایانه آلوده تمایز ایجاد کند.

5. از یک نرمافزار فیلتر کننده ترافیک استفاده کنید تا از آلودگی به انواع بدافزارها و درز اطلاعات خود به بیرون جلوگیری به عمل آورید

نرمافزار فیلترینگ ترافیک (Traffic filtering)، ترافیکهای ورودی و خروجی رایانه شما را پویش میکند، به دنبال بدافزارها میگردد و در اولین مکان، مانع رسیدن آن به رایانه شما میشود. این برنامه به برنامههای آنتیویروس سنتی که ویروسهای موجود روی دستگاه رایانه شما را حذف میکنند، امکانات بیشتری میافزاید.

در کنار مسدود کردن بدافزارهای ورودی، این روش، ترافیکهای باند خروجی را نیز اسکن میکند و این اطمینان را میدهد که اطلاعات به سرور مخرب، نشت پیدا نکند. این بدان معنا است که فیلترینگ ترافیک، مانع از ورود تروجانهای بانکی و به دنبال آن، سرقت اطلاعات شما به مجرمان سایبری میشود.

Heimdal PRO یک فیلتر ترافیک است که این وظایف و برخی دیگر را انجام میدهد. این نرمافزار نه تنها ترافیک شما را بررسی میکند و از بدترین تهدیدات موجود در امان نگه میدارد، بلکه به طور خودکار نیز نرمافزار شما را به روزرسانی میکند تا شما مجبور به انجام آن نباشید. همه این وظایف بدون سر و صدا و به درستی انجام میشوند.

زمانی که در حال خرید اینترنتی یا کار بانکی آنلاین هستید، از مرورگر امن استفاده کنید.

مرورگرهای معمولی و مرسوم دارای آسیبپذیریهای امنیتی متعددی هستند که به خوبی توسط محققان بدافزار و سازندگان بدافزارها شناسایی شدهاند.

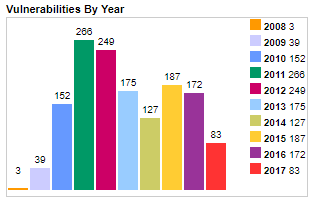

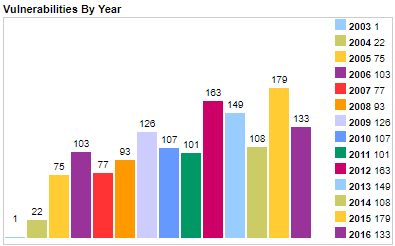

آسیبپذیریهای گوگل کروم

آسیبپذیریهای موزیلا فایرفاکس

این یعنی مجرمان سایبری تخصص لازم برای هک کردن این مرورگرها را دارند و به سوی اطلاعات شما دست درازی میکنند.

یک راه حل، استفاده از مرورگرهای امنیتی به خصوصی است که توسط شرکتهای قابل اعتمادی مانند موارد زیر ساخته شدهاند:

Bitdefender’s Safepay

Comodo‘s Dragon Internet Browser

Epic Privacy Browser

این مرورگرها به طور قابل ملاحظهای کمک میکنند تا کمتر در معرض حملاتی قرار بگیرید که اطلاعات مالی شما را مورد هدف قرار میدهند و در نتیجه شما را در حین تراکنشهای مالی، امن نگه میدارند.

7. بیاموزید که چگونه یک وبسایت جعلی را شناسایی کنید

علی رغم تدارکات دقیق، هنوز این احتمال وجود دارد که به یک وبسایت جعلی هدایت شوید. در این نقطه، آخرین خط دفاعی شما عقل و توانایی شما در تشخیص تمایز میان کپی و اصل است.

در اینجا آنچه که باید به دنبالش باشید آورده شده است:

- انگلیسی بد.

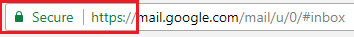

- تمامی وبسایتهای بانکی، مجهز به HTTPS هستند تا امنیت خود را ارتقا دهند. البته، مجرمان سایبری خود را در این مرحله اذیت نمیکنند.

- به ساختار URL نگاه کنید. به شدت توصیه میکنیم، ببینید آیا نام لینک از آنچه که باید باشد خیلی متفاوت است یا خیر. بنابراین اگر شما به دنبال www.bankofamerica.com هستید، اما ساختار لینک متفاوت از این آدرس باشد، مثلاً www.herdex78958.com، بنابراین هر چه زودتر باید وبسایت را ببندید.

8. از هر اقدام امنیتی که بانکتان پیشنهاد میکند، استفاده کنید.

بانکها علاقهای ندارند که شما هک شوید. مخصوصاً اگر پول مورد نظر، پول موجود در کارت اعتباری باشد، چرا که این پول از نظر تکنیکی پول بانک است.

از این رو بانکها اقدامات امنیتی بسیاری در پیش میگیرند که شما باید آنها را فعال کنید، از جمله:

هشدارهای حساب. این هشدارها شما را از هر گونه تغییری در حساب بانکیتان مطلع میکنند مانند برداشت یا واریز پول، دسترسی به حساب و غیره.

یک ایمیل پشتیبان برای حساب خود ایجاد کنید. این ایمیل، متفاوت از ایمیلی است که برای ثبتنام حساب از آن استفاده شده و به عنوان یک پشتیبان در مواقعی استفاده میشود که اتفاق بدی برای ایمیل ثبتنامی شما روی دهد.

افزودن بیومتری به اقدامات امنیتی. به طور عادی، ما درباره امنیت اقدامات حفاظت بیومتری مانند اثر انگشت، دیرباور هستیم، اما هکرهای بدافزار از راه دور، تقریباً هیچ راهی برای نفوذ به این اقدامت حفاظتی ندارند. از این رو اینها، گزینههای مضاعفی هستند که تا جای ممکن از حسابتان حفاظت کنید.

نشانگرهای امنیت سختافزار (Hardware security tokens). این روش، نرمافزارهای احراز هویت را دوست دارد. در اصل، به منظور تکمیل تراکنش، نیاز دارید تا کد امنیتی موقت را وارد کنید. این نشانگر در اینترنت تبادل نمیشود و کد امنیتی هر چند دقیقه، تغییر میکند.

چگونه تروجانهای بانکی را حذف کنید

فرایند حذف بدافزار یک فرایند پیچیده است، و بحثی مخصوص به خود میطلبد. از این رو، در این بخش تنها به طور کلی به روش حل این مشکل میپردازیم.

بسته به اینکه آلوده به چه تروجانی شدهاید، پاک کردن آن میتواند سخت یا دشوار باشد.

در اینجا به تعدادی از پاککنندههای بدافزاری اشاره شده که قابل دسترس هستند:

- Malwarebytes Anti Malware

- Zemana

- Hitman Pro

بهعلاوه، محصولات آنتیویروس نیز دارای امکانات حذف بدافزار هستند.

پیشنهاد میکنیم بارها و بارها بررسی کنید و اطمینان حاصل کنید که هیچ روتکیتی (rootkit) ندارید. اگر همراه با روتکیت، یک تروجان بانکی بیابید، آلودگی در عمق رایانهتان نفوذ کرده است.

همچنین، اطمینان حاصل کنید که تنظیمات خود را تجدید (reset) کرده و هر نوع انحراف احتمالی را که ممکن است پس از حذف نرمافزار باقی بماند، از بین بردهاید.

نتیجهگیری

از میان تمام بدافزارهای موجود، تروجانهای بانکی، حداکثر پتانسیل آسیبرسانی به کاربران منفرد را دارند، حتی بیشتر از باج افزارها.

به منظور نشاندادن عمق فاجعه باید گفت، بیشتر نمونههای شرور و مخرب، تنها پول شما را نمیخواهند، بلکه تمام سیستم شما و هر نوع اطلاعات شخصی را که بدردشان بخورد میخواهند.

به تمام دفعاتی که تراکنش آنلاین انجام دادهاید، فکر کنید. آیا تا به حال نگران بودهاید که کسی رمز ورود یا اطلاعات کارت اعتباریتان را سرقت کند؟ یا کسی را میشناسید دچار این موقعیت شده باشد؟

تجربیات خود در اینباره را برای ما بنویسید.